14 giu 2025·8 min

Crea una web app per gestire consenso e preferenze

Guida passo dopo passo per progettare, costruire e distribuire una web app per la gestione del consenso e delle preferenze, con UX chiara, log di audit, API e robusta sicurezza.

Guida passo dopo passo per progettare, costruire e distribuire una web app per la gestione del consenso e delle preferenze, con UX chiara, log di audit, API e robusta sicurezza.

Prima di progettare schermate o scrivere codice, chiarisci esattamente cosa stai costruendo—e cosa non farai. “Consenso” e “preferenze” sembrano simili, ma spesso hanno significati legali e operativi diversi. Definire queste differenze fin da subito evita UX confuse e integrazioni fragili più avanti.

Consenso è un permesso che devi poter dimostrare in seguito (chi ha acconsentito, a cosa, quando e come). Esempi: acconsentire a ricevere email marketing o permettere i cookie di tracciamento.

Preferenze sono scelte dell'utente che definiscono l'esperienza o la frequenza (aggiornamenti settimanali vs. mensili, argomenti di interesse). Anche queste vanno memorizzate in modo affidabile, ma di solito non corrispondono a un opt-in legale.

Annota cosa gestirai dal giorno uno:

Un errore comune è mescolare consenso marketing con messaggi transazionali (come ricevute o reset password). Tienili separati nelle definizioni, nel modello dati e nell'interfaccia.

Una web app per la gestione del consenso coinvolge più team:

Assegna un proprietario chiaro per le decisioni e definisci un processo leggero per gli aggiornamenti quando cambiano regole, vendor o messaggistica.

Scegli pochi risultati misurabili, ad esempio meno reclami per spam, meno disiscrizioni dovute a confusione, recupero più veloce dei record di consenso GDPR, meno ticket di supporto sulle preferenze e riduzione del tempo per fornire prova di consenso quando richiesto.

Trasferisci le regole sulla privacy in requisiti di prodotto pratici. Questa sezione è un'orientamento ad alto livello, non un consiglio legale—usala per modellare le funzionalità e poi conferma i dettagli con il tuo legale.

A livello funzionale, una web app di gestione del consenso normalmente deve gestire:

I tuoi record di consenso dovrebbero catturare:

Definisci politiche di retention per i record di consenso e il registro di audit (spesso conservato più a lungo dei dati marketing). Conserva solo ciò che serve, proteggilo e documenta i periodi di conservazione. Se non sei sicuro, aggiungi un placeholder “da decidere col legale” e collegalo alle policy interne (o a /privacy se pubblico).

Le decisioni finali di policy—soprattutto cosa conta come “vendita/condivisione”, categorizzazione cookie e retention—dovrebbero essere riviste con il legale.

Una web app per il consenso vive o muore in base al suo modello dati. Se lo schema non può rispondere a “chi ha accettato cosa, quando e come?”, avrai problemi con la compliance, il supporto clienti e le integrazioni.

Inizia con alcuni blocchi chiari:

Questa separazione mantiene il centro preferenze flessibile pur producendo record GDPR puliti e segnali di opt-out CCPA.

Memorizza la versione esatta della notice/policy legata a ogni decisione:

notice_id e notice_version (o un hash del contenuto)Così, quando il testo cambia, i consensi più vecchi restano dimostrabili.

Per ogni evento di consenso, registra evidenze adeguate al tuo livello di rischio:

Le persone si iscrivono più volte. Modella i merge collegando più identificatori a un unico customer e registrando una storia di merge.

Rappresenta le revoche in modo esplicito:

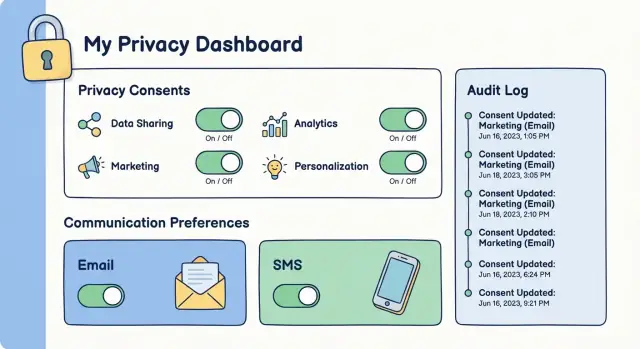

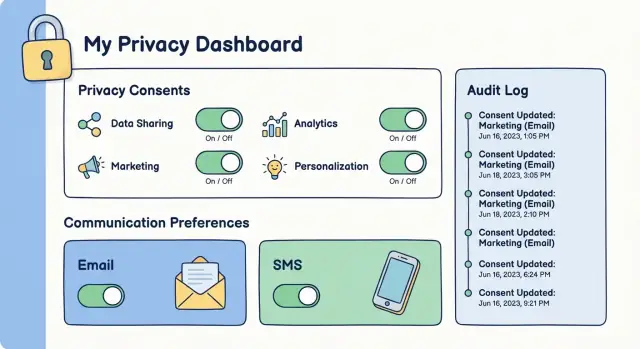

status: granted / withdrawnwithdrawn_at e motivo (azione utente, richiesta admin)Un centro preferenze funziona solo se le persone riescono rapidamente a rispondere a: “Cosa mi invierete e come lo cambio?” Punta alla chiarezza più che all'originalità e mantieni le decisioni reversibili.

Rendilo facile da trovare e consistente ovunque gli utenti interagiscono con te:

/preferences)Usa la stessa scrittura e struttura in tutti e tre così gli utenti non si sentiranno arrivati in posti diversi.

Usa etichette brevi come “Aggiornamenti prodotto” o “Suggerimenti e guide”, e aggiungi una descrizione in una riga quando serve. Evita il linguaggio legale.

Non usare checkbox preselezionate per il consenso dove le normative o le regole delle piattaforme richiedono un'azione affermativa. Se devi chiedere più permessi, separali chiaramente (es. email marketing vs SMS vs condivisione dati con partner).

Permetti alle persone di opt-in per argomento e, se pertinente, per canale (Email, SMS, Push). Poi fornisci una disiscrizione globale sempre visibile.

Un buon pattern è:

Per le iscrizioni email, usa la doppia conferma quando serve: dopo che l'utente seleziona le preferenze, invia una email di conferma che attiva l'iscrizione solo dopo che clicca il link. Sulla pagina, spiega cosa accadrà dopo.

Assicurati che tutto funzioni con navigazione da tastiera, abbia chiari stati di focus, contrasto sufficiente e etichette interpretabili dagli screen reader (es. etichette dei toggle che descrivono il risultato: “Ricevi digest settimanale via email: On/Off”).

La tua API backend è la fonte di verità per ciò che un cliente ha accettato e cosa vuole ricevere. Un'API pulita e prevedibile facilita anche il collegamento del centro preferenze a email, SMS e strumenti CRM senza creare stati conflittuali.

Mantieni la superficie piccola e esplicita. Un set tipico è:

GET /api/preferences (o GET /api/users/{id}/preferences per uso admin)PUT /api/preferences per sostituire l'insieme corrente (più chiaro di aggiornamenti parziali)POST /api/consents/{type}/withdraw (separato dall’“update” così non è mai accidentale)Assicurati che ogni tipo di consenso abbia un nome chiaro (es. email_marketing, sms_marketing, data_sharing).

Browser e integrazioni riproveranno le richieste. Se un retry crea un secondo evento “unsubscribe”, il tuo registro audit si sporca. Supporta l'idempotenza accettando un header Idempotency-Key (o un campo request_id) e memorizzando l'esito così la stessa richiesta produce lo stesso risultato.

Rifiuta qualunque cosa tu non voglia difendere più tardi:

granted, denied, withdrawn) e transizioni valideRestituisci forme di errore prevedibili (es. code, message, field_errors) e evita di esporre dettagli sensibili. Applica rate limit sugli endpoint sensibili come il ritiro del consenso e la ricerca account per ridurre abusi.

Pubblica una reference API interna con richieste e risposte copy-paste (per frontend e integrazioni). Mantienila versionata (es. /api/v1/...) così i cambi non rompono i client esistenti.

La sicurezza è parte del consenso: se qualcuno riesce a dirottare un account o falsare una richiesta, può cambiare preferenze senza permesso. Proteggi prima l'identità, poi ogni azione che modifica il consenso.

Usa un approccio adatto al tuo pubblico e al livello di rischio:

Aggiungi protezioni contro l'account takeover: rate-limit dei tentativi di login, notifiche sui cambi sensibili e verifica step-up prima di modificare impostazioni ad alto impatto (es. opt-in marketing su tutti i canali).

Tratta l’interfaccia UI come non attendibile. Il backend deve verificare:

Indurisci gli endpoint esposti al browser con CSRF protection per sessioni cookie, regole CORS strette (consenti solo i tuoi origin) e controlli espliciti sugli ID per prevenire escalation orizzontale dei privilegi.

Crittografa i dati in transito (HTTPS) e a riposo. Raccogli il set minimo di campi necessari per il centro preferenze—spesso puoi evitare di memorizzare identificatori raw usando ID interni o chiavi hashed. Definisci e applica politiche di retention per log vecchi e account inattivi.

Il logging di audit è essenziale, ma tieni i log al sicuro: non memorizzare token di sessione completi, token magic-link o dati personali non necessari. Per i form pubblici di sottoscrizione, aggiungi CAPTCHA o throttling per ridurre bot e tentativi di manomissione delle preferenze.

I log di audit sono la ricevuta che una persona ha dato (o revocato) il permesso. Servono anche per spiegare cosa è successo durante un reclamo, un'indagine regolatoria o una revisione interna.

Ogni aggiornamento di consenso o preferenza dovrebbe generare un evento di audit append-only che catturi:

Questo livello di dettaglio ti permette di ricostruire l'intera storia, non solo lo stato corrente.

I log operativi (debug, performance, errori) ruotano rapidamente e sono facili da filtrare o cancellare. I log di audit devono essere trattati come prove:

Una traccia di audit è utile solo se recuperabile. Fornisci viste ricercabili per ID utente, email, tipo evento, intervallo di date e attore. Supporta anche l'export (CSV/JSON) per le indagini—tenendo però gli export watermarkati e tracciabili.

I dati di audit spesso includono identificatori e contesto sensibile. Definisci controlli di accesso rigorosi:

Fatto bene, il registro di audit trasforma la gestione del consenso da “pensiamo di aver fatto la cosa giusta” a “ecco la prova”.

La tua web app funziona solo se ogni sistema a valle (email, SMS, CRM, tool di supporto) rispetta affidabilmente le scelte più recenti del cliente. L'integrazione è meno “connettere API” e più assicurarsi che le preferenze non si discostino nel tempo.

Tratta i cambi di preferenza come eventi rigiocabili. Mantieni il payload coerente così ogni tool può interpretarlo. Un minimo pratico è:

Questa struttura aiuta a costruire prova del consenso mantenendo le integrazioni semplici.

Quando un utente aggiorna il centro preferenze, invia il cambiamento immediatamente ai provider email/SMS e al CRM. Per provider che non supportano la tua tassonomia esatta, mappa i tuoi argomenti interni al loro modello di liste/segmenti e documenta la mappatura.

Decidi quale sistema è la fonte di verità. Di solito dovrebbe essere la tua API per il consenso, con ESP e CRM come cache.

I dettagli operativi contano:

Anche con webhooks, i sistemi si discostano (richieste fallite, modifiche manuali, outage). Esegui un job di riconciliazione giornaliero che confronti i tuoi record di consenso con gli stati dei provider e corregga le discrepanze, scrivendo un evento di audit per ogni correzione automatica.

La tua app non è completa finché non può gestire richieste reali: “Mostrami cosa avete”, “Cancellatemi” e “Correggete quello”. Sono aspettative centrali sotto GDPR (accesso/rettifica/erasure) e si allineano ai diritti in stile CCPA (compreso opt-out e cancellazione).

Fornisci un export self-serve facile da capire e da consegnare al supporto se l'utente non può accedere al suo account.

Includi nell'export:

Mantieni il formato portabile (CSV/JSON) e nominalo chiaramente, come “Consent history export”.

Quando un utente chiede la cancellazione, spesso devi comunque mantenere record limitati per conformità legale o per evitare ricontatti. Implementa due percorsi:

Abbina questo a politiche di retention così le prove non vengono conservate indefinitamente.

Costruisci strumenti admin per i ticket di supporto: ricerca per utente, visualizza preferenze correnti e invia modifiche. Richiedi una chiara verifica dell'identità (challenge via email, controllo sessione esistente o verifica manuale documentata) prima di qualsiasi export, cancellazione o modifica.

Le azioni ad alto rischio dovrebbero usare un workflow di approvazione (revisione a due persone o approvazione basata su ruolo). Registra ogni azione e approvazione nel registro di audit così puoi rispondere a “chi ha cambiato cosa, quando e perché.”

Testare una web app di consenso non è solo “il toggle si sposta?” È dimostrare che ogni azione a valle (email, SMS, export, sync audience) rispetta l'ultima scelta del cliente, anche sotto stress e edge case.

Inizia con test automatici sulle regole a più alto rischio—specialmente qualsiasi cosa che potrebbe causare outreach indesiderato:

Un pattern utile è testare “dato lo stato consenso X, l'azione di sistema Y è permessa/bloccata” usando la stessa logica decisionale chiamata dai sistemi di invio.

I cambi di consenso avvengono in momenti strani: due tab del browser aperti, un utente che clicca due volte, un webhook che arriva mentre un agente modifica le preferenze.

Il centro preferenze è dove gli errori sono più facili:

I dati di consenso sono sensibili e spesso legati all'identità:

I test end-to-end dovrebbero includere almeno uno script di “percorso completo”: registrazione → conferma (se necessaria) → modifica preferenze → verifica che gli invii siano bloccati/permessi → export della prova del consenso.

Un'app per il consenso non è “build e dimentica”. Le persone contano sul fatto che rifletta le loro scelte correttamente, ogni volta. L'affidabilità è soprattutto operativa: come distribuisci, come osservi i guasti e come recuperi quando qualcosa va storto.

Usa separazione chiara tra dev, staging e production. Lo staging dovrebbe somigliare alla produzione (stesse integrazioni, stessa configurazione), ma evita di copiare dati personali reali. Se hai bisogno di payload realistici per i test, usa utenti sintetici e identificatori anonimizzati.

La cronologia del consenso è un registro legale, quindi pianifica attentamente le migrazioni DB. Evita cambi distruttivi che riscrivono o comprimono righe storiche. Preferisci migrazioni additive (nuove colonne/tabelle) e backfill che preservino la traccia degli eventi originali.

Prima di spedire una migrazione, verifica:

Imposta monitoraggio e alert per:

Rendi gli alert azionabili: includi nome integrazione, codice errore e un sample request ID per debug rapido.

Prevedi una strategia di rollback per release che inavvertitamente cambiano default, rompono il centro preferenze o gestiscono male gli opt-out. Pattern comuni includono feature flag, deploy blue/green e interruttori rapidi per “disabilitare scritture” che fermano gli aggiornamenti mantenendo le letture disponibili.

Se sviluppi rapidamente, funzionalità come snapshots e rollback sono utili. Per esempio, su Koder.ai puoi prototipare il centro preferenze React e una API in Go + PostgreSQL, poi fare rollback in sicurezza se una modifica impatta la cattura del consenso o il logging di audit.

Conserva documentazione leggera: passi di rilascio, significato degli alert, contatti on-call e checklist per incidenti. Un runbook breve trasforma un outage stressante in una procedura prevedibile—e aiuta a dimostrare di aver agito rapidamente e coerentemente.

Anche una soluzione ben progettata può fallire nei dettagli. Queste insidie emergono tardi (spesso in revisione legale o dopo un reclamo), quindi vale la pena progettarvi contro fin dall'inizio.

Un modo comune di fallire è lasciare che strumenti a valle sovrascrivano silenziosamente le scelte—es. l'ESP riporta l'utente a “subscribed” dopo un import, o un workflow CRM aggiorna campi consenso senza contesto.

Evitalo facendo della tua app la fonte di verità per consenso e preferenze, trattando le integrazioni come consumer. Preferisci aggiornamenti event-driven (eventi append-only) a sync periodici che possono sovrascrivere lo stato. Aggiungi regole esplicite: chi può cambiare cosa e da quale sistema.

È tentante loggare tutto “per sicurezza”, ma raccogliere IP, fingerprint device o posizione precisa aumenta oneri di compliance e rischio. Mantieni i record GDPR focalizzati su ciò che serve a provare il consenso: identificatore utente, scopo, timestamp, versione policy, canale e azione. Se memorizzi IP/device, documenta il motivo, limita la retention e restringi l'accesso.

Checkbox preselezionate, toggle confusi, scopi aggregati (“marketing + partner + profiling”) o opt-out nascosti possono invalidare il consenso e danneggiare la fiducia.

Usa etichette chiare, design neutrali e default sicuri. Rendi l'opt-out facile quanto l'opt-in. Se usi la doppia conferma, assicurati che il passaggio di conferma sia legato agli stessi scopi e al testo policy mostrato.

Il testo della policy, le descrizioni degli scopi o la lista vendor cambieranno. Se il sistema non traccia versioni, non saprai cosa gli utenti hanno accettato.

Memorizza un riferimento a policy/version con ogni evento di consenso. Quando i cambi sono materiali, attiva il ri-consenso mantenendo intatta la prova storica.

Costruire dà controllo, ma richiede operatività continua (audit, edge case, cambi vendor). Comprare riduce il time-to-value ma può limitare la personalizzazione.

Se valuti opzioni, mappa prima i requisiti e poi confronta costo totale e sforzo operativo. Se vuoi muoverti velocemente senza perdere controllo sul codice, una piattaforma di prototipazione come Koder.ai può aiutare a generare un centro preferenze (React), servizi backend (Go) e uno schema PostgreSQL con eventi di audit—poi esportare il codice sorgente quando sei pronto per integrarlo nella tua pipeline.

Se vuoi una strada più rapida, vedi /pricing.

Inizia separando il consenso legale (permesso che devi poter provare in seguito) dalle preferenze (scelte su argomenti/frequenza). Poi definisci l'ambito del primo giorno:

Infine assegna la responsabilità (Product/Marketing/Legal) e scegli metriche misurabili (meno reclami, recupero prova più veloce).

Consenso è un permesso rilevante legalmente che devi poter dimostrare: chi ha acconsentito a cosa, quando e come.

Preferenze sono scelte per l'esperienza (argomenti, frequenza) che andrebbero comunque registrate in modo affidabile, ma solitamente non corrispondono a un opt-in legale.

Tieni separate entrambe le cose nelle definizioni e nell'interfaccia utente così da non trattare per errore una preferenza come un consenso conforme.

La maggior parte delle app dovrebbe almeno prevedere:\n\n- Opt-in dove richiesto (email/SMS marketing, alcuni cookie)

Cattura le “cinque W” del consenso:\n\n- Who: ID utente/cliente e identificatori rilevanti (email/telefono)

Modella il consenso come eventi e le preferenze come stato corrente, tipicamente con:\n\n- Customer/Identity + identificatori multipli (email, telefono, ID interno)

withdrawn_at, reason) così le revoche risultano non ambigue.Memorizza esattamente ciò che hanno visto al momento della decisione:\n\n- notice_id + notice_version (o un hash del contenuto)

Pattern UX che riducono la confusione:\n\n- Punti di accesso chiari: pagina ospitata (es. /preferences), impostazioni in-app, widget embedded

Un set API pratico comprende:\n\n- GET /api/preferences per leggere lo stato corrente

PUT /api/preferences per sostituire lo stato esplicitamentePOST /api/consents/{type}/withdraw per azioni di ritiro irrevocabili/legali

\nRendi gli aggiornamenti (tramite /) e valida stati/transizioni ammessi così da non accettare cambiamenti non difendibili.Tratta i cambi di preferenza come eventi rigiocabili e definisci un payload coerente:\n\n- Who (ID utente/cliente, più email/telefono quando rilevante)

Usa un approccio a più livelli:\n\n- Autenticazione robusta (sessioni, magic link o SSO) più rate limiting e notifiche di cambiamento

Idempotency-Keyrequest_id