Cosa deve gestire l'app (e perché)

Una richiesta di accesso ai dati — spesso chiamata DSAR (Data Subject Access Request) o SAR (Subject Access Request) — è quando un individuo chiede alla tua organizzazione quali dati personali avete su di lui, come li usate e di ricevere una copia. Se la tua azienda raccoglie dati di clienti, utenti, dipendenti o prospect, dovresti presumere che queste richieste arriveranno.

Gestirle bene non riguarda solo evitare sanzioni. Riguarda la fiducia: una risposta chiara e coerente dimostra che capite i vostri dati e rispettate i diritti delle persone.

Regolamenti e tipi di richiesta da supportare

La maggior parte dei team progetta attorno a GDPR e CCPA/CPRA per primi, ma l'app dovrebbe essere abbastanza flessibile da gestire più giurisdizioni e politiche interne.

I tipi comuni di richiesta includono:

- Accesso: fornire una copia dei dati e il contesto richiesto (fonti, finalità, destinatari, conservazione quando applicabile).

- Cancellazione: eliminare i dati quando consentito e documentare le eccezioni (ad es. prevenzione frodi, obblighi legali).

- Correzione: correggere informazioni personali inaccurate nei sistemi.

- Portabilità: consegnare i dati in un formato riutilizzabile per il trasferimento.

Anche all’interno di “accesso” l'ambito può variare: un cliente può chiedere “tutto quello che avete” o dati relativi a un account, un periodo o un prodotto specifico.

Chi interagirà con il flusso

Un'app DSAR sta all'incrocio di più stakeholder:

- Privacy/legal definisce policy, approvazioni e contenuto delle risposte.

- Support riceve le richieste e comunica con il richiedente.

- Security garantisce controlli di identità, logging e consegna sicura.

- Engineering/IT mantiene i connettori, le sorgenti dati e l'affidabilità.

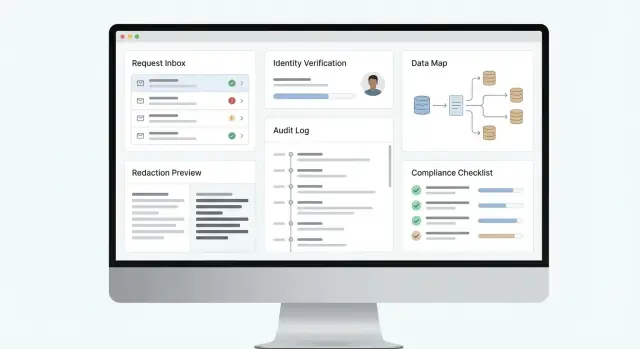

Come si vede un lavoro ben fatto

Una solida app DSAR rende ogni richiesta tempestiva, tracciabile e coerente. Questo significa intake chiaro, verifica dell'identità affidabile, raccolta dati prevedibile attraverso i sistemi, decisioni documentate (incluse negazioni o adempimenti parziali) e un record auditabile di chi ha fatto cosa e quando.

L'obiettivo è un processo ripetibile che puoi difendere — internamente e davanti ai regolatori — senza trasformare ogni richiesta in una emergenza.

Definisci requisiti core e metriche di successo

Prima di progettare schermate o scegliere strumenti, chiarisci cosa significa “completato” per la tua organizzazione. Un'app per richieste di accesso ai dati ha successo quando sposta in modo affidabile ogni richiesta dall'intake alla consegna, rispetta i tempi legali (GDPR, CCPA/CPRA, ecc.) e lascia una traccia difendibile.

Inizia con il workflow minimo end-to-end

Documenta il core DSAR workflow che l'app deve supportare fin dal primo giorno:

- Intake e tracciamento dall'inizio alla fine: acquisire tipo di richiesta (accesso, cancellazione, correzione, portabilità), giurisdizione, regole di scadenza e cambi di stato da “ricevuto” a “evaso/negato”.

- Verifica dell'identità e controlli di autorizzazione: confermare che il richiedente sia chi dichiara di essere e validare che abbia il diritto di agire (es. genitore/tutore, agente autorizzato).

- Scoperta dati attraverso i sistemi e confezionamento della risposta strutturata: trovare i dati personali nei sistemi prioritari, riconciliare duplicati e produrre un'esportazione leggibile e coerente.

- Auditabilità: chi ha fatto cosa, quando e perché: registrare ogni azione (risultati verifica, ricerche eseguite, approvazioni, oscuramenti, comunicazioni) così da poter giustificare le decisioni.

Mantieni la praticità: definisci quali canali di richiesta accetterai (solo form web vs email/inserimento manuale), quali lingue/locali sono importanti e quali “casi limite” affronterai fin da subito (account condivisi, ex dipendenti, minorenni).

Definisci metriche di successo misurabili (per migliorare)

Trasforma i requisiti in KPI che il team può monitorare settimanalmente:

- Tempo per confermare la ricezione (es. tempo mediano dalla sottomissione alla conferma)

- Tempo per completare e tasso di conformità SLA (percentuale chiuse entro i termini di legge)

- Esiti di verifica (tasso di passaggio, tempo medio di verifica, percentuale che richiede revisione manuale)

- Copertura di automazione (percentuale di richieste in cui i sistemi chiave sono stati cercati tramite connettori vs lavoro manuale)

- Metriche di qualità (tasso di riapertura per dati mancanti, tasso di errori di oscuramento, soddisfazione cliente alla chiusura)

- Completezza audit (percentuale di casi con prove richieste allegate e approvazioni registrate)

Chiarisci ambito e ownership

Annota chi è responsabile di ogni passaggio: team privacy, support, security, legal. Definisci ruoli e permessi a livello alto ora — li tradurrai in controlli di accesso e log di audit più avanti.

Se stai standardizzando come riportare i progressi agli stakeholder, decidi qual è la “single source of truth” (l'app) e cosa deve essere esportato agli strumenti di reporting interni.

Un'app per richieste di accesso ai dati è più di un form e un pulsante di esportazione. L'architettura deve supportare scadenze rigorose, prove per gli auditor e frequenti cambi di policy — senza trasformare ogni richiesta in un progetto personalizzato.

Esperienze separate: richiedente, team privacy e sistemi

La maggior parte dei team finisce con tre “facce” del prodotto:

- Portale utente (richiedente): invia una richiesta, carica documenti se necessario, traccia lo stato e riceve il pacchetto finale.

- Portale admin (team privacy): fa triage, valida identità, ricerca, rivede/oscurare, approva e pubblica risposte.

- API interne: consentono ai sistemi (CRM, helpdesk, data warehouse) di scambiarsi aggiornamenti di stato e prove automaticamente.

Mantenere queste esperienze separate (anche se condividono codebase) semplifica permessi, auditing e futuri cambi.

Servizi core che restano stabili aggiungendo connettori

Un workflow DSAR scalabile si suddivide solitamente in alcuni servizi chiave:

- Ingestione: cattura richieste da form web, email o ticket.

- Identità: verifica, controlli di autorità e escalation basata sul rischio.

- Connettori: estraggono dati dai sistemi interni e dai processor.

- Evasione: raccoglie risultati, esegue matching e costruisce il pacchetto di risposta.

- Notifiche: promemoria di scadenze, aggiornamenti al richiedente e SLA interne.

Scegli archivi dati aderenti alle realtà di compliance

Usa:

- Un database operativo per lo stato delle richieste e le attività.

- Object storage per esportazioni generate e allegati (con controlli di accesso rigorosi e scadenze).

- Un registro di audit immutabile (append-only) per chi ha fatto cosa e quando.

App singola vs servizi modulari

Inizia con una app singola distribuibile se il volume è basso e il team è piccolo — meno componenti, iterazione più rapida. Passa a servizi modulari quando aumentano i connettori, il traffico o i requisiti di audit, così puoi aggiornare integrazioni senza mettere a rischio il flusso admin.

Se costruisci in-house, strumenti come Koder.ai possono accelerare l'implementazione iniziale generando un admin portal React funzionante e un backend Go + PostgreSQL a partire da una conversazione strutturata.

Due funzionalità della piattaforma sono particolarmente utili per workflow con forte compliance:

- Planning mode per mappare ruoli, stati dei casi e requisiti di evidenza prima di generare schermate e API.

- Snapshots e rollback per poter tornare indietro rapidamente se cambi di connettori o policy influiscono sull'accuratezza dell'evasione.

Avrai comunque bisogno dell'approvazione di privacy/legal e di una revisione security, ma accelerare il “primo flusso end-to-end utilizzabile” aiuta i team a validare i requisiti precocemente.

Progetta l'intake e il ciclo di vita dei casi

L'esperienza di intake è dove la maggior parte dei casi DSAR ha successo o fallisce. Se le persone non riescono a inviare una richiesta facilmente — o se il tuo team non la riesce a triage rapidamente — perderai scadenze, raccoglierai dati in eccesso o perderai il controllo su ciò che è stato promesso.

Offri tre canali di intake (che confluiscono in una coda)

Un'app pratica supporta più punti d'ingresso, ma normalizza tutto in un singolo record caso:

- Modulo pubblico per chiunque non abbia un account.

- Portale autenticato per clienti con login, dove puoi precompilare dettagli noti e permettere il tracciamento dello stato.

- Ingestione email→ticket così le richieste inviate a privacy@… o support@… diventano casi automaticamente (con allegati preservati).

La chiave è la consistenza: qualunque canale venga usato, il risultato deve essere gli stessi campi caso, gli stessi timer e lo stesso audit trail.

Raccogli solo ciò che serve (niente di più)

Il form di intake dovrebbe essere breve e orientato allo scopo:

- Informazioni d’identità (solo il necessario per verificare in seguito): nome, metodo di contatto e eventuali identificatori di account già in uso.

- Ambito della richiesta: accesso, cancellazione, correzione, portabilità, “do not sell/share”, ecc., più dettagli opzionali in testo libero.

- Giurisdizione e scadenze: selezione paese/stato (o dedotta dall’indirizzo) così l'app può applicare l'orologio giuridico corretto.

Evita di chiedere dettagli sensibili “per sicurezza”. Se ti servono più informazioni, richiedile più avanti durante la verifica.

Definisci un ciclo di vita semplice per i casi

Rendi gli stati dei casi espliciti e visibili a staff e richiedenti:

ricevuto → verificando → in lavorazione → pronto → consegnato → chiuso

Ogni transizione dovrebbe avere regole chiare: chi può muoverla, quali prove sono richieste (es. verifica completata) e cosa viene registrato.

Automatizza SLA, promemoria ed escalation

Dal momento della creazione del caso, avvia timer SLA legati alla normativa applicabile. Invia promemoria man mano che le scadenze si avvicinano, metti in pausa gli orologi quando la policy lo consente (per esempio, in attesa di chiarimenti) e aggiungi regole di escalation (es. alert a un manager se il caso resta in “verifica” per 5 giorni).

Un buon design di intake e ciclo di vita trasforma la compliance da problema in una inbox a un workflow prevedibile.

Implementa la verifica dell'identità e i controlli di autorità

La verifica dell'identità è il punto in cui la conformità privacy diventa concreta: stai per divulgare dati personali, quindi devi essere sicuro che il richiedente sia il soggetto interessato (o autorizzato ad agire per suo conto). Costruisci questa fase come passo di prima classe, non come pensiero successivo.

Scegli metodi di verifica adeguati alla tua utenza

Offri più opzioni così gli utenti legittimi non vengono bloccati, mantenendo comunque un processo difendibile:

- Link magico via email (buona baseline per richieste a basso rischio)

- Codice monouso SMS (utile quando hai un numero verificato)

- Login account (forte quando l'utente ha già un profilo autenticato)

- Controllo documentale (scan ID + selfie o revisione manuale, da usare con parsimonia)

Rendi l'interfaccia chiara su cosa succederà dopo e perché. Se possibile, precompila dati noti per utenti autenticati e evita di chiedere informazioni aggiuntive non necessarie.

Supporta rappresentanti, agenti e minorenni

L'app dovrebbe gestire casi in cui il richiedente non è il soggetto interessato:

- Agenti/representanti autorizzati: raccogli una lettera di autorizzazione o procura e verifica entrambe le identità (agente e soggetto).

- Genitori/tutori per minorenni: richiedi prova di tutela quando necessario e assicurati che le risposte vadano alla parte corretta.

Modella questo esplicitamente nello schema dati (es. “requester” vs “data subject”) e registra come è stata stabilita l'autorità.

Usa verifica basata sul rischio (e spiega perché)

Non tutte le richieste hanno lo stesso rischio. Imposta regole che aumentano la soglia di verifica automaticamente quando:

- La richiesta riguarda dati sensibili (salute, finanze, localizzazione precisa)

- La risposta includerà documenti o note in testo libero

- La richiesta proviene da dispositivo nuovo, regione insolita o dominio email sospetto

Quando elevi la verifica, mostra una breve motivazione in linguaggio semplice così non sembra arbitraria.

Conserva le prove di verifica in sicurezza—poi cancellale secondo programma

Gli artefatti di verifica (ID, documenti di autorizzazione, eventi di audit) devono essere criptati, con accesso ristretto e visibili solo a ruoli limitati. Conserva solo ciò che serve, definisci un limite di retention chiaro e automatizza la cancellazione.

Tratta le prove di verifica come dati sensibili a sé stanti, con voci riflesse nel tuo audit trail per fornire prova della conformità in seguito.

Mappa i tuoi dati e costruisci connettori di sistema

Pianifica il ciclo di vita DSAR

Usa la modalità Planning per mappare ruoli, stati dei casi e esigenze di audit prima di generare qualsiasi cosa.

Un'app DSAR è efficace quanto la sua visibilità su dove risiedono i dati personali. Prima di scrivere un solo connettore, costruisci un inventario pratico dei sistemi che puoi mantenere nel tempo.

Crea un inventario di sistema vivo

Inizia con i sistemi più probabili a contenere informazioni identificabili:

- Database core (produzione, analytics, data warehouse)

- Strumenti SaaS (CRM, email marketing, fatturazione, product analytics)

- Sistemi di supporto (ticketing, trascrizioni chat, registrazioni chiamate)

- Log e stream di eventi (log applicazione, CDN/WAF, auth log)

Per ogni sistema registra: owner, scopo, categorie di dati memorizzate, identificatori disponibili (email, user ID, device ID), come accedervi (API/SQL/export) e vincoli (rate limit, retention, tempi del vendor). Questo inventario diventa la tua “fonte di verità” operativa quando arrivano le richieste.

Costruisci connettori adatti alla fonte

I connettori non devono essere sofisticati; devono essere affidabili:

- Pull via API per strumenti SaaS (sincronizzazione incrementale quando possibile)

- Query database per sistemi proprietari (query parametrizzate indicizzate sugli identificatori)

- Export da vendor per strumenti senza API (formato, cadenza e chi lo avvia)

Mantieni i connettori isolati dal resto dell'app così puoi aggiornarli senza rompere il workflow.

Normalizza i dati per la revisione

Sistemi diversi descrivono la stessa persona in modi differenti. Normalizza i record recuperati in uno schema coerente così i reviewer non confrontano mele con arance. Un modello semplice e pratico è:

person_identifier (su cui hai fatto il match)data_category (profilo, comunicazioni, transazioni, telemetry)field_name e field_valuerecord_timestamp

Traccia la provenienza per ogni campo

La provenienza rende i risultati difendibili. Conserva metadati insieme a ogni valore:

- Sistema sorgente e oggetto/tabella

- Tempo di recupero e timestamp originale

- Metodo di matching (exact, fuzzy) e punteggio di confidenza

Quando qualcuno chiede “Da dove viene questo?”, avrai una risposta precisa e una strada chiara per correggerlo o cancellarlo quando richiesto.

Costruisci il motore di recupero dati e matching

Questa è la parte “trova tutto su questa persona” dell'app — e la parte più a rischio se fatta male. Un buon motore di recupero e matching cerca abbastanza da essere completo, ma abbastanza selettivo da non tirare dentro dati non correlati.

Parti da una strategia di ricerca chiara

Progetta il motore attorno agli identificatori che puoi raccogliere in intake. Punti di partenza comuni includono email, telefono, customer ID, numero d'ordine e indirizzo.

Poi espandi verso identificatori che spesso vivono in sistemi di prodotto e analytics:

- Account collegati (account parent/child, profili household, admin aziendali)

- ID dispositivo e identificatori pubblicitari (quando applicabili e supportati legalmente)

- Session ID e cookie (tipicamente bassa confidenza)

Per sistemi che non condividono una chiave stabile, aggiungi fuzzy matching (es. nomi normalizzati + indirizzo) e tratta i risultati come “candidati” che richiedono revisione.

Minimizza l'over-collection per impostazione predefinita

Evita la tentazione di “esportare tutta la tabella utenti”. Costruisci connettori che possano interrogare per identificatore e restituire solo i campi rilevanti — specialmente per log e stream di eventi. Recuperare meno riduce i tempi di revisione e il rischio di divulgare dati altrui.

Un pattern pratico è un flusso in due passi: (1) esegui controlli leggeri “esiste questo identificatore?”, poi (2) preleva i record completi solo per i match confermati.

Applica isolamento multi-tenant

Se l'app serve più brand, regioni o unità di business, ogni query deve portare con sé uno scope tenant. Applica filtri tenant nel livello connettore (non solo nell'interfaccia) e validali con test per prevenire leakage cross-tenant.

Gestisci i casi limite del mondo reale

Pianifica duplicati e ambiguità:

- Profili duplicati attraverso sistemi e nel tempo

- Email condivise (inbox familiari, indirizzi di ruolo come billing@)

- Account fusi e identificatori storici

Conserva confidenza di matching, prove (quale identificatore ha matchato) e timestamp così i reviewer possono spiegare — e difendere — perché certi record sono stati inclusi o esclusi.

Aggiungi revisione, oscuramento e confezionamento della risposta

Metti a posto il backend principale

Crea API e uno schema database che corrispondano ai passaggi di intake, verifica, revisione e consegna.

Una volta che il motore ha assemblato i record rilevanti, non dovresti inviarli direttamente al richiedente. La maggior parte delle organizzazioni necessita di una fase di revisione umana per prevenire la divulgazione accidentale di dati di terzi, informazioni aziendali riservate o contenuti limitati dalla legge o da contratti.

Costruisci una coda di revisione che le persone possano davvero usare

Crea uno spazio di lavoro strutturato che permetta ai revisori di:

- Vedere il dataset compilato raggruppato per sistema sorgente (CRM, support, fatturazione, log di prodotto)

- Filtrare per categoria dati (identificatori, comunicazioni, transazioni, dati dispositivo)

- Aprire le prove sottostanti (ID record, timestamp, sistema di origine)

- Aggiungere note interne e richiedere un nuovo fetch se qualcosa sembra incompleto

Questo è anche dove standardizzi le decisioni. Un piccolo set di tipi di decisione (include, redact, withhold, needs legal review) mantiene le risposte coerenti e più facili da auditare.

Oscuramento e esclusione: trattali come funzionalità di prima classe

L'app dovrebbe supportare sia la rimozione di parti sensibili di un record sia l'esclusione di interi record quando la divulgazione non è permessa.

L'oscuramento dovrebbe coprire:

- Dati di terzi (nomi, email, numeri di telefono presenti in thread di messaggi)

- Informazioni aziendali riservate (dettagli su tool interni, identificatori sensibili di sicurezza)

- Campi in testo libero dove spesso si nasconde contenuto sensibile (note, trascrizioni, allegati)

L'esclusione dovrebbe essere possibile quando i dati non possono essere divulgati, con ragioni documentate (es. materiale privilegiato, segreti commerciali o contenuti che danneggerebbero terzi).

Non limitarti a nascondere i dati: cattura la motivazione in modo strutturato così potrai difendere la decisione in seguito.

Confeziona deliverable per umani e macchine

La maggior parte dei workflow DSAR funziona meglio quando generi due deliverable:

- Un report leggibile dall'uomo (HTML/PDF) che riassume cosa hai trovato e cosa hai omesso o oscurato

- Un'export macchina (JSON/CSV) contenente i dati divulgati in uno schema prevedibile

Includi metadati utili: fonti, date rilevanti, spiegazioni degli oscuramenti/esclusioni e passi successivi chiari (come fare domande, come fare ricorso, come correggere i dati). Questo trasforma la risposta da un dump di dati a un risultato comprensibile.

Se vuoi un aspetto coerente tra i casi, usa un template di risposta e mantienilo versionato così puoi mostrare quale template è stato usato al momento dell'evasione. Abbina questo ai log di audit così ogni modifica al pacchetto è tracciabile.

Controlli di sicurezza, permessi e log di audit

La sicurezza non è una feature da “aggiungere dopo” in un'app DSAR — è la base che impedisce alle informazioni sensibili di fuoriuscire mentre dimostri di aver gestito correttamente ogni richiesta. L'obiettivo è semplice: solo le persone giuste vedono i dati giusti, ogni azione è tracciabile e i file esportati non possono essere abusati.

Permessi basati sui ruoli (RBAC)

Inizia con un controllo accessi chiaro basato sui ruoli così le responsabilità non si confondono. Ruoli tipici includono:

- Privacy admin: configura policy, connettori, template ed escalation.

- Reviewer: ispeziona record recuperati, segnala casi limite, suggerisce oscuramenti.

- Approver: firma finale prima che i dati siano rilasciati.

- Auditor: accesso in sola lettura alla storia dei casi, prove e report.

Mantieni i permessi granulari. Per esempio, un reviewer può accedere ai dati recuperati ma non cambiare le scadenze, mentre un approver può rilasciare una risposta ma non modificare credenziali dei connettori.

Registro di audit immutabile (prova di cosa è successo)

Il workflow DSAR dovrebbe generare un registro di audit append-only che copre:

- Chi ha visto, modificato, esportato o eliminato qualcosa

- Quali record sono stati accessi (almeno identificatori e sistema sorgente)

- Quando sono avvenute le azioni (timestamp con fuso)

- Perché sono state fatte (note caso, codici decisione)

Rendi le voci di audit difficili da manomettere: limita chi può scrivere al servizio applicativo, impedisci modifiche e considera storage write-once o hashing/firma dei batch di log.

I log di audit sono anche il luogo dove difendi decisioni come divulgazione parziale o negazione.

Crittografia, gestione chiavi e secret

Cripta in transito (TLS) e a riposo (database, object storage, backup). Conserva i segreti (token API, credenziali DB) in un secret manager dedicato — non in codice, file di config o ticket di supporto.

Per le esportazioni, usa link di download firmati e a breve scadenza e file cifrati quando appropriato. Limita chi può generarli e imposta scadenze automatiche.

Prevenzione abusi e download sicuri

Le app privacy attirano scraping e tentativi di social engineering. Aggiungi:

- Rate limit e throttling su portali e endpoint di download

- Rilevamento anomalie (picchi improvvisi di casi, ripetuti fallimenti di verifica, attività admin insolite)

- Download sicuri (scansione malware, watermarking e opzioni “view-only” per revisione interna)

Questi controlli riducono il rischio mantenendo il sistema utilizzabile per clienti reali e team interni.

Notifiche, scadenze e comunicazione al cliente

Un workflow DSAR riesce o fallisce per due cose che i clienti notano subito: se rispondi in tempo e se gli aggiornamenti sono chiari e affidabili. Tratta la comunicazione come una feature di prima classe — non come qualche email aggiunta in fondo.

Messaggi template per mantenere coerenza

Inizia con un piccolo set di template approvati che il team può riutilizzare e localizzare. Mantienili brevi, specifici e privi di sovraccarico legale.

Template comuni da costruire:

- “Verifica richiesta”: cosa serve, come fornirlo e cosa succede dopo

- “Avviso di estensione”: la motivazione, nuova data di scadenza e lavori in corso

- “Completamento”: cosa è stato fornito, come accedervi in sicurezza e come fare domande successive

Aggiungi variabili (ID richiesta, date, link al portale, metodo di consegna) così l'app riempie i dettagli automaticamente, mantenendo il testo approvato dal team legal/privacy.

Tracciamento scadenze per giurisdizione e tipo di richiesta

Le scadenze possono variare per legge (es. GDPR vs CCPA/CPRA), tipo di richiesta (accesso, cancellazione, correzione) e se la verifica dell'identità è pendente. L'app dovrebbe calcolare e mostrare:

- la data di scadenza corrente e perché è impostata così (regola + stato)

- condizioni di pausa (es. in attesa di verifica) e come influiscono sui timer

- eleggibilità all'estensione e un'azione “invia avviso di estensione” che timbra il registro di audit

Rendi le scadenze visibili ovunque: lista casi, dettaglio caso e promemoria per lo staff.

Integrazioni: email, ticketing e messaggistica

Non tutte le organizzazioni vogliono un'altra inbox. Fornisci webhook e integrazioni email così gli aggiornamenti possono fluire verso strumenti esistenti (es. helpdesk o chat interna).

Usa hook event-driven come case.created, verification.requested, deadline.updated e response.delivered.

Aggiornamenti nel portale cliente e link di consegna sicuri

Un portale semplice riduce i rimbalzi: i clienti vedono lo stato (“ricevuto”, “verificando”, “in lavorazione”, “pronto”), caricano documenti e recuperano i risultati.

Quando consegni i dati, evita gli allegati. Fornisci link di download autenticati e a tempo limitato e istruzioni chiare su quanto dura il link e cosa fare se scade.

Retention, reporting e allineamento di policy

Costruisci velocemente un'app DSAR

Trasforma il tuo flusso DSAR in un'app React funzionante con backend Go + PostgreSQL partendo da una conversazione.

Retention e reporting sono il punto in cui uno strumento DSAR smette di essere “solo un'app workflow” e diventa un sistema di compliance. L'obiettivo è semplice: conserva ciò che devi, cancella ciò che non serve e prova con evidenze di averlo fatto.

Definisci regole di retention chiare (per tipo di oggetto)

Definisci la retention per tipo di oggetto, non solo per “caso chiuso”. Una policy tipica separa:

- Record del caso (dettagli richiesta, scadenze, azioni intraprese)

- Prove di verifica dell'identità (documenti, controlli di liveness, token di verifica)

- Esportazioni e pacchetti di risposta (ZIP/PDF/JSON forniti)

- Log di audit (storia immutabile degli eventi)

Mantieni i periodi di retention configurabili per giurisdizione e tipo di richiesta. Ad esempio, puoi conservare i log di audit più a lungo delle prove di identità e cancellare le esportazioni rapidamente dopo la consegna mantenendo un hash e i metadati per provare cosa è stato inviato.

Blocchi legali e eccezioni (metti in pausa o limita il trattamento)

Aggiungi uno stato esplicito legal hold che può mettere in pausa i timer di cancellazione e limitare le azioni del personale. Questo dovrebbe supportare:

- Un codice motivo (litigio, indagine, disputa contrattuale)

- Ambito (intero caso vs specifiche fonti dati)

- Date di approvazione e revisione (così i hold non diventano permanenti per errore)

Modella anche esenzioni e limitazioni (es. dati di terzi, comunicazioni privilegiate). Trattale come esiti strutturati, non note in testo libero, così possono essere reportate coerentemente.

Reporting che regge al controllo

I regolatori e gli auditor interni solitamente chiedono trend, non aneddoti. Costruisci report che coprano:

- Volumi per tipo di richiesta (accesso, cancellazione, correzione)

- Tempi di risposta rispetto alle scadenze di legge

- Esiti (evaso, parzialmente evaso, negato)

- Esenzioni usate e frequenza

Esporta i report in formati comuni e mantieni le definizioni dei report versionate così i numeri restano spiegabili.

Allinea con le policy (e collegale in prodotto)

L'app dovrebbe fare riferimento alle stesse regole che la tua organizzazione pubblica. Collega risorse interne come /privacy e /security dalle impostazioni admin e dalle viste caso, così gli operatori possono verificare il “perché” dietro ogni scelta di retention.

Testing, monitoraggio e operazioni continue

Un'app DSAR non è “finita” quando l'interfaccia funziona. I guasti più rischiosi avvengono ai margini: identità mismatched, timeout dei connettori ed esportazioni che omettono silenziosamente dati. Pianifica test e operazioni come feature di prima classe.

Testa i casi che spezzano la fiducia

Costruisci una suite di test ripetibile attorno ai reali punti critici DSAR:

- Richieste alla persona sbagliata: stesso nome, alias email condivisi, numeri riciclati o account familiari. Verifica che il sistema rifiuti o faccia escalation quando la confidenza è bassa.

- Match parziali: un sistema ha “Liz”, un altro “Elizabeth”, uno ha indirizzi vecchi. Conferma che la logica di matching mostri prove e supporti la revisione manuale.

- Account grandi: storici transazionali voluminosi e thread lunghi. Assicura che paging, timeout e limiti di esportazione siano gestiti con grazia.

- Allegati: ID caricati, autorizzazioni e documenti di supporto. Testa scansione malware, restrizioni sui tipi di file, crittografia storage e come gli allegati appaiono nel registro di audit.

Includi fixture “golden” per ogni connettore (record di esempio + output atteso) così i cambi di schema vengono rilevati presto.

Monitora cosa fallisce davvero in produzione

Il monitoring operativo dovrebbe coprire salute dell'app e risultati di compliance:

- Latenza ed errori dei connettori: monitora per sistema. Un singolo connettore HR o CRM lento può bloccare l'intero caso.

- Backlog delle code: se job di recupero o oscuramento si accumulano, le scadenze slitteranno. Alert sull’età del job più vecchio, non solo sulla lunghezza della coda.

- Esportazioni/packaging fallite: monitora generazione fallimenti, archivi corrotti e sezioni mancanti.

- Errori di download: tieni d’occhio link scaduti, problemi di permessi e retry ripetuti che indicano un flusso di consegna rotto.

Abbina metriche a log strutturati così puoi rispondere: “Quale sistema è fallito, per quale caso e cosa ha visto l'utente?”.

Change management e rollout sicuro

Aspettati frizioni: nuovi strumenti vengono aggiunti, nomi di campo cambiano e vendor vanno giù. Crea un playbook connettori (owner, metodo auth, rate limit, campi PII noti) e un processo per approvazione di cambi schema.

Un piano di rollout pratico:

- Pilot con una regione e 2–3 sistemi core.

- Espandi agli altri sistemi con run shadow (genera risposte internamente prima di inviarle).

- Rafforza con test di carico, percorsi di escalation e ownership on-call documentata.

Checklist di miglioramento continuo: rivedi report di failure mensili, aggiusta soglie di matching, aggiorna template, ri-qualifica i reviewer e ritira connettori inutilizzati per ridurre il rischio.

Se iteri velocemente, considera una strategia di ambienti che supporti rilasci frequenti e a basso rischio (per esempio, deployment staged con possibilità di revert). Piattaforme come Koder.ai supportano iterazione rapida con hosting e esportazione del codice, utile quando i workflow privacy cambiano spesso e serve mantenere allineamento tra implementazione e auditabilità.