21 mag 2025·8 min

Sviluppare un'app web per approvazioni aziendali a più fasi

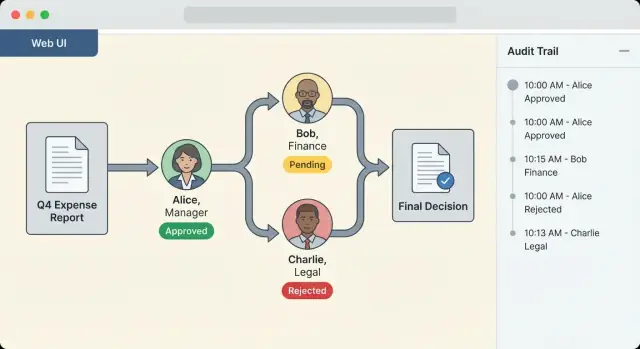

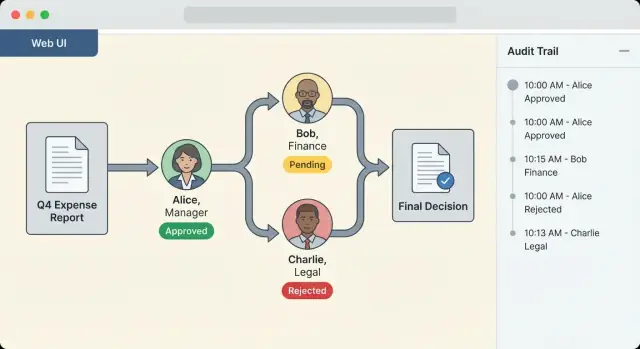

Scopri come progettare, sviluppare e rilasciare un'app web per approvazioni aziendali a più fasi con regole di instradamento, ruoli, notifiche e tracce di audit.

Scopri come progettare, sviluppare e rilasciare un'app web per approvazioni aziendali a più fasi con regole di instradamento, ruoli, notifiche e tracce di audit.

Una catena di approvazione a più fasi è una sequenza strutturata di decisioni che una richiesta deve attraversare prima di poter procedere. Invece di affidarsi a email improvvisate e messaggi del tipo “mi sembra ok”, una catena di approvazione trasforma le decisioni in un workflow ripetibile con responsabilità chiare, timestamp e risultati.

A livello di base, la tua app risponde a tre domande per ogni richiesta:

Le catene di approvazione solitamente combinano due schemi:

I sistemi ben fatti supportano entrambi i casi, oltre a varianti come “può approvare uno qualsiasi di questi approvatori” vs. “tutti devono approvare”.

Le approvazioni a più fasi compaiono ovunque un'azienda desideri cambiamenti controllati e tracciabili:

Anche se il tipo di richiesta cambia, la necessità è la stessa: decisioni coerenti che non dipendono da chi è online in quel momento.

Un workflow di approvazione ben progettato non è solo “più controllo”. Deve bilanciare quattro obiettivi pratici:

Le catene falliscono più per processi poco chiari che per tecnologia. Fai attenzione a problemi ricorrenti:

Il resto di questa guida si concentra su come costruire l'app affinché le approvazioni rimangano flessibili per il business, prevedibili per il sistema e verificabili quando serve.

Prima di progettare schermate o scegliere un motore di workflow, allineate i requisiti in linguaggio semplice. Le catene di approvazione aziendali coinvolgono molte squadre e piccoli vuoti (come la delega mancante) si trasformano rapidamente in soluzioni alternative operative.

Iniziate nominando le persone che useranno o ispezioneranno il sistema:

Un consiglio pratico: fate una walkthrough di 45 minuti su una “richiesta tipica” e una “richiesta peggiore” (escalation, riassegnazione, eccezione di policy) con almeno una persona per gruppo.

Scrivetele come affermazioni verificabili (dovreste poter dimostrare che ciascuna funziona):

Se cercate ispirazione per cosa significa “buono”, potete poi mappare questi punti ai requisiti UX in /blog/approver-inbox-patterns.

Definite obiettivi concreti, non desideri:

Annotate vincoli fin da subito: tipi di dati regolamentati, regole di storage regionali e una forza lavoro remota (approvazioni mobile, fusi orari).

Infine, concordate metriche di successo: time-to-approve, % in ritardo e tasso di rilavorazione (quanto spesso le richieste tornano indietro per informazioni mancanti). Queste metriche guidano le priorità e giustificano il rollout.

Un modello dati chiaro evita approvazioni “misteriose” dopo: puoi spiegare chi ha approvato cosa, quando e secondo quali regole. Inizia separando l'oggetto di business approvato (la Request) dalla definizione del processo (il Template).

Request è il record creato dal richiedente. Include l'identità del richiedente, campi business (importo, dipartimento, fornitore, date) e link al materiale di supporto.

Step rappresenta una fase nella catena. Gli step sono tipicamente generati da un Template al momento della sottomissione, così ogni Request ha la sua sequenza immutabile.

Approver è tipicamente un riferimento utente (o gruppo) associato a uno Step. Se supportate routing dinamico, salvate sia l'approvatore risolto sia la regola che lo ha prodotto per la tracciabilità.

Decision è il log degli eventi: approva/rifiuta/ritorna, attore, timestamp e metadati opzionali (es. delegated-by). Modellatelo come append-only per poter auditare le modifiche.

Attachment memorizza file (in object storage) più metadati: filename, dimensione, content type, checksum e uploader.

Usate un insieme piccolo e coerente di status per le Request:

Supportate semanticamente gli step comuni:

Trattate un Workflow Template come versionato. Quando un template cambia, le nuove Request usano l'ultima versione, mentre le Request in corso mantengono la versione con cui sono state create.

Memorizzate template_id e template_version su ogni Request e snapshot dei dati critici di routing (come dipartimento o centro di costo) al momento della sottomissione.

Modellate i commenti come una tabella separata legata alla Request (e opzionalmente a Step/Decision) così potete controllare la visibilità (solo richiedente, approvatori, admin).

Per i file: applicate limiti di dimensione (es. 25–100 MB), scansionate gli upload per malware (quarantena asincrona + rilascio) e memorizzate solo riferimenti nel database. Questo mantiene veloce il dato core del workflow e scalabile lo storage.

Le regole di instradamento decidono chi deve approvare cosa e in che ordine. In un workflow enterprise, la sfida è bilanciare policy rigide con eccezioni reali—senza trasformare ogni richiesta in un workflow personalizzato.

La maggior parte degli instradamenti può derivare da pochi campi sulla richiesta. Esempi comuni:

Trattate questi come regole configurabili, non logica hard-coded, così gli amministratori possono aggiornare le policy senza deploy.

Le liste statiche si rompono rapidamente. Risolvete gli approvatori a runtime usando i dati di directory e org:

Rendete esplicito il resolver: memorizzate come l'approvatore è stato scelto (es. “manager_of: user_123”), non solo il nome finale.

Le aziende spesso richiedono più approvazioni contemporanee. Modellate passi paralleli con comportamento di merge chiaro:

Decidete anche cosa succede in caso di rifiuto: interrompere immediatamente o permettere “rework and resubmit”.

Definite le regole di escalation come politiche primarie:

Pianificate le eccezioni: assenze, deleghe e approvatori sostitutivi, con una motivazione auditable registrata per ogni riassegnazione.

Un'app di approvazione multi-step si gioca tutto su una cosa: se il motore di workflow riesce a far avanzare le richieste in modo prevedibile—even quando gli utenti cliccano due volte, le integrazioni rallentano o un approvatore è assente.

Se le vostre catene sono per lo più lineari (Passo 1 → Passo 2 → Passo 3) con poche diramazioni condizionali, un motore interno semplice è spesso la via più veloce. Controllate il modello dati, potete adattare gli eventi di audit e evitate concetti non necessari.

Se prevedete instradamenti complessi (approvazioni parallele, inserimento dinamico di step, azioni di compensazione, timer di lunga durata, definizioni versionate), adottare una libreria o un servizio di workflow può ridurre il rischio. Il compromesso è complessità operativa e il mapping dei vostri concetti ai primiti della libreria.

Se siete nella fase “dobbiamo consegnare uno strumento interno funzionante velocemente”, una piattaforma di prototipazione come Koder.ai può essere utile per prototipare il flusso end-to-end (form richiesta → inbox approvatore → timeline di audit) e iterare sulle regole di instradamento in modalità planning, generando comunque una codebase reale React + Go + PostgreSQL che potete esportare e possedere.

Trattate ogni richiesta come una macchina a stati con transizioni esplicite e validate. Per esempio: DRAFT → SUBMITTED → IN_REVIEW → APPROVED/REJECTED/CANCELED.

Ogni transizione dovrebbe avere regole: chi può eseguirla, campi richiesti e quali side effect sono consentiti. Mantenete la validazione sul server così l'interfaccia non può bypassare i controlli.

Le azioni degli approvatori devono essere idempotenti. Quando un approvatore preme “Approve” due volte (o aggiorna durante una risposta lenta), la vostra API dovrebbe rilevare il duplicato e restituire lo stesso risultato.

Approcci comuni includono chiavi di idempotenza per azione o vincoli unici come “una decisione per step per attore”.

I timer (promemoria SLA, escalation dopo 48 ore, auto-cancellazione) dovrebbero essere gestiti da job in background, non nel codice request/response. Questo mantiene reattiva l'interfaccia e garantisce che i timer scattino anche sotto picchi di traffico.

Mettete routing, transizioni ed eventi di audit in un modulo/servizio workflow dedicato. La UI dovrebbe chiamare “submit” o “decide” e le integrazioni (SSO/HRIS/ERP) fornire input, non incorporare regole di workflow. Questa separazione rende le modifiche più sicure e i test più semplici.

Le approvazioni aziendali spesso bloccano spesa, accesso o eccezioni di policy—quindi la sicurezza non può essere un ripensamento. Una buona regola: ogni decisione deve essere attribuibile a una persona reale (o a un'identità di sistema), autorizzata per quella specifica richiesta e registrata in modo verificabile.

Partite dal single sign-on così identità, deprovisioning e policy password restano centralizzati. La maggior parte delle aziende si aspetta SAML o OIDC, spesso abbinati a MFA.

Aggiungere politiche di sessione che rispecchiano le aspettative aziendali: sessioni a breve durata per azioni ad alto rischio (come l'approvazione finale), “remember me” basato su dispositivo solo dove consentito e ri-autenticazione quando i ruoli cambiano.

Usate RBAC per permessi ampi (Requester, Approver, Admin, Auditor), poi sovrapponete permessi per singola richiesta.

Per esempio, un approvatore potrebbe vedere solo richieste del suo centro di costo, regione o report diretti. Applicate i permessi server-side su ogni lettura e scrittura—soprattutto per azioni come “Approve”, “Delegate” o “Edit routing”.

Criptate i dati in transito (TLS) e a riposo (chiavi gestite dove possibile). Conservate i segreti (certificati SSO, API key) in un secrets manager, non in variabili d'ambiente sparse sui server.

Siate deliberati su cosa loggate; i dettagli delle richieste possono includere dati sensibili HR o finanziari.

Gli auditor cercano una traccia immutabile: chi ha fatto cosa, quando e da dove.

Registrate ogni cambiamento di stato (submitted, viewed, approved/denied, delegated) con timestamp, identità dell'attore e ID request/step. Quando consentito, catturate IP e contesto dispositivo. Assicuratevi che i log siano append-only e tamper-evident.

Rate-limit delle azioni di approvazione, protezione CSRF e token di azione single-use generati dal server per prevenire spoofing di approvazioni tramite link falsificati o replay.

Aggiungete alert per pattern sospetti (approvazioni massive, decisioni rapidissime, geografie insolite).

Le approvazioni aziendali vincono o perdono sulla chiarezza. Se le persone non capiscono rapidamente cosa stanno approvando (e perché), ritarderanno, delegheranno o rifiuteranno per difetto.

Form della richiesta dovrebbe guidare il richiedente a fornire il contesto giusto fin da subito. Usate smart defaults (dipartimento, centro di costo), validazione inline e un breve hint “cosa succede dopo” così il richiedente sa che la catena non sarà un mistero.

Inbox dell'approvatore deve rispondere a due domande subito: cosa richiede ora la mia attenzione e qual è il rischio se rimando. Raggruppate gli elementi per priorità/SLA, aggiungete filtri rapidi (team, richiedente, importo, sistema) e rendete possibili azioni in blocco solo quando sicure (es. per richieste a basso rischio).

Dettaglio richiesta è dove si decide. Tenete un sommario chiaro in cima (chi, cosa, costo/impatto, data di efficacia), poi dettagli di supporto: allegati, record collegati e timeline attività.

Builder per admin (per template e routing) dovrebbe leggere come una policy, non come un diagramma. Usate regole in linguaggio semplice, anteprime (“questa richiesta sarebbe instradata a Finance → Legal”) e un log delle modifiche.

Evidenziate cosa è cambiato dall'ultimo step: diff a livello di campo, allegati aggiornati e commenti nuovi. Fornite azioni one-click (Approve / Reject / Request changes) e richiedete una motivazione per i rifiuti.

Mostrate lo step corrente, il gruppo di approvatori successivo (non necessariamente la persona) e i timer SLA. Un indicatore di progresso semplice riduce i messaggi “dove è la mia richiesta?”.

Supportate approvazioni rapide su mobile mantenendo il contesto: sezioni collapsible, un sommario sticky e anteprime degli allegati.

Elementi base di accessibilità: navigazione completa da tastiera, stati di focus visibili, contrasto leggibile e etichette per screen reader su stati e pulsanti.

Le approvazioni falliscono silenziosamente quando le persone non le notano. Un buon sistema di notifiche mantiene il flusso senza trasformarsi in rumore e crea un registro chiaro di chi è stato sollecitato, quando e perché.

La maggior parte delle aziende ha bisogno di almeno email e notifiche in-app. Se la tua azienda usa strumenti chat (es. Slack o Microsoft Teams), trattali come canale opzionale che rispecchia le notifiche in-app.

Mantieni il comportamento dei canali coerente: lo stesso evento dovrebbe creare lo stesso “task” nel sistema, anche se consegnato via email o chat.

Invece di inviare un messaggio per ogni piccolo cambiamento, raggruppa l'attività:

Rispetta anche le ore di silenzio, i fusi orari e le preferenze utente. Un approvatore che disattiva l'email dovrebbe comunque vedere una inbox chiara in /approvals.

Ogni notifica dovrebbe rispondere a tre domande:

Aggiungi contesto chiave inline (titolo richiesta, richiedente, importo, tag di policy) così gli approvatori possono triage rapidamente.

Definite una cadenza predefinita (es. primo promemoria dopo 24 ore, poi ogni 48), ma permettete override per template.

Le escalation devono avere un proprietario chiaro: escalation al ruolo manageriale, a un approvatore di backup o a una coda ops—non a “tutti”. Quando avviene un'escalation, registrate la motivazione e il timestamp nella traccia di audit.

Gestite i template di notifica centralmente (oggetto/corpo per canale), versionateli e permettete variabili. Per la localizzazione, conservate le traduzioni insieme al template e fate fallback a una lingua predefinita quando mancante.

Questo evita messaggi “mezzo tradotti” e mantiene coerente il testo legale di conformità.

Le approvazioni raramente vivono in un'app sola. Per ridurre l'inserimento manuale (e il problema “hai aggiornato l'altro sistema?”), progettate le integrazioni come feature di primo piano.

Iniziate con le fonti di verità che l'organizzazione già usa:

Anche se non integrate tutto il primo giorno, pianificatelo nel modello dati e nei permessi (vedi /security).

Fornite una REST API stabile (o GraphQL) per azioni core: create request, fetch status, list decisions e recuperare la traccia di audit completa.

Per automazioni in outbound, aggiungete webhook così altri sistemi possono reagire in tempo reale.

Eventi raccomandati:

request.submittedrequest.step_approvedrequest.step_rejectedrequest.completedRendete i webhook affidabili: includete ID evento, timestamp, retry con backoff e verifica della firma.

Molti team vogliono che le approvazioni partano dove lavorano—schermate ERP, form ticket o portali interni. Supportate service-to-service authentication e permettete ai sistemi esterni di:

L'identità è il punto di rottura comune. Decidete il vostro identificatore canonico (spesso employee ID) e mappate le email come alias.

Gestite casi limite: cambi di nome, collaboratori senza ID e email duplicate. Registrate le decisioni di mapping così gli admin possono risolvere i mismatch rapidamente ed esponete lo stato nel reporting admin (vedi /pricing per differenze di piano tipiche se differenziate le integrazioni).

Un'app di approvazione enterprise vive o muore sulle operazioni day‑2: quanto velocemente i team possono aggiustare template, mantenere le code fluide e dimostrare cosa è successo durante un audit.

La console admin dovrebbe sembrare una sala controllo—potente, ma sicura.

Iniziate con una architettura informativa chiara:

Gli admin dovrebbero poter cercare e filtrare per unità di business, regione e versione template per evitare modifiche accidentali.

Trattate i template come configurazione che potete rilasciare:

Questo riduce il rischio operativo senza rallentare aggiornamenti di policy necessari.

Separate responsabilità:

Abbinate questo a un log attività immutabile: chi ha cambiato cosa, quando e perché.

Una dashboard pratica evidenzia:

Gli export dovrebbero includere CSV per ops, più un pacchetto di audit (requests, decisions, timestamps, commenti, riferimenti agli allegati) con finestre di retention configurabili.

Collegate i report a /admin/templates e /admin/audit-log per follow-up veloci.

Le approvazioni enterprise falliscono in modi disordinati: persone cambiano ruolo, sistemi timeoutano e le richieste arrivano a raffica. Trattate l'affidabilità come una feature di prodotto, non come un ripensamento.

Iniziate con unit test rapidi per le regole di instradamento: dato un richiedente, importo, dipartimento e policy, il workflow sceglie sempre la catena corretta? Tenete questi test guidati da tabelle così le regole business sono facili da estendere.

Poi aggiungete integration test che esercitano il motore workflow completo: create una request, fate avanzare passo dopo passo, registrate decisioni e verificate lo stato finale (approved/rejected/canceled) più la traccia di audit.

Includete verifiche di permessi (chi può approvare, delegare o vedere) per prevenire esposizioni accidentali di dati.

Alcuni scenari dovrebbero essere test “must pass”:

template_version originale)Load testate la vista inbox e le notifiche sotto picchi di sottomissioni, specialmente se le richieste possono includere allegati grandi. Misurate profondità code, tempo di processamento per step e latenza di approvazione peggiore.

Per l'osservabilità, loggate ogni transizione di stato con correlation ID, emettete metriche per workflow “bloccati” (nessun progresso oltre la SLA) e aggiungete tracing fra worker asincroni.

Alert su: retry in aumento, crescita della dead-letter queue e request che superano la durata prevista per lo step.

Prima di rilasciare in produzione, richiedete una revisione di sicurezza, eseguite un drill di backup/restore e validate che il replay degli eventi possa ricostruire lo stato workflow corretto.

Questo mantiene gli audit noiosi—in senso positivo.

Una grande app di approvazione può comunque fallire se distribuita a tutti in una notte. Trattate il rollout come un lancio di prodotto: graduale, misurato e supportato.

Partite con un team pilota che rappresenti complessità reali (un manager, finanza, legale e un approvatore esecutivo). Limitate la prima release a un set ristretto di template e una o due regole di instradamento.

Quando il pilota è stabile, estendete a qualche dipartimento e poi all'adozione aziendale.

Per ogni fase definite criteri di successo: percentuale di richieste completate, tempo mediano alla decisione, numero di escalation e principali motivi di rifiuto.

Pubblicate una nota semplice “cosa cambia” e un luogo unico per aggiornamenti (per esempio, /blog/approvals-rollout).

Se le approvazioni vivono ancora in email o fogli di calcolo, la migrazione riguarda meno lo spostare tutto e più il evitare confusione:

Fornite training brevi e guide rapide su misura per ruolo: richiedente, approvatore, admin.

Includete “etichetta delle approvazioni” come quando aggiungere contesto, come usare i commenti e i tempi di turnaround attesi.

Offrite un percorso di supporto leggero per le prime settimane (office hours + canale dedicato). Se avete una console admin, includete un pannello “known issues and workarounds”.

Definite ownership: chi può creare template, chi modificare le regole di routing e chi approva quelle modifiche.

Trattate i template come documenti di policy—versionateli, richiedete una motivazione per il cambiamento e calendarizzate gli aggiornamenti per evitare comportamenti a sorpresa a metà trimestre.

Dopo ogni fase di rollout, rivedete metriche e feedback. Tenete una review trimestrale per sintonizzare template, regolare promemoria/escalation e ritirare workflow inutilizzati.

Piccoli aggiustamenti regolari mantengono il sistema allineato a come i team lavorano davvero.

A multi-step approval chain is a defined workflow where a request must pass through one or more approval steps before it can complete.

It matters because it creates repeatability (same rules each time), clear ownership (who approves what), and audit-ready traceability (who decided, when, and why).

Use sequential approvals when order matters (e.g., manager approval must happen before Finance can review).

Use parallel approvals when multiple teams can review at the same time (e.g., Legal and Security), and define merge rules such as:

At minimum, align on:

A quick way to validate is to walk through a “typical” and a “worst-case” request with representatives from each group.

A practical core model includes:

Version templates so policy changes don’t rewrite history:

template_id and template_version on each requestThis prevents “mystery approvals” where in-flight requests suddenly route differently.

Make routing rule-driven and configurable, based on a small set of signals such as:

Resolve dynamic approvers from systems of record (directory, HRIS, ERP), and store both:

Treat the request lifecycle as an explicit state machine (e.g., Draft → Submitted → In Review → Approved/Rejected/Canceled).

To make it reliable in real conditions:

Use layered controls:

Also protect the action endpoints: rate limits, CSRF defenses, and single-use action tokens for emailed links.

Focus on reducing time-to-decision without losing context:

For mobile, keep context accessible (collapsible sections, sticky summary) and meet accessibility basics (keyboard, contrast, screen-reader labels).

Build notifications as a task delivery system, not just messages:

Make every notification actionable: what changed, what action is needed (and by when), and a deep link like /requests/123?tab=decision.

Keeping decisions append-only is key for audits and debugging.

Avoid hard-coding approver lists; they go stale quickly.