15 ago 2025·8 min

Come creare un'app web per l'onboarding e la verifica dei fornitori

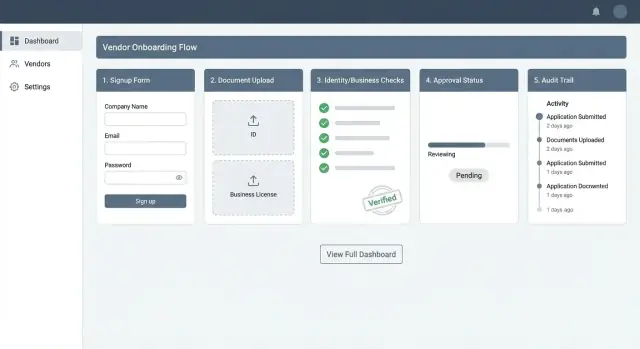

Impara a pianificare, progettare e costruire una web app per l'onboarding e la verifica dei fornitori: workflow, controlli KYB/KYC, documenti, approvazioni e tracce pronte per l'audit.

Cosa fa una web app per l'onboarding e la verifica dei fornitori

Una web app per l'onboarding e la verifica dei fornitori trasforma “vogliamo lavorare con questo fornitore” in “questo fornitore è approvato, configurato correttamente e pronto per essere pagato” — senza scambi infiniti di email, PDF sparsi o copia/incolla manuale.

L'obiettivo: configurazione più veloce con meno passaggi manuali

L'obiettivo primario è velocità e controllo. I fornitori dovrebbero inviare le informazioni corrette al primo tentativo e i team interni dovrebbero esaminarle in modo efficiente e coerente.

Un'app ben progettata solitamente riduce:

- Le email di ritorno (“Puoi rinviare quel certificato?”)

- L'inserimento duplicato di dati nei sistemi ERP/contabili

- Il tempo per l'approvazione di fornitori a basso rischio e standard

Onboarding vs verifica: cosa include

Questi termini vengono spesso usati in modo intercambiabile, ma sono parti distinte dello stesso flusso:

- Onboarding raccoglie e organizza le informazioni del fornitore: dati aziendali, contatti, indirizzi, moduli fiscali, dati bancari, certificati assicurativi e policy richieste.

- Verifica convalida tali informazioni: confermare che l'azienda esista, verificare i beneficiari effettivi quando necessario, controllare contro sanzioni/listini di watchlist, confermare gli ID fiscali e assicurare che i dati bancari siano plausibili e appartengano all'entità corretta.

In pratica, la tua app dovrebbe supportare entrambi: acquisizione dati strutturata (onboarding) più controlli automatici e manuali (verifica).

Chi ne beneficia (e come)

Un flusso unico aiuta più team a lavorare dalla stessa fonte di verità:

- Procurement ottiene uno stato chiaro (“invitato / in corso / approvato”) e meno ritardi.

- Finance/AP riceve dettagli di pagamento accurati e un anagrafico fornitori più pulito.

- Compliance/Risk può applicare controlli coerenti, documentare le decisioni e gestire i casi limite.

- Fornitori hanno un portale semplice per inviare informazioni, caricare documenti e monitorare cosa manca.

Cosa costruirai: portale + console admin + controlli

Alla fine di questa guida stai essenzialmente costruendo tre pezzi connessi:

- Un portale fornitori per inviti, compilazione di moduli e caricamento documenti.

- Una console di revisione admin per valutare le submission, richiedere modifiche, approvare/rifiutare e lasciare note interne.

- Controlli di verifica (automatici dove possibile) più una chiara procedura per la revisione manuale quando l'app segnala rischio o dati mancanti.

Insieme, questi componenti creano un workflow ripetibile di onboarding fornitori più semplice da gestire, verificare e completare per i fornitori.

Parti dalle richieste: tipi di fornitori, regioni e risultati

Prima di progettare schermate o scegliere strumenti di verifica, chiarisci chi sono i tuoi fornitori e cosa significa “finito”. Un'app di onboarding ha successo quando raccoglie coerentemente le informazioni giuste, produce una decisione chiara e imposta aspettative per fornitori e revisori interni.

1) Mappa i tipi di fornitore

Definisci le categorie iniziali di fornitori che supporterai, perché ogni tipo richiede dati e passaggi di verifica diversi:

- Individui / ditte individuali: spesso servono dati di identità personale oltre alla prova che possano ricevere pagamenti.

- Piccole imprese: possono avere documentazione limitata, strutture informali e necessità di supporto più rapide.

- Imprese/aziende grandi: di solito hanno più documenti, contatti multipli e requisiti contrattuali più rigidi.

Mantieni questa lista breve all'inizio—aggiungi i casi limite in seguito, basandoti sulle submission reali.

2) Definisci i risultati richiesti (e cosa significano)

Definisci un piccolo insieme di stati coerenti su cui il workflow di approvazione può basarsi:

- Approvato: il fornitore può operare; eventuali passaggi rimanenti sono non bloccanti.

- Rifiutato: il fornitore non può operare; includi codici motivo per reportistica.

- Serve più info: dati o documenti mancanti/ poco chiari; il fornitore deve intervenire.

Decidi se servono stati intermedi come “In revisione” o “Verifica in corso” per gestire le aspettative.

3) Scegli documenti e campi dati per tipo di fornitore

Crea una checklist per ogni tipo: profilo base, dettagli aziendali, proprietari/controllanti (se applicabile), moduli fiscali e dettagli di pagamento.

Sii esplicito su campi opzionali vs obbligatori, formati di file e se accetti alternative regionali (ad esempio, diversi documenti di registrazione per paese).

4) Identifica vincoli: regioni, lingue e tempi

Elenca i paesi/regioni in cui opererai, le lingue supportate e eventuali target di tempo di risposta (es. “pre-controlli istantanei, revisione manuale entro 24 ore”). Questi vincoli plasmano regole di validazione, staffing e messaggistica utente.

Nozioni base di compliance: KYB/KYC, sanzioni, fiscalità e banche

I requisiti di compliance sono la differenza tra una configurazione fornitore fluida e un continuo lavoro di ritorno. Prima di costruire moduli e workflow, decidi quali controlli devi eseguire, quando eseguirli e cosa significa “superato”.

KYB (aziende)

Know Your Business (KYB) verifica che il fornitore sia un'organizzazione reale e registrata legalmente e che tu sappia chi ne è dietro. Controlli comuni KYB includono:

- Dettagli di registrazione aziendale (ragione sociale, numero di registrazione, data di costituzione, stato)

- Controllo indirizzi registrato e operativo

- Informazioni sui beneficiari effettivi (chi possiede o controlla l'azienda)

Anche se un fornitore esterno restituisce “verificato”, conserva le prove usate (fonte, timestamp, ID di riferimento) così potrai spiegare la decisione in seguito.

KYC (persone dietro l'azienda)

Se sono coinvolte persone—beneficiari effettivi, amministratori, firmatari autorizzati—potresti aver bisogno di KYC (verifica identità). Passaggi tipici includono catturare nome legale, data di nascita (dove consentito) e un controllo su documento governativo o metodi alternativi di verifica.

Sanzioni, PEP e screening watchlist

Se il tuo programma lo richiede, esegui screening sull'azienda e sulle persone rilevanti contro liste di sanzioni, database PEP (Persone Politicamente Esposte) e altre watchlist.

Definisci le regole di gestione dei match in anticipo (ad esempio: auto-clearing per match a bassa confidenza, instradare potenziali match a revisione manuale).

Validazione fiscale e bancaria

I fornitori solitamente non possono essere pagati finché i dettagli fiscali e bancari non sono validi:

- Fiscale: W-9/W-8 (US), Partite IVA (EU/UK), equivalenti locali

- Banche: formati IBAN/routing/numero conto, controlli sul nome del titolare (quando disponibili)

Obbligatorio vs condizionale (evita di raccogliere troppo)

Rendi i campi condizionali in base a regione, tipo di fornitore, metodo di pagamento e livello di rischio. Per esempio, un fornitore domestico a basso rischio potrebbe non aver bisogno di ID dei beneficiari, mentre un fornitore cross-border ad alto rischio sì.

Questo accorcia il portale, migliora i tassi di completamento e soddisfa comunque il tuo livello di compliance.

Progetta il workflow end-to-end (dall'invito all'approvazione)

Un flusso di onboarding dovrebbe sembrare lineare per il fornitore, offrendo al tuo team checkpoint chiari per verifica e decisione. L'obiettivo è ridurre i rimbalzi e cogliere il rischio presto.

1) Registrazione fornitore: solo su invito, self-serve o entrambi

La maggior parte dei team supporta due vie di ingresso:

- Link di invito per fornitori conosciuti (procurement avvia il record, il fornitore lo completa). I link di invito dovrebbero essere monouso, con scadenza e legati a un'email.

- Registrazione self-serve per marketplace o programmi aperti. Aggiungi controlli anti-spam (verifica email, limiti di frequenza) e imposta subito le aspettative sui documenti richiesti.

Se offri entrambe le opzioni, standardizza i passi a valle così report e revisione rimangono coerenti.

2) Onboarding passo-passo (progressive disclosure)

Usa una sequenza guidata con indicatore di progresso visibile. Un ordine tipico:

- Profilo: persona di contatto, ruolo, lingua preferita.

- Dati aziendali: ragione sociale, numero di registrazione, indirizzo, beneficiari se richiesti.

- Documenti: certificati, ID, prova di indirizzo, moduli fiscali.

- Pagamenti: dati bancari, metodo di pagamento, verifica corrispondenza beneficiario.

Salva bozze automaticamente e permetti ai fornitori di tornare dopo—questo da solo può ridurre significativamente l'abbandono.

3) Verifica: controlli automatici + revisione manuale

Esegui controlli automatici non appena sono disponibili dati sufficienti (non solo alla fine). Instrada le eccezioni alla revisione manuale: nomi non corrispondenti, documenti poco chiari, regioni ad alto rischio o hit su sanzioni che richiedono conferma analista.

4) Flusso di approvazione: chiudi il cerchio con il fornitore

Modella le decisioni come Approva / Rifiuta / Serve più info. Quando mancano informazioni, invia una richiesta basata su attività (“Carica il modulo fiscale”, “Conferma il titolare del conto bancario”) con una scadenza, invece di un'email generica.

5) Monitoraggio continuo dopo l'approvazione

L'onboarding non finisce con l'approvazione. Traccia le modifiche (nuovo conto bancario, aggiornamento indirizzo, cambi di proprietà) e pianifica la re-verifica periodica in base al rischio—es. annuale per basso rischio, trimestrale per alto rischio e immediata su modifiche critiche.

Esperienza utente: portale fornitori vs console di revisione admin

Un'app di onboarding ha successo o fallisce su due esperienze: il portale self-serve del fornitore (velocità e chiarezza) e la console di revisione interna (controllo e coerenza). Trattale come prodotti separati con obiettivi diversi.

Portale fornitori: riduci lo sforzo, aumenta la fiducia

I fornitori dovrebbero poter completare tutto senza inviare PDF via email. Pagine core tipiche:

- Account: accettazione inviti, opzioni password/SSO, setup MFA.

- Profilo aziendale: ragione sociale, numero di registrazione, indirizzo, beneficiari (se richiesti) e contatti.

- Caricamento documenti: requisiti chiari per tipo/region, limiti dimensione file e formati accettati.

- Stato: una timeline semplice (Inviato → In revisione → Modifiche richieste → Approvato/Rifiutato) con i passaggi successivi.

Rendi i moduli mobile-friendly (campi grandi, caricamento da fotocamera, salvataggio e ripresa) e accessibili (etichette, navigazione da tastiera, messaggi di errore che spiegano come correggere).

Dove possibile, mostra esempi di documenti accettabili e spiega perché un campo è richiesto per ridurre gli abbandoni.

Console di revisione admin: decisioni rapide con forti controlli

Gli utenti interni hanno bisogno di uno spazio dedicato:

- Coda: elenco prioritario con filtri (livello rischio, regione, SLA, elementi mancanti).

- Profilo fornitore: vista consolidata di dati inviati, risultati di verifica e documenti.

- Decisione: approva, rifiuta o richiedi modifiche con motivazioni strutturate.

- Note e cronologia: commenti del revisore, allegati e timeline completa delle attività.

Ruoli, notifiche e copie di audit

Usa accessi basati su ruoli per separare i compiti (es. richiedente vs revisore vs approvatore vs finance). Le notifiche dovrebbero essere template-driven (email/SMS/in-app), includere CTA chiare e conservare copie di audit di ciò che è stato inviato e quando—soprattutto per “modifiche richieste” e decisioni finali.

Modello dati: cosa salvare (e perché)

Trasforma i requisiti in un piano

Mappa i tipi di fornitori, i documenti richiesti e i risultati prima di generare codice.

Un'app di onboarding fornitori ha successo o fallisce in base al suo modello dati. Se salvi solo “documenti caricati” e un singolo flag “approvato/rifiutato”, ti bloccherai rapidamente quando i requisiti cambiano, gli auditor chiedono dettagli o aggiungi nuovi controlli KYB.

Entità core (la tua “fonte di verità”)

Parti da una chiara separazione tra azienda fornitrice e persone che usano il portale.

- Organizzazione (fornitore): ragione sociale, numeri di registrazione, ID fiscali, tipo di attività, paesi operativi.

- Utente: identità di login per utenti fornitori e revisori interni (con ruoli/permessi).

- Indirizzi: indirizzo registrato, operativo, postale—salvali in una tabella separata per supportare più paesi e formati.

- Documenti: prima i metadata (tipo, emittente, date rilascio/scadenza, stato file). Conserva il file in object storage; il DB salverà riferimenti.

Questa struttura supporta più contatti per fornitore, più sedi e più documenti per requisito.

Entità di verifica (cosa è stato controllato e cosa è successo)

Modella la verifica come eventi nel tempo, non come un singolo “risultato di verifica”.

- Check: “Screening sanzioni”, “Lookup registro aziende”, “Verifica conto bancario”, ecc.

- Risultati: snapshot della risposta del provider (campi normalizzati + riferimento al payload grezzo), confidenza match, timestamp.

- Punteggio rischio: conserva sia il valore numerico che gli input usati per calcolarlo.

- Azioni revisore: chi ha revisionato, cosa ha deciso, perché e quali evidenze ha usato.

Entità workflow (come si muove il lavoro)

L'onboarding è un problema di code.

- Task e status: passi granulari come “In attesa modulo fiscale”, “Revisione manuale necessaria”, “Richiesta di reinvio”.

- Timer SLA: quando un task è iniziato, messo in pausa, sforato e risolto.

- Commenti: note interne vs messaggi visibili al fornitore (campi separati per evitare divulgazioni accidentali).

Dati di integrazione (tracciabilità tra sistemi)

Per ogni chiamata a provider esterno, conserva:

- Riferimenti esterni (ID fornitore/seguito dal provider)

- Eventi webhook (ID evento, stato firma, esito processamento)

- Collegamento richieste/risposte (così il supporto può riprodurre i problemi)

Progetta per il cambiamento: versioning e cronologia

Le regole di onboarding evolvono. Aggiungi campi versione a controlli e questionari e mantieni tabelle di cronologia (o record immutabili) per oggetti chiave.

Così potrai dimostrare cosa sapevi al momento dell'approvazione, anche se le regole cambiano dopo.

Integrazioni: provider di verifica, storage e back office

Le integrazioni trasformano un modulo in un sistema operativo. L'obiettivo è semplice: il fornitore invia una sola volta, il tuo team verifica una sola volta e i sistemi a valle restano sincronizzati senza re-inserimento manuale.

Costruire vs comprare: esternalizza i controlli che cambiano spesso

Per la maggior parte dei team è più veloce e sicuro esternalizzare controlli KYB, screening sanzioni e, quando rilevante, la verifica identità a provider consolidati. Questi vendor tengono aggiornate le fonti regolatorie, i dataset e gli SLA.

Costruisci internamente solo ciò che ti differenzia: il tuo workflow di approvazione, la policy di rischio e come combini i segnali (ad es.: “sanzioni pulite + modulo fiscale valido + conto bancario verificato”). Mantieni le integrazioni modulari per poter cambiare provider senza riscrivere l'app.

Raccolta documenti: storage, scansione e regole file

La verifica fornitori richiede spesso file sensibili (W-9/W-8, certificati, lettere bancarie). Usa object storage con crittografia e URL di upload firmati a breve durata.

Aggiungi guardrail di sicurezza al momento dell'ingestione: scansione virus/malware, allow-list tipi file (PDF/JPG/PNG), limiti di dimensione e controlli di base sul contenuto (es. rifiuta PDF protetti da password se i revisori non possono aprirli). Conserva i metadata dei documenti (tipo, date, uploader, checksum) separatamente dal file.

Firma elettronica (quando gli accordi fanno parte dell'onboarding)

Se hai bisogno che termini, DPA o MSA siano firmati prima dell'approvazione, integra un provider di e-sign e salva il PDF eseguito finale più i dati di audit della firma (firmatario, timestamp, envelope ID) nel record fornitore.

Sincronizzazione back office + webhooks per eventi

Pianifica un'integrazione Accounting/ERP per sincronizzare l'anagrafica fornitore dopo l'approvazione (ragione sociale, ID fiscali dove consentito, dettagli pagamento, indirizzo di riferimento).

Usa webhooks per aggiornamenti di stato (inviato, controlli avviati, approvato/rifiutato) e log di eventi append-only così i sistemi esterni possono reagire senza polling.

Sicurezza e privacy: proteggi PII e documenti sensibili

Lancia un progetto full-stack

Avvia React più Go e PostgreSQL per un backend reale di onboarding fornitori.

L'onboarding raccoglie dati sensibili: dettagli di identità, ID fiscali, documenti bancari e file di costituzione. Tratta sicurezza e privacy come feature di prodotto, non come una checklist finale.

Autenticazione: rendi difficile falsificare l'accesso

Per i fornitori riduci il rischio password offrendo magic link via email (a breve durata, monouso) o SSO per organizzazioni grandi.

Per il team interno richiedi MFA per gli admin e chiunque possa visualizzare o esportare documenti.

Considera anche controlli di sessione: timeout brevi per sessioni admin, step-up device-based per azioni rischiose (cambio coordinate bancarie) e alert per accessi da località insolite.

Autorizzazione: least privilege e separazione delle approvazioni

Usa ruoli a minimo privilegio così le persone vedono solo ciò che serve (es. “Viewer”, “Reviewer”, “Approver”, “Finance”).

Separa i compiti in modo che chi richiede una modifica (es. aggiornamento conto) non sia la stessa persona che approva. Questa regola semplice previene molte frodi interne.

Crittografia: in transito e a riposo

Usa sempre HTTPS/TLS per i dati in transito. Per i dati a riposo, cifra database e storage file.

Tieni le chiavi in un servizio gestito, ruotale periodicamente e limita chi può accedervi. Assicurati che anche i backup siano cifrati.

Gestione PII: minimizza, redigi e limita l'esposizione

Raccogli solo ciò che serve per KYB/KYC e obblighi fiscali. Mostra viste redatte di default nell'interfaccia (es. maschera ID fiscali e numeri di conto), con “rivelazione” che richiede permessi extra e genera un evento di audit.

Upload sicuri: controllo, scansione e verifica

Usa URL firmati così i fornitori caricano direttamente nello storage senza esporre credenziali.

Applica limiti dimensione e tipi consentiti, esegui scansione malware prima che i file siano visibili ai revisori. Conserva documenti in bucket privati e servili tramite link temporanei.

Se pubblichi le aspettative di sicurezza, tienile disponibili nel portale (es. /security) così i fornitori sanno come sono protetti i loro dati.

Logica di verifica: regole, scoring rischio e revisione manuale

La logica di verifica è dove l'app trasforma “documenti caricati” in una decisione di approvazione difendibile. L'obiettivo non è automatizzare tutto, ma rendere le decisioni semplici veloci e quelle complesse coerenti.

Regole automatiche (controlli rapidi e prevedibili)

Inizia con regole deterministiche chiare che bloccano il progresso o instradano alla revisione. Esempi:

- Campi/documenti mancanti: ragione sociale obbligatoria, numero di registrazione, dettagli beneficiari, modulo fiscale, prova bancaria.

- Restrizioni paese: paese fornitore non supportato, giurisdizione ad alto rischio o mismatch fra paese registrato e paese operativo.

- Fornitori duplicati: stesso numero di registrazione, ID fiscale, conto bancario o dominio email già esistente.

Rendi i messaggi di validazione specifici (“Carica una lettera bancaria datata negli ultimi 90 giorni”) e supporta "Salva e continua dopo" così i fornitori non perdono i progressi.

Scoring rischio (livelli semplici con motivazioni spiegabili)

Usa un modello facile da capire: Basso / Medio / Alto. Ogni livello dovrebbe essere calcolato da segnali trasparenti, con le ragioni visibili ai revisori.

Esempi di segnali:

- Alto: match sanzioni (anche parziale), paese ad alto rischio, proprietà incoerente, registrazione non verificabile.

- Medio: azienda nuova, presenza web limitata, discrepanza minore nei documenti.

- Basso: dati registro verificati, screening sanzioni pulito, documenti coerenti.

Conserva sia il punteggio che i codici motivo (es. COUNTRY_HIGH_RISK, DOC_MISMATCH_NAME) così gli utenti possono spiegare l'esito senza indovinare.

Checklist per la revisione manuale (decisioni coerenti)

Fornisci ai revisori una checklist strutturata: corrispondenza identità, validità registrazione, beneficiari, risultati sanzioni, conformità fiscale, prova bancaria e “note per eccezioni”.

Gestione eccezioni (override con responsabilità)

Permetti override, ma richiedi un motivo obbligatorio e, quando necessario, un secondo approvatore. Questo evita accettazioni di rischio silenziose e riduce il lavoro quando gli auditor chiedono spiegazioni.

Auditabilità e reporting: rendi le revisioni facili da provare

Una decisione di onboarding è difendibile solo quanto le prove che puoi ricostruire dopo. L'auditabilità non è solo per i regolatori—riduce attriti interni quando Finance, Procurement e Compliance vogliono capire perché un fornitore è stato approvato, rifiutato o rimandato.

Costruisci una traccia di audit affidabile

Cattura “chi ha cambiato cosa e quando” per ogni evento significativo: modifiche profilo, upload documenti, risultati verifica ricevuti, cambiamenti punteggio rischio e transizioni di stato.

Mantieni le voci di audit append-only (non modificabili), con timestamp e collegate all'attore (utente admin, utente fornitore o sistema). Registra il contesto importante: valore precedente → nuovo valore, sorgente (manuale vs integrazione) e un identificatore immutabile per il record fornitore.

Record decisionale: documenta il perché

Per ogni approvazione o rifiuto, conserva un record decisionale che includa:

- La decisione finale e il timestamp

- Il decisore (o catena di escalation)

- Evidenze di supporto: risultati provider, dati corrispondenti, note e riferimenti documentali

- La versione politica/regola usata al tempo (così puoi spiegare decisioni dopo cambi normativi)

Questo trasforma la conoscenza tacita in una storia chiara e consultabile.

Conservazione e cancellazione coerenti con la policy

Definisci la retention per tipo di dato (PII, moduli fiscali, dati bancari, documenti, log di audit). Allinea con i requisiti legali e la policy interna, e rendi la cancellazione eseguibile—idealmente tramite schedule automatizzati.

Quando devi cancellare, considera la redazione selettiva (es. rimuovere documenti e campi sensibili) preservando i metadata minimi necessari per responsabilità.

Reporting che migliora il throughput

I report operativi dovrebbero rivelare i colli di bottiglia: tasso invite→inizio, punti di abbandono nel portale documenti, tempo medio-to-approve per tipo/paese, e volume di revisione manuale.

Export per auditor (con controlli)

Supporta esportazioni CSV/PDF per casi e range temporali specifici, ma proteggile con accesso basato su ruoli, workflow di approvazione per export massivi e log di esportazione. Gli auditor devono ottenere ciò che serve—senza trasformare l'export in rischio di data leak.

Piano di costruzione: stack tech, architettura, API e testing

Progetta i workflow di verifica

Modella i controlli KYB, sanzioni e bancari come eventi tracciabili nel tuo workflow.

Un'app di onboarding ha successo quando è facile da mantenere e difficile da usare in modo errato. Il piano di costruzione dovrebbe dare priorità a: gestione sicura dei dati, stati di workflow chiari e integrazioni prevedibili (provider di verifica, storage, email/SMS).

Opzioni stack tech (scelte semplici)

- React (frontend): ottimo per costruire un portale fornitori fluido (moduli, upload, step di progresso) e una console admin veloce.

- Django (Python): backend “batteries included” — strumenti admin, autenticazione e un modo pulito per modellare i workflow.

- Laravel (PHP): produttivo per app CRUD-heavy con code, notifiche e un ecosistema noto.

- Node.js (es. NestJS/Express): utile se il team preferisce JavaScript end-to-end e integrazioni flessibili.

Scegli ciò che il team sa gestire; le app di onboarding vivono a lungo.

Se vuoi validare il workflow rapidamente prima di impegnarti in un build completo, strumenti come Koder.ai possono aiutare a prototipare il portale e la console admin da una specifica chat-driven. Può generare frontend React e backend Go/PostgreSQL, rendendolo pratico per iterare su ruoli, code e transizioni di stato—poi esportare il codice sorgente una volta provato il flusso.

Architettura: monolite modulare vs servizi separati

Parti con un monolite modulare per la maggior parte dei team: un'app, un db, moduli chiari (fornitori, documenti, check, revisioni). Si rilascia più velocemente e l'audit resta più semplice.

Passa a servizi separati quando il traffico di verifica è alto, le integrazioni si moltiplicano o i team richiedono deployment indipendenti (es. un servizio dedicato “checks”). Non dividere troppo presto se rallenta i cambi di compliance.

API design: endpoint REST pratici

Allinea gli endpoint al workflow:

POST /vendors(crea record fornitore),GET /vendors/{id}POST /vendors/{id}/invite(invia link portale)POST /vendors/{id}/documents(carica metadata),GET /documents/{id}POST /vendors/{id}/checks(avvia KYB/KYC/sanzioni),GET /checks/{id}POST /vendors/{id}/submit(fornitore dichiara completezza)POST /vendors/{id}/decision(approva/rifiuta/richiesta modifiche)

Modella le transizioni di stato in modo esplicito per proteggere il workflow di approvazione.

Job in background: verifica e promemoria

Usa una coda per chiamate provider, retry, processing webhook e nudges temporizzati (es. “carica modulo fiscale mancante”). I job gestiscono anche scansione virus e OCR senza rallentare l'UI.

Piano di testing per evitare incidenti dolorosi

Concentrati su:

- Validazione moduli (documenti richiesti per regione/tipo)

- Test permessi (fornitore vs revisore vs admin; least privilege)

- Mock integrazioni per provider di verifica e storage

- Test workflow (non si può approvare senza check obbligatori; il log di audit è sempre scritto)

Se ti serve una checklist operativa più stringente, abbinala a /blog/security-privacy-pii per l'igiene di deployment.

Lancio, operatività e miglioramento: una roadmap pratica

Un'app di onboarding funziona solo quando i fornitori la completano e i revisori possono sbloccare i casi senza colli di bottiglia. Pianifica il lancio come un cambiamento operativo, non solo come un deployment.

Fase 1: rilascia il flusso minimo utilizzabile

Parti con raccolta documenti + revisione manuale. Questo significa: inviti ai fornitori, acquisizione delle informazioni aziendali richieste, upload documenti e un ciclo chiaro approva/rifiuta per il team. Mantieni regole minime all'inizio per imparare cosa serve davvero ai revisori.

Se devi limitare l'ambito, restringi la prima release a una regione, un tipo di fornitore o un'unità di business interna.

Pilota con un piccolo gruppo reale

Esegui un pilota con alcuni fornitori rappresentativi (nuovi, internazionali, alto/basso rischio). Monitora:

- Tasso di completamento (iniziati vs inviati)

- Tempo per l'invio (mediana, non solo la media)

- Principali punti di abbandono (dove i fornitori mollano)

Usa i feedback per correggere campi confusi, ridurre upload duplicati e chiarire messaggi di rework.

Day-2 operations: crea un playbook

Definisci un playbook operativo prima di aprire le porte:

- SLA (es. “revisione entro 2 giorni lavorativi”)

- Percorsi di escalation (flag frode, fornitori urgenti, fornitori sponsorizzati dagli executive)

- Formazione revisori (esempi di documenti buoni/cattivi, motivi di rifiuto, linee guida sul tono)

Monitoraggio che previene sorprese

Monitora errori onboarding, tempo in coda di revisione e uptime provider di verifica. Imposta alert quando la coda cresce o un provider fallisce e avrai un piano di fallback (sospendi auto-check, passa a manuale).

Upgrade successivi che ripagano

Dopo la stabilità, priorizza: supporto multilingue, re-verifica programmata (basata su scadenze) e autogestione aggiornamenti fornitori con cronologia delle modifiche e ri-approvazione dei revisori quando necessario.