Cosa stai costruendo e perché conta

Una feature flag (chiamata anche “feature toggle”) è un semplice controllo che ti permette di attivare o disattivare una capacità del prodotto senza rilasciare nuovo codice. Invece di legare una release al deploy, separi il momento in cui il codice è distribuito dal momento in cui il codice è attivo. Questo piccolo cambiamento modifica quanto puoi rilasciare in sicurezza — e quanto velocemente.

Perché i team si affidano alle feature flag

I team usano le feature flag perché riducono il rischio e aumentano la flessibilità:

- Rilasci a tappe: pubblica la modifica per l'1% degli utenti, osserva eventuali problemi, poi amplia la copertura.

- Esperimenti: mostra la variante A contro la B a gruppi diversi e confronta i risultati.

- Spegnimento d'emergenza (kill switch): disabilita istantaneamente una funzionalità problematica quando qualcosa si rompe.

Il valore operativo è semplice: le feature flag ti danno un modo rapido e controllato per rispondere al comportamento reale—errori, regressioni di performance o feedback negativi—senza aspettare un ciclo completo di redeploy.

Cosa ti aiuta a costruire questa guida

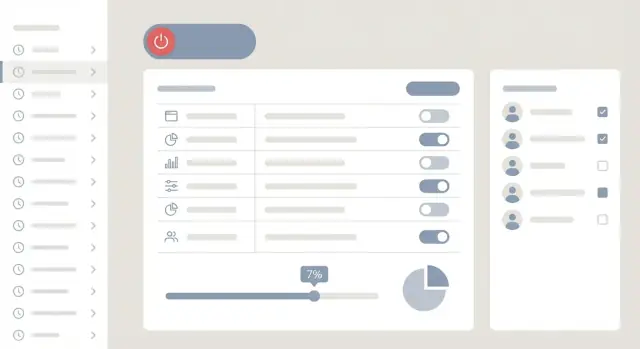

Questa guida ti porta passo dopo passo nella costruzione di una web app pratica per feature flag e gestione dei rollout con tre parti principali:

- Una dashboard di amministrazione dove colleghi non tecnici possono creare flag, definire audience e avviare/fermare i rollout.

- Un'API backend per memorizzare le configurazioni dei flag, applicare i permessi e servire i valori dei flag alle app.

- Un percorso di valutazione leggero (tramite SDK o semplice chiamata API) nelle tue applicazioni che decide quali utenti vedono quale variante.

Lo scopo non è una piattaforma enterprise mastodontica; è un sistema chiaro e manutenibile che puoi mettere davanti a un team prodotto e usare in produzione con fiducia.

Se vuoi prototipare velocemente questo tipo di strumento interno, un flusso di lavoro vibe-coding può aiutare. Per esempio, i team spesso usano Koder.ai per generare una prima versione funzionante della dashboard in React e dell'API in Go/PostgreSQL da una specifica in chat strutturata, poi iterano sul motore di regole, RBAC e requisiti di audit in modalità planning prima di esportare il codice sorgente.

Definire requisiti e casi d'uso

Prima di progettare schermate o scrivere codice, chiarisci per chi è il sistema e cosa significa “successo”. Gli strumenti di feature flag spesso falliscono non perché il motore di regole sia sbagliato, ma perché il flusso di lavoro non corrisponde a come i team rilasciano e supportano il software.

Chi lo userà (e cosa serve loro)

Gli ingegneri vogliono controlli rapidi e prevedibili: creare un flag, aggiungere regole di targeting e rilasciare senza redeploy. I product manager vogliono la certezza che le release possano essere graduali e pianificate, con visibilità su chi è interessato. Support e operations hanno bisogno di un modo sicuro per rispondere agli incidenti—idealmente senza chiamare gli ingegneri—disabilitando rapidamente una funzionalità a rischio.

Un buon documento dei requisiti nomina queste persone e le azioni che dovrebbero poter compiere (e non compiere).

Capacità indispensabili

Concentrati su un nucleo ristretto che renda possibile rollout e rollback graduali:

- Creare e gestire flag (on/off, varianti, descrizioni, owner)

- Definire regole di targeting (chi ottiene la feature)

- Rollout percentuali (es.: 1% → 10% → 50% → 100%)

- Pianificazione (start/stop a orari specifici, con chiarezza sui fusi orari)

Queste non sono “belle aggiunte”: sono ciò che rende uno strumento di rollout degno di essere adottato.

Capacità utili ma non prioritarie (pianifica, non bloccare)

Annota queste funzionalità ora, ma non costruirle per prime:

- Esperimenti e A/B testing

- Template per tipi comuni di flag (kill switch, accesso beta)

- Modifiche in blocco per lanci su larga scala (molti flag, molti ambienti)

Definire cosa significa “sicuro”

Scrivi i requisiti di sicurezza come regole esplicite. Esempi comuni: approvazioni per modifiche in produzione, completa auditabilità (chi ha cambiato cosa, quando e perché) e un percorso di rollback rapido disponibile anche durante un incidente. Questa “definizione di sicuro” guiderà decisioni successive su permessi, attrito UI e storico delle modifiche.

Architettura ad alto livello (semplice e pratica)

Un sistema di feature flag è più semplice da ragionare quando separi la “gestione dei flag” dalla “valutazione/servizio”. In questo modo l'esperienza di amministrazione può essere comoda e sicura, mentre le applicazioni ottengono risposte veloci e affidabili.

Componenti core

A grandi linee, vorrai quattro blocchi fondamentali:

- Admin UI (dashboard): dove si creano flag, si definiscono regole di targeting, si programmano rollout e si preme il kill switch.

- Flag API (control plane): endpoint autenticati che la dashboard usa per leggere/scrivere flag, ambienti, segmenti e approvazioni.

- Servizio di valutazione + SDK (data plane): la parte a cui le app chiedono (direttamente o indirettamente) “questo flag è attivo per questo utente ora?”.

- Data store: conserva definizioni di flag, regole, segmenti e storico di audit.

Un modello mentale semplice: la dashboard aggiorna le definizioni dei flag; le applicazioni consumano uno snapshot compilato di quelle definizioni per valutazioni veloci.

Come le applicazioni dovrebbero interrogare i flag

In generale hai due pattern:

Valutazione lato server (consigliata per la maggior parte dei flag). Il backend chiede al layer SDK/di valutazione passando un oggetto user/context e poi decide cosa fare. Questo mantiene le regole e gli attributi sensibili lontano dal client e rende più semplice applicare comportamenti coerenti.

Valutazione lato client (usare con cautela). Un client web/mobile recupera una configurazione pre-filtrata e firmata (solo ciò che il client può conoscere) e valuta localmente. Questo può ridurre il carico sul backend e migliorare la reattività UI, ma richiede una disciplina rigorosa sui dati.

Monolite vs. piccoli servizi

Per cominciare, un monolite modulare è in genere la scelta più pratica:

- Un'app backend con moduli chiari: Auth/RBAC, Flags, Segments, Audit e “Publish config”.\n- Un database.\n- Un unico deployabile.

Con la crescita dell'uso, la prima cosa da separare è spesso il percorso di valutazione (molto in lettura) dal percorso di amministrazione (molto in scrittura). Puoi mantenere lo stesso modello dati e introdurre un servizio di valutazione dedicato più avanti.

Mantenere bassa la latenza: cache e valutazione locale

I controlli dei flag avvengono in percorsi caldi, quindi ottimizza le letture:

- Push o poll di snapshot: gli SDK mantengono una cache locale della configurazione dei flag, rinnovata ogni N secondi o tramite streaming.\n- Valuta localmente: una volta che la config è nella cache, la maggior parte dei controlli diventa una chiamata in-process.\n- Usa CDN/edge per la distribuzione della config (per client-side) e una cache veloce (per server-side), così il database non viene interrogato a ogni richiesta.

L'obiettivo è comportamento coerente anche durante outage parziali: se la dashboard è giù, le applicazioni devono comunque valutare usando l'ultimo snapshot valido.

Modello dati per flag, segmenti e ambienti

Un sistema di feature flag riesce o fallisce sul modello dati. Se è troppo lasco non puoi auditare le modifiche o eseguire rollback in sicurezza. Se è troppo rigido, i team lo eviteranno. Mira a una struttura che supporti default chiari, targeting prevedibile e uno storico di cui ti puoi fidare.

Entità core

Flag è l'interruttore a livello di prodotto. Mantienilo stabile nel tempo dandogli:\n

key (univoco, usato dagli SDK, es. new_checkout)\n- name e description (per gli umani)\n- type (boolean, string, number, JSON)\n- archived_at (soft delete)

Variant rappresenta il valore che un flag può restituire. Anche i flag booleani beneficiano di varianti esplicite (on/off) perché standardizzano reporting e rollout.

Environment separa il comportamento per contesto: dev, staging, prod. Modellalo esplicitamente così un flag può avere regole e default diversi per ambiente.

Segment è una definizione di gruppo salvata (es. “Beta testers”, “Internal users”, “High spenders”). I segmenti dovrebbero essere riutilizzabili su molti flag.

Regole, priorità e fallback

Le regole sono dove risiede la maggior parte della complessità, quindi rendile record di prima classe.

Un approccio pratico:\n

FlagConfig (per flag + environment) memorizza default_variant_id, stato enabled e un puntatore alla revision pubblicata corrente.\n- Rule appartiene a una revisione e include:\n - priority (vince il numero più basso)\n - conditions (array JSON come confronti di attributi)\n - serve (variante fissa o rollout percentuale tra varianti)\n- fallback è sempre default_variant_id in FlagConfig quando nessuna regola combacia.

Questo mantiene la valutazione semplice: carica la revisione pubblicata, ordina le regole per priorità, trova la prima che combacia, altrimenti usa il default.

Versioning: draft vs published

Tratta ogni cambiamento come una nuova FlagRevision:\n

status: draft o published\n- created_by, created_at, commento opzionale

La pubblicazione è un'azione atomica: imposta FlagConfig.published_revision_id sulla revisione scelta (per ambiente). I draft permettono ai team di preparare modifiche senza impattare gli utenti.

Cronologia di audit e rollback

Per audit e rollback, conserva un log append-only delle modifiche:\n

AuditEvent: chi ha cambiato cosa, quando e in quale ambiente\n- snapshot before/after (o una patch JSON) che riferisce gli ID delle revisioni

Il rollback diventa “ripubblica una revisione più vecchia” invece di tentare di ricostruire manualmente le impostazioni. È più veloce, più sicuro e facile da spiegare a stakeholder non tecnici usando la vista storico della dashboard.

Targeting e regole di segmentazione

Il targeting è la parte “chi ottiene cosa” delle feature flag. Ben fatto, ti permette di rilasciare in sicurezza: esponi una modifica prima agli utenti interni, poi a un livello di clienti specifico, poi a una regione—senza redeploy.

Cosa puoi targetizzare (attributi utente)

Inizia con un set piccolo e coerente di attributi che le tue app possono inviare con ogni valutazione:

- Role: admin, staff, member (ottimo per rollout interni)

- Plan: free, pro, enterprise (utile per feature a pagamento)

- Region: paese/mercato o zona di residenza dati\n- App version: per evitare di abilitare feature su client obsoleti

Mantieni gli attributi semplici e prevedibili. Se un'app invia plan=Pro e un'altra plan=pro, le regole si comporteranno in modo inatteso.

Segmenti: gruppi salvati

I segmenti sono gruppi riutilizzabili come “Beta testers”, “Clienti EU” o “Tutti gli admin enterprise”. Implementali come definizioni salvate (non liste statiche), così la membership può essere calcolata on demand:\n

- Segmenti basati su regole: “plan = enterprise AND role = admin”\n- Allow/deny espliciti (opzionale): utile per “clienti VIP” o rollout guidati dal support

Per mantenere la valutazione veloce, cachea i risultati di membership dei segmenti per un breve tempo (secondi/minuti), indicizzati per ambiente e utente.

Logica delle regole e precedenza

Definisci un ordine di valutazione chiaro così i risultati sono spiegabili nella dashboard:\n

- Override forti (es. deny/allow list)\n2. Regole di targeting (ordinate, prima che combacia vince)\n3. Fall-through (default off, o default su un rollout)

Supporta gruppi AND/OR e operatori comuni: equals, not equals, contains, in list, greater/less than (per versioni o attributi numerici).

Nota sulla privacy

Minimizza i dati personali. Preferisci identificatori stabili non-PII (es. un ID utente interno). Quando devi memorizzare identificatori per allow/deny list, conserva ID hashed dove possibile ed evita di copiare email, nomi o indirizzi IP raw nel sistema di flag.

Strategie di rollout: percentuali, varianti, scheduling, kill switch

Ship a maintainable data model

Create flag rules, segments, environments, and revisions with a clear data model from day one.

I rollout sono il punto in cui un sistema di feature flag offre valore reale: puoi esporre le modifiche gradualmente, confrontare opzioni e fermare problemi velocemente—senza redeploy.

Rollout percentuali (e perché il bucketing consistente è importante)

Un rollout percentuale significa “abilita per il 5% degli utenti”, poi aumenta man mano che cresce la fiducia. Il dettaglio chiave è il bucketing consistente: lo stesso utente dovrebbe restare dentro (o fuori) dal rollout tra sessioni.

Usa un hash deterministico di un identificatore stabile (per esempio user_id o account_id) per assegnare un bucket da 0–99. Se invece scegli gli utenti casualmente a ogni richiesta, le persone “saltano” tra esperienze, le metriche diventano rumorose e il supporto non può riprodurre i problemi.

Decidi anche l'unità di bucketing intenzionalmente:

- Rollout basati sull'utente sono adatti per app consumer.\n- Rollout basati su account/tenant evitano che utenti diversi della stessa azienda vedano comportamenti contrastanti.

Varianti: booleani e multivariate

Inizia con flag booleani (on/off), ma progetta la possibilità di varianti multivariate (es. control, new-checkout-a, new-checkout-b). Le multivariate sono essenziali per A/B test, esperimenti di copy e cambiamenti UX incrementali.

Le regole dovrebbero sempre restituire un singolo valore risolto per valutazione, con un ordine di priorità chiaro (es. override espliciti > regole di segmento > rollout percentuale > default).

Scheduling: orari di inizio/fine, step di ramp e fusi orari

La pianificazione permette ai team di coordinare i rilasci senza restare svegli per flipare uno switch. Supporta:\n

- Orario di inizio / fine (auto-disable dopo una scadenza)\n- Ramp steps (es. 1% → 10% → 25% → 50% su intervalli specifici)\n- Fusi orari (salva i tempi in UTC, ma mostra/modifica nel fuso scelto dall'utente)

Tratta gli schedule come parte della configurazione del flag, così le modifiche sono auditable e previa visualizzabili prima di andare live.

Comportamento del kill switch (inclusi gli outage)

Un kill switch è uno spegnimento d'emergenza che sovrascrive tutto. Rendilo un controllo di prima classe con il percorso più rapido nell'UI e nell'API.

Decidi cosa succede durante gli outage:\n

- Se il servizio di flag non è raggiungibile, gli SDK devono cadere sull'ultimo snapshot valido (cached), poi su un default sicuro.\n- Per feature rischiose, scegli default che falliscono “chiusi” (off).

Documenta chiaramente questo comportamento così i team sanno cosa farà l'app quando il sistema di flag è degradato. Per più dettagli operativi, vedi la sezione relativa al testing, deployment e governance.

API e integrazione SDK per le tue applicazioni

La tua web app è solo metà del sistema. L'altra metà è come il codice prodotto legge i flag in modo sicuro e veloce. Un'API pulita e un piccolo SDK per ogni piattaforma (Node, Python, mobile, ecc.) mantengono le integrazioni coerenti e impediscono a ogni team di inventarsi soluzioni ad hoc.

Read APIs (veloci, friendly per la cache)

Le applicazioni chiameranno gli endpoint di lettura molto più spesso di quelli di scrittura, quindi ottimizza prima questi.

Pattern comuni:\n

GET /api/v1/environments/{env}/flags — lista di tutti i flag per un ambiente (spesso filtrata a “enabled” solo)\n- GET /api/v1/environments/{env}/flags/{key} — recupera un singolo flag per key\n- GET /api/v1/environments/{env}/bootstrap — recupera flag + segmenti necessari per la valutazione locale

Rendi le risposte friendly per la cache (ETag o updated_at/version) e mantieni i payload piccoli. Molti team supportano anche ?keys=a,b,c per fetch batch.

Write APIs (validate, consapevoli del workflow)

Gli endpoint di scrittura devono essere rigidi e prevedibili:\n

POST /api/v1/flags — crea (valida unicità key, regole di naming)\n- PUT /api/v1/flags/{id} — aggiorna la config draft (validazione schema)\n- POST /api/v1/flags/{id}/publish — promuove il draft in un ambiente\n- POST /api/v1/flags/{id}/rollback — torna all'ultima versione nota buona

Restituisci errori di validazione chiari così la dashboard può spiegare cosa correggere.

Responsabilità dell'SDK (rendilo noioso)

Il tuo SDK dovrebbe gestire cache con TTL, retry/backoff, timeouts e fallback offline (servire gli ultimi valori in cache). Dovrebbe anche esporre una singola chiamata “evaluate” così i team non devono comprendere il tuo modello dati.

Prevenire manomissioni client

Se i flag influenzano prezzo, diritti o comportamenti sensibili, evita di fidarti del browser/mobile client. Preferisci la valutazione server-side, o usa token firmati (il server emette uno “snapshot firmato” che il client può leggere ma non falsificare).

UX della dashboard di amministrazione (amichevole per non tecnici)

Make evaluations fast

Generate a read-optimized flags API and iterate on caching and evaluation rules as you scale.

Un sistema di feature flag funziona solo se le persone si fidano di usarlo durante rilasci reali. La dashboard di amministrazione è dove quella fiducia si costruisce: etichette chiare, default sicuri e modifiche facili da rivedere.

Lista dei flag: trova ciò che serve velocemente

Inizia con una semplice vista lista che supporti:\n

- Ricerca per nome, key, owner o tag\n- Filtri per stato (on/off), tipo (boolean/multivariant) e “recentemente cambiati”\n- Un selettore ambiente prominente (Dev / Staging / Prod) difficile da non vedere

Rendi lo “stato corrente” leggibile a colpo d'occhio. Per esempio, mostra On for 10%, Targeting: Beta segment, o Off (kill switch active) invece di un semplice pallino verde.

Editor del flag: guida gli utenti nelle modifiche sicure

L'editor dovrebbe sembrare un form guidato, non una schermata di configurazione tecnica.

Includi:\n

- Un builder di regole con clausole in linguaggio semplice (es. “If country is US” AND “Plan is Pro”)\n- Uno slider per il rollout (0–100%) con una spiegazione chiara di cosa accadrà\n- Un pannello di anteprima che mostra utenti di esempio che corrispondono alle regole attuali (o un breakdown “Perché questo utente combacia”)

Se supporti varianti, mostrale come opzioni user-friendly (“New checkout”, “Old checkout”) e valida che il traffico sia distribuito correttamente.

Azioni in blocco senza errori di massa

I team avranno bisogno di abilitare/disabilitare in blocco e “copiare regole in un altro ambiente”. Aggiungi protezioni:\n

- Conferme che riassumono l'impatto (“This will enable 12 flags in Production”)\n- Anteprime dry-run per operazioni di copia\n- Indicazioni chiare per l'undo dove possibile

Salvaguardie: rendi la via sicura la più semplice

Usa avvisi e note obbligatorie per azioni rischiose (modifiche in Production, grandi salti percentuali, toggle del kill switch). Mostra un riepilogo delle modifiche prima del salvataggio—cosa è cambiato, dove e chi sarà coinvolto—così i revisori non tecnici possono approvare con fiducia.

Sicurezza, ruoli e approvazioni

La sicurezza è il punto in cui gli strumenti di feature flag o guadagnano fiducia rapidamente, o vengono bloccati dal team di sicurezza. Poiché i flag possono cambiare istantaneamente l'esperienza utente (e a volte rompere la produzione), tratta il controllo accessi come parte fondamentale del prodotto.

Autenticazione: come gli utenti accedono

Inizia con email + password per semplicità, ma prevedi esigenze enterprise.

- SSO/OAuth: supporta Google/Microsoft OAuth presto e lascia la porta aperta per SAML/SCIM se prevedi organizzazioni più grandi.\n- Email + password: se lo offri, memorizza password con hashing moderno (es. Argon2/bcrypt), applica MFA quando possibile e aggiungi rate limiting sui login.

Autorizzazione: ruoli e accesso per ambiente

Un modello pulito è role-based access control (RBAC) più permessi per ambiente.

- Admin: gestisce impostazioni org, utenti, integrazioni e permessi.\n- Editor: crea e modifica flag, segmenti e regole (ma non necessariamente in produzione).\n- Viewer: accesso in sola lettura.

Poi affina il ruolo per ambiente (Dev/Staging/Prod). Per esempio, qualcuno può essere Editor in Staging ma solo Viewer in Prod. Questo evita flip accidentali in produzione mantenendo la velocità altrove.

Approvazioni per modifiche in produzione (consigliato)

Aggiungi un workflow opzionale di approvazione per le modifiche in produzione:\n

- Richiedi approvazione quando una modifica impatta Prod targeting, rollout percentuale o lo stato del kill switch.\n- Registra chi ha richiesto, chi ha approvato e cosa è cambiato.\n- Consenti override d'emergenza per admin on-call, ma loggali sempre.

Gestione segreti e chiavi SDK

I tuoi SDK avranno bisogno di credenziali per recuperare i valori dei flag. Tratta queste come API key:\n

- Chiavi separate per ambiente (non riutilizzare le chiavi Dev in Prod).\n- Mostra solo valori hashed/partial per la visualizzazione; mostra la chiave completa una sola volta alla creazione.\n- Supporta rotazione e revoca immediata.\n- Scopa le chiavi per la sola lettura per le valutazioni quando possibile.

Per tracciabilità, collega questa sezione al design del log di audit.

Audit, monitoraggio e alert

Quando le feature flag controllano esperienze reali, “cosa è cambiato?” diventa una domanda di produzione, non solo documentazione. Audit e monitoraggio trasformano il tuo strumento di rollout da una consolle di toggle a un sistema operativo affidabile.

Log di audit: chi ha cambiato cosa, quando e perché

Ogni azione di scrittura nell'app admin dovrebbe emettere un evento di audit. Trattalo come append-only: mai modificare la storia—aggiungi un nuovo evento.

Cattura l'essenziale:\n

- Actor: user ID, email, ruolo e (se rilevante) il nome del token API\n- Action: creato/aggiornato/eliminato flag, cambiato targeting, avviato rollout, attivato kill switch\n- Scope: key del flag, ambiente, segmento e regole impattate\n- Diff: valori before/after (leggibili)\n- Reason: campo “note” obbligatorio per azioni rischiose (es. abilitazione in produzione)\n- Context: timestamp, IP, user agent, request ID

Rendi il log facile da consultare: filtra per flag, ambiente, attore e intervallo temporale. Un “copia link a questa modifica” è prezioso nelle discussioni di incidente.

Metriche: dimostra cosa fanno i tuoi flag

Aggiungi telemetria leggera su valutazioni flag (letture SDK) e esiti delle decisioni (quale variante è stata servita). Al minimo, traccia:\n

- valutazioni per flag/ambiente\n- distribuzione delle varianti nel tempo\n- conteggio abilitazioni/disabilitazioni e cambi di regola\n- tassi di errore e latenza dei servizi dietro un flag

Questo aiuta sia nel debugging (“gli utenti ricevono davvero la variante B?”) sia nella governance (“quali flag sono morti e possono essere rimossi?”).

Alerting: intercetta regressioni rapidamente

Gli alert dovrebbero correlare un evento di cambiamento con un segnale di impatto. Una regola pratica: se un flag è stato abilitato (o aumentato) e gli errori crescono subito dopo, avvisa qualcuno.

Esempi di condizioni per alert:\n

- Il tasso di errori aumenta del X% entro 10 minuti da un passo di rollout\n- L'errore di una singola variante diverge significativamente dalle altre\n- I fallimenti nelle valutazioni (SDK non riesce a recuperare la config) superano una soglia

Viste operative per l'uso quotidiano

Crea un'area “Ops” semplice nella dashboard:\n

- Modifiche recenti (dal log di audit)\n- Rollout attivi (percentuale corrente, split delle varianti, prossimo step schedulato)\n- Eventi pianificati (prossimi ramp-up, scadenze, disabilitazioni programmate)

Queste viste riducono l'incertezza durante gli incidenti e fanno sembrare i rollout controllati anziché rischiosi.

Build your flag tool fast

Describe your flag dashboard and APIs in chat and get a working app to iterate on.

I feature flag sono sul percorso critico di ogni richiesta, quindi l'affidabilità è una caratteristica del prodotto, non solo un dettaglio infrastrutturale. L'obiettivo è semplice: la valutazione dei flag deve essere veloce, prevedibile e sicura anche quando parti del sistema sono degradate.

Livelli di cache (e quando usarli)

Inizia con cache in-memory dentro l'SDK o il servizio edge così la maggior parte delle valutazioni non colpisce la rete. Mantieni la cache piccola e indicizzata per ambiente + versione del set di flag.

Aggiungi Redis quando hai bisogno di letture condivise a bassa latenza tra molte istanze app (e per ridurre il carico sul DB primario). Redis è utile anche per memorizzare uno “snapshot corrente” per ambiente.

Una CDN aiuta solo quando esponi un endpoint read-only dei flag sicuro da cachare pubblicamente o per tenant (spesso non lo è). Se usi una CDN, preferisci risposte firmate e a breve durata ed evita di cachare dati user-specific.

Strategia di consistenza: polling vs streaming

Il polling è più semplice: gli SDK recuperano lo snapshot più recente ogni N secondi con controlli ETag/version per evitare download inutili.

Lo streaming (SSE/WebSockets) offre propagazione più veloce per rollout e kill switch. È ottimo per team grandi, ma richiede più cura operativa (limiti di connessioni, logica di reconnessione, fanout regionale). Un compromesso pratico è polling di default con streaming opzionale per ambienti che richiedono istantaneità.

Rate limiting e protezione da hot-loop

Proteggi le tue API da configurazioni errate dell'SDK (es. polling ogni 100ms). Applica sul server intervalli minimi per chiave SDK e restituisci errori chiari.

Proteggi anche il database: assicurati che il percorso di lettura sia basato su snapshot, non su query costose a tabelle utente. La valutazione non dovrebbe mai innescare join pesanti.

Disaster recovery e default sicuri

Esegui backup del datastore primario e fai drill di restore su base regolare (non solo backup). Conserva uno storico immutabile degli snapshot dei flag così puoi eseguire rollback velocemente.

Definisci default sicuri per gli outage: se il servizio di flag non è raggiungibile, gli SDK devono cadere sull'ultimo snapshot valido; se non esiste, default su “off” per le feature rischiose e documenta le eccezioni (es. flag critici per la fatturazione).

Testing, deployment e governance continua

Distribuire un sistema di feature flag non è “deploy e dimentica”. Poiché controlla comportamenti in produzione, vuoi alta fiducia nella valutazione delle regole, nei workflow di modifica e nei percorsi di rollback—e un processo di governance leggero così lo strumento resta sicuro man mano che più team lo adottano.

Testing: focus su correttezza e prevedibilità

Inizia con test che proteggono le promesse core del sistema di flagging:\n

- Unit test per valutazione regole e stabilità del bucketing: verifica la logica di targeting (segmenti, operatori, precedenza) e assicurati che i rollout percentuali siano stabili per utente (stesso input → stessa variante), anche quando aggiungi nuovi flag.\n- Integration test per publish/rollback e controlli permessi: esercita l'API reale + DB: crea un draft, richiedi approvazione, pubblica, poi rollback. Conferma che i ruoli possano/non possano eseguire azioni e che le voci di audit siano scritte.

Un consiglio pratico: aggiungi casi di test “golden” per regole complesse (più segmenti, fallback, condizioni in conflitto) così le regressioni sono ovvie.

Pratiche di staging che rispecchiano l'uso reale

Rendi lo staging un ambiente di prova sicuro:\n

- Popola segmenti noti (es. internal testers, beta customers) e mantienili stabili.\n- Crea utenti sintetici che coprano edge case (attributi mancanti, locali insoliti, account nuovi).\n- Esegui un canary del sistema di flag: abilita l'SDK/valutazione per un piccolo set di servizi prima di espandere.

Checklist di deployment e governance continua

Prima di rilasci in produzione, usa una checklist breve:\n

- Le migrazioni di schema sono backward-compatible (vecchi SDK ancora funzionano).\n- Le path del kill switch sono testate end-to-end.\n- Gli alert sono configurati per spike di errori e fallimenti di fetch della config.\n- La documentazione è aggiornata e le aspettative di supporto sono chiare.

Per la governance, mantieni le regole semplici: definisci chi può pubblicare in produzione, richiedi approvazione per i flag ad alto impatto, rivedi i flag obsoleti mensilmente e imposta un campo “expiration date” così rollout temporanei non vivono per sempre.

Se costruisci questo come piattaforma interna, può aiutare standardizzare come i team richiedono cambiamenti. Alcune organizzazioni usano Koder.ai per generare una dashboard admin iniziale e iterare sui workflow (approvazioni, riepiloghi di audit, UX di rollback) con stakeholder in chat, poi esportare il codebase per una revisione di sicurezza e ownership a lungo termine.