18 mar 2025·8 min

Come creare un'app web per la gestione dei runbook operativi

Guida passo passo per creare un'app web per i runbook: modello dati, editor, approvazioni, ricerca, permessi, log di audit e integrazioni per la risposta agli incidenti.

Guida passo passo per creare un'app web per i runbook: modello dati, editor, approvazioni, ricerca, permessi, log di audit e integrazioni per la risposta agli incidenti.

Prima di scegliere funzionalità o stack tecnologico, mettete d'accordo cosa significa “runbook” nella vostra organizzazione. Alcune squadre usano i runbook per playbook di risposta agli incidenti (situazioni ad alta pressione e tempo critico). Altre li intendono come procedure operative standard (attività ripetibili), manutenzione programmata o workflow di supporto clienti. Se non definite l'ambito fin da subito, l'app cercherà di servire ogni tipo di documento e finirà per non servire bene nessuno.

Annotate le categorie che prevedete di ospitare nell'app, con un esempio rapido per ciascuna:

Definite anche standard minimi: campi obbligatori (owner, servizi interessati, data ultima revisione), cosa significa “fatto” (ogni step spuntato, note catturate) e cosa evitare (prosa lunga difficile da scansionare).

Elencate gli utenti principali e cosa gli serve nel momento del bisogno:

Utenti diversi ottimizzano cose diverse. Progettare per il caso on-call spesso obbliga l'interfaccia a rimanere semplice e prevedibile.

Scegliete 2–4 risultati core, come risposta più veloce, esecuzione coerente e revisioni più semplici. Poi legate metriche tracciabili:

Queste decisioni dovrebbero guidare ogni scelta successiva, dalla navigazione ai permessi.

Prima di scegliere uno stack o schizzare schermate, osservate come funzionano le operazioni quando qualcosa si rompe. Un'app di gestione runbook ha successo quando si adatta alle abitudini reali: dove le persone cercano risposte, cosa è “sufficientemente buono” durante un incidente e cosa viene ignorato quando tutti sono sovraccarichi.

Intervistate ingegneri on-call, SRE, support e proprietari di servizio. Chiedete esempi recenti e specifici, non opinioni generiche. I problemi comuni includono documenti sparsi tra strumenti diversi, passi obsoleti che non corrispondono più alla produzione e ownership poco chiara (nessuno sa chi dovrebbe aggiornare un runbook dopo una modifica).

Raccogliete ogni punto di dolore con una breve storia: cosa è successo, cosa ha provato il team, cosa è andato storto e cosa sarebbe servito. Queste storie diventeranno criteri di accettazione più avanti.

Elencate dove vivono oggi runbook e SOP: wiki, Google Docs, repository Markdown, PDF, commenti ticket e postmortem di incidenti. Per ogni fonte annotate:

Questo vi dirà se serve un importatore massivo, una migrazione copia/incolla o entrambe le cose.

Scrivete il ciclo tipico: creare → revisionare → usare → aggiornare. Prestate attenzione a chi partecipa in ogni fase, dove avvengono le approvazioni e cosa innesca gli aggiornamenti (cambiamenti di servizio, lesson learned dagli incidenti, revisioni trimestrali).

Anche se non siete in un settore regolamentato, spesso serve rispondere a “chi ha cambiato cosa, quando e perché”. Definite i requisiti minimi per la traccia di audit: sommari di modifica, identità di chi ha approvato, timestamp e possibilità di confrontare versioni durante l'esecuzione di un playbook.

Un'app di runbook ha successo o fallisce in base a quanto il suo modello dati rispecchia il modo di lavorare dei team operativi: molti runbook, blocchi riutilizzabili, modifiche frequenti e alta fiducia in “cosa era vero al momento”. Iniziate definendo gli oggetti core e le loro relazioni.

Al minimo, modellate:

I runbook difficilmente vivono da soli. Pianificate link in modo che l'app possa mostrare il documento giusto sotto pressione:

Trattate le versioni come record append-only. Un Runbook punta a un current_draft_version_id e a un current_published_version_id.

Per gli step, memorizzate il contenuto come Markdown (semplice) o blocchi strutturati JSON (migliore per checklist, callout e template). Tenete gli allegati fuori dal database: memorizzate i metadata (nome file, dimensione, content_type, storage_key) e salvate i file in object storage.

Questa struttura vi prepara a tracce di audit affidabili e a un'esperienza di esecuzione fluida.

Un'app di runbook ha successo quando rimane prevedibile sotto pressione. Iniziate definendo un prodotto minimo (MVP) che supporti il loop core: scrivere un runbook, pubblicarlo e usarlo in modo affidabile durante il lavoro.

Tenete la prima release stretta:

Se non riuscite a fare bene queste sei cose rapidamente, le funzionalità extra non faranno la differenza.

Quando le basi sono stabili, aggiungete capacità che miglioreranno controllo e insight:

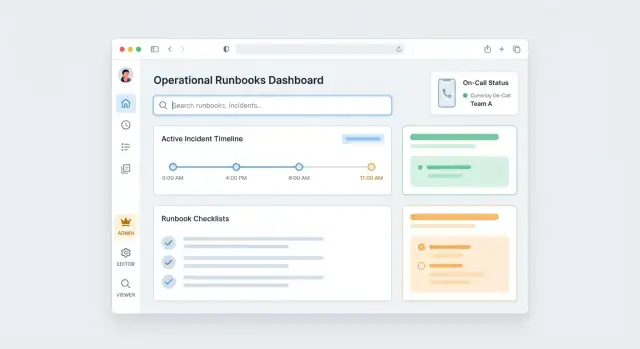

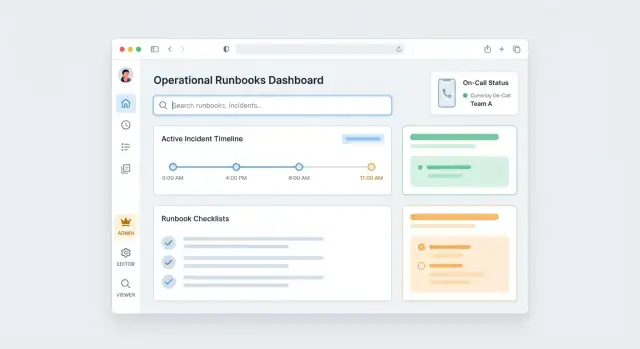

Mappate l'interfaccia su come pensano gli operatori:

Progettate i percorsi utente attorno ai ruoli: un autore che crea e pubblica, un responder che cerca ed esegue, e un manager che controlla cosa è aggiornato e cosa è obsoleto.

Un editor di runbook dovrebbe rendere la “via corretta” il modo più semplice per scrivere procedure. Se le persone possono creare passi puliti e coerenti rapidamente, i runbook resteranno usabili quando lo stress sarà alto e il tempo poco.

Ci sono tre approcci comuni:

Molte squadre partono con un block editor e aggiungono vincoli form-like per i tipi di passo critici.

Invece di un unico documento lungo, memorizzate un runbook come una lista ordinata di passi con tipi come:

I passi tipizzati permettono rendering coerente, migliore ricerca, riuso più sicuro e UX di esecuzione più chiara.

I guardrail mantengono il contenuto leggibile ed eseguibile:

Supportate template per pattern comuni (triage, rollback, check post-incident) e un'azione Duplica runbook che copia la struttura chiedendo agli utenti di aggiornare campi chiave (nome servizio, canale on-call, dashboard). Il riuso riduce la variabilità—e la variabilità è dove si nascondono gli errori.

I runbook sono utili solo se ci si può fidare. Un livello leggero di governance—owner chiari, un percorso di approvazione prevedibile e revisioni ricorrenti—mantiene i contenuti accurati senza trasformare ogni modifica in un collo di bottiglia.

Iniziate con pochi stati che riflettano il modo in cui i team lavorano:

Rendete le transizioni esplicite nell'interfaccia (es., “Request review”, “Approva e pubblica”), e registrate chi ha effettuato ogni azione e quando.

Ogni runbook dovrebbe avere almeno:

Trattate l'ownership come un concetto operativo on-call: gli owner cambiano con i team e tali cambiamenti devono essere visibili.

Quando qualcuno aggiorna un runbook pubblicato, chiedete un breve sommario di modifica e (quando rilevante) un commento obbligatorio tipo “Perché stiamo cambiando questo passo?” Questo crea contesto condiviso per i revisori e riduce i ping-pong durante l'approvazione.

Le revisioni funzionano solo se le persone vengono avvisate. Inviate promemoria per “review requested” e “review due soon”, ma evitate di hardcodare email o Slack. Definite una semplice interfaccia notifiche (eventi + destinatari), quindi collegate provider più avanti—Slack oggi, Teams domani—senza riscrivere la logica core.

I runbook spesso contengono informazioni che non volete condividere ampiamente: URL interni, contatti di escalation, comandi di recovery e talvolta dettagli di configurazione sensibili. Trattate autenticazione e autorizzazione come una funzionalità core, non come un'attività di hardening rimandabile.

Al minimo, implementate controllo accessi basato sui ruoli con tre ruoli:

Mantenete questi ruoli coerenti nell'interfaccia (pulsanti, accesso all'editor, approvazioni) così gli utenti non debbano indovinare cosa possono fare.

La maggior parte delle organizzazioni organizza le operazioni per team o servizio, e i permessi dovrebbero seguire quella struttura. Un modello pratico è:

Per contenuti ad alto rischio, aggiungete un override a livello di runbook (es., “solo Database SRE possono modificare questo runbook”). Questo mantiene il sistema gestibile pur supportando eccezioni.

Alcuni passi dovrebbero essere visibili solo a un gruppo ristretto. Supportate sezioni ristrette come “Dettagli sensibili” che richiedono permessi elevati per essere visualizzate. Preferite la redazione (“nascosto ai viewer”) invece della cancellazione così il runbook resta coerente sotto pressione.

Anche se iniziate con email/password, progettate lo strato auth così da poter aggiungere SSO (OAuth, SAML) in seguito. Usate un approccio pluggable per identity provider e memorizzate identificatori utente stabili così il passaggio a SSO non rompa ownership, approvazioni o tracciatura di audit.

Quando qualcosa è rotto, nessuno vuole sfogliare documentazione. Vogliono il runbook giusto in pochi secondi, anche se ricordano solo un termine vago dall'alert o dal messaggio di un collega. La trovabilità è una funzionalità di prodotto, non un optional.

Implementate una casella di ricerca che cerchi più dei soli titoli. Indicizzate titoli, tag, servizio proprietario e contenuto dei passi (inclusi comandi, URL e stringhe di errore). Le persone spesso incollano un frammento di log o testo di alert: la ricerca a livello di step trasforma quella stringa in una corrispondenza.

Supportate matching tollerante: parole parziali, refusi e query prefix. Restituite risultati con snippet evidenziati così gli utenti possono confermare di aver trovato la procedura giusta senza aprire cinque tab.

La ricerca è più veloce quando gli utenti possono restringere il contesto. Fornite filtri che riflettano come pensano i team ops:

Rendete i filtri persistenti tra le sessioni per gli utenti on-call e mostrate i filtri attivi in modo evidente così sia chiaro perché mancano risultati.

I team non usano un solo vocabolario. “DB”, “database”, “postgres”, “RDS” e un nickname interno possono indicare la stessa cosa. Aggiungete un dizionario di sinonimi leggero aggiornabile senza ridistribuire (UI admin o config). Usatelo a runtime per espandere le query e, opzionalmente, durante l'indicizzazione.

Catturate anche termini comuni dai titoli degli incidenti e dalle etichette degli alert per mantenere i sinonimi allineati con la realtà.

La pagina del runbook dovrebbe essere densa di informazioni e facilmente scansionabile: un sommario chiaro, prerequisiti e una table of contents per i passi. Mostrate metadata chiave in alto (servizio, ambiente applicabile, ultima revisione, owner) e mantenete i passi brevi, numerati e collassabili.

Includete un pulsante “copia” per comandi e URL e una sezione compatta “runbook correlati” per saltare a follow-up comuni (es., rollback, verifica, escalation).

La modalità di esecuzione è il punto in cui i runbook smettono di essere solo “documentazione” e diventano uno strumento affidabile sotto pressione. Trattatela come una vista focalizzata e senza distrazioni che guida dall'inizio alla fine, mentre cattura cosa è realmente accaduto.

Ogni passo dovrebbe avere uno stato chiaro e controlli semplici:

Piccoli dettagli aiutano: fissare il passo corrente, mostrare “next up” e mantenere i passi lunghi leggibili con dettagli collassabili.

Durante l'esecuzione gli operatori devono aggiungere contesto senza uscire dalla pagina. Consentite aggiunte per passo come:

Rendete queste aggiunte timestamped automaticamente e preservatele anche se il run viene messo in pausa e ripreso.

Le procedure reali non sono lineari. Supportate passi con branching “if/then” così un runbook può adattarsi alle condizioni (es., “Se error rate > 5%, allora…”). Includete anche azioni esplicite Stop and escalate che:

Ogni run dovrebbe creare un record di esecuzione immutabile: versione del runbook usata, timestamp dei passi, note, evidenze e risultato finale. Questo diventa fonte di verità per post-incident review e per migliorare il runbook senza affidarsi alla memoria.

Quando un runbook cambia, la domanda durante un incidente non è “qual è l'ultima versione?” ma “possiamo fidarci e come ci è arrivata?”. Una traccia di audit chiara trasforma i runbook in registri operativi affidabili invece che in note editabili.

Al minimo, loggate ogni modifica significativa con chi, cosa e quando. Andate oltre e conservate snapshot prima/dopo del contenuto (o un diff strutturato) così i revisori possono vedere esattamente cosa è cambiato senza indovinare.

Catturate eventi oltre l'editing, per esempio:

Questo crea una timeline affidabile durante postmortem e controlli di conformità.

Fornite una scheda Audit per ogni runbook che mostri uno stream cronologico di cambi con filtri (editor, intervallo date, tipo evento). Includete azioni “view this version” e “compare to current” così i responder possono confermare rapidamente di seguire la procedura prevista.

Se l'organizzazione lo richiede, aggiungete opzioni di export come CSV/JSON per gli audit. Tenete gli export permissioned e con ambito limitato (singolo runbook o finestra temporale).

Definite regole di retention che rispecchino i requisiti: per esempio, mantenere snapshot completi per 90 giorni, poi conservare diff e metadata per 1–7 anni. Memorizzate i record di audit in append-only, limitate le cancellazioni e registrate qualsiasi override amministrativo come evento anch'esso auditable.

I runbook diventano molto più utili quando sono a un click dall'alert che ha innescato il lavoro. Le integrazioni riducono anche il contesto da cambiare durante gli incidenti, quando le persone sono sotto stress e il tempo è limitato.

La maggior parte dei team copre l'80% dei casi con due pattern:

Un payload incoming minimo può essere grande quanto:

{

"service": "payments-api",

"event_type": "5xx_rate_high",

"severity": "critical",

"incident_id": "INC-1842",

"source_url": "https://…"

}

Progettate lo schema URL così un alert possa puntare direttamente alla corrispondenza migliore, di solito per servizio + tipo evento (o tag come database, latency, deploy). Per esempio:

/runbooks/123/runbooks/123/execute?incident=INC-1842/runbooks?service=payments-api&event=5xx_rate_highQuesto facilita l'inclusione dell'URL nelle notifiche degli alert e permette alle persone di atterrare sulla checklist giusta senza cercare di nuovo.

Collegatevi a Slack o Microsoft Teams così i responder possono:

Se avete già documentazione per integrazioni, richiamatela dall'interfaccia (per esempio, /docs/integrations) ed esponete la configurazione dove i team ops se l'aspettano (una pagina impostazioni più un pulsante di test rapido).

Un sistema di runbook fa parte della vostra rete di sicurezza operativa. Trattatelo come un servizio di produzione: distribuite in modo prevedibile, proteggetelo da guasti comuni e migliorate in piccoli passi a basso rischio.

Partite con un modello di hosting che il vostro team ops può supportare (piattaforma gestita, Kubernetes o una semplice VM). Qualunque sia la scelta, documentatela in un runbook a parte.

I backup devono essere automatici e testati. Non basta “prendere snapshot”: dovete avere fiducia nel ripristino:

Per il disaster recovery, decidete i target in anticipo: quanto dato potete permettervi di perdere (RPO) e quanto velocemente serve ripristinare l'app (RTO). Tenete una checklist DR leggera che includa DNS, secret e una procedura di restore verificata.

I runbook sono più utili sotto pressione, quindi puntate a caricamenti rapidi e comportamenti prevedibili:

Registrate anche query lente presto; è più facile che indovinare dopo.

Concentrate i test sulle funzionalità che, se rotte, generano comportamenti rischiosi:

Aggiungete un piccolo set di test end-to-end per “pubblica un runbook” e “esegui un runbook” per catturare problemi di integrazione.

Pilotate con un team prima—idealmente il gruppo con frequente on-call. Raccogliete feedback direttamente nello strumento (commenti rapidi) e in brevi review settimanali. Ampliate gradualmente: aggiungete il team successivo, migrate il set successivo di SOP e affinate i template basandovi sull'uso reale anziché su ipotesi.

Se volete passare dal concetto a uno strumento interno funzionante rapidamente, una piattaforma vibe-coding come Koder.ai può aiutarvi a prototipare l'app di gestione runbook end-to-end partendo da una specifica guidata in chat. Potete iterare sui workflow core (library → editor → execution mode), poi esportare il codice sorgente quando siete pronti a rivederlo, rafforzarlo e gestirlo con il vostro processo ingegneristico standard.

Koder.ai è particolarmente pratico per questo tipo di prodotto perché si allinea con scelte implementative comuni (React per UI web; Go + PostgreSQL per backend) e supporta modalità di planning, snapshot e rollback—utile quando iterate su funzionalità operative critiche come versioning, RBAC e tracce di audit.

Definisci lo scopo fin dall'inizio: playbook di risposta agli incidenti, SOP, attività di manutenzione o workflow di supporto.

Per ogni tipo di runbook, stabilisci standard minimi (proprietario, servizio/i, data di ultima revisione, criteri di “completato” e una propensione a passi brevi e facilmente scansionabili). Questo evita che l'app diventi un contenitore generico di documenti.

Inizia con 2–4 risultati principali e associa metriche misurabili:

Queste metriche aiutano a dare priorità alle funzionalità e a capire se l'app migliora davvero le operazioni.

Osserva i flussi reali durante gli incidenti e il lavoro di routine, poi raccogli:

Trasforma queste storie in criteri di accettazione per ricerca, editing, permessi e versioning.

Modella questi oggetti core:

Usa relazioni molti-a-molti dove necessario (runbook↔service, runbook↔tags) e conserva riferimenti a regole di alert/tipi di incidente così le integrazioni possano suggerire rapidamente il playbook giusto.

Tratta le versioni come record append-only e immutabili.

Un pattern pratico è avere per ogni Runbook:

current_draft_version_idcurrent_published_version_idL'editing crea nuove versioni draft; la pubblicazione promuove una draft a versione pubblicata. Mantieni le vecchie versioni pubblicate per audit e postmortem; valuta di eliminare o accorciare solo la cronologia delle draft se necessario.

L'MVP dovrebbe supportare in modo affidabile il ciclo principale:

Se queste funzionalità sono lente o confuse, i “nice-to-have” (template, analytics, approvazioni, esecuzioni) non saranno usati sotto pressione.

Scegli uno stile di editor che si adatti al tuo team:

Rendi i passi oggetti di prima classe (command/link/decision/checklist/caution) e aggiungi guardrail come campi obbligatori, validazione link e anteprima che corrisponda alla modalità di esecuzione.

Usa una vista a checklist senza distrazioni che catturi cosa è successo:

Salva ogni run come un record di esecuzione immutabile collegato alla versione del runbook usata.

Implementa la ricerca come funzionalità principale:

Progetta inoltre la pagina del runbook per una scansione rapida: passi brevi, metadata forti, pulsanti copia e runbook correlati.

Inizia con RBAC semplice (Viewer/Editor/Admin) e destina l'accesso per team o servizio, con override a livello di runbook per contenuti ad alto rischio.

Per governance aggiungi:

Registra gli audit come eventi append-only (chi/cosa/quando, pubblicazioni, approvazioni, cambi di ownership) e progetta l'autenticazione per accogliere SSO (OAuth/SAML) senza rompere gli identificatori.