Perché il multi-regione è importante per la residenza dei dati

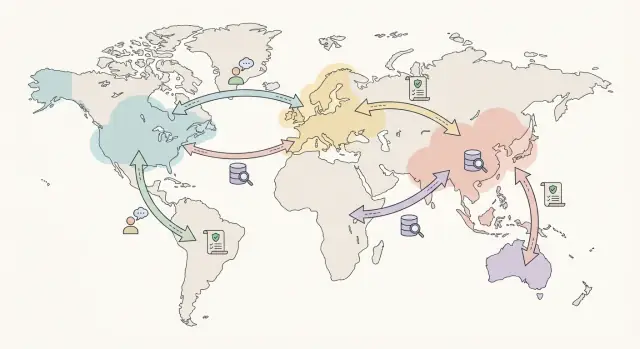

Le domande sulla residenza dei dati spesso nascono da una richiesta semplice del cliente: “Potete mantenere i nostri dati nel nostro paese?” Il problema è che i loro utenti, amministratori e team di supporto possono essere globali. L'hosting multi-regione è il modo per soddisfare i requisiti di storage locali senza bloccare il lavoro quotidiano.

Questa scelta influenza tre decisioni pratiche:

- Dove i dati sono archiviati (database, upload di file, log, backup)

- Dove i dati sono processati (server applicativi, job in background, analytics, funzionalità AI)

- Chi può accedervi (il tuo staff, i contractor, gli operatori cloud) e da dove

Se una di queste operazioni avviene fuori dalla regione concordata, potresti comunque avere un trasferimento transfrontaliero anche se il database principale rimane “locale”.

I compromessi da aspettarsi

Le configurazioni multi-regione aiutano con la conformità, ma non sono gratuite. Si scambia semplicità con controllo. I costi aumentano (più infrastruttura e monitoraggio). Aumenta anche la complessità (replicazione, failover, configurazioni specifiche per regione). Le prestazioni possono risentirne perché potresti dover mantenere richieste e processamento all'interno di una regione invece di usare il server più vicino nel mondo.

Un esempio comune: un cliente UE vuole storage solo in UE, ma metà della sua forza lavoro è negli USA. Se amministratori basati negli USA eseguono esportazioni, questo crea domande su accesso e trasferimento. Una configurazione chiara definisce cosa resta in UE, cosa può essere accessibile da remoto e quali salvaguardie si applicano.

Trigger tipici che forzano la conversazione

La maggior parte dei team rivede le regioni di hosting quando si verifica uno di questi casi:

- Il procurement enterprise richiede un impegno di residenza nei contratti e nelle review di sicurezza

- Settori regolamentati (salute, finanza, istruzione) richiedono controlli più stringenti e tracce di audit

- Carichi di lavoro pubblici richiedono hosting nel paese o località specifiche approvate

- Regole cross-border e politiche interne limitano dove dati personali o sensibili possono essere archiviati o processati

Termini chiave: residenza, trasferimenti, accesso e processamento

La residenza dei dati è dove i tuoi dati sono archiviati a riposo. Pensa ai file di database, all'object storage e ai backup che stanno su dischi in un paese o in una regione cloud specifica.

Spesso si confondono residenza, accesso e trasferimento. L'accesso riguarda chi può leggere o modificare i dati (per esempio, un ingegnere di supporto in un altro paese). Il trasferimento riguarda dove i dati viaggiano (per esempio, una chiamata API che attraversa confini). Puoi rispettare le regole di residenza violando però quelle di trasferimento se i dati vengono regolarmente inviati in un'altra regione per analytics, monitoraggio o supporto.

Il processamento è ciò che fai con i dati: archiviarli, indicizzarli, cercarli, addestrarci modelli o generare report. Il processamento può avvenire in un luogo diverso dallo storage, quindi i team di compliance solitamente chiedono entrambi.

Per rendere queste discussioni concrete, raggruppa i tuoi dati in alcuni bucket quotidiani: contenuti cliente (file, messaggi, upload), dati account e fatturazione, metadata (ID, timestamp, config), dati operativi (log e eventi di sicurezza) e dati di ripristino (backup e repliche).

Durante le review, ti verranno quasi sempre chieste due cose: dove è archiviato ogni bucket e dove potrebbe andare. I clienti possono anche chiedere come è controllato l'accesso umano.

Un esempio pratico: il tuo database principale è in Germania (archiviazione), ma il tracciamento degli errori è negli USA (trasferimento). Anche se i contenuti dei clienti non lasciano mai la Germania, i log potrebbero includere ID utente o frammenti di payload che lo fanno. Ecco perché log e analytics meritano una riga a parte nella documentazione.

Quando documenti, mira a rispondere a:

- Dove è lo storage primario e dove sono i backup?

- Quali servizi ricevono copie (CDN, analytics, monitoring, email)?

- Chi può accedere ai dati, da dove e con quale approvazione?

- Quale processamento avviene fuori dalla regione di residenza, se presente?

- Qual è il periodo di retention per ogni tipo di dato?

Termini chiari fin da subito fanno risparmiare tempo dopo, specialmente quando i clienti vogliono una spiegazione semplice e sicura.

Inizia con un inventario semplice di dati e sistemi

Prima di scegliere le regioni, annota quali dati hai e dove toccano lo stack. Sembra banale, ma è il modo più veloce per evitare sorprese del tipo “pensavamo restasse in-region”.

Inizia con i tipi di dati, non con le leggi. La maggior parte dei prodotti gestisce un mix: dettagli account clienti (PII), record di pagamento (spesso tokenizzati ma comunque sensibili), conversazioni di supporto e telemetria di prodotto come log ed eventi. Includi anche i dati derivati, come report, tabelle di analytics e riepiloghi generati da AI.

Poi elenca ogni sistema che può vedere o archiviare quei dati. Di solito include server app, database, object storage per upload, provider email e SMS, monitoraggio errori, strumenti di supporto clienti e console CI/CD o admin. Se usi snapshot, backup o esportazioni, trattali come store di dati separati.

Descrivi il ciclo di vita in linguaggio semplice: come i dati vengono raccolti, dove sono archiviati, che processamento succede (ricerca, fatturazione, moderazione), con chi sono condivisi (vendor, team interni), quanto tempo sono conservati e come funziona la cancellazione (inclusi i backup).

Tieni l'inventario utilizzabile. Una checklist ridotta è spesso sufficiente: tipo di dato, sistema, regione (storage e processamento), cosa scatena lo spostamento (azione utente, job in background, richiesta di supporto) e retention.

Mappa i flussi di dati prima di scegliere le regioni

Prima di scegliere le località, hai bisogno di un'immagine semplice di dove i dati vanno davvero. La pianificazione delle regioni può fallire sulla carta se non sai spiegare il percorso dei dati personali a un cliente o a un auditor.

Inizia con un diagramma in linguaggio semplice. Una pagina basta. Scrivilo come una storia: un utente effettua il login, usa l'app, i dati vengono archiviati e i sistemi di supporto registrano cosa è successo. Poi etichetta ogni step con due informazioni: dove gira (regione o paese) e se i dati sono a riposo (stored) o in transito (in transit).

Non fermarti al percorso ideale. I flussi che sorprendono sono operativi: un tecnico di supporto che apre un ticket con uno screenshot, una sessione di incident response con accesso temporaneo, un restore del database da backup o un'esportazione per un cliente.

Un modo rapido per mantenere la mappa onesta è coprire:

- Traffico app e cosa viene loggato

- Storage primario più backup e snapshot

- Observability (log, trace, report di errore) e retention

- Accesso umano (supporto, tool admin, incident response) e approvazioni

- Movimento dei dati (esportazioni, importazioni, restore, replicazione)

Aggiungi terze parti, anche se sembrano minori. Pagamenti, delivery email, analytics e strumenti di supporto spesso processano identificatori. Nota quali dati ricevono, dove li processano e se puoi scegliere la loro regione.

Una volta che la mappa è chiara, la scelta delle regioni diventa un abbinamento, non un azzardo.

Come scegliere regioni che rispettino i requisiti di residenza

Preparati alle domande di audit

Prepara una demo pronta per questionari: storage, backup, log e percorsi di accesso.

Parti dalla regola, non dalla mappa cloud. Chiedi cosa richiedono realmente i clienti o i regolatori: in quale paese (o insieme di paesi) i dati devono restare, quali località sono esplicitamente vietate e se ci sono eccezioni strette (per esempio, accesso di supporto da un altro paese).

Una decisione chiave è quanto è rigido il confine. Alcuni programmi richiedono single-country: storage, backup e accesso admin dentro un solo paese. Altri consentono un'area più ampia (per esempio, una zona economica definita) purché tu possa dimostrare dove i dati sono archiviati e chi può accedervi.

Checklist pratica

Prima di impegnarti, valida ogni regione candidata rispetto a vincoli reali:

- Adesione alla residenza: la regione è dentro la geografia consentita e ci sono dipendenze fuori da essa (monitoraggio, logging, email, analytics)?

- Disponibilità dei servizi: i servizi gestiti di cui hai bisogno sono presenti lì (database, object storage, bilanciatori, key management, networking privato)?

- Controlli sui dati: puoi mantenere le chiavi di cifratura in-region, limitare l'accesso admin e dimostrare dove vivono backup e snapshot?

- Piano di resilienza: puoi failover senza uscire dal confine consentito?

- Realtà operativa: il tuo team può gestirla senza che “tutti devono avere accesso produzione da ovunque” diventi la norma?

La prossimità conta ancora, ma viene dopo. Scegli la regione conforme più vicina agli utenti per le prestazioni. Poi gestisci le operazioni con processi e controlli di accesso (ruoli, approvazioni, account break-glass) invece di spostare i dati dove è più comodo amministrarli.

Infine, scrivi la decisione: confine consentito, regioni selezionate, piano di failover e quali dati è permesso far uscire (se presenti). Quella singola pagina fa risparmiare ore nelle questionnaire.

Mantieni la latenza ragionevole senza violare la residenza

La latenza dipende soprattutto dalla fisica e da quante volte richiedi i dati. La distanza conta, ma anche il numero di round trip al database, il routing di rete e i ritardi all'avvio quando i servizi scalano.

Inizia misurando prima di cambiare tutto. Scegli 3–5 azioni chiave dell'utente (login, caricamento dashboard, creazione di un ordine, ricerca, esportazione report). Monitora p50 e p95 dalle geografie che contano per te. Conserva quei numeri per confronti futuri.

Una regola semplice: mantieni locali i dati protetti e i percorsi che li toccano, poi rendi tutto il resto friendly per il globale. I maggiori miglioramenti di performance arrivano spesso dall'eliminare le chiacchiere cross-regione.

Mantieni locali i percorsi di lettura e scrittura

Se un utente in Germania ha dati che devono restare nell'UE, punta a mantenere server app, database primario e job in background per quel tenant nell'UE. Evita di rimbalzare controlli di auth e session in un'altra regione ad ogni richiesta. Riduci API “chiacchierone” diminuendo le chiamate al database per pagina.

La cache aiuta, ma fai attenzione a dove risiede. Cache pubbliche o non sensibili possono essere globali. Mantieni dati sensibili o specifici del tenant nella regione consentita. Il processamento batch può aiutare: un aggiornamento pianificato è meglio di decine di piccole richieste cross-regione.

Imposta obiettivi e separa “veloce” da “accettabile”

Non tutto deve avere la stessa velocità. Tratta login e azioni di salvataggio core come “devono sembrare istantanee”. Report, esportazioni e analytics possono essere più lenti se comunichi le aspettative.

Gli asset statici sono solitamente il guadagno più facile. Servi bundle JS e immagini vicino agli utenti tramite delivery globale, mantenendo API e dati personali nella regione di residenza.

Pattern architetturali che funzionano nei setup multi-regione

Il punto di partenza più sicuro è un design che ancora i dati cliente chiaramente a una regione, lasciandoti comunque un modo per recuperare dagli outage.

Active-passive vs active-active

Active-passive è di solito più facile da spiegare ad auditor e clienti. Una regione è primaria per un tenant, e una secondaria viene usata solo per failover o disaster recovery strettamente controllato.

Active-active può ridurre i tempi di inattività e migliorare la velocità locale, ma solleva questioni: quale regione è la fonte di verità, come si previene la deriva e la replicazione stessa è un trasferimento?

Un modo pratico per scegliere:

- Usa active-passive quando le regole di residenza sono rigide, il team è piccolo o il volume di scritture è elevato.

- Usa active-active solo quando è veramente necessario e il modello dati può gestire conflitti o consistenza forte.

- Se i clienti sono distribuiti in molti paesi, considera “active per tenant” (ogni tenant attivo in una regione) invece di un sistema globale active-active.

Opzioni di collocamento dei dati

Per i database, database regionali per-tenant sono i più semplici da ragionare: i dati di ciascun tenant vivono in una istanza Postgres regionale, con controlli che rendono difficili query cross-tenant.

Se hai molti tenant piccoli, le partizioni possono funzionare, ma solo se puoi garantire che le partizioni non escano mai dalla regione e i tuoi strumenti non possano accidentalmente eseguire query cross-regione. Lo sharding per tenant o per geografia è spesso un buon compromesso.

Backup e disaster recovery richiedono una regola esplicita. Se i backup restano in-region, i restore sono più facili da giustificare. Se copi backup in un'altra regione, documenta la base legale, la cifratura, la posizione delle chiavi e chi può avviare un restore.

Log e observability sono dove avvengono i trasferimenti accidentali. Le metriche possono spesso essere centralizzate se aggregate e a basso rischio. I log grezzi, le trace e i payload di errore possono contenere dati personali, quindi mantienili regionali o redatti aggressivamente.

Piano di rollout passo-passo (da pilota a produzione)

Coinvolgi il tuo team

Usa i referral per coinvolgere i colleghi e costruire insieme il tuo pilota di residenza.

Tratta una migrazione multi-regione come un rilascio prodotto, non come un cambiamento infrastrutturale in background. Vuoi decisioni scritte, un piccolo pilota e evidenze da mostrare in review.

1) Blocca i requisiti per iscritto

Cattura le regole che devi rispettare: località consentite, tipi di dato in-scope e cosa significa “buono”. Includi criteri di successo come latenza accettabile, obiettivi di recovery e cosa conta come accesso cross-border approvato (per esempio, login di supporto).

2) Definisci scelta della regione e instradamento dei tenant

Decidi come ogni cliente è assegnato a una regione e come quella scelta è fatta rispettare. Sii semplice: nuovi tenant hanno un default, i tenant esistenti hanno un'assegnazione esplicita e le eccezioni richiedono approvazione. Assicurati che il routing copra traffico app, job di background e dove finiscono backup e log.

3) Costruisci ambienti regionali e migra un pilota

Allestisci l'intero stack per regione: app, database, segreti, monitoraggio e backup. Poi migra un tenant pilota end-to-end, inclusi i dati storici. Prendi uno snapshot prima della migrazione così puoi ripristinare pulitamente.

4) Dimostra prestazioni, resilienza e controlli di accesso

Esegui test che riflettano l'uso reale e conserva i risultati:

- Latenza dalle principali posizioni degli utenti

- Comportamento di failover e aspettative di consistenza dati

- Revisioni di accesso admin e support (chi può accedere a cosa e da dove)

- Allarmi e log di audit su cui farai affidamento durante gli incidenti

- Una breve checklist “domande clienti” con risposte chiare

5) Distribuisci gradualmente con piano di rollback

Sposta i tenant a piccoli lotti, tieni un change log e osserva tassi di errore e volume di supporto. Per ogni spostamento, definisci un trigger di rollback pre-approvato (per esempio, errori elevati per 15 minuti) e una procedura di ritorno alla regione precedente.

Documentazione che aiuta per audit e domande dei clienti

Un buon design di hosting può comunque fallire una review di compliance se non lo sai spiegare chiaramente. Tratta la documentazione come parte del sistema: breve, accurata e facile da aggiornare.

Inizia con un sommario di una pagina che un reviewer non tecnico può leggere rapidamente. Dì quali dati devono restare in-region, cosa può uscire e perché (fatturazione, delivery email, threat detection, ecc.). Esponi la posizione predefinita in linguaggio semplice: il contenuto generato dagli utenti resta in-region salvo eccezioni documentate.

Poi mantieni aggiornati due artefatti di supporto:

- Un diagramma dei flussi dati che mostra sistemi e frecce per i movimenti, inclusi accessi admin e support

- Una tabella che elenchi sistema, tipo di dato, regione, retention, chi può accedervi e se è cifrato

Aggiungi una nota operativa breve su backup e restore (dove vivono i backup, retention, chi può avviare restore) e una procedura per incidenti/accesso di supporto (approvazioni, logging, accesso a tempo limitato e notifica al cliente se necessario).

Rendi il linguaggio pronto per il cliente. Un buon pattern è: “Archiviato in X, processato in Y, trasferimenti controllati da Z.” Per esempio: “I contenuti generati dagli utenti sono archiviati nella regione UE. L'accesso di supporto richiede approvazione via ticket ed è loggato. Le metriche aggregate possono essere processate fuori dall'UE ma non contengono contenuti cliente.”

Tieni le evidenze vicine ai documenti. Salva screenshot di configurazioni regionali, impostazioni chiave dell'ambiente e un piccolo export di log di audit che mostrino approvazioni di accesso e controlli sul traffico cross-regione.

Errori comuni e trappole da evitare

Riduci il traffico cross-regione

Itera su latenza e chiamate cross-region distribuendo cambiamenti in passi più piccoli.

La maggior parte dei problemi non riguarda il database principale. Emergono nelle cose intorno: observability, backup e accesso umano. Quelle lacune sono anche le prime cose che chiedono clienti e auditor.

Una trappola comune è considerare log, metriche e trace innocui e lasciarli con destinazione globale. Quelle registrazioni spesso contengono ID utente, IP, frammenti di payload o note di supporto. Se i dati di app devono restare nel paese, anche i dati di osservabilità di solito devono seguire la stessa regola o essere fortemente redatti.

Un altro errore frequente riguarda backup e copie per disaster recovery. Team dichiarano residenza basandosi su dove gira la produzione, poi dimenticano snapshot, repliche e test di restore. Se tieni primario in UE e un backup negli USA “giusto per sicurezza”, hai creato un trasferimento. Assicurati che location dei backup, periodi di retention e processo di restore combacino con la promessa fatta.

L'accesso è il punto debole successivo. Account admin globali senza controlli stretti possono rompere la residenza nella pratica, anche se lo storage è corretto. Usa ruoli a minimo privilegio, accessi con ambito regionale dove possibile e log di audit che mostrino chi ha fatto cosa e da dove.

Altri problemi ricorrenti includono mescolare tenant con esigenze di residenza diverse nello stesso database o indice di ricerca, costruire active-active prima di saperlo gestire e trattare “multi-regione” come slogan invece che come regole applicate.

Controlli rapidi e prossimi passi

Prima di dichiarare il setup “completo”, fai un pass veloce che copra conformità e prestazioni reali. Vuoi poter rispondere con sicurezza a due domande: dove vivono i dati regolamentati e cosa succede quando qualcosa si rompe.

Controlli rapidi

Assicurati che ogni decisione sia legata al tuo inventario e alla mappa dei flussi:

- Puoi indicare un inventario chiaro: quali dati salvi, dove li salvi e chi può accedervi.

- I flussi dati sono mappati end-to-end (app, database, log, analytics, strumenti di supporto) e sai spiegare ogni trasferimento cross-regione.

- Le regioni sono scelte usando criteri scritti (requisito legale, contratto, necessità operativa), non solo la prossimità.

- Gli obiettivi di latenza sono misurati su uso reale, non stimati.

- Il failover è testato e hai confermato dove sono i backup e gli snapshot.

Se non puoi rispondere “il supporto vede mai dati di produzione, e da dove?” non sei pronto per un questionario cliente. Scrivi il processo di accesso support (ruoli, approvazione, limiti temporali, logging) così è ripetibile.

Prossimi passi

Scegli un profilo cliente e fai un piccolo pilota prima di una rollout esteso. Scegli un profilo comune con regole di residenza chiare (per esempio, “cliente UE con storage solo UE”). Raccogli evidenze riutilizzabili: impostazioni di regione, log di accesso e risultati dei test di failover.

Se vuoi iterare più velocemente su deployment e scelte di regione, Koder.ai (koder.ai) è una piattaforma vibe-coding che può costruire e distribuire app dalla chat e supporta funzionalità di deployment/hosting come esportazione del codice sorgente e snapshot/rollback, utili quando devi testare cambiamenti e recuperare rapidamente durante le mosse di regione.