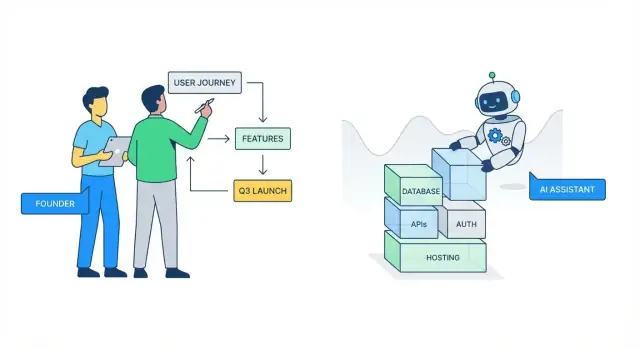

Perché la complessità del backend rallenta i fondatori

“Complessità del backend” è tutto il lavoro invisibile necessario perché un prodotto appaia semplice: conservare i dati in modo sicuro, esporli via API, gestire i login, inviare email, processare pagamenti, eseguire job in background, monitorare errori e mantenere tutto stabile man mano che l’uso cresce.

Per i fondatori e i team iniziali, questo lavoro frena lo slancio perché comporta un costo di setup elevato prima che gli utenti vedano valore. Puoi passare giorni a discutere uno schema di database, collegare l’autenticazione o configurare gli ambienti—per poi scoprire dai primi clienti che la funzionalità va cambiata.

Il lavoro di backend è anche interconnesso: una piccola decisione di prodotto (“gli utenti possono appartenere a più team”) può riverberarsi in modifiche al database, regole di permesso, aggiornamenti API e migration.

Come si manifesta l’“astrazione” operata dall’IA

In pratica, l’astrazione tramite IA significa che descrivi ciò che vuoi e lo strumento genera o orchestra le parti noiose:

- Bozze di endpoint CRUD, validazione degli input e gestione basilare degli errori

- Proposte di modelli dati e relazioni in base alle funzionalità

- Generazione dei flussi di auth (sessioni, token) e scaffold dei permessi

- Creazione del codice d’integrazione per servizi comuni (email, pagamenti, analytics)

Il vantaggio chiave non è la perfezione, ma la rapidità per ottenere una baseline funzionante su cui iterare.

Piattaforme come Koder.ai portano questo concetto oltre, combinando un flusso di lavoro guidato in chat con un’architettura a agenti: descrivi l’esito (web, backend o mobile) e il sistema scaffolda l’app end-to-end (per esempio React per il web, Go + PostgreSQL per il backend e Flutter per mobile), così puoi passare dall’idea a una baseline deployabile senza spendere una settimana per il plumbing.

Cosa non significa

L’IA non elimina la necessità di prendere decisioni di prodotto e di rischio. Non conoscerà le tue regole di business esatte, quali dati devi conservare, quanto stretti devono essere i permessi o cosa significa “sufficientemente sicuro” nel tuo dominio. Non impedirà nemmeno tutti i problemi di scalabilità o manutenzione se le scelte architetturali di base sono fragili.

Imposta le aspettative di conseguenza: l’IA ti aiuta a iterare più velocemente e ad evitare il blocco della pagina bianca, ma rimani comunque responsabile della logica di prodotto, dei compromessi e del livello di qualità finale.

Il vero costo del lavoro di backend per i team iniziali

I team iniziali raramente “scelgono” il lavoro di backend: si presenta come una pila di faccende necessarie tra un’idea e qualcosa che gli utenti possano toccare. Il sink di tempo non è solo scrivere codice; è il sovraccarico mentale di prendere decine di piccole decisioni ad alto rischio prima di aver validato il prodotto.

Dove scompare il tempo dei fondatori senza far rumore

Alcuni compiti tendono a divorare ore sproporzionate:

- Autenticazione e permessi: flussi di login, reset password, ruoli, casi limite e “cosa succede se…”.

- Modelli dati: decidere tabelle/collezioni, relazioni, migration e come cambiare le cose dopo senza rompere tutto.

- Deploy: ambienti, secret, setup CI/CD e il primo incidente “perché prod è diverso da locale?”.

- Integrazioni: webhook, retry, idempotenza, validazione firme e mappare le stranezze di terze parti nel tuo prodotto.

Il costo nascosto è lo switching di contesto continuo tra pensiero di prodotto (“cosa dovrebbero fare gli utenti?”) e pensiero infrastrutturale (“come salviamo ed esponiamo questo in sicurezza?”). Questo cambio rallenta il progresso, aumenta gli errori e trasforma il debug in una deviazione di ore—soprattutto quando stai anche gestendo vendite, supporto e fundraising.

Come rallenta il ciclo di apprendimento

Ogni giorno passato a cablare le basi del backend è un giorno non speso a parlare con gli utenti e iterare. Questo allunga il ciclo build–measure–learn: rilasci dopo, impari dopo e rischi di costruire la cosa sbagliata con più rifinitura.

Una settimana persa per “mettersi in piedi”

Scenario comune: lunedì–martedì su auth e tabelle utenti, mercoledì sui deploy e le variabili d’ambiente, giovedì su un’integrazione di pagamento o email, venerdì a inseguire un bug di webhook e scrivere un pannello admin rapido. Finisci la settimana con il “plumbing”, non con una funzionalità per cui gli utenti pagherebbero.

L’astrazione del backend assistita dall’IA non elimina la responsabilità—ma può recuperare quella settimana così puoi rilasciare esperimenti più velocemente e mantenere lo slancio.

Cosa significa concretamente l’“astrazione” con l’IA

L’astrazione con IA non è magia: è un modo per spostare il lavoro di backend a un livello più alto. Invece di pensare in termini di framework, file e codice di collegamento, descrivi l’esito che vuoi (“gli utenti possono registrarsi”, “memorizza ordini”, “invia un webhook al pagamento”) e l’IA aiuta a tradurre quell’intento in blocchi costruttivi concreti.

L’IA come copilota per i compiti ripetitivi di ingegneria

Gran parte dello sforzo backend è prevedibile: collegare route, definire DTO, impostare endpoint CRUD, validare input, generare migration e scrivere ancora e ancora gli stessi adapter d’integrazione. L’IA è più efficace quando il lavoro segue pattern consolidati e best practice.

Questa è l’“astrazione” pratica: ridurre il tempo passato a ricordare convenzioni e cercare documentazione, lasciandoti comunque il controllo di ciò che viene costruito.

Un buon prompt è come una mini-spec. Per esempio: “Crea un servizio Orders con endpoint per creare, elencare e cancellare ordini. Usa transizioni di stato. Aggiungi campi di audit. Restituisci paginazione.” Da lì, l’IA può proporre:

- Una struttura di modulo scaffoldata (controller/service/model)

- Aggiornamenti di config (env vars, CORS, code, code rate limits)

- Migration e modelli dati allineati alla feature

- Esempi di test e frammenti di documentazione API

Rivedi i nomi, definisci i confini—ma il costo della pagina bianca cala nettamente.

Dove l'IA aiuta di più — e dove fatica

L’IA tende a brillare con componenti standard: flussi di auth, convenzioni REST, job background, caching di base e integrazioni comuni.

Fa più fatica quando i requisiti sono vaghi (“rendilo scalabile”), quando le regole di business sono sfumate (“la logica di rimborso dipende dal tipo di contratto e dalle date”) e nei casi limite che coinvolgono concorrenza, denaro e permessi. In questi casi, il percorso più veloce è spesso chiarire prima le regole (anche in linguaggio naturale), poi chiedere all’IA di implementare quel contratto esatto—e verificarlo con test.

Scaffolding e boilerplate: la vittoria più veloce

I fondatori perdono giorni su lavori che non fanno progredire il prodotto: mettere in ordine cartelle, copiare gli stessi pattern e trasformare un “hello world” in qualcosa di deployabile. L’astrazione del backend potenziata dall’IA è più preziosa qui perché l’output è prevedibile e ripetibile—perfetto per l’automazione.

Genera uno scheletro di progetto che corrisponde alla tua intenzione

Invece di partire da un repo vuoto, puoi descrivere cosa stai costruendo (“un SaaS multi-tenant con REST API, Postgres, job in background”) e generare una struttura coerente: servizi/moduli, routing, layer di accesso al DB, logging e convenzioni di gestione degli errori.

Questo dà al team un punto di partenza condiviso ed elimina l’attrito iniziale del “dove dovrebbe vivere questo file?”.

Endpoint CRUD senza maratona di copia/incolla

La maggior parte degli MVP richiede le stesse basi: endpoint create/read/update/delete più validazione semplice. L’IA può scaffoldare questi endpoint in modo coerente—parsing delle richieste, codici di stato e regole di validazione—così passi il tempo sulla logica di prodotto (regole di prezzo, onboarding, permessi) e non sul glue ripetitivo.

Un vantaggio pratico: pattern coerenti rendono le refactor successive più economiche. Quando ogni endpoint segue le stesse convenzioni, puoi cambiare un comportamento (come la paginazione o il formato degli errori) in un solo punto e propagare la modifica.

Config e environment variables impostate correttamente

Ambienti mal configurati causano ritardi nascosti: secret mancanti, URL del database sbagliati, impostazioni dev/prod incoerenti. L’IA può generare un approccio sensato alla config fin da subito—template di env, file di config e una documentazione chiara su “cosa impostare dove”—così i colleghi possono eseguire il progetto in locale con meno interruzioni.

Ridurre il boilerplate tra servizi e moduli

Man mano che aggiungi funzionalità, la duplicazione cresce: middleware ripetuti, DTO ripetuti, pattern “service + controller” ripetuti. L’IA può estrarre pezzi condivisi in helper e template riutilizzabili, mantenendo il codice più snello e navigabile.

Il miglior risultato non è solo la velocità di oggi—è un codebase che resta comprensibile quando l’MVP diventa un prodotto reale.

Aiuto per la modellazione dati senza diventare esperto di database

La modellazione dati è dove molti fondatori si bloccano: sai cosa deve fare il prodotto, ma tradurlo in tabelle, relazioni e vincoli può sembrare imparare una seconda lingua.

Gli strumenti IA possono colmare il gap traducendo i requisiti di prodotto in uno “schema prima bozza” su cui reagire—così passi tempo a prendere decisioni di prodotto, non a memorizzare regole di database.

Da requisiti di prodotto a entità e relazioni

Se descrivi i tuoi oggetti principali (“gli utenti possono creare progetti; i progetti hanno task; i task possono essere assegnati a utenti”), l’IA può proporre un modello strutturato: entità, campi e relazioni (one-to-many vs many-to-many).

Il vantaggio non è che l’IA abbia sempre ragione—è che parti da una proposta concreta che puoi convalidare rapidamente:

- Un “Task” appartiene a un “Project” o può essere condiviso?

- Ti servono “Organizations” ora, o i “Projects” possono essere di proprietà di un singolo utente per l’MVP?

Migration e seed data—generate, poi riviste

Una volta concordato il modello, l’IA può generare migration e dati di seed per rendere l’app utilizzabile in sviluppo. Questo spesso include:

- creazione di tabelle e indici

- aggiunta di chiavi esterne

- inserimento di qualche record di esempio realistico

La revisione umana è importante: controlla per possibili perdite accidentali di dati (es.: default di migration distruttive), vincoli mancanti o indici sulle colonne sbagliate.

Naming coerente tra schema e codice

La deriva dei nomi è una fonte silenziosa di bug (“customer” nel codice, “client” nel DB). L’IA può aiutare a mantenere il naming coerente tra modelli, migration, payload API e documentazione—soprattutto quando le feature evolvono durante lo sviluppo.

Avvertenza: lo schema non decide la tua strategia di prodotto

L’IA può suggerire una struttura, ma non può decidere cosa ottimizzare: flessibilità vs semplicità, auditabilità vs velocità, o se ti servirà multi-tenancy in futuro. Quelle sono scelte di prodotto.

Un regola utile: modella ciò che devi provare per l’MVP e lascia spazio per estendere—senza sovradisegnare al giorno zero.

Autenticazione e autorizzazione senza mal di testa

Vai più veloce su auth e ruoli

Crea scaffolding per login e ruoli, poi adatta le regole al tuo prodotto.

Autenticazione (chi è un utente) e autorizzazione (cosa può fare) sono tra i punti più facili per un prodotto iniziale a perdere giorni. Gli strumenti IA aiutano generando rapidamente le parti “standard”—ma il valore non è una sicurezza magica. È partire da pattern comprovati invece di reinventarli.

Flussi di login rapidi che seguono pattern comuni

La maggior parte degli MVP richiede uno o più di questi flussi:

- Email + password con reset password, verifica email e rate limiting.

- OAuth sign-in (Google, Apple, GitHub) con linking sicuro degli account.

- Onboarding basato su inviti per team (accetta invito → imposta password o OAuth).

L’IA può scaffoldare route, controller, form UI e il glue tra loro (invio email di reset, gestione callback, persistenza utenti). Il vantaggio è velocità e completezza: meno endpoint dimenticati e meno casi a metà.

Controllo accessi basato sui ruoli (RBAC): semplice, facile da sbagliare

Il RBAC spesso basta all’inizio: admin, member, forse viewer. Gli errori avvengono quando:

- I controlli sui ruoli sono presenti in alcuni endpoint ma non in altri.

- La logica di “proprietario” viene confusa con i ruoli (la proprietà è spesso una regola separata).

- Il nascondere elementi in frontend è trattato come sicurezza (l’autorizzazione deve essere applicata server-side).

Un buon baseline generato dall’IA include uno strato unico di autorizzazione (middleware/policy) così non spargi controlli ovunque.

Sessioni vs token (a livello alto)

- Sessioni (cookie-based) sono solitamente più semplici per le web app: il server può revocare, ruotare e proteggere con cookie

HttpOnly.

- Token (JWT) possono essere comodi per client mobile/API, ma la strategia di revoca e scadenza deve essere intenzionale.

Se non sei sicuro, di default preferisci sessioni per un MVP browser-first e aggiungi supporto token quando serve un client reale.

Checklist: rivedere in sicurezza il codice auth generato dall’IA

- Le password sono hashate con un algoritmo moderno (es.: bcrypt/argon2), mai memorizzate o loggate.

- I controlli di auth avvengono server-side per ogni route protetta.

- Le impostazioni cookie sono corrette (

HttpOnly, Secure, SameSite sensato) se usi sessioni.

- I callback OAuth validano

state e gli URL di redirect consentiti.

- Esiste rate limiting per login/reset.

- Nessun secret è hardcodato; la configurazione viene da environment variables.

- C’è un percorso chiaro per revocare sessioni/token e per ruotare le credenziali.

Integrazioni e webhook: meno glue code, più slancio

Le integrazioni sono il posto dove le timeline degli MVP spesso si rimpiccioliscono: Stripe per i pagamenti, Postmark per le email, Segment per gli analytics, HubSpot per il CRM. Ognuna è “solo un’API”, fino a quando non ti ritrovi a gestire schemi di auth diversi, retry, rate limit, formati di errore e casi limite poco documentati.

L’astrazione del backend potenziata dall’IA aiuta trasformando questi compiti una tantum in pattern ripetibili—così passi meno tempo a cablare e più tempo a decidere cosa debba fare il prodotto.

Collegare servizi comuni senza una settimana di setup

I guadagni più rapidi arrivano dalle integrazioni standard:

- Pagamenti: creare clienti, avviare subscription, gestire pagamenti falliti

- Email: template transazionali, eventi di deliverability, liste di soppressione

- Analytics: naming coerente degli eventi, linking dell’identità utente

- CRM: sincronizzare account e contatti senza duplicare tutto

Invece di assemblare SDK manualmente, l’IA può scaffoldare le parti “noiose ma necessarie”: environment variables, client HTTP condivisi, modelli request/response tipizzati e default sensati per timeout e retry.

Webhook: handler auto-generati, meno eventi persi

I webhook sono l’altra metà delle integrazioni—invoice.paid di Stripe, eventi di consegna email, aggiornamenti CRM. Gli strumenti di astrazione possono generare endpoint per webhook con verifica delle firme e creare un evento interno chiaro che puoi gestire (es.: PaymentSucceeded).

Un dettaglio chiave: il processamento dei webhook deve essere idempotente. Se Stripe ritenta lo stesso evento, il tuo sistema non deve raddoppiare una subscription. Lo scaffold dell’IA può suggerire di memorizzare un ID evento ed ignorare i duplicati.

Mappare i dati tra sistemi (dove i team sbagliano)

La maggior parte dei bug d’integrazione è dovuta a shape dei dati: ID non corrispondenti, fusi orari, soldi come float o campi “opzionali” mancanti in produzione.

Tratta gli ID esterni come campi di prima classe, conserva i payload raw dei webhook per audit/debug e non sincronizzare più campi di quelli effettivamente usati.

Test in staging prima della produzione

Usa account sandbox, chiavi API separate e un endpoint webhook di staging. Riproduci payload di webhook registrati per confermare che l’handler funzioni e valida l’intero workflow (pagamento → webhook → DB → email) prima di passare live.

Design delle API che rimane allineato al prodotto

Distribuisci senza passare per il DevOps

Vai da baseline ad app ospitata senza dover gestire il plumbing delle deployment.

Quando i fondatori dicono “il backend ci rallenta”, spesso è un problema di API: il frontend vuole una forma di dati, il backend ne restituisce un’altra e tutti perdono ore a rimbalzi.

L’IA può ridurre l’attrito trattando l’API come un contratto vivente—qualcosa che generi, validi ed evolvi intenzionalmente man mano che cambiano i requisiti di prodotto.

Parti dai contratti, non dai tentativi

Un flusso pratico è chiedere all’IA di redigere un contratto API di base per una feature (endpoint, parametri e casi di errore), con esempi concreti di request/response. Quegli esempi diventano riferimento condiviso in ticket e PR, e rendono più difficile che entri l’“interpretazione”.

OpenAPI in entrambe le direzioni

Se hai già endpoint, l’IA può derivare uno spec OpenAPI dalle route e dai payload reali, così la documentazione corrisponde alla realtà. Se preferisci progettare prima, l’IA può scaffoldare route, controller e validator a partire da un file OpenAPI. In entrambi i casi ottieni una singola fonte di verità che può alimentare docs, mock e generazione client.

Mantieni frontend e backend allineati con contratti tipizzati

I contratti tipizzati (TypeScript types, modelli Kotlin/Swift, ecc.) prevengono derive sottili. L’IA può:

- generare tipi client da OpenAPI

- suggerire DTO o definizioni di schema condivise

- segnalare dove il frontend si aspetta campi che il backend non restituisce (e viceversa)

Qui “rilasciare più velocemente” diventa reale: meno sorprese di integrazione, meno wiring manuale.

Evita breaking change mentre evolve

Man mano che il prodotto itera, l’IA può rivedere le diff e avvisare quando un cambiamento è breaking (campi rimossi, significati modificati, shift nei codici di stato). Può anche proporre pattern più sicuri: cambiamenti additivi, versioning esplicito, finestre di deprecazione e layer di compatibilità.

Il risultato è un’API che evolve con il prodotto invece di combatterlo.

Testing e debugging: fiducia più rapida, meno incendi notturni

Quando muovi in fretta, il momento più temuto è rilasciare una modifica e scoprire di aver rotto qualcosa di non correlato. Test e debugging sono come compri fiducia—ma scrivere test da zero può sembrare una tassa che “non puoi permetterti” all’inizio.

L’IA può ridurre quella tassa trasformando ciò che già sai del prodotto in una rete di sicurezza ripetibile.

Bozze di test per i flussi che contano

Invece di puntare alla copertura perfetta, inizia con pochi percorsi utente core che non devono mai fallire: registrazione, checkout, creazione di un record, invito di un teammate.

L’IA è utile qui perché può redigere test per:

- il percorso felice (happy path)

- un piccolo set di edge case (input non valido, permessi mancanti, richieste duplicate)

Decidi tu cosa significa “comportamento corretto”, ma non devi scrivere ogni asserzione a mano.

Genera mock data e fixture rapidamente

Molte suite di test si bloccano perché creare dati realistici è noioso. L’IA può generare fixture che rispecchiano il tuo modello dati (utenti, piani, fatture) e produrre varianti—subscription scadute, account bloccati, progetti archiviati—così testare non richiede di costruire manualmente dozzine di record.

Usa l'IA come partner di debug

Quando un test fallisce, l’IA può riassumere log rumorosi, tradurre stack trace in linguaggio semplice e suggerire fix probabili (“questo endpoint restituisce 403 perché l’utente del test non ha il ruolo”). È particolarmente utile per individuare mismatch tra ciò che il test presume e ciò che l’API effettivamente restituisce.

Guardrail di qualità che ti tengono onesto

L’IA accelera l’output, ma non dovrebbe essere l’unico meccanismo di sicurezza. Mantieni guardrail leggeri:

- code review (anche solo un controllo di 10 minuti di un collega)

- CI che esegue i test a ogni PR

- un obiettivo minimo di coverage per i moduli critici, non per l’intero codebase

Se vuoi un passo pratico, crea una cartella di test “core flows” e fai in modo che la CI blocchi i merge quando quei test falliscono. Questo previene la maggior parte degli incendi notturni.

Automazione DevOps senza un ops a tempo pieno

DevOps è dove “semplicemente rilasciare” spesso si trasforma in notti insonni: deploy fragili, ambienti non corrispondenti e bug misteriosi che capitano solo in produzione.

Gli strumenti potenziati dall’IA non sostituiscono il buon giudizio ingegneristico, ma possono togliere un bel pezzo del lavoro ripetitivo che rallenta i fondatori.

Una trappola comune è la qualità del codice incoerente perché nessuno ha avuto tempo di impostare le basi. Gli assistenti IA possono generare un punto di partenza pulito per la CI (GitHub Actions/GitLab CI), aggiungere regole di linting e formatting e assicurarsi che vengano eseguite su ogni PR.

Questo significa meno discussioni su stile, review più veloci e meno piccole problematiche che scivolano su main.

Pipeline di deploy con separazione chiara degli ambienti

I fondatori spesso deployano direttamente in produzione finché non fa male. L’IA può aiutare a scaffoldare una pipeline semplice che supporti dev → staging → prod, includendo:

- environment variables e secret separati per ogni ambiente

- uno step di build ripetibile (così staging corrisponde a prod)

- uno step di approvazione manuale prima della produzione

L’obiettivo non è la complessità—è ridurre i momenti “funziona sulla mia macchina” e rendere le release routinarie.

Osservabilità di base: log, metriche e alert

Non ti serve una configurazione enterprise per essere sicuro. L’IA può proporre una baseline minimale di osservabilità:

- log strutturati (così puoi cercare per request/utente)

- poche metriche chiave (error rate, latenza, profondità delle code)

- alert per soglie “qualcosa è rotto”

Questo ti dà risposte più rapide quando i clienti segnalano problemi.

Cosa mantenere manuale presto per ridurre il rischio

Automatizza le parti ripetitive, ma conserva il controllo sulle decisioni ad alto impatto: accesso alla produzione, rotazione dei secret, migration di database e soglie di alert. L’IA può redigere il playbook, ma devi possedere le regole su “chi può fare cosa” e “quando spingiamo”.

Spedisci pagamenti e workflow email

Scaffold common integrations e handler per webhook così ti concentri sulla logica di business.

L’IA può generare codice che sembra sicuro e perfino impostare protezioni comuni, ma sicurezza e compliance sono infine decisioni di prodotto. Dipendono da cosa costruisci, chi lo usa e quali rischi sei disposto a accettare.

Tratta l’IA come acceleratore—non come proprietario della sicurezza.

Basi di sicurezza che restano tua responsabilità

Gestione dei secret è responsabilità del fondatore. API key, credenziali DB, chiavi JWT e secret dei webhook non devono mai essere nel codice sorgente o nei log di chat. Usa environment variables e un secret store gestito quando possibile, e ruota le chiavi quando qualcuno lascia o se sospetti una fuga.

Principio del privilegio minimo è l’altro non negoziabile. L’IA può scaffoldare ruoli e policy, ma tocca a te decidere chi deve avere accesso a cosa. Regola semplice: se un servizio o utente non ha bisogno di un permesso, non concederlo. Questo vale per:

- account DB (read vs write)

- servizi cloud (storage, email, queue)

- dashboard admin (evita “tutti admin” in prod)

Gestione PII e decisioni di accesso

Se memorizzi dati personali (email, numeri, indirizzi, identificatori di pagamento, dati sanitari), la conformità non è una casella da spuntare—influenza la tua architettura.

A grandi linee, definisci:

- Cosa conta come PII nella tua app e dove viene memorizzato

- Chi può visualizzarlo/esportarlo (support, admin, utenti finali)

- Come viene loggato (evita di stampare PII in log e tracker di errori)

- Regole di retention (quando elimini i dati e come)

L’IA può aiutare a implementare controlli di accesso ai dati, ma non può dirti cosa è “appropriato” per i tuoi utenti o richiesto dalle normative nel tuo mercato.

Dipendenze e scansione di vulnerabilità

I backend moderni si basano su package, container e servizi di terze parti. Metti la scansione delle vulnerabilità nella routine:

- abilita alert di dipendenze nel repo

- scansiona le immagini container nella CI

- applica patch regolarmente, soprattutto per librerie di auth e crittografia

Un avviso chiaro

Non rilasciare codice backend generato dall’IA senza revisione. Fai verificare da un umano i flussi di autenticazione, i controlli di autorizzazione, la validazione degli input e qualsiasi codice che tocchi denaro o PII prima che vada in produzione.

Compromessi, guardrail e quando approfondire

L’astrazione del backend con l’IA può sembrare magica—fino a quando non arrivi ai limiti. L’obiettivo non è evitare per sempre la “vera ingegneria”; è rimandare le parti costose finché non sono giustificate dalla trazione.

I rischi reali da sorvegliare

Vendor lock-in è il più ovvio: se il tuo modello dati, auth e workflow sono legati alle convenzioni di una piattaforma, cambiare poi può essere oneroso.

Architettura poco chiara è il rischio più silenzioso: quando l’IA genera servizi, policy e integrazioni, a volte i team non riescono a spiegare come fluiscono le richieste, dove sono memorizzati i dati o cosa succede in caso di errore.

Complessità nascosta emerge durante la scala, le audit o i casi limite—rate limit, retry, idempotenza, permessi e migration non scompaiono; semplicemente aspettano il momento in cui fanno danno.

Guardrail che ti tengono sicuro (e veloce)

Mantieni un “escape hatch” fin dal giorno uno:

- Dati portabili: assicurati di poter esportare tabelle/collezioni raw e file su richiesta.

- API documentate: tratta la tua API come un contratto prodotto—documenta endpoint, regole di auth e casi di errore chiave.

- Possiedi il tuo domain model: anche se l’IA lo scaffolda, sei tu che decidi naming, relazioni e cosa è la “source of truth”.

Se usi una piattaforma nativa IA, privilegia funzionalità che rendano questi guardrail pratici—come esportazione del codice, hosting/deploy che puoi controllare e snapshot/rollback quando un cambiamento automatico va storto. (Koder.ai, per esempio, supporta export del codice e snapshot per aiutare i team a muoversi velocemente mantenendo un’uscita sicura.)

Una buona abitudine: una volta a settimana scrivi una breve “mappa del backend” (quali servizi esistono, cosa toccano e come eseguire localmente).

Quando chiamare un ingegnere o un consulente

Fallo quando vale uno di questi stati: gestisci pagamenti o dati sensibili, l’uptime incide sul fatturato, ti servono permessi complessi, le migration sono frequenti o i problemi di performance si ripetono.

Passi pratici successivi

Inizia in piccolo: definisci le entità core, elenca le integrazioni richieste e decidi cosa deve essere auditabile. Poi confronta opzioni e livelli di supporto su /pricing, e approfondisci guide tattiche ed esempi su /blog.