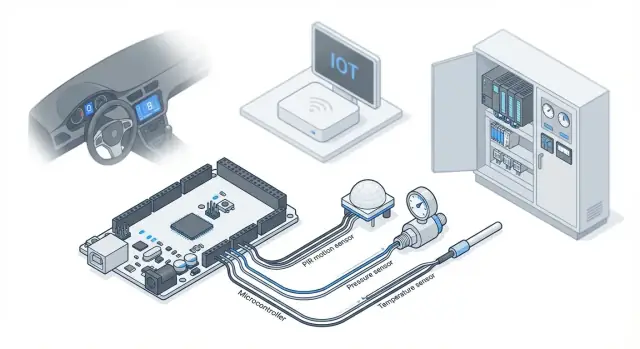

Una piattaforma embedded è il “kit di parti” attorno a cui costruisci un prodotto elettronico. Di solito include un chip principale (un microcontrollore o processore), componenti di supporto (alimentazione, clock, connettività), reference design e gli strumenti software e le librerie necessari per passare dall'idea al dispositivo funzionante.

Un ecosistema sensori è l'insieme corrispondente di sensori (moto, pressione, temperatura e altro) più i driver, le linee guida per la calibrazione, il codice esempio e talvolta algoritmi preconfezionati che trasformano letture grezze in informazioni utili.

Le piattaforme contano perché permettono ai team di riutilizzare blocchi collaudati invece di reinventare le basi ogni volta.

Quando resti all'interno di una famiglia di piattaforme ben supportata, ottieni tipicamente:

- Sviluppo più rapido: librerie firmware pronte, schede di valutazione ed esempi di progetto accelerano il prototipaggio.

- Scalabilità più semplice: puoi passare da un dispositivo a basso costo a una versione più performante senza riscrivere tutto.

- Produzione più prevedibile: reference design e combinazioni validate riducono le sorprese nel passaggio da prototipo a manufacturing.

Per STMicroelectronics, “piattaforma” spesso significa una combinazione di STM32 (MCU), STM32MPx (MPU), chip/moduli di connettività, soluzioni di alimentazione e strumenti di sviluppo, mentre l'ecosistema sensori include comunemente sensori MEMS ST e software di supporto per il processing del moto e le misure ambientali.

Cosa aspettarsi in questa guida

Questo articolo si concentra sui blocchi costruttivi comuni ST e su come si incastrano nei prodotti reali: calcolo (MCU/MPU), sensing (MEMS e sensori ambientali), connettività, alimentazione e sicurezza. L'obiettivo non è catalogare ogni codice parte, ma aiutarti a capire il “sistema” dietro la selezione di componenti compatibili.

Come si mappa su auto, IoT e fabbriche

- Auto (elettronica automotive) spesso danno priorità a sicurezza, affidabilità e networking in-vehicle—i sensori alimentano funzioni critiche come stabilità, comfort e monitoraggio.

- Dispositivi IoT edge ottimizzano solitamente per basso consumo, dimensioni ridotte e buona esperienza utente—i sensori e i link wireless devono essere efficienti.

- Automazione industriale enfatizza determinismo, longevità e resilienza in ambienti difficili—le scelte di piattaforma devono restare stabili per anni.

Con questi tre domini in mente, le sezioni successive mostrano come l'approccio a piattaforma di ST ti aiuti ad assemblare sistemi più facili da costruire, validare e manutenere.

Blocchi fondamentali: MCU, MPU e periferiche

Quando si parla di “piattaforma ST”, generalmente si descrive un nucleo di calcolo (MCU o MPU) più le periferiche e il supporto software che rendono pratico l'intero dispositivo. Scegliere il core giusto all'inizio evita riprogettazioni dolorose più avanti—soprattutto quando sono coinvolti sensori, connettività e comportamento real-time.

MCUs vs. MPUs: chi fa cosa?

Microcontrollori (MCU)—per esempio molte famiglie STM32—si adattano bene ai loop di controllo, alla lettura dei sensori, alla gestione di motori, a interfacce utente semplici e alla connettività comune (moduli BLE/Wi‑Fi, transceiver CAN, ecc.). Avviano tipicamente in modo rapido, eseguono un'immagine firmware unica e sono eccellenti per timing prevedibile.

Microprocessori (MPU)—come i dispositivi classe STM32MP1—si usano quando serve maggiore elaborazione dati, interfacce grafiche ricche o stack di rete basati su Linux. Semplificano funzionalità “simili a un'app” (web UI, logging, file system), ma spesso aumentano i consumi e la complessità software.

Le periferiche che possono decidere l'intero progetto

Il core è solo metà della storia; il set di periferiche spesso guida la selezione:

- ADC/DAC per sensori analogici, monitor batteria e uscite audio/controllo

- Timer e PWM per motori, LED, stadi di potenza e campionamenti precisi

- CAN (e varianti automotive) per reti veicolari e nodi industriali

- SPI / I²C per sensori, memorie e chip di espansione

- USB per dati, alimentazione, configurazione dispositivo o aggiornamenti firmware

Se il progetto richiede più bus SPI ad alta velocità, PWM sincronizzati o una funzione CAN specifica, questo può ridurre le opzioni più velocemente della sola velocità della CPU.

Comportamento real-time: latenza e determinismo

Real-time non è solo “veloce”. È coerente. I sistemi di controllo si preoccupano della latenza peggiore-case, della gestione degli interrupt e se le letture dei sensori e le uscite agli attuatori avvengono nei tempi previsti. Gli MCU con interrupt e timer ben progettati sono di solito la via più semplice per il determinismo; gli MPU possono farlo, ma richiedono più attenzione all'OS e ai driver.

La scelta del calcolo impatta BOM, consumo e firmware

Un processore di fascia alta può ridurre i chip esterni (meno IC companion) o abilitare funzionalità più ricche, ma può aumentare il budget energetico, i vincoli termici e lo sforzo firmware (chain di boot, driver, aggiornamenti di sicurezza). Un MCU più semplice può abbassare BOM e consumo, ma potrebbe spostare la complessità sull'ottimizzazione firmware o su acceleratori/periferiche dedicate.

Fondamenti del portafoglio sensori: dai MEMS al sensing ambientale

La gamma di sensori STMicroelectronics è abbastanza ampia da permetterti di costruire da uno smartwatch a un sistema di stabilità veicolare senza cambiare fornitore. Il valore pratico è la coerenza: interfacce elettriche simili, supporto software e disponibilità a lungo termine, anche quando i prodotti scalano da prototipo a volume.

Tipi di sensori comuni

La maggior parte dei prodotti embedded parte con un piccolo set di sensori “da lavoro”:

- Accelerometri e giroscopi (IMU): rilevano movimento, vibrazione, inclinazione e rotazione per funzioni come conteggio passi, anti-manomissione, tracciamento strumenti e dinamica veicolare.

- Sensori di pressione: usati per stima altitudine, monitoraggio HVAC, controllo livello acqua e rilevamento perdite.

- Sensori di temperatura: supportano protezione termica, calibrazione e monitoraggio comfort/qualità.

- Sensori magnetici (magnetometri): abilitano direzione bussola, rilevazione apertura/chiusura e posizionamento rotativo con magneti.

- Sensori ToF/prossimità: misurano distanza o presenza per controllo gestuale, wake-on-approach e rilevamento persone/oggetti.

Cosa significa “MEMS” (e perché è ovunque)

MEMS sta per micro-electro-mechanical systems: minuscole strutture meccaniche realizzate su silicio, spesso incapsulate come un IC. I MEMS consentono sensori compatti e a basso consumo che si adattano a telefoni, auricolari, wearable e nodi industriali densi. Poiché l'elemento sensibile è piccolo e producibile in massa, i MEMS sono una buona scelta per prodotti che richiedono prestazioni affidabili a costi contenuti.

Le specifiche che i buyer confrontano (e cosa influenzano davvero)

Quando si selezionano sensori, i team confrontano comunemente:

- Range: massima accelerazione/rotazione/pressione misurabile; troppo basso si satura, troppo alto può ridurre la risoluzione.

- Rumore: influisce su quanto le letture appaiono “stabili” a riposo; critico per tracking del moto e vibrazioni a bassa ampiezza.

- Drift (soprattutto giroscopi): impatta la precisione a lungo termine e la frequenza delle correzioni.

- Banda: quanto velocemente il sensore risponde ai cambiamenti; importante per loop di controllo e analisi vibrazioni.

- Frequenza di campionamento (ODR): quante letture al secondo; influisce su reattività e consumo.

Compromessi pratici: accuratezza, costo, consumo, posizionamento

Specifiche migliori possono costare di più e consumare più energia, ma il posizionamento meccanico può contare altrettanto. Per esempio, un IMU montato lontano dal centro di rotazione o vicino a un motore vibrante può richiedere filtraggio e attenta progettazione PCB per esprimere il suo potenziale. In dispositivi compatti spesso si sceglie un sensore leggermente meno energivoro e si investe in posizionamento, calibrazione e smoothing firmware per raggiungere l'esperienza utente desiderata.

Fusione sensoriale e intelligenza al bordo

I segnali sensoriali grezzi sono rumorosi, soggetti a bias e spesso ambigui. La fusione sensoriale combina letture da più sensori—tipicamente accelerometro, giroscopio, magnetometro, sensore di pressione e talvolta GNSS—in una stima più pulita e significativa di ciò che succede: orientamento, moto, passi, gravità della vibrazione o la decisione “fermo/in movimento”.

Perché i segnali grezzi non bastano

Un singolo accelerometro MEMS può dirti l'accelerazione, ma non può separare la gravità dal moto durante movimenti rapidi. Un giroscopio traccia la rotazione in modo fluido, ma la sua stima deriva nel tempo. Un magnetometro aiuta a correggere il drift di lungo periodo, ma è facilmente disturbato da metalli vicini o motori. Gli algoritmi di fusione bilanciano questi punti di forza e debolezza per produrre risultati stabili.

Esempi pratici che riconoscerai

- Tracking orientamento: telefoni, wearable, droni e controlli in-cabin automobilistici usano dati fusi 6/9 assi per un'attitudine reattiva e stabile.

- Monitoraggio vibrazioni: sensori industriali possono fondere vibrazione ad alta frequenza con temperatura e stati operativi per distinguere vibrazione normale da usura cuscinetti.

- Rilevamento movimento: wake-on-motion a bassissimo consumo può essere eseguito su un hub sensori o MCU, mantenendo il processore principale addormentato.

- Dead-reckoning ausiliario: brevi interruzioni GNSS possono essere colmate da stime di moto basate su IMU (utile in tunnel o aree urbane dense).

Elaborazione al bordo vs inviare dati grezzi

Eseguire la fusione al bordo (su un MCU ST, un hub sensori embedded o un sensore MEMS smart) riduce drasticamente la banda: trasmetti “inclinazione = 12°” invece di migliaia di campioni al secondo. Migliora anche la privacy, perché puoi mantenere le tracce grezze sul dispositivo e inviare solo eventi o metriche aggregate.

Calibrazione e filtraggio: la differenza tra demo e deployment

Una fusione affidabile dipende da calibrazione (offset, fattori di scala, allineamento) e filtraggio (low-pass/high-pass, rimozione outlier, compensazione temperatura). Nei prodotti reali pianificherai anche interferenze magnetiche, cambi di orientamento di montaggio e variazioni di produzione—altrimenti lo stesso dispositivo può comportarsi in modo diverso tra unità o nel tempo.

Automotive: sicurezza, affidabilità e reti veicolari

Le auto sono un ambiente embedded speciale: sono elettricamente rumorose, esposte a ampi intervalli termici e devono funzionare coerentemente per molti anni. Per questo gli MCU, i sensori e i componenti di alimentazione per automotive vengono spesso scelti tanto per qualifiche, documentazione e disponibilità a lungo termine quanto per le prestazioni raw.

Casi d'uso tipici in automotive

Le piattaforme ST spesso compaiono in più “zone” di un veicolo:

- Body control e comfort: moduli porte, controllo illuminazione, funzioni sedili, alzacristalli e interfacce climatizzazione.

- Controlli infotainment: pulsanti al volante, manopole, input aptici e interazioni guidate dai sensori.

- Componenti di supporto per ADAS: interfacce sensori, compiti di timing e monitoraggio, e loop di controllo deterministici che alleggeriscono i grandi computer ADAS gestendo I/O locali.

- Monitoraggio: misura batteria/tensione, monitor temperatura, misurazione corrente motore e controlli di salute sistema.

Reti veicolari: CAN e LIN in termini semplici

La maggior parte degli ECU automotive non lavora da sola—comunica su reti in-vehicle:

- LIN è usata per nodi più semplici e a bassa velocità (per esempio un modulo porta). È economica e funziona bene in configurazioni “un master, molti slave”.

- CAN è usato per comunicazioni più veloci e critiche tra ECU. Supporta messaggistica multi-nodo e una gestione errori più robusta.

Per un MCU, il supporto CAN/LIN integrato (o l'abbinamento facile con transceiver) impatta non solo cablaggio e costo, ma anche il comportamento temporale e l'integrazione pulita dell'ECU nel veicolo.

Vincoli di affidabilità e ruolo dei processi di safety

I progetti automotive devono tollerare intervalli di temperatura, esposizione EMI/EMC e lunghe vite operative. Separatamente, la functional safety è un approccio di sviluppo che enfatizza requisiti disciplinati, analisi, test e supporto tool affinché le funzioni legate alla sicurezza siano ingegnerizzate e verificate in modo sistematico. Anche quando la funzione non è “safety-critical”, adottare parti di quel processo può ridurre sorprese e rilavorazioni in fase avanzata.

Dispositivi IoT: consumo, dimensioni e esperienza utente

Spedisci rapidamente un'app companion mobile

Progetta un'app companion in Flutter per setup, stato e avvisi con la chat di Koder.ai.

Molti prodotti IoT vincono o perdono per vincoli “non sexy”: durata batteria, dimensioni dell'involucro e se il dispositivo sembra reattivo e affidabile. Le piattaforme ST e gli ecosistemi sensori sono spesso scelti qui perché permettono ai team di bilanciare accuratezza sensori, calcolo locale e connettività senza sovradimensionare l'hardware.

Un'architettura IoT tipica (e dove si inseriscono parti ST)

Una pipeline IoT pratica di solito appare così: sensing → calcolo locale → connettività → cloud/app.

I sensori (moto, pressione, temperatura, segnali bio) producono dati grezzi. Un MCU a basso consumo gestisce filtraggio, soglie e decisioni semplici così la radio trasmette solo quando necessario. La connettività (Bluetooth LE, Wi‑Fi, sub‑GHz, cellulare o LoRa) poi muove i dati selezionati verso un telefono o un gateway, che li inoltra a un'app o servizio cloud per dashboard e alert.

L'idea chiave: più decidi localmente, più la batteria dura e più economica può essere la connettività.

Pensare al budget energetico: sleep, duty cycle, wake-on-event

La vita batteria raramente dipende dalla corrente di picco; dipende dal tempo passato in sleep. I buoni progetti iniziano con un budget: quanti minuti al giorno il dispositivo può essere sveglio, campionare, processare e trasmettere?

- Modalità sleep mantengono l'MCU in stato deep low-power la maggior parte del tempo.

- Duty cycle definiscono quanto spesso campionare (es. ogni 10 minuti vs ogni 10 secondi).

- Wake-on-event usa interrupt (per esempio da un sensore di movimento) così il sistema si sveglia solo quando accade qualcosa di significativo.

Qui le funzionalità del sensore contano tanto quanto l'MCU: un sensore che può rilevare un evento da solo impedisce al processore principale e alla radio di svegliarsi inutilmente.

Esempi concreti dei compromessi

- Serrature smart: wake-up rapido e rilevamento movimento/tocco affidabile danno sensazione di “istantaneità”. I falsi trigger consumano batteria e infastidiscono gli utenti.

- Wearable: la qualità del sensore incide su conteggio passi, stabilità del battito e percezione di accuratezza; filtraggi scadenti generano grafici rumorosi e perdita di fiducia.

- Tracker di asset: caratteristiche di posizione e movimento devono essere tarate per evitare report continui (costosi) mantenendo il rilevamento di veri spostamenti.

- Sensori domestici: nodi temperatura/umidità possono durare anni se il campionamento è sensato e le trasmissioni sono raggruppate.

Come la scelta dei sensori plasma l'UX

L'UX non è solo l'app—è come si comporta il dispositivo. Un sensore di movimento che si attiva sulle vibrazioni può causare falsi allarmi; un sensore ambientale con risposta lenta può perdere cambiamenti reali; un progetto energetico al limite può trasformare una promessa “batteria 1 anno” in tre mesi.

Scegliere sensori e MCU insieme—basandosi su rumore, latenza e capacità low-power—ti aiuta a consegnare un dispositivo che sembra reattivo, evita falsi allarmi e soddisfa aspettative di durata senza aumentare dimensioni o costi.

Controllo industriale: determinismo, ambienti duri, longevità

Il controllo industriale riguarda meno funzioni appariscenti e più comportamento prevedibile su lunghi periodi. Che tu stia costruendo un modulo vicino a un PLC, un drive per motore o un nodo di condition monitoring, la scelta di piattaforma deve supportare timing deterministico, sopravvivere a ambienti rumorosi e restare manutenibile per anni.

Uno schema comune è un “sidecar” a microcontrollore per un PLC: aggiunge I/O, misure specializzate o connettività senza ridisegnare l'intero quadro. Gli MCU ST sono usati anche nel controllo motore (drive, pompe, nastri), nel metering e nel condition monitoring—spesso combinando loop di controllo real-time con acquisizione sensori e decisioni locali.

Determinismo: timing su cui puoi contare

Controllo deterministico significa che campionamento, esecuzione loop di controllo e uscite avvengono quando previsto—ad ogni ciclo. Abilitatori pratici includono:

- Timer hardware e unità PWM per controllo motore preciso e tempistiche attuative

- Gestione interrupt veloce e prevedibile per campionamento e reazioni di sicurezza

- ADC e comparatori per percorsi misura-azione stretti (es. sensing corrente)

L'obiettivo è mantenere i task tempo-critici stabili anche quando comunicazioni, logging o UI sono occupati.

Ambienti duri: vibrazione, polvere e rumore elettrico

I siti industriali aggiungono stress meccanico e interferenze elettriche che i dispositivi consumer raramente incontrano. Le preoccupazioni chiave sono vibrazione (soprattutto vicino ai motori), ingressi di polvere e umidità, e rumore elettrico da carichi switching. La scelta e il posizionamento dei sensori contano—accelerometri per monitoraggio vibrazioni, sensing corrente/tensione per drive e sensori ambientali quando le condizioni dell'involucro influenzano l'affidabilità.

Elementi essenziali di integrazione: isolamento, front-end analogico, integrità del segnale

Molti segnali industriali non possono essere collegati direttamente a un microcontrollore.

- Isolamento: necessario quando si interfacciano domini ad alta tensione o cablaggi di campo rumorosi (per proteggere persone ed elettronica).

- Analog front ends (AFE): condizionano uscite sensore a basso livello, gestiscono filtraggio e scalano segnali in un range compatibile ADC.

- Integrità del segnale: layout, massa e filtraggio riducono letture false indotte da EMI—critico per controllo stabile e diagnostica affidabile.

Longevità e manutenibilità

Le implementazioni industriali devono pianificare una lunga vita di servizio: unità di ricambio, disponibilità componenti e aggiornamenti firmware che non interrompano le operazioni. Un approccio pratico include firmware versionato, meccanismi di aggiornamento sicuri e diagnostica chiara così i team di manutenzione possono risolvere rapidamente e mantenere l'attrezzatura in funzione.

Scelte di connettività per auto, IoT e fabbriche

Rimani flessibile con l'esportazione del codice

Mantieni lo slancio ora ed esporta il codice sorgente quando è il momento di possedere il repository.

La connettività è il punto in cui una piattaforma embedded smette di essere “una scheda con sensori” e diventa parte di un sistema: una rete veicolare, un edificio pieno di dispositivi o una linea di produzione. I progetti basati su ST tipicamente abbinano MCU/MPU a una o più radio o interfacce cablate a seconda del lavoro.

Opzioni comuni (e a cosa servono)

BLE è adatto per collegamenti a corto raggio con telefoni, strumenti di commissioning o hub vicini. È generalmente la via più semplice per basso consumo, ma non è pensato per alte velocità dati su lunghe distanze.

Wi‑Fi offre maggiore throughput per dispositivi direct-to-router (telecamere, elettrodomestici, gateway). Il compromesso è consumo e una progettazione antenna/involucro più attenta.

Ethernet è la preferita in fabbrica per throughput cablato affidabile e comportamento prevedibile. È anche comune nei veicoli (Automotive Ethernet) man mano che crescono le esigenze di banda.

Cellulare (LTE-M/NB-IoT/4G/5G) è per copertura area vasta dove non c'è infrastruttura locale. Aggiunge costo, sforzo di certificazione e considerazioni di consumo—soprattutto per uso always-on.

Sub‑GHz (es. 868/915 MHz) mira a lunga portata a bassa velocità dati, spesso per sensori che riportano pacchetti piccoli di rado.

Come scegliere: range, throughput, consumo e regole

Inizia con portata e dimensione del messaggio (una lettura temperatura vs streaming audio), poi valida durata batteria e picchi di corrente. Infine, considera regolamentazioni regionali (cellulare con licenza vs limiti sub‑GHz non licenziati, piani canale, potenza di trasmissione).

Gateway vs direct-to-cloud

Un gateway locale ha senso quando vuoi endpoint ultra low-power, devi fare bridging di protocolli (BLE/sub‑GHz a Ethernet) o serve buffering locale quando internet cade.

Direct-to-cloud semplifica l'architettura per dispositivi singoli (Wi‑Fi/cellulare), ma sposta complessità su progettazione energetica, provisioning e costi di connettività continui.

Implicazioni pratiche di progetto: antenne e involucri

Le prestazioni antenna possono essere rovinate da involucri metallici, batterie, fascetti di cavi o perfino dalla mano dell'utente. Pianifica spazi liberi, scegli materiali con attenzione e testa presto con l'involucro finale—i problemi di connettività sono spesso meccanici, non firmware.

Sicurezza e ciclo di vita del dispositivo: dal boot agli aggiornamenti

La sicurezza non è una singola funzione che “aggiungi dopo”. Con le piattaforme embedded e i sensori è una catena di decisioni che inizia al primo avvio del dispositivo e continua attraverso ogni aggiornamento firmware fino al ritiro del prodotto.

Blocchi di sicurezza (vista pratica)

Una base comune è il secure boot: il dispositivo verifica che il firmware sia autentico prima di eseguirlo. Su piattaforme ST ciò è spesso implementato con una root of trust hardware (per esempio, funzionalità di sicurezza MCU e/o un secure element) più immagini firmate.

Poi c'è lo storage delle chiavi. Le chiavi dovrebbero risiedere in luoghi progettati per resistere all'estrazione—regioni protette dell'MCU o un secure element—invece che in flash in chiaro. Questo abilita aggiornamenti firmware criptati, dove il dispositivo valida una firma (integrità/autenticità) e può decifrare il payload (riservatezza) prima di installarlo.

Perché i modelli di minaccia cambiano in base al dominio

I dispositivi consumer IoT affrontano spesso attacchi su larga scala e remoti (botnet, furto credenziali, accesso fisico a basso costo). I sistemi industriali si preoccupano più di disruption mirate, downtime e vite operative lunghe con finestre di patch limitate. L'elettronica automotive deve gestire rischi vicini alla sicurezza, catene di fornitura complesse e controllo stretto su chi può aggiornare cosa—soprattutto quando più ECU condividono reti veicolari.

Pensare al ciclo di vita: dal provisioning al decommissioning

Pianifica provisioning (iniezione di chiavi/identità in produzione), aggiornamenti (A/B swap o protezione rollback per evitare brick) e decommissioning (revoca credenziali, cancellazione dati sensibili e documentazione end-of-support).

Cosa documentare per la compliance (senza promettere troppo)

Tieni traccia di: il tuo threat model, il flusso secure boot/update, la gestione e rotazione chiavi, la politica di intake vulnerabilità e patch, SBOM e prove di test (penetration, fuzzing, pratiche di coding sicuro). Descrivi ciò che fai e misura—evita di dichiarare certificazioni senza averle formalmente completate.

Gestione energetica e pratiche di progettazione termica

Energia e calore sono fortemente collegati nei prodotti embedded: ogni milliwatt sprecato diventa aumento di temperatura, e la temperatura influisce direttamente su accuratezza sensori, prestazioni batteria e affidabilità a lungo termine. Farlo bene presto evita spin di scheda dolorosi più avanti.

La maggior parte dei progetti termina con pochi rail: una batteria/rail di ingresso, uno o più rail regolati per la logica (spesso 3.3 V e/o 1.8 V), e talvolta un rail più alto per attuatori o display.

Qualche regola pratica:

- Regolatori buck sono il default per abbassare da una tensione più alta (es. 12 V, 5 V) in modo efficiente.

- Regolatori boost aiutano quando la batteria può scendere sotto il rail richiesto (comune con coin cell o singola Li-ion vicino alla fine carica).

- Buck-boost è utile quando l'ingresso può essere sopra e sotto la tensione target nell'arco operativo.

- LDO sono semplici e silenziosi (ottimi per rail analogici sensibili o RF), ma dissipano potenza proporzionale al drop di tensione—usali strategicamente.

Basi di gestione batteria: scegli protezione/charging che matchi la chimica e prevedi il comportamento di brownout (cosa succede a MCU, sensori e memoria quando la batteria cala).

Molti prodotti falliscono il target di batteria perché progettano per la corrente media e dimenticano i picchi:

- Radio (BLE, Wi‑Fi, cellulare) assorbono burst corti e potenti durante trasmissione/ricezione e associazione.

- Sensori possono avere spike all'accensione, in modalità ad alte prestazioni o a ODR elevato.

I regolatori e il decoupling devono gestire i picchi senza cadute, mentre il firmware deve mantenere la media bassa tramite sleep e duty cycle.

Termico: involucro + ambiente + duty cycle

Il calore non riguarda solo il chip. Il materiale dell'involucro, il flusso d'aria e la superficie di montaggio spesso dominano. Controlla sempre:

- Peggior temperatura ambiente (armadi e auto possono essere molto più caldi del laboratorio).

- Duty cycle (streaming radio continuo vs burst occasionali).

- Hotspot locali da regolatori, switch di potenza o stadi PA RF.

Checklist rapida: migliorare la batteria senza perdere reattività

- Misura carichi reali (non “tipici”) e registra picco/media.

- Tieni i sensori in modalità low-power; aumenta temporaneamente l'ODR solo quando serve.

- Raggruppa e comprimi i dati prima dell'upload radio; evita connessioni frequenti.

- Usa interrupt (moto/threshold) invece di polling continuo.

- Valida l'efficienza dei regolatori alle correnti reali (soprattutto a carichi leggeri).

Dal prototipo alla produzione: strumenti ecosistema e validazione

Fai sembrare i pilot vicini alla produzione

Metti la tua dashboard su un dominio personalizzato quando il pilot richiede un passaggio elegante alla produzione.

Far funzionare un prototipo è solo l'inizio. Il vero risparmio di tempo viene dall'usare l'ecosistema attorno alle piattaforme ST per ridurre i rifacimenti prima di impegnarsi in uno spin PCB, certificazioni o una produzione.

Accelera lo sviluppo con blocchi pronti

Le board di valutazione ST e i progetti di esempio ti permettono di provare l'idea rapidamente mantenendo una strada verso la produzione:

- Nucleo / Discovery boards per STM32 offrono una base stabile per compute, debug e misure di consumo.

- Schede di espansione sensori (X-NUCLEO) e kit tipo SensorTile aiutano a validare sensing moto e ambientale senza progettare front-end analogici da zero.

- Reference design e package STM32Cube forniscono pattern firmware funzionanti (driver, middleware, demo) che poi puoi ridurre per il tuo prodotto.

Considera questi come “hardware di apprendimento”: documenta ciò che cambi e tieni una lista di assunzioni da verificare sulla tua scheda.

Non dimenticare il software attorno al dispositivo

Anche quando il lato embedded è “finito”, la maggior parte dei prodotti necessita comunque di uno strato companion: schermate di provisioning, dashboard, log, alert e API semplici per manufacturing e supporto sul campo. I team spesso sottovalutano questo lavoro.

Questo è un buon punto dove usare un workflow di sviluppo rapido come Koder.ai: puoi generare una dashboard web leggera, un backend Go + PostgreSQL o un'app mobile Flutter da una specifica conversazionale, poi iterare mentre la telemetria on-device e i requisiti evolvono. È particolarmente utile durante i pilot quando continui a modificare cosa loggare e come visualizzarlo.

Valida le parti rischiose presto (prima del freeze hardware)

Alcuni guasti appaiono solo con l'hardware fisico:

- Prestazioni sensori nell'involucro: montaggio, adesivi, percorsi di vibrazione e flusso d'aria possono cambiare le letture (soprattutto per moto e sensori ambientali).

- Portata RF in luoghi reali: testa con l'area antenna finale, plastiche, routing cavi e posizioni utente tipiche.

- Misure energetiche: registra sleep, spike wake, burst radio e cicli campionamento; le stime basate su medie dei datasheet ingannano spesso.

Evita trappole prototype-to-production

Trappole comuni includono disponibilità componenti, mancanza di punti di test (SWD, rail di potenza, interrupt sensori) e nessun piano per test di produzione (programmazione, calibrazione, test RF/sensori di base). Progettare pensando a test e calibrazione risparmia giorni per lotto.

Definisci criteri di accettazione per il pilot

Stabilisci criteri pass/fail per un pilot in anticipo: KPI (durata batteria, tempo di riconnessione, drift sensori, falsi allarmi) e un piano dati campo semplice (cosa logghi, quanto spesso e come recuperarlo). Questo trasforma il feedback del pilot in decisioni, non in opinioni.

Scegliere una piattaforma MCU/MPU e un set di sensori è più semplice quando lo tratti come un funnel: parti ampio con i bisogni, poi restringi con i vincoli e infine valida con test reali.

Flusso di selezione passo-passo

- Requisiti (come deve essere “buono”)

Definisci obiettivi misurabili: range sensori, accuratezza, latenza, frequenza di campionamento, temperatura operativa, durata e eventuali standard da rispettare.

- Vincoli (cosa non puoi cambiare)

Elenca limiti inderogabili: costo BOM, durata batteria, area PCB, materiale involucro, interfacce disponibili (I²C/SPI/CAN/Ethernet) e esigenze regolatorie.

- Shortlist (combinazioni compatibili)

Seleziona 2–3 bundle piattaforma + sensore che corrispondono a interfacce e budget energetico. Includi la storia software: driver disponibili, middleware, reference design e se eseguirai la fusione sensoriale a bordo o la esternalizzerai.

- Test prototipali (prova presto)

Esegui esperimenti rapidi: sweep moto/temperatura, test vibrazione, esposizione EMC (anche informale) e controlli di accuratezza rispetto a un riferimento noto. Misura il consumo con duty cycle realistici—non solo i valori tipici del datasheet.

Errori comuni da evitare

- Sovraspecificare i sensori: pagare precisione non sfruttata a causa di montaggio meccanico, rumore o posizione.

- Ignorare la calibrazione: presumere che le specifiche di fabbrica tengano dopo assemblaggio, variazioni di temperatura o invecchiamento.

- Sottovalutare la strategia di aggiornamento: nessun piano per aggiornamenti firmware, gestione configurazione o diagnostica sul campo.

Un semplice template di matrice decisionale

| Criterio | Opzione A | Opzione B | Note |

|---|

| Costo (BOM + produzione) | | | Includi tempo test e connettori |

| Energia (attiva + sleep) | | | Usa il tuo duty cycle reale |

| Accuratezza & drift | | | Considera sforzo di calibrazione |

| Capacità di calcolo | | | Fusione, filtraggio, ML, margine di sicurezza |

| Adattamento connettività | | | Banda, latenza, coesistenza |

| Sicurezza & ciclo di vita | | | Secure boot, chiavi, aggiornamenti |

Prossime azioni checklist

- Scrivi una scheda requisiti di una pagina con test pass/fail.

- Scegli due bundle candidati e prototipa entrambi.

- Verifica calibrazione e posizionamento meccanico presto.

- Definisci la tua strada di aggiornamento (e chi la gestisce) prima della produzione.

- Registra i risultati nella matrice e rendi espliciti i compromessi.