Perché VMware conta oltre le macchine virtuali

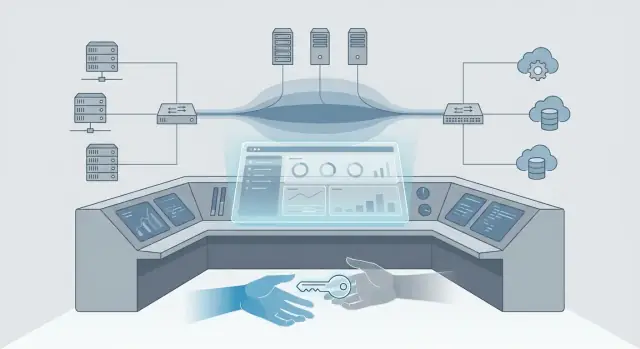

La virtualizzazione, in parole semplici, è un modo per eseguire molti “server virtuali” su una macchina fisica: così una singola macchina può comportarsi in modo sicuro come molte. Un piano di controllo è l'insieme di strumenti e regole che dice a un sistema cosa deve girare dove, chi può modificarlo e come viene monitorato. Se la virtualizzazione è il motore, il piano di controllo è il cruscotto, il volante e il codice della strada.

Il ruolo di VMware: la base predefinita

VMware non ha solo aiutato le organizzazioni a comprare meno server. Nel tempo, vSphere e vCenter sono diventati il luogo dove i team:

- allocano la capacità di calcolo (e dicono “sì” o “no” alle richieste)

- standardizzano template, cluster e regole operative

- collegano backup, monitoraggio, controlli di sicurezza e gestione delle modifiche

Per questo VMware conta oltre il semplice “eseguire VM”. In molte imprese è diventato effettivamente lo strato operativo per l'infrastruttura—il punto dove le decisioni vengono applicate e registrate.

Cosa tratta questo articolo

Questo articolo esamina come la virtualizzazione è cresciuta fino a diventare un piano di controllo aziendale, perché quella posizione è strategicamente importante e cosa tende a cambiare quando la proprietà e la strategia di prodotto mutano. Copriremo brevemente la storia, quindi ci concentreremo sugli impatti pratici per i team IT: operazioni, segnali di budgeting, rischio, dipendenze dell'ecosistema e opzioni realistiche (restare, diversificare o migrare) nei prossimi 6–18 mesi.

Cosa possiamo (e non possiamo) sapere

Non indovineremo roadmap confidenziali né prevederemo mosse commerciali specifiche. Ci concentreremo invece su pattern osservabili: cosa cambia tipicamente subito dopo un'acquisizione (packaging, licensing, modalità di supporto), come questi cambiamenti impattano le operazioni quotidiane e come prendere decisioni con informazioni incomplete—senza paralizzarsi o reagire in modo eccessivo.

Dalla consolidazione alla pratica standard: una breve storia

La virtualizzazione non è nata come un'idea di “piattaforma” grandiosa. È nata come una soluzione pratica: troppi server sottoutilizzati, troppo spreco hardware e troppe interruzioni notturne causate da un'app che occupava una macchina fisica intera.

Una rapida timeline: dall'efficienza all'aspettativa

All'inizio il messaggio era semplice—esegui più workload su un host fisico e smetti di comprare così tanti server. Quello si è rapidamente evoluto in un'abitudine operativa.

- Era della consolidazione dei server: meno macchine fisiche, migliore utilizzo, provisioning più veloce.

- Era della standardizzazione: un approccio per compute, storage e astrazioni di rete condiviso tra molti team.

- Era delle operazioni: la gestione centralizzata è diventata importante quanto l'hypervisor.

Come la standardizzazione ha ridotto la complessità tra team e sedi

Una volta che la virtualizzazione è diventata comune, il guadagno maggiore non era solo “abbiamo risparmiato sui server”. Era che i team potevano ripetere gli stessi pattern ovunque.

Invece di ogni sede con una configurazione server unica, la virtualizzazione incentivava una baseline consistente: build degli host simili, template comuni, pianificazione della capacità prevedibile e pratiche condivise per patching e recovery. Quella coerenza contava tra:

- sede centrale vs filiali

- produzione vs ambienti di test

- team applicativi con calendari di rilascio diversi

Anche quando l'hardware sottostante differiva, il modello operativo poteva restare per lo più lo stesso.

La gestione in stile vCenter: la superficie di lavoro quotidiana

Con l'aumentare delle dimensioni degli ambienti, il baricentro si è spostato dagli host individuali alla gestione centralizzata. Strumenti come vCenter non si limitavano a “gestire la virtualizzazione”—diventavano il luogo dove gli amministratori svolgevano il lavoro quotidiano: controllo degli accessi, inventario, allarmi, salute dei cluster, allocazione delle risorse e finestre di manutenzione sicure.

In molte organizzazioni, se qualcosa non era visibile nella console di gestione, era di fatto non gestibile.

Perché “abbastanza buono ovunque” batte la “migliore soluzione puntuale”

Una singola piattaforma standard può sovraperformare una collezione di tool best‑of‑breed quando si valorizza la ripetibilità. “Abbastanza buono ovunque” spesso significa:

- meno handoff tra i team

- formazione e onboarding più semplici

- ownership operativa più chiara

Così la virtualizzazione è passata da tattica di risparmio a pratica standard—e ha preparato il terreno per diventare un piano di controllo aziendale.

Come la virtualizzazione è diventata un piano di controllo aziendale

La virtualizzazione è iniziata come modo per eseguire più workload su meno server. Ma una volta che la maggior parte delle applicazioni viveva su una piattaforma virtuale condivisa, il “posto dove si clicca per primo” è diventato il luogo dove le decisioni vengono applicate. È così che uno stack hypervisor evolve in un piano di controllo aziendale.

I team IT non gestiscono solo il “compute”. Le operazioni quotidiane coprono:

- Compute: allocazione CPU e memoria, cluster host, capacità

- Storage: datastore, tier di prestazioni, snapshot, replica

- Rete: switch virtuali, segmentazione, pattern di bilanciamento carico

- Identità e accesso: chi può fornire, chi può cambiare policy, tracce di audit

- App e servizi: regole di posizionamento, requisiti di uptime, finestre di manutenzione

Quando questi strati sono orchestrati da una console, la virtualizzazione diventa il centro pratico delle operazioni—anche quando l'hardware sottostante è vario.

Provisioning centralizzato, policy e accesso

Un cambiamento chiave è che il provisioning diventa guidato da policy. Invece di “builda un server”, i team definiscono guardrail: immagini approvate, limiti di sizing, zone di rete, regole di backup e permessi. Le richieste si traducono in esiti standardizzati.

Per questo piattaforme come vCenter finiscono per funzionare come un sistema operativo per il data center: non perché eseguono le app, ma perché decidono come le app vengono create, posizionate, protette e mantenute.

Template, golden image e pipeline di automazione fissano silenziosamente i comportamenti. Una volta che i team standardizzano su un template VM, uno schema di tagging o un workflow per patching e recovery, questo si diffonde tra i reparti. Col tempo, la piattaforma non solo ospita i carichi—incorpora pratiche operative.

Dove si sposta il baricentro

Quando una console gestisce “tutto”, il baricentro si sposta dai server alla governance: approvazioni, evidenze di compliance, separazione dei compiti e controllo delle modifiche. Perciò i cambi di proprietà o di strategia non impattano solo i prezzi—cambiano il modo in cui l'IT opera, la velocità di risposta e la sicurezza delle modifiche.

Cosa significa “piano di controllo” per le operazioni quotidiane

Quando si chiama VMware “piano di controllo”, non si intende che sia solo il luogo in cui girano le VM. Si intende che è il punto dove si coordinano il lavoro quotidiano: chi può fare cosa, cosa è sicuro modificare e come si rilevano e risolvono i problemi.

Operazioni Day‑2: il lavoro che riempie il calendario

La maggior parte dell'impegno IT avviene dopo il deploy iniziale. In un ambiente VMware, il piano di controllo ospita le Day‑2 operations:

- Patching e upgrade: coordinamento firmware host, patch ESXi, upgrade vCenter, controlli di salute dei cluster e piani di rollback.

- Capacità e prestazioni: monitoraggio headroom CPU/RAM/storage, right‑sizing dei carichi e decisioni su quando aggiungere host o riequilibrare.

- Troubleshooting: correlazione di allarmi, eventi e grafici di prestazioni per isolare se il problema è compute, storage, rete o app.

Poiché queste attività sono centralizzate, i team costruiscono runbook ripetibili attorno a esse—finestre di cambiamento, step di approvazione e sequenze “note buone”.

Con il tempo, la conoscenza VMware diventa memoria muscolare operativa: standard di naming, pattern di design dei cluster e esercitazioni di recovery. È difficile sostituirla non perché non esistano alternative, ma perché la coerenza riduce il rischio. Una nuova piattaforma spesso richiede di riapprendere casi limite, riscrivere runbook e rivalidare assunzioni sotto pressione.

La risposta agli incidenti dipende da visibilità e permessi

Durante un outage, i responder si affidano al piano di controllo per:

- Visibilità: allarmi, timeline degli eventi e storico delle prestazioni.

- Permessi: chi può power‑cycle una VM, spostare workload o cambiare la rete.

- Tracce di audit: dimostrare cosa è stato cambiato, quando e da chi.

Se quei workflow cambiano, anche il mean time to recovery può cambiare.

Dipendenze nascoste che noti solo quando si rompono

La virtualizzazione raramente è isolata. Backup, monitoraggio, disaster recovery, gestione della configurazione e sistemi di ticketing si integrano strettamente con vCenter e le sue API. I piani DR possono presumere comportamenti specifici di replica; i job di backup possono dipendere da snapshot; il monitoraggio può usare tag e cartelle. Quando il piano di controllo cambia, queste integrazioni sono spesso le prime “sorprese” da inventariare e testare.

Cambi di proprietà: cosa tende a cambiare prima

Quando una piattaforma centrale come VMware cambia proprietario, la tecnologia di solito non si rompe da un giorno all'altro. Ciò che cambia per primo è il contorno commerciale: come la compri, come la rinnovi e cosa significa “normale” in budgeting e supporto.

Separare valore prodotto da termini commerciali

Molti team ottengono ancora enorme valore operativo da vSphere e vCenter—provisioning standardizzato, operazioni coerenti e toolchain familiari. Questo valore può restare stabile anche mentre i termini commerciali cambiano rapidamente.

Conviene trattare le due cose come conversazioni distinte:

- Valore prodotto: cosa abilita la piattaforma (stabilità, automazione, governance).

- Termini commerciali: metriche di licensing, bundle, livelli di supporto, meccaniche di rinnovo e sconti.

Perché i cambi di proprietà innescano revisioni di prezzo e packaging

Una nuova proprietà spesso ha il mandato di semplificare il catalogo, aumentare il valore medio del contratto o spostare i clienti in meno bundle. Questo può tradursi in cambiamenti di:

- metriche di licensing e minimi

- composizione dei bundle (cosa è “incluso” vs add‑on)

- diritti di supporto e livelli di risposta

- tempistiche di rinnovo e strutture contrattuali

Preoccupazioni aziendali comuni: rinnovi e prevedibilità

Le preoccupazioni più pratiche tendono a essere noiose ma reali: “Quanto ci costerà il prossimo anno?” e “Possiamo ottenere prevedibilità multi‑annuale?” Finance vuole previsioni stabili; l'IT vuole la certezza che un rinnovo non costringa a decisioni architetturali frettolose.

Cosa raccogliere prima delle conversazioni di rinnovo

Prima di parlare di numeri, costruisci una base di fatti pulita:

- Inventario: cluster, host, core, edizioni e quali ambienti contano di più.

- Realtà d'uso: quali feature usate davvero rispetto a quelle a cui avete diritto.

- Contratti e storia: SKU/bundle correnti, date di rinnovo, livello di supporto, termini di true‑up e concessioni precedenti.

Con questi dati puoi negoziare con chiarezza—sia che il piano sia restare, diversificare o preparare una migrazione.

Cambi di strategia: bundle, roadmap e focus prodotto

Risparmia condividendo

Guadagna crediti condividendo ciò che costruisci su Koder.ai o invitando colleghi tramite referral.

Quando un vendor cambia strategia, la prima sensazione per molti team non è una nuova feature—è un nuovo modo di comprare e pianificare. Per i clienti VMware che osservano la direzione di Broadcom, l'impatto pratico spesso emerge in bundle, priorità di roadmap e quali prodotti ricevono maggiore attenzione.

Bundle: acquisti più semplici, meno flessibilità

Il bundling può essere utile: meno SKU, meno dubbi “abbiamo comprato l'add‑on giusto?” e standardizzazione più chiara tra i team.

Il compromesso è la flessibilità. Se il bundle include componenti che non usate (o non volete standardizzare), potreste ritrovarvi a pagare shelfware o spinti verso un'architettura “taglia unica”. I bundle possono anche rendere più difficile pilotare alternative gradualmente—perché non compri più solo il pezzo che serve.

Le roadmap tendono a favorire i segmenti di clientela che generano più ricavi e rinnovi. Questo può significare:

- più attenzione a grandi estate standardizzate

- minore focus su casi limite, deployment piccoli o integrazioni di nicchia

- variazioni nella velocità con cui le correzioni arrivano per versioni più vecchie

Niente di tutto ciò è intrinsecamente negativo—ma cambia come dovresti pianificare upgrade e dipendenze.

Se alcune capacità vengono deprioritizzate, i team spesso colmano i vuoti con soluzioni puntuali (backup, monitoraggio, sicurezza, automazione). Questo risolve problemi immediati ma crea proliferazione di tool a lungo termine: più console, più contratti, più integrazioni da mantenere e più punti dove gli incidenti possono nascondersi.

Domande da porre ai vendor (e ottenere per iscritto)

Chiedi impegni chiari e confini:

- Qual è la timeline di supporto per le nostre versioni e il nostro modello di deployment?

- Quali feature sono nella roadmap e qual è la finestra di rilascio prevista?

- Cosa è esplicitamente fuori scope (e non sarà supportato) d'ora in poi?

- Dove finisce il supporto: prodotto vendor, integrazione partner o “best effort"?

Queste risposte trasformano un “cambio di strategia” in input concreti per budget, staffing e rischio.

Cosa cambia per i team IT, non solo per il CFO

Quando VMware è trattato come un piano di controllo, un cambiamento di licensing o packaging non resta in procurement. Cambia come scorre il lavoro in IT: chi può approvare le modifiche, quanto velocemente si possono provisionare gli ambienti e cosa significa “standard” tra i team.

Gli amministratori della piattaforma spesso percepiscono gli effetti primari. Se gli entitlement vengono semplificati in meno bundle, le operazioni quotidiane possono diventare meno flessibili: potresti aver bisogno di approvazioni interne per usare una feature che prima era “già lì”, o potresti dover standardizzare su meno configurazioni.

Questo si traduce in più lavoro amministrativo in punti che non si vedono sempre—verifiche delle licenze prima che un progetto inizi, finestre di cambio più rigide per allineare gli upgrade e più coordinamento con sicurezza e app team su patching e drift di configurazione.

Proprietari delle applicazioni: prestazioni prevedibili che ora richiedono prove

I team app sono solitamente misurati su prestazioni e uptime, ma i cambi di piattaforma possono alterare le assunzioni sottostanti. Se i cluster vengono riequilibrati, il numero di host cambia o l'uso delle feature viene adattato ai nuovi entitlement, i proprietari delle app potrebbero dover ritestare la compatibilità e ribilanciare le prestazioni.

Questo è particolarmente vero per workload che dipendono da comportamenti specifici di storage, rete o HA/DR. L'esito pratico: cicli di test più strutturati e documentazione più chiara di “ciò di cui questa app ha bisogno” prima che i cambi vengano approvati.

Sicurezza e compliance: policy, log e separazione dei compiti

Se lo strato di virtualizzazione è il punto di enforcement per segmentazione, accessi privilegiati e tracce di audit, qualsiasi cambiamento di tooling o configurazione standard incide sulla compliance.

I team di sicurezza spingeranno per una separazione dei compiti più chiara (chi può cambiare cosa nelle operazioni vCenter), retention dei log coerente e meno configurazioni “eccezionali”. I team IT devono aspettarsi revisioni di accesso più formalizzate e registrazioni delle modifiche.

Procurement e finance: l'onda operativa del costo

Anche se il trigger è il costo, l'impatto è operativo: i modelli di chargeback/showback potrebbero dover essere aggiornati, i centri di costo potrebbero rinegoziare cosa considerano “incluso” e le previsioni diventano una collaborazione con i team platform.

Un buon segnale che trattate la virtualizzazione come un piano di controllo è quando IT e finance pianificano insieme invece di riconciliare sorprese dopo il rinnovo.

Gestione del rischio: continuità, supporto ed esposizione operativa

Possiedi il codice che costruisci

Mantieni il controllo totale esportando il codice sorgente quando la tua app interna è pronta per la proprietà a lungo termine.

Quando una piattaforma come VMware cambia proprietà e strategia, i rischi maggiori spesso emergono nelle parti “silenziose” dell'IT: piani di continuità, aspettative di supporto e sicurezza operativa day‑to‑day. Anche se nulla si rompe immediatamente, assunzioni su cui avete fatto affidamento per anni possono cambiare.

Continuità non è solo DR—è il tuo workflow di recovery

Un cambiamento importante di piattaforma può riverberare in backup, disaster recovery e retention in modi sottili. I prodotti di backup possono dipendere da specifiche API, permessi vCenter o comportamento degli snapshot. I runbook DR spesso assumono certe feature di cluster, default di rete e passi di orchestrazione. Anche i piani di retention possono essere influenzati se le integrazioni di storage o i workflow di archiviazione cambiano.

Takeaway azionabile: valida il tuo processo di restore end‑to‑end (non solo il successo del backup) per i sistemi che contano di più—identity tier 0, tool di management e applicazioni chiave.

Esposizione operativa: dove i team vengono sorpresi

Aree di rischio comuni sono operative più che contrattuali:

- Upgrade e patching: cambi di cadenza o requisiti possono trasformare upgrade “di routine” in progetti.

- Compatibilità driver/firmware: matrici di supporto più rigide possono creare blocchi per server, HBA, NIC o array di storage più vecchi.

- Integrazioni: monitoraggio, agenti di sicurezza, connettori di backup e script di automazione possono fallire se API, permessi o packaging cambiano.

Il rischio pratico è downtime da “unknown unknowns”, non solo costi più alti.

Concentrazione del vendor: i pro e i contro

Quando una piattaforma domina, guadagni standardizzazione, un footprint di competenze più piccolo e tooling coerente. Il compromesso è la dipendenza: meno vie di fuga se licensing, supporto o focus prodotto cambiano. Il rischio di concentrazione è massimo quando VMware sostiene non solo i workload, ma anche identity, backup, logging e automazione.

Mitigazioni pratiche che puoi iniziare ora

Documenta ciò che esegui realmente (versioni, dipendenze e punti di integrazione), restringi le revisioni degli accessi per i ruoli vCenter/admin e stabilisci una cadenza di test: test di restore trimestrali, esercizi DR semestrali e una checklist di validazione pre‑upgrade che includa compatibilità hardware e conferme da vendor terzi.

Questi passi riducono il rischio operativo qualunque sia la direzione strategica successiva.

VMware raramente opera da sola. La maggior parte degli ambienti dipende da una rete di vendor hardware, MSP, piattaforme di backup, tool di monitoraggio, agenti di sicurezza e servizi DR. Quando la proprietà e la strategia prodotto cambiano, il “raggio d'azione” spesso colpisce prima questo ecosistema—a volte prima che tu lo noti dentro vCenter.

Perché certificazioni e matrici di supporto contano

Vendor hardware, MSP e ISV allineano il loro supporto a versioni, edizioni e pattern di deployment specifici. Le loro certificazioni e matrici di supporto determinano cosa saranno disposti a diagnosticare—e cosa chiederanno di aggiornare prima di intervenire.

Un cambiamento di licensing o packaging può indirettamente forzare upgrade (o impedirli), e questo influisce sul fatto che il tuo modello di server, HBA, NIC, array di storage o proxy di backup resti nella lista supportata.

Strumenti di terze parti: prezzi e assunzioni di supporto possono cambiare

Molti tool di terze parti hanno storicamente tariffato o confezionato in base a metriche “per socket”, “per host” o “per VM”. Se il modello commerciale della piattaforma cambia, quegli strumenti possono adeguare il metodo di conteggio, quali feature richiedono un add‑on o quali integrazioni sono incluse.

Anche le aspettative di supporto possono variare. Per esempio, un ISV potrebbe richiedere accesso API specifico, compatibilità plugin o versioni minime di vSphere/vCenter per supportare un'integrazione. Col tempo, “prima funzionava” diventa “funziona, ma solo su queste versioni e questi tier”.

Kubernetes e container: accanto, non un sostituto

I container e Kubernetes spesso riducono la pressione sullo sprawl di VM, ma non eliminano la necessità di virtualizzazione in molte imprese. I team comunemente eseguono Kubernetes su VM, dipendono da politiche virtuali di rete e storage e usano pattern di backup e DR esistenti.

Questo significa che l'interoperabilità tra tooling container e lo strato di virtualizzazione è ancora importante—soprattutto su identità, rete, storage e osservabilità.

Evitare sorprese: valida le dipendenze presto

Prima di impegnarti a restare, diversificare o migrare, inventaria le integrazioni di cui dipendi: backup, DR, monitoraggio, CMDB, scanning vulnerabilità, MFA/SSO, overlay rete/sicurezza, plugin storage e runbook MSP.

Poi valida tre cose: cosa è supportato oggi, cosa sarà supportato nel tuo prossimo upgrade e cosa diventerebbe unsupported se cambi packaging/licensing alterassero il modo in cui distribuisci o gestisci la piattaforma.

Le tue opzioni: restare, diversificare o migrare

Una volta che la virtualizzazione funziona come controllo operativo quotidiano, il cambiamento non è uno “swap” di piattaforma semplice. La maggior parte delle organizzazioni segue una di quattro strade—talvolta combinate.

1) Restare (e trattarlo come progetto di rinnovo)

Rimanere non significa “non fare niente”. Spesso significa stringere l'inventario, standardizzare i design dei cluster e rimuovere lo sprawl accidentale così da pagare solo per ciò che effettivamente esegui.

Se l'obiettivo principale è il controllo dei costi, inizia con il right‑sizing degli host, la riduzione di cluster sottoutilizzati e la validazione delle feature che servono davvero. Se l'obiettivo è la resilienza, concentra l'attenzione sull'igiene operativa: cadenza patch, test backup e procedure di recovery documentate.

2) Ottimizzare (diventa snello prima di muoverti)

L'ottimizzazione è la mossa più comune a breve termine perché abbassa il rischio e ti compra tempo. Azioni tipiche includono consolidare domini di gestione, pulire template/snapshot e allineare storage/rete così le future migrazioni siano meno dolorose.

3) Diversificare (usa alternative dove si adattano)

La diversificazione funziona meglio se scegli zone “sicure” per introdurre un altro stack senza ripiattaformare tutto subito. Adatti comuni:

- Cluster piccoli a supporto di un singolo team applicativo

- Siti edge con overhead operativo limitato

- Dev/test dove la tolleranza ai downtime è maggiore

- VDI pilot o pool isolati

L'obiettivo è solitamente diversificazione vendor o agilità, non la sostituzione immediata.

4) Migrare (parziale o completa)

“Migrare” significa più che spostare VM. Pianifica il bundle completo: workload, rete (VLAN, routing, firewall, load balancer), storage (datastore, replica), backup, monitoraggio, identità/accesso e—spesso sottovalutato—competenze e procedure operative.

Stabilisci obiettivi realistici da subito: stai ottimizzando per prezzo, velocità di consegna, riduzione del rischio o flessibilità strategica? Priorità chiare impediscono che una migrazione si trasformi in una ricostruzione infinita.

Un quadro decisionale pratico per i prossimi 6–18 mesi

Documenta le dipendenze

Prototipa una semplice mappa servizio in stile CMDB per tracciare owner, criticità e integrazioni.

Se VMware è il tuo piano di controllo operativo, le decisioni su eventuali cambiamenti legati a VMware/Broadcom non dovrebbero partire da un comunicato stampa del vendor—dovrebbero partire dal tuo ambiente. Nei prossimi 6–18 mesi mira a sostituire assunzioni con fatti misurabili e poi scegli un percorso basato su rischio e adattamento operativo.

1) Costruisci un inventario pronto per la decisione

Crea un inventario di cui il team operativo si fiderebbe durante un incidente, non un foglio costruito per procurement.

- Workload: cosa gira su vSphere oggi (e dove)

- Criticità: impatto sul business, RTO/RPO, stagionalità

- Dipendenze: storage condiviso, backup, tooling di rete/sicurezza, identità

- Owner: owner app + owner platform + contatto di escalation

Questo inventario è la base per capire cosa le operazioni vCenter abilitano davvero—e cosa sarebbe difficile riprodurre altrove.

2) Misura l'utilizzo e fai right‑size prima di confrontare opzioni

Prima di discutere licenze vSphere o piattaforme alternative, quantifica il tuo baseline e rimuovi gli sprechi evidenti.

Concentrati su:

- Utilizzo CPU, memoria, storage a livello di cluster e VM

- Pattern di overprovisioning (VM inattive, template sovradimensionati)

- Esposizione di licenza (cosa è usato realmente vs ciò che è deployato)

Il right‑sizing può ridurre subito i costi di virtualizzazione e rende più accurate le pianificazioni di migrazione.

3) Definisci criteri che riflettano i tuoi vincoli

Metti per iscritto i criteri di decisione e assegnagli pesi. Categorie tipiche:

- Rischio: tolleranza ai blackout, dipendenza dal vendor, continuità del supporto

- Costo: licensing, refresh hardware, headcount operativo, training

- Tempo: quanto velocemente serve una risposta (e un rollback)

- Competenze: cosa il team sa gestire con confidenza

- Compliance e prestazioni: audit, residenza dati, latenza

4) Esegui un pilot con paletti

Scegli una workload rappresentativa (non la più facile) e fai un pilot con:

- Metriche di successo (prestazioni, recovery, effort operativo)

- Un piano di rollback testato, con trigger chiari

- Sign‑off esecutivo sui limiti di rischio

Tratta il pilot come una prova per le Day‑2 operations—non solo una demo di migrazione.

In ambienti reali, gran parte del piano di controllo è l'insieme di piccoli sistemi attorno: tracker inventario, dashboard rinnovi, workflow di revisione accessi, checklist runbook e coordinamento delle finestre di cambiamento.

Se hai bisogno di costruire o modernizzare rapidamente quel tooling, una piattaforma vibe‑coding come Koder.ai può aiutare i team a creare app interne leggere tramite un'interfaccia chat (con modalità planning, snapshot/rollback e export del codice sorgente). Per esempio, puoi prototipare un'app di inventario con integrazione vCenter o una dashboard di readiness per i rinnovi (front end React, back end Go + PostgreSQL), ospitarla con un dominio custom e iterare velocemente senza aspettare un ciclo di sviluppo completo.

Prossimi passi: una checklist che puoi iniziare questa settimana

Non serve una “strategia piattaforma” finita per fare progressi. L'obiettivo questa settimana è ridurre l'incertezza: conoscere le date, sapere la copertura e sapere chi deve essere nella stanza quando arriveranno le decisioni.

1) Conferma il contratto e la realtà del supporto (oggi)

Inizia con fatti che puoi mostrare in riunione.

- Date chiave: inizio e fine dell'abbonamento/ELA correnti, finestre di true‑up, periodi di preavviso al rinnovo e clausole di rinnovo automatico

- Copertura supporto: livello di supporto attivo, quali prodotti sono coperti (vSphere, vCenter, NSX, ecc.) e quali ambienti sono esclusi (lab, DR, controllate)

- Timeline rinnovo: lavora a ritroso dalla data di rinnovo per fissare scadenze interne per valutazione, budgeting, procurement e approvazioni

2) Definisci un piano di comunicazione (questa settimana)

I cambi di proprietà e licensing possono creare sorprese quando team diversi tengono pezzi diversi del puzzle.

Metti insieme un piccolo gruppo di lavoro: platform/virtualizzazione, sicurezza, owner app e finance/procurement. Concordate:

- un owner responsabile del piano

- un checkpoint settimanale di 30 minuti fino a chiarimento del rinnovo

- un unico posto per conservare decisioni e assunzioni (anche un doc condiviso va bene)

3) Costruisci un pacchetto documentale pronto per decisioni (2–3 ore)

Punta al “sufficiente per stimare rischio e costo”, non a un inventario perfetto.

- Diagrammi architetturali: cluster, topologia vCenter, dipendenze core (backup, monitoraggio, IAM)

- Runbook: cadenza patching, passi incident, procedure DR e chi può approvare modifiche

- Modello di accesso: ruoli admin, account break‑glass, stato MFA e accessi di terze parti

4) Metti tre elementi in revisione trimestrale

Trattalo come ciclo di gestione continuo, non come evento singolo.

Revisiona trimestralmente: roadmap/licensing vendor, costi run‑rate vs budget e KPI operativi (volume incidenti, compliance patch, risultati test recovery). Aggiungi gli esiti alle note per il prossimo rinnovo e la pianificazione migrazione.