Wat er stukgaat als je begint te verkopen aan enterprises

Verkopen aan kleine teams gaat vooral over features en snelheid. Verkopen aan enterprises verandert de definitie van “goed.” Één outage, één verwarrende permissiebug of één ontbrekend auditspoor kan maanden van vertrouwen ongedaan maken.

Betrouwbaarheid betekent, simpel gezegd, drie dingen: de app blijft draaien, data blijft veilig, en gedrag blijft voorspelbaar. Dat laatste telt meer dan het klinkt. Enterprise-gebruikers plannen werk rond jouw systeem. Ze verwachten hetzelfde resultaat vandaag, volgende week en na de volgende update.

Wat meestal als eerste breekt is geen enkele server. Het is de kloof tussen wat je gebouwd hebt voor een handvol gebruikers en wat grote klanten aannemen dat er al is. Ze brengen meer verkeer, meer rollen, meer integraties en meer nauwkeurige controle van security en compliance.

De vroege stresspunten zijn voorspelbaar. Uptimeverwachtingen verschuiven van “grotendeels ok” naar “moet saai stabiel zijn”, met duidelijke incidentafhandeling. Dataveiligheid wordt een zaak op bestuursniveau: backups, herstel, toegangslogs en eigenaarschap. Permissies worden snel ingewikkeld: afdelingen, contractors en least-privilege toegang. Wijzigingen worden risicovol: releases hebben rollbacks nodig en een manier om onverwacht gedrag te voorkomen. Support houdt op ‘behulpzaam’ te zijn en wordt onderdeel van het product, met reactietijden en escalatiepaden.

Een startup-klant accepteert misschien een uitval van twee uur en een snelle verontschuldiging. Een enterprise-klant kan een root cause-samenvatting, bewijs dat het niet opnieuw gebeurt en een plan om soortgelijke fouten te voorkomen eisen.

Een enterprise-klaarheidschecklist gaat niet over “perfecte software.” Het gaat over opschalen zonder vertrouwen te breken, door productontwerp, teamgewoonten en dagelijkse operatie tegelijk te upgraden.

Diane Greene en de VMware-mentaliteit op één pagina

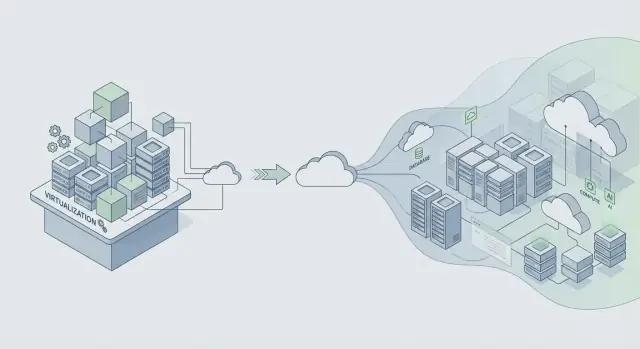

Diane Greene richtte VMware mede op in een tijd waarin enterprise-IT een pijnlijk compromis kende: snel bewegen en risico lopen op outages, of stabiel blijven en acceptatie van trage verandering. VMware was belangrijk omdat het servers liet gedragen als betrouwbare bouwstenen. Dat maakte consolidatie, veiligere upgrades en sneller herstel mogelijk, zonder dat elk app-team alles moest herschrijven.

De kernbelofte voor enterprises is eenvoudig: stabiliteit eerst, features daarna. Enterprises willen wel nieuwe mogelijkheden, maar ze willen ze bovenop een systeem dat blijft draaien tijdens patching, opschaling en gewone fouten. Wanneer een product business-kritisch wordt, verandert “we fix it next week” in verloren omzet, gemiste deadlines en compliance-problemen.

Virtualisatie was een praktisch betrouwbaarheidsinstrument, niet alleen kostenbesparing. Het creëerde isolatiegrenzen. Eén workload kon crashen zonder de hele machine mee te nemen. Het maakte infrastructuur ook herhaalbaarder: als je een snapshot kunt maken, klonen en verplaatsen, kun je veranderingen testen en sneller herstellen als er iets misgaat.

Die mentaliteit geldt nog steeds: ontwerp voor veranderen zonder downtime. Ga ervan uit dat componenten zullen falen, eisen zullen verschuiven en upgrades plaatsvinden onder echte load. Bouw dan gewoonten die verandering veilig maken.

Een korte beschrijving van de VMware-mentaliteit: isoleer fouten zodat één probleem zich niet verspreidt, behandel upgrades als routine, maak rollback snel, en geef de voorkeur aan voorspelbaar gedrag boven slimme trucs. Vertrouwen wordt opgebouwd door saaie betrouwbaarheid, dag na dag.

Als je bouwt op moderne platformen (of apps genereert met tools zoals Koder.ai), blijft de les: lever features alleen op manieren die je kunt deployen, monitoren en terugdraaien zonder de klantwerking te breken.

VMware groeide op in een verpakte softwarewereld waar “een release” een groot evenement was. Cloudplatformen draaiden het ritme om: kleinere wijzigingen worden vaker uitgerold. Dat kan veiliger zijn, maar alleen wanneer je verandering onder controle hebt.

Het constante: verandering is het grootste betrouwbaarheidrisico

Of je nu een boxed installer levert of een clouddeploy pusht, de meeste outages beginnen hetzelfde: een verandering landt, een verborgen aanname breekt en het blastradius is groter dan verwacht. Snellere releases verwijderen het risico niet. Ze vermenigvuldigen het wanneer je geen vangrails hebt.

Teams die betrouwbaar opschalen gaan ervan uit dat elke release kan falen, en bouwen het systeem zo dat het veilig faalt.

Een simpel voorbeeld: een “onschadelijke” database-indexwijziging lijkt prima in staging, maar in productie verhoogt het write-latency, stapelen requests zich op en lijken timeouts op willekeurige netwerkfouten. Frequente releases geven je meer kansen om dat soort verrassingen binnen te brengen.

Gedeelde infrastructuur veranderde de faalwijzen

Cloud-tijdperk apps dienen vaak veel klanten op gedeelde systemen. Multi-tenant setups brengen nieuwe problemen die nog steeds op hetzelfde principe neerkomen: isoleer fouten.

Noisy neighbor-problemen (de spike van één klant vertraagt anderen) en gedeelde uitval (een slechte deploy raakt iedereen) zijn de moderne versie van “één bug neemt de cluster neer.” De controls zijn vertrouwd, maar worden continu toegepast: geleidelijke rollouts, per-tenant controls, resource-limieten (quota’s, rate limits, timeouts) en ontwerpen die met gedeeltelijk falen om kunnen gaan.

Observability is de andere constante. Je kunt betrouwbaarheid niet beschermen als je niet kunt zien wat er gebeurt. Goede logs, metrics en traces helpen je regressies snel te spotten, vooral tijdens rollouts.

Rollback is ook geen zeldzame noodactie meer. Het is een normaal hulpmiddel. Veel teams koppelen rollbacks aan snapshots en veiliger deploy-stappen. Platformen zoals Koder.ai bevatten snapshots en rollback, wat teams kan helpen risicovolle wijzigingen snel ongedaan te maken, maar het grotere punt is cultureel: rollback moet geoefend worden, niet geïmproviseerd.

Stel betrouwbaarheidsdoelen voordat je schaalt

Als je wacht met het definiëren van betrouwbaarheid tot er een enterprise-deal op tafel ligt, discussieer je op basis van gevoel: “Het lijkt goed.” Grotere klanten willen duidelijke beloften die ze intern kunnen doorvertellen, zoals “de app blijft draaien” en “pagina’s laden snel genoeg tijdens piekuren.”

Begin met een kleine set doelen in eenvoudige taal. Twee waar teams snel overeenstemming over kunnen bereiken zijn beschikbaarheid (hoe vaak de service bruikbaar is) en reactietijd (hoe snel kernacties aanvoelen). Houd doelen gekoppeld aan wat gebruikers doen, niet aan één server-metric.

Een error budget maakt deze doelen bruikbaar in de dagelijkse praktijk. Het is de hoeveelheid falen die je ‘mag uitgeven’ in een periode terwijl je belofte nog steeds wordt gehaald. Als je binnen budget blijft, kun je meer leveringsrisico nemen. Als je het verbrandt, krijgt betrouwbaarheid prioriteit boven nieuwe features.

Om doelen eerlijk te houden, meet een paar signalen die echte impact reflecteren: latency op hoofdacties, fouten (mislukte requests, crashes, kapotte flows), saturatie (CPU, geheugen, database-verbindingen, queues) en beschikbaarheid over het kritieke pad end-to-end.

Zodra doelen zijn gezet, moeten ze beslissingen beïnvloeden. Als een release fouten doet pieken, discussieer dan niet. Pauzeer, repareer of rol terug.

Als je een vibe-coding platform gebruikt zoals Koder.ai om sneller te leveren, zijn doelen nog belangrijker. Snelheid helpt alleen als die begrensd is door betrouwbaarheidsbeloften die je kunt waarmaken.

Architectuurgewoonten die betrouwbaarheid op schaal beschermen

De sprong in betrouwbaarheid van “werkt voor ons team” naar “werkt voor een Fortune 500” zit vooral in architectuur. De belangrijke mentaliteitsverschuiving is simpel: ga ervan uit dat delen van je systeem op een normale dag zullen falen, niet alleen tijdens een grote outage.

Ontwerp voor falen door afhankelijkheden optioneel te maken wanneer dat kan. Als je billing-provider, e-mailservice of analytics-pipeline traag is, moet je kernapp nog steeds laden, inloggen en mensen hun hoofdtaak laten doen.

Isolatiegrenzen zijn je beste vriend. Scheid het kritieke pad (inloggen, kernworkflows, schrijfacties naar de hoofd-database) van nice-to-have features (aanbevelingen, activity feeds, exports). Wanneer optionele onderdelen falen, moeten ze gesloten falen zonder het totaal mee te slepen.

Een paar gewoonten voorkomen cascade-fouten in de praktijk:

- Zet strikte timeouts op elk netwerkverzoek.

- Retry alleen operaties die veilig herhaalbaar zijn, en voeg jitter toe om retry-stormen te vermijden.

- Gebruik circuit breakers zodat één falende dependency niet al je workers of database-verbindingen opeet.

- Beheer load met queues en backpressure zodat pieken vertragingen worden, geen outages.

- Geef de voorkeur aan graceful degradation: retourneer gedeeltelijke resultaten met een duidelijke melding in plaats van een 500.

Dataveiligheid is waar “we lossen het later wel op” verandert in downtime. Plan backups, schema-wijzigingen en herstel alsof je ze echt nodig zult hebben, want dat zul je.

Voer herstel-oefeningen uit zoals je brandveiligheidsoefeningen doet.

Voorbeeld: een team levert een React-app met een Go-API en PostgreSQL. Een nieuwe enterprise-klant importeert 5 miljoen records. Zonder grenzen concurreert die import met normaal verkeer en vertraagt alles. Met de juiste vangrails draait de import via een queue, schrijft in batches, gebruikt timeouts en veilige retries, en kan worden gepauzeerd zonder dagelijkse gebruikers te beïnvloeden. Als je bouwt op een platform zoals Koder.ai, behandel gegenereerde code op dezelfde manier: voeg deze vangrails toe voordat echte klanten er afhankelijk van worden.

Operaties: het onderdeel dat de meeste producten te laat toevoegen

Incidenten zijn geen bewijs dat je gefaald hebt. Het zijn normale kosten van het draaien van echte software voor echte klanten, vooral als gebruik groeit en deploys vaker gebeuren. Het verschil is of je team rustig reageert en de oorzaak oplost, of in paniek raakt en dezelfde outage volgende maand herhaalt.

In het begin vertrouwen veel producten op een paar mensen die “gewoon weten” wat te doen. Enterprises accepteren dat niet. Ze willen voorspelbare respons, duidelijke communicatie en bewijs dat je leert van fouten.

On-call gereedheid (voordat je het nodig hebt)

On-call gaat minder over heldendom en meer over het wegnemen van giswerk om 2 uur ’s nachts. Een eenvoudige setup dekt het grootste deel van wat grote klanten belangrijk vinden:

- Benoem een primaire eigenaar voor elke service.

- Houd korte runbooks voor de belangrijkste faalwijzen.

- Definieer escalatie: wie te bellen, wanneer en hoe snel.

- Voer minstens één geplande drill uit.

- Behoud één plek om huidige status en recente wijzigingen te checken.

Monitoring die ertoe doet

Als alerts de hele dag klinken, dempen mensen ze, en wordt het ene echte incident gemist. Koppel alerts aan gebruikersimpact: inloggen faalt, foutpercentages stijgen, latency overschrijdt een duidelijke drempel, of achtergrondjobs lopen achter.

Na een incident, doe een review die zich richt op fixes, niet op schuld. Leg vast wat er gebeurde, welke signalen ontbraken en welke vangrails het blastradius hadden verkleind. Zet dat om in één of twee concrete veranderingen, wijs een eigenaar toe en plan een deadline.

Deze operationele basics scheiden een “werkende app” van een service die klanten kunnen vertrouwen.

Stap voor stap: harden van je app voor grotere klanten

Grote klanten vragen zelden eerst om nieuwe features. Ze vragen: “Kunnen we dit elke dag in productie vertrouwen?” De snelste manier om te antwoorden is een hardening-plan volgen en bewijs leveren, niet beloften.

Een praktische 5-stappen hardening-plan

-

Maak een lijst van wat je al voldoet vs. wat ontbreekt. Schrijf de enterprise-verwachtingen op die je vandaag eerlijk kunt ondersteunen (uptime-doelen, access control, auditlogs, dataretentie, dataresidency, SSO, supporturen). Markeer elk als klaar, gedeeltelijk of nog niet. Dit verandert vage druk in een korte backlog.

-

Voeg release-veiligheid toe voordat je meer shipped. Enterprises geven minder om hoe vaak je deployt en meer om of je kunt deployen zonder incidenten. Gebruik een staging-omgeving die productie weerspiegelt. Gebruik feature flags voor risicovolle wijzigingen, canary-releases voor geleidelijke uitrol en een rollback-plan dat je snel kunt uitvoeren. Als je bouwt op een platform dat snapshots en rollback ondersteunt (Koder.ai doet dat), oefen het herstellen van een vorige versie zodat het spiergeheugen wordt.

-

Bewijs dat data beschermd is, en bewijs het nog eens. Backups zijn geen vinkje. Plan geautomatiseerde backups, definieer retentie en voer restore-tests op de kalender uit. Voeg auditsporen toe voor sleutelacties (admin-wijzigingen, data-exporten, permissiewijzigingen) zodat klanten issues kunnen onderzoeken en aan compliance-eisen voldoen.

-

Documenteer support en incidentrespons in eenvoudige taal. Schrijf een één-pagina belofte: hoe een incident te melden, verwachte reactietijden, wie updates communiceert en hoe je post-incident rapporten doet.

-

Voer een readiness review uit met een realistisch loadtestplan. Kies één enterprise-achtig scenario en test het end-to-end: piekverkeer, trage database, een falende node en een rollback. Voorbeeld: een nieuwe klant importeert 5 miljoen records op maandagochtend terwijl 2.000 gebruikers inloggen en rapporten draaien. Meet wat faalt, los de grootste bottleneck op en herhaal.

Volg deze vijf stappen en salesgesprekken worden makkelijker omdat je je werk kunt aantonen.

Een realistisch schaalverhaal: één nieuwe enterprise-klant

Een mid-market SaaS-app heeft een paar honderd klanten en een klein team. Dan tekent die haar eerste gereguleerde klant: een regionale bank. Het contract bevat strikte uptimeverwachtingen, strakke toegangscontroles en een belofte om securityvragen snel te beantwoorden. Niets aan de hoofdfeatures verandert, maar de regels rond het runnen ervan wel.

In de eerste 30 dagen voert het team “onzichtbare” upgrades door die klanten wel voelen. Monitoring verschuift van “zijn we up?” naar “wat is kapot, waar en voor wie?” Ze voegen dashboards per service en alerts toe gekoppeld aan gebruikersimpact, niet aan CPU-ruis. Toegangscontroles worden formeel: sterkere authenticatie voor admin-acties, herzien rollen en gelogde, tijdslimiet productie-toegang. Auditability wordt een productvereiste, met consistente logs voor login-fouten, permissiewijzigingen, data-exporten en config-wijzigingen.

Twee weken later gaat een release verkeerd. Een database-migratie duurt langer dan verwacht en begint requests voor een subset van gebruikers te laten timeouten. Wat voorkomt dat het een meerdaags incident wordt, is basisdiscipline: een duidelijk rollback-plan, één incident lead en een communicatiescript.

Ze pauzeren de rollout, sturen verkeer weg van het trage pad en rollen terug naar de laatst bekende goede versie. Als je platform snapshots en rollback ondersteunt (Koder.ai doet dat), kan dit veel sneller, maar je hebt nog steeds een geoefende procedure nodig. Tijdens herstel sturen ze korte updates elke 30 minuten: wat is impact, wat wordt gedaan en wanneer is de volgende check-in.

Een maand later ziet “succes” er saai uit op de beste manier. Alerts zijn minder maar betekenisvoller. Herstel gaat sneller omdat eigenaarschap duidelijk is: één persoon on-call, één persoon coördineert en één persoon communiceert. De bank vraagt niet meer “hebben jullie controle?” maar “wanneer kunnen we de rollout uitbreiden?”

Veelvoorkomende valkuilen die betrouwbaarheid schaden als je groeit

Groei verandert de regels. Meer gebruikers, meer data en grotere klanten betekenen dat kleine gaten veranderen in outages, luidruchtige incidenten of lange supportdraadjes. Veel van deze problemen voelen “ok” totdat de week komt dat je je eerste grote contract tekent.

De valkuilen die het meest voorkomen:

- Snel leveren zonder veilige undo-knop. Als je niet in minuten kunt terugrollen, wordt elke deploy een hoog-risico event. Dat vertraagt je en verhoogt stress.

- Betrouwbaarheid is “het werk van engineering”. Outages zijn ook support- en communicatieproblemen. Als support geen duidelijke statusupdates heeft, komt de technische fix te laat om vertrouwen te beschermen.

- Alert-ruis die mensen traint alarms te negeren. Als alles paget, is niets urgent.

- Aannemen dat backups betekenen dat je kunt herstellen. Backups tonen dat data bewaard is, niet dat je snel kunt herstellen. Als je nooit restores hebt geoefend, ken je je echte hersteltijd niet.

- One-off enterprise-features die de kern verzwakken. Custom gedrag, verborgen flags en special-case deploys stapelen zich op. Elke uitzondering vergroot het testoppervlak en maakt incidentdiagnose moeilijker.

Een simpel voorbeeld: een team voegt een custom integratie toe voor één grote klant en deployt het als hotfix late vrijdag. Er is geen snelle rollback, alerts zijn al luidruchtig en de on-call persoon raadt maar wat. De bug is klein, maar herstel sleept uren omdat de restore-route nooit getest is.

Als je enterprise-klaarheidschecklist alleen technische items heeft, breid hem uit. Voeg rollback, restore-drills en een communicatieplan toe dat support kan uitvoeren zonder engineering in de kamer.

Enterprise-klaarheidschecklist (snelle controles)

Als grotere klanten vragen “Zijn jullie klaar voor enterprise?”, vragen ze meestal één ding: kunnen we dit in productie vertrouwen? Gebruik dit als een snelle self-audit voordat je iets belooft in een salescall.

- Betrouwbaarheid en incidenten zijn gedefinieerd (niet geïmpliceerd). Je hebt duidelijke uptime- en prestatie-doelen, monitoring met alerts en een incidentproces dat mensen echt volgen.

- Security-basics zijn standaard afgedwongen. Toegang volgt least privilege, admin-acties worden gelogd en keys/secrets hebben een eigenaar en rotatieplan.

- Data kan bewust worden hersteld, niet bij toeval. Backups draaien automatisch, restore wordt op schema getest en je kunt migraties en retentie in eenvoudige taal uitleggen.

- Releases zijn gecontroleerd en omkeerbaar. Je kunt staged releases doen, snel terugrollen en hebt een eenvoudig goedkeuringsproces (ook al is het alleen een changenote en een tweede paar ogen).

- Supportbeloften sluiten aan op de realiteit. Je hebt een supportworkflow (intake, severity, reactietijden) en een duidelijke eigenaar voor escalaties.

Voordat je een demo toont, verzamel bewijs dat je kunt laten zien zonder gezwam: screenshots van monitoring die foutpercentages en latency tonen, een geanonimiseerd auditlogvoorbeeld (“wie deed wat, wanneer”), een korte restore-drillnotitie (wat je hersteld hebt en hoe lang het duurde) en een één-pagina release- en rollback-notitie.

Als je apps bouwt op een platform zoals Koder.ai, behandel deze checks op dezelfde manier. Doelen, bewijs en herhaalbare gewoonten wegen zwaarder dan de gebruikte tools.

Volgende stappen: maak readiness een herhaalbare gewoonte

Enterprise-klaarheid is geen eenmalige inspanning vóór een grote deal. Behandel het als een routine die je product rustig houdt onder druk, zelfs als teams, verkeer en klantverwachtingen groeien.

Zet je checklist om in een kort actieplan. Kies de top 3 hiaten die het meeste risico opleveren, maak ze zichtbaar en wijs eigenaren met haalbare data toe. Definieer “klaar” in eenvoudige termen (bijv. “alert triggereert binnen 5 minuten” of “restore end-to-end getest”). Houd een kleine lane in je backlog voor enterprise-blokkades zodat urgent werk niet verloren gaat. Als je een gat dichtmaakt, schrijf op wat er veranderde zodat nieuwe collega’s het kunnen herhalen.

Maak één intern readiness-document dat je hergebruikt voor elke grote prospect. Hou het kort en werk het bij na elk serieus klantgesprek. Een simpel format werkt goed: betrouwbaarheidsdoelen, security-basics, datahandling, deployment en rollback en wie on-call is.

Maak betrouwbaarheidsreviews een maandelijkse gewoonte gekoppeld aan echte gebeurtenissen, niet aan meningen. Gebruik incidenten en near-misses als agenda: wat faalde, hoe ontdekte je het, hoe herstelde je en wat voorkomt herhaling.

Als je bouwt met Koder.ai, verwerk readiness in je manier van uitrollen. Gebruik Planning Mode vroeg om enterprise-eisen in kaart te brengen voordat je commit aan builds, en vertrouw op snapshots en rollback tijdens releases zodat fixes laag-stress blijven naarmate je proces volwassen wordt. Als je één plek wilt om die workflow te centraliseren, is koder.ai ontworpen rondom bouwen en itereren via chat terwijl praktische controles zoals source export, deployment en rollback binnen handbereik blijven.