Wat je bouwt en waarom het ertoe doet

Een feature flag (ook wel "feature toggle") is een eenvoudige controle waarmee je een productfunctionaliteit aan of uit kunt zetten zonder nieuwe code te deployen. In plaats van een release te koppelen aan een deploy, scheid je "code is gedeployed" van "code is actief." Die kleine verschuiving verandert hoe veilig — en hoe snel — je kunt uitrollen.

Waarom teams op feature flags vertrouwen

Teams gebruiken feature flags omdat ze risico verminderen en flexibiliteit vergroten:

- Gefaseerde releases: rol een wijziging uit naar 1% van gebruikers, kijk naar problemen en breid uit.\n- Experimenten: toon variant A vs. B aan verschillende groepen en vergelijk resultaten.\n- Nooduitzetter (kill switch): zet een problematische feature direct uit als er iets misgaat.

De operationele waarde is eenvoudig: feature flags geven je een snelle, gecontroleerde manier om te reageren op gedrag in de echte wereld — fouten, performance regressies of negatieve gebruikersfeedback — zonder te wachten op een volledige redeploy-cyclus.

Wat deze gids je helpt te bouwen

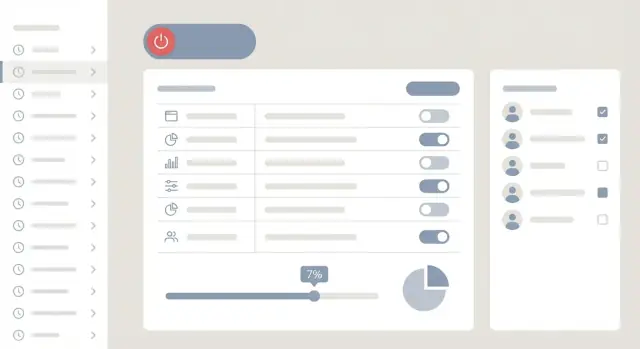

Deze gids leidt je door het bouwen van een praktische feature flag- en rolloutbeheer-webapp met drie kernonderdelen:

- Een admin dashboard waar niet-technische collega’s flags kunnen aanmaken, doelgroepen definiëren en rollouts starten/stoppen.

- Een backend-API om flagconfiguraties op te slaan, machtigingen af te dwingen en flagwaarden aan apps te leveren.

- Een lichtgewicht evaluatiepad (via SDK of eenvoudige API-aanroep) in je applicaties dat bepaalt welke gebruikers welke variant zien.

Het doel is geen gigantisch enterprise-platform; het is een helder, onderhoudbaar systeem dat je aan een productteam kunt geven en in productie kunt vertrouwen.

Als je snel wilt prototypen, kan een vibe-coding workflow helpen. Teams gebruiken bijvoorbeeld vaak Koder.ai om een eerste werkende versie van het React-dashboard en Go/PostgreSQL API te genereren vanuit een gespecificeerd chat-gesprek, en daarna itereren ze op de regelsengine, RBAC en auditvereisten in planningsmodus voordat ze de broncode exporteren.

Definieer vereisten en use-cases

Voordat je schermen ontwerpt of code schrijft, wees duidelijk over voor wie het systeem is en wat “succes” betekent. Feature flag-tools falen vaak niet omdat de regelsengine fout is, maar omdat de workflow niet aansluit op hoe teams software uitrollen en ondersteunen.

Wie het gebruikt (en wat ze nodig hebben)

Engineers willen snelle, voorspelbare controls: maak een flag aan, voeg targetingregels toe en ship zonder redeploy. Productmanagers willen zekerheid dat releases gefaseerd en gepland kunnen worden, met zichtbaarheid wie erdoor wordt beïnvloed. Support en operations hebben een veilige manier nodig om op incidenten te reageren — bij voorkeur zonder engineering te pagineren — door een risicovolle feature snel uit te zetten.

Een goed requirementsdocument benoemt deze persona’s en de acties die ze moeten kunnen uitvoeren (en niet mogen uitvoeren).

Must-have mogelijkheden

Focus op een compacte kern die geleidelijke rollout en rollback mogelijk maakt:

- Flags aanmaken en beheren (aan/uit, varianten, omschrijvingen, eigenaren)\n- Targetingregels definiëren (wie krijgt de feature)\n- Percentage-rollouts (bijv. 1% → 10% → 50%)\n- Planning (start/stop op specifieke tijden, met duidelijke tijdzone)

Dit zijn geen "leuke extra's" — het zijn essentiële functies die van een rollout-tool iets bruikbaars maken.

Nice-to-have mogelijkheden (plan, blokkeer niet)

Noteer deze nu, maar bouw ze niet als eerste:

- Experimenten en A/B-testen\n- Templates voor gangbare flag-types (kill switch, bèta-toegang)\n- Bulkbewerkingen voor grote launches (veel flags, veel omgevingen)

Definieer wat “veilig” betekent

Schrijf veiligheidsvereisten expliciet op als regels. Veelvoorkomende voorbeelden: goedkeuringen voor productie-wijzigingen, volledige auditbaarheid (wie wijzigde wat, wanneer en waarom) en een snelle rollback-route die zelfs tijdens een incident beschikbaar is. Deze “definitie van veilig” stuurt later beslissingen over machtigingen, UI-frictie en wijzigingsgeschiedenis.

High-level architectuur (eenvoudig en praktisch)

Een feature flag-systeem is het meest overzichtelijk als je "flags beheren" scheidt van "evaluaties serveren." Zo blijft de admin-ervaring prettig en veilig, terwijl je applicaties snelle, betrouwbare antwoorden krijgen.

Kerncomponenten

Op hoofdlijnen wil je vier bouwstenen:

- Admin UI (dashboard): waar mensen flags aanmaken, targetingregels definiëren, rollouts plannen en een kill switch omzetten.\n- Flag API (control plane): geauthenticeerde endpoints die het dashboard gebruikt om flags, omgevingen, segmenten en goedkeuringen te lezen/schrijven.\n- Evaluatieservice + SDKs (data plane): het deel waar je apps mee praten (direct of indirect) om te bepalen "is deze flag nu aan voor deze gebruiker?"\n- Data store: slaat flagdefinities, regels, segmenten en auditgeschiedenis op.

Een eenvoudig mentaal model: het dashboard update flagdefinities; applicaties consumeren een gecompileerde snapshot van die definities voor snelle evaluatie.

Hoe applicaties flags moeten opvragen

Je hebt doorgaans twee patronen:

Server-side evaluatie (aanbevolen voor de meeste flags). Je backend vraagt de SDK/evaluatielaag met een user/context-object en beslist vervolgens wat te doen. Dit houdt regels en gevoelige attributen buiten de client en maakt consistente gedragingen makkelijker.

Client-side evaluatie (selectief gebruiken). Een web-/mobile-client haalt een vooraf gefilterde, ondertekende configuratie op (alleen wat de client mag weten) en evalueert lokaal. Dit kan backendload verminderen en UI-responsiviteit verbeteren, maar vereist striktere datahygiëne.

Monolith vs. kleine services

Om te beginnen is een modulaire monolith meestal het meest praktisch:

- Eén backend-applicatie met duidelijke modules: Auth/RBAC, Flags, Segments, Audit en “Publish config.”\n- Eén database.\n- Eén deployable.

Naarmate het gebruik groeit, is het eerste wat meestal gesplitst wordt het evaluatiepad (read-heavy) van het admin-pad (write-heavy). Je kunt hetzelfde datamodel behouden en later een dedicated evaluatieservice introduceren.

Latency laag houden: caching en lokale evaluatie

Flag-checks zitten op hete paden, optimaliseer reads:\n

- Push of poll snapshots: SDKs houden een lokale cache van de flagconfig, ververst elke N seconden of via streaming.\n- Lokaal evalueren: zodra de config gecached is, worden de meeste checks in-process functieaanroepen.\n- Gebruik CDN/edge voor configlevering (voor client-side) en een snelle cache (voor server-side), zodat je database niet per request wordt aangesproken.

Het doel is consistente gedragingen, zelfs tijdens gedeeltelijke storingen: als het dashboard down is, moeten applicaties nog steeds evalueren met de laatst bekende goede configuratie.

Datamodel voor flags, segmenten en omgevingen

Een feature-flag-systeem slaagt of faalt op zijn datamodel. Als het te los is, kun je wijzigingen niet auditen of veilig terugdraaien. Als het te rigide is, vermijden teams het. Streef naar een structuur die duidelijke defaults, voorspelbare targeting en een betrouwbare geschiedenis ondersteunt.

Kernentiteiten

Flag is de product-level schakelaar. Houd hem stabiel door:

key (uniek, gebruikt door SDKs, bijv. new_checkout)\n- name en description (voor mensen)\n- type (boolean, string, number, JSON)\n- archived_at (soft delete)

Variant vertegenwoordigt de waarde die een flag kan teruggeven. Zelfs boolean flags profiteren van expliciete varianten (on/off) omdat dat rapportage en rollouts standaardiseert.

Environment scheidt gedrag per context: dev, staging, prod. Modelleer dit expliciet zodat één flag verschillende regels en defaults per omgeving kan hebben.

Segment is een opgeslagen groepsdefinitie (bijv. “Beta testers”, “Interne gebruikers”, “High spenders”). Segmenten moeten herbruikbaar zijn voor veel flags.

Regels, prioriteiten en fallbacks

Regels bevatten de meeste complexiteit, maak ze daarom eersteklas records.

Een praktische aanpak:

FlagConfig (per flag + environment) slaat default_variant_id, enabled state en een pointer naar de huidige published revision op.\n- Rule hoort bij een revision en bevat:\n - priority (lagere nummer wint)\n - conditions (JSON-array zoals attributenvergelijkingen)\n - serve (vaste variant, of percentage-rollout over varianten)\n- fallback is altijd default_variant_id in FlagConfig wanneer geen regel matcht.

Dit houdt evaluatie simpel: laad de gepubliceerde revision, sorteer regels op prioriteit, match de eerste regel, anders de default.

Versioning: concept vs. published

Behandel elke wijziging als een nieuwe FlagRevision:\n

status: draft of published\n- created_by, created_at, optionele comment\n

Publiceren is een atomische actie: zet FlagConfig.published_revision_id naar de gekozen revision (per omgeving). Drafts laten teams wijzigingen voorbereiden zonder gebruikers te beïnvloeden.

Auditgeschiedenis en rollback

Voor audits en rollback, sla een append-only wijzigingslog op:\n

AuditEvent: wie wijzigde wat, wanneer, in welke omgeving\n- before/after snapshots (of een JSON-patch) die naar revisie-IDs verwijzen

Rollback wordt dan “her-publiceer een oudere revisie” in plaats van handmatig instellingen reconstrueren. Dat is sneller, veiliger en makkelijk uit te leggen aan niet-technische stakeholders via de history-view van het dashboard.

Targeting- en segmentatieregels

Targeting is het “wie krijgt wat”-deel van feature flags. Goed gedaan stelt je in staat veilig uit te rollen: expose een wijziging eerst aan interne gebruikers, dan aan een specifieke klanttier, dan aan een regio — zonder redeploy.

Wat je kunt targeten (gebruikerattributen)

Begin met een klein, consistent set attributen die je apps betrouwbaar met elke evaluatie sturen:

- Role: admin, staff, member (handig voor interne-first rollouts)\n- Plan: free, pro, enterprise (bruikbaar voor gefaseerde functionaliteit)\n- Regio: land/markt of data residency zone\n- App-versie: om features niet aan verouderde clients te activeren

Houd attributen saai en voorspelbaar. Als de ene app plan=Pro stuurt en de andere plan=pro, gedragen regels zich onvoorspelbaar.

Segmenten: herbruikbare groepen

Segmenten zijn herbruikbare groepen zoals “Beta testers,” “EU-klanten,” of “Alle enterprise-admins.” Implementeer ze als opgeslagen definities (geen statische lijsten), zodat lidmaatschap on-demand kan worden berekend:

- Regel-gebaseerde segmenten: “plan = enterprise AND role = admin”\n- Expliciete allow/deny-lijsten (optioneel): handig voor “VIP-klanten” of support-gestuurde rollouts

Voor snelle evaluatie cache je segmentlidmaatschap kort (seconden/minuten), keyed per omgeving en gebruiker.

Regellogica en precedentie

Definieer een duidelijke evaluatievolgorde zodat resultaten uitlegbaar zijn in het dashboard:\n

- Hard overrides (bijv. deny/allow-lijst)\n2. Targeting-regels (geordend, first match wins)\n3. Fall-through (default off, of default naar een rollout)

Ondersteun AND/OR groepen en gangbare operators: equals, not equals, contains, in list, greater/less than (voor versies of numerieke attributen).

Privacy-opmerking

Minimaliseer persoonlijke data. Geef de voorkeur aan stabiele, niet-PII identifiers (bijv. een interne user ID). Als je identifiers moet opslaan voor allow/deny-lijsten, sla dan gehashte IDs op waar mogelijk en vermijd het kopiëren van e-mails, namen of ruwe IP-adressen in je flag-systeem.

Rollout-strategieën: percentages, varianten, planning, kill switch

Maak evaluaties snel

Genereer een read-geoptimaliseerde flags-API en iterereer op caching en evaluatieregels naarmate je schaalt.

Rollouts zijn waar een feature flag-systeem echte waarde levert: je kunt veranderingen geleidelijk blootstellen, opties vergelijken en problemen stoppen — zonder redeploy.

Percentage-rollouts (en waarom consistente bucketing telt)

Een percentage-rollout betekent “activeer voor 5% van gebruikers” en verhoog dan naarmate het vertrouwen groeit. De sleutel is consistente bucketing: dezelfde gebruiker moet betrouwbaar in (of uit) de rollout blijven over sessies.

Gebruik een deterministische hash van een stabiele identifier (bijv. user_id of account_id) om een bucket 0–99 toe te wijzen. Als je gebruikers willekeurig bij elke request kiest, zullen mensen tussen ervaringen "flippen", metrics ruisen en support teams issues niet kunnen reproduceren.

Bepaal ook bewust de bucketeenheid:

- User-based rollouts zijn goed voor consumentapps.\n- Account/tenant-based rollouts voorkomen dat verschillende gebruikers in hetzelfde bedrijf tegenstrijdig gedrag zien.

Varianten: boolean en multivariaat

Begin met boolean flags (aan/uit), maar plan voor multivariabele varianten (bijv. control, new-checkout-a, new-checkout-b). Multivariabel is essentieel voor A/B-tests, copy-experimenten en incrementele UX-wijzigingen.

Je regels moeten altijd één opgeloste waarde per evaluatie retourneren, met een duidelijke prioriteitsvolgorde (bijv. expliciete overrides > segmentregels > percentage-rollout > default).

Planning: start/eindtijden, ramp-stappen en tijdzones

Planning laat teams releases coördineren zonder iemand wakker te houden om een schakel om te zetten. Ondersteun:

- Starttijd / eindtijd (auto-disable na deadline)\n- Ramp-stappen (bijv. 1% → 10% → 25% → 50% over specifieke intervallen)\n- Tijdzones (sla tijden op in UTC, maar toon en bewerk in de door de gebruiker gekozen tijdzone)

Behandel schema’s als onderdeel van de flag-config, zodat wijzigingen auditeerbaar en previewbaar zijn voordat ze live gaan.

Kill switch: gedrag (inclusief outages)

Een kill switch is een nood-"force off" die alles overschrijft. Maak het een eersteklas controle met het snelste pad in UI en API.

Bepaal wat er gebeurt tijdens storingen:

- Als de flagservice niet bereikbaar is, moeten SDKs terugvallen op de laatst bekende goede config (cached), en daarna op een veilige default.\n- Voor risicovolle features kies defaults die “closed” falen (uit).

Documenteer dit duidelijk zodat teams weten wat de app doet als het flag-systeem gedegradeerd is. Voor meer over dagelijkse werkwijzen zie vermeldingen zoals /blog/testing-deployment-and-governance.

API's en SDK-integratie voor je applicaties

Je webapp is slechts de helft van het systeem. De andere helft is hoe je productcode flags veilig en snel leest. Een nette API plus een kleine SDK voor elk platform (Node, Python, mobiel, etc.) zorgt voor consistente integratie en voorkomt dat elk team z’n eigen aanpak uitvindt.

Read-API's (snel, cache-vriendelijk)

Je applicaties zullen read-endpoints veel vaker aanroepen dan write-endpoints, optimaliseer deze eerst.

Gangbare patronen:

GET /api/v1/environments/{env}/flags — list alle flags voor een omgeving (vaak gefilterd op “enabled” alleen)\n- GET /api/v1/environments/{env}/flags/{key} — haal een enkele flag op via key\n- GET /api/v1/environments/{env}/bootstrap — haal flags + segmenten op die nodig zijn voor lokale evaluatie

Maak responses cache-vriendelijk (ETag of updated_at versie) en houd payloads klein. Veel teams ondersteunen ook ?keys=a,b,c voor batch fetch.

Write-API's (gevalideerd, workflow-bewust)

Write-endpoints moeten strikt en voorspelbaar zijn:

POST /api/v1/flags — create (valideer key-uniciteit, naamgevingsregels)\n- PUT /api/v1/flags/{id} — update draft-config (schema-validatie)\n- POST /api/v1/flags/{id}/publish — promote draft naar een omgeving\n- POST /api/v1/flags/{id}/rollback — revert naar laatste bekende goede versie

Geef duidelijke validatiefouten terug zodat het dashboard kan uitleggen wat er moet worden hersteld.

SDK-verantwoordelijkheden (maak het saai)

Je SDK moet caching met TTL, retries/backoff, timeouts en een offline fallback (serve last cached values) afhandelen. Het moet ook een enkele "evaluate"-aanroep blootstellen zodat teams je datamodel niet hoeven te begrijpen.

Voorkom client-manipulatie

Als flags van invloed zijn op prijs, entitlements of security-gevoelig gedrag, vertrouw dan niet op de browser/mobile client. Geef de voorkeur aan server-side evaluatie, of gebruik ondertekende tokens (server geeft een ondertekende "flag snapshot" die de client kan lezen maar niet vervalsen).

Admin Dashboard UX (niet-technischvriendelijk)

Ga van bouwen naar deployen

Deploy en host je interne rollout-app met eigen domeinen wanneer je hem live wilt hebben.

Een feature flag-systeem werkt alleen als mensen het genoeg vertrouwen om tijdens echte releases te gebruiken. Het admin dashboard bouwt dat vertrouwen: duidelijke labels, veilige defaults en wijzigingen die makkelijk te reviewen zijn.

Flaglijst: vind snel het juiste item

Begin met een simpele flaglijstweergave die ondersteunt:

- Zoeken op naam, key, eigenaar of tag\n- Filters voor status (aan/uit), type (boolean/multivariant) en “recent aangepast”\n- Een prominente omgevingsselector (Dev / Staging / Prod) die opvalt

Maak de “huidige staat” in één oogopslag leesbaar. Bijvoorbeeld: Aan voor 10%, Targeting: Beta segment, of Uit (kill switch actief) in plaats van alleen een groene stip.

Flageditor: leid gebruikers door veilige wijzigingen

De editor moet voelen als een begeleid formulier, niet als een technische configuratiescherm.

Voeg toe:

- Een rules builder met platte-taal clausules (bijv. “Als country is US” AND “Plan is Pro”)\n- Een rollout-slider (0–100%) met een duidelijke uitleg wat er gebeurt\n- Een preview-paneel dat voorbeeldgebruikers toont die overeenkomen met de huidige regels (of een “Waarom deze gebruiker matcht” breakdown)

Als je varianten ondersteunt, toon ze als mensvriendelijke opties (“Nieuwe checkout”, “Oude checkout”) en valideer dat het verkeer correct optelt.

Bulkacties zonder bulkfouten

Teams hebben bulk enable/disable en “kopieer regels naar een andere omgeving” nodig. Voeg guardrails toe:

- Bevestigingen die impact samenvatten (“Dit schakelt 12 flags in Production aan”)\n- Dry-run previews voor copy-operaties\n- Duidelijke undo-richtlijnen waar mogelijk

Veiligheidsmaatregelen: maak het veilige pad het makkelijke pad

Gebruik waarschuwingen en verplichte notities voor risicovolle acties (productiewijzigingen, grote percentage-sprongen, kill switch toggles). Toon een wijzigingssamenvatting vóór opslaan — wat veranderde, waar en wie erdoor wordt getroffen — zodat niet-technische reviewers met vertrouwen kunnen goedkeuren.

Security, rollen en goedkeuringen

Security is waar feature flag-tools snel vertrouwen winnen — of door je securityteam worden geblokkeerd. Omdat flags gebruikerservaringen direct kunnen veranderen (en soms productie kunnen breken), behandel toegangscontrole als een eersteklas onderdeel van je product.

Authenticatie: hoe gebruikers inloggen

Begin met e-mail + wachtwoord voor eenvoud, maar plan voor enterpriseverwachtingen.

- SSO/OAuth: ondersteun Google/Microsoft OAuth vroeg, en houd de deur open voor SAML/SCIM later als je grotere organisaties verwacht.\n- E-mail + wachtwoord: als je dit aanbiedt, sla wachtwoorden op met moderne hashing (bijv. Argon2/bcrypt), forceer MFA waar mogelijk en voeg rate limiting toe op logins.

Autorisatie: rollen en omgevings-toegang

Een helder model is role-based access control (RBAC) plus omgeving-niveau permissies.

- Admin: beheer org-instellingen, gebruikers, integraties en permissies.\n- Editor: maak en wijzig flags, segmenten en regels (maar niet per se in productie).\n- Viewer: read-only toegang.

Scope die rol vervolgens per omgeving (Dev/Staging/Prod). Iemand kan bijvoorbeeld Editor in Staging zijn maar alleen Viewer in Prod. Dit voorkomt per ongeluk schakelen in productie terwijl teams elders snel kunnen werken.

Goedkeuringen voor productie-wijzigingen (aanbevolen)

Voeg een optionele goedkeuringsworkflow toe voor productie-edits:

- Vereis goedkeuring wanneer een wijziging invloed heeft op Prod-targeting, percentage-rollout of kill switch status.\n- Leg vast wie vroeg, wie goedkeurde en wat er veranderde.\n- Sta nood-overrides toe voor on-call admins, maar log ze altijd.

Secrets en SDK-keys beheer

Je SDKs hebben credentials nodig om flagwaarden op te halen. Behandel deze als API-keys:

- Scheid keys per omgeving (hergebruik Dev-keys nooit in Prod).\n- Sla alleen gehashte/partiële waarden op voor weergave; toon de volledige key één keer bij creatie.\n- Ondersteun rotatie en onmiddellijke intrekking.\n- Scope keys naar read-only evaluatie waar mogelijk.

Voor traceerbaarheid, koppel dit aan je audittrail-design en logging.

Auditing, monitoring en alerts

Wanneer feature flags echte gebruikerservaringen aansturen, wordt “wat veranderde?” een productieprobleem, geen papierwerk. Auditing en monitoring veranderen je rollout-tool van een togglebord in een operationeel systeem dat je team kan vertrouwen.

Auditlog: wie veranderde wat, wanneer en waarom

Elke write-actie in de admin-app moet een audit-event genereren. Behandel het als append-only: wijzig geschiedenis nooit — voeg een nieuw event toe.

Leg de essentie vast:

- Actor: user ID, e-mail, rol en (indien relevant) API-tokennaam\n- Actie: flag aangemaakt/geüpdatet/verwijderd, targeting veranderd, rollout gestart, kill switch geactiveerd\n- Scope: flag key, omgeving, segment en getroffen regels\n- Diff: before/after snapshots (mensleesbaar)\n- Reden: een verplicht “note” veld voor risicovolle acties (bv. productie enable)\n- Context: timestamp, IP, user agent, request ID

Maak de log makkelijk doorzoekbaar: filter op flag, omgeving, actor en tijdsbestek. Een "kopieer link naar deze wijziging" deep link is erg waardevol tijdens incidenten.

Metrics: bewijs wat je flags doen

Voeg lichte telemetry toe rond flag-evaluaties (SDK-reads) en beslissingsuitkomsten (welke variant werd geserveerd). Minimaal registreer:

- evaluaties per flag/omgeving\n- variantdistributie over tijd\n- enable/disable en regel-wijzigingsaantallen\n- foutpercentages en latency van services achter een flag

Dit helpt bij debuggen (“ontvangen gebruikers daadwerkelijk variant B?”) en governance (“welke flags zijn dood en kunnen verwijderd worden?”).

Alerting: vang regressies snel op

Alerts moeten een wijzigingsgebeurtenis koppelen aan een impactsignaal. Een praktische regel: als een flag is ingeschakeld (of opgehoogd) en errors stijgen kort daarna, page dan iemand.

Voorbeelden van alertcondities:

- Error rate stijgt met X% binnen 10 minuten na een rollout-stap\n- De foutrate van één variant wijkt significant af van anderen\n- Evaluatiefouten (SDK kan config niet ophalen) overschrijden een drempel

Operationele weergaven voor dagelijks gebruik

Maak een simpel "Ops"-gebied in je dashboard:

- Recente wijzigingen (uit de auditlog)\n- Actieve rollouts (huidig percentage, variantverdeling, volgende geplande stap)\n- Geplande events (opkomende ramp-ups, vervaldatums, geplande disables)

Deze weergaven verminderen giswerk tijdens incidenten en maken rollouts gecontroleerd in plaats van riskant.

Bouw rollback-veiligheid in

Voeg snapshots en rollback toe aan je flag-configs zodat incidenten makkelijker zijn te behandelen.

Feature flags zitten op het kritieke pad van elk request, dus betrouwbaarheid is een producteigenschap, geen infra-detail. Je doel is eenvoudig: flag-evaluatie moet snel, voorspelbaar en veilig zijn, zelfs wanneer delen van het systeem gedegradeerd zijn.

Caching-lagen (en wanneer te gebruiken)

Begin met in-memory caching in je SDK of edge-service zodat de meeste evaluaties het netwerk niet halen. Houd de cache klein en keyed op omgeving + flagset-versie.

Voeg Redis toe als je gedeelde, low-latency reads nodig hebt over veel app-instances (en om load op je primaire database te verminderen). Redis is ook nuttig voor het opslaan van een “huidige flag snapshot” per omgeving.

Een CDN helpt alleen als je een read-only flags-endpoint exposeert dat veilig publiek te cachen is of per-tenant (vaak is dat niet het geval). Als je een CDN gebruikt, geef de voorkeur aan ondertekende, kortlevende responses en vermijd caching van gebruikersspecifieke data.

Consistentiestrategie: polling vs. streaming

Polling is eenvoudiger: SDKs halen elke N seconden de laatste flag-snapshot op met ETags/version checks om onnodig downloaden te vermijden.

Streaming (SSE/WebSockets) geeft snellere propagatie voor rollouts en kill switches. Het is geweldig voor grote teams, maar vereist meer operationele zorg (connectielimieten, reconnect-logic, regionale fanout). Een praktisch compromis is polling standaard en optionele streaming voor "instant" omgevingen.

Rate limiting en hot-loop bescherming

Bescherm je API's tegen foutieve SDK-configuraties (bijv. pollen elke 100ms). Handhaaf server-side minimumintervallen per SDK-key en geef duidelijke fouten terug.

Bescherm ook je database: zorg dat je read-pad snapshot-based is, niet “evalueer regels door user-tabellen te joinen.” Feature-evaluatie mag nooit dure joins triggeren.

Disaster recovery en veilige defaults

Back-up je primaire datastore en voer restore-drills periodiek uit (niet alleen backups). Sla een onveranderlijke geschiedenis van flag-snapshots op zodat je snel kunt terugdraaien.

Definieer veilige defaults voor outages: als de flag-service niet bereikbaar is, moeten SDKs terugvallen op de laatst bekende goede snapshot; als er geen bestaat, default naar “uit” voor risicovolle features en documenteer uitzonderingen (zoals billing-kritieke flags).

Testen, deployen en voortdurende governance

Een feature flag-systeem is niet "deploy en vergeet." Omdat het productgedrag aanstuurt, wil je hoge zekerheid in rule-evaluatie, wijzigingsworkflows en rollback-paden — en een lichte governance zodat het systeem veilig blijft naarmate meer teams het gebruiken.

Testen: focus op correctheid en voorspelbaarheid

Begin met tests die de kernbeloftes van flagging beschermen:

- Unit tests voor regel-evaluatie en bucketing-stabiliteit: verifieer targetinglogica (segmenten, operators, prioriteit) en zorg dat percentage-rollouts stabiel zijn per gebruiker (zelfde input → dezelfde variant), zelfs als je nieuwe flags toevoegt.\n- Integratietests voor publish/rollback en permissiechecks: oefen de echte API + DB: maak een draft, vraag goedkeuring aan, publiceer en rol dan terug. Bevestig dat rollen wel/geen acties kunnen uitvoeren en dat auditentries voor elke wijziging worden weggeschreven.

Een praktisch advies: voeg “golden” testcases toe voor lastige regels (meerdere segmenten, fallbacks, conflicterende condities) zodat regressies duidelijk zijn.

Staging-praktijken die echt lijken op productie

Maak staging een veilige oefenomgeving:

- Seed bekende segmenten (bv. interne testers, bèta-klanten) en houd ze stabiel.\n- Creëer synthetische gebruikers die edge cases dekken (ontbrekende attributen, ongebruikelijke locales, nieuwe accounts).\n- Run een canary van het flagsysteem zelf: activeer de SDK/evaluatie eerst voor een kleine set services, en breid dan uit.

Deployment-checklist en voortdurende governance

Voor productie-releases, gebruik een korte checklist:

- Schema-migraties zijn backward-compatible (oude SDKs blijven werken).\n- Kill switch-paden zijn end-to-end getest.\n- Alerting is geconfigureerd voor error spikes en config-fetch-failures.\n- Documentatie is actueel en supportverwachtingen zijn helder.

Voor governance: houd het simpel: definieer wie naar productie kan publiceren, vereis goedkeuring voor high-impact flags, review verouderde flags maandelijks en stel een “vervaldatum” veld in zodat tijdelijke rollouts niet eeuwig blijven.

Als je dit als intern platform bouwt, helpt het vaak om te standaardiseren hoe teams wijzigingen aanvragen. Sommige organisaties gebruiken Koder.ai om een initieel admin-dashboard op te zetten en workflows (goedkeuringen, audit-samenvattingen, rollback-UX) met stakeholders in chat te itereren, en daarna de codebase te exporteren voor een volledige security review en langdurig eigenaarschap.