02 aug 2025·6 min

Feature flags voor AI-apps: risicovolle wijzigingen veilig uitrollen

Leer feature flags voor AI-apps met een simpel model, cohort-targeting en veilige rollouts, zodat je risicovolle wijzigingen snel kunt uitrollen zonder gebruikers te breken.

Waarom feature flags belangrijk zijn als je snel bouwt met AI

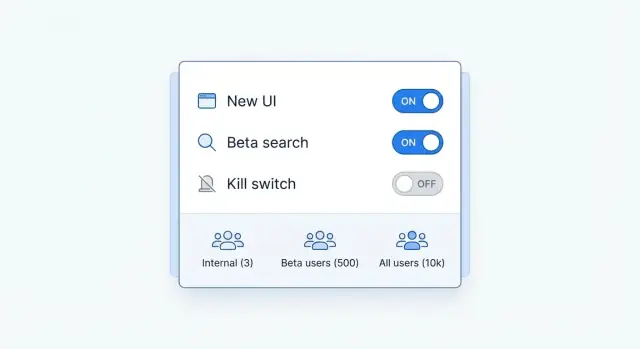

Een feature flag is een simpele schakelaar in je app. Als hij aan staat, zien gebruikers het nieuwe gedrag. Als hij uit staat, niet. Je kunt de code deployen met de schakelaar aanwezig en later kiezen wanneer (en voor wie) je hem aanzet.

Die scheiding is nog belangrijker wanneer je snel bouwt met AI. AI-ondersteunde ontwikkeling kan grote veranderingen in minuten opleveren: een nieuw scherm, een andere API-aanroep, een herschreven prompt of een modelwijziging. Snelheid is geweldig, maar het maakt het ook makkelijker om iets te releasen dat "grotendeels klopt" en toch een kernpad voor echte gebruikers breekt.

Feature flags splitsen twee acties die vaak door elkaar lopen:

- Code uitrollen: een nieuwe versie deployen.

- Een feature inschakelen: gebruikers daadwerkelijk laten gebruiken wat je hebt uitgerold.

De kloof tussen die twee is je veiligheidsbuffer. Als er iets misgaat, zet je de flag uit (een kill switch) zonder een volledige release te hoeven terugdraaien.

Flags besparen tijd en stress op voorspelbare plekken: nieuwe gebruikersflows (signup, onboarding, checkout), prijs- en planwijzigingen, prompt- en modelupdates, en performancewerk zoals caching of achtergrondtaken. De echte winst is gecontroleerde blootstelling: test een wijziging eerst met een kleine groep, vergelijk resultaten en breid alleen uit als de metrics er goed uitzien.

Als je bouwt op een vibe-coding platform zoals Koder.ai, wordt die snelheid veiliger wanneer elke "snelle wijziging" een uitknop en een duidelijk plan heeft voor wie het eerst ziet.

Een simpel flag-model dat je echt kunt onderhouden

Een flag is een runtime-schakelaar. Hij verandert gedrag zonder dat je een nieuwe build moet uitrollen en geeft je een snelle terugweg als er iets misgaat.

De makkelijkste regel voor onderhoudbaarheid: verspreid flag-checks niet overal. Kies één beslissingspunt per feature (vaak nabij routing, een service-grens of één UI-entry) en houd de rest van de code schoon. Als dezelfde flag in vijf bestanden voorkomt, betekent dat meestal dat de feature-boundary niet duidelijk is.

Het helpt ook om te scheiden:

- Kan ingeschakeld worden (eligibiliteit): plan, regio, apparaattype, accountleeftijd, interne testers.

- Moet ingeschakeld worden (rollout en veiligheid): 0%, 10%, 50%, 100%, plus pauze- of instant-off controles.

Houd flags klein en gefocust: één gedrag per flag. Als je meerdere wijzigingen nodig hebt, gebruik dan meerdere flags met duidelijke namen, of groepeer ze achter een enkele versie-flag (bijvoorbeeld onboarding_v2) die een volledig pad kiest.

Eigenaarschap is belangrijker dan de meeste teams verwachten. Beslis van tevoren wie wat mag flippen en wanneer. Product moet rollout-doelen en timing bepalen, engineering moet defaults en veilige fallbackgedragingen beheren, en support moet toegang hebben tot een echte kill switch voor klant-impacterende issues. Maak één persoon verantwoordelijk voor het opruimen van oude flags.

Dit past goed bij snel bouwen in Koder.ai: je kunt wijzigingen uitrollen zodra ze klaar zijn, maar toch bepalen wie ze ziet en snel terugdraaien zonder de helft van de app te herschrijven.

Typen flags die je het meest zult gebruiken

De meeste teams hebben maar een paar patronen nodig.

Boolean flags zijn de standaard: aan of uit. Ze zijn ideaal voor "toon het nieuwe" of "gebruik de nieuwe endpoint." Als je echt meer dan twee opties nodig hebt, gebruik dan een multivariate flag (A/B/C) en houd de waarden betekenisvol (zoals control, new_copy, short_form) zodat logs leesbaar blijven.

Sommige flags zijn tijdelijke rollout-flags: je gebruikt ze om iets risicovol te releasen, te valideren en daarna te verwijderen. Andere zijn permanente configuratie-flags, zoals SSO inschakelen voor een workspace of het kiezen van een opslagregio. Behandel permanente config als productinstellingen, met duidelijke eigenaren en documentatie.

Waar je de flag evalueert, doet ertoe:

- Server-side flags zijn veiliger omdat de beslissing in je backend plaatsvindt (bijvoorbeeld een Go API) en de client alleen het resultaat ontvangt.

- Client-side flags (React of Flutter) zijn prima voor laag-risico UI-wijzigingen, maar ga ervan uit dat gebruikers de client kunnen inspecteren en manipuleren.

Zet nooit secrets, prijsregels of permissiecontroles achter alleen-client flags.

Een kill switch is een speciale boolean flag ontworpen voor snelle rollback. Hij moet een risicovol pad onmiddellijk uitschakelen zonder herdeploy. Voeg kill switches toe voor wijzigingen die logins, betalingen of schrijf-acties kunnen breken.

Als je snel bouwt met een platform zoals Koder.ai, zijn server-side flags en kill switches bijzonder nuttig: je kunt snel bewegen en toch een duidelijke "uit"-knop hebben wanneer echte gebruikers randgevallen tegenkomen.

Hoe je cohorts target zonder het te ingewikkeld te maken

Cohort-targeting beperkt risico. De code is gedeployed, maar slechts sommige mensen zien het. Het doel is controle, niet een perfect segmentatiesysteem.

Begin met het kiezen van één evaluatie-eenheid en houd je eraan. Veel teams kiezen gebruikersniveau (één persoon ziet de wijziging) of workspace/account-niveau (iedereen in een team ziet hetzelfde). Workspace-targeting is vaak veiliger voor gedeelde features zoals billing, permissies of samenwerking omdat het gemengde ervaringen binnen hetzelfde team voorkomt.

Een kleine set regels dekt de meeste behoeften: gebruikersattributen (plan, regio, apparaat, taal), workspace-targeting (workspace ID, org-tier, interne accounts), procentuele rollouts en eenvoudige allowlists of blocklists voor QA en support.

Houd procentuele rollouts deterministisch. Als een gebruiker ververst, mag hij niet tussen oud en nieuw wisselen. Gebruik een stabiele hash van dezelfde ID overal (web, mobiel, backend) zodat resultaten overeenkomen.

Een praktisch default is "procent-rollout + allowlist + kill switch." Bijvoorbeeld in Koder.ai kun je een nieuwe Planning Mode prompt-flow inschakelen voor 5% van de free users, terwijl je een paar Pro-workspaces allowlist zodat power users vroeg kunnen testen.

Voordat je een nieuwe targetingregel toevoegt, vraag: hebben we deze extra slice echt nodig, moet het op gebruikers- of workspace-niveau zijn, wat is de snelste manier om het uit te zetten als metrics dalen, en welke data gebruiken we (en is het gepast om die te gebruiken)?

Een stap-voor-stap rollout-plan voor risicovolle wijzigingen

Deploy without forcing enablement

Deploy en host je app, en reguleer blootstelling met staged rollouts.

Risicovolle wijzigingen zijn niet alleen grote features. Een kleine prompt-aanpassing, een nieuwe API-aanroep of een wijziging in validatieregels kan echte gebruikersflows breken.

De veiligste gewoonte is simpel: release de code, maar houd hem uit.

"Safe by default" betekent dat het nieuwe pad achter een uitgeschakelde flag zit. Als de flag uit staat, krijgen gebruikers het oude gedrag. Dat laat je mergen en deployen zonder iedereen te dwingen te veranderen.

Voordat je iets opschaalt, schrijf op wat "goed" eruitziet. Kies twee of drie signalen die je snel kunt controleren, zoals voltooiingspercentage voor het gewijzigde flow, foutpercentage en supporttickets die aan de feature zijn gekoppeld. Bepaal de stopregel vooraf (bijvoorbeeld: "als fouten verdubbelen, zet uit").

Een rollout-plan dat snel blijft zonder paniek-releases:

- Release met de flag uit, en verifieer dat het oude pad nog werkt in productie.

- Zet hem eerst voor het interne team aan, met echte accounts en echte datapatronen.

- Open een kleine bètacohort (vaak 1–5%) en monitor je succes-signalen.

- Schaal geleidelijk op (10%, 25%, 50%, 100%), en pauzeer lang genoeg om trends te zien.

- Houd een kill switch klaar zodat je de feature meteen kunt uitschakelen als iets misgaat.

Maak rollback saai. Het uitschakelen van de flag moet gebruikers terugbrengen naar een bekende goede ervaring zonder herdeploy. Als je platform snapshots en rollback ondersteunt (Koder.ai doet dat), maak dan een snapshot vóór de eerste exposure zodat je snel kunt herstellen als dat nodig is.

Instrumentatie: weet wat veranderde en wie het zag

Flags zijn alleen veilig als je snel twee vragen kunt beantwoorden: welke ervaring kreeg een gebruiker, en hielp of schaadde het? Dit wordt nog belangrijker wanneer kleine prompt- of UI-wijzigingen grote uitslagen kunnen veroorzaken.

Begin met het loggen van flag-evaluaties op een consistente manier. Je hebt niet op dag één een fancy systeem nodig, maar je hebt wel consistente velden nodig zodat je kunt filteren en vergelijken:

- Flag key en een flag-versie (of config-hash)

- Variant (aan/uit of A/B-waarde)

- Cohort-identifier (de regel die matchte)

- Gebruiker/workspace ID (pseudoniem is prima), plus omgeving (prod, staging)

- Timestamp en request ID (zodat je logs aan errors kunt koppelen)

Koppel de flag vervolgens aan een kleine set succes- en veiligheidsmetrics die je elk uur kunt bekijken. Goede defaults zijn foutpercentage, p95-latency en één productmetric die bij de wijziging past (signup completion, checkout conversie, day-1 retention).

Stel alerts in die een pauze triggeren, geen chaos. Bijvoorbeeld: als fouten met 20% stijgen voor de geflagde cohort, stop de rollout en zet de kill switch om. Als latency een vaste drempel overschrijdt, vries op het huidige percentage.

Houd ten slotte een eenvoudig rollout-logboek bij. Telkens wanneer je percentage of targeting verandert, noteer wie, wat en waarom. Die gewoonte helpt als je snel iterereert en met vertrouwen terug moet draaien.

Realistisch voorbeeld: een nieuwe onboarding flow veilig uitrollen

Je wilt een nieuwe onboarding flow uitrollen in een app gebouwd met een chat-driven builder zoals Koder.ai. De nieuwe flow verandert de first-run UI, voegt een "create your first project"-wizard toe en werkt de prompt bij die starter-code genereert. Het kan activatie verbeteren, maar het is risicovol: als het faalt, zitten nieuwe gebruikers vast.

Zet de volledige nieuwe onboarding achter één flag, bijvoorbeeld onboarding_v2, en houd de oude flow als default. Begin met een duidelijke cohort: intern team en uitgenodigde bèta-gebruikers (bijvoorbeeld accounts met beta=true).

Als bèta-feedback goed is, ga je naar een procentuele rollout. Rol uit naar 5% van nieuwe aanmeldingen, dan 20%, dan 50%, en kijk tussen de stappen naar metrics.

Als er iets misgaat bij 20% (stel support meldt een infinite spinner na stap 2), moet je dat snel kunnen bevestigen in dashboards: hogere drop-offs en verhoogde fouten op de "create project"-endpoint voor alleen geflagde gebruikers. In plaats van een hotfix te haasten, schakel je onboarding_v2 globaal uit. Nieuwe gebruikers vallen meteen terug op de oude flow.

Na het patchen van de bug en bevestiging van stabiliteit, schaal je langzaam terug op: eerst alleen bèta, dan 5%, dan 25%, dan 100% na een volledige dag zonder verrassingen. Als het stabiel is, verwijder de flag en plan het verwijderen van dode code op een vaste datum.

Veelvoorkomende fouten en valkuilen om te vermijden

Ship fast with safer releases

Bouw je app in Koder.ai en rol snelle wijzigingen uit met duidelijke aan/uit-knoppen.

Feature flags maken snel releasen veiliger, maar alleen als je ze als echte productcode behandelt.

Een veelvoorkomende fout is flag-explosie: tientallen flags met onduidelijke namen, geen eigenaar en geen plan om ze te verwijderen. Dat veroorzaakt verwarrend gedrag en bugs die alleen voor bepaalde cohorts zichtbaar zijn.

Een andere valkuil is het maken van gevoelige beslissingen aan de client-kant. Als een flag prijzen, permissies, data-toegang of security kan beïnvloeden, vertrouw er niet op dat een browser of mobiele app het afdwingt. Houd afdwinging op de server en stuur alleen het resultaat naar de UI.

Dode flags zijn een stiller risico. Nadat een rollout 100% bereikt, blijven oude paden vaak "just in case" bestaan. Maanden later herinnert niemand zich waarom ze er nog zijn, en een refactor breekt ze. Als je rollback-opties nodig hebt, gebruik snapshots of een duidelijk rollback-plan, maar plan toch code-cleanup zodra de wijziging stabiel is.

Tot slot: flags vervangen geen tests of reviews. Een flag verkleint het blast radius. Hij voorkomt geen slechte logica, migratieproblemen of performance-issues.

Eenvoudige guardrails voorkomen het grootste deel: gebruik een duidelijke naamconventie (area-purpose), wijs een eigenaar en vervaldatum toe, houd een lichtgewicht flag-register (experiment, rollout, fully on, removed) en behandel flag-wijzigingen als releases (log, review, monitor). En zet geen security-kritische afdwinging in de client.

Snelle checklist voordat je een flag inschakelt

Snelheid is fijn totdat een kleine wijziging een kernpad voor iedereen breekt. Een check van twee minuten kan uren aan cleanup en support besparen.

Voordat je een flag voor echte gebruikers inschakelt:

- Geef hem een duidelijke naam zodat hij later nog leesbaar is (bijvoorbeeld

onboarding_new_ui_webofpricing_calc_v2_backend). - Wijs een eigenaar en een vervaldatum toe zodat tijdelijke flags niet eeuwig blijven bestaan.

- Schrijf de standaardstatus en veilige fallback op zodat "uit" nog steeds werkt en getest blijft.

- Definieer rolloutregels in één zin (interne gebruikers, dan 5% nieuwe aanmeldingen, dan 25%, dan iedereen).

- Bereid een kill switch voor voor hoog-risico paden en bevestig wie toestemming heeft om hem te flippen.

Een praktische gewoonte is een korte "panic test": als error rates direct na het inschakelen stijgen, kunnen we het snel uitzetten en landen gebruikers veilig? Als het antwoord "misschien" is, fix dan de rollback-route voordat je de wijziging blootstelt.

Als je bouwt in Koder.ai, behandel flags als onderdeel van de build: plan de fallback en release de wijziging met een nette manier om hem ongedaan te maken.

Basisprincipes voor security, privacy en compliance bij cohort-targeting

Run a small beta first

Test een nieuwe onboarding- of prompt-flow met een kleine cohort voordat je naar 100% gaat.

Cohort-targeting helpt veilig testen, maar kan ook gevoelige informatie lekken als je niet oplet. Een goede regel is dat flags geen persoonlijke data moeten vereisen om te werken.

Geef de voorkeur aan eenvoudige targeting-inputs zoals account-ID, plan-tier, interne testaccount, app-versie of een rollout-bucket (0–99). Vermijd ruwe email, telefoonnummer, exacte adresgegevens of iets dat gereguleerd is.

Als je iets gebruikergerelateerds moet targeten, sla het dan op als een grove label zoals beta_tester of employee. Sla geen gevoelige redenen op als labels. Let ook op targeting die gebruikers kunnen afleiden. Als een toggle plotseling een medische feature of een andere prijs onthult, kunnen mensen raden welke cohorts bestaan, ook al toon je de regels niet.

Regio-gebaseerde rollouts zijn gebruikelijk, maar kunnen compliance-plichten creëren. Als je een feature alleen in een land activeert omdat de backend daar gehost wordt, zorg dan dat data ook echt daar blijft. Als je platform per land kan deployen (Koder.ai ondersteunt dit op AWS), behandel dat dan als onderdeel van het rollout-plan, niet als nagesynchroniseerd detail.

Houd audit-trails bij. Je wilt een duidelijk record van wie een flag veranderde, wat er veranderde, wanneer en waarom.

Volgende stappen: bouw een lichtgewicht flag-workflow en blijf snel bewegen

Een lichtgewicht workflow houdt je productief zonder van feature flags een tweede product te maken.

Begin met een kleine set kernflags die je hergebruikt: één voor nieuwe UI, één voor backend-gedrag en één emergency kill switch. Het hergebruiken van dezelfde patronen maakt het makkelijker om te begrijpen wat live is en wat veilig uit te zetten is.

Voordat je iets risicovol bouwt, map waar het kan breken. In Koder.ai kan Planning Mode je helpen gevoelige plekken (auth, billing, onboarding, data-writes) te markeren en bepalen wat de flag moet beschermen. Het doel is simpel: als het misgaat, zet je de flag uit en gedraagt de app zich als gisteren.

Voor elke geflagde wijziging, houd een klein, herhaalbaar releasenotitie bij: flag-naam, wie het krijgt (cohort en rollout %), één succesmetric, één guardrail-metric, hoe je het uitschakelt (kill switch of zet rollout op 0%) en wie het monitort.

Als de wijziging stabiel blijkt, vergrendel je een schone baseline door de broncode te exporteren en gebruik snapshots vóór grote ramps als extra veiligheidsnet. Plan daarna cleanup: wanneer een flag volledig aan (of uit) staat, stel een datum in om hem te verwijderen zodat je systeem overzichtelijk blijft.