03 mei 2025·8 min

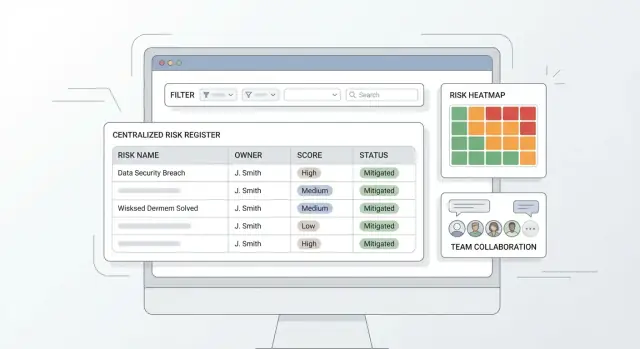

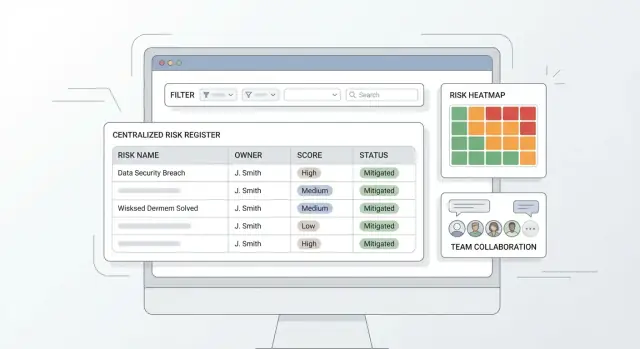

Maak een webapp voor een gecentraliseerd risicoregister: praktische gids

Leer hoe u een webapp plant, ontwerpt en bouwt die uw risicoregister centraliseert: velden, scoring, workflows, permissies, rapportage en uitrolstappen.

Leer hoe u een webapp plant, ontwerpt en bouwt die uw risicoregister centraliseert: velden, scoring, workflows, permissies, rapportage en uitrolstappen.

Een risicoregister begint vaak als een spreadsheet — en dat werkt prima totdat meerdere teams het moeten bijwerken.

Spreadsheets hebben moeite met de basis van gedeeld operationeel eigenaarschap:

Een gecentraliseerde app lost deze problemen op door wijzigingen zichtbaar, traceerbaar en consistent te maken — zonder van elke wijziging een coördinatiemeeting te maken.

Een goed risicoregister als webapp moet opleveren:

“Gecentraliseerd” hoeft niet te betekenen “door één persoon gecontroleerd”. Het betekent:

Dit maakt roll‑up rapportage en appels‑met‑appels prioritering mogelijk.

Een gecentraliseerd risicoregister richt zich op het vastleggen, scoren, volgen en rapporteren van risico's end‑to‑end.

Een volledige GRC‑suite voegt bredere mogelijkheden toe zoals beleidbeheer, compliance‑mapping, leverancier‑risicoprogramma's, bewijsverzameling en continue controlemonitoring. Deze grens vroeg bepalen houdt uw eerste release gefocust op de workflows die mensen daadwerkelijk gebruiken.

Voordat u schermen of databasetabellen ontwerpt, bepaal wie de app gebruikt en wat operationeel “goed” betekent. De meeste risicoregisterprojecten mislukken niet omdat de software risico's niet kan opslaan, maar omdat niemand het eens is over wie wat mag veranderen — of wie verantwoordelijk is als iets over tijd is.

Begin met een handvol duidelijke rollen die echt gedrag matchen:

Voeg u te veel rollen vroeg toe, dan besteedt u uw MVP‑tijd aan randgevallen.

Definieer permissies op actieniveau. Een praktisch uitgangspunt:

Bepaal ook wie gevoelige velden kan wijzigen (bijv. risicoscore, categorie, deadline). Voor veel teams zijn dat reviewers alleen om “score‑verlaging” te voorkomen.

Schrijf governance als eenvoudige, toetsbare regels die uw UI kan ondersteunen:

Documenteer eigenaarschap apart voor elk object:

Deze duidelijkheid voorkomt “iedereen is eigenaar” situaties en maakt rapportage later zinvol.

Een risicoregister‑app slaagt of faalt op zijn datamodel. Zijn de velden te summier, dan is rapportage zwak. Zijn ze te complex, dan stopt gebruik. Begin met een “minimaal bruikbaar” risicorecord en voeg daarna context en relaties toe die het register actiegericht maken.

Minimaal moet elk risico het volgende opslaan:

Deze velden ondersteunen triage, verantwoordelijkheid en een helder “wat gebeurt er” beeld.

Voeg een kleine set contextvelden toe die overeenkomen met hoe uw organisatie over werk praat:

Maak de meeste hiervan optioneel zodat teams risico's kunnen loggen zonder geblokkeerd te raken.

Modelleer deze als aparte objecten gekoppeld aan een risico, in plaats van alles in één lang formulier te proppen:

Deze structuur maakt historie schoon, hergebruik beter en rapportage duidelijker.

Voeg lichte metadata toe ter ondersteuning van stewardship:

Als u een template wilt om deze velden met stakeholders te valideren, voeg dan een korte "data dictionary" toe aan uw interne docs (of vermeld het in risk-register-field-guide).

Een risicoregister wordt pas nuttig als mensen snel twee vragen kunnen beantwoorden: “Wat moeten we eerst doen?” en “Werkt onze behandeling?” Dat is de taak van risicoscoring.

Voor de meeste teams is een eenvoudige formule voldoende:

Risicoscore = Likelihood × Impact

Dit is makkelijk uit te leggen, te auditen en te visualiseren in een heatmap.

Kies een schaal die past bij de volwassenheid van uw organisatie — veelgebruikt is 1–3 (simpeler) of 1–5 (meer nuance). Het belangrijkste is dat elk niveau zonder jargon wordt uitgelegd.

Voorbeeld (1–5):

Doe hetzelfde voor Impact, met herkenbare voorbeelden (bijv. “kleine klantoverlast” vs “regelgevende boete”). Als u over teams heen werkt, geef impact‑richtlijnen per categorie (financieel, juridisch, operationeel) maar produceer één overall getal.

Ondersteun twee scores:

Maak in de app de verbinding zichtbaar: wanneer een mitigatie op implemented wordt gezet (of de effectiviteit wordt bijgewerkt), vraag gebruikers de residuele likelihood/impact te herzien. Dit houdt scoring tied to reality in plaats van een eenmalige inschatting.

Niet elk risico past in de formule. Uw scoringsontwerp moet omgaan met:

Prioritering kan dan de score combineren met eenvoudige regels zoals “Hoge residuele score” of “Verlopen review”, zodat de meest urgente items boven komen te drijven.

Een gecentraliseerde risicoregister‑app is alleen nuttig als de workflow die het afdwingt logisch is. Het doel is om de “juiste volgende stap” duidelijk te maken, terwijl u uitzonderingen toestaat wanneer de realiteit rommelig is.

Begin met een klein aantal statussen die iedereen onthoudt:

Houd statussen zichtbaar in de UI (tooltips of een zijpaneel), zodat niet‑technische teams niet hoeven te raden.

Voeg lichte “gates” toe zodat goedkeuringen betekenis hebben. Voorbeelden:

Deze checks voorkomen lege records zonder de app in een formulieren‑wedstrijd te veranderen.

Behandel mitigatiewerk als eersteklas gegevens:

Een risico moet in één oogopslag tonen “wat eraan gedaan wordt”, niet verborgen in opmerkingen.

Risico's veranderen. Bouw periodieke reviews in (bijv. kwartaal) en log elke herbeoordeling:

Dit creëert continuïteit: stakeholders zien hoe de score evolueerde en waarom beslissingen zijn genomen.

Een risicoregister‑webapp faalt of slaagt op hoe snel iemand een risico kan toevoegen, het later terugvinden en begrijpen wat de volgende stap is. Voor niet‑technische teams streef naar “duidelijke” navigatie, minimale klikken en schermen die lezen als een checklist — niet als een database.

Begin met een klein aantal voorspelbare bestemmingen die dagelijkse workflows dekken:

Houd navigatie consistent (linkerzijbalk of toptabs) en maak de primaire actie overal zichtbaar (bijv. “Nieuw risico”).

Gegevensinvoer moet voelen als een kort formulier, niet als een rapport schrijven.

Gebruik logische defaults (bijv. status = Draft voor nieuwe items; likelihood/impact vooraf ingevuld op een middenwaarde) en templates voor veelvoorkomende categorieën (leverancier, project, compliance). Templates kunnen velden vooraf invullen zoals categorie, typische controls en voorgestelde actietypes.

Help gebruikers ook herhaald typen te vermijden:

Teams vertrouwen het gereedschap wanneer ze consistent kunnen zeggen “toon alles dat voor mij relevant is.” Bouw één filterpatroon en hergebruik het op de risicolijst, actietracker en dashboard drilldowns.

Prioriteer filters waar mensen echt om vragen: categorie, eigenaar, score, status en deadlines. Voeg een eenvoudige zoekfunctie toe die titel, beschrijving en tags doorzoekt. Maak het makkelijk om filters te wissen en bewaar vaak gebruikte weergaven (bijv. “Mijn risico's”, “Achterstallige acties”).

De detailpagina moet van boven naar beneden leesbaar zijn zonder te zoeken:

Gebruik duidelijke sectiekoppen, beknopte veldlabels en markeer wat urgent is (bijv. achterstallige acties). Dit houdt gecentraliseerd risicobeheer begrijpelijk, zelfs voor nieuwe gebruikers.

Een risicoregister bevat vaak gevoelige details (financiële blootstelling, leverancierissues, personeelszaken). Duidelijke permissies en een betrouwbare audittrail beschermen mensen, vergroten vertrouwen en maken reviews eenvoudiger.

Begin met een simpel model en breid alleen uit als dat nodig is. Gebruikelijke scopes:

Combineer scope met rollen (Viewer, Contributor, Approver, Admin). Houd “wie mag goedkeuren/sluiten” los van “wie mag velden bewerken” zodat verantwoordelijkheid consistent blijft.

Elke betekenisvolle wijziging moet automatisch worden vastgelegd:

Dit ondersteunt interne reviews en vermindert heen‑en‑weer tijdens audits. Maak de auditgeschiedenis leesbaar in de UI en exporteerbaar voor governance‑teams.

Behandel security als productfeatures, niet alleen als infra:

Definieer hoe lang gesloten risico's en bewijs worden bewaard, wie records kan verwijderen en wat “verwijderen” betekent. Veel teams geven de voorkeur aan soft delete (gearchiveerd + herstelbaar) en tijdgebaseerde retentie, met uitzonderingen voor juridische opschortingen.

Als u later exports of integraties toevoegt, zorg dat vertrouwelijke risico's beschermd blijven door dezelfde regels.

Een risicoregister blijft actueel wanneer de juiste mensen wijzigingen snel kunnen bespreken — en wanneer de app hen op het juiste moment eraan herinnert. Samenwerkingsfeatures moeten licht, gestructureerd en gekoppeld zijn aan het risico zodat beslissingen niet in e‑mailthreads verdwijnen.

Begin met een commentthread op elk risico. Hou het simpel maar nuttig:

Als u al elders een audittrail plant, dupliceer die dan niet — opmerkingen zijn voor samenwerking, niet voor compliance‑logging.

Notificaties moeten getriggerd worden op gebeurtenissen die prioriteiten en verantwoordelijkheid raken:

Lever notificaties waar mensen werken: in‑app inbox plus e‑mail en, optioneel, Slack/Teams via integraties later.

Veel risico's hebben periodieke reviews nodig, ook als er niets “brandt.” Ondersteun recurring reminders (maandelijks/kwartaal) op risicocategorie niveau (bijv. Leverancier, InfoSec, Operationeel) zodat teams kunnen aansluiten bij governance‑cadensen.

Over‑notificatie doodt adoptie. Laat gebruikers kiezen:

Goede defaults zijn belangrijk: notify de risk owner en action owner standaard; iedereen anders opt‑in.

Dashboards zijn waar een risicoregister‑app zijn waarde bewijst: ze veranderen een lange lijst met risico's in een korte set beslissingen. Streef naar een paar altijd‑bruikbare tegels, en laat mensen doorklikken naar onderliggende records.

Begin met vier weergaven die veel voorkomende vragen beantwoorden:

Een heatmap is een grid van Likelihood × Impact. Elk risico valt in een cel op basis van de huidige ratings (bv. 1–5). Voor de weergave:

row = impact, column = likelihood.score = likelihood * impact.Als u residueel risico ondersteunt, laat gebruikers toggelen tussen Inherent vs Residual om te voorkomen dat beide worden gemengd.

Leidinggevenden willen vaak een snapshot, auditors bewijs. Bied één‑klik exports naar CSV/XLSX/PDF die toegepaste filters, gegenereerde datum/tijd en sleutelvelden bevatten (score, eigenaar, controls, acties, laatst bijgewerkt).

Voeg “saved views” toe met vooringestelde filters en kolommen, zoals Executive Summary, Risk Owners, en Audit Detail. Maak ze deelbaar via relatieve links (bijv. /risks?view=executive) zodat teams naar dezelfde afgesproken weergave terug kunnen keren.

De meeste risicoregisters beginnen niet leeg — ze beginnen als “enkele spreadsheets”, plus stukjes informatie verspreid over tools. Behandel import en integraties als eersteklas features, want dit bepaalt of uw app de single source of truth wordt of weer een plek waar mensen vergeten bij te werken.

U zult meestal importeren of verwijzen naar data uit:

Een goede importwizard heeft drie stappen:

Houd een preview‑stap die toont hoe de eerste 10–20 records eruitzien na import. Dat voorkomt verrassingen en bouwt vertrouwen.

Streef naar drie integratiemodi:

Als u dit voor admins documenteert, verwijs dan naar een korte setup pagina zoals docs/integrations.

Gebruik meerdere lagen:

Er zijn drie praktische manieren om een risicoregister‑webapp te bouwen; de “juiste” keuze hangt af van hoe snel u waarde nodig heeft en hoeveel verandering u verwacht.

Goed als tijdelijke brug wanneer u vooral één plek nodig heeft om risico's te loggen en basisexports te maken. Snel en goedkoop, maar het valt uit elkaar wanneer u granulairere permissies, audittrail en betrouwbare workflows nodig hebt.

Low‑code is ideaal voor een MVP in weken wanneer uw team al platformlicenties heeft. U kunt risico's modelleren, eenvoudige goedkeuringen en dashboards bouwen. Het nadeel is flexibiliteit op lange termijn: complexe scoringslogica, aangepaste heatmaps en diepe integraties kunnen lastig of duur worden.

Maatwerk kost langer initieel, maar past bij uw governancemodel en kan uitgroeien tot een volledige GRC‑app. Dit is vaak de beste route wanneer u strikte permissies, een gedetailleerde audittrail of meerdere business units met verschillende workflows nodig heeft.

Houd het saai en duidelijk:

Een gangbare, onderhoudbare keuze is React (frontend) + een goed gestructureerde API‑laag + PostgreSQL (database). Het is populair, makkelijk om personeel voor te vinden en sterk voor data‑intensieve apps zoals een risicoregister. Als uw organisatie al op Microsoft gestandaardiseerd is, is .NET + SQL Server even praktisch.

Als u sneller een prototype wilt zonder vast te leggen aan een zwaar low‑code platform, gebruiken teams soms Koder.ai als een “vibe‑coding” route naar een MVP. U beschrijft de risicoworkflow, rollen, velden en scoring in chat, iterereert snel over schermen en kunt de broncode exporteren wanneer u volledige eigendom wilt nemen. Onder de motorkap gebruikt Koder.ai vaak React frontend en een Go + PostgreSQL backend, met deployment/hosting, custom domains en snapshots/rollback voor veiligere iteratie.

Plan vanaf dag één dev / staging / prod. Staging moet productie spiegelen zodat u permissies en workflowautomatisering veilig kunt testen. Zet geautomatiseerde deployments op, dagelijkse backups (met restore‑tests) en lichte monitoring (uptime + error alerts). Als u een release‑klaar checklist nodig hebt, zie blog/mvp-testing-rollout.

Een gecentraliseerd risicoregister uitrollen gaat meer over bewijzen dat de workflow werkt voor echte mensen dan over alle features bouwen. Een strakke MVP, realistische testplan en gefaseerde uitrol halen u uit spreadsheetchaos zonder nieuwe problemen te creëren.

Begin met het kleinste set features die een team in staat stelt risico's te loggen, consistent te beoordelen, door een eenvoudige lifecycle te verplaatsen en een basisoverzicht te zien.

MVP‑essentials:

Houd geavanceerde analytics, custom workflow builders of diepe integraties voor later — nadat u heeft gevalideerd dat de basis aansluit bij hoe teams daadwerkelijk werken.

Uw tests moeten focussen op correctheid en vertrouwen: mensen moeten geloven dat het register accuraat is en toegang gecontroleerd.

Test deze gebieden:

Pilot met één team (bij voorkeur gemotiveerd maar geen power‑gebruikers). Houd de pilot kort (2–4 weken) en meet:

Gebruik feedback om templates (categorieën, verplichte velden) te verfijnen en schalen (wat “Impact = 4” betekent) voordat u breed uitrolt.

Plan lichte enablement die drukke teams respecteert:

Als u al een standaard spreadsheetformat heeft, publiceer dat als het officiële importtemplate en verwijs ernaar via help/importing-risks.

Een spreadsheet werkt totdat meerdere teams gelijktijdig moeten bewerken. Een gecentraliseerde app verhelpt veelvoorkomende problemen:

Het betekent één systeem van registratie met gedeelde regels, niet dat één persoon alles controleert. Praktisch:

Dit maakt consistente prioritering en betrouwbare roll‑up rapportage mogelijk.

Begin met een paar rollen die echt gedrag weerspiegelen:

Gebruik actie-gebaseerde permissies en scheid “bewerken” van “goedkeuren.” Een praktisch uitgangspunt:

Beperk ook gevoelige velden (score, categorie, deadlines) tot reviewers als u score‑inflatie wilt voorkomen.

Houd het “minimaal bruikbare” record klein:

Voeg daarna optionele contextvelden toe voor rapportage (business unit, project, systeem, leverancier) zodat teams risico's kunnen loggen zonder blokkades.

Een eenvoudige aanpak volstaat voor de meeste teams:

Behandel uitzonderingen met opties zoals “Niet gescoord” (met motivatie) of “TBD” (met herbeoordelingsdatum) zodat randgevallen het systeem niet breken.

Modelleer gerelateerde items als gekoppelde objecten zodat een risico veranderbaar werk wordt:

Dit voorkomt één grote formuliervorm, ondersteunt hergebruik en maakt rapportage over “wat eraan gedaan wordt” veel duidelijker.

Gebruik een klein aantal statussen met lichte gates bij overgangen. Voorbeelden van gates:

Ondersteun ook periodieke herbeoordeling en het heropenen met verplichte reden zodat de historie coherent blijft.

Leg veld‑niveau wijzigingen automatisch vast en zorg dat belangrijke wijzigingen verklaarbaar zijn:

Koppel dat aan duidelijke toegangs‑scopes (org, business unit, project, vertrouwelijk) en basics zoals SSO/MFA‑opties, encryptie en zinvolle retentie (vaak soft delete).

Maak import en rapportage eenvoudig zodat de app de single source of truth wordt:

Voor rollout: piloot een team voor 2–4 weken, verfijn templates en schalen, bevries spreadsheet‑wijzigingen, importeer baseline data, verifieer eigenaren en schakel over.

Houd rollen minimaal in een MVP; voeg nuance later toe als er echte governancebehoefte is.