Wat een gecentraliseerde access review-app doet

Toegangsaanvragen duiken overal op: een snelle Slack-bericht met “voeg me toe aan het project”, een e-mailthread met drie managers in CC, een ticket in een van meerdere queues, en soms een spreadsheet die iemand “voor nu” bijhoudt. Het resultaat is voorspelbaar: verzoeken worden gemist, goedkeuringen zijn inconsistent en niemand kan met zekerheid zeggen wie wat goedkeurde (of waarom).

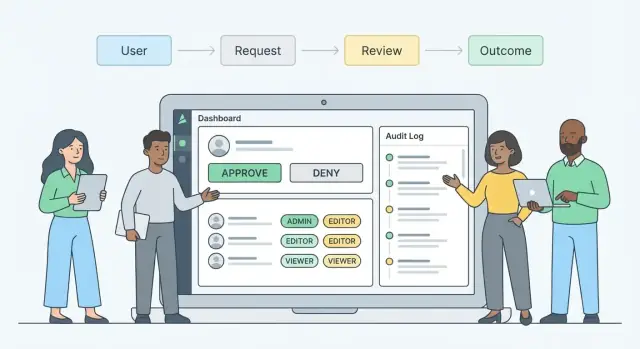

Een gecentraliseerde access review-app lost dit op door toegangsaanvragen één gestructureerde plek te geven.

“Gecentraliseerde beoordeling” eenvoudig uitgelegd

Gecentraliseerde beoordeling betekent dat elk verzoek in één inbox (of queue) binnenkomt met consistente regels over welke informatie vereist is, wie moet goedkeuren en hoe beslissingen worden vastgelegd.

In plaats van beoordelaars vrije tekst te laten interpreteren leidt de app aanvragers door een standaardformulier, routet het verzoek naar de juiste goedkeurders en legt het een traceerbaar beslispad vast. Denk: één systeem van record voor toegangsbeslissingen, niet een verzameling screenshots en chatgeschiedenis.

Wie profiteert (en hoe)

- Aanvragers weten waar ze een verzoek moeten indienen, welke details nodig zijn en hoe ze de status kunnen controleren zonder mensen te pingen.

- Goedkeurders ontvangen volledige verzoeken in een consistent formaat, kunnen snel ja/nee beslissen met context en kunnen delegeren of escaleren wanneer nodig.

- IT en security kunnen least privilege afdwingen, ad-hoc uitzonderingen verminderen en het goedkeuringsproces standaardiseren over teams.

- Auditors krijgen een auditspoor: wie vroeg aan, wie keurde goed, wanneer het gebeurde, welke toegang toegekend werd en wanneer die verviel of werd verwijderd.

Waar dit artikel zich op richt

Deze gids gaat niet over het bouwen van een volledig identiteitsplatform vanaf nul. Het richt zich op de praktische kern: het ontwerpen van een toegangsaanvraagworkflow, het datamodel achter resources en entitlements, en basisveiligheden zoals goedkeuringen, traceerbaarheid en verstandige controles. Aan het einde heb je een helder beeld van wat de app moet doen voordat je frameworks kiest of begint met coderen.

Gebruikers, rollen en verantwoordelijkheden

Een gecentraliseerde access review-app leeft of sterft door helderheid: wie is betrokken, wat mogen ze doen en wat is expliciet uitgesloten. Begin met een klein aantal rollen en koppel elk scherm en elke actie aan die rollen.

Kernactoren in een toegangsaanvraag

Aanvrager (medewerker/contractor): Dien het verzoek in, geef een zakelijke onderbouwing en volg de status. Ze moeten hun eigen verzoeken kunnen bekijken, opmerkingen toevoegen en een lopend verzoek annuleren — maar geen interne beoordelaarsnotities zien die voor approvers zijn bedoeld.

Manager: Bevestigt of het verzoek past bij de functie en of de timing klopt. Managers kunnen doorgaans goedkeuren/afkeuren, reageren, wijzigingen vragen en aanvragen van directe rapporten bekijken.

Resource owner (systeem-/app-/data-eigenaar): Controleert of de gevraagde entitlement passend is voor de resource en kan op risico, licenties en operationele beperkingen goedkeuren of afwijzen.

IT admin / fulfillment team: Voert goedgekeurde toegang uit (of triggert automatisering). Zij moeten goedgekeurde verzoeken kunnen bekijken, fulfillment-stappen uitvoeren, bewijs toevoegen (screenshots/log-extracten) en fulfillment afronden — zonder de goedkeuringen te wijzigen.

Security/Compliance reviewer (optioneel): Bekijkt hoog-risico toegang (bijv. admin-rollen, gevoelige datasets). Kan goedkeuren/afwijzen, benodigde controles toevoegen (MFA, ticketreferenties) of tijdgebonden toegang eisen.

Auditor: Alleen-lezen toegang om te zoeken, filteren en bewijs te exporteren. Geen mogelijkheid om inline te reageren op live-verzoeken.

Permissies: wat elke rol kan zien en doen

Definieer permissies op actieniveau: bekijken, goedkeuren/afwijzen, delegeren, commentaar, en exporteren. Houd het strikt: beoordelaars mogen alleen verzoeken zien die aan hen zijn toegewezen, plus eventuele policy-gedreven zichtbaarheid (bijv. managers zien hun team).

Scheiding van taken (SoD)

Voorkom zelfgoedkeuring en circulaire goedkeuringsketens. Gangbare regels:

- Een aanvrager mag zijn eigen verzoek niet goedkeuren.

- Een manager mag geen toegang goedkeuren die hen controle geeft over hun eigen goedkeuringen (bijv. admin van het approval-systeem).

- Voor hoge-privilege rollen, laat één persoon niet de enige poort zijn: vereis een tweede reviewer (security of een andere eigenaar).

Tijdelijke vervanging en delegaties

Voorzie in afwezigheid vanaf dag één. Ondersteun tijdgebonden delegaties (start/einddatum), met een auditrecord van wie aan wie delegeerde. Toon delegaties duidelijk in de goedkeurings-UI en sta noodherassignatie toe door een admin — met verplichte reden.

Types toegangsaanvragen en vereiste gegevens

Een gecentraliseerde access review-app werkt het best als verzoeken als gestructureerde objecten worden behandeld, niet als vrije-tekstberichten. Gestandaardiseerde invoer maakt routing voorspelbaar, vermindert heen-en-weer en verbetert je auditspoor.

Kernrequesttypes

De meeste teams dekken de meeste behoeftes met vier types:

- Nieuwe toegang: geef een gebruiker voor het eerst toegang tot een resource.

- Wijzig toegang: pas een bestaande entitlement aan (bijv. Reader → Admin).

- Verwijder toegang: intrek toegang proactief (offboarding, rolwissel, least privilege cleanup).

- Verlenging: verleng tijdelijke toegang langer dan oorspronkelijk goedgekeurd.

Elk type moet goed aansluiten op je RBAC-model (rol, groep, permission set) zodat fulfillment eenduidig is.

Vereiste gegevens (en waarom ze belangrijk zijn)

Leg minimaal vast:

- Gebruiker (aanvrager vs. subject): wie de toegang nodig heeft.

- Resource: systeem/app/project waarop de entitlement van toepassing is.

- Toegangslevel: gevraagde rol/groep/permission.

- Zakelijke reden: korte motivatie waar beoordelaars op kunnen beoordelen.

- Duur: permanent versus tijdgebonden, met een einddatum voor tijdelijke toegang.

Voor hoger-risico resources eis extra velden om consistente governance te ondersteunen:

- Ticketlink (bijv. incident/change request): koppelt toegang aan gedocumenteerd werk.

- Trainingsbevestiging: erkenning van vereiste security/compliance-training.

- Datasensitiviteit: of er productiedata, PII of financiële systemen bij betrokken zijn.

Statusmodel om iedereen op één lijn te houden

Definieer een duidelijke lifecycle zodat beoordelaars, fulfillers en aanvragers altijd weten wat de volgende stap is:

Draft → Submitted → In Review → Approved/Denied → Fulfillment In Progress → Fulfilled → Expired/Revoked

Het scheiden van “Fulfilled” is cruciaal: een goedkeuring is niet voltooid totdat toegang daadwerkelijk is toegewezen (handmatig of via SSO/provisioning-integratie). “Expired” (of “Revoked”) helpt least privilege af te dwingen voor tijdgebonden toekenningen.

Workflowontwerp: routing, escalaties en uitzonderingen

Een goede workflow doet twee dingen tegelijk: routineverzoeken snel laten verlopen en alleen vertragen als risico of onduidelijkheid toeneemt. De sleutel is expliciet, voorspelbaar en goed te auditen maken wie wat goedkeurt.

Breng duidelijke goedkeuringspaden in kaart

Begin met een standaardgoedkeuringsketen die lijkt op hoe beslissingen normaal genomen worden. Een veelgebruikt patroon is:

- Managergoedkeuring (is deze toegang nodig voor de rol en huidig werk?)

- Resource owner goedkeuring (komt dit overeen met het gebruik van het systeem?)

- Security-goedkeuring (voorwaardelijk) voor gevoelige resources of verhoogde entitlements

Houd het pad zichtbaar in de request-view zodat beoordelaars weten wat er daarna gebeurt en aanvragers weten wat te verwachten.

Regelgebaseerde routing (geen one-size-fits-all)

Hard-coded routes leiden tot constante uitzonderingen en administratief werk. Definieer in plaats daarvan routingregels op basis van:

- Resource (bijv. “Finance ERP” heeft altijd owner-goedkeuring nodig)

- Risiconiveau (bijv. admin-rollen, productie-toegang, schrijfbevoegdheden)

- Aanvrager-attributen (afdeling, locatie, contracttype)

Regels moeten begrijpelijk zijn voor niet-engineers. Gebruik een “wanneer/dan”-stijleditor (of een simpele tabel) en zorg voor een veilige fallback-route als geen regel matcht.

SLA’s, escalaties en auto-expiry

Goedkeuringen stagneren tenzij je menselijk gedrag ontwerpt. Definieer SLA’s per stap (bijv. manager: 2 werkdagen; owner: 3 dagen) en implementeer:

- Herinneringen vóór afloop van de SLA

- Escalatie naar een delegate of volgende goedkeurder

- Hertoewijzing bij afwezigheid

- Auto-expire van pending verzoeken na een ingestelde termijn, met een duidelijk “opnieuw indienen”-pad

Beheersbare uitzonderingen

Je hebt uitzonderingen nodig, maar ze moeten gestructureerd blijven:

- Fast-track voor laag-risico toegang (nog steeds gelogd)

- Noodtoegang met tijdslimieten en verplichte post-approval review

- Handmatige overrides alleen voor aangewezen admins, met verantwoording en een auditnotitie

Behandel uitzonderingen als volwaardige workflow-states, niet als zijgesprekken in chat. Zo behoud je snelheid zonder verantwoordelijkheden te verliezen.

UI en ervaring voor beoordelaars

Een gecentraliseerde review-app slaagt of faalt op hoe snel beoordelaars een zekere beslissing kunnen nemen. De UI moet zoeken naar context minimaliseren, heen-en-weer verminderen en de veilige keuze duidelijk maken.

Kernschermen die je nodig hebt

Aanvraagformulier moet voelen als een begeleide checkout: kies de resource, selecteer het toegangsniveau, geef een duidelijke zakelijke motivatie, kies duur (indien van toepassing) en voeg ondersteunende links of bestanden toe. Gebruik progressieve onthulling — toon geavanceerde velden alleen wanneer nodig (bijv. noodtoegang of tijdelijke toegang).

Reviewer-inbox is de dagelijkse werkruimte. Maak het scannbaar: aanvrager, resource, entitlement, vervaldatum/SLA en een eenvoudige risico-badge. Handige filters: “Hoog risico”, “Binnenkort vervallen”, “Mijn team” en “Wacht op info”.

Requestdetail is waar beslissingen genomen worden. Plaats besluitknoppen bovenaan en het bewijs direct eronder.

Admin-instellingen moeten admins in staat stellen formulieren, routingregels, templates en UI-labels te beheren zonder opnieuw te deployen.

Maak beslissen eenvoudig met de juiste context

Beoordelaars moeten zien:

- Huidige toegang van de aanvrager (wat ze al hebben)

- Peer-toegang-hints (bijv. “8 mensen in Finance hebben deze rol”) met privacy-veilige aggregatie

- Risicotags (gevoelige data, productie-toegang, extern delen, verhoogde privileges)

- Kwaliteitsaanwijzingen voor de motivatie (“Welke taak? Hoelang? Welk ticket?”)

Presenteer dit in een consistent “Context”-paneel zodat beoordelaars leren waar ze moeten kijken.

Acties voor beoordelaars (meer dan goedkeuren/afwijzen)

Ondersteun veelvoorkomende uitkomsten uit de praktijk:

- Approve, Deny (met verplichte reden)

- Ask for info (stuurt vragen terug naar de aanvrager en pauzeert de SLA)

- Delegate (met guardrails: alleen naar toegestane reviewers)

- Approve with changes (wissel entitlement, verkort duur, voeg voorwaarden toe)

Toegankelijkheid en bruikbaarheid

Gebruik duidelijke labels (vermijd interne acroniemen), grote klikdoelen en toetsenbordnavigatie voor inbox triage en beslis-knoppen. Bied sterke focusstaten, hoog-contrast statusbadges en mobielvriendelijke layouts voor snelle goedkeuringen. Houd bevestigingen expliciet (“Je keurt Admin-toegang voor X goed”) en voorkom onbedoelde dubbele inzendingen met zichtbare laadstaten.

Datamodel voor resources, entitlements en requests

Begin met de juiste stack

Start een React-webapp met een Go- en PostgreSQL-backend, klaar voor review-queues.

Een helder datamodel houdt een access review-app begrijpelijk naarmate hij groeit. Als beoordelaars niet kunnen zien wat er gevraagd wordt, waarom en wat er daarna gebeurde, lijden zowel UI als auditspoor.

Definieer “resources” versus “entitlements”

Begin met het scheiden van het te beschermen object en de specifieke toegang die je kunt toekennen:

- Resource: een applicatie, database, map, SaaS-tenant of zelfs een omgeving (Prod/Dev).

- Entitlement: een groep, rol, permission set, databasegrant of folder ACL-entry gekoppeld aan een resource.

Dit maakt het mogelijk patronen te modelleren zoals “één app, veel rollen” of “één database, veel schema’s” zonder alles in één rolconcept te persen.

Modelleer het verzoek en zijn reis

Minimaal wil je deze kernrelaties:

- User → maakt een Request voor één of meer Request items

- Elk request item genereert één of meer Approvals (manager, owner, security)

- Goedgekeurde items creëren Fulfillment-taken (automatische provisioning of een handmatig ticket)

Houd approvals als eersteklasrecords, niet als velden op het verzoek. Dat maakt routing, hergoedkeuringen en bewijscaptatie veel eenvoudiger.

Tijdgebonden toegang: effectieve datums met betekenis

Sla timing van toegang op op request-itemniveau:

- Startdatum, einddatum en reden

- Verlengingsgeschiedenis als append-only log (wie verlengde, van/naar, motivatie)

Deze structuur ondersteunt least privilege en voorkomt dat “tijdelijk” per ongeluk permanent wordt.

Retentie en export zonder rommel

Plan retentie per recordtype: requests en approvals hebben vaak lange retentie nodig; tijdelijke notificaties meestal niet. Voeg exportvriendelijke identifiers toe (requestnummer, resource key, entitlement key) zodat auditors kunnen filteren en reconciliëren zonder maatwerkqueries.

Identiteits- en directory-integraties

Je app kan aanvragen niet betrouwbaar beoordelen als hij niet weet wie mensen zijn, waar ze in de organisatie zitten en wat ze al hebben. Identity- en directory-integraties worden de bron van waarheid voor die context — en voorkomen dat goedkeuringen op verouderde spreadsheets gebaseerd zijn.

Kies je identity source of truth

Begin met beslissen welk systeem welke feiten beheert:

- Authenticatie (wie kan inloggen): meestal een SSO-provider (Okta, Azure AD, Google Workspace) via SAML/OIDC.

- Workforce status (wie zou er moeten zijn): vaak HR-systemen (Workday, BambooHR) voor indiensttreding, beëindiging, contracteinddatums.

- Organisatiestructuur en groepen (wie rapporteert aan wie, huidige memberships): typisch een directory (Azure AD, AD, Google) of een HR + directory mix.

Veel teams gebruiken een hybride model: HR voor aanstellingsstatus en afdeling, directory voor managerrelaties en groepslidmaatschappen.

Importeer de org-data waarop je vertrouwt

Minimaal sync:

- Gebruikersprofiel en identifiers (email, personeelsnummer)

- Manager en rapportagelijn (voor routing)

- Afdeling / kostencentrum (voor policy-gebaseerde goedkeuringen)

- Employeestatus (actief, verlof, beëindigd)

- Huidige groepslidmaatschappen / entitlements (om duplicaten te detecteren en least privilege af te dwingen)

Ontwerp syncs als incrementele (delta) pulls waar mogelijk, en sla “last verified”-timestamps op zodat beoordelaars kunnen zien hoe recent de data is.

Voorzie lifecycle-events

Je workflow moet automatisch op wijzigingen reageren: nieuwe hires kunnen baseline access-pakketten nodig hebben; transfers kunnen herbeoordeling van bestaande entitlements triggeren; beëindigingen en contracteinddatums moeten directe intrekkingstaken in de wachtrij zetten en nieuwe verzoeken blokkeren.

Fouten expliciet afhandelen

Documenteer wat gebeurt als data rommelig is: verouderde managerinfo (routeer naar afdelingsgoedkeurder), ontbrekende gebruikers (sta handmatige identity-linking toe), dubbele identiteiten (merge-regels en veilige blokkering), en directory-uitval (graceful degradation plus retry-queues). Duidelijke foutpaden houden goedkeuringen geloofwaardig en auditeerbaar.

Provisioning, fulfillment en intrekking

Goedkeuringen zijn maar de helft van het werk. Je app heeft ook een helder pad nodig van “Goedgekeurd” naar “Toegang is daadwerkelijk toegekend”, plus een betrouwbare manier om later toegang te verwijderen.

Kies een fulfillment-benadering

Meestal gebruiken teams één (of een mix) van deze modellen:

- Maak tickets in Jira/ServiceNow en laat een admin-team ze uitvoeren.

- Bel APIs aan om direct te provisionen (bijv. toevoegen aan een groep, toewijzen van een rol, maken van een entitlement).

- Stuur taken naar admins binnen de app wanneer automatisering niet mogelijk is (met deadlines en eigenaarschap).

De beste keuze hangt af van je systemen en risicotolerantie. Voor high-impact toegang kan ticketgebaseerde fulfillment met een tweede controle een bewuste feature zijn.

Scheid approval- van fulfillment-status

Ontwerp je workflow zodat Goedgekeurd ≠ Toegekend. Volg fulfillment als een aparte statusmachine, bijvoorbeeld:

- Requested → Approved/Rejected

- Approved → Fulfillment Queued → In Progress → Granted (of Failed)

Deze scheiding voorkomt vals vertrouwen en geeft belanghebbenden een eerlijk beeld van wat nog openstaat.

Verificatie en bewijs

Voeg na fulfillment een verificatiestap toe: bevestig dat de toegang in het doelsysteem is toegepast. Sla lichtgewicht bewijs op zoals een referentie-ID (ticketnummer), timestamp en “geverifieerd door” gebruiker of automatisatierun. Dit maakt toegangsgovernance aantoonbaar in plaats van alleen claimbaar.

Intrekking en verval

Behandel verwijdering als een eersteklas functie:

- Ondersteun einddatums bij het indienen van het verzoek.

- Voer auto-removal uit wanneer de einddatum verstrijkt (API-gedreven) of zet een revocation-taak in de wachtrij als handmatig vereist.

- Leg revocation-uitkomsten vast (Removed/Failed) op dezelfde manier als grants.

Wanneer intrekking eenvoudig en zichtbaar is, wordt least privilege dagelijkse praktijk in plaats van slogan.

Auditspoor en bewijs voor beoordelingen

Laat het intern aanvoelen

Zet de app op een custom domain om adoptie binnen teams te vergemakkelijken.

Een gecentraliseerde access review-app is alleen zo geloofwaardig als zijn bewijs. Goedkeuringen en afwijzingen moeten maanden later verklaarbaar zijn — zonder te vertrouwen op iemands geheugen of een screenshot in een e-mailthread.

Ontwerp een onveranderbaar auditlog

Behandel elke betekenisvolle actie als een event en schrijf deze naar een append-only auditlog. Minimaal vastleggen wie handelde, wat er gebeurde, wanneer, vanwaar en waarom.

Dat omvat meestal:

- Actor-identiteit (user ID, weergavenaam, rol op dat moment)

- Actietype (ingediend, goedgekeurd, afgewezen, herverdeeld, geëscaleerd, ingetrokken)

- Timestamp (server-side) en request/resource identifiers

- Bron details (IP-adres, user agent, SSO session ID)

- Redenvelden (rationale en vrije-tekst commentaren)

Leg besluitcontext vast (niet alleen de beslissing)

Auditors vragen vaak: “Welke informatie had de beoordelaar toen hij dit goedkeurde?” Bewaar de besluitcontext samen met het event:

- Commentaren en gestructureerde redenen (bijv. “project onboarding”, “break-glass emergency”)

- Bijlagen (tickets, policy-excepties)

- De toegepaste policy of regel (RBAC-mapping, eligibility-check, SoD-resultaat)

- Overrides: wie overruledde, wat werd omzeild en de rechtvaardiging

Houd bijlagen versiegecontroleerd en gekoppeld aan de specifieke request-stap zodat ze later niet losraken.

Voorkom manipulatie en verduidelijk admin-wijzigingen

Maak de auditlog append-only in opslag (bijv. write-once tabellen, immutable object storage of een apart loggingservice). Beperk admin-mogelijkheden tot het toevoegen van corrigerende events in plaats van het bewerken van de geschiedenis.

Als configuratiewijzigingen reviews beïnvloeden (routingregels, approver-groepen, escalatietimers), log die ook met duidelijke voor/na-waarden. Die wijzigingsgeschiedenis is vaak net zo relevant als de toegangbeslissing.

Auditviews en export die echte vragen beantwoorden

Bied auditvriendelijke schermen en exports met praktische filters: per gebruiker, resource, entitlement, datumrange, requeststatus en goedkeurder. Exports moeten consistent en volledig zijn (CSV/PDF), tijdzones goed behandelen en identifiers behouden zodat records aan directory- of ticketingsystemen gekoppeld kunnen worden.

Het doel: elke goedkeuring moet snel een compleet verhaal vertellen, met betrouwbaar bewijs.

Beveiliging en privacycontroles

Een gecentraliseerde access review-app wordt snel een hoogwaarde doelwit: zij bevat wie welke toegang heeft, waarom die werd gevraagd en wie dat goedkeurde. Security en privacy mogen niet “later” toegevoegd worden — ze bepalen hoe je rollen, schermen en dataopslag ontwerpt.

Least privilege binnen de app

Begin met het beperken van zichtbaarheid, niet alleen acties. Veel verzoeken bevatten gevoelige context (klantnamen, incident-ID’s, HR-notities).

Definieer duidelijke applicatierollen (bijv. requester, reviewer, resource owner, auditor, admin) en scope wat elke rol kan zien:

- Reviewers zien alleen verzoeken die naar hen zijn gerouteerd, niet de volledige queue.

- Resource owners zien verzoeken voor hun resources, niet alles.

- Auditors hebben mogelijk read-only toegang tot beslissingen en bewijs, maar niet alle vrije-tekstvelden als die persoonlijke data bevatten.

Behandel admin-toegang als uitzonderlijk: verplicht MFA, beperk tot een kleine groep en log elke privilegiërende actie.

Bescherm data end-to-end

Versleutel in transit (TLS overal) en at rest (database en backups). Bewaar secrets (DB-wachtwoorden, signing keys, webhook-tokens) in een secrets manager, niet in omgevingsbestanden in repo’s.

Wees selectief in wat je opslaat:

- Vermijd het bewaren van ruwe toegangstokens.

- Redigeer of templatiseer toelichtingsvelden waar mogelijk.

- Scheid identity-data van request-notities om onbedoelde openbaarmaking te verminderen.

Bescherming tegen veelvoorkomende aanvallen

Voeg basiscontroles vroeg toe:

- Rate limiting op login, search en API-eindpunten om scraping en brute force te reduceren.

- CSRF-bescherming voor browser-sessies; gebruik SameSite-cookies en anti-CSRF-tokens.

- Strikte server-side inputvalidatie voor IDs, commentaren en filters.

- Bestanduploads controleren: allowlist MIME-types, scan uploads, groottebeperkingen en opslag buiten de webroot.

Compliance basics: minimaliseer, bewaar en controleer logs

Stel retentieperioden in voor requests, commentaren en bijlagen op basis van beleid (bijv. 1–7 jaar voor auditbewijs, korter voor persoonlijke notities). Houd een toegangsgereguleerde auditlog met onveranderbare events en beperk logtoegang tot auditors en security. Wanneer onzeker, bewaar minder — en documenteer waarom je bewaart wat je bewaart.

Notificaties en communicatie

Voeg een eenvoudige mobiele flow toe

Maak een lichte Flutter-companion voor snelle goedkeuringen en statuschecks onderweg.

Notificaties zijn het zenuwstelsel van een access request-workflow. Als ze duidelijk en tijdig zijn, verlopen verzoeken snel en blijven beoordelaars zeker. Als ze luidruchtig of vaag zijn, negeren mensen ze — en stagneren goedkeuringen.

Wat te notificeren (en wanneer)

Minimaal omvatten:

- Bevestiging bij indiening naar de aanvrager, inclusief wat er gebeurt en verwachte tijdlijnen.

- Goedkeuring vereist naar elke beoordelaar, met genoeg context om snel te beslissen.

- Besluit genomen naar de aanvrager en eventuele downstream-fulfillers (IT/helpdesk), inclusief volgende stappen en ingangsdata.

Houd de berichtinhoud consistent over kanalen zodat mensen geen details hoeven te zoeken.

Kanaalstrategie: e-mail, chat en in-app

Gebruik een gelaagde aanpak:

- In-app notificaties voor actieve app-gebruikers (beoordelaars, admins). Laaggeluid en makkelijk bij te houden.

- E-mail voor betrouwbare levering en auditabiliteit, vooral voor incidentele approvers.

- Chat (Slack/Teams) voor snelle reactie, maar alleen als gebruikers zich aanmelden en je de frequentie kunt beheersen.

Vermijd spam door niet-dringende updates te bundelen (bijv. dagelijkse samenvatting) en real-time pings te reserveren voor goedkeuringen en escalaties.

Herinneringen en escalaties die rekening houden met tijdzones

Herinneringen moeten voorspelbaar en eerlijk zijn: stuur de eerste herinnering na een gedefinieerd SLA-venster en escaleer alleen als er geen actie is. Pas werktijden en lokale tijdzones toe zodat een beoordelaar in Sydney geen “overdue”-alerts om 2 uur ’s nachts krijgt. Laat teams stilte-uren en vakantiekalenders configureren.

Templates met verplichte context (en deep links)

Maak notificatiesjablonen die altijd bevatten:

- Aanvrager, resource, entitlement en motivering

- Risicosignalen (bijv. verhoogde privileges, productie-toegang)

- Vervaldatum/SLA en de volgende goedkeurder

- Een deep link om direct te handelen: /requests/{id}

Goed ontworpen notificaties verminderen heen-en-weer, versnellen approvals en verbeteren auditklaarheid zonder mensen te overstelpen.

Testen, lanceren en voortdurende verbeteringen

Een gecentraliseerde access review-app verdient vertrouwen alleen wanneer hij voorspelbaar presteert onder echte druk: urgente verzoeken, complexe routing en strikte scheiding van taken. Definieer voordat je iedereen uitnodigt wat “klaar” betekent zodat testen naar hetzelfde doel werkt.

Definieer “klaar” (zodat testen een doel heeft)

Begin met de kernflows die je op dag één moet ondersteunen: request aanmaken → routeren naar de juiste reviewer(s) → goedkeuren/afwijzen → uitvoeren/intrekken → bewijs vastleggen.

Maak daarna een lijst met admin-instellingen die ononderhandelbaar zijn (routingregels, approver-groepen, delegatie, escalatietiming, verval-standaarden) en de rapportageviews die je nodig hebt (open backlog, verouderende verzoeken, doorlooptijd per team en basisexports voor audit).

Test de kritieke paden die goedkeuringen breken

Concentreer testen op scenario’s die stilletjes verkeerde uitkomsten kunnen geven:

- Routingregels: juiste goedkeurder per resource/entitlement, inclusief randgevallen (contractors, cross-team resources).

- Delegatie en out-of-office coverage: verifieer dat de delegate precies ziet wat hij mag en dat verantwoordelijkheid zichtbaar blijft.

- Verval en tijdgebonden toegang: controleer herinneringen, automatische expiratie en wat er gebeurt bij vertraagde fulfillment.

- Permissiekontroles: beoordelaars mogen hun eigen toegang niet goedkeuren; aanvragers zien geen andere verzoeken tenzij bedoeld; admins kunnen de geschiedenis niet herschrijven.

Voeg een set “malafide tests” toe (dubbele klikken, gedeeltelijke fouten, retries) om te voorkomen dat dubbele goedkeuringen of tegenstrijdige staten ontstaan.

Gefaseerde uitrol

Start met een pilotgroep die de realiteit weerspiegelt: één bedrijfsteam, één IT/fulfillment-team en minimaal één eigenaar van een hoog-risico resource. Houd een korte feedbackloop (wekelijkse review van pijnpunten) en publiceer eenvoudige richtlijnen over waar verzoeken heen moeten tijdens de transitie.

Bij migratie van e-mail of ticketing plan je een cutoff-regel: na datum X moeten nieuwe verzoeken in de app worden aangemaakt; oudere items kunnen geïmporteerd worden als read-only referenties of gesloten met een gedocumenteerde beslissing.

Meet uitkomsten en verbeter

Volg consequent een paar metrics: mediane doorlooptijd, aantal openstaande verzoeken, goedkeurings-/afkeuringspercentages en veelvoorkomende afkeuringsredenen. Afkeuringsredenen zijn bijzonder waardevol — ze wijzen op ontbrekende vereisten, onduidelijke resourcebeschrijvingen of te brede requesttypes.

Gebruik deze signalen om routing te verfijnen, least-privilege-standaarden aan te scherpen en formulieren en notificaties te verbeteren zonder elke week beleid te wijzigen.

Sneller implementeren (zonder controles te op te offeren)

Zodra workflow, rollen en datamodel duidelijk zijn, wordt de grootste risicofactor uitvoeringsafwijking: inconsistente schermen, missende auditevents of “tijdelijke” shortcuts die permanente gaten worden.

Als je de levering wilt versnellen zonder de architectuur ongedisciplineerd te maken, kan een vibe-coding workflow helpen. Met Koder.ai kunnen teams de kern van een access review-app bouwen vanuit een gestructureerd spec (rollen, request-states, routingregels en auditevents) via een chatgestuurde interface — en daarna veilig itereren met Planning Mode, snapshots en rollback, en source code export wanneer je het in je standaard SDLC wilt opnemen. De default stack van Koder.ai (React voor web, Go + PostgreSQL voor backend) past goed bij typische behoeften: inbox-achtige UIs, sterk getypte approval-workflows en append-only auditlogging.

Of je nu Koder.ai gebruikt of een traditionele build volgt, blijft de volgorde hetzelfde: fixeer rollen en SoD-regels, scheid goedkeuring van fulfillment en behandel auditbaarheid als een productfeature — niet als een bijzaak.