15 aug 2025·8 min

Hoe een webapp te maken voor leveranciersonboarding en verificatie

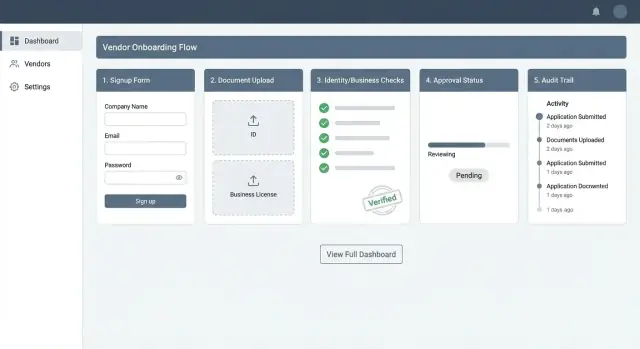

Leer hoe je een webapp plant, ontwerpt en bouwt voor leveranciersonboarding en -verificatie: workflows, KYB/KYC-checks, documenten, goedkeuringen en auditklare dossiers.

Wat een webapp voor leveranciersonboarding en -verificatie doet

Een vendor onboarding & verificatie webapp verandert “we willen met deze leverancier werken” in “deze leverancier is goedgekeurd, juist ingesteld en klaar om betaald te worden” — zonder eindeloze e-mailthreads, verspreide PDF's of handmatig kopiëren/plakken.

Het doel: sneller opzetten met minder handmatige stappen

Het primaire doel is snelheid én controle. Leveranciers moeten de juiste informatie in één keer aanleveren, en interne teams moeten dit efficiënt en consistent kunnen beoordelen.

Een goed ontworpen app vermindert doorgaans:

- Hin-en-weer e-mails (“Kun je dat certificaat opnieuw sturen?”)

- Dubbele gegevensinvoer in ERP-/boekhoudsystemen

- Time-to-approval voor laag-risico, standaard leveranciers

Onboarding vs verificatie: wat inbegrepen is

Deze termen worden vaak door elkaar gebruikt, maar het zijn verschillende onderdelen van dezelfde stroom:

- Onboarding verzamelt en organiseert leveranciersinformatie: bedrijfsgegevens, contactpersonen, adressen, belastingformulieren, bankgegevens, verzekeringscertificaten en vereiste beleidsdocumenten.

- Verificatie controleert die informatie: bevestigen dat het bedrijf bestaat, waar nodig beneficial owners controleren, screening tegen sancties/watchlists, belasting-ID's bevestigen en zekerstellen dat bankgegevens plausibel zijn en bij de juiste entiteit horen.

In de praktijk moet je app beide ondersteunen: gestructureerde gegevensinzameling (onboarding) plus geautomatiseerde en handmatige controles (verificatie).

Wie profiteert (en hoe)

Een enkele workflow helpt meerdere teams werken vanuit dezelfde bron van waarheid:

- Inkoop krijgt duidelijke status (“uitgenodigd / in behandeling / goedgekeurd”) en minder vertragingen.

- Finance/AP ontvangt nauwkeurige betaalgegevens en schonere vendor masterdata.

- Compliance/Risk kan consistente controles toepassen, beslissingen documenteren en uitzonderingen escaleren.

- Leveranciers krijgen een eenvoudig portaal om informatie in te vullen, documenten te uploaden en te volgen wat ontbreekt.

Wat je bouwt: portaal + adminconsole + checks

Aan het einde van deze gids bouw je in wezen drie verbonden onderdelen:

- Een vendorportaal voor uitnodigingen, formulierinvoer en documentuploads.

- Een admin reviewconsole om inzendingen te beoordelen, wijzigingen te vragen, goed te keuren/af te wijzen en interne notities achter te laten.

- Verificatietests (geautomatiseerd waar mogelijk) plus een duidelijke route voor handmatige beoordeling wanneer de app risico of ontbrekende gegevens signaleert.

Samen creëren deze componenten een herhaalbare leveranciersonboardingworkflow die gemakkelijker te beheren, te auditen en voor leveranciers te voltooien is.

Begin met requirements: vendor types, regio's en uitkomsten

Voordat je schermen ontwerpt of verificatietools kiest, bepaal wie je leveranciers zijn en wat “klaar” betekent. Een vendor onboarding webapp slaagt wanneer hij consequent de juiste informatie verzamelt, een duidelijke beslissing oplevert en verwachtingen stelt voor zowel leveranciers als interne beoordelaars.

1) Breng je vendor types in kaart

Definieer de initiële categorieën leveranciers die je ondersteunt, want elk type vraagt om andere gegevens en verificatiestappen:

- Individuen / eenmanszaken: vaak persoonlijke identiteitsgegevens plus bewijs dat zij betalingen kunnen ontvangen.

- Kleine bedrijven: kunnen beperkte documentatie hebben, informele structuren en snellere ondersteuning nodig hebben.

- Grote ondernemingen: doorgaans meer papierwerk, meerdere contactpersonen en strengere contractuele eisen.

Houd deze lijst in het begin kort—voeg randgevallen later toe, op basis van echte inzendingen.

2) Stel vereiste uitkomsten vast (en wat ze betekenen)

Definieer een klein aantal consistente statussen waarop je goedkeuringsworkflow kan vertrouwen:

- Goedgekeurd: leverancier kan transacties uitvoeren; resterende stappen zijn niet-blokkerend.

- Afgewezen: leverancier kan niet transacteren; geef reden codes voor rapportage.

- Meer info vereist: ontbrekende/onzure gegevens of documenten; leverancier moet actie ondernemen.

Bepaal of je tussenstaten nodig hebt zoals “In beoordeling” of “In afwachting van verificatie” om verwachtingen te managen.

3) Kies documenten en datavelden per vendor type

Maak per vendor type een checklist: basisprofiel, bedrijfsgegevens, eigenaren/controllers (indien van toepassing), belastingformulieren en uitbetalings-/bankgegevens.

Wees expliciet over optionele versus verplichte velden, bestandsformaten en of je regionale alternatieven accepteert (bijvoorbeeld verschillende registratiedocumenten per land).

4) Identificeer beperkingen: regio's, talen en timing

Noteer de landen/regio's waarin je actief bent, ondersteunde talen en eventuele reactietijddoelen (bijv. “directe pre-checks, handmatige beoordeling binnen 24 uur”). Deze beperkingen beïnvloeden validatieregels, personeelsinzet en gebruikerscommunicatie.

Compliance basics: KYB/KYC, sancties, belasting en bankzaken

Compliance-eisen maken het verschil tussen een soepel leverancierscontact en eindeloze nabehandelingen. Voordat je formulieren en workflows bouwt, bepaal welke controles je moet uitvoeren, wanneer en wat “pass” betekent.

KYB basics (bedrijven)

Know Your Business (KYB) verifieert dat de leverancier een echte, wettelijk geregistreerde organisatie is en dat je begrijpt wie erachter zit. Veelvoorkomende KYB-controles zijn:

- Bedrijfsregistratiegegevens (handelsnaam, registratienummer, oprichtingsdatum, status)

- Controle van geregistreerd adres en operationeel adres

- Informatie over uiteindelijke belanghebbenden (wie het bedrijf uiteindelijk bezit of controleert)

Zelfs als een provider “geverifieerd” teruggeeft, bewaar het bewijs waarop je je beslissing baseerde (bron, timestamp, referentie-ID) zodat je de beslissing later kunt toelichten.

KYC basics (personen achter het bedrijf)

Als individuen betrokken zijn—beneficial owners, bestuurders, gevolmachtigden—heb je mogelijk KYC (identiteitsverificatie) nodig. Typische stappen zijn het vastleggen van wettelijke naam, geboortedatum (waar toegestaan) en een controle van een identiteitsbewijs of alternatieve verificatiemethode.

Sanctie-, PEP- en watchlist-screening

Als je programma dat vereist, screen dan zowel het bedrijf als relevante personen tegen sanctielijsten, PEP-databases en andere watchlists.

Definieer match-afhandelingsregels vooraf (bijv.: automatische vrijgave bij low-confidence matches, doorsturen naar handmatige beoordeling bij potentiële matches).

Belasting- en bankvalidatie

Leveranciers kunnen meestal niet betaald worden totdat belasting- en bankgegevens geldig zijn:

- Belasting: W-9/W-8 (VS), BTW-nummers (EU/UK), lokale equivalenten

- Bank: IBAN/routing/rekeningnummerformaten, controles op rekeninghoudernaam (waar beschikbaar)

Verplicht vs voorwaardelijk (vermijd over-collectie)

Maak velden voorwaardelijk op basis van regio, vendor type, betaalmethode en risiconiveau. Bijvoorbeeld: een laag-risico binnenlandse leverancier heeft mogelijk geen beneficial owner IDs nodig, terwijl een hoog-risico grensoverschrijdende leverancier dat wel heeft.

Dit houdt het portaal korter, verbetert voltooiingspercentages en voldoet nog steeds aan je compliance-eisen.

Ontwerp de end-to-end workflow (van uitnodiging tot goedkeuring)

Een leveranciersonboardingflow moet lineair aanvoelen voor de leverancier, terwijl je team duidelijke controlepunten krijgt voor verificatie en besluitvorming. Het doel is minder hin- en-weer en vroegtijdig risico detecteren.

1) Vendor aanmelding: alleen op uitnodiging, self-serve of beide

De meeste teams ondersteunen twee toegangspaden:

- Uitnodigingslinks voor bekende leveranciers (inkoop start het record, leverancier vult het aan). Uitnodigingslinks moeten eenmalig, tijdsgebonden en gekoppeld aan een e-mailadres zijn.

- Self-serve registratie voor marktplaatsen of open programma's. Voeg basis spambeveiliging toe (e-mailverificatie, rate limits) en communiceer vooraf welke documenten vereist zijn.

Als je beide aanbiedt, standaardiseer de downstream-stappen zodat rapportage en beoordeling consistent blijven.

2) Stapsgewijze onboarding (progressive disclosure)

Gebruik een begeleide volgorde met een zichtbare voortgangsindicator. Een typische volgorde:

- Profiel: contactpersoon, rol, voorkeurstaal.

- Bedrijfsgegevens: handelsnaam, registratienummer, adres, beneficial owners indien vereist.

- Documenten: certificaten, ID's, bewijs van adres, belastingformulieren.

- Uitbetaling: bankrekeninggegevens, betaalmethode, controle op overeenstemming van begunstigde naam.

Sla concepten automatisch op en laat leveranciers later terugkeren — dit alleen al kan uitval aanzienlijk verminderen.

3) Verificatie: geautomatiseerde checks + handmatige beoordeling

Voer geautomatiseerde controles uit zodra voldoende gegevens beschikbaar zijn (niet alleen aan het eind). Leid uitzonderingen naar handmatige beoordeling: mismatchende namen, onduidelijke documenten, hoog-risicolanden of sanctietreffers die bevestiging door een analist vereisen.

4) Goedkeuringsstroom: sluit de lus met de leverancier

Modelleer beslissingen als Goedkeuren / Afwijzen / Meer info vereist. Als informatie ontbreekt, stuur dan een taakgerichte aanvraag (“Upload belastingformulier”, “Bevestig begunstigde van de bank”) met een deadline, in plaats van een generieke e-mail.

5) Voortdurende monitoring na goedkeuring

Onboarding stopt niet bij goedkeuring. Volg wijzigingen (nieuwe bankrekening, adresupdates, eigendomswijzigingen) en plan periodieke re-verificatie op basis van risico — bijvoorbeeld jaarlijks voor laag risico, elk kwartaal voor hoog risico en direct bij kritieke aanpassingen.

Gebruikerservaring: vendorportaal vs admin reviewconsole

Een vendor onboarding-app slaagt of faalt op twee ervaringen: het self-serve portaal voor leveranciers (snelheid en duidelijkheid) en de interne reviewconsole (controle en consistentie). Behandel ze als aparte producten met verschillende doelen.

Vendorportaal: verminder moeite, verhoog vertrouwen

Leveranciers moeten alles kunnen afronden zonder PDF's via e-mail terug te sturen. Kernpagina's zijn meestal:

- Account: aanmelding/uitnodiging accepteren, wachtwoord/SSO-opties, MFA-instelling.

- Bedrijfsprofiel: handelsnaam, registratienummer, adres, beneficial owners (indien vereist) en contactpersonen.

- Documentupload: duidelijke eisen per vendor type/land, richtlijnen voor bestandsgrootte en acceptabele formaten.

- Status: een eenvoudige tijdlijn (Ingediend → In beoordeling → Wijzigingen gevraagd → Goedgekeurd/Geweigerd) met volgende stappen.

Maak formulieren mobielvriendelijk (grote velden, camera-upload voor documenten, opslaan-en-doorgaan) en toegankelijk (labels, toetsenbordnavigatie, foutmeldingen die uitleggen hoe te corrigeren).

Waar mogelijk, toon voorbeelden van acceptabele documenten en leg uit waarom een veld nodig is om uitval te verminderen.

Admin reviewconsole: snelle beslissingen met strikte controle

Interne gebruikers hebben een doelgerichte werkruimte nodig:

- Wachtrij: geprioriseerde lijst met filters (risiconiveau, regio, SLA-age, ontbrekende items).

- Vendorprofiel: geconsolideerd overzicht van ingediende gegevens, verificatieresultaten en documenten.

- Beslissing: goedkeuren, afwijzen of wijzigingen aanvragen met gestructureerde redenen.

- Notities & geschiedenis: beoordelaarscommentaar, bijlagen en een volledige activiteitstijdlijn.

Rollen, notificaties en auditkopieën

Gebruik role-based access om taken te scheiden (bijv. requester vs reviewer vs approver vs finance). Notificaties moeten template-gestuurd zijn (e-mail/SMS/in-app), duidelijke CTA's bevatten en auditkopieën bewaren van wat en wanneer is verzonden — vooral voor “wijzigingen gevraagd” en definitieve beslissingen.

Datamodel: wat je moet opslaan (en waarom)

Brand de vendorervaring

Plaats het vendorportaal op je eigen domein voor een consistentere ervaring.

Een vendor onboarding webapp slaagt of faalt op basis van het datamodel. Als je alleen “geüploade documenten” en één “goedgekeurd/afgewezen”-vlag opslaat, zit je snel vast wanneer eisen veranderen, auditors vragen stellen of je nieuwe KYB-checks toevoegt.

Kernentiteiten (je “bron van waarheid”)

Begin met een duidelijke scheiding tussen het vendorbedrijf en de personen die het portaal gebruiken.

- Organisatie (vendor): handelsnaam(en), registratienummers, belasting-ID's, bedrijfstype, werkende landen.

- Gebruiker: inlogidentiteit voor vendorgebruikers en interne beoordelaars (met rollen/machtigingen).

- Adressen: geregistreerd adres, operationeel adres, postadres — sla op als aparte tabel om meerdere landen en formaten te ondersteunen.

- Documenten: eerst metadata (type, uitgever, uitgifte/vervaldatum, bestandsstatus). Houd het bestand zelf in objectopslag; de database slaat referenties op.

Deze structuur ondersteunt meerdere contactpersonen per vendor, meerdere locaties en meerdere documenten per vereiste.

Verificatie-entiteiten (wat is gecontroleerd en wat gebeurde)

Modelleer verificatie als gebeurtenissen in de tijd, niet als één enkele “verificatie-uitkomst”.

- Checks: “Sanction screening”, “Bedrijfsregister-lookup”, “Bankrekeningverificatie”, enz.

- Resultaten: snapshot van providerrespons (genormaliseerde velden + raw payload-referentie), match confidence, tijdstempels.

- Risicoscore: sla zowel de numerieke score als de input die hem berekent op.

- Revieweracties: wie beoordeelde, wat ze besloten, waarom en welk bewijs ze gebruikten.

Workflow-entiteiten (hoe werk beweegt)

Onboarding is een wachtrijprobleem.

- Taken en statussen: granulair zoals “Wachten op belastingformulier”, “Handmatige beoordeling vereist”, “Herindiening gevraagd”.

- SLA-timers: wanneer een taak startte, gepauzeerd, overschreden en opgelost.

- Opmerkingen: interne notities versus voor leverancier zichtbare berichten (aparte velden om onbedoelde openbaarmaking te vermijden).

Integratiegegevens (traceerbaarheid tussen systemen)

Voor elke externe provideraanroep sla je op:

- Externe referenties (provider applicant/vendor ID)

- Webhook events (event ID, handtekeningstatus, verwerkingsuitkomst)

- Request/response-linkage (zodat support problemen kan replayen)

Ontwerp voor verandering: versionering en geschiedenis

Compliance onboardingregels evolueren. Voeg versievelden toe aan checks en vragenlijsten, en onderhoud geschiedenis tabellen (of onveranderlijke auditrecords) voor cruciale objecten.

Zo kun je aantonen wat je wist op het moment van goedkeuring, zelfs als regels later veranderen.

Integraties: verificatieproviders, opslag en backoffice

Integraties maken van een formulier een operationeel systeem. Het doel is simpel: leveranciers leveren één keer, je team verifieert één keer, en downstream systemen blijven gesynchroniseerd zonder handmatig overtypen.

Bouwen vs kopen: besteed uit wat vaak verandert

Voor de meeste teams is het sneller en veiliger om KYB-controles, sanctiescreening en (indien relevant) identiteitsverificatie uit te besteden aan gevestigde providers. Deze leveranciers houden wettelijke wijzigingen, databronnen en uptime-eisen bij.

Bouw alleen in-house wat je onderscheidt: je goedkeuringsworkflow, risicobeleid en hoe je signalen combineert (bijv.: “sanctions clear + belastingformulier geldig + bankrekening geverifieerd”). Houd integraties modulair zodat je leveranciers later kunt wisselen zonder de app te herschrijven.

Documentverzameling: opslag, scanning en bestandsregels

Vendorverificatie vereist doorgaans gevoelige bestanden (W-9/W-8, certificaten, bankbrieven). Gebruik objectopslag met encryptie en kortdurende, ondertekende upload-URL's.

Voeg beveiligingsmaatregelen toe bij binnenkomst: virus-/malware-scanning, allow-lists voor bestandstypen (PDF/JPG/PNG), omvangslimieten en basiscontentchecks (bijv. geweigerde wachtwoord-beveiligde PDF's als beoordelaars ze niet kunnen openen). Bewaar documentmetadata (type, uitgifte/vervaldatum, uploader, checksum) apart van het bestand.

E-handtekeningen (wanneer overeenkomsten onderdeel zijn van onboarding)

Als je voorwaarden, DPA's of MSA's nodig hebt vóór goedkeuring, integreer een e-sign-provider en bewaar de uiteindelijke ondertekende PDF plus signing auditdata (ondertekenaar, tijdstempels, envelope ID) bij het vendorrecord.

Backoffice-synchronisatie + webhooks voor events

Plan een Accounting/ERP-integratie om de “vendor master”-gegevens na goedkeuring te synchroniseren (handelsnaam, belasting-ID's waar toegestaan, betaalgegevens, remit-to-adres).

Gebruik webhooks voor statusupdates (ingediend, checks gestart, goedgekeurd/afgewezen) en append-only eventlogs zodat externe systemen kunnen reageren zonder te poll-en.

Beveiliging & privacy: bescherm PII en gevoelige documenten

Zet vereisten om in een plan

Breng vendor types, vereiste documenten en uitkomsten in kaart voordat je code genereert.

Vendor onboarding verzamelt enkele van je meest gevoelige gegevens: identiteitsgegevens, belasting-ID's, bankdocumenten en incorporatiebestanden. Behandel beveiliging en privacy als productkenmerken — niet als een eindcontrolelijst.

Authenticatie: maak toegang moeilijk te vervalsen

Voor leveranciers verlaag je wachtwoordrisico door e-mail magic links (kortdurend, eenmalig) of SSO aan te bieden bij leveranciers van grotere organisaties.

Voor je interne team verplicht je MFA voor admins en iedereen die documenten kan bekijken of exporteren.

Overweeg ook sessiecontroles: korte time-outs voor admin-sessies, device-gebaseerde step-up verificatie voor risicovolle acties (zoals het wijzigen van bankgegevens) en waarschuwingen voor ongebruikelijke inloglocaties.

Autorisatie: least privilege en gescheiden goedkeuringen

Gebruik least-privilege rollen zodat mensen alleen zien wat ze nodig hebben (bijv. “Viewer”, “Reviewer”, “Approver”, “Finance”).

Scheid taken zodat degene die wijzigingen aanvraagt (zoals een bankrekeningupdate) niet dezelfde persoon is die ze goedkeurt. Deze simpele regel voorkomt veel interne fraude.

Encryptie: in transit en at rest

Gebruik altijd HTTPS/TLS voor data in transit. Voor data at rest: versleutel databases en bestandsopslag.

Beheer sleutels in een managed key service, roteer ze regelmatig en beperk wie toegang heeft. Zorg dat back-ups ook versleuteld zijn.

PII-hantering: minimaliseer, redacteer en beperk blootstelling

Verzamel alleen wat je nodig hebt voor KYB/KYC en fiscale uitkomsten. Toon gedeponeerde weergaven standaard in de UI (bijv. maskeren van belasting-ID's en banknummers), waarbij “onthul” extra rechten vereist en een auditgebeurtenis genereert.

Veilige uploads: controleer, scan en verifieer

Gebruik gesigneerde URL's zodat leveranciers direct naar opslag kunnen uploaden zonder credential-exposure.

Handhaaf bestandsgroottes en toegestane types, en scan uploads op malware voordat ze zichtbaar worden voor beoordelaars. Bewaar documenten in private buckets/containers en serveer ze via tijdsgebonden links.

Als je beveiligingsverwachtingen publiceert, houd die toegankelijk in je portaal (bijv. /blog/security-privacy-pii) zodat leveranciers begrijpen hoe hun gegevens worden beschermd.

Verificatielogica: regels, risicoscoring en handmatige review

Verificatielogica is waar je app “geüploade documenten” verandert in een verdedigbare goedkeuringsbeslissing. Het doel is niet alles te automatiseren — het is om de makkelijke beslissingen snel te maken en de moeilijke beslissingen consistent.

Geautomatiseerde regels (snel, voorspelbaar)

Begin met duidelijke, deterministische regels die voortgang blokkeren of leveranciers naar review leiden. Voorbeelden:

- Ontbrekende velden/documenten: verplichte handelsnaam, registratienummer, beneficial owner-gegevens, belastingformulier, bankbewijs.

- Landbeperkingen: vendorland niet ondersteund, hoog-risicolocatie, of mismatched “geregistreerd land” vs “operationeel land.”

- Dubbele leveranciers: hetzelfde registratienummer, belasting-ID, bankrekening of e-maildomein bestaat al.

Maak validatieberichten specifiek (“Upload een bankbrief gedateerd binnen de laatste 90 dagen”) en ondersteun “Opslaan & later vervolgen” zodat leveranciers hun voortgang niet verliezen.

Risicoscoring (simpel, uitlegbare niveaus)

Gebruik eerst een eenvoudig model: Laag / Midden / Hoog. Elk niveau moet berekend zijn uit transparante signalen, met de redenen zichtbaar voor beoordelaars.

Voorbeeldsignalen:

- Hoog: sanctiematch (zelfs gedeeltelijk), hoog-risicoland, inconsistente eigendom, onverifieerbare registratie.

- Midden: nieuw bedrijf, beperkte online aanwezigheid, kleine documentmismatch.

- Laag: geregistreerde data geverifieerd, schone sanctiescreening, consistente documenten.

Bewaar zowel de score als de reden codes (bijv. COUNTRY_HIGH_RISK, DOC_MISMATCH_NAME) zodat gebruikers uitkomsten kunnen toelichten zonder te moeten gokken.

Handmatige reviewchecklist (consistente beslissingen)

Geef beoordelaars een gestructureerde checklist: ID-match, geldigheid van registratie, uiteindelijke eigenaren, sanctieresultaten, fiscale naleving, bankbewijs en “opmerkingen voor uitzonderingen”.

Uitzonderingsafhandeling (overrides met verantwoording)

Sta overrides toe, maar verplicht een verplichte reden en, wanneer nodig, een tweede goedkeurder. Dit voorkomt stille risicoacceptatie en vermindert nabehandelingen wanneer auditors vragen waarom iets is goedgekeurd.

Auditability & rapportage: maak beoordelingen eenvoudig te bewijzen

Een vendoronboardingsbeslissing is alleen verdedigbaar zolang je het bewijs kunt reconstrueren. Auditability is niet alleen voor toezichthouders — het vermindert interne frictie wanneer Finance, Inkoop en Compliance moeten begrijpen waarom een leverancier is goedgekeurd, afgewezen of teruggestuurd.

Bouw een betrouwbare audittrail

Leg vast “wie wat en wanneer wijzigde” voor elke betekenisvolle gebeurtenis: profielbewerkingen, documentuploads, ontvangen verificatieresultaten, risicoscorewijzigingen en statustransities.

Houd auditvermeldingen append-only (niet te bewerken), met tijdstempel en gekoppeld aan de actor (admin user, vendor user of systeem). Log context die ertoe doet: vorige waarde → nieuwe waarde, bron (handmatig vs integratie) en een onveranderlijk ID voor het vendorrecord.

Beslissingsrecords: documenteer het waarom

Voor elke goedkeuring of afwijzing, sla een beslissingsrecord op met:

- De definitieve beslissing en tijdstempel

- De beslisser (of escalatieketen)

- Ondersteunend bewijs: providerresultaten, gematchte entiteitsdata, notities en documentreferenties

- De gebruikte beleids-/regelversie op dat moment (zodat je beslissingen kunt uitleggen nadat regels zijn gewijzigd)

Dit verandert tribale kennis in een duidelijke, controleerbare geschiedenis.

Retentie en verwijdering volgens beleid

Definieer retentie per datatypes (PII, belastingformulieren, bankgegevens, documenten, auditlogs). Stem af op wettelijke vereisten en intern risicobeleid, en maak verwijdering afdwingbaar — bij voorkeur via geautomatiseerde schema's.

Als je moet verwijderen, overweeg selectieve redactie (bijv. documenten en gevoelige velden verwijderen) terwijl je minimale auditmetadata behoudt die nodig is voor verantwoording.

Rapportage die doorvoer verbetert

Operationele rapporten moeten knelpunten blootleggen: uitnodiging-naar-start ratio, uitvalpunten in het documentportaal, gemiddelde time-to-approve per vendor type/regio en volume handmatige beoordelingen.

Auditorvriendelijke exports (met controls)

Ondersteun CSV/PDF-exports voor specifieke gevallen en datumbereiken, maar beperk ze met role-based toegang, goedkeuringsworkflows voor bulk-exports en exportlogs. Auditors moeten krijgen wat ze nodig hebben — zonder dat exports een datalekrisico worden.

Bouwplan: tech stack, architectuur, API's en testen

Verlaag bouwkosten

Verminder bouwkosten door te delen wat je bouwt met Koder.ai of door collega's te verwijzen.

Een vendor onboarding webapp slaagt wanneer hij makkelijk te onderhouden en moeilijk te misbruiken is. Het bouwplan moet prioriteit geven aan: veilige gegevensverwerking, duidelijke workflowstatussen en voorspelbare integraties (verificatieproviders, opslag, e-mail/SMS).

Tech stack-opties (simpele keuzes)

- React (frontend): uitstekend voor het bouwen van een soepel vendorportaal (formulieren, uploads, voortgangsstappen) en een snelle adminconsole.

- Django (Python): sterk “batteries included” backend — admintools, authenticatie en een nette manier om workflows te modelleren.

- Laravel (PHP): productief voor CRUD-zware apps met wachtrijen, notificaties en een bekend ecosysteem.

- Node.js (bijv. NestJS/Express): goed als je team JavaScript end-to-end prefereert en je flexibele integraties wilt.

Kies wat je team zelfverzekerd kan beheren; onboarding-apps blijven lang in gebruik.

Als je de workflow snel wilt valideren vóór volledige bouw, kunnen tools zoals Koder.ai helpen bij het prototypen van het vendorportaal en de adminconsole vanuit een chatgestuurde specificatie. Omdat het React-gebaseerde frontends en Go/PostgreSQL-backends kan genereren, is het een praktische manier om te itereren op rollen, wachtrijen en statustransities — en vervolgens broncode te exporteren zodra de flow is bewezen.

Architectuur: monolith vs modulaire services

Begin met een modulaire monolith voor de meeste teams: één app, één database, duidelijke modules (vendors, documenten, checks, reviews). Je shipt sneller en houdt auditing eenvoudiger.

Ga naar separaat services wanneer verificatieverkeer hoog is, integraties toenemen of teams onafhankelijke deployment nodig hebben (bv. een aparte “checks”-service). Splits niet te vroeg als dat je compliance-wijzigingen vertraagt.

API-ontwerp: praktische REST-endpoints

Houd endpoints afgestemd op de workflow:

POST /vendors(maak vendorrecord),GET /vendors/{id}POST /vendors/{id}/invite(stuur portaallink)POST /vendors/{id}/documents(upload metadata),GET /documents/{id}POST /vendors/{id}/checks(start KYB/KYC/sanctions),GET /checks/{id}POST /vendors/{id}/submit(vendor verklaart volledigheid)POST /vendors/{id}/decision(approve/reject/request-changes)

Modelleer statustransities expliciet om de goedkeuringsworkflow te beschermen.

Achtergrondjobs: verificatie en herinneringen

Gebruik een queue voor provideraanroepen, retries, webhookverwerking en getimede nudge-taken (bijv. “upload ontbrekend belastingformulier”). Jobs voeren ook documentvirus-scans en OCR uit zonder de UI te vertragen.

Testplan dat pijnlijke incidenten voorkomt

Richt je op:

- Formvalidatie (verplichte documenten per regio/vendor type)

- Permissietests (vendor vs reviewer vs admin; least privilege)

- Integratiemocks voor verificatieproviders en opslag

- Workflowtests (je kunt niet goedkeuren zonder vereiste checks; audittrail wordt altijd geschreven)

Als je een strakker operationeel checklist nodig hebt, combineer dit dan met /blog/security-privacy-pii voor deployment hygiene.

Lanceren, beheren en verbeteren: een praktisch stappenplan

Een vendor onboarding-app werkt alleen als leveranciers hem voltooien en beoordelaars cases zonder knelpunten kunnen afronden. Plan je lancering als een operationele verandering, niet alleen als een deployment.

Fase 1: Lever de minimaal bruikbare flow

Begin met documentverzameling + handmatige beoordeling. Dat betekent: nodig leveranciers uit, leg verplichte bedrijfsinfo vast, laat documenten uploaden en geef je team een duidelijke approve/reject-lus met notities. Houd regels in het begin minimaal om te leren wat beoordelaars echt nodig hebben.

Als je scope moet beperken, beperk de eerste release tot één regio, één vendor type of één interne business unit.

Pilot met een kleine, echte groep leveranciers

Voer een pilot uit met een handvol leveranciers die je typische mix vertegenwoordigen (nieuw, internationaal, hoog/laag risico). Volg:

- Voltooiingsratio (gestart vs ingediend)

- Tijd tot indienen (mediaan, niet alleen gemiddelden)

- Topuitvalstappen (waar leveranciers afhaken)

Gebruik feedback om verwarrende velden te verhelpen, dubbele uploads te verminderen en instructies voor herkansing te verduidelijken.

Dag-2 operatie: maak een playbook

Definieer een operationeel playbook voordat je voor iedereen openzet:

- SLA's (bijv. “beoordeling binnen 2 werkdagen”)

- Escalatiepaden (fraudeflags, urgente leveranciers, door het bestuur gesponsorde leveranciers)

- Beoordelaarstraining (voorbeelden van goede/slechte documenten, afwijzingsredenen, richtlijnen voor toon)

Monitoring die verrassingen voorkomt

Monitor foutpercentages bij onboarding, wachtrijtijd en verificatieprovider-uptime. Stel alerts in wanneer de wachtrij groeit of een provider faalt, en heb een fallbackplan (pauzeer auto-checks, schakel naar handmatige verwerking).

Volgende upgrades die vaak renderen

Na stabiliteit geef prioriteit aan: meertalige ondersteuning, geplande re-verificatie (op vervaldata) en self-serve vendorupdates met wijzigingsgeschiedenis en herkeuring door beoordelaars wanneer nodig.