12 okt 2025·7 min

Multi-regio hosting voor gegevensresidentie: regio's, latentie en documentatie

Leer multi-regio hosting voor gegevensresidentie: hoe je cloudregio's kiest, latentie beheert en datastromen documenteert voor audits en klantreviews.

Leer multi-regio hosting voor gegevensresidentie: hoe je cloudregio's kiest, latentie beheert en datastromen documenteert voor audits en klantreviews.

Vragen over gegevensresidentie beginnen meestal met een eenvoudige vraag van een klant: “Kunnen jullie onze data in ons land houden?” Het lastige is dat hun gebruikers, beheerders en supportteams wereldwijd kunnen zitten. Multi-regio hosting is hoe je voldoet aan lokale opslagbehoeften zonder het dagelijkse werk te blokkeren.

Deze keuze beïnvloedt drie praktische beslissingen:

Als een van die acties buiten de afgesproken regio plaatsvindt, kun je nog steeds een grensoverschrijdende overdracht hebben, zelfs als de hoofd-database “lokaal” blijft.

Multi-regio set-ups helpen bij compliance, maar ze zijn niet gratis. Je ruilt eenvoud in voor controle. Kosten stijgen (meer infrastructuur en monitoring). Complexiteit neemt ook toe (replicatie, failover, regiogebaseerde configuratie). Prestaties kunnen ook lijden, omdat je verzoeken en verwerking binnen een regio moet houden in plaats van de dichtstbijzijnde server wereldwijd te gebruiken.

Een veelvoorkomend voorbeeld: een EU-klant wil EU-only opslag, maar de helft van hun werknemers zit in de VS. Als in de VS gevestigde beheerders inloggen en exports draaien, roept dat vragen op over toegang en overdracht. Een duidelijke opzet beschrijft wat in de EU blijft, wat op afstand toegankelijk mag zijn en welke waarborgen van toepassing zijn.

De meeste teams bekijken hostingregio's opnieuw wanneer een van de volgende zich voordoet:

Gegevensresidentie is waar je data wordt opgeslagen als het “at rest” is. Denk aan databasebestanden, objectopslag en backups op schijven in een specifiek land of cloudregio.

Mensen verwarren residentie vaak met data-toegang en dataoverdracht. Toegang gaat over wie de data kan lezen of wijzigen (bijv. een support-engineer in een ander land). Overdracht gaat over waar data naartoe reist (bijv. een API-call die een grens overschrijdt). Je kunt aan residentie-eisen voldoen en toch de overdrachtsregels schenden als data routinematig naar een andere regio wordt gestuurd voor analytics, monitoring of support.

Verwerking is wat je met de data doet: opslaan, indexeren, doorzoeken, trainen of rapporten genereren. Verwerking kan op een andere plek plaatsvinden dan opslag, dus compliance-teams vragen meestal om beide.

Om deze discussies concreet te maken, groepeer je data in een paar alledaagse buckets: klantinhoud (bestanden, berichten, uploads), account- en facturatiegegevens, metadata (IDs, tijdstempels, config), operationele data (logs en security-events) en hersteldata (backups en replicas).

Tijdens reviews wordt je vrijwel altijd twee dingen gevraagd: waar elke bucket wordt opgeslagen en waar het naartoe kan gaan. Klanten vragen mogelijk ook hoe menselijke toegang wordt gecontroleerd.

Een praktisch voorbeeld: je hoofd-database staat in Duitsland (opslag), maar je error-tracking staat in de VS (overdracht). Zelfs als klantinhoud nooit Duitsland verlaat, kunnen logs user IDs of requestfragmenten bevatten die dat wel doen. Daarom verdienen logs en analytics een eigen regel in je documentatie.

Wanneer je dit documenteert, probeer dan te beantwoorden:

Duidelijke termen vooraf besparen later tijd, vooral wanneer klanten een korte, zelfverzekerde uitleg willen.

Voordat je regio's kiest, schrijf op welke data je hebt en waar die je stack raakt. Dit klinkt basis, maar het is de snelste manier om verrassingen als “we dachten dat het in-regio bleef” te voorkomen.

Begin met datatypes, niet met wetten. De meeste producten verwerken een mix: klantaccountgegevens (PII), betalingsgegevens (vaak getokenized maar nog steeds gevoelig), supportgesprekken en producttelemetrie zoals logs en events. Neem afgeleide data ook mee, zoals rapporten, analytics-tabellen en AI-gegenererde samenvattingen.

Maak vervolgens een lijst van elk systeem dat die data kan zien of opslaan. Dat omvat meestal app-servers, databases, objectopslag voor uploads, e-mail- en SMS-providers, foutmonitoring, customer support tools en CI/CD- of admin-consoles. Als je snapshots, backups of exports gebruikt, behandel die als aparte datastore.

Leg de levenscyclus vast in duidelijke taal: hoe data wordt verzameld, waar het wordt opgeslagen, welke verwerking plaatsvindt (zoeken, facturatie, moderatie), met wie het wordt gedeeld (leveranciers, interne teams), hoe lang het wordt bewaard en hoe verwijdering in de praktijk werkt (inclusief backups).

Houd de inventaris bruikbaar. Een kleine checklist is vaak genoeg: datatype, systeem, regio (opslag en verwerking), wat beweging triggert (gebruikersactie, achtergrondjob, supportverzoek) en retentie.

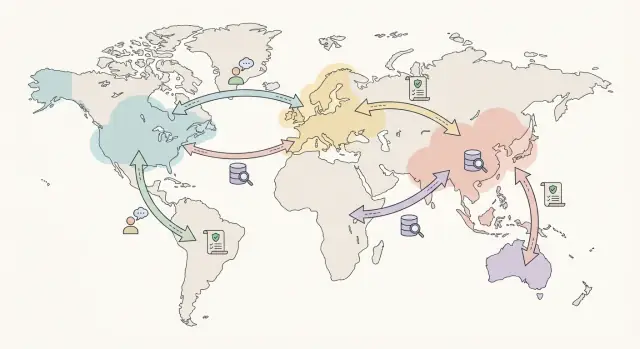

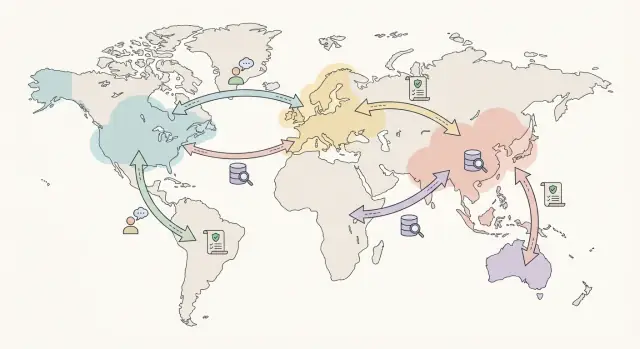

Voordat je locaties kiest, heb je een eenvoudig beeld nodig van waar data daadwerkelijk naartoe gaat. Regionale planning kan mislukken op papier alleen als je het pad van persoonsgegevens niet kunt uitleggen aan een klant of auditor.

Begin met een diagram in gewone taal. Eén pagina is genoeg. Schrijf het als een verhaal: een gebruiker logt in, gebruikt de app, data wordt opgeslagen en ondersteunende systemen registreren wat er gebeurde. Label daarna elke stap met twee dingen: waar het draait (regio of land) en of de data in rust is (opgeslagen) of in transit (bewegend).

Stop niet bij het happy path. De datastromen die mensen verrassen zijn vaak operationele: een support-engineer die een ticket met screenshot opent, een incidentrespons-sessie met tijdelijke toegang, een databaseherstelfrom backups of een export voor een klant.

Een snelle manier om de kaart eerlijk te houden is om te dekken:

Voeg derden toe, ook als ze klein lijken. Betalingen, e-mailverzending, analytics en supporttools verwerken vaak identifiers. Noteer welke data ze ontvangen, waar ze die verwerken en of je hun regio kunt kiezen.

Als de kaart duidelijk is, wordt regiokeuze matchen in plaats van gokken.

Begin met de regel, niet met het cloud-landschap. Vraag wat jouw klanten of toezichthouders daadwerkelijk eisen: welk land (of welke set landen) moet de data in blijven, welke locaties zijn expliciet niet toegestaan en of er nauwe uitzonderingen zijn (bijv. supporttoegang vanuit een ander land).

Een belangrijke beslissing is hoe strikt de grens is. Sommige programma's betekenen enkel-landsopslag: opslag, backups en admin-toegang binnen één land. Andere staan een breder gebied toe (bijv. een economische zone) zolang je kunt aantonen waar data wordt opgeslagen en wie er toegang toe heeft.

Voordat je commit, valideer elke kandidaat-regio tegen echte beperkingen:

Nabijheid blijft belangrijk, maar komt op de tweede plaats. Kies de dichtstbijzijnde conforme regio voor je gebruikers voor prestaties. Los operationele zaken op met processen en toegangscontroles (role-based access, approvals, break-glass accounts) in plaats van data te verplaatsen naar waar het het makkelijkst te beheren is.

Schrijf tenslotte de beslissing op: de toegestane grens, geselecteerde regio's, failoverplan en welke data mag vertrekken (indien van toepassing). Die ene pagina bespaart uren bij vragenlijsten.

Latentie gaat grotendeels over fysica en over hoe vaak je om data vraagt. Afstand doet ertoe, maar ook extra database roundtrips, netwerkrouting en slow starts als services schalen.

Begin met meten voordat je iets verandert. Kies 3 tot 5 kerngebruikersacties (login, dashboard laden, een order aanmaken, zoeken, export rapport). Volg p50 en p95 vanuit de relevante geografische gebieden. Bewaar die cijfers zodat je ze kunt vergelijken tussen releases.

Een eenvoudige regel: houd beschermde data en de paden die het aanraken lokaal, en maak alles anders zo global-vriendelijk mogelijk. De grootste prestatiewinst komt meestal door cross-region verkeer terug te dringen.

Als een gebruiker in Duitsland data heeft die in de EU moet blijven, streef er dan naar om app-server, primaire database en achtergrondjobs voor die tenant in de EU te houden. Vermijd het heen en weer sturen van auth- en sessiechecks naar een andere regio bij elk request. Verminder chatty APIs door minder databasecalls per pagina te doen.

Caching helpt, maar wees voorzichtig waar het staat. Cache publieke of niet-gevoelige content globaal. Houd tenant-specifieke of gereguleerde data in de toegestane regio. Batchverwerking kan ook helpen: één geplande update is beter dan tientallen kleine cross-region requests.

Niet alles heeft dezelfde snelheid nodig. Behandel login en kernbewaaracties als “moet instant aanvoelen”. Rapporten, exports en analytics mogen trager zijn als je dat communiceert.

Statische assets zijn meestal de makkelijkste winst. Serve JavaScript-bundels en afbeeldingen dichtbij gebruikers via globale levering, terwijl je API's en persoonsgegevens in de residentieregio houdt.

Het veiligste startpunt is een ontwerp dat klantdata duidelijk aan één regio koppelt, en je toch een manier biedt om van storingen te herstellen.

Active-passive is meestal makkelijker uit te leggen aan auditors en klanten. Eén regio is primair voor een tenant, en een secundaire regio wordt alleen bij failover of strak gecontroleerde disaster recovery gebruikt.

Active-active kan downtime verminderen en lokale snelheid verbeteren, maar het stelt lastige vragen: welke regio is de bron van waarheid, hoe voorkom je drift en telt replicatie zelf als overdracht?

Een praktische manier om te kiezen:

Voor databases zijn per-tenant regionale databases het makkelijkst te begrijpen: elke tenant heeft data in een regionale Postgres-instantie, met controles die cross-tenant queries lastig maken.

Als je veel kleine tenants hebt, kunnen partitities werken, maar alleen als je kunt garanderen dat partitities nooit de regio verlaten en je tooling geen cross-region queries kan uitvoeren. Sharding op tenant of geografische basis is vaak een werkbaar middenweg.

Backups en disaster recovery hebben een expliciete regel nodig. Als backups in-regio blijven, zijn restores makkelijker te rechtvaardigen. Als je backups naar een andere regio kopieert, documenteer dan de juridische grondslag, encryptie, locatie van sleutels en wie een restore mag starten.

Logs en observability zijn plekken waar onbedoelde overdrachten gebeuren. Metrics kun je vaak centraliseren als ze geaggregeerd en laag-risico zijn. Raw logs, traces en error payloads kunnen persoonsgegevens bevatten, dus houd die regionaal of redacteer ze agressief.

Behandel een multi-regio verhuizing als een productrelease, niet als een achtergrondinfrastructuurwijziging. Je wilt geschreven beslissingen, een kleine pilot en bewijs dat je kunt tonen in een review.

Leg de regels vast waaraan je moet voldoen: toegestane locaties, in-scope datatypes en wat “goed” betekent. Neem succescriteria op zoals acceptabele latentie, recovery-doelstellingen en wat telt als goedgekeurde grensoverschrijdende toegang (bijv. supportlogins).

Bepaal hoe elke klant in een regio wordt geplaatst en hoe die keuze wordt afgedwongen. Houd het simpel: nieuwe tenants krijgen een default, bestaande tenants krijgen een expliciete toewijzing en uitzonderingen vereisen goedkeuring. Zorg dat routing app-verkeer, achtergrondjobs en waar backups en logs landen dekt.

Zet de volledige stack per regio op: app, database, secrets, monitoring en backups. Migreer dan één pilot-tenant end-to-end, inclusief historische data. Maak een snapshot vóór migratie zodat je netjes kunt terugdraaien.

Voer tests uit die echt gebruik simuleren en bewaar de resultaten:

Verplaats tenants in kleine batches, houd een changelog bij en let op foutpercentages en supportvolume. Voor elke verhuizing: een vooraf goedgekeurde rollback-trigger (bijv. verhoogde fouten gedurende 15 minuten) en een geoefend pad terug naar de vorige regio.

Goed hostingontwerp kan nog steeds een compliance-review laten mislukken als je het niet helder uitlegt. Behandel documentatie als onderdeel van het systeem: kort, accuraat en makkelijk actueel te houden.

Begin met één pagina samenvatting die een niet-technische beoordelaar snel kan lezen. Zeg welke data in-regio moet blijven, wat mag vertrekken en waarom (facturatie, e-mailbezorging, threat detection, enz.). Geef je standaardhouding in duidelijke taal: klantinhoud blijft in-regio tenzij er een duidelijke, gedocumenteerde uitzondering is.

Houd daarna twee ondersteunende artefacten actueel:

Voeg een korte operationele notitie toe over backups en restores (waar backups leven, retentie, wie restores mag starten) en een incident/support-toegangsproces (goedkeuringen, logging, tijdsgebonden toegang en klantmelding indien vereist).

Maak de bewoording klantklaar. Een sterke formule is: “Opgeslagen in X, verwerkt in Y, overdrachten gecontroleerd door Z.” Bijvoorbeeld: “Door gebruikers gegenereerde content wordt opgeslagen in de EU-regio. Supporttoegang vereist ticketgoedkeuring en wordt gelogd. Geaggregeerde metrics mogen buiten de EU verwerkt worden maar bevatten geen klantinhoud.”

Bewaar bewijs dicht bij de docs. Sla regioconfiguratie-screenshots, belangrijke omgevingsinstellingen en een kleine export van auditlogs op die toegangsgeschiedenissen en eventuele cross-region verkeerscontroles laten zien.

De meeste problemen gaan niet over de hoofd-database. Ze ontstaan in de randzaken: observability, backups en menselijke toegang. Die hiaten zijn ook de eerste vragen van klanten en auditors.

Een veelgemaakte valkuil is logs, metrics en traces als onschadelijk zien en ze naar een globale standaardregio laten sturen. Die gegevens bevatten vaak user IDs, IP-adressen, requestfragmenten of supportnotities. Als applicatiedata in het land moet blijven, moet je observabilitydata meestal dezelfde regel volgen of agressief redigeren.

Een andere veelvoorkomende miss is backups en disaster recoverykopieën. Teams claimen residentie op basis van waar productie draait en vergeten snapshots, replicas en restore-tests. Als je een EU-primary en een US-backup “voor het geval” hebt, heb je een overdracht gecreëerd. Zorg dat backup-locaties, retentie en het restoreproces overeenkomen met wat je belooft.

Toegang is het volgende zwakke punt. Wereldwijde admin-accounts zonder strikte controles kunnen residentie in de praktijk breken, zelfs als opslag correct is. Gebruik least-privilege rollen, regiogescopeerde toegang waar mogelijk en audit trails die laten zien wie wat en vanuit waar heeft benaderd.

Andere veelvoorkomende issues: tenants met verschillende residentiebehoeften in dezelfde database of zoekindex mengen, te complexe active-active designs bouwen voordat je ze betrouwbaar kunt beheren, en “multi-regio” als slogan behandelen in plaats van afdwingbare regels.

Voordat je je setup “klaar” noemt, doe een snelle controle die zowel compliance als echte prestaties dekt. Je wilt twee vragen met vertrouwen kunnen beantwoorden: waar leeft gereguleerde data, en wat gebeurt er als er iets misgaat.

Zorg dat elke beslissing terug te voeren is naar je inventaris en datastroomkaart:

Als je de vraag “bekijkt support ooit productiegegevens, en vanuit waar?” niet kunt beantwoorden, ben je niet klaar voor een klantvragenlijst. Schrijf het supporttoegangsproces op (rollen, goedkeuring, tijdslimieten, logging) zodat het herhaalbaar is.

Kies één klantprofiel en voer een kleine pilot uit vóór brede uitrol. Kies een profiel dat veel voorkomt en duidelijke residentieregels heeft (bijv. “EU-klant met EU-only opslag”). Verzamel bewijs dat je later kunt hergebruiken: regioconfiguraties, toegangslogs en failovertestresultaten.

Als je sneller wilt itereren op deploys en regiokeuzes, Koder.ai (koder.ai) is een vibe-coding platform dat apps uit chat kan bouwen en uitrollen en features biedt zoals source code export en snapshots/rollback, wat handig kan zijn als je wijzigingen moet testen en snel wilt herstellen tijdens regiomigraties.

Dataresidente is waar gegevens ‘at rest’ staan (databases, object storage, backups). Dataoverdracht is wanneer gegevens tijdens transport een grens overschrijden (API-calls, replicatie, exports). Data-toegang gaat over wie gegevens kan bekijken of wijzigen en vanuit waar.

Je kunt aan residentie-eisen voldoen en toch overdrachten veroorzaken (bijv. logs naar een andere regio sturen) of toegangszorgen hebben (supportpersoneel die data vanuit een ander land bekijkt).

Begin met een enkele ‘in-regio als default’ opzet en voeg pas regio’s toe als je een duidelijke eis hebt (contract, toezichthouder, overheidstaak of een klantsegment dat je anders niet kunt bedienen).

Multi-regio brengt kosten en operationeel werk met zich mee (replicatie, monitoring, incidentrespons). Het is meestal het beste alleen te doen als het direct aan omzet of harde compliancebehoeften is gekoppeld.

Behandel het als een inventarisatieprobleem, niet als een gok. Maak een lijst van je databuckets en bepaal waar elk ervan wordt opgeslagen en verwerkt:

Controleer daarna elk systeem dat die buckets raakt (app-servers, achtergrondjobs, analytics, monitoring, e-mail/SMS, supporttools).

Logs zijn een veelvoorkomende bron van onbedoelde grensoverschrijdingen omdat ze user IDs, IP-adressen en request-fragmenten kunnen bevatten.

Goede defaults:

Maak toegangsregels expliciet en handhaaf ze:

Bepaal ook van tevoren of externe toegang vanuit andere landen is toegestaan en onder welke waarborgen.

Backups en disaster recovery maken deel uit van de residentie-claim. Als je backups of replicas buiten het goedgekeurde gebied opslaat, creëer je een overdracht.

Praktische aanpak:

Active-passive is meestal het eenvoudigst: één primaire regio per tenant, en een secundaire regio die alleen voor gecontroleerde failover wordt gebruikt.

Active-active kan beschikbaarheid en lokale snelheid verbeteren, maar voegt complexiteit toe (conflictbehandeling, consistentie en replicatie die als overdracht kan tellen). Als residentiegrenzen strikt zijn, begin dan met active-passive en breid alleen uit als het echt nodig is.

Houd gevoelige paden lokaal en reduceer cross-region communicatie:

Een werkbare rollout:

Houd het kort en concreet. Meeste reviews gaan sneller als je kunt antwoorden op:

Een één-pagina samenvatting plus een simpele datastroomkaart en een systeemtabel is meestal genoeg om mee te starten.