Verduidelijk het doel en de reikwijdte van de app

Voordat je schermen ontwerpt of een techstack kiest, maak expliciet wat “operationeel risico” betekent in jouw organisatie. Sommige teams gebruiken het voor procesfouten en menselijke fouten; anderen includeeren IT-storingen, leveranciersproblemen, fraude of externe gebeurtenissen. Als de definitie vaag is, verandert je app in een stortplaats—en worden rapporten onbetrouwbaar.

Definieer wat je gaat bijhouden

Schrijf een duidelijke verklaring van wat als een operationeel risico telt en wat niet. Je kunt het kaderen in vier bakken (processen, mensen, systemen, externe gebeurtenissen) en 3–5 voorbeelden per bak toevoegen. Deze stap vermindert discussies later en houdt data consistent.

Spreek af welke resultaten gewenst zijn

Wees specifiek over wat de app moet bereiken. Veelvoorkomende uitkomsten zijn:

- Zichtbaarheid: één plek om risico's, controles, incidenten en acties te zien

- Eigenaarschap: elk item heeft een benoemde eigenaar en een vervaldatum

- Remediatie-tracking: acties gaan van “open” naar “geverifieerd” met bewijs

- Rapportage en audit-klaar: je kunt uitleggen wat er veranderde, wanneer en waarom

Als je het resultaat niet kunt beschrijven, is het waarschijnlijk een featureverzoek—geen requirement.

Identificeer de primaire gebruikers

Maak een lijst van rollen die de app zullen gebruiken en wat ze het meest nodig hebben:

- Risico-eigenaren (identificeren en updaten risico's)

- Controle-eigenaren (attesten controles, bewijs toevoegen)

- Reviewers (wijzigingen goedkeuren, updates vragen)

- Auditors (alleen-lezen toegang, traceerbaarheid)

- Admins (gebruikersbeheer, configuratie)

Dit voorkomt bouwen voor “iedereen” en niemand tevreden stellen.

Stel een realistische v1-reikwijdte vast

Een praktische v1 voor operationele risicotracking richt zich meestal op: een risicoregister, basis risicoscoring, actietracking en eenvoudige rapportage. Bewaar diepere mogelijkheden (geavanceerde integraties, complex taxonomiebeheer, custom workflow-builders) voor latere fases.

Definieer succesmetingen

Kies meetbare signalen zoals: percentage risico's met eigenaren, volledigheid van het risicoregister, tijd om acties te sluiten, percentage achterstallige acties en tijdige voltooiing van reviews. Deze metrics maken het makkelijker om te beoordelen of de app werkt—en wat je daarna moet verbeteren.

Verzamel vereisten van stakeholders

Een risicoregister-webapp werkt alleen als het aansluit bij hoe mensen daadwerkelijk operationele risico's identificeren, beoordelen en opvolgen. Voordat je over features praat, praat met de mensen die de app gebruiken (of beoordeeld worden op de uitkomsten).

Wie te betrekken (en waarom)

Begin met een kleine, representatieve groep:

- Business unit-eigenaren die risico's dagelijks melden en beheren

- Risk/Compliance die terminologie, scoringsverwachtingen en rapportagebehoeften bepalen

- Internal audit die geeft om bewijs, goedkeuringen en volledige audittrails

- IT/Security die toegang, dataretentie en integraties reviewen

- Executives/board-liaisons die samenvattingen en trendrapporten consumeren

Breng het huidige proces end-to-end in kaart

Werkshops zijn ideaal om de echte workflow stap voor stap te mappen: risk identification → assessment → treatment → monitoring → review. Leg vast waar beslissingen worden genomen (wie keurt wat goed), wat “klaar” betekent en wat een review triggert (tijdgebaseerd, incidentgebaseerd of drempelgebaseerd).

Leg pijnpunten vast die je moet oplossen

Laat stakeholders de huidige spreadsheet of e-mailketen zien. Documenteer concrete problemen zoals:

- Ontbrekend eigenaarschap (onduidelijk wie risicoeigenaar versus controle-eigenaar versus actie-eigenaar is)

- Inconsistente scoring (teams interpreteren likelihood/impact verschillend)

- Zwakke audittrails (geen registratie wie wat veranderde en waarom)

- Versieconfusie (meerdere kopieën van “de nieuwste” register)

Documenteer vereiste workflows en gebeurtenissen

Schrijf de minimale workflows op die je app moet ondersteunen:

- Een nieuw risico aanmaken (met verplichte velden en goedkeurregels)

- Een risico bijwerken (her-scoring, statuswijziging, notities toevoegen)

- Incidenten loggen en koppelen aan risico's/controles

- Control testing resultaten en bewijs registreren

- Actieplannen aanmaken en volgen (deadlines, herinneringen, escalatie)

Definieer de rapporten waarop mensen vertrouwen

Stem outputs vroeg af om herwerk te voorkomen. Veelvoorkomende behoeften zijn board-samenvattingen, business-unit weergaven, achterstallige acties en toprisico's per score of trend.

Noteer compliance-beperkingen (zonder certificeringen te beloven)

Maak een lijst van regels die vereisten vormen—bijv. dataretentieperiodes, privacybeperkingen voor incidentdata, scheiding van taken, goedkeuringsbewijs en toegangsbeperkingen per regio of entiteit. Houd het feitelijk: je verzamelt beperkingen, je claimt niet automatisch compliance.

Ontwerp je risicoraamwerk en terminologie

Voordat je schermen of workflows bouwt, stem af op de vocabulaire die je app zal afdwingen. Heldere terminologie voorkomt “zelfde risico, andere woorden”-problemen en maakt rapportage betrouwbaar.

Begin met een praktische risicotaxonomie

Definieer hoe risico's gegroepeerd en gefilterd worden in het risicoregister. Maak het nuttig voor dagelijkse verantwoordelijkheid en voor dashboards en rapporten.

Typische taxonomieniveaus zijn categorie → subcategorie, gemapt naar business units en (indien nuttig) processen, producten of locaties. Vermijd een taxonomie zo gedetailleerd dat gebruikers niet consistent kunnen kiezen; je kunt later verfijnen als patronen verschijnen.

Standaardiseer de risicobeschrijving en verplichte velden

Spreek een consistente risicobeschrijving af (bijv. “Vanwege oorzaak, kan gebeurtenis optreden, leidend tot impact”). Bepaal dan wat verplicht is:

- Oorzaak, gebeurtenis, impact (voor zinvolle analyse)

- Risicoeigenaar en verantwoordelijke team (om actie af te dwingen)

- Status (draft, active, under review, retired)

- Data (geïdentificeerd, laatst beoordeeld, volgende review)

Deze structuur koppelt controles en incidenten aan één verhaal in plaats van verspreide notities.

Definieer beoordelingsdimensies en scoring

Kies welke beoordelingsdimensies je in je scoringsmodel ondersteunt. Likelihood en impact zijn het minimum; snelheid (velocity) en detecteerbaarheid kunnen waarde toevoegen als mensen die consequent kunnen beoordelen.

Bepaal hoe je inherent versus residueel risico behandelt. Een gangbare aanpak: inherent risico wordt gescoord vóór controles; residueel risico is de post-control score, waarbij controles expliciet worden gekoppeld zodat de logica uitlegbaar blijft tijdens reviews en audits.

Spreek ten slotte af op een eenvoudige waarderingsschaal (vaak 1–5) en schrijf platte definities voor elk niveau. Als “3 = medium” voor verschillende teams iets anders betekent, produceert je workflow ruis in plaats van inzicht.

Maak het datamodel (risicoregister, controles, acties)

Een duidelijk datamodel verandert een spreadsheetregister in een systeem dat je kunt vertrouwen. Streef naar een kleine set kernrecords, schone relaties en consistente referentielijsten zodat rapportage betrouwbaar blijft naarmate het gebruik groeit.

Kernentiteiten (je minimale schema)

Begin met een paar tabellen die direct afspiegelen hoe mensen werken:

- Users en Roles: wie in het systeem zit en wat ze mogen doen

- Risks: risicoregister-item (titel, beschrijving, eigenaar, business area, inherent/residueel ratings, status)

- Assessments: momentopnames (datum, assessor, scoring-inputs, notities). Assessments gescheiden houden voorkomt overschrijven van de “huidige weergave”.

- Controls: maatregelen gekoppeld aan risico's (design/operating effectiveness, testfrequentie, controle-eigenaar)

- Incidents/Events: wat er gebeurde (datum, impact, root cause, gekoppelde risico('s), gekoppelde controlefouten)

- Actions: remediatietaken gekoppeld aan een risico, controle of incident

- Comments: discussies en besluiten, bij voorkeur met @mentions en tijdstempels

Relaties die belangrijk zijn voor traceerbaarheid

Modelleer belangrijke many-to-many links expliciet:

- Risk ↔ Controls (via een join-tabel) om te tonen welke controles welke risico's mitigeren

- Risk ↔ Incidents om werkelijke verliezen/near-misses terug te koppelen naar het register

- Actions → Risk/Control/Incident (polymorfe link of drie nullable foreign keys) zodat remediatie altijd verankerd is

Deze structuur ondersteunt vragen als “Welke controles verminderen onze top-risico's?” en “Welke incidenten veroorzaakten een verandering in risicoscore?”.

Historietabellen en “waarom veranderde dit?”

Operationele risicotracking heeft vaak een verdedigbare wijzigingsgeschiedenis nodig. Voeg history/audit-tabellen toe voor Risks, Controls, Assessments, Incidents en Actions met:

- wie het veranderde, wanneer, en welke velden veranderden

- optionele reden voor wijziging (vrije tekst of selecteerbare codes)

Vermijd alleen “laatst bijgewerkt” opslaan als goedkeuringen en audits verwacht worden.

Referentietabellen voor consistentie

Gebruik referentietabellen (geen hard-coded strings) voor taxonomie, statussen, severity/likelihood schalen, control types en action states. Dit voorkomt dat rapportage breekt door typfouten (“High” vs “HIGH”).

Attachments (bewijs) met retentie in gedachten

Behandel bewijs als first-class data: een Attachments-tabel met bestandsmetadata (naam, type, grootte, uploader, gekoppeld record, uploaddatum), plus velden voor retentie/verwijderdatum en toegangsclassificatie. Sla bestanden op in object storage, maar houd governance-regels in je database.

Plan workflows, goedkeuringen en eigenaarschap

Een risicotool faalt snel als “wie doet wat” onduidelijk is. Definieer voordat je schermen bouwt workflow-staten, wie items tussen staten kan verplaatsen en wat bij elke stap moet worden vastgelegd.

Rollen en permissies (houd ze simpel)

Begin met een kleine set rollen en breid alleen uit wanneer nodig:

- Creator: kan nieuwe risico's, controles, incidenten en acties aanmaken

- Risk owner: verantwoordelijk voor de juistheid en doorlopende review van het item

- Approver: valideert inzendingen en kan ze “officieel” markeren

- Auditor / read-only: kan bekijken, exporteren en (optioneel) commentaar geven, maar niet bewerken

- Admin: beheert configuratie, gebruikers en permissies

Maak permissies expliciet per objecttype (risk, control, action) en per capaciteit (create, edit, approve, close, reopen).

Goedkeuringsflow: draft → review → approved → re-review

Gebruik een duidelijke lifecycle met voorspelbare poorten:

- Draft: bewerkbaar; onvolledige velden toegestaan

- In review: wijzigingen beperkt; reviewer-commentaar vereist

- Approved: kernvelden vergrendeld; wijzigingen vereisen een formeel updateverzoek

- Periodic re-review: geplande checkpoints (bijv. kwartaal) om te bevestigen dat er niets is veranderd

SLA's, herinneringen en achterstallige logica

Koppel SLA's aan review-cycli, control-tests en actiedata. Stuur herinneringen vóór deadlines, escaleer na gemiste SLA's en toon achterstallige items prominent (voor eigenaren en hun managers).

Delegatie, herverdeling en verantwoordelijkheid

Elk item moet één verantwoordelijke eigenaar hebben plus optionele samenwerkers. Ondersteun delegatie en herverdeling, maar vereist een reden (en optioneel een ingangsdatum) zodat lezers begrijpen waarom eigenaarschap veranderde en wanneer de verantwoordelijkheid overging.

Ontwerp de gebruikerservaring en kernschermen

Prototypeer snel de risicotool

Beschrijf je risicoregister-schermen in chat en krijg een werkende v1 die je met stakeholders kunt beoordelen.

Een risicotoepassing slaagt wanneer mensen het daadwerkelijk gebruiken. Voor niet-technische gebruikers is de beste UX voorspelbaar, laagdrempelig en consistent: duidelijke labels, weinig jargon en genoeg hulp om vage “diverse” inzendingen te voorkomen.

1) Risicoinname: maak goede data de standaard

Je intakeformulier moet aanvoelen als een begeleidend gesprek. Voeg korte hulptekst onder velden toe (geen lange instructies) en markeer echt verplichte velden.

Neem essenties op zoals: titel, categorie, proces/gebied, eigenaar, huidige status, initiële score en “waarom dit belangrijk is” (impact-narratief). Als je scoring gebruikt, plaats tooltips naast elk factorveld zodat gebruikers definities kunnen zien zonder de pagina te verlaten.

2) Risicolijst-weergave: triage en opvolging op één plek

De meeste gebruikers leven in de lijstweergave, maak het snel om te beantwoorden: “Wat vereist aandacht?”

Bied filters en sortering voor status, eigenaar, categorie, score, datum laatste beoordeling en achterstallige acties. Highlight uitzonderingen (achterstallige reviews, verlopen acties) met subtiele badges—niet overal alarmkleuren—zodat aandacht naar de juiste items gaat.

3) Risicodetailpagina: één verhaal, verbonden records

Het detailscherm moet eerst als samenvatting lezen en daarna ondersteunende details tonen. Houd het bovenste deel gefocust: beschrijving, huidige score, laatste review, volgende reviewdatum en eigenaar.

Daaronder toon je gekoppelde controles, incidenten en acties als afzonderlijke secties. Voeg commentaar toe voor context (“waarom we de score wijzigden”) en attachments voor bewijs.

4) Actietracker: maak van besluiten sluiting

Acties hebben toewijzing, vervaldatums, voortgang, bewijsuploads en duidelijke sluitingscriteria nodig. Maak voltooiing expliciet: wie keurt sluiting goed en welk bewijs is vereist.

Als referentielay-out, houd navigatie simpel en consistent over schermen (bijv. /risks, /risks/new, /risks/{id}, /actions).

Implementeer risicoscoring en reviewlogica

Risicoscoring is waar je app actiegericht wordt. Het doel is niet om teams te “cijferen”, maar om te standaardiseren hoe je risico's vergelijkt, bepaalt wat eerst aandacht nodig heeft en voorkomt dat items verouderen.

Kies (en documenteer) een scoringsmodel

Begin met een eenvoudig, uitlegbaar model dat in de meeste teams werkt. Een veelgebruikte standaard is een schaal 1–5 voor Likelihood en Impact, met een berekende score:

- Score = Likelihood × Impact

Schrijf duidelijke definities voor elke waarde (wat “3” betekent, niet alleen het getal). Plaats deze documentatie naast de velden in de UI (tooltips of een “How scoring works”-paneel) zodat gebruikers het niet hoeven te zoeken.

Maak drempels betekenisvol en koppel acties

Getallen alleen sturen geen gedrag—drempels doen dat. Definieer grenzen voor Low / Medium / High (en optioneel Critical) en bepaal wat elk niveau triggert.

Voorbeelden:

- High: vereist een eigenaar, doel-datum en managementgoedkeuring voordat het gesloten kan worden

- Medium: vereist een mitigatieplan maar mogelijk geen goedkeuring

- Low: volgen en reviewen; geen directe actie vereist

Houd drempels configureerbaar, want wat “High” is verschilt per business unit.

Volg inherent vs. residueel risico

Operationele discussies lopen vaak vast als mensen langs elkaar praten. Los dat op door te scheiden:

- Inherent risk: het risico vóór controles

- Residual risk: het risico ná bestaande controles

Toon beide scores in de UI naast elkaar en laat zien hoe controles het residuele risico beïnvloeden (bijv. een controle kan Likelihood met 1 verlagen). Vermijd logica die gebruikers niet kunnen uitleggen.

Voeg tijdgebaseerde reviewlogica toe zodat risico's niet verouderen. Een praktisch uitgangspunt is:

- High risks: kwartaalreview

- Medium risks: halfjaarlijks

- Low risks: jaarlijks

Maak reviewfrequentie configureerbaar per business unit en laat overrides per risico toe. Automatiseer herinneringen en verander de status naar “review overdue” op basis van de laatste reviewdatum.

Vermijd black-box scoring

Maak de berekening zichtbaar: toon Likelihood, Impact, eventuele control-aanpassingen en de uiteindelijke residuele score. Gebruikers moeten in één oogopslag kunnen beantwoorden “Waarom is dit High?”.

Bouw audittrail, versiebeheer en bewijsafhandeling

Stem stakeholders op één plek af

Breng risicoeigenaren, reviewers en auditors samen in één workspace om permissies en workflows te testen.

Een operationele risicotool is alleen geloofwaardig met een betrouwbare historie. Als een score verandert, een controle als “getest” wordt gemarkeerd of een incident wordt geherclassificeerd, heb je een record nodig dat antwoordt: wie deed wat, wanneer en waarom.

Bepaal wat je audite (en wees expliciet)

Begin met een duidelijke lijst van events om niet te veel te loggen of belangrijke acties te missen. Veelvoorkomende audit-events zijn:

- Create/update/delete op kernobjecten (risks, controls, incidents, actions)

- Goedkeuringsbeslissingen (submitted, approved, rejected) en eigenaarswisselingen

- Exports (CSV/PDF), vooral voor gereguleerde teams

- Authenticatie-events (loginpogingen, wachtwoordresets) en permissiewijzigingen

Leg “wie/wanneer/wat” plus context vast

Sla minimaal actor, timestamp, objecttype/ID en de velden die veranderden op (oud → nieuw). Voeg een optionele “reden voor wijziging” toe—dat voorkomt verwarrende heen-en-weer wijzigingen later.

Houd de auditlog append-only. Sta geen bewerkingen toe, zelfs niet door admins; als correctie nodig is, maak een nieuw event dat naar het vorige verwijst.

Bied een read-only auditlog-weergave

Auditors en beheerders hebben meestal een filterbare view nodig: op datum, object, gebruiker en eventtype. Maak exporteren vanaf dit scherm eenvoudig en log die export tegelijk.

Versies van bewijs en voorkomen van stille overschrijvingen

Bewijsbestanden (screenshots, testrapporten, beleid) moeten versiebeheer hebben. Behandel elke upload als een nieuwe versie met eigen timestamp en uploader, en behoud eerdere bestanden. Als vervanging is toegestaan, vereist dat een reden en bewaar beide versies.

Definieer retentie en toegang voor gevoelig bewijs

Stel retentieregels in (bijv. audit-events X jaar bewaren; bewijs Y jaar verwijderen tenzij legal hold). Beperk toegang tot bewijs strikter dan tot het risicodossier als het persoonsgegevens of security-details bevat.

Behandel beveiliging, privacy en toegangscontrole

Beveiliging en privacy vormen de basis voor vertrouwen: ze bepalen of mensen incidenten registreren, bewijs toevoegen en eigenaarschap toewijzen. Begin door te mappen wie toegang nodig heeft, wat ze moeten zien en wat beperkt moet worden.

Authenticatie: SSO vs. e-mail/wachtwoord

Als je organisatie al een identity provider gebruikt (Okta, Azure AD, Google Workspace), geef prioriteit aan Single Sign-On via SAML of OIDC. Het vermindert wachtwoordrisico, vereenvoudigt onboarding/offboarding en sluit aan op bedrijfsbeleid.

Als je bouwt voor kleinere teams of externe gebruikers, kan e-mail/wachtwoord werken—maar combineer het met sterke wachtwoordregels, veilige accountherstelprocedures en (waar mogelijk) MFA.

RBAC die aansluit op hoe werk echt gebeurt

Definieer rollen die echte verantwoordelijkheden weerspiegelen: admin, risicoeigenaar, reviewer/approver, contributor, read-only, auditor.

Operationeel risicowerk vereist vaak striktere grenzen dan een standaard intern gereedschap. Overweeg RBAC die toegang kan beperken:

- Per business unit/afdeling (bijv. Finance mag geen HR-incidenten zien)

- Op recordniveau (bijv. alleen een specifiek onderzoeksteam kan een gevoelig incident openen)

Houd permissies begrijpelijk—gebruikers moeten snel weten waarom ze iets wel of niet kunnen zien.

Basisprincipes voor databeveiliging

Gebruik encryptie in transit (HTTPS/TLS) overal en volg het principe van least privilege voor applicatieservices en databases. Sessies moeten beveiligd zijn met veilige cookies, korte idle timeouts en server-side invalidatie bij logout.

Veldniveau-sensitiviteit en redactie

Niet elk veld heeft hetzelfde risico. Incidentnarratieven, klantimpact-notities of medewerkergegevens kunnen strengere controls vereisen. Ondersteun veld-niveau zichtbaarheid (of ten minste redactie) zodat gebruikers kunnen samenwerken zonder gevoelige inhoud breed te tonen.

Administratieve waarborgen

Voeg enkele praktische guardrails toe:

- Admin activity logs (wie wijzigde permissies, exports, configuratie)

- Optionele IP-allowlists voor hoog-risicoomgevingen

- MFA voor admins (zelfs als anderen het niet gebruiken)

Goed uitgevoerd beschermen deze controles data en houden ze workflows soepel.

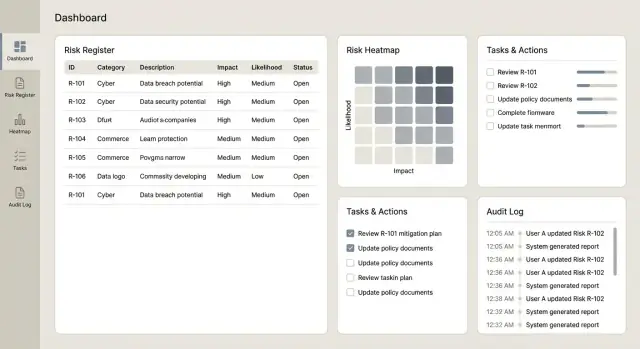

Lever dashboards, rapportage en exports

Dashboards en rapporten laten zien waar de waarde van de app zit: ze veranderen een lang register in heldere beslissingen voor eigenaren, managers en commissies. Het belangrijkste is dat cijfers terug te traceren zijn naar de onderliggende scoringsregels en records.

Dashboards die mensen echt gebruiken

Begin met een kleine set hoog-signaal weergaven die veelgestelde vragen snel beantwoorden:

- Top risks op residuele score (met optie om naar inherent te schakelen)

- Trends in de tijd (bijv. residuele risicotrend per maand/kwartaal)

- Verdeling residueel vs inherent, inclusief een eenvoudige “voor vs na controles”-weergave

- Een risico-heatmap (likelihood × impact) die elke cel koppelt aan onderliggende risico's

Maak elke tegel klikbaar zodat gebruikers kunnen doorklikken naar de exacte lijst risico's, controles, incidenten en acties achter de grafiek.

Operationele weergaven voor dagelijks beheer

Besluitdashboards verschillen van operationele views. Voeg schermen toe die focussen op wat deze week aandacht vraagt:

- Achterstallige acties (per eigenaar/team, met dagen te laat)

- Aankomende reviews (risico's of controles die voor review staan)

- Mislukte controltests (recente failures, ernst en open remediatie)

- Incidentfrequentie (aantallen en percentages over tijd, met filtering op proces/categorie)

Deze weergaven werken goed met herinneringen en taak-eigenaarschap zodat de app aanvoelt als een workflowtool, niet alleen een database.

Exports die werken voor commissies en audits

Plan exports vroeg—commissies vertrouwen vaak op offline pakketten. Ondersteun CSV voor analyse en PDF voor read-only distributie, met:

- Filters (business unit, categorie, eigenaar, status)

- Datumbereiken (incidenten in periode, acties aangemaakt/gesloten in periode)

- Duidelijke labels (inherent vs residueel, versiedata en toegepaste filters)

Als je al een governance-pack template hebt, spiegel die zodat adoptie makkelijker is.

Zorg dat elke rapportdefinitie overeenkomt met je scoringsregels. Bijvoorbeeld: als het dashboard “top risks” rangschikt op residuele score, moet dat overeenkomen met dezelfde berekening in het record en in exports.

Voor grote registers, ontwerp voor performance: paginatie op lijsten, caching voor veelgebruikte aggregaties en asynchrone rapportgeneratie (genereer op de achtergrond en meld wanneer klaar). Als je later geplande rapporten toevoegt, bewaar de configuratie intern (bijv. een opgeslagen rapport dat heropend kan worden vanuit /reports).

Plan integraties en datamigratie

Maak wijzigingen traceerbaar

Bouw append-only wijzigingshistorie-views en exportvriendelijke rapporten die reviews en audits ondersteunen.

Integraties en migratie bepalen of je app het systeem van waarheid wordt—of gewoon nog een plek die mensen vergeten bij te werken. Plan ze vroeg, maar implementeer incrementeel zodat de kernproduct stabiel blijft.

Begin met workflows die mensen al gebruiken

De meeste teams willen geen “nog een takenlijst”. Ze willen dat de app verbindt met waar werk plaatsvindt:

- Jira of ServiceNow om remediatie actions te maken en te tracken (en status terug te synchroniseren)

- Slack of Microsoft Teams voor alerts wanneer een risico escaleert, een review aankomt of bewijs gevraagd wordt

- E-mailherinneringen voor periodieke reviews en goedkeuringen (handig voor incidentele gebruikers)

Een praktische aanpak is de risicotool als eigenaar van risicodata te houden, terwijl externe tools uitvoering (tickets, assignees, deadlines) managen en voortgang terugrapporteren.

Vul je risicoregister veilig vanuit spreadsheets

Veel organisaties starten in Excel. Bied een import die gangbare formaten accepteert, maar voeg guardrails toe:

- Validatieregels (verplichte velden, datumformaten, numerieke bereiken)

- Duplicaatdetectie (bijv.zelfde risicotitel + proces + eigenaar) met een “merge/skip”-keuze

- Taxonomie-afdwinging (business unit, proces, risicocategorie) om rommelige rapportage later te voorkomen

Toon een preview van wat wordt aangemaakt, wat wordt afgewezen en waarom. Dat scherm bespaart vaak uren overleg.

API-basics die toekomstige pijn verminderen

Ook als je met één integratie begint, ontwerp de API alsof je er meerdere zult hebben:

- Houd consistente endpoints en naamgeving (bijv. /risks, /controls, /actions)

- Zorg voor audit logging bij writes (wie veranderde wat, wanneer en vanaf waar)

- Voeg rate limiting en duidelijke foutcodes toe zodat integraties netjes falen

Handel failures met retries en zichtbare status

Integraties falen om normale redenen: permissiewijzigingen, netwerk timeouts, verwijderde tickets. Bouw hiervoor:

- Queue outbound requests en retry met backoff

- Leg een integratiestatus vast op elk gekoppeld item (“Synced”, “Pending”, “Failed”)

- Bied actiegerichte meldingen (“ServiceNow token verlopen—herconnecteren”) en een handmatige “Retry now”

Dit behoudt vertrouwen en voorkomt stil zwerven tussen het register en uitvoeringstools.

Test, lanceer en verbeter in de tijd

Een risicotracking-app wordt waardevol wanneer mensen het vertrouwen en consequent gebruiken. Zie testen en rollout als onderdeel van het product, niet als een laatste checkbox.

Bouw een praktische teststrategie

Begin met geautomatiseerde tests voor onderdelen die elke keer hetzelfde moeten werken—vooral scoring en permissies:

- Unit tests voor scoring: verifieer likelihood/impact-berekeningen, drempels, afronding en randgevallen (bijv. “N/A”, ontbrekende velden, overrides)

- Workflow tests voor goedkeuringen: zorg dat statuswijzigingen volgens regels verlopen (draft → submitted → approved), inclusief herverdeling en afwijspaden

- Permissietests: bevestig dat viewers niet kunnen bewerken, eigenaren hun eigen inzendingen niet kunnen goedkeuren (indien dat beleid is) en admins kunnen auditen zonder segregation of duties te doorbreken

Voer user acceptance testing (UAT) uit met reële scenario's

UAT werkt het beste als het echt werk weerspiegelt. Vraag elke business unit om een kleine set voorbeeldrisico's, controles, incidenten en acties en laat typische scenario's lopen:

- een risico aanmaken, controles koppelen en ter goedkeuring indienen

- bijwerken na een incident en bewijs toevoegen

- een actie afronden en verifieer dat rapportage verandert

Leg niet alleen bugs vast, maar ook verwarrende labels, ontbrekende statussen en velden die niet aansluiten op hoe teams praten.

Pilot-rollout voordat je organisatiebreed uitrolt

Start bij één team (of regio) voor 2–4 weken. Beperk scope: één workflow, een klein aantal velden en een heldere succesmetric (bijv. % risico's tijdig gereviewd). Gebruik feedback om aan te passen:

- veldnamen en verplichte velden

- goedkeuringsstappen en eigenaarschapsregels

- herinneringsmomenten en escalaties

Training, documentatie en adoptie

Lever korte how-to gidsen en een ene-pagina-glossarium: wat elke score betekent, wanneer welke status te gebruiken en hoe bewijs toe te voegen. Een 30-minuten live sessie plus opgenomen clips werkt meestal beter dan een lang handboek.

Bouw sneller met Koder.ai (optioneel)

Als je snel tot een geloofwaardige v1 wilt komen, kan een vibe-coding platform zoals Koder.ai helpen prototype- en workflowiteraties te versnellen zonder lange setup. Je kunt schermen en regels beschrijven (risicoinname, goedkeuringen, scoring, herinneringen, auditlog-views) in chat en de gegenereerde app verfijnen naarmate stakeholders reageren op echte UI.

Koder.ai is ontworpen voor end-to-end levering: het ondersteunt het bouwen van webapps (vaak React), backend services (Go + PostgreSQL) en bevat praktische features zoals source-code export, deployment/hosting, custom domains en snapshots met rollback—handig wanneer je taxonomieën, scoreniveaus of goedkeuringsflows wijzigt en veilige iteratie nodig hebt. Teams kunnen beginnen op een gratis tier en opschalen naar pro, business of enterprise naarmate governance- en schaalvereisten groeien.

Houd de app gezond na lancering

Plan operationeel beheer vroeg: automatische backups, basis uptime/error monitoring en een licht proces voor wijzigingen in taxonomie en scoreniveaus zodat updates consistent en auditeerbaar blijven.