17 mrt 2025·8 min

VMware en Broadcom: wanneer virtualisatie de besturingslaag wordt

Een begrijpelijke blik op hoe VMware uitgroeide tot de IT-besturingslaag van ondernemingen en wat Broadcom-eigendom kan veranderen voor budgetten, tools en teams.

Een begrijpelijke blik op hoe VMware uitgroeide tot de IT-besturingslaag van ondernemingen en wat Broadcom-eigendom kan veranderen voor budgetten, tools en teams.

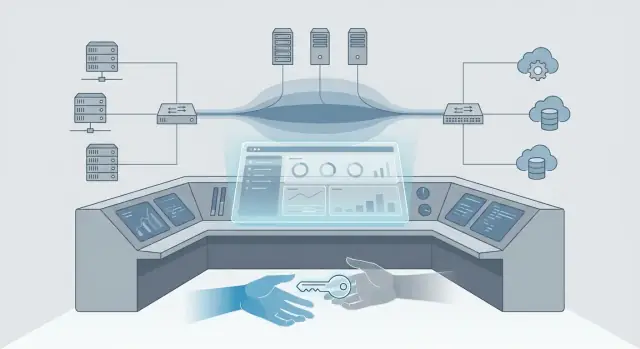

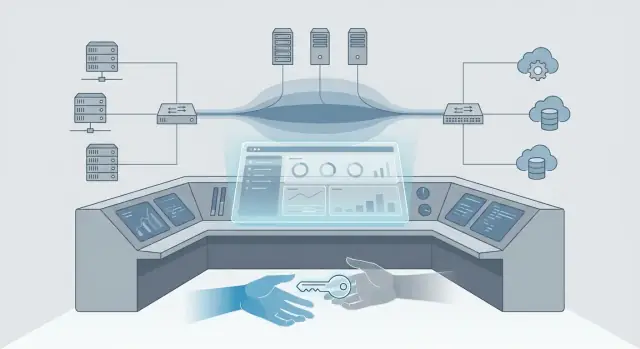

Virtualisatie is, simpel gezegd, een manier om veel “virtuele” servers op één fysieke machine te draaien—zodat één kast zich veilig als meerdere kasten kan gedragen. Een besturingslaag is de set tools en regels die een systeem vertelt wat waar moet draaien, wie dat mag aanpassen en hoe het wordt gemonitord. Als virtualisatie de motor is, is de besturingslaag het dashboard, stuur en de verkeersregels.

VMware hielp organisaties niet alleen minder servers te kopen. In de loop der tijd werden vSphere en vCenter de plek waar teams:

Daarom is VMware belangrijker dan alleen “VM's draaien.” In veel ondernemingen groeide het uit tot de operationele laag voor infrastructuur—het punt waar besluiten worden afgedwongen en gecontroleerd.

Dit artikel bekijkt hoe virtualisatie uitgroeide tot een enterprise besturingslaag, waarom die positie strategisch belangrijk is en wat er doorgaans verandert als eigendom en productstrategie verschuiven. We behandelen kort de geschiedenis en richten ons vervolgens op praktische gevolgen voor IT-teams: operatie, budgetsignalen, risico's, ecosysteemafhankelijkheden en realistische opties (blijven, diversifiëren of migreren) in de komende 6–18 maanden.

We zullen niet speculeren over vertrouwelijke roadmaps of specifieke commerciële stappen voorspellen. In plaats daarvan focussen we op observeerbare patronen: wat er meestal eerst verandert na een overname (verpakking, licenties, support), hoe die verschuivingen de dagelijkse operatie raken en hoe je beslissingen kunt nemen met onvolledige informatie—zonder te bevriezen of over te reageren.

Virtualisatie begon niet als een groots platformidee. Het begon als een praktische oplossing: te veel onderbenutte servers, hardware-sprawl en veel nachtelijke storingen doordat één applicatie een hele fysieke machine bezette.

In de beginjaren was het argument eenvoudig—draaien meerdere workloads op één fysieke host en stop met zoveel servers kopen. Dat evolueerde snel tot een operationele gewoonte.

Zodra virtualisatie gangbaar werd, was de grootste winst niet alleen “we bespaarden op hardware.” Het was dat teams overal dezelfde patronen konden herhalen.

In plaats van dat elke locatie een unieke serversetup had, stimuleerde virtualisatie een consistente basis: vergelijkbare host-builds, gemeenschappelijke templates, voorspelbare capaciteitsplanning en gedeelde werkwijzen voor patching en herstel. Die consistentie was belangrijk voor:

Zelfs als de onderliggende hardware verschilden, kon het operationele model grotendeels hetzelfde blijven.

Naarmate omgevingen groeiden, verschoof het zwaartepunt van individuele hosts naar gecentraliseerd beheer. Tools zoals vCenter beheerden niet alleen virtualisatie—ze werden de plek waar beheerders routinetaken uitvoerden: toegangscontrole, inventory, alarms, clustergezondheid, resource-toewijzing en veilige onderhoudsvensters.

In veel organisaties, als iets niet zichtbaar was in de managementconsole, was het praktisch niet beheersbaar.

Een enkele standaardplatform kan beter presteren dan een verzameling best-of-breed tools als je herhaalbaarheid waardeert. “Goed genoeg overal” betekent vaak:

Zo verschoof virtualisatie van kostenbesparing naar standaardpraktijk—en legde het de basis om de enterprise besturingslaag te worden.

Virtualisatie begon als een manier om meer workloads op minder servers te draaien. Maar zodra de meeste applicaties op een gedeeld virtueel platform draaiden, werd de “plek waar je als eerste klikt” ook de plek waar besluiten werden afgedwongen. Zo ontwikkelt een hypervisorstack zich tot een enterprise besturingslaag.

IT-teams beheren niet alleen “compute.” De dagelijkse operatie strekt zich uit over:

Wanneer deze lagen vanuit één console worden georkestreerd, wordt virtualisatie het praktische centrum van de operatie—zelfs als de onderliggende hardware divers is.

Een belangrijke verschuiving is dat provisioning beleid-gestuurd wordt. In plaats van ‘bouw een server’ definiëren teams richtlijnen: goedgekeurde images, sizing-limieten, netwerkzones, back-upregels en permissies. Verzoeken vertalen naar gestandaardiseerde uitkomsten.

Daarom gaan platforms zoals vCenter functioneren als een besturingssysteem voor het datacenter: niet omdat ze je apps draaien, maar omdat ze bepalen hoe apps worden gemaakt, geplaatst, beveiligd en onderhouden.

Templates, golden images en automatiseringspijplijnen verankeren gedrag. Zodra teams standaardiseren op een VM-template, een tagging-schema of een workflow voor patching en herstel, verspreidt het zich door afdelingen. Na verloop van tijd host het platform niet alleen workloads—het embedt operationele gewoonten.

Wanneer één console “alles” beheert, verplaatst het zwaartepunt zich van servers naar governance: goedkeuringen, compliance-bewijs, scheiding van taken en change control. Daarom raken eigendom of strategiewijzigingen niet alleen prijsstelling—ze beïnvloeden hoe IT werkt, hoe snel het kan reageren en hoe veilig veranderingen kunnen worden doorgevoerd.

Als men VMware een “besturingslaag” noemt, bedoelt men niet alleen de plek waar virtuele machines draaien. Men bedoelt de plek waar dagelijkse werkzaamheden worden gecoördineerd: wie wat kan doen, wat veilig is om te veranderen en hoe problemen worden gedetecteerd en opgelost.

Het grootste deel van IT-inspanning gebeurt na de initiële uitrol. In een VMware-omgeving leeft de control plane voor Day‑2-operaties:

Omdat deze taken gecentraliseerd zijn, bouwen teams herhaalbare runbooks: onderhoudsvensters, goedkeuringsstappen en “bekende goede” sequenties.

VMware-kennis wordt operationele spierherinnering: naamgevingsstandaarden, clusterontwerp en hersteloefeningen. Dat is moeilijk te vervangen, niet omdat alternatieven ontbreken, maar omdat consistentie risico vermindert. Een nieuw platform betekent vaak edgecases opnieuw leren, runbooks herschrijven en aannames onder druk opnieuw valideren.

Tijdens een storing vertrouwen responders op de control plane voor:

Als die workflows veranderen, kan de mean time to recovery ook veranderen.

Virtualisatie staat zelden op zichzelf. Backup, monitoring, disaster recovery, configuratiemanagement en ticketing integreren vaak nauw met vCenter en haar API's. DR-plannen kunnen specifieke replicatiegedragingen veronderstellen; back-uptaken kunnen op snapshots vertrouwen; monitoring kan afhankelijk zijn van tags en folders. Wanneer de control plane verschuift, zijn dit vaak de eerste verrassingen die je moet inventariseren en testen.

Als een platform zo centraal als VMware van eigenaar verandert, breekt de technologie zelden direct. Wat eerst verandert is de commerciële omlijsting: hoe je het koopt, hoe je het vernieuwt en wat ‘normaal’ betekent in budgettering en support.

Veel teams halen nog steeds enorme operationele waarde uit vSphere en vCenter—gestandaardiseerde provisioning, consistente operaties en een bekende toolketen. Die waarde kan stabiel blijven terwijl de commerciële voorwaarden snel veranderen.

Handig is om deze als twee verschillende gesprekken te zien:

Nieuw eigenaarschap kan een mandate meebrengen om het catalogusaanbod te vereenvoudigen, de gemiddelde contractwaarde te verhogen of klanten in minder bundels te laten migreren. Dat kan zich vertalen in veranderingen in:

De meest praktische zorgen zijn saai maar reëel: “Wat kost dit volgend jaar?” en “Kunnen we meerjarige voorspelbaarheid krijgen?” Finance wil stabiele forecasts; IT wil zekerheid dat een renewal geen gehaaste architectuurbeslissingen afdwingt.

Voordat je over cijfers praat, bouw een heldere feitenbasis:

Met die basis kun je met helderheid onderhandelen—of je nu wilt blijven, diversifiëren of een migratiepad voorbereiden.

Wanneer een platformleverancier van strategie verandert, voelt veelal het eerste effect niet als een nieuwe feature maar als een nieuwe manier van inkopen en plannen. Voor VMware-klanten die Broadcom's richting volgen, verschijnt de praktische impact vaak in bundels, roadmap-prioriteiten en welke producten de meeste aandacht krijgen.

Bundling kan nuttig zijn: minder SKUs, minder discussies over de juiste add-on en duidelijkere standaardisatie. De afweging is flexibiliteit. Als een bundle componenten bevat die je niet gebruikt, betaal je mogelijk voor shelfware of word je naar een one-size-fits-most-architectuur geduwd. Bundels kunnen ook geleidelijke pilots bemoeilijken—omdat je niet langer slechts het onderdeel koopt dat je nodig hebt.

Productroadmaps bevoordelen vaak de klantsegmenten die de meeste omzet en renewals genereren. Dat kan betekenen:

Niets daarvan is per se slecht—maar het verandert hoe je upgrades en afhankelijkheden plant.

Als bepaalde mogelijkheden worden gedeprioriteerd, vullen teams vaak de gaten met puntoplossingen (backup, monitoring, security, automation). Dat lost direct problemen op maar creëert op de lange termijn toolsprawl: meer consoles, meer contracten, meer integraties om te onderhouden en meer plekken waar incidenten zich kunnen verbergen.

Vraag om duidelijke toezeggingen en grenzen:

Deze antwoorden maken een "strategieverschuiving" tot concrete planningsinput voor budgetten, personeel en risico.

Als VMware als control plane wordt behandeld, blijft een licentie- of verpakkingwijziging niet binnen procurement. Het verandert hoe werk door IT stroomt: wie veranderingen kan goedkeuren, hoe snel omgevingen kunnen worden aangemaakt en wat “standaard” betekent tussen teams.

Platformbeheerders voelen vaak de eersteorde-effecten. Als entitlements worden vereenvoudigd in minder bundels, kan de dagelijkse operatie minder flexibel worden: je hebt mogelijk interne goedkeuring nodig om een feature te gebruiken die voorheen gewoon beschikbaar was, of je moet standaardiseren op minder configuraties.

Dat vertaalt zich in extra admin-werk dat niet altijd zichtbaar is—licentiechecks voor projecten, strakkere onderhoudsvensters voor geplande upgrades en meer coördinatie met security en app-teams rond patching en configuratiedrift.

App-teams worden meestal beoordeeld op performance en uptime, maar platformverschuivingen kunnen de onderliggende aannames veranderen. Als clusters worden gerebalanceerd, hostaantallen veranderen of featuregebruik wordt aangepast aan nieuwe entitlements, moeten applicatie-eigenaren compatibiliteit hertesten en performance opnieuw baselinen.

Dit geldt vooral voor workloads die afhankelijk zijn van specifieke storage-, netwerk- of HA/DR-gedragingen. Praktisch resultaat: meer gestructureerde testcycli en duidelijke documentatie van "wat deze app nodig heeft" voordat veranderingen worden goedgekeurd.

Als de virtualisatielaag jouw handhavingspunt is voor segmentatie, privileged access en audit trails, beïnvloedt elke verschuiving in tooling of standaardconfiguraties compliance. Security-teams zullen aandringen op duidelijkere scheiding van taken (wie kan wat in vCenter), consistente logretentie en minder uitzonderingsconfiguraties. IT-teams moeten rekenen op formelere access reviews en change records.

Zelfs als de trigger kosten is, is de impact operationeel: chargeback/showback-modellen moeten worden bijgewerkt, cost centers heronderhandelen wat zij als "inbegrepen" beschouwen en forecasting wordt een samenwerking met platformteams.

Een goed teken dat je virtualisatie als control plane behandelt is wanneer IT en finance samen plannen in plaats van verrassingen na een renewal te moeten oplossen.

Als een platform als VMware van eigenaar en strategie verandert, tonen de grootste risico's zich vaak in de "stille" delen van IT: continuïteitsplannen, supportverwachtingen en dagelijkse operationele veiligheid. Zelfs als er niets direct stukgaat, kunnen aannames waar je jaren op vertrouwde wijzigen.

Een majeure platformverschuiving kan subtiele effecten hebben op backup, disaster recovery en retentie. Backupproducten kunnen afhankelijk zijn van specifieke API's, vCenter-permissies of snapshotgedrag. DR-runbooks veronderstellen vaak bepaalde clusterfeatures, netwerkdefaults en orkestratiestappen. Retentieplannen kunnen ook geraakt worden als storage-integraties of archiveringsworkflows veranderen.

Actiepunt: valideer je end-to-end herstelproces (niet alleen backup-success) voor de systemen die ertoe doen—tier 0 identiteit, management tooling en kernbedrijfstoepassingen.

Veelvoorkomende risicogebieden zijn operationeel, niet alleen contractueel:

Het praktische risico is downtime door "unknown unknowns", niet alleen hogere kosten.

Als één platform domineert, win je standaardisatie, een kleiner skills-voetafdruk en consistente tooling. De afweging is afhankelijkheid: minder uitwijkroutes als licenties, support of productfocus verschuiven. Concentratierisico is het grootst wanneer VMware niet alleen workloads ondersteunt maar ook identiteit, backups, logging en automation.

Documenteer wat je daadwerkelijk draait (versies, afhankelijkheden en integratiepunten), verscherp access reviews voor vCenter/admin-rollen en stel een testcadans in: kwartaalmatige restore-tests, halfjaarlijkse DR-oefeningen en een pre-upgrade validatiechecklist inclusief hardware-compatibiliteit en bevestiging van third-party leveranciers.

Deze stappen verlagen operationeel risico ongeacht welke richting de strategie opgaat.

VMware staat zelden alleen. Meeste omgevingen vertrouwen op een web van hardwareleveranciers, managed service providers (MSP's), backupplatforms, monitoringtools, securityagents en disaster recovery-diensten. Als eigendom en productstrategie veranderen, toont de "blast radius" zich vaak eerst in dit ecosysteem—soms voordat je iets binnen vCenter opmerkt.

Hardwareleveranciers, MSP's en ISV's stemmen hun support af op specifieke versies, editions en deploymentpatronen. Hun certificeringen en supportmatrices bepalen wat zij troubleshoot-en en waarvoor ze je kunnen vragen om te upgraden voordat ze ondersteunen.

Een licentie- of packagingverandering kan indirect upgrades forceren (of voorkomen), wat vervolgens bepaalt of jouw servermodel, HBA, NIC, storage-array of backup-proxy op de ondersteunde lijst blijft.

Veel third-party tools hebben historisch geprijsd of verpakt rond "per socket", "per host" of "per VM" aannames. Als het commerciële model van het platform verandert, kunnen die tools aanpassen hoe ze gebruik tellen, welke features een add-on vereisen of welke integraties inbegrepen zijn.

Supportverwachtingen kunnen ook veranderen. Een ISV kan bijvoorbeeld specifieke API-toegang, plugin-compatibiliteit of minimale vSphere/vCenter-versies vereisen om een integratie te ondersteunen. Na verloop van tijd wordt "het werkte vroeger" vaak "het werkt, maar alleen op deze versies en niveaus."

Containers en Kubernetes verminderen vaak de druk van VM-sprawl, maar elimineren virtualisatie in veel ondernemingen niet. Teams draaien vaak Kubernetes op VM's, vertrouwen op virtueel netwerk- en storagebeleid en gebruiken bestaande back-up- en DR-patronen.

Dat betekent dat interoperabiliteit tussen container-ecosystemen en de virtualisatielaag nog steeds belangrijk is—vooral rond identiteit, netwerk, storage en observability.

Voordat je besluit te blijven, diversifiëren of migreren, inventariseer de integraties waarop je vertrouwt: backups, DR, monitoring, CMDB, vulnerability scanning, MFA/SSO, netwerk/security overlays, storage-plugins en MSP-runbooks.

Valideer vervolgens drie dingen: wat vandaag wordt ondersteund, wat op je volgende upgrade wordt ondersteund en wat unsupported wordt als packaging/licensing verandert en je deployment- of beheermethode wijzigt.

Als virtualisatie je dagelijkse control plane is geworden, is verandering geen eenvoudige "platformswap." De meeste organisaties belanden op één van vier paden—soms gecombineerd.

Blijven betekent niet hetzelfde als niets doen. Het betekent meestal je inventaris aanscherpen, clusterontwerpen standaardiseren en accidentele sprawl verwijderen zodat je betaalt voor wat je écht draait.

Als je primaire doel kostenbeheersing is, begin dan met right-sizing van hosts, verminderen van onderbenutte clusters en valideren welke features je echt nodig hebt. Als je doel weerbaarheid is, concentreer je op operationele hygiëne: patchcadans, backup-tests en gedocumenteerde herstelstappen.

Optimalisatie is de meest voorkomende korte-termijnactie omdat het risico verlaagt en tijd koopt. Typische acties: consolidatie van beheer-domeinen, opschonen van templates/snapshots en afstemmen van storage/netwerkstandaarden zodat toekomstige migraties minder pijnlijk zijn.

Diversifiëren werkt goed als je veilige zones kiest om een andere stack in te voeren zonder alles te herplatformen. Veelvoorkomende plekken:

Het doel is meestal leveranciersdiversificatie of agility, niet onmiddellijke vervanging.

Migreren is meer dan VM's verplaatsen. Plan voor het volledige pakket: workloads, netwerk (VLANs, routing, firewalls, load balancers), storage (datastores, replicatie), backups, monitoring, identiteit/toegang en—vaak onderschat—vaardigheden en operationele procedures.

Stel realistische doelen: optimaliseer je voor prijs, snelheid van levering, risicovermindering of strategische flexibiliteit? Duidelijke prioriteiten voorkomen dat een migratie in een eindeloze heropbouw verandert.

Als VMware je operationele control plane is, mogen beslissingen over VMware/Broadcom-strategiewijzigingen niet beginnen bij een vendorpersbericht—ze moeten bij je eigen omgeving beginnen. Richt je in de komende 6–18 maanden op het vervangen van aannames door meetbare feiten en kies vervolgens een pad op basis van risico en operationele pasvorm.

Maak een inventaris die je operatieteam tijdens een incident zou vertrouwen, geen spreadsheet voor procurement.

Deze inventaris is de basis om te begrijpen wat vCenter-operaties echt mogelijk maken—en wat moeilijk te reproduceren is elders.

Voordat je vSphere-licenties of alternatieve platforms gaat vergelijken, kwantificeer je basislijn en verwijder voor de hand liggende verspilling.

Focus op:

Right-sizing kan virtualisatiekosten direct verlagen en maakt migratieplanning nauwkeuriger.

Schrijf je besluitcriteria op en weeg ze. Veelvoorkomende categorieën:

Kies één representatieve workload (niet de makkelijkste) en voer een pilot uit met:

Behandel de pilot als een generale repetitie voor Day‑2-operaties—niet alleen een migratiedemo.

In echte omgevingen is een groot deel van de control plane de set kleine systemen eromheen: inventaristrackers, renewal-dashboards, access-review-workflows, runbook-checklists en coördinatie van change-vensters.

Als je snel die tooling moet bouwen of moderniseren, kan een vibe-coding platform zoals Koder.ai teams helpen lichte interne webapps te maken via een chatinterface (met planningsmodus, snapshots/rollback en broncode-export). Je kunt bijvoorbeeld een vCenter-integratie-inventaris app of een renewal-readiness dashboard prototypen (React front end, Go + PostgreSQL back end), hosten met een custom domain en snel itereren naarmate vereisten veranderen—zonder te wachten op een volledige developmentcyclus.

Je hebt geen afgewerkte platformstrategie nodig om vooruitgang te boeken. Het doel deze week is onzekerheid te verkleinen: ken je datums, ken je dekking en weet wie aan tafel moet zitten als beslissingen vallen.

Begin met feiten die je in een vergadering kunt tonen.

Eigendom- en licentiewijzigingen kunnen verrassingen veroorzaken wanneer teams verschillende puzzelstukjes hebben. Breng een korte werkgroep bijeen: platform/virtualisatie, security, app-eigenaren en finance/procurement. Spreek af:

Streef naar “goed genoeg om risico en kosten te schatten,” niet perfect.

Behandel dit als een continu beheerproces, niet een eenmalige gebeurtenis.

Review elk kwartaal: vendor roadmap/licensing-updates, lopende kosten versus budget en operationele KPI's (aantal incidenten, patchcompliance, hersteltestresultaten). Voeg uitkomsten toe aan je volgende renewal- en migratieplanningsnotities.

Een hypervisor draait VM's. Een control plane is de besluit- en governance-laag die bepaalt:

In veel ondernemingen wordt vCenter de ‘plaats waar je als eerste klikt’, en daarom functioneert het als een control plane, niet alleen als virtualisatietool.

Omdat de operationele waarde zich concentreert in standaardisatie en herhaalbaarheid, niet alleen in consolidatie. vSphere/vCenter wordt vaak het gemeenschappelijke oppervlak voor:

Zodra die gewoonten zijn ingebed, raakt het veranderen van het platform de Day‑2-activiteiten evenzeer als waar VM's draaien.

Day‑2-operaties zijn de terugkerende taken die de agenda vullen na de initiële uitrol. In een VMware-centrische omgeving omvat dat typisch:

Als je runbooks op deze workflows zijn gebaseerd, maakt de managementlaag feitelijk deel uit van je operationele systeem.

Omdat het vaak juist dát is wat faalt als veronderstellingen veranderen. Veelvoorkomende verborgen afhankelijkheden zijn:

Inventariseer deze vroeg en test ze tijdens upgrades of pilots, niet pas nadat een renewal een strakke tijdlijn afdwingt.

Meestal verandert eerst de commerciële verpakking voordat de techniek verandert. Teams voelen vaak als eerste veranderingen in:

Behandel het als twee sporen: behoud operationele productwaarde en dek commerciële onzekerheid contractueel af.

Bouw een feitenbasis zodat procurement-gesprekken geen giswerk zijn:

Zo kun je met helderheid onderhandelen en alternatieven beoordelen met realistische scope.

Het kan herstel vertragen en risico verhogen omdat responders afhankelijk zijn van de control plane voor:

Als tooling, rollen of workflows veranderen, plan dan voor hertraining, herontwerp van rollen en bijgewerkte incident-runbooks voordat je ervan uitgaat dat MTTR gelijk blijft.

Niet per se. Bundles kunnen het kopen vereenvoudigen en deploys standaardiseren, maar de afwegingen zijn reëel:

Praktische stap: koppel elk onderdeel van het bundle aan een echte operationele behoefte (of een duidelijk adoptieplan) voordat je het als de nieuwe standaard accepteert.

Begin met het verkleinen van onzekerheid en koop tijd:

Deze stappen verlagen het risico, of je nu blijft, diversifieert of migreert.

Gebruik een gecontroleerde pilot die operaties test, niet alleen migratiemechanica:

Beschouw de pilot als een generale repetitie voor Day‑2-operaties—patching, monitoring, back-ups en toegangsbeheer—niet als een eenmalige demo.