Wat “vibe-coding” versus “productie-versteviging” echt betekent

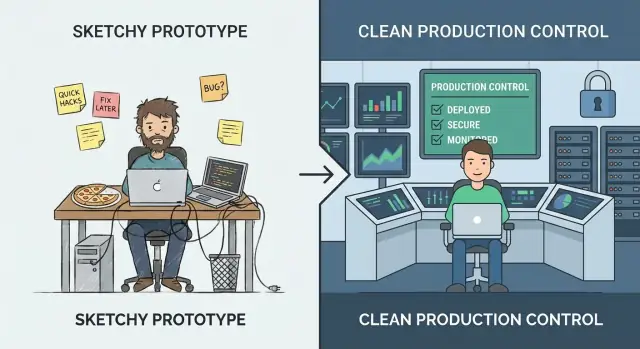

“Vibe-coding” is de fase waarin snelheid voor precisie gaat. Je experimenteert, leert wat gebruikers echt willen en probeert ideeën uit die misschien geen week standhouden. Het doel is inzicht: een workflow valideren, een waardepropositie bewijzen of bevestigen dat de benodigde data bestaat. In deze modus zijn ruwe randjes normaal—handmatige stappen, zwakke foutafhandeling en code geoptimaliseerd om snel “werkend” te krijgen.

“Productie-versteviging” is anders. Het is het werk om gedrag voorspelbaar te maken onder echt gebruik: rommelige inputs, gedeeltelijke storingen, piekverkeer en mensen die dingen doen die je niet voorzag. Versteviging draait minder om het toevoegen van features en meer om het verminderen van verrassingen—zodat het systeem veilig faalt, netjes herstelt en begrijpelijk is voor de volgende die het moet bedienen.

Te vroeg schakelen versus te laat

Als je te vroeg verstevigt, vertraag je leren. Je kunt investeren in schaalbaarheid, automatisering of afgewerkte architectuur voor een productrichting die volgende week verandert. Dat is duur en kan een klein team vastzetten.

Als je te laat verstevigt, creëer je risico. Dezelfde shortcuts die voor een demo acceptabel waren, worden klantzichtbare incidenten: datainconsistentie, beveiligingsgaten en downtime die vertrouwen schaadt.

Je hoeft niet voor altijd te kiezen

Een praktische aanpak is blijven experimenteren terwijl je de “dunne middenweg” van het systeem verstevigt: de paar sleutelroutes die betrouwbaar moeten zijn (aanmelden, betalingen, data-writes, kritieke integraties). Je kunt nog steeds snel itereren aan perifere features—laat prototype-veronderstellingen alleen niet de delen bepalen waarop echte gebruikers elke dag afhankelijk zijn.

Dit is ook waar toolingkeuzes ertoe doen. Platformen die zijn gebouwd voor snelle iteratie helpen je in “vibe”-modus te blijven zonder het vermogen te verliezen om later te professionaliseren. Bijvoorbeeld, Koder.ai is ontworpen voor vibe-coding via chat om web-, backend- en mobiele apps te maken, maar ondersteunt ook source code export, deployment/hosting, custom domains en snapshots/rollback—functies die direct aansluiten op de “dunne middenweg”-mentaliteit (ship snel, maar bescherm kritieke paden en herstel snel).

Een eenvoudig volwassenheidsmodel: van demo naar betrouwbaar

Vibe-coding blinkt uit als je snel wilt leren: werkt dit idee überhaupt? De fout is denken dat dezelfde gewoontes standhouden zodra echte mensen (of bedrijfsprocessen) van de output afhangen.

De fasen waar de meeste teams doorheen gaan

Een nuttige manier om te beslissen wat te verstevigen is de fase te benoemen waarin je zit:

- Idee: haalbaarheid onderzoeken; wegwerpcode is prima.

- Demo: klikbaar of uitvoerbaar bewijs; succes is “het toont het concept.”

- Pilot: een kleine, echte workflow; succes is “het helpt een paar mensen betrouwbaar.”

- Beta: bredere toegang; succes is “het werkt meestal, met support.”

- Productie: standaard tool voor een taak; succes is “het is betrouwbaar, veilig en onderhoudbaar.”

Hoe vereisten veranderen als uitkomsten ertoe doen

Naarmate je verder naar rechts beweegt, verschuift de vraag van “Werkt het?” naar “Kunnen we het vertrouwen?” Dat voegt verwachtingen toe zoals voorspelbare prestaties, duidelijke foutafhandeling, auditbaarheid en de mogelijkheid om veranderingen terug te draaien. Het dwingt je ook ownership te definiëren: wie is aangesproken als iets kapot gaat?

De kostencurve die niemand leuk vindt

Bugs die je tijdens de idee-/demo-fase repareert zijn goedkoop omdat je code verandert waar nog niemand van afhankelijk is. Na de lancering kan dezelfde bug supporttijd, datacorrecties, klantverlies of gemiste deadlines veroorzaken. Versteviging is geen perfectionisme—het verkleint de blast radius van onvermijdelijke fouten.

“Productie” is niet alleen klantgericht

Een intern hulpmiddel dat facturen triggert, leads routeert of toegang regelt, is al productie als het bedrijf ervan afhankelijk is. Als een storing werk stopt, data blootlegt of financieel risico creëert, behandel het als productie—ook al gebruiken maar 20 mensen het.

Signalen dat je de prototypefase ontgroeid bent

Een prototype mag kwetsbaar zijn. Het bewijst een idee, opent gesprekken en helpt snel te leren. Het moment dat echte mensen er op vertrouwen, stijgen de kosten van “snelle oplossingen”—en verschuiven de risico's van onhandig naar bedrijfskritisch.

De duidelijkste signalen om op te letten

Je publiek verandert. Als het aantal gebruikers gestaag stijgt, je betaalde klanten hebt toegevoegd of je iets hebt getekend met uptime/responseverwachtingen, experimenteer je niet meer—je levert een dienst.

De data wordt gevoeliger. De dag dat je systeem PII (namen, e-mails, adressen), financiële data, referenties of private bestanden raakt, heb je sterkere toegangscontroles, audit-trails en veiligere defaults nodig. Een prototype kan “veilig genoeg voor een demo” zijn. Echte data kan dat niet.

Gebruik wordt routine of mission-critical. Wanneer het hulpmiddel deel wordt van iemands dagelijkse workflow—of storingen orders, rapportage, onboarding of klantenservice blokkeren—worden downtime en vreemde randgevallen onacceptabel.

Andere teams vertrouwen op jouw output. Als interne teams processen bouwen rond jouw dashboards, exports, webhooks of API's, wordt elke wijziging een potentiële breekverandering. Je voelt druk om gedrag consistent te houden en veranderingen te communiceren.

Storingen worden terugkerend. Een gestage stroom van “het viel uit”-meldingen, Slack-pings en supporttickets is een sterk teken dat je meer tijd besteedt aan reageren dan leren. Dat is je signaal om in stabiliteit te investeren in plaats van in meer features.

Een snelle voel-check

Als een uur outage beschamend zou zijn, nader je productie. Als het duur zou zijn—verloren omzet, gebroken beloften of beschadigd vertrouwen—ben je er al.

Beslis op basis van risico, niet vibes

Als je discussieert over of de app “klaar” is, stel je de verkeerde vraag. De betere vraag is: wat kost het als we het mis hebben? Productie-versteviging is geen ereteken—het is een reactie op risico.

Begin met het in gewone bewoordingen definiëren van “falen”

Schrijf op hoe falen eruitziet voor jouw systeem. Veelvoorkomende categorieën:

- Downtime: de dienst is helemaal niet te gebruiken

- Verkeerde resultaten: het draait wel, maar geeft onjuiste output (vaak erger dan downtime)

- Trage reacties: gebruikers haken af, automatiseringen timen uit, supporttickets schieten omhoog

Wees specifiek. “Zoeken duurt 12 seconden voor 20% van gebruikers tijdens piek” is actiegericht; “prestatieproblemen” is dat niet.

Schat zakelijke impact (ook globaal)

Je hoeft geen perfecte cijfers te hebben—gebruik ranges.

- Omzet: gemiste verkopen, gemiste verlengingen, SLA-boetes

- Churn en vertrouwen: gebruikers komen niet terug na slechte ervaringen

- Productiviteitsverlies: interne teams geblokkeerd, handmatige workarounds nemen toe

- Compliance: auditbevindingen, contractbreuken, rapportageverplichtingen

Als de impact lastig te kwantificeren is, vraag: Wie krijgt een pagemelding? Wie biedt excuses aan? Wie betaalt?

Maak een lijst van toprisico's die je draagt

De meeste prototype-naar-productie fouten clusteren in een paar buckets:

- Dataverlies of corruptie (geen backups, onveilige migraties, zwakke toegangscontrole)

- Beveiligingsincident (gelekte tokens, te brede permissies, blootgestelde endpoints)

- Onjuiste automatisering (LLM-acties of scripts die op schaal de verkeerde wijziging doen)

Rangschik risico's op waarschijnlijkheid × impact. Dat wordt je hardening-roadmap.

Kies een “goed genoeg” betrouwbaarheidstarget voor je fase

Vermijd perfectie. Kies een target die bij de huidige inzet past—bijv. “beschikbaarheid tijdens kantooruren”, “99% succes voor kernworkflows” of “herstel binnen 1 uur.” Naarmate gebruik en afhankelijkheid groeien, verhoog je de lat doelbewust in plaats van in paniek te reageren.

Productieklaar begint met ownership en scope

“Hardening voor productie” faalt vaak om een eenvoudige reden: niemand kan zeggen wie verantwoordelijk is voor het systeem end-to-end, en niemand kan zeggen wat “klaar” betekent.

Voordat je rate limits, loadtests of een nieuwe loggingstack toevoegt, zet twee basics vast: ownership en scope. Die veranderen een open engineeringproject in een beheersbare set commitments.

Benoem een eigenaar (end-to-end)

Schrijf op wie het systeem end-to-end bezit—niet alleen de code. De eigenaar is aansprakelijk voor beschikbaarheid, datakwaliteit, releases en gebruikersimpact. Dat betekent niet dat die alles doet; het betekent dat die beslissingen neemt, werk coördineert en zorgt dat er iemand is als het misgaat.

Als ownership gedeeld is, benoem toch een primair: één persoon/team dat “ja/nee” kan zeggen en prioriteiten consistent houdt.

Definieer eerst kritieke paden

Identificeer primaire gebruikersreizen en kritieke paden. Dit zijn de flows waarbij falen echt schade veroorzaakt: signup/login, checkout, berichtversturing, data-import, rapportgeneratie, enz.

Als je kritieke paden hebt, kun je selectief verstevigen:

- Stel betrouwbaarheidstargets rond die paden eerst.

- Beslis welke data nooit verloren mag gaan.

- Kies een paar metrics die “werken” definiëren.

Stel scope om eindeloze versteviging te vermijden

Documenteer wat nu in scope is versus later om eindeloze versteviging te vermijden. Productieklaar is geen “perfecte software”; het is “veilig genoeg voor dit publiek, met bekende limieten.” Wees expliciet over wat je nog niet ondersteunt (regio's, browsers, piekverkeer, integraties).

Begin een runbook-skelet

Maak een lichtgewicht runbook-skelet: hoe te deployen, rollbacken, debuggen. Houd het kort en bruikbaar om 02:00—een checklist, sleutel-dashboards, veelvoorkomende faalmodi en wie te contacteren. Je kunt het uitbreiden, maar je kunt het niet improviseren tijdens je eerste incident.

Betrouwbaarheid: maak het systeem voorspelbaar onder load

Betrouwbaarheid gaat niet over het onmogelijk maken van fouten—maar over voorspelbaar gedrag als dingen misgaan of druk oplopen. Prototypes “werken op mijn machine” omdat verkeer laag is, inputs vriendelijk en niemand tegelijk hetzelfde endpoint beukt.

Zet vangrails op elke request

Begin met saaie, hoog-impact verdedigingen:

- Inputvalidatie bij de grenzen (API, UI-formulieren, webhook payloads). Weiger slechte data vroeg met een duidelijke foutmelding.

- Timeouts overal waar je iets traags of extern aanroept (databases, derde-partij API's, queues). Een missende timeout verandert een klein haperinkje in een opstopping.

- Retries, met beleid: retry alleen veilige operaties, gebruik exponentiële backoff + jitter en cap pogingen. Blind retryen kan outages versterken.

- Circuit breakers om afhankelijkheden die falen te stoppen en automatisch te herstellen als ze stabiel worden.

Faalt veilig en zichtbaar

Als het systeem niet volledig kan uitvoeren, moet het nog steeds het veiligste doen. Dat kan betekenen een gecachte waarde serveren, een niet-kritieke feature uitschakelen of een “probeer het opnieuw”-reactie met een request ID teruggeven. Geef de voorkeur aan graceful degradation boven stille gedeeltelijke writes of verwarrende generieke fouten.

Concurrency en idempotentie zijn geen optie

Onder belasting gebeuren dubbele requests en overlappende jobs (double-clicks, netwerkretries, queue redelivery). Ontwerp daarvoor:

- Maak sleutelacties idempotent (dezelfde request twee keer verwerken levert hetzelfde resultaat op).

- Gebruik locks of optimistische concurrency waar nodig om race conditions te voorkomen.

Bescherm dataintegriteit

Betrouwbaarheid betekent ook “geen data corrumperen.” Gebruik transacties voor multi-step writes, voeg constraints toe (unique keys, foreign keys) en oefen migratie-discipline (backwards-compatible wijzigingen, geteste uitrol).

Handhaaf resource-limieten

Stel limieten op CPU, geheugen, connection pools, queue-groottes en request payloads. Zonder limieten kan één noisy tenant—of één slechte query—alles uithongeren.

Beveiliging: de minimale norm vóór echte gebruikers

Security hardening betekent niet je prototype in een vesting veranderen. Het betekent voldoen aan een minimumnorm waarbij een normale fout—een blootgestelde link, een gelekt token, een nieuwsgierige gebruiker—niet meteen een klant-impact incident wordt.

Begin met scheiding: dev, staging, prod

Als je één omgeving hebt, heb je één blast radius. Maak aparte dev/staging/prod setups met minimaal gedeelde secrets. Staging moet dicht bij productie liggen om problemen te onthullen, maar mag geen productcredentials of gevoelige data hergebruiken.

Authenticatie en autorisatie (authn/authz)

Veel prototypes stoppen bij “inloggen werkt.” Productie heeft least privilege nodig:

- Definieer duidelijke rollen (bijv. admin, support, standaardgebruiker) en handhaaf grenzen server-side.

- Zet interne tools en admin-endpoints op slot.

- Houd audit-trails voor gevoelige acties (login, wachtwoordreset, rolwijzigingen, exports, deletes). Je hoeft niet perfecte analytics—genoeg om “wie deed wat en wanneer?” te beantwoorden.

Secretsbeheer: haal sleutels uit code en logs

Zet API-keys, databasewachtwoorden en signing secrets in een secrets manager of veilige omgevingsvariabelen. Zorg er vervolgens voor dat ze niet lekken:

- Print geen tokens in applicatielogs.

- Vermijd het sturen van secrets naar client-side code.

- Roteer elke credential die ooit in een repo is gecommit.

Dreigingen om vroeg te prioriteren

Je haalt het meeste waarde door een paar veelvoorkomende faalwijzen aan te pakken:

- Injection (SQL/command): gebruik parameterized queries en veilige libraries.

- Broken access control: verifieer permissies op elke request, niet alleen in de UI.

- Data-exposure: versleutel in transit, beperk standaard geretourneerde data en vermijd te brede exports.

Patchplan voor afhankelijkheden

Bepaal wie updates beheert en hoe vaak je dependencies en base images patched. Een simpel plan (wekelijkse check + maandelijkse upgrades, urgente fixes binnen 24–72 uur) verslaat “we doen het later.”

Testen: vang fouten voordat klanten ze zien

Testen verandert “het werkte op mijn machine” in “het blijft voor klanten werken.” Het doel is geen perfecte dekking—het is vertrouwen in gedragingen die het duurst zijn als ze breken: facturatie, dataintegriteit, permissies, sleutelworkflows en alles dat moeilijk te debuggen is zodra het live staat.

Een testpiramide die past bij de werkelijkheid

Een praktische piramide ziet er meestal zo uit:

- Unit tests voor pure logica (snel, veel)

- Integratietests voor grenzen (DB, queues, derde-partijen achter mocks)

- E2E-tests voor een paar kritieke gebruikersreizen (traag, houd ze klein)

Als je app vooral API + database is, leun meer op integratietests. Als het UI-zwaar is, houd een kleine set E2E-flows die laten zien hoe gebruikers slagen (en falen).

Regressietests waar het pijn doet

Als een bug tijd, geld of vertrouwen kost, voeg direct een regressietest toe. Prioriteer gedragingen zoals “een klant kan niet afrekenen”, “een job double-charges”, of “een update corrigeert records”. Dit bouwt een veiligheidsnet rond de hoogste risicogebieden in plaats van tests overal te spreiden.

Herhaalbare integratietests met seeded data

Integratietests moeten deterministisch zijn. Gebruik fixtures en seeded data zodat testruns niet afhangen van wat er toevallig in iemands lokale DB staat. Reset state tussen tests en houd testdata klein maar representatief.

Je hebt nog geen volledig loadtesting-programma nodig, maar wel snelle performancechecks voor sleutelendpoints en achtergrondjobs. Een simpele threshold-gebaseerde smoke-test (bijv. p95 response time onder X ms met kleine concurrency) vangt duidelijke regressies vroeg.

Automatiseer checks in CI

Elke wijziging moet geautomatiseerde poorten doorlopen:

- linting en formatting

- typechecks (indien van toepassing)

- unit + integration suite

- basis security scans (dependency/vulnerability checks)

Als tests niet automatisch draaien, zijn ze optioneel—en productie zal dat uiteindelijk bewijzen.

Observability: weet wat er gebeurt zonder te raden

Als een prototype faalt, kun je meestal “gewoon nog eens proberen.” In productie verandert dat giswerk in downtime, churn en lange nachten. Observability verkort de tijd tussen “iets voelt raar” en “hier is precies wat veranderde, waar en wie is getroffen.”

Begin met logs die echte vragen beantwoorden

Log wat ertoe doet, niet alles. Je wilt genoeg context om een probleem te reproduceren zonder gevoelige data te dumpen.

- Voeg een request ID toe aan elke request en draag die door het systeem.

- Voeg gebruiker-/sessie-identifiers veilig toe (gehasht of interne IDs; nooit ruwe wachtwoorden, betaaldata of secrets).

- Leg uitkomsten vast: succes/fout, statuscodes en betekenisvolle foutredenen.

Een goede regel: elke foutlog moet duidelijk maken wat faalde en wat de volgende check is.

Meet de “golden signals”

Metrics geven je een live polscontrole. Meet minimaal de golden signals:

- Latency (hoe traag)

- Errors (hoe kapot)

- Traffic (hoeveel)

- Saturation (hoe dicht bij capaciteit)

Deze metrics helpen onderscheid maken tussen “meer gebruikers” en “er is iets mis”.

Voeg tracing toe als requests grenzen overschrijden

Als één gebruikersactie meerdere services, queues of derde-partij calls triggert, verandert tracing een mysterie in een tijdlijn. Zelfs basis distributed tracing laat zien waar tijd zit en welke afhankelijkheid faalt.

Alerts moeten actiegericht zijn, niet luidruchtig

Alert-spam leert mensen alerts negeren. Definieer:

- Welke condities paging verdienen (gebruikerszichtbare impact)

- Wie on-call is en verwachte responstijden

- Hoe “goed” eruitziet (drempels gekoppeld aan SLA's/SLO's)

Eén dashboard dat de grote drie beantwoordt

Bouw een simpel dashboard dat direct antwoordt: Is het down? Is het traag? Waarom? Als het dat niet kan beantwoorden, is het decoratie—geen operatiehulp.

Release en operations: veranderingen uitrollen zonder drama

Versteviging gaat niet alleen over codekwaliteit—het gaat ook over hoe je het systeem verandert zodra mensen erop vertrouwen. Prototypes tolereren “push naar main en hopen.” Productie niet. Release- en operationpraktijken maken van deployen een routine-activiteit in plaats van een risicovolle gebeurtenis.

Standaardiseer builds en deploys (CI/CD)

Maak builds en deploys reproduceerbaar, gescript en saai. Een simpel CI/CD-pipeline zou moeten: checks draaien, het artifact elke keer op dezelfde manier bouwen, deployen naar een bekende omgeving en vastleggen wat er veranderde.

De winst is consistentie: je kunt een release reproduceren, twee versies vergelijken en “werkt op mijn machine”-verrassingen vermijden.

Gebruik feature flags om veilig uit te rollen

Feature flags laten je deploy (code naar productie krijgen) scheiden van release (inschakelen voor gebruikers). Zo kun je kleine changes frequent uitrollen, geleidelijk inschakelen en snel uitzetten als iets misgaat.

Houd flags gedisciplineerd: geef duidelijke namen, eigenaars en verwijder ze als het experiment klaar is. Permanente “mystery flags” worden een operationeel risico.

Definieer rollback—and oefen het

Een rollback-strategie is alleen echt als je die getest hebt. Bepaal wat “rollback” betekent voor jouw systeem:

- Herdeployen van de vorige versie?

- Feature flag uitzetten?

- Roll forward met een fix?

- Data herstellen uit backups (traag, risicovol, soms noodzakelijk)?

Oefen vervolgens in een veilige omgeving. Meet hoelang het duurt en documenteer de exacte stappen. Als rollback een expert vereist die op vakantie is, is het geen strategie.

Als je een platform gebruikt dat veilige reversal ondersteunt, profijt daarvan. Bijvoorbeeld, Koder.ai’s snapshots en rollback-workflow kunnen “het bloeden stoppen” tot een eersteklas, herhaalbare actie maken terwijl je iteratie snel blijft.

Versioneer API's en log datawijzigingen

Zodra andere systemen of klanten afhankelijk zijn van je interfaces, hebben wijzigingen vangrails.

Voor API's: introduceer versionering (ook een simpele /v1) en publiceer een changelog zodat consumenten weten wat anders is en wanneer.

Voor data/schema-wijzigingen: behandel ze als volwaardige releases. Geef voorkeur aan backwards-compatible migraties (velden toevoegen voordat oude worden verwijderd) en documenteer ze naast applicatie-releases.

Capaciteitsbasis: quota's, rate limits, schaal-drempels

“Alles werkte gisteren” breekt vaak door groei in verkeer, batchjobs of klantgebruik.

Stel basisbescherming en verwachtingen in:

- Quota's en rate limits om te voorkomen dat één tenant/gebruiker het systeem overweldigt

- Duidelijke schaal-drempels (CPU, queue-diepte, request-latency) die actie triggeren

- Een lichtgewicht plan voor wat gebeurt als je limieten bereikt (throttle, shed load of schaal)

Goed gedaan maakt release- en operationsdiscipline deployen veilig—zelfs als je snel beweegt.

Incidenten: bereid je voor op de eerste slechte dag

Incidenten zijn onvermijdelijk zodra echte gebruikers van je systeem afhankelijk zijn. Het verschil tussen “een slechte dag” en “een bedrijfskritische dag” is of je van tevoren hebt besloten wie wat doet, hoe je communiceert en hoe je leert.

Een lichtgewicht incident-checklist

Houd dit als een kort document dat iedereen kan vinden (pin in Slack, link in README of plaats in /runbooks). Een praktische checklist behandelt meestal:

- Identificeer: bevestig impact, starttijd, getroffen gebruikers en huidige symptomen.

- Mitigeer: stop het bloeden eerst (rollback, feature flag uit, opschalen, failover).

- Communiceer: één eigenaar post updates op een vaste cadence (bijv. elke 15–30 minuten) naar interne stakeholders en, indien nodig, klanten.

- Leer: leg vast wat er gebeurde terwijl het vers is; plan een postmortem.

Postmortems zonder schuld

Schrijf postmortems die focussen op fixes, niet fout. Goede postmortems leveren concrete follow-ups: ontbreken alert → add alert; onduidelijke ownership → wijs on-call toe; risicovolle deploy → voeg een canary stap toe. Houd de toon feitelijk en maak bijdragen eenvoudig.

Zet terugkerende issues om in engineeringwerk

Houd herhalingen expliciet bij: dezelfde timeout elke week is geen “pech”, het is backlogwerk. Onderhoud een lijst met terugkerende problemen en zet de top offenders om in gepland werk met eigenaren en deadlines.

Wees voorzichtig met SLA's/SLO's

Definieer SLA's/SLO's alleen als je klaar bent om ze te meten en te handhaven. Als je nog geen consistente monitoring en iemand verantwoordelijk voor respons hebt, begin dan met interne targets en basisalerting; formaliseer beloften later.

Een praktische beslissings-checklist en volgende stappen

Je hoeft niet alles tegelijk te verstevigen. Je moet de delen verstevigen die gebruikers, geld of je reputatie kunnen schaden—en de rest flexibel houden zodat je kunt blijven leren.

Nu absoluut verstevigen (kritieke paden)

Als een van deze in de gebruikersreis zit, behandel het als “productiepaden” en verstevig het voordat je toegang uitbreidt:

- Auth & permissies: login, wachtwoordresets, rolchecks, accountverwijdering.

- Geld & verplichtingen: facturatie, refunds, planwijzigingen, checkout, facturen.

- Dataintegriteit: writes naar primaire records, idempotentie, migraties, backups/restore.

- Gebruikersgerichte betrouwbaarheid: request-timeouts, retries, rate limits, graceful degradation.

- Beveiligingsbasis: secrets-handling, least-privilege toegang, inputvalidatie, audit-trail voor gevoelige acties.

- Operationele basis: monitoring voor key SLIs (error rate, latency, saturation), alerts die een mens pagineren, runbooks voor top faalmodi.

Mag nog vibey blijven (voor nu)

Houd deze lichter zolang je nog product–market fit zoekt:

- Interne tooling gebruikt door een klein, getraind team.

- Experimenten en wegwerp-prototypes achter feature flags.

- UI-polish die geen kernworkflows verandert.

- Niet-kritische automatiseringen met eenvoudige handmatige fallbacks.

Doe een time-boxed hardening sprint

Probeer 1–2 weken gefocust op het kritieke pad alleen. Exit-criteria moeten concreet zijn:

- Topgebruikersstromen hebben basis tests en een herhaalbare testrun.

- Dashboards + alerts bestaan voor de flows die ertoe doen.

- Rollback of veilige deploy-route is bewezen (zelfs als handmatig).

- Bekende risico's zijn opgeschreven met een eigenaar en mitigatieplan.

Simpele go/no-go poorten

- Launch-poort (beperkte toegang): “We kunnen fouten snel detecteren, het bloeden stoppen en data beschermen.”

- Uitbreidingspoort (meer gebruikers/verkeer): “We kunnen voorspelbare loadverhogingen aan en herstellen van een slechte deploy zonder heldendaden.”

Een duurzame cadans

Om te voorkomen dat je tussen chaos en over-engineering zwaait, alterneer tussen:

- Experiment-weken: snel veranderingen voor leren uitrollen.

- Stabilisatie-weken: betaal technische schuld en dicht betrouwbaarheid-/beveiligingsgaten die tijdens experimenten opdoken.

Als je een one-pager wilt, zet dan bovenstaande bullets in een checklist en review die bij elke lancering of toegangsuitbreiding.