Wat de app moet afhandelen (en waarom)

Een verzoek om inzage in persoonsgegevens — vaak DSAR (Data Subject Access Request) of SAR (Subject Access Request) genoemd — is wanneer een persoon uw organisatie vraagt welke persoonsgegevens u van hen heeft, hoe u die gebruikt en om een kopie te ontvangen. Als uw bedrijf klant-, gebruikers-, werknemers- of prospectgegevens verzamelt, moet u ervan uitgaan dat deze verzoeken zullen voorkomen.

Het goed afhandelen ervan gaat niet alleen over het vermijden van boetes. Het gaat over vertrouwen: een duidelijke, consistente reactie laat zien dat u uw data begrijpt en de rechten van mensen respecteert.

Regelgeving en type verzoeken die u moet ondersteunen

De meeste teams ontwerpen eerst rond GDPR en CCPA/CPRA, maar de app moet flexibel genoeg zijn om meerdere jurisdicties en interne beleidsregels te ondersteunen.

Veelvoorkomende verzoektypes zijn:

- Toegang: geef een kopie van de gegevens en de vereiste context (bronnen, doeleinden, ontvangers, bewaartermijnen waar van toepassing).

- Verwijdering: verwijder gegevens waar toegestaan, en documenteer uitzonderingen (bijv. fraudepreventie, wettelijke verplichtingen).

- Correctie: corrigeer onjuiste persoonsgegevens in alle systemen.

- Portabiliteit: lever gegevens in een herbruikbaar formaat voor overdracht.

Zelfs binnen “toegang” kan de reikwijdte variëren: een klant kan vragen om “alles wat je hebt”, of om gegevens gekoppeld aan een specifiek account, tijdsbestek of product.

Wie raakt het workflow aan

Een DSAR-app bevindt zich op het snijvlak van meerdere belanghebbenden:

- Privacy/juridisch bepaalt beleid, goedkeuringen en de inhoud van reacties.

- Support ontvangt verzoeken en communiceert met de verzoeker.

- Security zorgt voor identiteitscontroles, logging en veilige levering.

- Engineering/IT onderhoudt connectors, datasources en betrouwbaarheid.

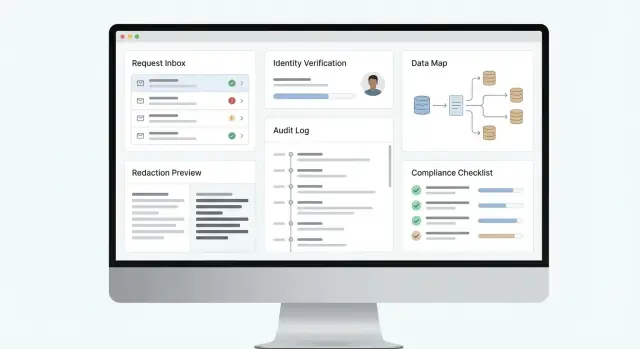

Hoe “goed gedaan” eruitziet

Een sterke DSAR-webapp maakt elk verzoek tijdig, controleerbaar en consistent. Dat betekent duidelijke intake, betrouwbare identiteitsverificatie, voorspelbare dataverzameling over systemen heen, gedocumenteerde beslissingen (inclusief weigeringen of gedeeltelijke voldoening) en een verifieerbaar log van wie wat en wanneer heeft gedaan.

Het doel is een herhaalbaar proces dat u kunt verdedigen — intern en tegenover toezichthouders — zonder van elk verzoek een brandje te maken.

Definieer uw kernvereisten en succesmetrics

Voordat u schermen ontwerpt of tools kiest, wees duidelijk over wat “klaar” betekent voor uw organisatie. Een webapp voor datatoegangsverzoeken slaagt wanneer hij ieder verzoek betrouwbaar van intake naar levering brengt, wettelijke termijnen haalt (GDPR, CCPA-processen, enz.) en een verdedigbaar spoor achterlaat.

Begin met de minimale end-to-end workflow

Documenteer de kern-DSAR-workflow die uw app vanaf dag één moet ondersteunen:

- Intake en tracking van verzoeken van begin tot eind: leg het type verzoek vast (toegang, verwijdering, correctie, portabiliteit), jurisdictie, regels voor vervaldatums en statuswijzigingen van “ontvangen” naar “vervuld/weigerd.”

- Identiteitsverificatie en autorisatiecontroles: bevestig dat de verzoeker is wie hij beweert te zijn en valideer dat hij bevoegd is te handelen (bijv. ouder/voogd, gemachtigde).

- Gegevensopsporing in systemen en gestructureerde responsverpakking: vind persoonsgegevens in prioritaire systemen, reconcileer duplicaten en produceer een export die leesbaar en consistent is.

- Auditbaarheid: wie deed wat, wanneer en waarom: registreer elke actie (verificatie-uitkomsten, uitgevoerde zoekopdrachten, goedkeuringen, redacties, communicatie) zodat u beslissingen kunt onderbouwen.

Houd het praktisch: definieer welke kanalen u accepteert (alleen webformulier vs. e-mail/handmatige invoer), welke talen/locale belangrijk zijn en welke “edge cases” u vroeg wilt afhandelen (gedeelde accounts, voormalige werknemers, minderjarigen).

Definieer meetbare succesmetrics (zodat u kunt verbeteren)

Zet vereisten om in KPI’s die uw team wekelijks kan volgen:

- Tijd tot bevestiging (bijv. mediaan tijd van indiening tot bevestiging)

- Tijd tot voltooiing en SLA-nalevingspercentage (percentage gesloten binnen wettelijke termijnen)

- Verificatie-uitkomsten (slaagpercentage, gemiddelde verificatietijd, percentage dat handmatige review vereist)

- Automatiseringsdekking (percentage verzoeken waarbij kernsystemen via connectors werden doorzocht vs. handmatig werk)

- Kwaliteitsmetrics (heropeningspercentage door ontbrekende data, redactiefoutpercentage, klanttevredenheid bij afsluiting)

- Audit-compleetheid (percentage zaken met vereist bewijs en gelogde goedkeuringen)

Geef scope en eigenaarschap duidelijk aan

Schrijf op wie elke stap bezit: privacyteam, support, security, juridisch. Definieer rollen en permissies op hoog niveau nu — u vertaalt dit later naar toegangscontroles en auditlogs.

Als u standaardiseert hoe u voortgang aan stakeholders rapporteert, bepaal dan wat de “single source of truth” is (de app) en wat geëxporteerd moet worden naar interne rapportagetools.

Kies een architectuur die meegroeit met compliance-behoeften

Een webapp voor datatoegangsverzoeken is meer dan een formulier en een exportknop. Uw architectuur moet strikte termijnen ondersteunen, bewijs voor auditors en frequente beleidswijzigingen — zonder van elk verzoek een maatwerkproject te maken.

Scheid ervaringen: verzoeker, privacyteam en systemen

De meeste teams komen uit op drie “gezichtspunten” van het product:

- Gebruikersportaal (verzoeker): dien een verzoek in, upload documenten indien nodig, volg status en ontvang het eindpakket.

- Admin-portal (privacyteam): triage, valideer identiteit, zoek, beoordeel/redigeer, keur goed en publiceer antwoorden.

- Interne API's: laat systemen (CRM, supportdesk, datawarehouse) statusupdates en bewijs automatisch uitwisselen.

Het scheiden van deze ervaringen (ook als ze dezelfde codebase delen) maakt permissies, auditing en toekomstige wijzigingen veel eenvoudiger.

Kernservices die stabiel blijven als u connectors toevoegt

Een schaalbare DSAR-workflow splitst meestal in een paar sleutelservices:

- Ingestie: ontvangt verzoeken van webformulieren, e-mail of tickets.

- Identiteit: verificatie, bevoegdheidscontroles (bijv. agentverzoeken) en risicogebaseerde escalatie.

- Connectors: halen data op uit interne systemen en processors.

- Fulfillment: verzamelt resultaten, voert matching uit en bouwt het responspakket.

- Notificaties: deadline-herinneringen, verzoeker-updates en interne SLA-meldingen.

Kies datastores die bij compliance-realiteiten passen

Gebruik:

- Een operationele database voor verzoekstatus en taken.

- Objectopslag voor gegenereerde exports en bijlagen (met strikte toegangscontrole en verval).

- Een immutabele auditlog (append-only) voor wie wat deed, wanneer en waarom.

Enkele app vs. modulaire services

Begin met een enkel deploybaar applicatie als uw volume laag is en het team klein — minder bewegende delen, snellere iteratie. Schakel naar modulaire services zodra het aantal connectors, verkeer of auditvereisten groeit, zodat u integraties kunt updaten zonder de admin-workflow te riskeren.

Waar Koder.ai kan helpen (zonder compliance-eisen te veranderen)

Als u dit in-house bouwt, kunnen tools zoals Koder.ai de initiële implementatie versnellen door een werkend React-gebaseerd admin-portal en een Go + PostgreSQL-backend te genereren vanuit een gestructureerd gesprek.

Twee platformfuncties zijn vooral relevant voor compliance-zware workflows:

- Planning mode om rollen, case-staten en bewijsvereisten in kaart te brengen voordat u schermen en API's genereert.

- Snapshots en rollback zodat connectorwijzigingen en beleidsaanpassingen snel teruggedraaid kunnen worden als ze de fulfillment-accuratesse beïnvloeden.

U heeft nog steeds privacy/juridische goedkeuring en security-review nodig, maar het versnellen van de “eerste bruikbare end-to-end flow” helpt teams vroeg de vereisten te valideren.

Ontwerp de intakeflow en case-levenscyclus

De intake-ervaring is waar de meeste DSAR- en privacyzaken slagen of falen. Als mensen een verzoek niet makkelijk kunnen indienen — of als uw team het niet snel kan triageren — mist u deadlines, verzamelt u teveel data of raakt u het spoor bijster van gemaakte toezeggingen.

Bied drie intakekanalen (die in één wachtrij eindigen)

Een praktische webapp ondersteunt meerdere ingangswegen, maar normaliseert alles naar één casusrecord:

- Openbaar aanvraagformulier voor iedereen zonder account.

- Geverifieerd portaal voor ingelogde klanten, waarin bekende gegevens vooraf ingevuld kunnen worden en zij de status kunnen volgen.

- E-mail-naar-ticket ingestie zodat verzoeken naar privacy@… of support@… automatisch cases worden (met bijlagen bewaard).

Belangrijk is consistentie: welk kanaal ook wordt gebruikt, het resultaat moet dezelfde casusvelden, dezelfde timers en dezelfde audittrail hebben.

Uw intakeformulier moet kort en doelgericht zijn:

- Identiteitsgegevens (net genoeg om later te verifiëren): naam, contactmethode en eventuele accountidentifiers die u al gebruikt.

- Reikwijdte van verzoek: toegang, verwijdering, correctie, portabiliteit, “niet verkopen/delen”, enz., plus optionele vrije-tekst toelichting.

- Jurisdictie en deadlines: land/staat-selectie (of afgeleid uit adres) zodat de app de juiste wettelijke klok kan toepassen.

Vermijd het vragen naar gevoelige details “voor het geval dat.” Als u meer informatie nodig heeft, vraag het later tijdens de verificatiestap.

Definieer een eenvoudige case-levenscyclus die uw team kan volgen

Maak case-staten expliciet en zichtbaar voor zowel medewerkers als verzoekers:

ontvangen → verificatie → in uitvoering → klaar → geleverd → gesloten

Elke overgang moet heldere regels hebben: wie het mag uitvoeren, welk bewijs vereist is (bijv. verificatie voltooid) en wat wordt gelogd.

Automatiseer SLA's, herinneringen en escalatie

Vanaf het moment dat een case wordt aangemaakt, start SLA-timers gekoppeld aan de toepasselijke regelgeving. Stuur herinneringen naarmate deadlines naderen, pauzeer klokken waar het beleid dat toestaat (bijv. bij wachten op toelichting) en voeg escalatieregels toe (bijv. waarschuw een manager als de case 5 dagen in “verificatie” staat).

Goed gedaan verandert intake en levenscyclusontwerp compliance van een inbox-probleem in een voorspelbare workflow.

Implementeer identiteitsverificatie en bevoegdheidscontroles

Identiteitsverificatie is waar privacycompliance concreet wordt: u staat op het punt persoonsgegevens te verstrekken, dus u moet zeker weten dat de verzoeker de betrokken persoon is (of wettelijk bevoegd is om voor hen te handelen). Bouw dit als een volwaardige stap in uw workflow, niet als een bijzaak.

Kies verificatiemethoden die bij uw gebruikersbestand passen

Bied meerdere opties zodat legitieme gebruikers niet worden geblokkeerd, terwijl het proces toch verdedigbaar blijft:

- E-mail magic link (goed als basis voor laagrisicoverzoeken)

- SMS-eenmalige code (handig wanneer u een geverifieerd nummer heeft)

- Account-login (sterk wanneer de gebruiker al een geauthentiseerd profiel heeft)

- Documentcheck (ID-scan + selfie of handmatige beoordeling, spaarzaam gebruiken)

Maak de UI duidelijk over wat er gebeurt en waarom. Als het kan, vul bekende gegevens vooraf in voor ingelogde gebruikers en vermijd het vragen naar onnodige informatie.

Ondersteun vertegenwoordigers, gemachtigden en minderjarigen

Uw app moet gevallen kunnen afhandelen waarin de verzoeker niet de betrokkene is:

- Gemachtigde agenten/vertegenwoordigers: verzamel een machtiging of volmacht en verifieer zowel de agent als de betrokkene.

- Ouders/voogden voor minderjarigen: vraag bewijs van voogdij indien vereist en zorg dat reacties naar de juiste partij gaan.

Modelleer dit expliciet in uw dataschema (bijv. “verzoeker” vs “betrokkene”) en log hoe bevoegdheid is vastgesteld.

Gebruik risicogebaseerde verificatie (en leg uit waarom)

Niet elk verzoek heeft hetzelfde risico. Stel regels in die de verificatiedrempel automatisch verhogen wanneer:

- Het verzoek gevoelige data betreft (gezondheid, financiën, precieze locatie)

- De respons documenten of vrije-tekst notities bevat

- Het verzoek afkomstig is van een nieuw apparaat, een ongebruikelijke regio of een verdachte e-maildomein

Wanneer u verificatie escaleert, toon een korte, duidelijke reden zodat het niet willekeurig lijkt.

Bewaar verificatie-evidence veilig — en verwijder volgens schema

Verificatieartefacten (ID's, machtigingsdocumenten, auditevents) moeten versleuteld, met toegangscontrole en alleen zichtbaar voor een beperkt rollenkader worden opgeslagen. Bewaar alleen wat u nodig heeft, stel een duidelijke retentieperiode in en automatiseer verwijdering.

Behandel verificatie-evidence als gevoelige data op zich, met vermeldingen in uw audittrail voor latere bewijsvoering van compliance.

Breng uw data in kaart en bouw systeemconnectors

Zet je bouw om in credits

Deel wat je bouwt met Koder.ai en verdien credits via het contentprogramma.

Een DSAR-app is alleen zo goed als het zicht dat hij biedt op waar persoonsgegevens daadwerkelijk staan. Voordat u een connector schrijft, bouw een praktisch systeemoverzicht dat u in de tijd kunt bijhouden.

Maak een ‘levend’ systeemoverzicht

Begin met systemen die waarschijnlijk identificeerbare gebruikersinformatie bevatten:

- Kern-databases (productie, analytics, datawarehouse)

- SaaS-tools (CRM, e-mailmarketing, facturering, productanalytics)

- Supportsystemen (ticketing, chattranscripten, opnamebestanden)

- Logs en eventstreams (app-logs, CDN/WAF-logs, auth-logs)

Per systeem noteer: eigenaar, doel, categorieën data, beschikbare identifiers (e-mail, user ID, device ID), hoe te benaderen (API/SQL/export) en beperkingen (rate limits, retentie, vendor doorlooptijd). Dit overzicht wordt uw “source of truth” als verzoeken binnenkomen.

Bouw connectors die bij de bron passen

Connectors hoeven niet fancy te zijn; ze moeten betrouwbaar zijn:

- API-pulls voor SaaS-tools (incrementele sync indien mogelijk)

- Databasequeries voor first-party systemen (geparametriseerde queries op bekende identifiers)

- Vendor-exports voor tools zonder API (documenteer formaat, frequentie en wie ze triggert)

Houd connectors geïsoleerd van de rest van de app zodat u ze kunt updaten zonder de workflow te breken.

Normaliseer data voor review

Verschillende systemen beschrijven dezelfde persoon op verschillende manieren. Normaliseer opgehaalde records naar een consistent schema zodat beoordelaars geen appels met peren vergelijken. Een eenvoudig, werkbaar model is:

person_identifier (waarop u matchte)data_category (profiel, communicatie, transacties, telemetry)field_name en field_valuerecord_timestamp

Volg herkomst voor elk veld

Herkomst (provenance) maakt resultaten verdedigbaar. Sla metadata naast elke waarde op:

- Bron- systeem en object/tabel

- Ophalingstijd en originele timestamp

- Matchmethode (exact, fuzzy) en vertrouwensscore

Als iemand vraagt “Waar komt dit vandaan?”, heeft u een precies antwoord — en een duidelijk pad om het te corrigeren of te verwijderen indien nodig.

Bouw de gegevensophaal- en matchengine

Dit is het deel “vind alles over deze persoon” van uw app — en het deel dat het meest privacyrisico kan veroorzaken als het slordig is. Een goede retrieval- en matching-engine zoekt breed genoeg om compleet te zijn, maar nauw genoeg om geen ongerelateerde data op te halen.

Begin met een duidelijke zoekstrategie

Ontwerp uw engine rond identifiers die u betrouwbaar kunt verzamelen tijdens intake. Veelgebruikte startpunten zijn e-mail, telefoonnummer, klant-ID, ordernummer en postadres.

Breid daarna uit naar identifiers die vaak in product- en analyticsystemen voorkomen:

- Gekoppelde accounts (ouder/kind accounts, huishoudenprofielen, workplace-beheerders)

- Device-IDs en advertentie-identifiers (indien toepasselijk en juridisch verdedigbaar)

- Session IDs en cookie-identifiers (meestal lagere betrouwbaarheid)

Voor systemen zonder stabiele sleutel voeg fuzzy matching toe (bijv. genormaliseerde namen + adres) en behandel de resultaten als “kandidaten” die review vereisen.

Minimaliseer standaard over-collectie

Vermijd de verleiding om “de hele gebruikers tabel” te exporteren. Bouw connectors die per identifier query'en en waar mogelijk alleen relevante velden teruggeven — vooral voor logs en eventstreams. Minder ophalen vermindert reviewtijd en verkleint de kans dat u andermans data blootgeeft.

Een praktisch patroon is een twee-stappen flow: (1) voer lichte “bestaat deze identifier?”-checks uit, en (2) haal volledige records alleen op voor bevestigde matches.

Handhaaf multi-tenant isolatie

Als uw app meerdere merken, regio's of bedrijfsunits bedient, moet elke query een tenant-scope dragen. Pas tenant-filters toe in de connectorlaag (niet alleen in de UI) en valideer ze in tests om cross-tenant lekken te voorkomen.

Handel rommelige edge cases af

Plan voor duplicaten en ambiguïteit:

- Dubbele profielen in systemen en over tijd

- Gedeelde e-mails (gezinsinboxen, roladressen zoals billing@)

- Samengevoegde accounts en historische identifiers

Sla matchvertrouwen, bewijs (welke identifier matchte) en tijdstempels op zodat beoordelaars kunnen uitleggen — en verdedigen — waarom records wel of niet zijn opgenomen.

Voeg review, redactie en response packaging toe

Maak portalen voor beide kanten

Draai een requester-portal en een admin-werkruimte op met duidelijke case-statustracking.

Zodra uw retrieval-engine relevante records heeft samengesteld, moet u ze niet meteen naar de verzoeker sturen. De meeste organisaties hebben een menselijke reviewstap nodig om onbedoelde openbaarmaking van derde-partij persoonsgegevens, vertrouwelijke bedrijfsinformatie of wettelijk/contractueel beperkte inhoud te voorkomen.

Bouw een reviewwachtrij die mensen echt kunnen gebruiken

Creëer een gestructureerde “case review” werkruimte die beoordelaars laat:

- De samengestelde dataset per bronsysteem zien (CRM, support, facturering, productlogs)

- Filteren op datacategorie (identifiers, communicatie, transacties, device-data)

- Onderliggende bewijsstukken openen (record IDs, tijdstempels, oorsprongsysteem)

- Interne notities toevoegen en een her- fetch aanvragen als iets incompleet lijkt

Dit is ook waar u beslissingen standaardiseert. Een kleine set beslissingsopties (includeren, redacteren, niet vrijgeven, juridisch nodig) houdt reacties consistent en makkelijker te auditen.

Redactie en buiten beschouwing laten: behandel als kernfeatures

Uw app moet zowel het verwijderen van gevoelige delen van een record ondersteunen als het uitsluiten van hele records wanneer openbaarmaking niet is toegestaan.

Redactie moet dekken:

- Derdepartijsgegevens (namen, e-mailadressen, telefoonnummers in berichtthreads)

- Vertrouwelijke bedrijfsinformatie (interne toolingdetails, security-gevoelige identifiers)

- Vrije-tekstvelden waar gevoelige inhoud vaak verstopt zit (notities, transcripties, bijlagen)

Uitsluitingen moeten mogelijk zijn wanneer gegevens niet mogen worden vrijgegeven, met gedocumenteerde redenen (bijvoorbeeld: juridisch privilege, handelsgeheimen of inhoud die anderen zou schaden).

Verberg de data niet alleen — leg de motivatie vast in een gestructureerde vorm zodat u de beslissing later kunt onderbouwen.

Pak leveringen in voor mensen en machines

De meeste DSAR-workflows werken het beste als u twee leveringen genereert:

- Een mensleesbaar rapport (HTML/PDF) dat samenvat wat u gevonden heeft en wat u hebt achtergehouden of geredigeerd

- Een machineleesbare export (JSON/CSV) met de vrijgegeven data in een voorspelbaar schema

Voeg handige metadata toe: bronnen, relevante data, uitleg van redacties/uitsluitingen en duidelijke vervolgstappen (hoe vragen te stellen, hoe in beroep te gaan, hoe data te corrigeren). Dit maakt de respons geen datadump, maar een begrijpelijke uitkomst.

Als u consistentie over cases wilt, gebruik dan een antwoordtemplate en houd versies bij zodat u kunt tonen welke template gebruikt werd bij vervulling. Koppel dit aan uw auditlogs zodat elke wijziging aan het pakket traceerbaar is.

Beveiligingscontroles, permissies en auditlogs

Beveiliging is geen feature die u “later toevoegt” in een DSAR-webapp — het is de basis die voorkomt dat gevoelige persoonsgegevens lekken en die bewijst dat u elk verzoek correct hebt behandeld. Het doel is simpel: alleen de juiste mensen zien de juiste data, elke actie is traceerbaar en geëxporteerde bestanden kunnen niet worden misbruikt.

Role-based permissions (RBAC)

Begin met duidelijke rolgebaseerde toegangscontrole zodat verantwoordelijkheden niet vervagen. Typische rollen zijn:

- Privacy admin: configureert beleid, connectors, templates en escalaties.

- Reviewer: inspecteert opgehaalde records, markeert edge cases, stelt redacties voor.

- Approver: geeft de uiteindelijke goedkeuring voordat data wordt vrijgegeven.

- Auditor: alleen-lezen toegang tot casegeschiedenis, bewijs en rapporten.

Houd permissies fijnmazig. Een reviewer kan bijvoorbeeld opgehaalde data inzien maar geen deadlines wijzigen, terwijl een approver een respons kan vrijgeven maar geen connectorcredentials mag aanpassen.

Immuteerbare audittrail (bewijs wat er gebeurde)

Uw DSAR-workflow moet een append-only auditlog genereren met:

- Wie iets heeft bekeken, gewijzigd, geëxporteerd of verwijderd

- Welke records zijn geraadpleegd (minstens identifiers en bron)

- Wanneer acties plaatsvonden (tijdstempels met tijdzone)

- Waarom acties plaatsvonden (case-notities, besliscodes)

Maak auditentries moeilijk te manipuleren: beperk schrijfrechten tot de applicatieservice, voorkom bewerkingen en overweeg write-once opslag of hashing/signing van logbatches.

Auditlogs zijn ook waar u beslissingen zoals gedeeltelijke openbaarmaking of weigering verdedigt.

Encryptie, sleutels en geheimenbeheer

Versleutel in transit (TLS) en at rest (databases, objectopslag, backups). Bewaar geheimen (API-tokens, database-credentials) in een dedicated secret manager — niet in code, config-bestanden of supporttickets.

Voor exports: gebruik kortdurende, ondertekende downloadlinks en versleutelde bestanden indien passend. Beperk wie exports kan genereren en stel automatische vervaldatums in.

Misbruikpreventie en veilige downloads

Privacy-apps trekken scraping en social engineering pogingen aan. Voeg toe:

- Rate limits en throttling op portalen en downloadendpoints

- Anomaliedetectie (plotselinge pieken in cases, herhaalde mislukte verificaties, ongebruikelijke admin-activiteit)

- Veilige downloads (virus-scanning, watermarking en “alleen-lezen” opties voor interne review)

Deze controles verlagen risico’s en houden het systeem bruikbaar voor echte klanten en teams.

Notificaties, deadlines en klantcommunicatie

Een DSAR-workflow slaagt of faalt op twee punten die klanten direct merken: of u op tijd reageert, en of uw updates duidelijk en betrouwbaar aanvoelen. Behandel communicatie als een kernfeature — geen paar e-mails die later worden toegevoegd.

Sjabloongebaseerde berichten voor consistentie

Begin met een kleine set goedgekeurde sjablonen die u kunt hergebruiken en lokaliseren. Houd ze kort, specifiek en vrij van juridisch jargon.

Veelvoorkomende sjablonen:

- “Verificatie vereist”: wat u nodig heeft, hoe het te leveren en wat er daarna gebeurt

- “Verlengingsmelding”: de reden, de nieuwe vervaldatum en wat er in uitvoering is

- “Voltooiing”: wat is verstrekt, hoe het veilig toegankelijk is en hoe vervolgvragen te stellen

Voeg variabelen toe (verzoek-ID, data, portal-link, leveringsmethode) zodat de app details automatisch kan invullen, maar behoud wording die door uw juridisch/privacyteam is goedgekeurd.

Deadlinetracking per jurisdictie en verzoektype

Deadlines variëren per wet (bijv. GDPR vs. CCPA/CPRA), type verzoek (toegang, verwijdering, correctie) en of verificatie nog openstaat. Uw app moet berekenen en tonen:

- de huidige vervaldatum en waarom deze is ingesteld (regel + staat)

- pauzevoorwaarden (bijv. wachten op verificatie) en hoe die timers beïnvloeden

- verlengingsrechten en een actie “verlengingsmelding verzenden” die de audittrail noteert

Maak deadlines overal zichtbaar: case-lijst, case-detail en medewerkerherinneringen.

Integraties: e-mail, ticketing en messaging

Niet elke organisatie wil een nieuwe inbox. Bied webhook- en e-mailintegraties zodat updates naar bestaande tools kunnen stromen (bijv. helpdesk of interne chat).

Gebruik eventgedreven hooks zoals case.created, verification.requested, deadline.updated en response.delivered.

Portal-updates en veilige leveringslinks

Een eenvoudig portaal vermindert heen-en-weer: klanten zien status (“ontvangen,” “verificatie,” “in uitvoering,” “klaar”), kunnen documenten uploaden en resultaten ophalen.

Bij levering: vermijd bijlagen. Bied tijdelijke, geauthentiseerde downloadlinks en duidelijke instructies over hoe lang de link actief is en wat te doen bij verval.

Retentie, rapportage en beleidsovereenstemming

Behoud volledige controle over code

Exporteer broncode voor security review, custom integraties en eigendom op de lange termijn.

Retentie en rapportage zijn waar een DSAR-tool ophoudt een ‘workflow-app’ te zijn en een compliance-systeem wordt. Het doel is simpel: bewaar wat moet, verwijder wat niet nodig is en bewijs het met bewijs.

Stel duidelijke retentieregels per artefact

Definieer retentie per objecttype, niet alleen per “case afgesloten”. Een typisch beleid scheidt:

- Case-record (verzoeksdetails, deadlines, genomen acties)

- Identiteitsverificatie-evidence (documenten, liveness-checks, verificatietokens)

- Exports en responspakketten (ZIP/PDF/JSON-bestanden die u levert)

- Auditlogs (immutabele gebeurtenisgeschiedenis)

Houd retentieperioden configureerbaar per jurisdictie en verzoektype. Bijvoorbeeld: auditlogs langer bewaren dan identiteitsbewijzen, of exports snel verwijderen na levering maar een hash en metadata bewaren ter bewijsvoering.

Juridische blokkades en uitzonderingen (pauzeer of beperk verwerking)

Voeg een expliciete legal hold status toe die deletetimers pauzeert en beperkingen op medewerkersacties oplegt. Dit moet ondersteunen:

- Een redenecode (litigatie, onderzoek, contractueel geschil)

- Scope (hele case vs. specifieke databronnen)

- Goedkeuring- en reviewedata (zodat holds niet per ongeluk permanent blijven)

Modelleer ook uitzonderingen en beperkingen (bijv. derde-partijgegevens, privileged communicatie). Behandel ze als gestructureerde uitkomsten, niet als vrije-tekst, zodat ze consistent te rapporteren zijn.

Rapportage die standhoudt bij controle

Toezichthouders en interne auditors vragen meestal naar trends, niet naar anekdotes. Bouw rapporten die laten zien:

- Volumes per verzoektype (toegang, verwijdering, correctie)

- Responstijden vs. wettelijke deadlines

- Uitkomsten (vervuld, gedeeltelijk vervuld, geweigerd)

- Gebruikte uitzonderingen en frequentie

Exporteer rapporten in gangbare formaten en houd rapportdefinities versie- beheerd zodat cijfers verklaarbaar blijven.

Sluit aan op beleid (en verwijs er in-product naar)

Uw app moet naar dezelfde regels verwijzen die uw organisatie publiceert. Verwijs in admin-instellingen en caseviews naar interne bronnen zoals /privacy en /security, zodat operators de “waarom” achter elke retentiekeuze kunnen verifiëren.

Testen, monitoren en doorlopende operatie

Een DSAR-app is niet “klaar” als de UI werkt. De risicovollere fouten gebeuren aan de randen: verkeerd-persoonsverzoeken, connector-timeouts en exports die stilletjes data weglaten. Plan testen en operatie als kernfeatures.

Test de gevallen die vertrouwen breken

Bouw een herhaalbare testset rond echte DSAR-valkuilen:

- Verkeerd-persoonsverzoeken: dezelfde naam, gedeelde e-mailaliases, hergebruikte telefoonnummers of gezinsaccounts. Verifieer dat het systeem afwijst of escaleert bij lage betrouwbaarheid.

- Gedeeltelijke matches: in het ene systeem “Liz”, in het andere “Elizabeth”, of oude adressen. Bevestig dat uw matchinglogica bewijs toont en handmatige review ondersteunt.

- Grote accounts: veel transacties en lange berichtthreads. Zorg dat paginering, timeouts en exportgroottegrenzen goed werken.

- Bijlagen: geüploade ID's, machtigingen en ondersteunende documenten. Test malware-scanning, bestandsrestricties, opslagversleuteling en hoe bijlagen in de audittrail verschijnen.

Neem “golden” fixtures op voor elke connector (voorbeeldrecords + verwacht resultaat) zodat schemawijzigingen vroeg worden gedetecteerd.

Monitor wat er echt faalt in productie

Operationele monitoring moet zowel app-gezondheid als compliance-uitkomsten dekken:

- Connector-latentie en foutpercentages: per systeem volgen. Een enkele trage HR- of CRM-connector kan de hele case blokkeren.

- Wachtrijachterstanden: als retrieval- of redactiejobs zich opstapelen, lopen deadlines mis. Alert op de leeftijd van de oudste job, niet alleen op queue-lengte.

- Mislukte exports en verpakking: monitor generatiefouten, corrupte archieven en ontbrekende secties.

- Downloadfouten: kijk naar verlopen links, permissieproblemen en herhaalde pogingen die op een kapotte levering wijzen.

Koppel metrics aan gestructureerde logs zodat u kunt beantwoorden: “Welk systeem faalde, voor welke case, en wat zag de gebruiker?”

Wijzigingsbeheer en veilige uitrol

Verwacht churn: nieuwe tools worden toegevoegd, veldnamen veranderen en vendors vallen uit. Maak een connector-playbook (eigenaar, auth-methode, rate limits, bekende PII-velden) en een proces voor schema-wijzigingsgoedkeuring.

Een praktisch gefaseerd uitrolplan:

- Pilot met één regio en 2–3 kernsystemen.

- Uitschuiven naar resterende systemen met shadow-runs (genereer intern responses voordat u ze verstuurt).

- Verstevigen met loadtests, escalatiepaden en gedocumenteerde on-call eigendom.

Continu verbeteringschecklist: bekijk maandelijks faalrapporten, stel matchingdrempels bij, update templates, train reviewers bij en retireer ongebruikte connectors om risico te verminderen.

Als u snel iterereert, overweeg een omgevingsstrategie die frequente, laagrisico-releases ondersteunt (bijv. staged deployments plus de mogelijkheid om te revert-en). Platforms zoals Koder.ai ondersteunen snelle iteratie met deployment/hosting en sourcecode-export, wat nuttig kan zijn wanneer privacyworkflows vaak veranderen en u implementatie en auditability op één lijn wilt houden.