21 jul 2025·8 min

Hoe je een webapp maakt voor toegang door externe consultants

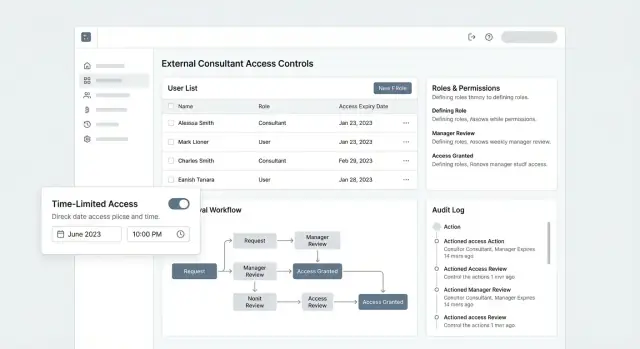

Leer hoe je een webapp bouwt die externe consultanttoegang veilig verleent, beoordeelt en intrekt met rollen, goedkeuringen, tijdslimieten en auditlogs.

Wat “consultanttoegang” echt betekent

“Consultanttoegang” zijn de permissies en processen die externe medewerkers in staat stellen echt werk te doen in je systemen—zonder ze permanente gebruikers te maken die in de loop van de tijd privileges opstapelen.

Consultants hebben meestal toegang die:\n

- Extern is (ze loggen in met een aparte identiteit, niet met een gedeelde teamlogin)\n- Projectgebonden is (gekoppeld aan een specifieke klant, project of opdracht)\n- Tijdsgebonden is (moet automatisch eindigen tenzij verlengd)\n- Auditeerbaar is (elke actie is terug te voeren naar een persoon en een goedkeuring)

Het probleem dat je oplost

Werknemers worden beheerd via HR-lifecycle en interne IT-processen. Consultants zitten vaak buiten die machine, maar hebben toch snel toegang nodig—soms voor een paar dagen, soms voor een kwartaal.

Behandel je consultants als medewerkers, dan krijg je trage onboarding en rommelige uitzonderingen. Behandel je ze slordig, dan ontstaan er beveiligingslekken.

Veelvoorkomende risico’s waar je tegen ontwerpt

Overtoekenning is de standaardfout: iemand geeft “tijdelijke” brede toegang zodat het werk kan starten, en die toegang wordt nooit teruggebracht. Verouderde accounts zijn de tweede fout: toegang blijft actief nadat de opdracht is beëindigd. Gedeelde inloggegevens zijn het ergste: je verliest verantwoording, kunt niet aantonen wie wat deed en offboarding wordt onmogelijk.

Doelen voor een webapp voor consultanttoegang

Je app moet optimaliseren voor:

- Snelle onboarding met een duidelijke eigenaar en minimale heen-en-weer communicatie

- Least privilege als standaard (toegang begint smal en groeit alleen met rechtvaardiging)

- Duidelijke verantwoordelijkheid (aanvrager, goedkeurder en consultant-identiteit zijn expliciet)

- Eenvoudige offboarding die toegang overal betrouwbaar verwijdert

Wat de app moet beheren (omvang)

Wees expliciet over wat “toegang” in jouw organisatie omvat. Veelvoorkomende scope:

- Applicaties (interne tools, ticketing, dashboards)

- Data (datasets, bestanden, records, exports)

- Omgevingen (prod vs staging vs dev)

- Klanten/projecten (welke klantdata een consultant mag zien en onder welke rol)

Definieer consultanttoegang als een productoppervlak met regels—niet als ad-hoc adminwerk—en de rest van je ontwerpparadigma wordt veel eenvoudiger.

Checklist met vereisten en stakeholders

Voordat je schermen ontwerpt of een identity provider kiest, maak duidelijk wie toegang nodig heeft, waarom, en hoe het moet eindigen. Externe consultanttoegang faalt het vaakst omdat vereisten worden verondersteld in plaats van opgeschreven.

Stakeholders (en waar ze om geven)

- Interne sponsor (projecteigenaar): wil dat de consultant snel productief is, zonder extra ondersteuningswerk.

- IT/Security admin: heeft een consistente manier nodig om beleid af te dwingen (SSO/MFA-verwachtingen, logging, tijdslimieten) en om op incidenten te reageren.

- Consultant (externe gebruiker): heeft een eenvoudige aanmelding nodig en alleen de tools/data die nodig zijn voor hun deliverables.

- Goedkeurder (manager, klantlead of data-eigenaar): wil vertrouwen dat toegangsverzoeken legitiem zijn en beperkt tot het juiste project.

Maak vroeg duidelijk wie wat mag goedkeuren. Een gebruikelijke regel: de projecteigenaar keurt toegang tot het project goed, terwijl IT/security uitzonderingen goedkeurt (bijv. verhoogde rollen).

Kernworkflow voor end-to-end ondersteuning

Schrijf je “happy path” in één zin en werk het dan uit:

Aanvraag → goedkeuren → provisionen → review → intrekken

Voor elke stap leg vast:

- Welke informatie vereist is (project, rol, start/einddatum, motivatie)

- Wie verantwoordelijk is (aanvrager vs sponsor vs IT/security)

- Verwachte doorlooptijd (zelfde dag, 24 uur, 3 werkdagen)

- Wat er gebeurt bij mislukking (ontbrekende info, afgewezen verzoek, verlopen window)

Beperkingen die je moet documenteren

- Meerdere klanten/projecten: één consultant kan aan meerdere projecten werken—moet geen cross-client data zien.

- Beperkte tijdvensters: toegang moet automatisch vervallen, met een duidelijk verlengingsproces.

- Compliance-eisen: behoud van goedkeuringen en audithistorie, bewijs van periodieke reviews en snelle intrekking bij contracteinde.

- Supportmodel: wie reset toegang, handelt vergrendelde accounts en beantwoordt “waarom zie ik dit niet?”

Succesmetrics (zodat je kunt aantonen dat het werkt)

Kies een paar meetbare doelen:

- Tijd tot onboarding (aanvraag ingediend → toegang bruikbaar)

- % accounts op schema gereviewd (maandelijkse/kwartaal toegangreviews)

- Tijd tot intrekking (beëindiging/contracteinde → toegang overal verwijderd)

Deze vereisten worden je acceptatiecriteria voor het portaal, de goedkeuringen en governance tijdens de build.

Datamodel: Gebruikers, Projecten, Rollen en Policies

Een schoon datamodel voorkomt dat “consultanttoegang” verandert in een stapel eenmalige uitzonderingen. Je doel is om te representeren wie iemand is, wat ze kunnen benaderen en waarom—en om tijdslimieten en goedkeuringen als eerste klas concepten te behandelen.

Kernobjecten (wat je opslaat)

Begin met een klein aantal duurzame objecten:

- Users: zowel werknemers als externe consultants. Inclusief identity-kenmerken (email, naam), gebruikerstype (intern/extern) en status.

- Organizations: het consultancybureau van de consultant en je interne business units, indien relevant.

- Projects: de eenheid werk waarvoor toegang wordt verleend (klantaccount, engagement, zaak, site).

- Resources: wat beschermd is (documenten, tickets, rapporten, omgevingen). Je kunt dit modelleren als getypte records, of als een generiek “resource” met een typeveld.

- Roles: mensvriendelijke permissiebundels (bijv. “Consultant Viewer”, “Consultant Editor”, “Finance Approver”).

- Policies: regels die rollen beperken (toegestane resourcetypes, datascope, IP/device eisen, tijdslimieten).

Relaties (hoe toegang wordt uitgedrukt)

De meeste toegangsbeslissingen komen neer op relaties:

- User ↔ Project membership: een join-tabel zoals

project_membershipsdie aangeeft dat een gebruiker bij een project hoort. - Role assignments: een aparte join-tabel zoals

role_assignmentsdie een rol toekent aan een gebruiker binnen een scope (project-breed, of specifieke resourcegroep). - Exceptions: modelleer deze expliciet (bijv.

policy_exceptions) zodat je ze later kunt auditen, in plaats van ze te verbergen in ad-hoc flags.

Deze scheiding laat je veelvoorkomende vragen beantwoorden: “Welke consultants hebben toegang tot Project A?” “Welke rollen heeft deze gebruiker, en waar?” “Welke permissies zijn standaard vs. uitzonderingen?”

Tijdgebonden toegang (maak tijdelijk de standaard)

Tijdelijke toegang is makkelijker te beheren als het model dit afdwingt:

- Voeg start/eind-timestamps toe aan memberships en/of role assignments.

- Sla renewal rules op (wie kan verlengen, maximale duur, aantal verlengingen).

- Voeg een grace period veld toe als je een korte overdrachtstijd wilt (bijv. read-only voor 48 uur).

Statuswijzigingen (volg de lifecycle)

Gebruik een duidelijk statusveld voor memberships/assignments (niet alleen “deleted”):

- pending (aangevraagd, nog niet goedgekeurd)

- active

- suspended (tijdelijk geblokkeerd)

- expired (einddatum is verstreken)

- revoked (vroegtijdig door een admin beëindigd)

Deze staten maken workflows, UI en auditlogs consistent—en voorkomen dat “spooktoegang” blijft bestaan na het eind van een opdracht.

Toegangsontwerp (RBAC + guardrails)

Goede consultanttoegang is zelden “alles of niets”. Het is een duidelijke basislijn (wie kan wat) plus guardrails (wanneer, waar en onder welke voorwaarden). Hier falen veel apps: ze implementeren rollen, maar overslaan de controles die rollen in de echte wereld veilig houden.

Begin met RBAC: simpele rollen per project

Gebruik rolgebaseerde toegangscontrole (RBAC) als fundament. Houd rollen begrijpelijk en gekoppeld aan een specifiek project of resource, niet globaal voor de hele app.

Een veelvoorkomende basislijn is:

- Viewer: kan projectdata lezen en goedgekeurde artifacts downloaden.

- Editor: kan items binnen het project aanmaken/bewerken (bijv. deliverables uploaden, commentaar, status bijwerken).

- Admin: kan projectinstellingen beheren en rollen toewijzen voor dat project.

Maak de “scope” expliciet: Viewer op Project A impliceert niets voor Project B.

Voeg guardrails toe met ABAC-achtige voorwaarden

RBAC beantwoordt “wat mogen ze doen?” Guardrails beantwoorden “onder welke voorwaarden is het toegestaan?” Voeg attribuutgebaseerde checks toe (ABAC-achtig) waar het risico hoger is of de eisen variëren.

Voorbeelden van voorwaarden die vaak de moeite waard zijn:

- Projectattributen: toegang alleen toestaan tot projecten in het account of de regio waaraan de consultant is toegewezen.

- Locatie/netwerk: vereis een vertrouwd netwerk (of blokkeer risicovolle geografische locaties) voor gevoelige exports.

- Device posture: beperk acties tenzij de sessie aan je beveiligingseisen voldoet (bijv. MFA voltooid, beheerd device).

- Tijdvensters: toegang alleen toestaan tijdens de opdrachtdata of werktijden.

Deze checks kunnen gelaagd worden: een consultant is misschien Editor, maar exporteren vereist een vertrouwd device én binnen een goedgekeurd tijdvenster.

Least-privilege als standaard, uitzonderingen via proces

Stel elke nieuwe externe gebruiker standaard in op de laagste rol (meestal Viewer) met minimale projectscope. Als iemand meer nodig heeft, vereis een uitzonderingsverzoek met:

- de specifieke permissie(s) die nodig zijn,

- de betrokken project(en),

- een schriftelijke onderbouwing,

- een einddatum.

Dit voorkomt dat “tijdelijke” toegang ongemerkt permanent wordt.

Break-glass toegang (en hoe je het controleert)

Definieer een break-glass pad voor noodgevallen (bijv. een productie-incident waar een consultant snel moet handelen). Houd het zeldzaam en expliciet:

- goedkeuring door een aangewezen on-call eigenaar (of twee personen voor hoogrisico-acties),

- tijdsgebonden (minuten/uren, geen dagen),

- volledig gelogd met wie, wat, wanneer en waarom.

Break-glass moet onhandig voelen—want het is een veiligheidsklep, geen shortcut.

Authenticatie: SSO, MFA en veilige sessies

Authenticatie is waar “extern” toegang naadloos kan aanvoelen—of een persistent risico kan worden. Voor consultants wil je frictie alleen waar het echte blootstelling vermindert.

Kies je identiteitsaanpak: lokale accounts vs SSO

Lokale accounts (email + wachtwoord) zijn snel te bouwen en werken voor elke consultant, maar vergen wachtwoordsupport en vergroten de kans op zwakke credentials.

SSO (SAML of OIDC) is meestal de netste optie wanneer de consultant bij een bedrijf hoort met een identity provider (Okta, Entra ID, Google Workspace). Je krijgt gecentraliseerde loginpolicy’s, makkelijkere offboarding aan hun kant en minder wachtwoorden in jouw systeem.

Een praktische aanpak:

- Standaard SSO gebruiken als het bedrijf van de consultant is onboarded.

- Terugvallen op lokale accounts voor onafhankelijke consultants.

Als je beide toestaat, maak dan expliciet welke methode actief is voor elke gebruiker om verwarring tijdens incidentrespons te voorkomen.

MFA zonder “security theater” (en zonder zwakke recovery)

Eis MFA voor alle consultant-sessies—bij voorkeur authenticator-apps of security keys. SMS kan een fallback zijn, niet de eerste keuze.

Recovery is waar veel systemen onbedoeld de beveiliging verzwakken. Vermijd permanente "backup email" bypasses. Gebruik in plaats daarvan een beperkte set veiligere opties:

- eenmalige recoverycodes die één keer bij inschrijving worden getoond

- admin-geassisteerde reset die identiteitsverificatie vereist en volledig wordt gelogd

- apparaat-herregistratie die opnieuw MFA afdwingt

Invite-flows: vervallende links en domeincontrole

De meeste consultants komen binnen via een uitnodiging. Behandel de invite-link als een tijdelijk credential:

- korte vervaltijd (bijv. 24–72 uur)

- single-use, gebonden aan het uitgenodigde e-mailadres

- rate-limiting en duidelijke foutmeldingen

Voeg domein allow/deny-lijsten toe per klant of project (bijv. toestaan @partnerfirm.com; blokkeer gratis e-maildomeinen waar nodig). Dit voorkomt dat misgerichte invites per ongeluk toegang geven.

Sessiebeveiliging: korte en herroepbare tokens

Consultants gebruiken vaak gedeelde machines, reizen en wisselen van apparaten. Je sessies moeten dat veronderstellen:

- gebruik kortlevende access tokens

- roteer refresh tokens en intrek ze bij verdachte activiteit

- bied “uitloggen op alle apparaten” voor gebruikers en admins

Koppel sessiegeldigheid aan rolwijzigingen en goedkeuringen: als de toegang van een consultant wordt verminderd of verloopt, moeten actieve sessies snel eindigen—niet pas bij de volgende login.

Aanvraag- en goedkeuringsworkflow

Stel goedkeuringsstromen end-to-end in

Maak aanvraag-, goedkeurings- en provisioningstromen die passen bij je beleid en auditbehoeften.

Een nette aanvraag- en goedkeuringsflow voorkomt dat “snelle gunsten” veranderen in permanente, ongedocumenteerde toegang. Behandel elk consultanttoegangsverzoek als een klein contract: duidelijke scope, duidelijke eigenaar, duidelijke einddatum.

Het aanvraagformulier: leg intentie vast, niet alleen identiteit

Ontwerp het formulier zodat aanvragers niet vaag kunnen zijn. Vereis minimaal:

- Project (of klantopdracht) waaraan de consultant werkt

- Gevraagde rol (gekoppeld aan je standaardrollen, geen vrije tekst)

- Duur (start- en einddatum, met expliciete tijdzone)

- Business justification (één alinea waarom en welk werk blokkeert zonder toegang)

Als je meerdere projecten toestaat, maak het formulier project-specifiek zodat goedkeuringen en policies niet door elkaar lopen.

Routing van goedkeuringen: maak eigenaarschap expliciet

Goedkeuringen moeten volgen uit verantwoordelijkheid, niet uit organogrammen. Veelgebruikte routing:

- Projecteigenaar (bevestigt dat de consultant aan dit project mag werken)

- Security of IT (bevestigt dat de rol passend is en aansluit bij least privilege)

- Klantcontact (optioneel, als de klant derde-partijtoegang moet autoriseren)

Vermijd “goedkeuren via e-mail.” Gebruik een in-app goedkeuringsscherm dat toont wat wordt toegekend en voor hoe lang.

SLA’s, herinneringen en escalatie

Voeg lichte automatisering toe zodat verzoeken niet blijven hangen:

- Herinneringen voor hangende goedkeuringen (bijv. na 24 uur)

- Meldingen voor aankomend verval (bijv. 7 dagen vóór einddatum)

- Escalatie naar een alternatieve goedkeurder als de primaire onbeschikbaar is

Leg elke beslissing vast

Elke stap moet onveranderbaar en doorzoekbaar zijn: wie goedkeurde, wanneer, wat veranderde, en welke rol/duur werd geautoriseerd. Dit auditspoor is je bron van waarheid tijdens reviews, incidenten en klantvragen—en voorkomt dat “tijdelijke” toegang onzichtbaar wordt.

Provisioning en tijdsgebonden toegang

Provisioning is waar “goedgekeurd op papier” verandert in “bruikbaar in het product”. Voor externe consultants is het doel snelheid zonder overblootstelling: geef alleen wat nodig is, alleen zolang het nodig is en maak veranderingen eenvoudig als het werk verandert.

Automatiseer het standaardpad

Begin met een voorspelbare, geautomatiseerde flow gekoppeld aan het goedgekeurde verzoek:

- Roltoewijzing: map elk goedgekeurd engagementtype naar een rol (bijv. Finance Analyst – Read Only, Implementation Partner – Project Admin).

- Groepslidmaatschap: voeg de consultant toe aan de juiste groepen zodat permissies consistent blijven over projecten.

- Resourcepermissies: geef automatisch alleen toegang tot de gespecificeerde projecten, werkruimtes of datasets—niet de hele tenant.

Automatisering moet idempotent zijn (veilig om twee keer uit te voeren) en een helder “provisioning summary” opleveren dat toont wat is toegekend.

Ondersteun handmatige stappen (met checklists)

Sommige permissies leven buiten je app (gedeelde drives, third-party tools, klant-beheerde omgevingen). Als je niet kunt automatiseren, maak handmatig werk veiliger:

- Bied een stap-voor-stap checklist met eigenaar, due date en verificatie (bijv. “Bevestig foldertoegang”, “Bevestig VPN-profiel”, “Bevestig billing code”).

- Vereis dat de uitvoerder elke stap afvinkt en bewijs vastlegt waar passend (ticketlink, screenshotreferentie of systeemrecord-ID).

Tijdsgebonden toegang met verlengingsmeldingen

Elk consultantaccount moet bij creatie een einddatum hebben. Implementeer:

- Auto-expiratie: toegang wordt automatisch ingetrokken op de einddatum (niet alleen “theoretisch uitgeschakeld”).

- Verlengingsmeldingen: waarschuw consultant en interne sponsor vooraf (bijv. 14 dagen en 3 dagen) met één-klik verlengingsverzoek.

- Grace rules: vermijd stille verlengingen; als werk doorgaat, moet het via dezelfde goedkeuringslogica lopen.

Wijzigingen tijdens de opdracht: upgrades, scopewijzigingen, schorsingen

Werk van consultants ontwikkelt zich. Ondersteun veilige updates:

- Rolupgrades/downgrades met reden en goedkeuringsspoor.

- Scopewijzigingen (projecten toevoegen/verwijderen) zonder volledige heronboarding.

- Schorsingen tijdens pauzes (security review, contractgap) die historie bewaren maar toegang onmiddellijk verwijderen.

Auditlogs, monitoring en alerts

Lever RBAC met echte schermen

Zet je RBAC-rollen en projectscopes om in React- en Go-code zonder vanaf nul te beginnen.

Auditlogs zijn je “papieren spoor” voor externe toegang: ze leggen uit wie wat deed, wanneer en van waaruit. Voor consultanttoegangsbeheer is dit niet alleen een compliance-vinkje—het is hoe je incidenten onderzoekt, least privilege aantoont en geschillen snel oplost.

Een praktisch auditlog-schema

Begin met een consistent eventmodel dat in de hele app werkt:

- actor: wie de actie initieerde (user ID, rol, org)

- target: wat werd geraakt (project ID, file ID, user ID)

- action: canonische werkwoord (INVITE_SENT, ROLE_GRANTED, DATA_EXPORTED)

- timestamp: server-side tijd (UTC)

- ip: bron-IP (plus user agent indien beschikbaar)

- metadata: JSON voor context (policy ID, vorige/nieuwe waarden, reden codes, request ticket)

Houd acties gestandaardiseerd zodat rapportage geen giswerk wordt.

Events die je minimaal moet loggen

Log zowel “security events” als “business-impact events”:

- Uitnodigingen verzonden/geaccepteerd/verlopen, accountactivatie, wachtwoordreset

- Logins, logouts, session refresh, mislukte loginpogingen

- MFA-enrolment/ wijzigingen, MFA-fouten, SSO-assertie fouten

- Rol- of policywijzigingen (inclusief wie goedkeurde en waarom)

- Toegang tot gevoelige weergaven, exports/downloads, en API-key gebruik

- Admin-acties: gebruikersdeactivering, projectherindeling, bulk-wijzigingen

Monitoring en alert-triggers

Auditlogs zijn nuttiger in combinatie met alerts. Veelgebruikte triggers:

- Ongebruikelijke loginpatronen (nieuw land/device, impossible travel, off-hours pieken)

- Herhaalde mislukte MFA of loginpogingen (mogelijke account takeover)

- Privilege-escalatie (consultantrol opgewaardeerd, nieuwe admin toegewezen)

- Grote of herhaalde exports, vooral uit beperkte projecten

Export en retentie

Bied audit-export in CSV/JSON met filters (datumrange, actor, project, actie) en definieer retentie-instellingen per beleid (bijv. 90 dagen standaard, langer voor gereguleerde teams). Documenteer toegang tot audit-export als een bevoorrechte actie (en log het). Voor gerelateerde controles, zie /security.

Toegangsreviews en voortdurende governance

Toegang verlenen is maar de helft van het werk. Het echte risico bouwt zich langzaam op: consultants eindigen een project, wisselen van team of loggen niet meer in—maar hun accounts blijven werken. Voortdurende governance houdt tijdelijke toegang tijdelijk.

Bouw reviewdashboards die mensen echt gebruiken

Maak een eenvoudige reviewweergave voor sponsors en projecteigenaren die elke keer dezelfde vragen beantwoordt:

- Actieve consultants per project en rol

- Laatste activiteit (en laatste gevoelige actie, indien relevant)

- Toegang vervaldatum en resterende tijd

- Hangende goedkeuringen, verlengingen en uitzonderingen

Houd het dashboard gefocust. Een reviewer moet “houden” of “verwijderen” kunnen zeggen zonder vijf pagina’s te openen.

Voeg attestaties toe (eigenaarbevestiging)

Plan attestaties—maandelijks voor high-risk systemen, kwartaal voor lagere risico’s—waarbij de eigenaar bevestigt dat elke consultant nog toegang nodig heeft. Maak de beslissing expliciet:

- Hergoedkeuren voor een gedefinieerde periode (bijv. 30/60/90 dagen)

- Rol downgraden (least privilege)

- Toegang intrekken

Om druk te verlagen, default naar “verloopt tenzij bevestigd” in plaats van “gaat voor altijd door”. Leg vast wie bevestigde, wanneer en hoe lang.

Gebruik inactiviteitsregels zonder werk te breken

Inactiviteit is een sterke indicator. Implementeer regels zoals “schors na X dagen geen sign-in”, maar voeg een courtesy-stap toe:

- Waarschuw sponsor/eigenaar vóór schorsing of intrekking

- Bied één-klik “verleng” optie met nieuwe einddatum

- Trek automatisch in als geen reactie

Dit voorkomt stil risico zonder verrassende lockouts.

Volg uitzonderingen en herbekijk ze op een timer

Sommige consultants hebben uitzonderlijke toegang nodig (extra projecten, bredere data, langere duur). Behandel uitzonderingen tijdelijk: vereis een reden, einddatum en een geplande hercontrole. Je dashboard moet uitzonderingen apart markeren zodat ze nooit vergeten worden.

Als je een praktisch vervolgstap nodig hebt, link je team naar /admin/access-reviews als locatie voor governance-taken en maak het de default landing voor sponsors.

Offboarding: intrekken die daadwerkelijk standhoudt

Offboarding van externe consultants is niet alleen “deactiveer account”. Als je alleen de app-rol verwijdert maar sessies, API-keys, gedeelde mappen of secrets intact laat, kan toegang blijven bestaan lang na het einde van de opdracht. Een goede webapp behandelt offboarding als een herhaalbaar proces met duidelijke triggers, automatisering en verificatie.

Definieer duidelijke offboarding-triggers

Begin met beslissen welke gebeurtenissen automatisch het offboarding-proces starten. Veelgebruikte triggers:

- Contracteinddatum (van tevoren gepland)

- Projectafsluiting (project op “closed” gezet)

- Policy-overtredingen (security-incident, gefaalde toegangsreview, HR/juridisch verzoek)

Je systeem moet deze triggers expliciet en auditeerbaar maken. Bijvoorbeeld: een contractrecord met een einddatum, of een projectstatuswijziging die een “Offboarding vereist” taak aanmaakt.

Automatiseer intrekking, niet alleen "verwijder permissies"

Intrekking moet volledig en snel zijn. Automatiseer minimaal:

- Deactiveer het gebruikersaccount (of zet op inactive) in je app

- Verwijder alle rollen/groepen die toegang geven tot projecten, data of adminfuncties

- Trek actieve sessies en tokens in (websessies, refresh tokens, API-tokens)

Als je SSO ondersteunt, onthoud dat SSO-terminatie alleen niet altijd bestaande sessies in je app beëindigt. Je hebt nog steeds server-side sessie-invalidatie nodig zodat een consultant niet door kan werken vanuit een al geauthenticeerde browser.

Handel data-overdracht en geheimen-opruiming af

Offboarding is ook een moment voor datahygiëne. Bouw een checklist zodat niets in persoonlijke inboxen of private drives blijft liggen.

Typische items:

- Deliverables en werkartifacts: zorg dat ze in de projectruimte staan en het eigenaarschap wordt overgedragen aan een interne gebruiker

- Credential rotation: roteer credentials die de consultant had kunnen kennen (database-wachtwoorden, API-keys, service-accounts)

- Opruimen van gedeelde secrets: verwijder ze uit gedeelde vault-entries, gedeelde mappen, distributielijsten en chatkanalen

Als je portaal file-upload of ticketing bevat, overweeg een “Export handover package”-stap die relevante documenten en links bundelt voor de interne eigenaar.

Verifieer afsluiting met een eindaudit

Een duurzame intrekking bevat verificatie. Vertrouw niet op “het zou wel goed zijn”—registreer dat het gebeurd is.

Nuttige verificatiestappen:

- Bevestig dat de consultant geen actieve rollen en geen projectlidmaatschappen meer heeft

- Bevestig dat alle sessies/tokens zijn ingetrokken en geen geldige tokens meer bestaan

- Maak een laatste offboarding audit event (wie initieerde het, wanneer het draaide, wat verwijderd is, eventuele uitzonderingen)

Dit laatste auditrecord gebruik je tijdens toegangsreviews, incidentonderzoeken en compliancecontroles. Het verandert offboarding van een informele klus in een betrouwbaar controlemechanisme.

Implementatieblueprint: APIs, UI, testen en deployment

Begin klein, iteratief en veilig

Draai eerst een eerste versie op het gratis plan en upgrade wanneer de workflow blijkt te werken.

Dit is het bouwplan dat je toegangbeleid in werkende software verandert: een klein aantal APIs, een simpele admin/reviewer UI en genoeg tests en deployment-hygiëne zodat toegang niet stilletjes faalt.

Als je snel een eerste versie aan stakeholders wilt tonen, kan een vibe-coding-benadering effectief zijn: beschrijf de workflow, rollen en schermen en iteratief vanuit werkende software in plaats van alleen wireframes. Bijvoorbeeld, Koder.ai kan teams helpen een extern gebruikersportaal te prototypen (React UI, Go backend, PostgreSQL) vanuit een chat-spec, en vervolgens approvals, expiry-jobs en auditviews verfijnen met snapshots/rollback en sourcecode-export wanneer je klaar bent om in een formele SDLC te stappen.

API-surface (houd het saai en consistent)

Ontwerp endpoints rond de objecten die je al definieerde (users, roles, projects, policies) en de workflow (requests → approvals → provisioning):

- Users & roles:

GET /api/users,POST /api/users,GET /api/roles,POST /api/roles - Access requests:

POST /api/access-requests,GET /api/access-requests?status=pending - Approvals:

POST /api/access-requests/{id}/approve,POST /api/access-requests/{id}/deny - Provisioning/expiry:

POST /api/grants,PATCH /api/grants/{id}(extend/revoke),GET /api/grants?expires_before=... - Audit:

GET /api/audit-logs?actor=...&project=...(read-only; logs nooit bewerken)

Aan de UI-kant mik op drie schermen:

- Consultantportaal (wat ze kunnen, vervaldatum, toegang aanvragen)

- Inbox voor goedkeurders

- Adminconsole (rollen, policies, grants, audit search)

Basisbeveiliging die je overal implementeert

Valideer input op elk write-endpoint, handhaaf CSRF-bescherming voor cookie-gebaseerde sessies en voeg rate limiting toe aan login, aanvraagcreatie en audit-search.

Als je file-uploads ondersteunt (bijv. statements of work), gebruik allowlisted MIME-types, virus-scanning, groottebeperkingen en sla bestanden buiten de webroot op met willekeurige namen.

Testplan (toegangsbugs zijn productbugs)

Dek af:

- Permissietests: “kan/kan niet” per rol, project en policy-constraints

- Workflowtests: request → approve → grant aangemaakt → notificaties

- Tijdgebaseerde expiratie: toegang stopt bij expiry, en “extend” vereist goedkeuring

Deploymentnotities

Scheid dev/staging/prod, beheer secrets in een vault (niet in env-files in git) en versleutel backups. Voeg een terugkerende job toe voor expiry/revocation en waarschuw als die faalt.

Als je een checklist wilt als aanvulling, wijs je team op /blog/access-review-checklist en houd prijs/packaging details op /pricing.

Eindchecklist: hoe ‘goed’ eruitziet

Een consultanttoegang-webapp doet zijn werk als het elke keer dezelfde uitkomsten oplevert:

- Elke consultant heeft een unieke identiteit, MFA en een projectgebonden scope.

- Elke toegangstoekenning heeft een eigenaar, een goedkeurder, een reden en een einddatum.

- Expiratie en intrekking zijn geautomatiseerd (inclusief sessie-/tokeninvalidatie).

- Uitzonderingen zijn zichtbaar, tijdsgebonden en worden herzien.

- Logs zijn consistent genoeg om incidenten zonder giswerk te onderzoeken.

Bouw de kleinste versie die deze invarianten afdwingt en breid daarna uit met gebruiksgemak (dashboards, bulk-acties, rijkere policies) zonder de kerncontroles te verzwakken.