Doelen, gebruikers en scope van leveranciersbeveiligingsbeoordelingen

Voordat je schermen ontwerpt of een database kiest, stem af wat de app moet bereiken en voor wie. Beheer van leveranciersbeoordelingen faalt vaak wanneer verschillende teams dezelfde woorden gebruiken (“review”, “approval”, “risk”) maar er iets anders mee bedoelen.

Wie de app zal gebruiken

De meeste programma’s hebben ten minste vier gebruikersgroepen met verschillende behoeften:

- Security / GRC: beheert het beoordelingsproces, de vragen, bewijsvereisten en de uiteindelijke risicobeslissing.

- Procurement / Vendor Management: heeft snelle intake, duidelijke status en zicht op verlengingen nodig zodat aankopen niet op het laatste moment blokkeren.

- Legal / Privacy: richt zich op verwerkersvoorwaarden, DPA/SCCs, meldingsverplichtingen en waar data wordt opgeslagen.

- Leverancierscontacten: willen een eenvoudige portal om vragen één keer te beantwoorden, bewijs te uploaden en vervolgvragen te beantwoorden zonder lange e-mailthreads.

Ontwerpimplicatie: je bouwt geen “enkele workflow”. Je bouwt een gedeeld systeem waarin elke rol een geselecteerde weergave van dezelfde review ziet.

Wat “leveranciersbeveiligingsbeoordeling” voor jouw organisatie betekent

Definieer de grenzen van het proces in gewone taal. Bijvoorbeeld:

- Dekken reviews alleen SaaS-tools, of ook consultants, bureaus en hostingproviders?

- Is het doel om basiscontroles te bevestigen of risico te kwantificeren en uitzonderingen goed te keuren?

- Beoordeel je de leverancier (bedrijf breed) of de service (een specifiek product en hoe jij het gebruikt)?

Schrijf op wat een review triggert (nieuwe aankoop, verlenging, materiële wijziging, nieuw datatype) en wat “klaar” betekent (goedgekeurd, goedgekeurd met voorwaarden, afgewezen of uitgesteld).

Huidige pijnpunten die je moet wegnemen

Maak je scope concreet door te beschrijven wat vandaag pijn doet:

- Status vast in e-mailthreads en privé-inboxes

- Spreadsheets die uit sync raken, zonder één bron van waarheid

- Ontbrekend of verouderd bewijs (SOC 2, ISO, pen test) en geen tracking van vervaldata

- Onduidelijke overdrachten tussen Security, Procurement en Legal

- Geen consistente manier om beslissingen, uitzonderingen of compenserende controls vast te leggen

Deze pijnpunten worden je backlog met vereisten.

Succesmetrics die het project integer houden

Kies een paar meetbare metrics vanaf dag één:

- Doorlooptijd (intake → beslissing) per leveranciersniveau

- Percentage op tijd afgerond vs SLA's

- Aantal achterstallige reviews en gemiddelde achterstallige dagen

- Hertactiekpercentage (reviews teruggestuurd naar leveranciers wegens ontbrekende info)

Als de app dit niet betrouwbaar kan rapporteren, beheert het programma het niet echt – het slaat alleen documenten op.

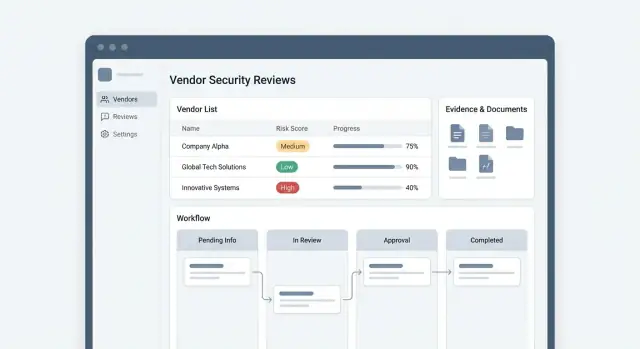

Workflowontwerp: van intake tot goedkeuring

Een duidelijke workflow is het verschil tussen “e-mail ping-pong” en een voorspelbaar beoordelingsprogramma. Voordat je schermen bouwt, map het end-to-end pad dat een verzoek doorloopt en bepaal wat moet gebeuren in elke stap om tot een goedkeuring te komen.

Map het end-to-end proces

Begin met een eenvoudige, lineaire backbone die je later kunt uitbreiden:

Intake → Triage → Vragenlijst → Bewijsverzameling → Security-assessment → Goedkeuring (of afwijzing).

Voor elke fase, definieer wat “klaar” betekent. Bijvoorbeeld: “Vragenlijst voltooid” kan 100% van de verplichte vragen beantwoord en een toegewezen security-eigenaar vereisen. “Bewijs verzameld” kan een minimale set documenten vereisen (SOC 2-rapport, pen test-samenvatting, datastroomschema) of een gerechtvaardigde uitzondering.

Definieer entry points (hoe reviews starten)

De meeste apps hebben minstens drie manieren om een review aan te maken:

- Nieuw leveranciersverzoek: gestart door Procurement, IT of een business owner

- Verlenging: automatisch aangemaakt op basis van een vervaldatum

- Incident-triggered review: aangemaakt bij een leveranciersinbreuk of materiële wijziging

Behandel deze als verschillende templates: ze kunnen dezelfde workflow delen maar andere standaardprioriteit, verplichte vragenlijsten en deadlines gebruiken.

Statussen, SLA's en eigenaarschap

Maak statussen expliciet en meetbaar—vooral de “wachtrij”-statussen. Veelvoorkomende statussen zijn Waiting on vendor, In security review, Waiting on internal approver, Approved, Approved with exceptions, Rejected.

Koppel SLA’s aan de status-eigenaar (vendor vs intern team). Dat laat je dashboard “geblokkeerd door leverancier” apart tonen van “interne achterstand”, wat beïnvloedt hoe je personeel inzet en escaleert.

Automatisering vs menselijke beoordeling

Automatiseer routering, herinneringen en het aanmaken van verlengingen. Houd menselijke beslispunten voor risicobenadering, compenserende controls en goedkeuringen.

Een bruikbare vuistregel: als een stap context of afwegingen nodig heeft, leg dan een beslissingsrecord vast in plaats van te proberen automatisch te beslissen.

Kerngegevensmodel: Leveranciers, Reviews, Vragenlijsten, Bewijs

Een schoon gegevensmodel zorgt dat de app schaalt van “eenmalige vragenlijst” naar een herhaalbaar programma met verlengingen, metrics en consistente beslissingen. Behandel de leverancier als het langlevende record en alles daar omheen als tijdgebonden activiteiten die eraan gekoppeld zijn.

Leverancier (het duurzame profiel)

Begin met een Leverancier-entiteit die langzaam verandert en overal naar verwezen wordt. Nuttige velden:

- Business owner (interne sponsor), afdeling en primaire contactpersonen

- Criticality / tier (bijv. laag/midden/hoog) en “in productie”-status

- Verwerkte datatypes (PII, betalingsgegevens, gezondheidsdata, source code, enz.)

- Systemen / integraties die ze raken (SSO, datawarehouse, support tooling)

- Contractbasis (start/einddata) zodat verlengingen later geautomatiseerd kunnen worden

Modelleer datatypes en systemen als gestructureerde waarden (tabellen of enums), geen vrije tekst, zodat rapportage accuraat blijft.

Review (een momentopname)

Elke Review is een snapshot: wanneer hij begon, wie het heeft aangevraagd, scope, tier op dat moment, SLA-data en de uiteindelijke beslissing (goedgekeurd/voorwaardelijk/afgewezen). Sla beslissingsmotivering en links naar uitzonderingen op.

Vragenlijst (templates en antwoorden)

Scheid QuestionnaireTemplate van QuestionnaireResponse. Templates moeten secties, herbruikbare vragen en branching ondersteunen (voorwaardelijke vragen op basis van eerdere antwoorden).

Voor elke vraag definieer je of bewijs vereist is, toegestane antwoordtypes (ja/nee, multi-select, bestandsupload) en validatieregels.

Bewijs en artefacten

Behandel uploads en links als Evidence-records gekoppeld aan een review en optioneel aan een specifieke vraag. Voeg metadata toe: type, timestamp, wie het leverde en retentieregels.

Sla tenslotte reviewartefacten op—notities, bevindingen, remediatietaken en goedkeuringen—als eersteklas entiteiten. Een volledige reviewgeschiedenis houden maakt verlengingen, trendanalyse en snellere follow-upreviews mogelijk zonder alles opnieuw te vragen.

Rollen, permissies en leveranciers-toegang

Duidelijke rollen en strakke permissies houden een leveranciersbeoordelingsapp nuttig zonder hem tot een datalekrisico te maken. Ontwerp dit vroeg, want permissies beïnvloeden workflow, UI, notificaties en audittrail.

De kernrollen om te modelleren

De meeste teams hebben vijf rollen nodig:

- Requester: start een review (vaak Procurement, IT of een business owner), volgt status en beantwoordt contextvragen (welke data de leverancier raakt, beoogd gebruik, contractwaarde).

- Reviewer: voert de beoordeling uit, vraagt bewijs op, volgt op en stelt een beslissing voor.

- Approver: accepteert formeel de risicouitkomst (approve, approve-with-conditions, reject), meestal Security-leiderschap, Legal of Risk.

- Vendor respondent: vult vragenlijsten in en uploadt bewijs.

- Admin: beheert templates, integraties, roltoewijzingen en globale instellingen.

Houd rollen gescheiden van “personen”. Dezelfde medewerker kan requester zijn in de ene review en reviewer in een andere.

Permissies voor gevoelig bewijs

Niet alle reviewartefacten moeten voor iedereen zichtbaar zijn. Behandel items zoals SOC 2-rapporten, penetratietestresultaten, securitybeleid en contracten als beperkt bewijs.

Praktische aanpak:

- Scheid review-metadata (leveranciersnaam, status, verlengingsdatum) van beperkte bijlagen.

- Voeg een zichtbaarheidsniveau op bewijs toe (bijv. “Alle interne gebruikers”, “Alleen reviewteam”, “Legal + Security only”).

- Log elke toegang tot beperkte bestanden (view/download) voor verantwoording.

Veilige leveranciers-toegang (en isolatie)

Leveranciers mogen alleen zien wat ze nodig hebben:

- Beperk leveranciersaccounts tot hun eigen organisatie en hun eigen verzoeken.

- Bied een toegewijde portalweergave: toegewezen vragenlijsten, uploadverzoeken en messaging—niet meer.

- Schakel cross-vendor zoeken uit en verberg interne opmerkingen standaard.

Delegatie, backups en continuïteit

Reviews lopen vast als een sleutelpersoon afwezig is. Ondersteun:

- Delegates (tijdelijke dekking met dezelfde permissies)

- Goedkeuringsbackups (secundaire goedkeurders na een SLA-drempel)

- Een duidelijke “herassign review”-actie met verplichte reden, vastgelegd in het auditlog

Dit houdt reviews in beweging en behoudt least-privilege-toegang.

Een leveranciersreviewprogramma voelt traag als elk verzoek met een lange vragenlijst begint. De oplossing is intake (kort en lichtgewicht) scheiden van triage (beslis het juiste pad).

Kies een paar intakekanalen (en maak ze consistent)

De meeste teams hebben drie ingangspunten nodig:

- Intern aanvraagformulier voor medewerkers (Procurement, Legal, Engineering)

- Procurement-ticket (bijv. Jira/Service Desk) dat automatisch een reviewrecord kan aanmaken

- API-intake voor tooling die al weet wanneer een nieuwe leverancier on-board wordt

Normaliseer verzoeken in dezelfde “New Intake”-wachtrij zodat je geen parallelle processen creëert.

Verzamel minimaal benodigde gegevens up-front

Het intakeformulier moet kort genoeg zijn zodat mensen niet gaan raden. Richt je op velden die routering en prioritering mogelijk maken:

- Leveranciersnaam en website

- Business owner (interne requester) en afdeling

- Wat de leverancier gaat doen (categorie/use case)

- Datatypes (PII, betalingsgegevens, gezondheidsdata, geen)

- Toegangslevel (productietoegang, alleen intern, geen toegang)

- Go-live datum / aankoopdeadline

Stel diepe beveiligingsvragen uit totdat je het juiste reviewniveau kent.

Voeg triageregels toe die duidelijke paden creëren

Gebruik eenvoudige beslisregels om risico en urgentie te classificeren. Markeer bijvoorbeeld als hoog als de leverancier:

- Verwerkt PII of betalingsgegevens

- Krijgt productietoegang of bevoorrechte integratie-toegang

- Kritisch voor de operatie is (facturatie, authenticatie, kerninfrastructuur)

Auto-route naar de juiste wachtrij en goedkeurder

Na triage ken automatisch toe:

- Het juiste reviewtemplate (lite vs full)

- De juiste wachtrij (bijv. Security, Privacy, Compliance)

- Een goedkeurder op basis van datatype, regio of business unit

Dit houdt SLA’s voorspelbaar en voorkomt dat reviews ‘verdwijnen’ in iemands inbox.

Vragenlijsten en UX voor bewijsverzameling

Voeg vanaf dag één een audittrail toe

Implementeer gebeurtenislogs en goedkeuringsrecords vanaf dag één met chatgestuurde code.

De UX voor vragenlijsten en bewijs is waar leveranciersreviews ofwel snel verlopen—of vastlopen. Streef naar een flow die voorspelbaar is voor interne reviewers en echt eenvoudig voor leveranciers om te voltooien.

Begin met herbruikbare templates per risicoklasse

Maak een kleine bibliotheek met vragenlijst-templates gekoppeld aan risicoklasse (laag/midden/hoog). Het doel is consistentie: hetzelfde type leverancier krijgt elke keer dezelfde vragen en reviewers bouwen formulieren niet telkens opnieuw.

Houd templates modulair:

- Een korte “baseline”set (bedrijfsinfo, dataverwerking, toegangscontroles)

- Optionele secties voor hogere risico’s (incidentrespons, SDLC, pentesting, onderaannemers)

Wanneer een review wordt aangemaakt, kies dan automatisch een template op basis van tier en toon leveranciers een duidelijke voortgangsindicator (bijv. 42 vragen, ~20 minuten).

Maak bewijsindiening flexibel (uploads + links)

Leveranciers hebben vaak al artefacten zoals SOC 2-rapporten, ISO-certificaten, beleidsdocumenten en scan-samenvattingen. Ondersteun zowel bestandsuploads als beveiligde links zodat ze leveren wat ze hebben zonder frictie.

Label elk verzoek in gewone taal (“Upload SOC 2 Type II-rapport (PDF) of deel een time-limited link”) en voeg een korte “wat goed is”-hint toe.

Volg versheid en automatiseer herinneringen

Bewijs is niet statisch. Sla metadata op bij elk artefact—uitgiftedatum, vervaldatum, dekkingsperiode en (optioneel) reviewer-notities. Gebruik die metadata om verlengingsherinneringen te sturen (zowel naar leverancier als intern) zodat de volgende jaarlijkse review sneller gaat.

Wees leveranciersvriendelijk: begeleiding en deadlines

Elke leverancierspagina moet direct drie vragen beantwoorden: wat is vereist, wanneer is het due en wie te contacteren.

Gebruik duidelijke deadlines per verzoek, staat gedeeltelijke inzending toe en bevestig ontvangst met een simpele status (“Submitted”, “Needs clarification”, “Accepted”). Als je leveranciers-toegang ondersteunt, link leveranciers direct naar hun checklist in plaats van algemene instructies.

Risicoscoring, uitzonderingen en besluitregistratie

Een review is niet klaar wanneer de vragenlijst “voltooid” is. Je hebt een herhaalbare manier nodig om antwoorden en bewijs naar een beslissing te vertalen die stakeholders vertrouwen en auditors kunnen traceren.

Een scoringsmethode die begrijpelijk blijft

Begin met tiering op basis van de impact van de leverancier (bijv. datagevoeligheid + systeemcriticaliteit). Tiering zet de lat: een loonadministratieprovider en een snackleverancier mogen niet op dezelfde manier beoordeeld worden.

Beoordeel vervolgens binnen de tier met gewogen controls (encryptie, toegangsbeheer, incidentrespons, SOC 2-dekking, etc.). Houd de gewichten zichtbaar zodat reviewers uitkomsten kunnen verklaren.

Voeg red flags toe die de numerieke score kunnen overrulen—items zoals “geen MFA voor admin-toegang”, “bekende inbreuk zonder herstelplan” of “kan geen data verwijderen ondersteunen”. Red flags moeten expliciete regels zijn, geen intuïtie van reviewers.

Uitzonderingen zonder controle te verliezen

In de praktijk zijn uitzonderingen nodig. Modelleer ze als eersteklas objecten met:

- Type: compenserende control, beperkte toegang, tijdelijke goedkeuring

- Eigenaar: wie het risico accepteert

- Verval: datumgebaseerd, met verlengingsherinneringen

- Voorwaarden: vereiste wijzigingen (bijv. SSO inschakelen binnen 60 dagen)

Dit laat teams vooruitgaan terwijl ze het risico over tijd beheersen.

Leg beslissingen en vervolgstappen vast

Elke uitkomst (Approve / Approve with conditions / Reject) moet rationale, gekoppeld bewijs en follow-up taken met deadlines vastleggen. Dit voorkomt ‘tribal knowledge’ en versnelt verlengingen.

Een eenvoudige risicosamenvatting voor stakeholders

Toon een eendelige “risicosamenvatting”: tier, score, red flags, uitzonderingsstatus, beslissing en volgende mijlpalen. Houd het leesbaar voor Procurement en leiderschap—details blijven één klik dieper in het volledige reviewrecord.

Samenwerking, goedkeuringen en audittrail

Kies een plan dat past

Begin op Free, en stap over naar Pro of Business als je programma groeit.

Reviews lopen vast wanneer feedback verspreid is over e-mails en notities. Je app moet samenwerking de default maken: één gedeeld record per leveranciersreview, met duidelijk eigenaarschap, beslissingen en tijdstempels.

Ondersteun threaded comments op de review, op individuele vragen en op bewijsitems. Voeg @mentions toe om werk naar de juiste mensen te sturen (Security, Legal, Procurement, Engineering) en om een eenvoudige notificatiestroom te creëren.

Scheid notities in twee typen:

- Interne notities (alleen jouw organisatie): triagegedachten, risicomotivatie, onderhandelingspunten en herinneringen.

- Leverancier-zichtbare notities: verduidelijkingen en verzoeken waarop de leverancier kan reageren.

Deze scheiding voorkomt per ongeluk oversharing en houdt de leverancier-ervaring responsief.

Goedkeuringen, inclusief voorwaardelijke goedkeuring

Modelleer goedkeuringen als expliciete handtekeningen, niet als een statuswijziging die iemand zomaar kan aanpassen. Een sterk patroon is:

- Approve

- Reject

- Approve with conditions (een remediatieplan)

Voor voorwaardelijke goedkeuring leg je vast: vereiste acties, deadlines, wie verificatie doet en welk bewijs de voorwaarde sluit. Dit laat de business doorlopen terwijl risico’s meetbaar blijven.

Taken, eigenaren en optionele ticket-sync

Elk verzoek moet een taak worden met een eigenaar en deadline: “Review SOC 2”, “Bevestig dataretentieclausule”, “Valideer SSO-instellingen”. Maak taken toewijsbaar aan interne gebruikers en, waar passend, aan leveranciers.

Sync taken optioneel met ticketingtools zoals Jira zodat bestaande workflows blijven werken—houd de leveranciersreview echter als systeem van registratie.

Een complete audittrail

Houd een onveranderlijke audittrail bij voor: wijzigingen in vragenlijsten, uploads/verwijderingen van bewijs, statuswijzigingen, goedkeuringen en het aftekenen van voorwaarden.

Elk record bevat wie het deed, wanneer, wat er veranderde (voor/na) en de reden indien relevant. Goed uitgevoerd ondersteunt dit audits, vermindert herwerk bij verlenging en maakt rapportage geloofwaardig.

Integraties: SSO, ticketing, messaging en opslag

Integraties bepalen of je leveranciersbeoordelingsapp voelt als “nog een tool” of als een natuurlijke uitbreiding van bestaande werkwijzen. Het doel is simpel: duplicatie van data minimaliseren, mensen in de systemen houden die ze al gebruiken en zorgen dat bewijs en beslissingen later makkelijk te vinden zijn.

SSO voor interne gebruikers (en eenvoudige leveranciers-toegang)

Voor interne reviewers: ondersteun SSO via SAML of OIDC zodat toegang aansluit bij jullie IdP (Okta, Azure AD, Google Workspace). Dit maakt onboarding en offboarding betrouwbaar en maakt groepsgebaseerde rolmapping mogelijk (bijv. “Security Reviewers” vs “Approvers”).

Leveranciers hoeven meestal geen volledige accounts. Een veelvoorkomend patroon is tijdgebonden eenmalige links die beperkt zijn tot een specifieke vragenlijst of bewijsaanvraag. Combineer dat met optionele e-mailverificatie en duidelijke vervalregels om frictie te verminderen en toegang gecontroleerd te houden.

Wanneer een review resulteert in vereiste fixes, tracks teams die vaak in Jira of ServiceNow. Integreer zodat reviewers remediatietickets direct vanuit een bevinding kunnen aanmaken, vooraf ingevuld met:

- leveranciersnaam en review-ID

- aangetast systeem/product

- vereiste control en deadline

- ernst en aanbevolen acceptatiecriteria

Sync de ticketstatus (Open/In Progress/Done) terug naar je app zodat revieweigenaren voortgang zien zonder updates na te jagen.

Messaging: Slack/Teams voor deadlines en goedkeuringen

Voeg lichte notificaties toe waar mensen al werken:

- aankomende deadlines voor vragenlijsten en bewijsuploads

- goedkeuringsverzoeken met één-klik deep links naar de review

- herinneringen wanneer SLA’s bijna worden geschonden

Houd berichten actiegericht maar minimaal, en laat gebruikers frequentie aanpassen om alert-fatigue te vermijden.

Documentopslag (met toegangscontrole)

Bewijs leeft vaak in Google Drive, SharePoint of S3. Integreer door referenties en metadata (file ID, versie, uploader, timestamp) op te slaan en least-privilege toegang af te dwingen.

Vermijd het onnodig kopiëren van gevoelige bestanden; als je bestanden opslaat, pas encryptie, retentieregels en strikte per-reviewpermissies toe.

Een praktische aanpak: bewezen links leven in de app, toegang wordt geregeld via je IdP en downloads worden gelogd voor auditdoeleinden.

Beveiliging en privacy-eisen voor de webapp

Een leveranciersreviewtool wordt snel een repository voor gevoelige materialen: SOC-rapporten, pen test-samenvattingen, architectuurdiagrammen, vragenlijsten en soms persoonlijke data (namen, e-mails, telefoonnummers). Behandel het als een hoogwaarde intern systeem.

Bescherm uploads van bewijs

Bewijs is het grootste risicovlak omdat het onbetrouwbare bestanden accepteert.

Stel duidelijke beperkingen: toegestane bestandstypen, groottebeperkingen en timeouts voor trage uploads. Draai malware-scans op elk bestand voordat het beschikbaar is voor reviewers en quarantaineer verdachte items.

Sla bestanden versleuteld op (bij voorkeur met per-tenant keys als je meerdere business units bedient). Gebruik kortstondige, getekende downloadlinks en vermijd directe objectopslagpaden bloot te stellen.

Pas veilige standaarden overal toe

Beveiliging moet standaardgedrag zijn, geen configuratieoptie.

Gebruik least privilege: nieuwe gebruikers starten met minimale toegang en leveranciersaccounts zien alleen hun eigen verzoeken. Bescherm formulieren en sessies met CSRF-verdediging, secure cookies en strikte sessievervaldata.

Voeg rate limiting en abuse-controls toe voor login-, upload- en exportendpoints. Valideer en ontsmet alle inputs, vooral vrije-tekstvelden die in de UI worden weergegeven.

Logging en auditbaarheid voor gevoelige acties

Log toegang tot bewijs en sleutelworkflowgebeurtenissen: view/download bestanden, exports, wijziging van risicoscores, goedkeuren van uitzonderingen en wijzigen van permissies.

Maak logs tamper-evident (append-only) en doorzoekbaar op leverancier, review en gebruiker. Bied een “audit trail” UI zodat niet-technische stakeholders kunnen beantwoorden “wie heeft wat gezien en wanneer?” zonder ruwe logs te doorzoeken.

Retentie, verwijdering en legal holds

Definieer hoelang je vragenlijsten en bewijs bewaart en maak dat afdwingbaar.

Ondersteun retentiepolicies per leverancier/reviewtype, verwijderworkflows die bestanden en afgeleide exports omvatten, en “legal hold”-vlaggen die verwijdering overrulen. Documenteer dit in productinstellingen en interne beleidsregels en zorg dat verwijderingen verifieerbaar zijn (bijv. verwijderontvangsten en admin-auditrecords).

Rapportage, dashboards en verlengingsbeheer

Werk workflows uit in Planning Mode

Gebruik Planning Mode om entiteiten, statussen en SLA's uit te zetten voordat je schermen genereert.

Rapportage is waar je reviewprogramma beheersbaar wordt: je stopt met updates najagen in e-mail en gaat werk sturen met gedeelde zichtbaarheid. Streef naar dashboards die beantwoorden “wat gebeurt er nu?” plus exports die auditors zonder handmatige spreadsheets tevredenstellen.

Dashboards die aanzetten tot actie

Een bruikbare startpagina draait minder om grafieken en meer om wachtrijen. Voeg toe:

- Reviewpipeline per status (Intake, In Progress, Waiting on Vendor, Waiting on Approver, Approved/Rejected)

- Achterstallige items (vragenlijsten, bewijsverzoeken, goedkeuringen) met duidelijke eigenaren en deadlines

- High-risk leveranciers en “high-risk + blocked” reviews die escalatie nodig hebben

Maak filters eerste klas: business unit, criticality, reviewer, procurement-owner, verlengingsmaand en integratie-verbonden tickets.

Voor Procurement en business owners: een eenvoudigere “mijn leveranciers”-weergave: waar ze op wachten, wat geblokkeerd is en wat is goedgekeurd.

Auditklare exports

Audits vragen meestal bewijs, geen samenvattingen. Je export moet tonen:

- Wie wat heeft goedgekeurd, wanneer en waarom (beslissing, risicoscore op dat moment, uitzonderingstekst)

- Welk bewijs is beoordeeld (bestandsnaam/link, versie, timestamps)

- Volledige audittrail van sleutelgebeurtenissen (ingediend, wijzigingsverzoeken, heropend)

Ondersteun CSV- en PDF-exports en maak het mogelijk om een enkele leveranciers “reviewpacket” voor een periode te exporteren.

Verlengingskalender en herinneringen

Behandel verlengingen als productfeature, niet als spreadsheet.

Houd vervaldatums van bewijs bij (bijv. SOC 2-rapporten, pen tests, verzekeringen) en creëer een verlengingskalender met automatische herinneringen: eerst naar de leverancier, dan naar de interne eigenaar en vervolgens escalatie. Als bewijs vernieuwd wordt, bewaar de oude versie voor de geschiedenis en werk de volgende verlengingsdatum automatisch bij.

Uitrolplan, MVP-scope en iteratieroadmap

Het uitrollen van een leveranciersbeoordelingsapp draait minder om “alles bouwen” en meer om één workflow werkend krijgen end-to-end, en daarna aanscherpen met echte gebruiksdata.

MVP-scope (wat je eerst uitbrengt)

Begin met een dun, betrouwbaar proces dat spreadsheets en inboxthreads vervangt:

- Intake: een enkel formulier om een review aan te vragen (leveranciersnaam, dienst, datatypes, business owner, beoogde go-live datum).

- Vragenlijst: stuur een standaardvragenlijst en volg status (verzonden, in behandeling, ingediend).

- Bewijsupload: een basis bewijsgebied per review (SOC 2, pen test, beleid) met vervaldatums.

- Beslissing: leg uitkomst vast (approve/approve with conditions/reject), belangrijkste risico’s en vereiste opvolging.

Houd de MVP opinionated: één standaardvragenlijst, één risicobeoordeling en een eenvoudige SLA-timer. Geavanceerde routeringsregels kunnen wachten.

Als je levering wilt versnellen, kan een vibe-coding platform zoals Koder.ai praktisch zijn voor dit soort interne systemen: je kunt itereren op intakeflow, rolgebaseerde weergaven en workflowstaten via chatgestuurde implementatie, en later de broncode exporteren als je het volledig in-house wilt nemen. Dat is vooral handig wanneer je MVP nog echte basisfuncties nodig heeft (SSO, audittrail, bestandsafhandeling en dashboards) zonder maandenlange bouwcyclus.

Pilot eerst, dan uitbreiden

Voer een pilot uit met één team (bijv. IT, Procurement of Security) gedurende 2–4 weken. Kies 10–20 actieve reviews en migreer alleen wat nodig is (leveranciersnaam, huidige status, uiteindelijke beslissing). Meet:

- doorlooptijd van intake → beslissing

- % reviews met ontbrekend bewijs bij besluit

- reviewer- en leverancier-stuck points (waar ze afhaken)

Wekelijks itereren (kleine releases, zichtbare wins)

Neem een wekelijkse cadans aan met een korte feedbacklus:

- 15-minuten check-in met pilotgebruikers

- één verbetering om frictie te verminderen (templatetekst, minder velden, duidelijkere instructies)

- één verbetering om risico te verminderen (verplichte velden voor beslissingsnotities, herinneringen bij bewijsverval)

Documentatie die supporttickets voorkomt

Schrijf twee eenvoudige handleidingen:

- Admin-gids: hoe vragenlijsten te bewerken, gebruikers te beheren en reviews te sluiten.

- Leveranciersgids: hoe vragen te beantwoorden, bewijs te uploaden en wat “goedgekeurd met voorwaarden” betekent.

Roadmap: wat je daarna toevoegt

Plan fasen na de MVP: automatiseringsregels (routering op datatypes), een uitgebreidere leveranciersportal, API’s en integraties.

Als prijsstelling of packaging adoptie beïnvloedt (seats, leveranciers, opslag), verwijs stakeholders vroeg naar /pricing zodat uitrolverwachtingen overeenkomen met het plan.