21 de jul. de 2025·8 min

Como criar um aplicativo web para acesso de consultores externos

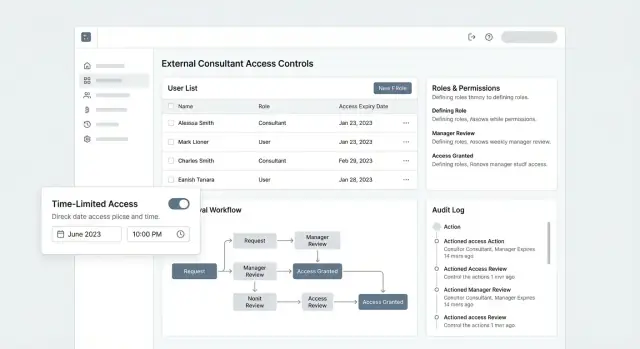

Aprenda a criar um aplicativo web que provisiona, revisa e revoga com segurança o acesso de consultores externos com papéis, aprovações, limites temporais e logs de auditoria.

O que “Acesso de Consultor” Realmente Significa

“Acesso de consultor” é o conjunto de permissões e fluxos de trabalho que permitem que não-empregados façam trabalho real nos seus sistemas — sem transformá-los em usuários permanentes que acumulam privilégios ao longo do tempo.

Consultores normalmente precisam de acesso que seja:

- Externo (eles autenticam-se como uma identidade separada, não como um login compartilhado da equipe)

- Vinculado ao projeto (associado a um cliente, projeto ou contratação específicos)

- Limitado no tempo (deve terminar automaticamente a menos que seja renovado)

- Auditável (cada ação pode ser rastreada até uma pessoa e uma aprovação)

O problema que você está resolvendo

Empregados são gerenciados pelo ciclo de vida de RH e por processos internos de TI. Consultores frequentemente ficam fora dessa engrenagem, ainda que precisem de acesso rápido — às vezes por alguns dias, às vezes por um trimestre.

Se você tratar consultores como empregados, terá onboarding lento e exceções bagunçadas. Se tratá-los de forma casual, surgirão lacunas de segurança.

Riscos comuns a mitigar

O excesso de permissões é o modo de falha padrão: alguém concede acesso “temporário” amplo para começar o trabalho, e ele nunca é reduzido. Contas obsoletas são a segunda causa: o acesso permanece ativo após o fim do contrato. Credenciais compartilhadas são o pior caso: perde-se a responsabilidade, não se pode provar quem fez o quê, e o offboarding vira impossível.

Objetivos para um app web de acesso a consultores

Seu app deve otimizar para:

- Onboarding rápido com um responsável claro e o mínimo de idas e vindas

- Privilégio mínimo por padrão (o acesso começa restrito e só expande com justificativa)

- Responsabilidade clara (solicitante, aprovador e identidade do consultor são explícitos)

- Offboarding fácil que remova o acesso de forma confiável em todos os lugares

O que o app deve gerenciar (escopo)

Seja explícito sobre o que “acesso” cobre na sua organização. Escopos comuns incluem:

- Aplicações (ferramentas internas, sistemas de tickets, dashboards)

- Dados (conjuntos de dados, arquivos, registros, exportações)

- Ambientes (prod vs. staging vs. dev)

- Clientes/projetos (quais dados do cliente um consultor pode ver e sob qual papel)

Defina o acesso de consultores como uma superfície de produto com regras — não como trabalho administrativo ad-hoc — e o restante das suas decisões de design fica muito mais simples.

Lista de Requisitos e Stakeholders

Antes de desenhar telas ou escolher um provedor de identidade, esclareça quem precisa de acesso, por quê e como isso deve terminar. O acesso externo a consultores costuma falhar porque requisitos foram assumidos em vez de documentados.

Stakeholders (e o que cada um quer)

- Patrocinador interno (dono do projeto): quer o consultor produtivo rápido, sem criar trabalho extra de suporte.

- Admin de TI/Segurança: precisa de uma forma consistente de aplicar políticas (SSO/MFA, logs, limites de tempo) e responder a incidentes.

- Consultor (usuário externo): precisa de um login simples e apenas as ferramentas/dados necessários para suas entregas.

- Aprovador (gerente, líder do cliente ou proprietário dos dados): precisa ter confiança de que as solicitações de acesso são legítimas e limitadas ao projeto certo.

Clarifique cedo quem pode aprovar o quê. Uma regra comum: o dono do projeto aprova acesso ao projeto, enquanto TI/segurança aprova exceções (por exemplo, papéis elevados).

Fluxo principal que deve ser suportado ponta a ponta

Escreva seu “caminho feliz” em uma frase e depois expanda:

Solicitar → aprovar → provisionar → revisar → revogar

Para cada etapa, capture:

- Qual informação deve ser fornecida (projeto, papel, data de início/fim, justificativa)

- Quem é responsável (solicitante vs. patrocinador vs. TI/segurança)

- Tempo de resposta esperado (mesmo dia, 24 horas, 3 dias úteis)

- O que acontece em caso de falha (falta de informação, solicitação negada, janela expirada)

Restrições que você deve documentar

- Múltiplos clientes/projetos: um consultor pode trabalhar em vários projetos — não deve ver dados cruzados entre clientes.

- Janelas de tempo limitadas: o acesso deve expirar automaticamente, com um processo claro de renovação.

- Necessidades de conformidade: retenção de aprovações e histórico de auditoria, prova de revisões periódicas e revogação rápida quando contratos terminam.

- Modelo de suporte: quem reseta acesso, resolve contas bloqueadas e responde “por que não consigo ver isso?”

Métricas de sucesso (para provar que funciona)

Escolha alguns alvos mensuráveis:

- Tempo para onboarding (solicitação enviada → acesso disponível)

- % de contas revisadas no prazo (revisões mensais/trimestrais de acesso)

- Tempo para revogação (término/encerramento do contrato → acesso removido em todos os lugares)

Esses requisitos se tornam critérios de aceitação para o portal, aprovações e governança durante a construção.

Modelo de Dados: Usuários, Projetos, Papéis e Políticas

Um modelo de dados limpo é o que impede que “acesso de consultor” vire um amontoado de exceções pontuais. Seu objetivo é representar quem alguém é, o que pode tocar e por quê — tornando limites de tempo e aprovações conceitos de primeira classe.

Objetos principais (o que você armazena)

Comece com um pequeno conjunto de objetos duráveis:

- Usuários: tanto empregados quanto consultores externos. Inclua atributos de identidade (email, nome), tipo de usuário (interno/externo) e status.

- Organizações: a empresa do consultor e suas unidades internas, se relevante.

- Projetos: a unidade de trabalho à qual o acesso é concedido (conta do cliente, engajamento, caso, site).

- Recursos: o que está protegido (documentos, tickets, relatórios, ambientes). Você pode modelar isso como registros tipados ou como um “recurso” genérico com um campo de tipo.

- Papéis: conjuntos de permissões com nomenclatura humana (ex.: “Consultant Viewer”, “Consultant Editor”, “Finance Approver”).

- Políticas: regras que restringem papéis (tipos de recurso permitidos, escopo de dados, requisitos de IP/dispositivo, limites de tempo).

Relacionamentos (como o acesso é expresso)

A maioria das decisões de acesso resume-se a relacionamentos:

- User ↔ Project membership: uma tabela de junção como

project_membershipsque indica que um usuário pertence a um projeto. - Role assignments: uma tabela de junção separada como

role_assignmentsque concede um papel a um usuário dentro de um escopo (em todo o projeto ou em um grupo específico de recursos). - Exceptions: modele explicitamente (ex.:

policy_exceptions) para que possam ser auditadas depois, em vez de enterradas em flags ad-hoc.

Essa separação permite responder perguntas comuns: “Quais consultores podem acessar o Projeto A?” “Quais papéis este usuário tem, e onde?” “Quais permissões são padrão versus exceções?”

Acesso limitado no tempo (torne temporário o padrão)

O acesso temporário é mais fácil de governar quando o modelo o aplica:

- Adicione timestamps de início/fim em memberships e/ou role assignments.

- Armazene regras de renovação (quem pode renovar, duração máxima, número de renovações).

- Inclua um campo de período de tolerância se quiser uma janela curta para transferência (por exemplo, somente leitura por 48 horas).

Mudanças de estado (acompanhe o ciclo de vida)

Use um campo de status claro para memberships/assignments (não apenas “deletado”):

- pending (solicitado, ainda não aprovado)

- active

- suspended (bloqueado temporariamente)

- expired (data de término passada)

- revoked (encerrado antecipadamente por um admin)

Esses estados tornam workflows, UI e logs de auditoria consistentes — e evitam que “acessos fantasmas” permaneçam após o fim do engajamento.

Design de Controle de Acesso (RBAC + Guardrails)

Bom acesso de consultor raramente é “tudo ou nada”. É uma linha de base clara (quem pode fazer o quê) mais guardrails (quando, onde e sob quais condições). É aqui que muitos apps falham: implementam papéis, mas pulam controles que mantêm esses papéis seguros na prática.

Comece com RBAC: papéis simples por projeto

Use controle de acesso baseado em papéis (RBAC) como fundação. Mantenha os papéis compreensíveis e vinculados a um projeto ou recurso específico, não globais em todo o app.

Uma linha de base comum é:

- Viewer: pode ler dados do projeto e baixar artefatos aprovados.

- Editor: pode criar/atualizar itens no projeto (ex.: subir entregáveis, comentar, atualizar status).

- Admin: pode gerenciar configurações do projeto e atribuir papéis para aquele projeto.

Torne o “escopo” explícito: Viewer no Projeto A não implica nada sobre o Projeto B.

Adicione guardrails com condições ao estilo ABAC

RBAC responde “o que eles podem fazer?” Guardrails respondem “em quais condições isso é permitido?” Adicione checagens por atributo (estilo ABAC) onde o risco é maior ou os requisitos variam.

Exemplos de condições úteis:

- Atributos do projeto: permitir acesso apenas a projetos na conta do cliente ou região atribuída ao consultor.

- Localização/rede: exigir rede confiável (ou bloquear geografias de alto risco) para exportações sensíveis.

- Postura do dispositivo: restringir ações a sessões que atendam requisitos de segurança (ex.: MFA concluído, dispositivo gerenciado).

- Janelas de tempo: permitir acesso apenas durante as datas do engajamento ou horário comercial.

Essas checagens podem ser em camadas: um consultor pode ser Editor, mas exportar dados pode exigir estar em dispositivo confiável e dentro de uma janela aprovada.

Privilégio mínimo por padrão, exceções por processo

Defina todo novo usuário externo ao papel mais baixo (geralmente Viewer) com escopo mínimo de projeto. Se alguém precisar de mais, exija uma solicitação de exceção com:

- as permissões específicas necessárias,

- os projetos impactados,

- uma justificativa por escrito,

- uma data de expiração.

Isso evita que acesso “temporário” vire permanente sem controle.

Acesso de emergência (break-glass) e como controlá-lo

Defina um caminho de break-glass para emergências (ex.: incidente em produção onde um consultor precisa agir rapidamente). Mantenha-o raro e explícito:

- aprovado por um responsável on-call designado (ou aprovação de duas pessoas para ações de alto risco),

- limitado no tempo (minutos/horas, não dias),

- totalmente registrado com quem, o quê, quando e por quê.

O break-glass deve ser inconveniente — porque é uma válvula de segurança, não um atalho.

Autenticação: SSO, MFA e gerenciamento seguro de sessões

Autenticação é o ponto onde o acesso “externo” pode ficar fluido — ou se tornar um risco persistente. Para consultores, você quer atrito apenas onde ele reduz exposição real.

Escolha sua abordagem de identidade: contas locais vs SSO

Contas locais (email + senha) são rápidas de implementar e funcionam para qualquer consultor, mas geram suporte de reset e aumentam a chance de credenciais fracas.

SSO (SAML ou OIDC) costuma ser a opção mais limpa quando o consultor pertence a uma empresa com provedor de identidade (Okta, Entra ID, Google Workspace). Você ganha políticas de login centralizadas, offboarding mais fácil no lado deles e menos senhas no seu sistema.

Um padrão prático é:

- Preferir SSO quando a empresa do consultor estiver integrada.

- Cair para contas locais para consultores independentes.

Se permitir ambos, deixe explícito qual método está ativo para cada usuário para evitar confusão durante resposta a incidentes.

MFA sem “teatro de segurança” (e sem recuperação fraca)

Exija MFA para todas as sessões de consultores — prefira apps autenticadores ou chaves de segurança. SMS pode ser fallback, não primeira escolha.

A recuperação é onde muitos sistemas enfraquecem a segurança acidentalmente. Evite bypasses permanentes por “email de backup”. Em vez disso, use um conjunto limitado de opções mais seguras:

- Códigos de recuperação de uso único mostrados na inscrição

- Reset assistido por admin que requer verificação de identidade e é totalmente registrado

- Reinscrição de dispositivo que força o MFA novamente

Fluxos de convite: links expirantes e controles de domínio

A maioria dos consultores entra por convite. Trate o link de convite como credencial temporária:

- Expiração curta (ex.: 24–72 horas)

- Uso único, vinculado ao email convidado

- Tentativas rate-limited e mensagens de erro claras

Adicione listas de domínios permitidos/negados por cliente ou projeto (ex.: permitir @partnerfirm.com; bloquear domínios de email gratuitos quando necessário). Isso evita convites direcionados incorretamente que se tornem acesso acidental.

Segurança de sessão: tokens curtos e revogáveis

Consultores frequentemente usam máquinas compartilhadas, viajam e trocam de dispositivo. Suas sessões devem assumir essa realidade:

- Use tokens de acesso de curta duração

- Roteie refresh tokens e revogue-os em atividades suspeitas

- Ofereça “sair de todos os dispositivos” para usuários e admins

Vincule a validade da sessão a mudanças de papel e aprovações: se o acesso de um consultor for reduzido ou expirar, sessões ativas devem terminar rapidamente — não apenas no próximo login.

Fluxo de Solicitação e Aprovação

Imponha limites rígidos entre clientes

Crie acesso vinculado a projetos para que consultores nunca acessem dados de clientes errados.

Um fluxo de solicitação e aprovação limpo impede que “favores rápidos” virem acesso permanente e não documentado. Trate cada solicitação de acesso de consultor como um pequeno contrato: escopo claro, responsável claro, data final clara.

O formulário de solicitação: capture a intenção, não só a identidade

Projete o formulário para que os solicitantes não possam ser vagos. No mínimo, exija:

- Projeto (ou engajamento do cliente) em que o consultor vai trabalhar

- Papel solicitado (mapeado para seus papéis padrão, não texto livre)

- Duração (data de início + data de fim, com fuso horário explícito)

- Justificativa do negócio (um parágrafo explicando por que e qual trabalho está bloqueado sem acesso)

Se permitir múltiplos projetos, torne o formulário específico por projeto para que aprovações e políticas não se misturem.

Encaminhamento para aprovadores: torne a propriedade explícita

As aprovações devem seguir a responsabilidade, não organogramas. Encaminhamentos comuns:

- Dono do projeto (confirma que o consultor deve trabalhar nesse projeto)

- Segurança ou TI (confirma que o papel é adequado e alinha-se ao privilégio mínimo)

- Contato do cliente (opcional, se o cliente precisa autorizar acesso de terceiros)

Evite “aprovar por email”. Use uma tela de aprovação no app que mostre o que será concedido e por quanto tempo.

SLAs, lembretes e escalonamento

Adicione automações leves para que solicitações não emperrem:

- Lembretes para aprovações pendentes (ex.: após 24 horas)

- Notificações para expirações próximas (ex.: 7 dias antes da data final)

- Escalonamento para um aprovador alternativo se o aprovador principal estiver indisponível

Registre toda decisão

Cada etapa deve ser imutável e consultável: quem aprovou, quando, o que mudou e qual papel/duração foi autorizado. Esse rastro de auditoria é sua fonte de verdade para revisões, incidentes e perguntas de clientes — e evita que acesso “temporário” se torne invisível.

Provisionamento e Acesso Limitado no Tempo

Provisionamento é onde “aprovado no papel” vira “usável no produto”. Para consultores externos, o objetivo é velocidade sem superexposição: dar apenas o que é necessário, apenas pelo tempo necessário, e tornar fácil alterar quando o trabalho mudar.

Automatize o caminho padrão

Comece com um fluxo previsível e automatizado vinculado à solicitação aprovada:

- Atribuição de papel: mapeie cada tipo de engajamento aprovado para um papel (ex.: Finance Analyst – Read Only, Implementation Partner – Project Admin).

- Membro de grupos: adicione o consultor aos grupos corretos para que permissões se mantenham consistentes entre projetos.

- Permissões de recursos: conceda automaticamente acesso apenas aos projetos, workspaces ou datasets especificados — não ao tenant inteiro.

A automação deve ser idempotente (segura para rodar duas vezes) e produzir um “sumário de provisionamento” claro que mostre o que foi concedido.

Suporte a passos manuais (com checklists)

Algumas permissões vivem fora do seu app (drives compartilhados, ferramentas de terceiros, ambientes gerenciados pelo cliente). Quando não puder automatizar, torne o trabalho manual mais seguro:

- Forneça uma checklist passo a passo com responsável, data de vencimento e verificação (ex.: “Confirmar acesso à pasta”, “Confirmar perfil VPN”, “Confirmar código de faturamento”).

- Exija que o responsável marque cada passo concluído e capture evidência quando apropriado (link do ticket, referência de screenshot ou ID do sistema).

Acesso com prazo e prompts de renovação

Cada conta de consultor deve ter uma data de término na criação. Implemente:

- Auto-expiração: o acesso é revogado automaticamente na data final (não apenas “desativado na teoria”).

- Prompts de renovação: notifique o consultor e o patrocinador interno com antecedência (ex.: 14 dias e 3 dias antes) com um pedido de renovação com um clique.

- Regras de tolerância: evite extensões silenciosas; se o trabalho continuar, deve passar pela mesma lógica de aprovação.

Mudanças durante o engajamento: upgrades, mudanças de escopo, suspensões

O trabalho do consultor evolui. Suporte atualizações seguras:

- Upgrades/downgrades de papel com razão e trilha de aprovação.

- Mudanças de escopo (adicionar/remover projetos) sem precisar re-onboardar do zero.

- Suspensões para períodos de pausa (revisão de segurança, gap contratual) que preservem histórico mas removam acesso imediatamente.

Logs de Auditoria, Monitoramento e Alertas

Implemente com menos sobrecarga

Implemente e hospede seu portal de consultores com uma configuração pensada para uso em produção real.

Logs de auditoria são sua “trilha em papel” para acesso externo: explicam quem fez o quê, quando e de onde. Para gestão de acesso de consultores, isso não é só um item de conformidade — é como investigar incidentes, provar privilégio mínimo e resolver disputas rapidamente.

Um esquema prático de logs de auditoria

Comece com um modelo de evento consistente que funcione em todo o app:

- actor: quem iniciou a ação (ID do usuário, papel, organização)

- target: o que foi afetado (ID do projeto, ID do arquivo, ID do usuário)

- action: verbo canônico (INVITE_SENT, ROLE_GRANTED, DATA_EXPORTED)

- timestamp: horário do servidor (UTC)

- ip: IP de origem (mais user agent se disponível)

- metadata: JSON para contexto (ID da política, valores anteriores/novos, códigos de motivo, ticket de solicitação)

Mantenha ações padronizadas para que relatórios não virem adivinhação.

Eventos que valem registrar (conjunto mínimo)

Registre tanto “eventos de segurança” quanto “eventos de impacto no negócio”:

- Convites enviados/aceitos/expirados, ativação de conta, reset de senha

- Logins, logouts, refresh de sessão, tentativas de login falhadas

- Registro/alterações de MFA, falhas de MFA, falhas de assertiva SSO

- Mudanças de papel ou política (incluindo quem aprovou e por quê)

- Acesso a visões sensíveis, exportações/downloads e uso de chaves de API

- Ações administrativas: desativação de usuário, reassociação de projeto, alterações em massa

Monitoramento e gatilhos de alerta

Logs de auditoria são mais úteis quando combinados com alertas. Gatilhos comuns:

- Padrões de login incomuns (novo país/dispositivo, viagem impossível, picos fora do horário)

- Tentativas repetidas de MFA ou login falho (possível tomada de conta)

- Escalação de privilégios (papel de consultor promovido, novo admin criado)

- Exportações grandes ou repetidas, especialmente de projetos restritos

Exportação e retenção

Forneça exportação de auditoria em CSV/JSON com filtros (intervalo de datas, actor, projeto, ação) e defina configurações de retenção por política (ex.: 90 dias por padrão, mais longo para times regulados). Documente o acesso a exportações de auditoria como ação privilegiada (e registre-a). Para controles relacionados, veja /security.

Revisões de Acesso e Governança Contínua

Conceder acesso é só metade do trabalho. O risco real cresce silenciosamente: consultores terminam um projeto, mudam de time ou param de logar — e suas contas continuam funcionando. Governança contínua é como você impede que acesso “temporário” vire permanente.

Construa dashboards de revisão que as pessoas realmente usem

Crie uma visão de revisão simples para patrocinadores e donos de projeto que responda às mesmas perguntas toda vez:

- Consultores ativos por projeto e papel

- Última atividade (e última ação sensível, se relevante)

- Data de expiração de acesso e tempo restante

- Aprovações pendentes, renovações e exceções

Mantenha o dashboard focado. Um revisor deve ser capaz de dizer “manter” ou “remover” sem abrir cinco páginas diferentes.

Adicione atestações (confirmação do proprietário)

Agende atestações — mensais para sistemas de alto risco, trimestrais para os de menor risco — onde o proprietário confirma que cada consultor ainda precisa de acesso. Torne a decisão explícita:

- Reaprovar por um período definido (ex.: 30/60/90 dias)

- Reduzir papel (privilégio mínimo)

- Revogar acesso

Para reduzir trabalho, defina por padrão “expira a menos que confirmado” em vez de “continua para sempre”. Vincule atestações à responsabilidade registrando quem confirmou, quando e por quanto tempo.

Use regras de inatividade sem atrapalhar o trabalho

Inatividade é um sinal forte. Implemente regras como “suspender após X dias sem login”, mas adicione um passo de cortesia:

- Notifique o patrocinador/dono antes da suspensão ou revogação

- Forneça uma opção de “estender” com um clique e nova data de expiração

- Revogue automaticamente se não houver resposta

Isso evita risco silencioso sem causar bloqueios surpresa.

Rastreie exceções e reavalie-as com prazo

Alguns consultores precisarão de acesso incomum (mais projetos, dados mais amplos, durações mais longas). Trate exceções como temporárias por design: exija uma razão, uma data de término e uma rechecagem agendada. Seu dashboard deve destacar exceções separadamente para que nunca sejam esquecidas.

Se precisar de um próximo passo prático, ligue tarefas de governança da sua área administrativa (ex.: /admin/access-reviews) e torne essa página o destino padrão para patrocinadores.

Offboarding: Revogação que Realmente Pega

Offboarding de consultores externos não é só “desativar a conta”. Se você só remover o papel no app mas deixar sessões, chaves de API, pastas compartilhadas ou segredos intocados, o acesso pode persistir muito depois do fim do engajamento. Um bom app web trata offboarding como um procedimento repetível com gatilhos claros, automação e verificação.

Defina gatilhos claros de offboarding

Comece decidindo quais eventos devem disparar automaticamente o fluxo de offboarding. Gatilhos comuns incluem:

- Data de fim do contrato (agendada com antecedência)

- Conclusão do projeto (um projeto marcado como “closed”)

- Violação de política (incidente de segurança, falha em revisão de acesso, pedido de RH/Legal)

Seu sistema deve tornar esses gatilhos explícitos e auditáveis. Por exemplo: um registro de contrato com data de término, ou uma mudança de estado do projeto que cria uma tarefa “Offboarding required”.

Automatize a revogação, não apenas “remover permissões”

A revogação precisa ser abrangente e rápida. No mínimo, automatize:

- Desativar a conta do usuário (ou marcar como inativa) no seu app

- Remover todos os papéis/grupos que concedem acesso a projetos, dados ou funções administrativas

- Revogar sessões e tokens ativos (sessões web, refresh tokens, tokens de API)

Se você suporta SSO, lembre-se que encerrar o SSO sozinho pode não matar sessões já ativas no seu app. Ainda é necessário invalidar sessões no servidor para que um consultor não continue trabalhando a partir de um navegador já autenticado.

Trate entrega de dados e limpeza de segredos

Offboarding também é um momento de higiene de dados. Construa uma checklist para que nada fique em caixas de entrada pessoais ou drives privados.

Itens típicos a cobrir:

- Entregáveis e artefatos de trabalho: garanta que sejam enviados ao espaço do projeto e que a propriedade seja atribuída a um usuário interno

- Rotação de credenciais: roteie qualquer credencial que o consultor pudesse conhecer (senhas de banco de dados, chaves de API, contas de serviço)

- Limpeza de segredos compartilhados: remova entradas de vault compartilhado, pastas compartilhadas, listas de distribuição e canais de chat

Se seu portal inclui upload de arquivos ou ticketing, considere um passo “Exportar pacote de handover” que agrupe documentos relevantes e links para o responsável interno.

Verifique o fechamento com um registro final de auditoria

Uma revogação efetiva inclui verificação. Não dependa de “deve estar ok” — registre que aconteceu.

Passos úteis de verificação:

- Confirmar que o consultor tem zero papéis ativos e nenhuma associação a projeto

- Confirmar que todas as sessões/tokens foram revogados e que nenhum token permanece válido

- Criar um evento final de offboarding (quem iniciou, quando rodou, o que foi removido, quaisquer exceções)

Essa entrada final de auditoria é o que você usará em revisões de acesso, investigações de incidentes e checagens de conformidade. Transforma offboarding de uma tarefa informal em um controle confiável.

Blueprint de Implementação: APIs, UI, Testes e Deploy

Prototipe o portal no chat

Descreva o fluxo de acesso de consultores no chat e receba um app funcional para iterar.

Esse é o plano de construção que transforma sua política de acesso em um produto funcional: um conjunto pequeno de APIs, uma UI simples de admin/revisor e testes e higiene de deploy suficientes para que o acesso não falhe silenciosamente.

Se você quer entregar uma versão inicial rápido aos stakeholders, uma abordagem de prototipação por iteração pode ser eficaz: descreva o fluxo, papéis e telas, e itere a partir de software funcional em vez de só wireframes. Por exemplo, Koder.ai pode ajudar equipes a prototipar um portal de usuário externo (UI em React, backend em Go, PostgreSQL) a partir de uma especificação baseada em chat, e depois refinar aprovações, jobs de expiração e visões de auditoria com snapshots/rollback e exportação de código quando estiver pronto para entrar em um SDLC formal.

Superfície de API (mantenha simples e consistente)

Desenhe endpoints em torno dos objetos que você já definiu (users, roles, projects, policies) e do workflow (requests → approvals → provisioning):

- Users & roles:

GET /api/users,POST /api/users,GET /api/roles,POST /api/roles - Access requests:

POST /api/access-requests,GET /api/access-requests?status=pending - Approvals:

POST /api/access-requests/{id}/approve,POST /api/access-requests/{id}/deny - Provisioning/expiry:

POST /api/grants,PATCH /api/grants/{id}(extend/revoke),GET /api/grants?expires_before=... - Audit:

GET /api/audit-logs?actor=...&project=...(somente leitura; nunca “editar” logs)

No lado UI, mire em três telas:

- Portal do consultor (o que ele pode acessar, data de expiração, solicitar acesso)

- Caixa de entrada do aprovador

- Console do admin (papéis, políticas, grants, busca de auditoria)

Bases de segurança a implementar em todos os pontos

Valide entradas em todo endpoint de escrita, aplique proteção CSRF para sessões baseadas em cookie e adicione rate limiting em login, criação de solicitações e busca de auditoria.

Se suportar uploads de arquivos (ex.: statements of work), use tipos MIME allowlisted, varredura antivirus, limites de tamanho e armazene arquivos fora da raiz web com nomes randômicos.

Plano de testes (bugs de permissão são bugs de produto)

Cubra:

- Testes de permissão: “pode/não pode” por papel, projeto e restrições de política

- Testes de workflow: request → approve → grant criado → notificações

- Testes baseados em tempo: acesso para quando expira, e “estender” requer aprovação

Notas de deploy

Separe dev/staging/prod, gerencie segredos em um vault (não em arquivos .env no git) e criptografe backups. Adicione um job recorrente para expiração/revogação e alerte se ele falhar.

Se quiser um checklist complementar, encaminhe sua equipe para /blog/access-review-checklist, e mantenha detalhes de preço/empacotamento em /pricing.

Checklist final: como “bom” se parece

Um app de acesso a consultores está cumprindo seu papel quando produz os mesmos resultados toda vez:

- Todo consultor tem identidade única, MFA e escopo vinculado ao projeto.

- Cada concessão de acesso tem dono, aprovador, razão e data de término.

- Expiração e revogação são automatizadas (incluindo invalidação de sessão/token).

- Exceções são visíveis, têm prazo e são revisitadas.

- Logs são consistentes o bastante para investigar incidentes sem adivinhação.

Construa a menor versão que imponha essas invariantes, depois itere em funcionalidades de conveniência (dashboards, operações em massa, políticas mais ricas) sem enfraquecer os controles centrais.