O que um aplicativo de revisão de acesso centralizado faz

Solicitações de acesso costumam aparecer em todo lugar: uma mensagem rápida no Slack pedindo “me adicionem ao projeto”, um e-mail com três gerentes em cópia, um ticket em uma das várias filas e, às vezes, uma planilha que alguém atualiza “por enquanto”. O resultado é previsível: pedidos são perdidos, aprovações são inconsistentes e ninguém consegue responder com confiança quem aprovou o quê (ou por quê).

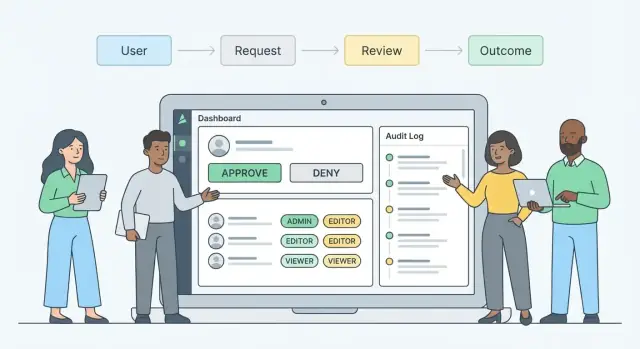

Um aplicativo de revisão de acesso centralizado resolve isso ao dar às solicitações de acesso um único lar estruturado.

“Revisão centralizada” em termos simples

Revisão centralizada significa que toda solicitação entra em uma caixa única (ou fila) com regras consistentes sobre quais informações são exigidas, quem deve aprovar e como as decisões são registradas.

Em vez de pedir que os revisores interpretem mensagens livres, o app guia os solicitantes por um formulário padrão, encaminha o pedido para os aprovadores corretos e captura uma trilha de decisão auditável. Pense: um sistema de registro para decisões de acesso, não uma coleção de screenshots e histórico de chat.

Quem se beneficia (e como)

- Solicitantes se beneficiam porque sabem onde enviar o pedido, quais detalhes são necessários e como verificar o status sem ficar marcando pessoas.

- Aprovadores se beneficiam porque recebem pedidos completos em formato consistente, podem tomar decisões rápidas de sim/não com contexto e delegar ou escalar quando necessário.

- TI e segurança se beneficiam porque podem aplicar privilégio mínimo, reduzir exceções ad-hoc e padronizar o processo de aprovação entre equipes.

- Auditores se beneficiam porque o app pode produzir uma trilha de auditoria: quem solicitou, quem aprovou, quando aconteceu, qual acesso foi concedido e quando expirou ou foi removido.

No que este artigo vai focar

Este guia não trata de construir uma plataforma de identidade completa do zero. Ele foca no núcleo prático: desenhar um fluxo de solicitação de acesso, o modelo de dados por trás de recursos e direitos, e fundamentos de segurança como aprovações, rastreabilidade e controles sensatos. Ao final, você deve ter uma visão clara do que o app precisa fazer antes de escolher frameworks ou começar a codar.

Usuários, papéis e responsabilidades

Um aplicativo de revisão de acesso centralizado vive ou morre pela clareza: quem está envolvido, o que podem fazer e do que são explicitamente impedidos. Comece definindo um conjunto pequeno de papéis e depois mapeie cada tela e ação para esses papéis.

Atores centrais em uma solicitação de acesso

Solicitante (funcionário/contratado): Submete a solicitação, fornece justificativa de negócio e acompanha o status. Deve poder ver suas próprias solicitações, adicionar comentários e cancelar um pedido pendente — mas não ver anotações internas dos revisores destinadas apenas aos aprovadores.

Gerente: Confirma que a solicitação está alinhada com o cargo da pessoa e que o momento faz sentido. Gerentes normalmente podem aprovar/rejeitar, comentar, solicitar alterações e ver solicitações de seus subordinados diretos.

Dono do recurso (proprietário do sistema/app/dado): Valida se a permissão solicitada é apropriada para o recurso e pode aprovar/rejeitar com base em risco, licenciamento e restrições operacionais.

Admin de TI / equipe de execução: Implementa o acesso aprovado (ou aciona automações). Deve poder ver solicitações aprovadas, executar passos de fulfillment, anexar evidências (prints/extratos de logs) e marcar a implementação como concluída — sem alterar as aprovações.

Revisor de Segurança/Conformidade (etapa opcional): Revisa acessos de maior risco (por exemplo, papéis administrativos, datasets sensíveis). Pode aprovar/rejeitar, adicionar controles exigidos (MFA, referências de ticket) ou exigir acesso com prazo limitado.

Auditor: Acesso somente leitura para buscar, filtrar e exportar evidências. Sem capacidade de comentar diretamente em requests.

Permissões: o que cada papel pode ver e fazer

Defina permissões no nível de ação: visualizar, aprovar/rejeitar, delegar, comentar e exportar. Mantenha estrito: revisores só devem ver solicitações às quais estão designados, além de qualquer visibilidade guiada por política (ex.: gerentes veem a equipe).

Separação de funções (SoD)

Evite autoaprovação e cadeias circulares de aprovação. Regras comuns:

- Um solicitante não pode aprovar sua própria solicitação.

- Um gerente não pode aprovar acesso que lhe dê controle sobre suas próprias aprovações (ex.: admin do sistema de aprovação).

- Para papéis de alto privilégio, não permita que um único revisor seja o único gate: exija um segundo revisor (segurança ou outro proprietário).

Cobertura temporária e delegações

Planeje a ausência desde o primeiro dia. Suporte delegações com prazo (datas de início/fim), com um registro de auditoria de quem delegou para quem. Mostre delegações claramente na UI de aprovação e permita reatribuição de emergência por um admin — com razão obrigatória.

Tipos de solicitação de acesso e dados necessários

Um app de revisão de acesso centralizado funciona melhor quando trata solicitações como objetos estruturados, não mensagens livres. Entradas padronizadas tornam o roteamento previsível, reduzem vai-e-volta e melhoram a trilha de auditoria.

Tipos principais de solicitação

A maioria das equipes pode cobrir a maioria das necessidades com quatro tipos:

- Novo acesso: conceder a um usuário acesso a um recurso pela primeira vez.

- Alterar acesso: modificar um direito existente (por exemplo, Reader → Admin).

- Remover acesso: revogar acesso proativamente (offboarding, mudança de cargo, limpeza de privilégio).

- Extensão: manter um acesso com prazo por mais tempo do que o aprovado originalmente.

Cada tipo deve mapear claramente para seu modelo RBAC (papel, grupo, conjunto de permissões) para que o fulfillment seja inequívoco.

Dados obrigatórios (e por que importam)

No mínimo, capture:

- Usuário (solicitante vs. sujeito): quem precisa do acesso.

- Recurso: sistema/app/projeto ao qual o direito se aplica.

- Nível de acesso: papel/grupo/permissão solicitada.

- Razão de negócio: justificativa curta que os revisores podem avaliar.

- Duração: permanente vs. com prazo, com data final para acessos temporários.

Para recursos de maior risco, exija campos extras para suportar governança consistente:

- Link de ticket (ex.: incidente/Change Request): vincula o acesso a trabalho documentado.

- Confirmação de treinamento: reconhecimento de treinamentos de segurança/conformidade necessários.

- Sensibilidade dos dados: se envolve dados de produção, PII ou sistemas financeiros.

Modelo de status para manter todos alinhados

Defina um ciclo de vida claro para que revisores, executores e solicitantes sempre saibam o próximo passo:

Draft → Submitted → In Review → Approved/Denied → Fulfillment In Progress → Fulfilled → Expired/Revoked

Manter “Fulfilled” separado é crítico: uma aprovação não está completa até o acesso ser realmente provisionado (manual ou via integração SSO/provisionamento). “Expired” (ou “Revoked”) ajuda a aplicar privilégio mínimo para concessões com prazo.

Design de workflow: roteamento, escalonamentos e exceções

Um bom fluxo faz duas coisas ao mesmo tempo: move pedidos rotineiros rapidamente e desacelera apenas quando o risco ou a ambiguidade são altos. A chave é tornar “quem aprova o quê” explícito, previsível e fácil de auditar.

Mapeie caminhos de aprovação claros

Comece com uma cadeia de aprovação padrão que corresponda a como as decisões costumam ser tomadas. Um padrão comum é:

- Aprovação do gerente (este acesso é necessário para o papel e o trabalho atual?)

- Aprovação do dono do recurso (alinha-se com como o sistema deve ser usado?)

- Aprovação de segurança (condicional) para recursos sensíveis ou direitos elevados

Mantenha o caminho visível na visão da solicitação para que revisores saibam o que acontece a seguir e solicitantes saibam o que esperar.

Roteamento baseado em regras (não one-size-fits-all)

Hard-code de rotas de aprovação leva a exceções constantes e trabalho administrativo. Em vez disso, defina regras de roteamento com base em:

- Recurso (ex.: “ERP Financeiro” sempre precisa de aprovação do dono)

- Nível de risco (ex.: papéis administrativos, acesso de produção, privilégios de escrita)

- Atributos do solicitante (departamento, localização, tipo de vínculo)

As regras devem ser compreensíveis por não engenheiros. Use um editor estilo “quando/então” (ou uma tabela simples) e inclua uma rota segura de fallback quando nenhuma regra corresponder.

SLAs, escalonamentos e expiração automática

Aprovações travam a menos que você projete comportamento humano. Defina SLAs por etapa (ex.: gerente: 2 dias úteis; dono: 3 dias) e implemente:

- Lembretes antes do SLA expirar

- Escalonamento para um delegado ou aprovador de próximo nível

- Reatribuição quando o revisor estiver ausente

- Expiração automática de solicitações pendentes após uma janela definida, com um caminho claro para “reenviar”

Exceções que permanecem controladas

Você precisará de exceções, mas elas devem ser estruturadas:

- Fast-track para acessos de baixo risco (ainda registrados)

- Acesso de emergência com limites de tempo e revisão pós-aprovação obrigatória

- Overrides manuais apenas para admins designados, exigindo justificativa e nota de auditoria

Trate exceções como estados de workflow de primeira classe, não conversas paralelas em chat. Assim você preserva velocidade sem perder responsabilidade.

UI e experiência do revisor

Um app de revisão centralizado vence ou perde pela rapidez com que revisores conseguem tomar uma decisão confiante. A UI deve minimizar buscas por contexto, reduzir o vai-e-volta e tornar a “escolha segura” óbvia.

Telas principais que você vai precisar

Formulário de solicitação deve parecer um checkout guiado: escolha o recurso, selecione o nível de acesso, adicione justificativa clara, escolha duração (se aplicável) e anexe links ou arquivos de suporte. Use divulgação progressiva — mostre campos avançados apenas quando necessário (ex.: acesso de emergência ou temporário).

Inbox do revisor é o workspace diário. Mantenha escaneável: solicitante, recurso, direito, data de vencimento/SLA e um badge simples de risco. Filtros úteis incluem: “Alto risco”, “Vencendo em breve”, “Minha equipe” e “Aguardando informação”.

Detalhe da solicitação é onde as decisões acontecem. Coloque os controles de decisão no topo e as evidências logo abaixo.

Configurações de admin devem permitir que administradores gerenciem formulários, regras de roteamento, templates e rótulos de UI sem redeploy.

Facilite decisões com o contexto certo

Revisores devem ver:

- Acesso atual do solicitante (o que já possui)

- Sinais de acesso de pares (ex.: “8 pessoas em Finance têm esse papel”) com agregação que preserve privacidade

- Tags de risco (dados sensíveis, produção, compartilhamento externo, privilégios elevados)

- Prompts de qualidade da justificativa (“Qual tarefa? Por quanto tempo? Qual ticket?”)

Apresente isso em um painel consistente de “Contexto” para que revisores aprendam onde olhar.

Ações do revisor (além de aprovar/negara)

Suporte resultados do mundo real:

- Aprovar, Negar (com razão obrigatória)

- Pedir informação (envia perguntas ao solicitante e pausa o SLA)

- Delegar (com guardrails: apenas para revisores permitidos)

- Aprovar com alterações (trocar direito, reduzir duração, adicionar condições)

Básicos de acessibilidade e usabilidade

Use rótulos claros (evite siglas internas), alvos de clique grandes e navegação por teclado para triagem da inbox e botões de decisão. Forneça estados de foco fortes, badges de status de alto contraste e layouts móveis seguros para aprovações rápidas. Mantenha confirmações explícitas (“Você está aprovando acesso Admin para X”) e evite submissões acidentais com estados de carregamento visíveis.

Modelo de dados para recursos, direitos e solicitações

Crie o fluxo de trabalho pelo chat

Transforme sua especificação de fluxo de solicitações de acesso em um app funcional via chat.

Um modelo de dados limpo é o que mantém um app de revisão de acesso entendível conforme escala. Se revisores não conseguirem dizer o que está sendo solicitado, por quê e o que aconteceu depois, a UI e a trilha de auditoria vão sofrer.

Defina “recursos” vs. “entitlements”

Comece separando a coisa protegida do acesso que se pode conceder:

- Recurso: uma aplicação, banco de dados, pasta, tenant SaaS ou mesmo um ambiente (Prod/Dev).

- Entitlement: um grupo, papel, conjunto de permissões, grant de banco de dados ou entrada ACL ligada a um recurso.

Isso permite modelar padrões como “uma app, muitos papéis” ou “um banco, muitos schemas” sem forçar tudo a um único conceito de “papel”.

Modele a solicitação e sua jornada

No mínimo, você quer estas relações centrais:

- Usuário → cria uma Request para um ou mais Request items

- Cada item de solicitação gera uma ou mais Approvals (gerente, dono, segurança)

- Itens aprovados criam Tarefas de fulfillment (provisionamento automatizado ou ticket manual)

Mantenha aprovações como registros de primeira classe, não campos na requisição. Isso facilita roteamento, re-aprovações e coleta de evidências.

Armazene o tempo de acesso no nível do item:

- Data de início, data de término e motivo

- Histórico de extensões como log append-only (quem estendeu, de/para, justificativa)

Essa estrutura suporta privilégio mínimo e evita que “temporário” vire permanente por acidente.

Retenção e exportação sem bagunça

Planeje retenção por tipo de registro: solicitações e aprovações normalmente precisam de retenção de longo prazo; notificações transitórias não. Adicione identificadores amigáveis para exportação (número da solicitação, chave do recurso, chave do entitlement) para que auditores filtrem e reconciliem dados sem consultas customizadas.

Integrações de identidade e diretório

Seu app não pode revisar solicitações de acesso de forma confiável se não souber quem são as pessoas, onde estão na org e o que já possuem. Integrações de identidade e diretório se tornam a fonte da verdade para esse contexto — e previnem aprovações baseadas em planilhas desatualizadas.

Escolha sua fonte de verdade de identidade

Decida quais sistemas possuem quais fatos:

- Autenticação (quem pode entrar): geralmente um provedor SSO (Okta, Azure AD, Google Workspace) via SAML/OIDC.

- Status da força de trabalho (quem deve existir): frequentemente HR (Workday, BambooHR) para datas de contratação e término.

- Estrutura organizacional e grupos (quem se reporta a quem, membros atuais): tipicamente um diretório (Azure AD, AD, Google) ou uma mistura HR + diretório.

Muitos times usam um modelo híbrido: HR para status de emprego e departamento, diretório para relações de gerente e memberships.

Importe os dados organizacionais dos quais você depende

No mínimo, sincronize:

- Perfil do usuário e identificadores (email, employee ID)

- Gerente e cadeia de reporte (para roteamento)

- Departamento / centro de custo (para políticas de aprovação)

- Status de emprego (ativo, licença, desligado)

- Memberships atuais / entitlements (para detectar duplicados e aplicar privilégio mínimo)

Projete syncs como pulls incrementais (deltas) quando possível e armazene timestamps de “última verificação” para que revisores vejam quão frescos são os dados.

Planeje eventos de ciclo de vida

Seu workflow deve reagir a mudanças automaticamente: novas contratações podem precisar de pacotes de acesso baseline; transferências podem disparar reavaliação de entitlements; desligamentos e expiração de contratados devem enfileirar tarefas de revogação imediata e bloquear novas solicitações.

Trate falhas explicitamente

Documente o que acontece quando os dados estão bagunçados: gerente desatualizado (roteie para aprovador de departamento), usuário faltando (permitir vinculação manual), identidades duplicadas (regras de merge e bloqueio seguro) e indisponibilidade do diretório (degradação graciosa + filas de retry). Caminhos de falha claros mantêm as aprovações críveis e auditáveis.

Provisionamento, execução e revogação

Aprovações são metade do trabalho. Seu app também precisa de um caminho claro de “Aprovado” até “Acesso realmente concedido”, além de uma forma confiável de remover acesso depois.

Escolhendo uma abordagem de fulfillment

A maioria das equipes usa um (ou mistura) destes modelos:

- Criar tickets no Jira/ServiceNow e deixar uma equipe de admins executar.

- Chamar APIs para provisionar diretamente (ex.: adicionar a um grupo, atribuir um papel, criar um entitlement).

- Enviar tarefas para admins dentro do app quando automação não é possível (com datas de vencimento e proprietário).

A melhor escolha depende dos seus sistemas e tolerância ao risco. Para acesso de alto impacto, fulfillment via tickets com uma segunda checagem pode ser um recurso, não uma limitação.

Separe aprovação do estado de fulfillment

Projete seu workflow de modo que Aprovado ≠ Concedido. Acompanhe o fulfillment como uma máquina de estados separada, por exemplo:

- Requested → Approved/Rejected

- Approved → Fulfillment Queued → In Progress → Granted (ou Failed)

Essa separação evita confiança falsa e dá às partes interessadas uma visão honesta do que está pendente.

Verificação e evidência

Após o fulfillment, adicione uma etapa de verificação: confirme que o acesso foi aplicado no sistema alvo. Armazene evidências leves como um ID de referência (número do ticket), timestamp e “verificado por” (usuário ou automação). Isso transforma governança de acesso em algo que você pode provar, não apenas alegar.

Revogação e expiração

Trate remoção como funcionalidade de primeira classe:

- Suporte datas de término no momento da solicitação.

- Execute remoção automática quando a data passar (via API) ou enfileire uma tarefa de revogação se for manual.

- Registre resultados de revogação (Removed/Failed) da mesma forma que registros de concessão.

Quando revogação é fácil e visível, privilégio mínimo deixa de ser slogan e vira prática diária.

Trilha de auditoria e evidências para revisões

Do desenvolvimento à implantação

Faça o deploy e hospede seu app de revisão de acesso quando o piloto estiver pronto para usuários reais.

Um app de revisão de acesso centralizado é tão crível quanto suas evidências. Aprovações e negações precisam ser explicáveis meses depois — sem depender da memória de alguém ou de um screenshot num e-mail.

Projete um log de auditoria imutável

Trate cada ação significativa como um evento e grave-o em um log de auditoria append-only. No mínimo, registre quem agiu, o que fez, quando fez, de onde fez e por quê.

Isso normalmente inclui:

- Identidade do ator (user ID, nome exibido, papel na época)

- Tipo de ação (submeteu, aprovou, negou, reatribuído, escalado, revogado)

- Timestamp (lado servidor) e identificadores de request/recurso

- Detalhes de origem (IP, user agent, ID de sessão SSO)

- Campos de razão (racional da decisão e comentários livres)

Capture o contexto da decisão (não apenas a decisão)

Auditores costumam perguntar: “Que informação o revisor tinha quando aprovou isto?” Armazene o contexto da decisão junto ao evento:

- Comentários e razões estruturadas (ex.: “onboarding de projeto”, “emergência break-glass”)

- Anexos (tickets, exceções de política)

- A política ou regra aplicada (mapeamento RBAC, resultado de checagem de elegibilidade, SoD)

- Overrides: quem contornou, o que foi bypassado e a justificativa

Mantenha anexos versionados e vinculados ao passo específico da solicitação para que não se separem depois.

Previna adulteração e esclareça mudanças administrativas

Torne o log de auditoria append-only no armazenamento (por exemplo, tabelas write-once, storage imutável de objetos ou serviço de logging separado). Limite habilidades de admin a adicionar eventos corretivos em vez de editar histórico.

Se mudanças de configuração afetam revisões (regras de roteamento, grupos de aprovadores, timers de escalonamento), registre isso também com valores antes/depois. Esse histórico de mudanças muitas vezes importa tanto quanto a decisão de acesso.

Visões e exportações de auditoria que respondem perguntas reais

Forneça telas e exports amigáveis para auditoria com filtros práticos: por usuário, recurso, entitlement, intervalo de datas, status da solicitação e aprovador. Exports devem ser consistentes e completos (CSV/PDF), incluir tratamento de fuso horário e preservar identificadores para casar registros com diretório ou sistema de tickets.

O objetivo é simples: cada aprovação deve contar uma história completa, rapidamente, com evidências confiáveis.

Controles de segurança e privacidade

Um app de revisão de acesso centralizado rapidamente se torna alvo de alto valor: contém quem tem acesso a quê, por que solicitaram e quem aprovou. Segurança e privacidade não podem ser “adicionadas depois” — elas moldam como você desenha papéis, telas e armazenamento de dados.

Privilégio mínimo dentro do app

Comece restringindo visibilidade, não apenas ações. Muitas solicitações incluem contexto sensível (nomes de clientes, IDs de incidente, notas de RH).

Defina papéis claros na aplicação (ex.: solicitante, revisor, dono de recurso, auditor, admin) e escopo do que cada papel pode ver:

- Revisores devem ver apenas solicitações roteadas a eles, não a fila completa.

- Donos de recurso veem solicitações para seus recursos, não as de todo mundo.

- Auditores podem precisar de acesso somente leitura a decisões e evidências, mas não a todos os campos de texto livre se contiverem dados pessoais.

Trate acesso admin como excepcional: exija MFA, limite a um grupo pequeno e registre cada ação privilegiada.

Proteja dados ponta a ponta

Criptografe em trânsito (TLS everywhere) e em repouso (banco de dados e backups). Armazene segredos (senhas DB, chaves de assinatura, tokens de webhook) em um secrets manager, não em arquivos de ambiente comprometidos no repositório.

Seja deliberado sobre o que armazena:

- Evite guardar tokens de acesso brutos.

- Redija ou modele campos de justificativa quando possível.

- Separe dados de identidade de notas de solicitação para reduzir exposição acidental.

Salvaguardas contra ataques comuns

Adicione controles básicos cedo:

- Rate limits em login, busca e endpoints de API para reduzir scraping e brute force.

- Proteção CSRF para sessões de browser; use cookies SameSite e tokens anti-CSRF.

- Validação estrita de entrada (server-side) para IDs, comentários e filtros.

- Controles de upload de arquivos: allowlist de MIME types, scanner de uploads, limites de tamanho e armazenamento fora do web root.

Defina períodos de retenção para solicitações, comentários e anexos conforme política (ex.: 1–7 anos para evidência de auditoria, menos para notas pessoais). Mantenha um log controlado por acesso com eventos imutáveis (quem/o que/quando) e restrinja acesso a logs a auditores e equipe de segurança. Quando em dúvida, armazene menos — e documente por que mantém o que mantém.

Notificações e comunicação

Assuma a base de código depois

Mantenha o ritmo agora e exporte o código-fonte quando estiver pronto para seu SDLC.

Notificações são o sistema nervoso de um fluxo de solicitações. Quando são claras e pontuais, pedidos andam rápido e revisores ficam confiantes. Quando são barulhentas ou vagas, as pessoas ignoram — e aprovações estagnam.

O que notificar (e quando)

No mínimo, cubra três momentos:

- Confirmação de submissão para o solicitante, incluindo próximos passos e timelines esperadas.

- Aprovação necessária para cada revisor, com contexto suficiente para decidir rapidamente.

- Decisão tomada para o solicitante e quaisquer fulfillers downstream (TI/help desk), incluindo próximos passos e datas efetivas.

Mantenha o conteúdo consistente entre canais para que pessoas não precisem procurar detalhes.

Estratégia de canais: email, chat e in-app

Use uma abordagem em camadas:

- Notificações in-app para usuários que já usam o app diariamente (revisores, admins). Baixo ruído e fáceis de rastrear.

- Email para entrega confiável e auditável, especialmente para aprovadores ocasionais.

- Chat (Slack/Teams) para respostas rápidas, mas somente se os usuários optarem e se você controlar a frequência.

Evite spam agrupando atualizações não urgentes (ex.: digest diário) e reserve pings em tempo real para aprovações e escalonamentos.

Lembretes e escalonamentos que respeitam fusos

Lembretes devem ser previsíveis e justos: envie o primeiro lembrete após a janela SLA definida e então escale apenas se não houver ação. Aplique horário comercial e fusos locais para que um revisor em Sydney não receba alertas de “atrasado” às 2h da manhã. Permita configurar quiet hours e calendários de feriados por equipe.

Templates com contexto obrigatório (e deep links)

Crie templates de notificação que sempre incluam:

- Solicitante, recurso, direito e justificativa

- Sinais de risco (ex.: privilégios elevados, acesso a produção)

- Data de vencimento/SLA e próximo aprovador

- Um deep link para agir imediatamente: /requests/{id}

Notificações bem desenhadas reduzem o vai-e-volta, aceleram aprovações e melhoram a prontidão para auditorias sem sobrecarregar as pessoas.

Testes, lançamento e melhorias contínuas

Um app de revisão de acesso centralizado só ganha confiança quando se comporta de forma previsível sob pressão real: pedidos urgentes, roteamento complexo e forte separação de funções. Antes de convidar a empresa toda, defina o que significa “pronto” para que todos testem com o mesmo objetivo.

Defina “pronto” (para que os testes tenham alvo)

Comece com os fluxos centrais que você precisa suportar no dia 1: criar solicitação → rotear para os revisores corretos → aprovar/negara → executar/revogar → registrar evidências.

Depois liste as configurações de admin que são inegociáveis (regras de roteamento, grupos de aprovadores, delegação, tempo de escalonamento, padrões de expiração) e as visões de relatório necessárias (backlog aberto, solicitações antigas, tempo de ciclo por equipe e exportação básica para auditoria).

Teste os caminhos críticos que quebram aprovações

Concentre os testes em cenários que silenciosamente podem produzir resultados errados:

- Regras de roteamento: aprovador correto para cada recurso/entitlement, incluindo casos de borda (contratados, recursos cross-team).

- Delegação e cobertura OOO: verifique se o delegado vê exatamente o que deve e se a responsabilidade continua visível.

- Expiração e acesso com prazo: confirme lembretes, comportamento de expiração automática e o que acontece quando o fulfillment atrasa.

- Checagens de permissão: revisores não aprovam seu próprio acesso; solicitantes não veem solicitações de outros; admins não reescrevem histórico.

Adicione um pequeno conjunto de “evil tests” (cliques duplicados, falhas parciais, retries) para garantir que você não crie aprovações duplas ou estados contraditórios.

Lançamento em passos controlados

Faça pilot com um grupo que represente a realidade: um time de negócio, uma equipe de TI/fulfillment e ao menos um dono de recurso de alto risco. Mantenha um loop de feedback curto (revisão semanal de pontos de dor) e publique orientação simples sobre para onde as solicitações devem ir durante a transição.

Se estiver migrando de email ou ticketing, planeje uma regra de cutoff: novas solicitações devem ser criadas no app a partir da data X; itens antigos podem ser importados como referência somente leitura ou fechados com decisão documentada.

Meça resultados e melhore

Acompanhe algumas métricas consistentemente: tempo mediano de ciclo, número de solicitações pendentes, taxas de aprovação/negação e motivos comuns de negação. Motivos de negação são especialmente valiosos — eles indicam pré-requisitos ausentes, descrições de recurso confusas ou tipos de solicitação muito amplos.

Use esses sinais para refinar roteamento, apertar padrões de privilégio mínimo e melhorar formulários e notificações sem mudar a política principal toda semana.

Implementando mais rápido (sem sacrificar os controles)

Uma vez que o fluxo, papéis e modelo de dados estejam claros, o risco principal vira deriva de execução: telas inconsistentes, eventos de auditoria faltando ou atalhos “temporários” que viram brechas permanentes.

Se quiser acelerar a entrega mantendo arquitetura disciplinada, um fluxo vibe-coding pode ajudar. Com Koder.ai, times podem construir o núcleo de um app de revisão de acesso a partir de uma spec estruturada (papéis, estados de solicitação, regras de roteamento e eventos de auditoria) via interface conversacional — e então iterar em segurança com Planning Mode, snapshots e rollback e exportação de código quando estiverem prontos para integrar ao SDLC padrão. A stack default do Koder.ai (React no front, Go + PostgreSQL no backend) mapeia bem para as necessidades típicas aqui: UIs no estilo inbox, workflows de aprovação fortemente tipados e logging de auditoria append-only.

Seja usando Koder.ai ou uma construção tradicional, a sequência é a mesma: trave papéis e regras SoD, separe aprovação de execução e trate auditabilidade como recurso de produto — não como pensamento posterior.