O que significa um banco de dados multi-tenant

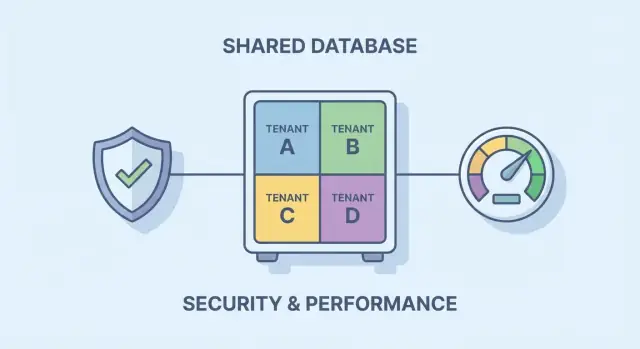

Um banco de dados multi-tenant é uma configuração onde vários clientes (inquilinos) compartilham o mesmo sistema de banco de dados — o mesmo servidor de banco, o mesmo armazenamento subjacente e frequentemente o mesmo esquema — enquanto a aplicação garante que cada inquilino só acesse seus próprios dados.

Pense nisso como um prédio de apartamentos: todos compartilham a estrutura e utilidades, mas cada inquilino tem sua unidade trancada.

Multi-tenant vs. single-tenant (visão geral)

Em uma abordagem single-tenant, cada cliente recebe recursos de banco de dados dedicados — por exemplo, sua própria instância de banco ou seu próprio servidor. O isolamento é mais simples de entender, mas normalmente é mais caro e operacionalmente pesado conforme o número de clientes cresce.

Com multi-tenancy, os inquilinos compartilham a infraestrutura, o que pode ser eficiente — mas também significa que o seu design precisa impor limites de forma intencional.

Por que equipes SaaS escolhem multi-tenancy

Empresas SaaS frequentemente optam por multi-tenancy por razões práticas:

- Custo menor por cliente (compute, armazenamento, licenças e tempo de ops compartilhados)

- Operações mais simples em escala, como menos bancos para patchar, atualizar e monitorar

- Onboarding mais rápido para novos clientes (sem necessidade de provisionar toda uma pilha de banco)

A expectativa chave: o design determina os resultados

Multi-tenancy por si só não é automaticamente “seguro” ou “rápido”. Os resultados dependem de escolhas como como os inquilinos são separados (schema, linhas ou bancos), como o controle de acesso é aplicado, como as chaves de criptografia são tratadas e como o sistema evita que a carga de um inquilino degrade os demais.

O resto deste guia foca nessas escolhas de design — porque em sistemas multi-tenant, segurança e desempenho são features que você constrói, não suposições herdadas.

Modelos comuns de banco de dados multi-tenant

Multi-tenancy não é uma única escolha de design — é um espectro de quanto você compartilha de infraestrutura. O modelo que você escolhe define a fronteira de isolamento (o que nunca deve ser compartilhado) e isso afeta diretamente a segurança, o isolamento de desempenho e as operações diárias.

Database-per-tenant

Cada inquilino tem seu próprio banco de dados (frequentemente no mesmo servidor ou cluster).

Fronteira de isolamento: o próprio banco de dados. Geralmente é a história de isolamento mais limpa porque o acesso cruzado normalmente exigiria cruzar a fronteira do banco.

Compromissos operacionais: mais pesado para operar em escala. Upgrades e migrações de esquema podem precisar rodar milhares de vezes, e pooling de conexões pode ficar complicado. Backups/restores são diretos por inquilino, mas o overhead de armazenamento e gestão pode crescer rápido.

Segurança e ajuste: geralmente mais fácil de garantir e ajustar por cliente, e é uma boa opção quando inquilinos têm requisitos de conformidade diferentes.

Schema-per-tenant

Inquilinos compartilham um banco, mas cada inquilino tem seu próprio schema.

Fronteira de isolamento: o schema. É uma separação significativa, mas depende de permissões corretas e tooling.

Compromissos operacionais: upgrades e migrações ainda são repetitivos, mas mais leves que database-per-tenant. Backups ficam mais complicados: muitas ferramentas tratam o banco como unidade de backup, então operações ao nível do inquilino podem exigir exports por schema.

Segurança e ajuste: mais fácil de impor isolamento do que tabelas compartilhadas, mas você precisa disciplina sobre privilégios e garantir que consultas nunca referenciem o schema errado.

Table-per-tenant

Todos os inquilinos compartilham banco e schema, mas cada inquilino tem tabelas separadas (ex.: orders_tenant123).

Fronteira de isolamento: o conjunto de tabelas. Funciona para um número pequeno de inquilinos, mas escala mal: excesso de metadados, scripts de migração ficam intratáveis e planejamento de queries pode degradar.

Segurança e ajuste: permissões podem ser precisas, porém a complexidade operacional é alta e é fácil errar ao adicionar novas tabelas ou features.

Shared-table (schema compartilhado)

Todos os inquilinos compartilham as mesmas tabelas, distinguidos por uma coluna tenant_id.

Fronteira de isolamento: sua camada de query e controle de acesso (comumente segurança ao nível da linha). Esse modelo é eficiente operacionalmente — um esquema para migrar, uma estratégia de index única —, mas é o mais exigente em segurança e isolamento de desempenho.

Segurança e ajuste: o mais difícil de acertar porque toda query deve ser tenant-aware, e o problema do vizinho barulhento é mais provável a menos que você adicione limitação de recursos e indexação cuidadosa.

Uma regra útil: quanto mais você compartilha, mais simples ficam as atualizações — mas maior a disciplina necessária em controles de isolamento e desempenho.

Como a multi-tenancy muda o modelo de segurança

Multi-tenancy não significa apenas “vários clientes em um banco.” Muda seu threat model: o maior risco passa de invasores externos para usuários autorizados que acidentalmente (ou deliberadamente) veem dados de outro inquilino.

Autenticação vs autorização: contexto do inquilino é uma decisão de autorização

Autenticação responde “quem é você?” Autorização responde “o que você pode acessar?” Em um banco multi-tenant, o contexto do inquilino (tenant_id, account_id, org_id) deve ser aplicado durante a autorização — não tratado como um filtro opcional.

Um erro comum é supor que, uma vez que um usuário é autenticado e você “sabe” seu inquilino, a aplicação naturalmente manterá as queries separadas. Na prática, a separação deve ser explícita e aplicada em um ponto de controle consistente (ex.: políticas do banco ou uma camada de query obrigatória).

Regra central: toda leitura e escrita deve ter escopo por inquilino

A regra mais simples e mais importante: toda leitura e escrita deve ser escopada a exatamente um inquilino.

Isso vale para:

- SELECTs (incluindo páginas de listagem e exports)\n- UPDATE/DELETE\n- Jobs em background e scripts de ETL\n- Ferramentas administrativas e fluxos de suporte

Se o escopo por inquilino for opcional, ele acabará sendo omitido.

Modos de falha comuns que causam acesso entre inquilinos

Vazamentos entre inquilinos frequentemente vêm de erros pequenos e rotineiros:

- Filtros de inquilino ausentes em um endpoint ou caminho de código\n- Joins “quebrados” onde uma tabela está escopada e a outra não\n- Respostas cacheadas chaveadas apenas por usuário ou URL, não por inquilino\n- Prepared statements reutilizados que vinculam o

tenant_id errado

Por que “funciona nos testes” ainda pode vazar em produção

Testes normalmente rodam com datasets pequenos e suposições limpas. Produção adiciona concorrência, retries, caches, dados mistos e casos de borda reais.

Uma feature pode passar testes porque só existe um inquilino no banco de teste, ou fixtures não incluem IDs sobrepostos entre inquilinos. Os designs mais seguros tornam difícil escrever uma query sem escopo, em vez de confiar que revisores vão pegar o erro sempre.

Controles de isolamento que evitam acesso entre inquilinos

O risco central em um banco multi-tenant é simples: uma query que esquece o filtro por inquilino pode expor os dados de outro. Controles fortes assumem que erros vão ocorrer e fazem com que esses erros sejam inofensivos.

Identificadores de inquilino e padrões de escopo estritos

Cada registro pertencente a um inquilino deve carregar um identificador de inquilino (por exemplo, tenant_id) e sua camada de acesso a dados deve sempre escopar leituras e escritas por ele.

Um padrão prático é “contexto do inquilino primeiro”: a aplicação resolve o inquilino (a partir de subdomínio, org ID ou claims do token), armazena no contexto da requisição e seu código de acesso a dados se recusa a rodar sem esse contexto.

Guardrails que ajudam:

- Exigir

tenant_id em chaves primárias/únicas quando apropriado (para evitar colisões entre inquilinos).\n- Adicionar foreign keys que incluam tenant_id para que relacionamentos entre inquilinos não sejam criados acidentalmente.

Row-level security (RLS) e acesso baseado em políticas

Quando suportado (notavelmente PostgreSQL), row-level security pode mover as checagens para dentro do banco. Políticas podem restringir todos os SELECT/UPDATE/DELETE para que apenas linhas que batam com o inquilino atual fiquem visíveis.

Isso reduz a dependência de “cada dev lembrar do WHERE” e também pode proteger contra certos cenários de injeção ou uso incorreto de ORMs. Trate RLS como um segundo bloqueio, não o único.

Separação por schema/banco como ferramenta de isolamento

Se inquilinos têm maior sensibilidade ou requisitos de conformidade mais estritos, separar por schema (ou até por banco) pode reduzir o blast radius. O tradeoff é overhead operacional aumentado.

Defaults seguros: deny-by-default e menor privilégio

Projete permissões para que o padrão seja “sem acesso”:

- Roles de aplicação devem ter apenas o mínimo de acesso às tabelas necessárias.\n- Workflows administrativos devem usar contas separadas e elevação auditada.\n- Evite conexões “superuser” compartilhadas no código da aplicação.

Esses controles funcionam melhor juntos: escopo forte por inquilino, políticas aplicadas no banco quando possível e privilégios conservadores que limitam o dano quando algo falha.

Criptografia e gestão de chaves em datastores compartilhados

Criptografia é um dos poucos controles que ainda ajudam mesmo quando outras camadas falham. Em um datastore compartilhado, o objetivo é proteger dados enquanto se movem, enquanto estão em repouso e enquanto sua app prova para qual inquilino está agindo.

Criptografar dados em trânsito e em repouso

Para dados em trânsito, exija TLS em cada salto: cliente → API, API → banco de dados e chamadas internas. Aplique a exigência no nível do banco quando possível (por exemplo, rejeitar conexões sem TLS) para que “exceções temporárias” não virem permanentes.

Para dados em repouso, use criptografia no nível do banco ou do storage (criptografia de disco gerenciada, TDE, backups criptografados). Isso protege contra mídia perdida, exposição de snapshots e algumas classes de comprometimento de infra — mas não impedirá uma query com bug de retornar linhas de outro inquilino.

Chaves compartilhadas vs chaves por inquilino

Uma chave de criptografia compartilhada é mais simples (menos chaves para rotacionar, menos modos de falha). A desvantagem é o blast radius: se a chave vaza, todos os inquilinos são expostos.

Chaves por inquilino reduzem o blast radius e ajudam em requisitos empresariais (algumas empresas querem controle de chave por inquilino). O tradeoff é complexidade: ciclo de vida da chave, rotacionamento e workflows de suporte (ex.: o que acontece se o inquilino desabilita a chave).

Um meio-termo prático é envelope encryption: uma chave mestra criptografa chaves de dados por inquilino, mantendo o rotacionamento manejável.

Gestão de segredos para credenciais de banco

Armazene credenciais de banco em um secrets manager, não em variáveis de ambiente em configs de longa duração. Prefira credenciais de curta duração ou rotação automática, e delimite acesso por role de serviço para que um comprometimento em um componente não alcance automaticamente todos os bancos.

Tokens e sessões: evitar contexto de inquilino forjado

Trate a identidade do inquilino como crítica de segurança. Nunca aceite um tenant ID cru do cliente como “verdade”. Vincule o contexto do inquilino a tokens assinados e verificações server-side, e valide em cada requisição antes de qualquer chamada ao banco.

Auditoria, monitoramento e prontidão para incidentes

A multi-tenancy muda o que é “normal”. Você não está apenas observando um banco — está observando muitos inquilinos compartilhando o mesmo sistema, onde um erro pode virar exposição entre inquilinos. Boa auditabilidade e monitoramento reduzem tanto a probabilidade quanto o blast radius de incidentes.

Logs de auditoria: registre a história completa

No mínimo, registre toda ação que possa ler, alterar ou conceder acesso a dados de inquilinos. Os eventos de auditoria mais úteis respondem:

- Quem: identidade do usuário/serviço, método de autenticação, role, IP/dispositivo de origem\n- O que: operação (SELECT/UPDATE/DELETE), objetos afetados, classe da query (nem sempre SQL completo), before/after para mudanças privilegiadas\n- Quando: timestamp com timezone, request/trace ID para correlação\n- Inquilino: tenant ID como campo de primeira classe (nunca inferido depois)

Também registre ações administrativas: criação de inquilinos, mudança de políticas de isolamento, modificação de RLS, rotação de chaves e alteração de strings de conexão.

Alertas para anomalias de privilégio e cross-tenant

O monitoramento deve detectar padrões improváveis em uso saudável SaaS:

- Queries retornando linhas para múltiplos tenant IDs, ou picos súbitos em rejeição por “tenant mismatch”\n- Acesso de uma conta de serviço a um inquilino que normalmente não toca\n- Mudanças rápidas de roles/permissões, novos admins, políticas de segurança desabilitadas ou tentativas de burlar RLS

Vincule alertas a runbooks acionáveis: o que checar, como conter e quem escalar.

Controles administrativos e procedimentos break-glass

Trate acesso privilegiado como mudança em produção. Use roles de menor privilégio, credenciais de curta duração e aprovações para operações sensíveis (mudanças de esquema, exports de dados, edição de políticas). Para emergências, mantenha uma conta break-glass rigidamente controlada: credenciais separadas, ticket/aprovação obrigatória, acesso por tempo limitado e logging extra.

Retenção e acesso a logs por inquilino

Defina retenção com base em compliance e necessidades de investigação, mas delimite acesso para que staff de suporte só veja logs do seu inquilino. Quando clientes pedirem exports de auditoria, forneça relatórios filtrados por inquilino em vez de logs brutos compartilhados.

Noções básicas de desempenho e o problema do vizinho barulhento

Multi-tenancy melhora eficiência ao permitir que muitos clientes compartilhem a mesma infra de banco. O tradeoff é que desempenho vira experiência compartilhada também: o que um inquilino faz pode afetar outros, mesmo quando os dados estão isolados.

O problema do “vizinho barulhento” (em termos simples)

Um “vizinho barulhento” é um inquilino cuja atividade é tão intensa (ou tão em rajadas) que consome mais do que sua parcela justa de recursos compartilhados. O banco não está “quebrado” — está apenas ocupado lidando com o trabalho desse inquilino, então outros inquilinos esperam mais.

Pense como água num prédio: uma unidade liga vários chuveiros e a máquina de lavar ao mesmo tempo, e todo mundo percebe pressão menor.

O que é realmente compartilhado?

Mesmo quando cada inquilino tem linhas ou schemas separados, muitos componentes críticos de desempenho são compartilhados:

- CPU: execução de queries, ordenações, joins, criptografia/descriptografia, manutenção em background.\n- Memória: buffer/cache, memória de trabalho de queries, filas internas.\n- Disco / I/O: leitura de arquivos de dados, escrita de logs, flush de checkpoints, compactação/vacuum.\n- Conexões: limites de conexão do banco e pools de threads.\n- Caches: plan cache, buffer cache e por vezes caches na aplicação que alimentam o banco.

Quando esses pools ficam saturados, a latência aumenta para todos.

Por que workloads em rajada prejudicam outros inquilinos

Muitos workloads SaaS chegam em rajadas: um import, relatórios de fim de mês, uma campanha de marketing, um cron job no topo da hora.

Rajadas criam “engarrafamentos” dentro do banco:

- Um inquilino dispara muitas queries caras ao mesmo tempo, empurrando a CPU a 100%.\n- Grandes writes disparam mais I/O (logs, manutenção de índices), deixando reads mais lentos.\n- Picos de conexões esgotam o pool, impedindo outros inquilinos de conseguir slot rapidamente.

Mesmo que a rajada dure apenas alguns minutos, pode causar atrasos subsequentes enquanto filas são drenadas.

O que os usuários normalmente notam

Do ponto de vista do cliente, problemas de noisy neighbor parecem aleatórios e injustos. Sintomas comuns incluem:

- Timeouts no login, busca, checkout ou geração de relatórios\n- Páginas lentas, especialmente listagens e dashboards\n- Velocidade inconsistente (rápido às 10:05, lento às 10:10, rápido às 10:20)\n- Jobs em background atrasando (exports demorando mais, webhooks atrasados)

Esses sintomas são sinais iniciais de que você precisa de técnicas de isolamento de desempenho (cobertas a seguir) em vez de só “mais hardware”.

Técnicas de isolamento de recursos e limitação

Multi-tenancy funciona melhor quando um cliente não pode “tomar emprestado” mais do que sua parte justa da capacidade do banco. Isolamento de recursos são os guardrails que impedem que um inquilino pesado deixe todos os outros lentos.

Limites de pool de conexão e cotas por inquilino

Um modo comum de falha é conexões sem limite: um pico de tráfego de um inquilino abre centenas de sessões e prende o banco.

Defina limites rígidos em dois lugares:

- No pool da aplicação: limite de conexões por instância do serviço e reserve um mínimo para jobs em background.\n- Por inquilino: imponha cotas como “N requisições concorrentes” ou “M sessões DB concorrentes” mapeadas ao plano do inquilino.

Mesmo que seu banco não possa impor “conexões por inquilino” diretamente, você pode aproximar roteando cada inquilino por um pool dedicado ou partição do pool.

Rate limiting e shaping de workload (app + DB)

Rate limiting trata de justiça ao longo do tempo. Aplique-o próximo à borda (API gateway/app) e, quando suportado, dentro do banco (resource groups/ workload management).

Exemplos:

- Limites token-bucket por inquilino em endpoints caros (exports, search)\n- Camadas de prioridade para que requisições interativas ganhem sobre workloads batch\n- Shaping baseado em fila para suavizar rajadas em vez de empurrá-las direto ao banco

Timeouts de query, limites de declaração e circuit breakers

Proteja o banco de queries “fora de controle”:

- Timeouts de query/statement para interromper scans longos\n- Máximo de linhas/bytes retornados para endpoints que podem explodir em tamanho de resultado\n- Circuit breakers que bloqueiam temporariamente uma feature cara de um inquilino quando taxas de erro ou latência cruzam um limiar

Esses controles devem falhar graciosamente: retornar erro claro e sugerir retry/backoff.

Réplicas de leitura e cache para reduzir contenção

Desloque tráfego de leitura do primário:

- Read replicas para dashboards, relatórios e queries analíticas\n- Cache (chaves por inquilino, TTL curtos) para lookups repetidos e dados de configuração

O objetivo não é só velocidade — é reduzir pressão de locks e CPU para que inquilinos ruidosos tenham menos formas de impactar os outros.

Escolhas de modelagem de dados que afetam a velocidade

Problemas de desempenho em multi-tenant frequentemente parecem “o banco está lento”, mas a causa raiz costuma ser o modelo de dados: como os dados do inquilino são chaveados, filtrados, indexados e dispostos fisicamente. Bom modelagem faz queries com escopo ficarem naturalmente rápidas; má modelagem força o banco a trabalhar demais.

A maioria das queries SaaS inclui um identificador de inquilino. Modele isso explicitamente (por exemplo, tenant_id) e projete índices que comecem por ele. Na prática, um índice composto como (tenant_id, created_at) ou (tenant_id, status) é muito mais útil do que indexar created_at ou status isoladamente.

Isso também vale para unicidade: se emails são únicos apenas por inquilino, reforce com (tenant_id, email) em vez de uma constraint global email.

Evitar scans de tabela completos (filtros de inquilino ausentes)

Um padrão de query lenta comum é um scan cruzando inquilinos: uma query que esquece o filtro do inquilino e toca grande parte da tabela.

Torne o caminho seguro o caminho fácil:

- Exija filtros de inquilino na sua camada de query (scopes do ORM, métodos de repositório)\n- Use proteções do banco quando disponíveis (ex.: views padrão por inquilino ou políticas) para que acesso sem escopo falhe rápido

Partitioning e sharding: por inquilino ou por tempo

Partitioning pode reduzir a quantidade de dados que cada query precisa considerar. Particione por inquilino quando alguns inquilinos forem grandes e desiguais. Particione por tempo quando o acesso for majoritariamente recente (eventos, logs, faturas), muitas vezes com tenant_id como coluna líder de índice dentro de cada partição.

Considere sharding quando um único banco não consegue atender pico de throughput, ou quando a carga de um inquilino ameaça todos os demais.

Gerir inquilinos “quentes”

“Inquilinos quentes” aparecem como volume desproporcional de leitura/escrita, contenção de locks ou índices gigantes. Detecte-os rastreando tempo por query por inquilino, linhas lidas e taxas de escrita. Quando um inquilino domina, isole-o: mova para um shard/banco separado, divida tabelas grandes por inquilino ou introduza caches/cotas dedicadas para que os outros inquilinos mantenham performance.

Práticas operacionais que protegem segurança e desempenho

Multi-tenancy raramente falha porque o banco “não consegue”. Falha quando operações diárias permitem pequenas inconsistências se transformarem em gaps de segurança ou regressões de desempenho. O objetivo é tornar o caminho seguro o padrão para toda mudança, job e deploy.

Padronize a chave do inquilino (e aplique-a em todo lugar)

Escolha um identificador canônico (ex.: tenant_id) e use-o consistentemente em tabelas, índices, logs e APIs. Consistência reduz erros de segurança (consultar o inquilino errado) e surpresas de desempenho (falta de índices compostos corretos).

Salvaguardas práticas:

- Exigir

tenant_id em todos os caminhos principais de acesso (queries, repositórios, scopes do ORM)\n- Adicionar índices compostos que comecem por tenant_id para buscas comuns\n- Preferir constraints de banco quando possível (foreign keys incluindo tenant_id, ou check constraints) para pegar writes errados cedo

Evite confusões de inquilino em jobs em background

Workers assíncronos são fonte comum de incidentes cross-tenant porque rodem “fora de banda” do request que estabeleceu contexto do inquilino.

Padrões operacionais que ajudam:

- Passe

tenant_id explicitamente em todo payload de job; não confie em contexto ambiente\n- Inclua a chave do inquilino em chaves de idempotência e em chaves de cache\n- Registre tenant_id no início/fim do job e em cada retry para que investigações possam delimitar impacto rapidamente

Torne migrações seguras por inquilino no design

Migrações de esquema e dados devem ser deployáveis sem rollout perfeito e sincronizado.

Use mudanças rolling:\n

- Estratégia expandir/contrair (adicionar coluna/índice novo, dual-write/read, depois remover caminhos antigos)\n- Evitar operações longas e bloqueantes; backfills em batch por inquilino para controlar carga\n- Garantir que cada query de backfill esteja escopada por inquilino e rate-limited para evitar efeitos de noisy-neighbor auto-infligidos

Teste por falhas de isolamento — não apenas caminhos felizes

Adicione testes automáticos negativos que tentem acessar dados de outro inquilino (leitura e escrita). Trate esses testes como bloqueadores de release.

Exemplos:

- Tentar buscar um registro conhecido do Inquilino A enquanto autenticado como Inquilino B\n- Rodar testes de jobs em background com

tenant_id incompatível e verificar falha dura\n- Testes de regressão para cada helper de query confirmando que o escopo do inquilino é sempre aplicado

Backups, restores e operações de dados ao nível do inquilino

Backups são fáceis de descrever (“copie o banco”) e surpreendentemente difíceis de executar com segurança em um banco multi-tenant. No momento em que muitos clientes compartilham tabelas, você precisa de um plano para recuperar um inquilino sem expor ou sobrescrever outros.

Estratégias de backup/restore: um inquilino vs todos

Um backup full do banco ainda é base para DR, mas não é suficiente para casos de suporte do dia a dia. Abordagens comuns incluem:

- Backups completos + point-in-time recovery para incidentes que afetam “todos” (corrupção, falha de região)\n- Exports lógicos por inquilino (dumps lógicos filtrados por

tenant_id) para restaurar dados de um único inquilino\n- Armazenamento separado por inquilino (quando viável) para tornar restores naturalmente limitados

Se você confiar em exports lógicos, trate o job de export como código de produção: deve impor isolamento por inquilino (ex.: via RLS) em vez de confiar em um WHERE escrito uma vez e esquecido.

Export/delete por inquilino (pedidos de privacidade)

Pedidos de privacidade (exportar, deletar) são operações ao nível do inquilino que tocam segurança e desempenho. Construa workflows repetíveis e auditados para:

- Exportar dados de inquilino em um snapshot consistente\n- Deletar dados do inquilino sem deixar linhas órfãs\n- Provar conclusão via logs e checksums

Prevenir restores acidentais entre inquilinos

O maior risco não é um hacker — é um operador apressado. Reduza erro humano com guardrails:

- Exigir um identificador de inquilino mais uma confirmação secundária (nome do inquilino, ID de cobrança)\n- Validar contagens de linhas e distribuição de

tenant_id antes do import\n- Restaurar primeiro em um ambiente de quarentena, depois promover

Drills de DR e verificação das fronteiras depois

Após um teste de recuperação, não pare em “a aplicação subiu”. Rode checagens automáticas que confirmem isolamento por inquilino: queries amostradas entre inquilinos, revisão de logs de auditoria e verificação pontual de que chaves de criptografia e roles de acesso continuam corretamente escopadas.

Quando a multi-tenancy deixa de ser a escolha certa

Multi-tenancy é frequentemente o melhor padrão para SaaS, mas não é decisão permanente. Conforme seu produto e mix de clientes evoluem, a abordagem de “um datastore compartilhado” pode começar a gerar risco de negócio ou retardar entregas.

Sinais de que é hora de aumentar isolamento

Considere mover de totalmente compartilhado para mais isolamento quando um ou mais destes aparecerem consistentemente:

- Efeitos de crescimento e escala: alguns inquilinos geram parcela desproporcional de tráfego, armazenamento ou jobs, e tunar para todos fica mais difícil.\n- Requisitos de conformidade/contratuais: clientes pedem ambientes dedicados, controles de residência, propriedade de chaves ou limites de auditoria que o modelo compartilhado não atende bem.\n- Inquilinos pesados com padrões únicos: imports grandes, bursts de relatório ou integrações customizadas causam contenção recorrente que não se resolve apenas com ajustes e throttles.

Modelos híbridos que mantêm o custo razoável

Você não precisa escolher entre “tudo compartilhado” e “tudo dedicado.” Híbridos comuns incluem:

- Extrair um pequeno conjunto de clientes top-tier para bancos ou clusters separados enquanto mantém a cauda longa em infra compartilhada.\n- Ofertas por camadas: compartilhado por padrão, isolado para planos enterprise.\n- Isolamento funcional: manter workloads transacionais compartilhados, mas mover analytics/reporting de tenants pesados para stores separados.

Custo e complexidade a explicar para stakeholders

Mais isolamento geralmente significa maior gasto infra, mais overhead operacional (migrações, monitoramento, on-call) e mais coordenação de release (mudanças de esquema através de múltiplos ambientes). O trade-off é garantias de desempenho mais claras e conversas de compliance simplificadas.

Próximos passos

Se você está avaliando opções de isolamento, reveja guias relacionados em /blog ou compare planos e opções de implantação em /pricing.

Se quiser prototipar um SaaS rapidamente e testar suposições de multi-tenancy cedo (escopo de inquilino, esquemas amigáveis a RLS, throttling e workflows operacionais), uma plataforma de prototipagem como Koder.ai pode ajudar a gerar um app React + Go + PostgreSQL a partir de chat, iterar em modo de planejamento e fazer deploy com snapshots e rollback — depois exportar o código fonte quando estiver pronto para endurecer a arquitetura para produção.