O que você vai construir e por que importa

Uma feature flag (também chamada de “feature toggle”) é um controle simples que permite ligar ou desligar uma funcionalidade do produto sem enviar novo código. Em vez de amarrar um release a um deploy, você separa “código implantado” de “código ativo”. Essa pequena mudança altera quão seguro — e quão rápido — você pode entregar.

Por que equipes confiam em feature flags

As equipes usam feature flags porque reduzem risco e aumentam flexibilidade:

- Releases em etapas: liberar uma mudança para 1% dos usuários, monitorar problemas e então ampliar.

- Experimentos: mostrar variante A vs. B para grupos diferentes e comparar resultados.

- Desligamento de emergência (kill switch): desativar instantaneamente uma funcionalidade problemática quando algo quebra.

O valor operacional é simples: feature flags dão um jeito rápido e controlado de responder ao comportamento real — erros, regressões de performance ou feedback negativo — sem esperar por um ciclo completo de redeploy.

O que este guia ajuda você a construir

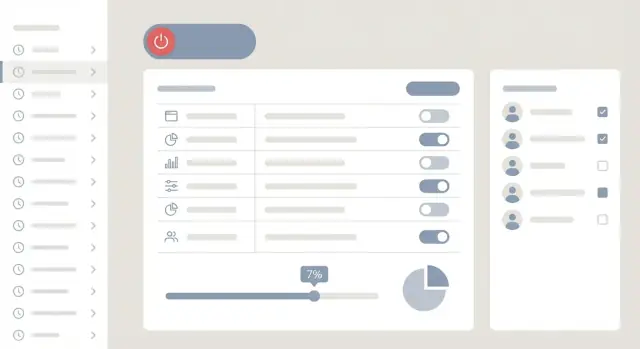

Este guia orienta a construção de um aplicativo web prático para feature flags e gerenciamento de rollout com três partes principais:

- Um painel de administração onde colegas não técnicos podem criar flags, definir audiências e iniciar/pausar rollouts.

- Uma API backend para armazenar configurações de flags, aplicar permissões e fornecer valores de flags para aplicações.

- Um caminho leve de avaliação (via SDK ou chamada simples de API) dentro das suas aplicações que decide quais usuários veem qual variante.

O objetivo não é uma plataforma empresarial massiva; é um sistema claro e sustentável que você possa colocar à frente de um time de produto e confiar em produção.

Se você quer prototipar essa ferramenta interna rapidamente, um fluxo de trabalho vibe-coding pode ajudar. Por exemplo, times costumam usar Koder.ai para gerar uma primeira versão funcional do dashboard em React e da API em Go/PostgreSQL a partir de uma especificação em chat estruturado, depois iteram no motor de regras, RBAC e requisitos de auditoria em modo de planejamento antes de exportar o código-fonte.

Defina requisitos e casos de uso

Antes de desenhar telas ou escrever código, esclareça para quem o sistema é e o que significa “sucesso”. Ferramentas de feature flag frequentemente falham não por o motor de regras estar errado, mas porque o fluxo de trabalho não corresponde a como as equipes entregam e dão suporte ao software.

Quem vai usar (e o que eles precisam)

Engenheiros querem controles rápidos e previsíveis: criar uma flag, adicionar regras de targeting e liberar sem redeploy. Product managers querem confiança de que releases podem ser escalonados e agendados, com visibilidade clara de quem é afetado. Suporte e operações precisam de uma forma segura de responder a incidentes — idealmente sem acordar engenharia — desabilitando rapidamente um recurso arriscado.

Um bom documento de requisitos nomeia essas personas e as ações que elas devem (e não devem) poder tomar.

Capacidades essenciais

Foque em um núcleo enxuto que habilite rollout gradual e rollback:

- Criar e gerenciar flags (on/off, variantes, descrições, responsáveis)

- Definir regras de targeting (quem recebe o recurso)

- Rollouts por porcentagem (ex.: 1% → 10% → 50% → 100%)

- Agendamento (início/fim em horários específicos, com clareza de fuso)

Essas não são “boas adições” — são o que torna uma ferramenta de rollout adotável.

Capacidades desejáveis (planeje, não bloqueie)

Registre estas necessidades, mas não as construa primeiro:

- Experimentos e A/B testing

- Templates para tipos comuns de flag (kill switch, acesso beta)

- Edições em massa para grandes lançamentos (muitas flags, muitos ambientes)

Defina o que significa “seguro”

Escreva requisitos de segurança como regras explícitas. Exemplos comuns: aprovações para mudanças em produção, auditabilidade completa (quem mudou o quê, quando e por quê) e um caminho rápido de rollback disponível mesmo durante um incidente. Essa “definição de seguro” vai guiar decisões posteriores sobre permissões, atrito na UI e histórico de mudanças.

Arquitetura em alto nível (simples e prática)

Um sistema de feature flags fica mais fácil de entender quando você separa “gerenciar flags” de “servir avaliações”. Assim, a experiência de administração pode ser agradável e segura, enquanto suas aplicações obtêm respostas rápidas e confiáveis.

Componentes principais

Em alto nível, você vai querer quatro blocos de construção:

- UI de administração (dashboard): onde as pessoas criam flags, definem regras de targeting, agendam rollouts e acionam um kill switch.

- API de Flags (plano de controle): endpoints autenticados que o dashboard usa para ler/gravar flags, ambientes, segmentos e aprovações.

- Serviço de avaliação + SDKs (plano de dados): o componente que suas apps consultam (diretamente ou indiretamente) para decidir “essa flag está ativa para este usuário agora?”.

- Armazenamento de dados: guarda definições de flags, regras, segmentos e histórico de auditoria.

Um modelo mental simples: o dashboard atualiza definições de flags; as aplicações consomem um snapshot compilado dessas definições para avaliação rápida.

Como as aplicações devem consultar flags

Geralmente existem dois padrões:

Avaliação no servidor (recomendado para a maioria das flags). Seu backend pergunta ao SDK/camada de avaliação usando um objeto user/context, e então decide o que fazer. Isso mantém regras e atributos sensíveis fora do cliente e facilita aplicar comportamento consistente.

Avaliação no cliente (use com critério). Um cliente web/mobile busca uma configuração pré-filtrada e assinada (apenas o que o cliente pode saber) e avalia localmente. Isso reduz carga no backend e melhora a resposta da UI, mas exige higiene de dados mais estrita.

Monolito vs pequenos serviços

Para começar, um monolito modular costuma ser o mais prático:

- Uma aplicação backend com módulos claros: Auth/RBAC, Flags, Segments, Audit e “Publicar config”.

- Um banco de dados.

- Um deploy único.

Com o crescimento do uso, o primeiro corte típico é separar o caminho de avaliação (muita leitura) do caminho de administração (muita escrita). Você pode manter o mesmo modelo de dados enquanto introduz um serviço de avaliação dedicado depois.

Mantendo baixa latência: cache e avaliação local

Checagens de flag estão em caminhos quentes, então otimize leituras:

- Push ou poll de snapshots: SDKs mantêm cache local da config, atualizada a cada N segundos ou via streaming.

- Avalie localmente: uma vez com o config em cache, a maioria das checagens vira chamada em-processo.

- Use CDN/edge para entrega de config (no caso do client-side) e cache rápido (no lado server), assim seu banco não é consultado por requisição.

O objetivo é comportamento consistente mesmo durante falhas parciais: se o dashboard estiver fora, as aplicações ainda devem avaliar usando a última configuração conhecida.

Modelo de dados para Flags, Segmentos e Ambientes

Um sistema de feature flag ganha ou perde pela qualidade do seu modelo de dados. Se for muito frouxo, você não consegue auditar mudanças ou reverter com segurança. Se for muito rígido, equipes vão evitar usar. Mire numa estrutura que suporte defaults claros, targeting previsível e um histórico confiável.

Entidades centrais

Flag é o interruptor no nível de produto. Mantenha-a estável ao longo do tempo dando:

key (única, usada por SDKs, ex.: new_checkout)name e description (para humanos)type (boolean, string, number, JSON)archived_at (soft delete)

Variant representa o valor que uma flag pode retornar. Mesmo flags booleanas se beneficiam de variantes explícitas (on/off) porque isso padroniza relatórios e rollouts.

Environment separa comportamento por contexto: dev, staging, prod. Modele explicitamente para que uma flag possa ter regras e defaults diferentes por ambiente.

Segment é uma definição de grupo salva (ex.: “Beta testers”, “Usuários internos”, “Gastadores altos”). Segmentos devem ser reutilizáveis em várias flags.

Regras, prioridades e fallback

Regras concentram a maior parte da complexidade, então trate-as como registros de primeira classe.

Uma abordagem prática:

FlagConfig (por flag + ambiente) guarda default_variant_id, estado enabled e um ponteiro para a revisão publicada atual.Rule pertence a uma revisão e inclui:

priority (número menor vence)conditions (array JSON com comparações de atributo)serve (variante fixa, ou rollout por porcentagem entre variantes)

fallback é sempre default_variant_id em FlagConfig quando nenhuma regra bate.

Isso mantém a avaliação simples: carregue a revisão publicada, ordene regras por prioridade, aplique a primeira que bater, senão o padrão.

Versionamento: rascunho vs publicado

Trate cada mudança como uma nova FlagRevision:

status: draft ou publishedcreated_by, created_at, comment opcional

Publicar é uma ação atômica: setar FlagConfig.published_revision_id para a revisão escolhida (por ambiente). Rascunhos permitem às equipes preparar mudanças sem afetar usuários.

Histórico de auditoria e rollback

Para auditoria e rollback, armazene um log de mudanças append-only:

AuditEvent: quem mudou o quê, quando e em qual ambiente- snapshots

before/after (ou um patch JSON) referenciando IDs de revisão

Rollback vira “re-publicar uma revisão anterior” em vez de tentar reconstruir manualmente configurações. Isso é mais rápido, mais seguro e fácil de explicar a stakeholders não técnicos na vista de histórico do dashboard.

Targeting e regras de segmentação

Targeting é a parte “quem recebe o quê” das feature flags. Bem feito, permite liberar mudanças com segurança: exponha uma alteração primeiro a usuários internos, depois a um nível de cliente específico e então a uma região — tudo sem redeploy.

O que você pode targetear (atributos de usuário)

Comece com um conjunto pequeno e consistente de atributos que suas apps possam enviar de forma confiável em cada avaliação:

- Role: admin, staff, member (ótimo para rollouts internos)

- Plan: free, pro, enterprise (útil para funcionalidades monetizadas)

- Region: país/mercado, ou zona de residência de dados

- App version: para evitar habilitar features em clientes desatualizados

Mantenha os atributos simples e previsíveis. Se uma app envia plan=Pro e outra envia plan=pro, suas regras irão se comportar de forma inesperada.

Segmentos: grupos reutilizáveis

Segmentos são grupos reutilizáveis como “Beta testers”, “Clientes da UE” ou “Todos os admins enterprise”. Implemente-os como definições salvas (não listas estáticas), para que a membresia seja computada sob demanda:

- Segmentos baseados em regras: “plan = enterprise AND role = admin”

- Listas explícitas de allow/deny (opcional): útil para “clientes VIP” ou rollouts acionados por suporte

Para manter a avaliação rápida, faça cache da pertença a segmentos por um curto período (segundos/minutos), indexado por ambiente e usuário.

Lógica de regras e precedência

Defina uma ordem clara de avaliação para que os resultados sejam explicáveis no dashboard:

- Overrides rígidos (ex.: allow/deny list)

- Regras de targeting (ordenadas, primeiro match vence)

- Fall-through (default off, ou fallback para um rollout)

Suporte grupos AND/OR e operadores comuns: equals, not equals, contains, in list, greater/less than (para versões ou atributos numéricos).

Nota de privacidade

Minimize dados pessoais. Prefira identificadores estáveis e não-PII (ex.: um internal user ID). Quando for necessário armazenar identificadores para listas allow/deny, armazene IDs hashados quando possível e evite copiar emails, nomes ou IPs brutos para o sistema de flags.

Estratégias de rollout: porcentagens, variantes, agendamento, kill switch

Construa e seja recompensado

Compartilhe o que você construiu ou indique colegas e ganhe créditos para uso do Koder.ai.

Os rollouts são onde um sistema de feature flags entrega valor real: você pode expor mudanças gradualmente, comparar opções e parar problemas rapidamente — sem redeploy.

Rollouts por porcentagem (e por que bucketização consistente importa)

Um rollout por porcentagem significa “habilitar para 5% dos usuários” e depois aumentar conforme a confiança cresce. O detalhe chave é a bucketização consistente: o mesmo usuário deve permanecer dentro (ou fora) do rollout entre sessões.

Use um hash determinístico de um identificador estável (por exemplo, user_id ou account_id) para atribuir um bucket de 0–99. Se você escolher usuários aleatoriamente em cada requisição, as pessoas vão “flutuar” entre experiências, métricas ficam ruidosas e o suporte não consegue reproduzir problemas.

Também decida intencionalmente a unidade de bucketização:

- Baseado em usuário é bom para apps de consumo.

- Baseado em conta/tenant evita que diferentes usuários da mesma empresa vejam comportamentos conflitantes.

Variantes: booleano e multivariado

Comece com flags booleanas (on/off), mas planeje variantes multivariadas (ex.: control, new-checkout-a, new-checkout-b). Multivariado é essencial para A/B tests, experimentos de copy e mudanças incrementais de UX.

Suas regras devem sempre retornar um único valor resolvido por avaliação, com uma ordem de prioridade clara (ex.: overrides explícitos > regras de segmento > rollout por porcentagem > padrão).

Agendamento: horários, passos de ramp e fusos

O agendamento permite coordenar releases sem que alguém precise ficar de plantão para alternar um botão. Suporte:

- Hora de início / fim (auto-desativar após um prazo)

- Passos de ramp (ex.: 1% → 10% → 25% → 50% em intervalos específicos)

- Fusos horários (armazene tempos em UTC, mas mostre e edite no fuso do usuário)

Trate agendas como parte da config da flag, para que mudanças sejam auditáveis e pré-visualizáveis antes de entrarem em vigor.

Comportamento do kill switch (incluindo durante outages)

Um kill switch é um “forçar desligado” de emergência que se sobrepõe a todo o resto. Faça dele um controle de primeira classe com o caminho mais rápido na UI e na API.

Decida o que acontece durante falhas:

- Se o serviço de flags não puder ser alcançado, SDKs devem cair para a última config conhecida (em cache) e então para um padrão seguro.

- Para features arriscadas, escolha defaults que falhem “fechados” (off).

Documente isso claramente para que as equipes saibam o que a app fará quando o sistema de flags estiver degradado. Para mais sobre como times operam isso no dia a dia, veja /blog/testing-deployment-and-governance.

Seu web app é apenas metade do sistema. A outra metade é como seu código de produto lê flags de forma segura e rápida. Uma API limpa mais um SDK pequeno para cada plataforma (Node, Python, mobile, etc.) mantém a integração consistente e evita que cada time invente sua própria abordagem.

Read APIs (rápidas e amigáveis a cache)

Suas aplicações vão chamar endpoints de leitura muito mais do que os de escrita, então otimize esses primeiros.

Padrões comuns:

GET /api/v1/environments/{env}/flags — lista todas as flags de um ambiente (frequentemente filtrado para “enabled” somente)GET /api/v1/environments/{env}/flags/{key} — busca uma flag por keyGET /api/v1/environments/{env}/bootstrap — busca flags + segmentos necessários para avaliação local

Faça respostas amigáveis a cache (ETag ou updated_at/version), e mantenha payloads pequenos. Muitos times também suportam ?keys=a,b,c para fetch em lote.

Endpoints de escrita devem ser estritos e previsíveis:

POST /api/v1/flags — criar (validar unicidade de key, regras de nomeação)PUT /api/v1/flags/{id} — atualizar config em rascunho (validação de schema)POST /api/v1/flags/{id}/publish — promover rascunho para um ambientePOST /api/v1/flags/{id}/rollback — reverter para a última versão conhecida boa

Retorne erros de validação claros para que o dashboard possa explicar o que corrigir.

Responsabilidades do SDK (mantenha simples e previsível)

Seu SDK deve lidar com cache com TTL, retries/backoff, timeouts e fallback offline (servir últimos valores em cache). Também deve expor uma única chamada “evaluate” para que times não precisem entender seu modelo de dados.

Evitar adulteração no cliente

Se flags afetam preços, direitos ou comportamentos sensíveis, evite confiar no cliente web/mobile. Prefira avaliação server-side, ou use tokens assinados (o servidor emite um “snapshot” assinado que o cliente pode ler mas não forjar).

UX do painel de administração (amigável para não técnicos)

Mantenha o controle com exportação do código-fonte

Exporte o código-fonte quando estiver pronto para revisar, estender e possuir o sistema a longo prazo.

Um sistema de feature flags só funciona se as pessoas confiam o suficiente para usá-lo em releases reais. O dashboard de administração é onde essa confiança é construída: rótulos claros, defaults seguros e mudanças fáceis de revisar.

Lista de flags: encontre rápido

Comece com uma view simples de lista de flags que suporte:

- Busca por nome, key, dono ou tag

- Filtros por status (on/off), tipo (boolean/multivariado) e “alterado recentemente”

- Um seletor de ambiente (Dev / Staging / Prod) proeminente e difícil de perder

Deixe o “estado atual” legível à primeira vista. Por exemplo, mostre On for 10%, Targeting: Beta segment, ou Off (kill switch active) em vez de apenas um ponto verde.

Editor de flag: guie usuários por mudanças seguras

O editor deve se parecer com um formulário guiado, não com uma tela de configuração técnica.

Inclua:

- Um construtor de regras com cláusulas em linguagem natural (ex.: “If country is US” AND “Plan is Pro”)

- Um slider de rollout (0–100%) com explicação clara do que acontecerá

- Um painel de pré-visualização mostrando usuários de exemplo que casam com as regras atuais (ou um breakdown “Por que este usuário bate”)

Se suportar variantes, mostre-as como opções amigáveis (“New checkout”, “Old checkout”) e valide que o tráfego soma corretamente.

Ações em massa sem erros em massa

Times vão precisar habilitar/desabilitar em massa e “copiar regras para outro ambiente”. Adicione guardrails:

- Confirmações que resumem impacto (“Isso vai habilitar 12 flags em Production”)

- Pré-visualizações dry-run para operações de cópia

- Orientação clara de undo quando possível

Salvaguardas: torne o caminho seguro o mais simples

Use avisos e campos obrigatórios para ações de risco (edições em Production, grandes saltos percentuais, toggles de kill switch). Mostre um resumo da mudança antes de salvar — o que mudou, onde e quem será afetado — para que revisores não técnicos possam aprovar com confiança.

Segurança, papéis e aprovações

Segurança é onde ferramentas de feature flag ou ganham confiança rapidamente — ou são bloqueadas pelo time de segurança. Como flags podem alterar experiências de usuários instantaneamente (e às vezes quebrar produção), trate controle de acesso como parte central do produto.

Autenticação: como usuários fazem login

Comece com email + senha por simplicidade, mas planeje expectativas empresariais.

- SSO/OAuth: suporte Google/Microsoft OAuth cedo, e mantenha a porta aberta para SAML/SCIM depois se esperar organizações maiores.

- Email + senha: se oferecer, armazene senhas com hashing moderno (ex.: Argon2/bcrypt), force MFA quando possível e adicione limitação de taxa no login.

Autorização: papéis e acesso por ambiente

Um modelo limpo é role-based access control (RBAC) mais permissões escopadas por ambiente.

- Admin: gerencia settings da org, usuários, integrações e permissões.

- Editor: cria e altera flags, segmentos e regras (mas nem sempre em produção).

- Viewer: acesso somente leitura.

Então aplique escopo desse papel por ambiente (Dev/Staging/Prod). Por exemplo, alguém pode ser Editor em Staging mas apenas Viewer em Prod. Isso evita flips acidentais em produção ao mesmo tempo que mantém times rápidos em outros ambientes.

Aprovações para mudanças em produção (recomendado)

Adicione um fluxo de aprovação opcional para edições em produção:

- Requer aprovação quando uma mudança afeta Prod targeting, porcentagem de rollout ou estado do kill switch.

- Capture quem solicitou, quem aprovou e o que mudou.

- Permita overrides de emergência para admins on-call, mas sempre registre-os.

Gestão de segredos e chaves SDK

Seus SDKs vão precisar de credenciais para buscar valores. Trate-as como chaves de API:

- Chaves separadas por ambiente (nunca reutilize chaves Dev em Prod).

- Armazene apenas valores hash/parciais para exibição; mostre a chave completa apenas uma vez na criação.

- Suporte rotação e revogação imediata.

- Escopo chaves a leitura/avaliação sempre que possível.

Para rastreabilidade, conecte essa seção ao design do trilho de auditoria em /blog/auditing-monitoring-alerts e à documentação em /docs.

Auditoria, monitoramento e alertas

Quando feature flags controlam experiências reais de usuários, “o que mudou?” vira uma questão de produção, não de papel. Auditoria e monitoramento transformam sua ferramenta de rollout de um quadro de interruptores em um sistema operacional confiável.

Log de auditoria: quem mudou o quê, quando e por quê

Toda ação de escrita no app admin deve emitir um evento de auditoria. Trate-o como append-only: nunca edite o histórico — adicione um novo evento.

Capture o essencial:

- Ator: user ID, email, papel e (se relevante) nome do token de API

- Ação: criar/atualizar/deletar flag, mudar targeting, iniciar rollout, acionar kill switch

- Escopo: flag key, ambiente, segmento e regras afetadas

- Diff: valores antes/depois (legível)

- Razão: campo obrigatório “nota” para ações de risco (ex.: habilitar em produção)

- Contexto: timestamp, IP, user agent, request ID

Torne este log fácil de navegar: filtre por flag, ambiente, ator e intervalo de tempo. Um “copiar link para esta mudança” é inestimável em discussões de incidente.

Métricas: provar o que suas flags estão fazendo

Adicione telemetria leve sobre avaliações de flag (reads do SDK) e resultados de decisão (qual variante foi servida). No mínimo, registre:

- avaliações por flag/ambiente

- distribuição de variantes ao longo do tempo

- contagens de enable/disable e mudanças de regra

- taxas de erro e latência dos serviços por trás de uma flag

Isso suporta tanto debugging (“os usuários estão realmente recebendo a variante B?”) quanto governança (“quais flags estão mortas e podem ser removidas?”).

Alertas: detectar regressões rapidamente

Alertas devem conectar um evento de mudança a um sinal de impacto. Uma regra prática: se uma flag foi habilitada (ou rampada) e erros subirem logo depois, acione alguém.

Condições de alerta exemplo:

- Taxa de erro aumenta X% dentro de 10 minutos após um passo de rollout

- A taxa de erro de uma variante diverge significativamente das outras

- Falhas de avaliação (SDK não consegue buscar config) excedem um limiar

Visões operacionais para uso diário

Crie uma área “Ops” simples no dashboard:

- Mudanças recentes (do log de auditoria)

- Rollouts ativos (porcentagem atual, divisão de variantes, próximo passo agendado)

- Eventos agendados (ramp-ups futuros, expirações, desativações planejadas)

Essas views reduzem incerteza durante incidentes e fazem os rollouts parecerem controlados em vez de arriscados.

Prototipe a stack completa

Crie um painel admin em React e um backend em Go com PostgreSQL sem partir de um repositório em branco.

Feature flags ficam no caminho crítico de cada requisição, então confiabilidade é uma característica do produto, não só detalhe de infra. Seu objetivo é simples: avaliação de flag deve ser rápida, previsível e segura mesmo quando partes do sistema estiverem degradadas.

Camadas de cache (e quando usá-las)

Comece com cache em memória dentro do SDK ou serviço de borda para que a maioria das avaliações nunca atinja a rede. Mantenha o cache pequeno e indexado por ambiente + versão do conjunto de flags.

Adicione Redis quando precisar de leituras compartilhadas e baixa latência entre muitas instâncias (e para reduzir carga no banco primário). Redis também é útil para armazenar um “snapshot atual de flags” por ambiente.

Uma CDN só ajuda quando você expõe um endpoint de flags somente leitura que seja seguro de cachear publicamente ou por-tenant (muitas vezes não é). Se usar CDN, prefira respostas assinadas/curtas e evite cache de dados específicos de usuário.

Estratégia de consistência: polling vs streaming

Polling é mais simples: SDKs buscam o último snapshot de flags a cada N segundos com checagem ETag/version para evitar rebaixar dados sem mudanças.

Streaming (SSE/WebSockets) dá propagação mais rápida para rollouts e kill switches. É ótimo para times grandes, mas exige mais cuidado operacional (limites de conexão, lógica de reconexão, fanout regional). Um compromisso prático é polling por padrão com streaming opcional para ambientes que precisam de instantaneidade.

Rate limiting e proteção contra loops quentes

Proteja suas APIs contra má configuração de SDK (ex.: polling a cada 100ms). Enforce mínimos server-side por intervalo por chave SDK e retorne erros claros.

Também proteja seu banco: garanta que o caminho de leitura seja baseado em snapshot, não “avaliar regras consultando tabelas de usuário”. Avaliação de feature não deve disparar joins caros.

Recuperação de desastre e defaults seguros

Faça backup do seu datastore primário e realize drills de restore em agenda (não apenas backups). Guarde um histórico imutável de snapshots de flags para rollback rápido.

Defina defaults seguros para outages: se o serviço de flags não for alcançável, SDKs devem cair para o último snapshot conhecido; se nenhum existir, padrão para “off” para features arriscadas e documente exceções (como flags críticas de faturamento).

Testes, deployment e governança contínua

Entregar um sistema de feature flags não é “deploy e esquecer”. Como ele controla comportamento em produção, você quer alta confiança na avaliação de regras, fluxos de mudança e caminhos de rollback — além de um processo leve de governança para que a ferramenta permaneça segura à medida que mais times a adotam.

Testes: foque em correção e previsibilidade

Comece com testes que protejam as promessas centrais de flagging:

- Testes unitários para avaliação de regras e estabilidade de bucketização: verifique lógica de targeting (segmentos, operadores, precedência) e assegure que rollouts por porcentagem são estáveis por usuário (mesma entrada → mesma variante), mesmo com novas flags.

- Testes de integração para publish/rollback e checagens de permissão: exerça a API real + DB: crie um rascunho, solicite aprovação, publique e depois faça rollback. Confirme que papéis podem/não podem executar ações e que entradas de auditoria são gravadas para cada mudança.

Dica prática: adicione casos de teste “golden” para regras complicadas (múltiplos segmentos, fallbacks, condições conflitantes) para que regressões fiquem óbvias.

Práticas de staging que espelham uso real

Faça do staging um ambiente de ensaio seguro:

- Seed segmentos conhecidos (ex.: testadores internos, clientes beta) e mantenha-os estáveis.

- Crie usuários sintéticos que cubram casos extremos (atributos ausentes, localidades incomuns, contas novas).

- Rode um canário do próprio sistema de flags: habilite SDK/avaliação para um pequeno conjunto de serviços primeiro, depois expanda.

Checklist de deploy e governança contínua

Antes de releases em produção, use um checklist curto:

- Migrations de schema são backward-compatible (SDKs antigos continuam funcionando).

- Caminhos do kill switch são testados end-to-end.

- Alertas estão configurados para picos de erro e falhas de fetch de config.

- Docs estão atualizados (/docs) e expectativas de suporte estão claras (/pricing).

Para governança, mantenha simples: defina quem pode publicar em produção, exija aprovação para flags de alto impacto, revise flags obsoletas mensalmente e defina um campo “data de expiração” para que rollouts temporários não vivam para sempre.

Se você está construindo isso como uma plataforma interna, também ajuda padronizar como times solicitam mudanças. Algumas organizações usam Koder.ai para levantar um dashboard inicial e iterar fluxos (aprovações, resumos de auditoria, UX de rollback) com stakeholders em chat, depois exportar a base de código para revisão de segurança e posse de longo prazo.