15 de ago. de 2025·8 min

Como criar um aplicativo web para onboarding e verificação de fornecedores

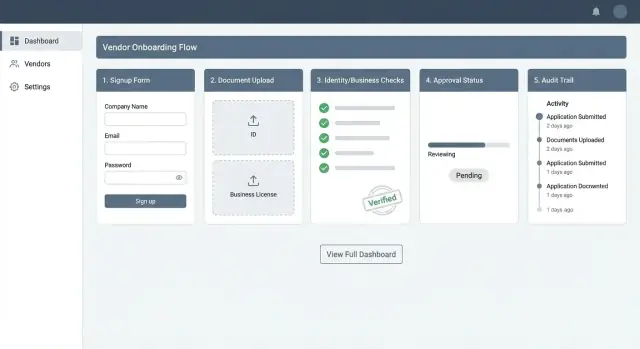

Aprenda a planejar, projetar e construir um aplicativo web para onboarding e verificação de fornecedores: fluxos, checagens KYB/KYC, documentos, aprovações e registros prontos para auditoria.

O que um aplicativo web de Onboarding & Verificação de Fornecedores Faz

Um aplicativo web de onboarding e verificação transforma “queremos trabalhar com esse fornecedor” em “esse fornecedor está aprovado, cadastrado corretamente e pronto para ser pago” — sem trocas intermináveis de e-mail, PDFs espalhados ou copiar/colar manual.

O objetivo: configuração mais rápida com menos passos manuais

O objetivo principal é velocidade e controle. Os fornecedores devem enviar informações corretas na primeira vez, e as equipes internas devem revisar de forma eficiente e consistente.

Um app bem projetado geralmente reduz:

- Troca de e-mails de ida e volta (“Você pode reenviar aquele certificado?”)

- Entrada duplicada de dados no ERP/sistemas contábeis

- Tempo até aprovação para fornecedores padrão de baixo risco

Onboarding vs verificação: o que está incluído

Esses termos são frequentemente usados de forma intercambiável, mas são partes distintas do mesmo fluxo:

- Onboarding coleta e organiza informações do fornecedor: dados da empresa, contatos, endereços, formulários fiscais, informações bancárias, certificados de seguro e políticas exigidas.

- Verificação valida essas informações: confirmar que a empresa existe, checar beneficiários finais quando exigido, rastrear listas de sanções/watchlists, confirmar IDs fiscais e garantir que os dados bancários sejam plausíveis e pertençam à entidade correta.

Na prática, seu app deve suportar ambos: captura de dados estruturada (onboarding) mais checagens automatizadas e manuais (verificação).

Quem se beneficia (e como)

Um fluxo único ajuda várias equipes a trabalhar a partir da mesma fonte de verdade:

- Compras obtém status claro (“convidado / em andamento / aprovado”) e menos atrasos.

- Financeiro/AP recebe dados de pagamento precisos e um cadastro de fornecedores mais limpo.

- Compliance/Risco pode aplicar checagens consistentes, documentar decisões e escalonar casos de exceção.

- Fornecedores têm um portal direto para enviar informações, fazer upload de documentos e acompanhar o que falta.

O que você vai construir: portal + console admin + checagens

Ao final deste guia, você estará basicamente construindo três peças conectadas:

- Um portal de fornecedor para convites, preenchimento de formulários e upload de documentos.

- Um console de revisão administrativa para avaliar submissões, solicitar alterações, aprovar/rejeitar e deixar notas internas.

- Checagens de verificação (automatizadas quando possível) mais um caminho claro para revisão manual quando o app sinalizar risco ou dados faltantes.

Juntas, essas componentes criam um fluxo repetível de onboarding de fornecedores que é mais fácil de operar, mais fácil de auditar e mais simples para o fornecedor completar.

Comece com os Requisitos: Tipos de Fornecedor, Regiões e Resultados

Antes de projetar telas ou escolher ferramentas de verificação, defina quem são seus fornecedores e o que significa “concluído”. Um app de onboarding de fornecedores tem sucesso quando coleta consistentemente a informação certa, produz uma decisão clara e define expectativas para fornecedores e revisores internos.

1) Mapeie seus tipos de fornecedor

Defina as categorias iniciais de fornecedores que você suportará, pois cada tipo exige dados e passos de verificação diferentes:

- Indivíduos / empresários individuais: frequentemente precisam de dados pessoais de identidade e prova de que podem receber pagamentos.

- Pequenas empresas: podem ter documentação limitada, estruturas informais e necessidade de suporte mais rápido.

- Grandes empresas (enterprises): tipicamente têm mais papelada, múltiplos contatos e requisitos contratuais mais estritos.

Mantenha essa lista curta no início—adicione casos de exceção depois, com base em envios reais.

2) Defina os resultados exigidos (e o que significam)

Defina um pequeno conjunto de status consistentes nos quais seu fluxo de aprovação possa confiar:

- Aprovado: o fornecedor pode transacionar; quaisquer passos restantes são não-bloqueantes.

- Rejeitado: o fornecedor não pode transacionar; inclua códigos de motivo para relatórios.

- Precisa de mais informações: dados ou documentos ausentes/ambíguos; o fornecedor deve agir.

Decida se você precisa de estados intermediários como “Em revisão” ou “Pendente de verificação” para gerenciar expectativas.

3) Escolha documentos e campos por tipo de fornecedor

Crie uma checklist por tipo de fornecedor: perfil básico, dados da empresa, proprietários/controladores (se aplicável), formulários fiscais e dados de pagamento/conta bancária.

Seja explícito sobre campos opcionais vs obrigatórios, formatos de arquivo e se aceita alternativas regionais (por exemplo, diferentes documentos de registro por país).

4) Identifique restrições: regiões, idiomas e prazos

Liste os países/regiões em que você operará, idiomas suportados e quaisquer metas de tempo de resposta (por exemplo, “checagens prévias instantâneas, revisão manual em até 24 horas”). Essas restrições moldam regras de validação, dimensionamento de equipe e mensagens para o usuário.

Fundamentos de Compliance: KYB/KYC, Sanções, Fiscal e Bancário

Requisitos de compliance fazem a diferença entre um cadastro tranquilo e retrabalho sem fim. Antes de construir formulários e fluxos, decida quais checagens precisa rodar, quando executá-las e o que significa “aprovado”.

Conceitos básicos de KYB (empresas)

Know Your Business (KYB) verifica que o fornecedor é uma organização legalmente registrada e que você entende quem está por trás dela. Checagens comuns de KYB incluem:

- Dados do registro da empresa (nome legal, número de registro, data de incorporação, status)

- Verificação de endereço registrado e endereço operacional

- Informação de beneficiários finais (quem controla/possui a empresa)

Mesmo que um provedor retorne “verificado”, armazene a evidência usada (fonte, timestamp, ID de referência) para explicar a decisão depois.

Conceitos básicos de KYC (pessoas por trás da empresa)

Se pessoas estão envolvidas—beneficiários finais, diretores, signatários autorizados—pode ser necessário KYC (verificação de identidade). Passos típicos incluem capturar nome legal, data de nascimento (quando permitido) e checagem de documento de ID governamental ou método alternativo de verificação.

Triagem de sanções, PEP e watchlists

Se o seu programa exigir, faça a triagem da empresa e das pessoas relevantes contra listas de sanções, bancos de dados de PEP (Pessoas Politicamente Expostas) e outras watchlists.

Defina regras de tratamento de matches desde o início (por exemplo: liberar automaticamente matches de baixa confiança, encaminhar matches potenciais para revisão manual).

Validação fiscal e bancária

Fornecedores geralmente não podem ser pagos até que dados fiscais e bancários sejam válidos:

- Fiscal: W-9/W-8 (EUA), IDs de IVA (UE/UK), equivalentes locais

- Bancário: formatos IBAN/routing/número de conta, checagens de nome do titular (quando disponível)

Obrigatório vs condicional (evite coletar em excesso)

Faça campos condicionais com base na região, tipo de fornecedor, método de pagamento e nível de risco. Por exemplo, um fornecedor doméstico de baixo risco pode não precisar enviar IDs de beneficiário final, enquanto um fornecedor internacional de alto risco pode precisar.

Isso encurta o portal, melhora taxas de conclusão e ainda atende ao seu nível de compliance.

Desenhe o Fluxo End-to-End (Do Convite à Aprovação)

Um fluxo de onboarding deve ser linear para o fornecedor, enquanto dá à sua equipe checkpoints claros para verificação e tomada de decisão. O objetivo é reduzir trocas desnecessárias e detectar risco cedo.

1) Cadastro do fornecedor: apenas por convite, self-serve ou ambos

A maioria das equipes suporta dois caminhos de entrada:

- Links de convite para fornecedores conhecidos (a área de compras inicia o cadastro, o fornecedor finaliza). Links de convite devem ser de uso único, com validade limitada e vinculados a um e-mail.

- Cadastro self-serve para marketplaces ou programas abertos. Adicione controles básicos contra spam (verificação de e-mail, limites de taxa) e defina expectativas sobre documentos exigidos.

Se oferecer ambos, padronize passos downstream para que relatórios e revisões permaneçam consistentes.

2) Onboarding em etapas (progressive disclosure)

Use uma sequência guiada com indicador de progresso visível. Uma ordem típica:

- Perfil: pessoa de contato, cargo, idioma preferido.

- Dados da empresa: nome legal, número de registro, endereço, beneficiários finais se exigido.

- Documentos: certificados, IDs, comprovante de endereço, formulários fiscais.

- Pagamento: dados bancários, método de pagamento, conferência de nome do beneficiário.

Salve rascunhos automaticamente e permita que fornecedores retornem depois—isso sozinho pode reduzir abandonos significativamente.

3) Verificação: checagens automatizadas + revisão manual

Execute checagens automatizadas assim que houver dados suficientes (não apenas no fim). Encaminhe exceções para revisão manual: nomes divergentes, documentos pouco claros, regiões de alto risco ou hits em sanções que precisem confirmação de um analista.

4) Fluxo de aprovação: feche o ciclo com o fornecedor

Modele decisões como Aprovar / Rejeitar / Mais informações necessárias. Quando faltar informação, envie uma solicitação com tarefa específica (“Envie o formulário fiscal”, “Confirme o titular da conta bancária”) com prazo, em vez de um e-mail genérico.

5) Monitoramento contínuo após aprovação

Onboarding não termina na aprovação. Acompanhe mudanças (nova conta bancária, atualizações de endereço, alterações de propriedade) e agende re-verificações periódicas baseadas em risco—por exemplo, anualmente para baixo risco, trimestralmente para alto risco e imediatamente em edições críticas.

Experiência do Usuário: Portal do Fornecedor vs Console de Revisão Admin

Um app de onboarding de fornecedores vence ou perde com base em duas experiências: o portal self-serve do fornecedor (velocidade e clareza) e o console de revisão interna (controle e consistência). Trate-os como produtos separados com objetivos diferentes.

Portal do fornecedor: reduzir esforço, aumentar confiança

Fornecedores devem conseguir completar tudo sem enviar PDFs por e-mail. Páginas essenciais tipicamente incluem:

- Conta: aceite de convite/login, opções de senha/SSO, configuração de MFA.

- Perfil da empresa: nome legal, número de registro, endereço, beneficiários finais (se exigido) e contatos.

- Upload de documentos: requisitos claros por tipo de fornecedor/região, orientação de tamanho de arquivo e formatos aceitos.

- Status: uma linha do tempo simples (Enviado → Em revisão → Alterações solicitadas → Aprovado/Rejeitado) com próximos passos.

Faça formulários responsivos para mobile (campos grandes, upload por câmera, salvar e continuar) e acessíveis (rótulos, navegação por teclado, mensagens de erro que expliquem como corrigir).

Sempre que possível, mostre exemplos de documentos aceitáveis e explique por que um campo é necessário para reduzir desistências.

Console de revisão admin: decisões rápidas com controles robustos

Usuários internos precisam de um workspace otimizado:

- Fila (queue): lista priorizada com filtros (nível de risco, região, SLA, itens faltantes).

- Perfil do fornecedor: visão consolidada de dados submetidos, resultados de verificação e documentos.

- Decisão: aprovar, rejeitar ou solicitar alterações com motivos estruturados.

- Notas & histórico: comentários do revisor, anexos e uma linha do tempo completa de atividades.

Funções, notificações e cópias de auditoria

Use controle de acesso por função para separar deveres (por exemplo, “Solicitante”, “Revisor”, “Aprovador”, “Financeiro”).

Notificações devem ser baseadas em templates (e-mail/SMS/in-app), incluir CTAs claros e armazenar cópias de auditoria do que foi enviado e quando—especialmente para “alterações solicitadas” e decisões finais.

Modelo de Dados: O que Você Precisa Armazenar (e Por Quê)

Prototipe o portal de integração

Descreva o fluxo do portal de fornecedores no chat e receba um app React funcional rapidamente.

Um app de onboarding de fornecedores vence ou perde com base no modelo de dados. Se você apenas armazenar “documentos enviados” e uma única flag “aprovado/rejeitado”, logo ficará preso quando requisitos mudarem, auditores fizerem perguntas ou você adicionar novas checagens KYB.

Entidades principais (sua “fonte de verdade”)

Comece separando claramente a empresa fornecedora das pessoas que usam o portal.

- Organização (fornecedor): nome(s) legais, números de registro, IDs fiscais, tipo de negócio, países de operação.

- Usuário: identidade de login para usuários fornecedores e revisores internos (com funções/permissões).

- Endereços: endereço registrado, endereço operacional, endereço de correspondência—armazene em tabela separada para suportar múltiplos países e formatos.

- Documentos: metadata primeiro (tipo, emissor, datas de emissão/expiração, status do arquivo). Mantenha o arquivo em storage de objetos; o banco deve guardar referências.

Essa estrutura suporta múltiplos contatos por fornecedor, múltiplas localidades e múltiplos documentos por requisito.

Entidades de verificação (o que foi checado e o que aconteceu)

Modele verificação como eventos ao longo do tempo, não como um único “resultado de verificação”.

- Checagens: “triagem de sanções”, “consulta ao registro empresarial”, “verificação de conta bancária”, etc.

- Resultados: snapshot da resposta do provedor (campos normalizados + referência ao payload bruto), confiança do match, timestamps.

- Pontuação de risco: armazene tanto o valor numérico quanto os inputs usados para calculá-lo.

- Ações do revisor: quem revisou, qual foi a decisão, por quê e qual evidência foi usada.

Entidades de workflow (como o trabalho se move)

Onboarding é um problema de fila.

- Tarefas e status: passos granulares como “Aguardando formulário fiscal”, “Revisão manual necessária”, “Solicitação de reenvio”.

- Temporizadores SLA: quando uma tarefa começou, foi pausada, extrapolou e foi resolvida.

- Comentários: notas internas vs mensagens visíveis ao fornecedor (campos separados para evitar divulgação acidental).

Dados de integração (rastreabilidade entre sistemas)

Para cada chamada a provedor externo, armazene:

- Referências externas (ID de fornecedor/aplicante do provedor)

- Eventos de webhook (ID do evento, status da assinatura, resultado do processamento)

- Vínculo requisição/resposta (para que o suporte possa reproduzir problemas)

Projete para mudança: versionamento e histórico

Regras de onboarding evoluem. Adicione campos de versão a checagens e questionários, e mantenha tabelas de histórico (ou registros imutáveis de auditoria) para objetos-chave.

Assim, você pode comprovar o que sabia no momento da aprovação, mesmo que os requisitos mudem depois.

Integrações: Provedores de Verificação, Armazenamento e Back Office

Integrações transformam um formulário em um sistema operacional. O objetivo é simples: o fornecedor submete uma vez, sua equipe verifica uma vez, e os sistemas downstream permanecem sincronizados sem reentrada manual.

Construir vs comprar: terceirize checagens que mudam frequentemente

Para a maioria das equipes, é mais rápido e mais seguro terceirizar KYB, triagem de sanções e, quando relevante, verificação de identidade para provedores estabelecidos. Esses fornecedores acompanham mudanças regulatórias, fontes de dados e requisitos de uptime.

Construa internamente apenas o que diferencia você: seu fluxo de aprovação, política de risco e como combina sinais (por exemplo: “sanções limpas + formulário fiscal válido + conta bancária verificada”). Mantenha integrações modulares para trocar provedores depois sem reescrever o app.

Coleta de documentos: armazenamento, escaneamento e regras de arquivo

Verificação de fornecedores normalmente exige arquivos sensíveis (W-9/W-8, certificados, cartas bancárias). Use storage de objetos com criptografia e URLs de upload assinados de curta duração.

Adicione guardrails de segurança na ingestão: escaneamento antivírus/malware, whitelist de tipos de arquivos (PDF/JPG/PNG), limites de tamanho e checagens básicas de conteúdo (por exemplo, rejeitar PDFs protegidos por senha se revisores não conseguirem abri-los). Armazene metadata do documento (tipo, datas, uploader, checksum) separadamente do arquivo.

Assinaturas eletrônicas (quando acordos fazem parte do onboarding)

Se precisar que termos, DPAs ou MSAs sejam assinados antes da aprovação, integre um provedor de assinatura eletrônica e salve o PDF assinado final e os dados de auditoria de assinatura (signatário, timestamps, ID do envelope) no registro do fornecedor.

Sincronização com back office + webhooks para eventos

Planeje integração com Contabilidade/ERP para sincronizar dados de “cadastro de fornecedor” após aprovação (nome legal, IDs fiscais quando permitidos, dados de pagamento, endereço de remessa).

Use webhooks para atualizações de status (enviado, checagens iniciadas, aprovado/recusado) e logs de eventos append-only para que sistemas externos reajam sem polling.

Segurança & Privacidade: Proteja PII e Documentos Sensíveis

Valide com um piloto

Teste o fluxo no plano gratuito antes de escalar para mais fornecedores.

Onboarding de fornecedores coleta alguns dos dados mais sensíveis: detalhes de identidade, números fiscais, documentos bancários e arquivos de incorporação. Trate segurança e privacidade como features do produto—não como um checklist final.

Autenticação: torne o acesso difícil de falsificar

Para fornecedores, reduza risco de senha oferecendo magic links por e-mail (de curta duração, uso único) ou SSO ao cadastrar fornecedores de grandes organizações.

Para sua equipe interna, exija MFA para administradores e qualquer pessoa que possa visualizar ou exportar documentos.

Considere também controles de sessão: timeouts curtos para sessões admin, step-up de verificação baseado em dispositivo para ações arriscadas (como alterar dados bancários) e alertas para logins em locais incomuns.

Autorização: menor privilégio e aprovações separadas

Use privilégios mínimos para que pessoas vejam apenas o necessário (por exemplo, “Visualizador”, “Revisor”, “Aprovador”, “Financeiro”).

Separe deveres para que quem solicita mudanças (por exemplo, atualização de conta bancária) não seja a mesma pessoa que aprova. Essa regra simples evita muita fraude interna.

Criptografia: em trânsito e em repouso

Sempre use HTTPS/TLS para dados em trânsito. Para dados em repouso, criptografe bancos de dados e armazenamento de arquivos.

Mantenha chaves em um serviço gerenciado, rotacione periodicamente e restrinja quem pode acessá-las. Garanta que backups também sejam criptografados.

Tratamento de PII: minimizar, redigir e limitar exposição

Colete apenas o que precisa para KYB/KYC e resultados fiscais. Mostre visões redigidas por padrão na UI (por exemplo, mascarar IDs fiscais e números bancários), com “revelar” exigindo permissões extras e gerando evento de auditoria.

Uploads seguros: controle, escaneie e verifique

Use URLs assinadas para que fornecedores enviem diretamente ao storage sem expor credenciais.

Imponha limites de tamanho e tipos permitidos, e escaneie uploads por malware antes que fiquem visíveis aos revisores. Armazene documentos em buckets/containers privados e sirva-os via links de curta duração.

Se publicar expectativas de segurança, mantenha-as acessíveis no portal (por exemplo, /security) para que fornecedores entendam como seus dados são protegidos.

Lógica de Verificação: Regras, Pontuação de Risco e Revisão Manual

A lógica de verificação transforma “documentos enviados” em uma decisão de aprovação que você pode defender depois. O objetivo não é automatizar tudo—é fazer decisões fáceis rapidamente e decisões difíceis de forma consistente.

Regras automatizadas (checagens rápidas e previsíveis)

Comece com regras determinísticas claras que bloqueiem progresso ou encaminhem para revisão. Exemplos:

- Campos/documentos faltantes: nome legal obrigatório, número de registro, detalhes de beneficiário final, formulário fiscal, comprovante bancário.

- Restrições por país: país do fornecedor não suportado, jurisdição de alto risco, ou país registrado diferente do país operacional.

- Fornecedores duplicados: mesmo número de registro, ID fiscal, conta bancária ou domínio de e-mail já existente.

Faça mensagens de validação específicas (“Envie uma carta bancária datada nos últimos 90 dias”) e ofereça Salvar & continuar depois para evitar perda de progresso.

Pontuação de risco (tiers simples com razões explicáveis)

Use um modelo fácil de entender inicialmente: Baixo / Médio / Alto. Cada nível deve ser calculado a partir de sinais transparentes, com as razões exibidas para os revisores.

Sinais exemplo:

- Alto: match em sanções (mesmo que parcial), país de alto risco, propriedade inconsistente, registro não verificável.

- Médio: empresa recém-criada, presença web limitada, pequena divergência em documentos.

- Baixo: dados de registro verificados, triagem de sanções limpa, documentos consistentes.

Armazene tanto a pontuação quanto os códigos de motivo (por exemplo, PAIS_ALTO_RISCO, DOC_DIVERGENCIA_NOME) para que usuários possam explicar resultados sem adivinhar.

Checklist de revisão manual (decisões consistentes)

Dê ao revisor uma checklist estruturada: correspondência de identidade, validade do registro, beneficiários finais, resultados de sanções, conformidade fiscal, comprovação bancária e “notas para exceções”.

Tratamento de exceções (overrides com responsabilidade)

Permita overrides, mas exija uma razão obrigatória e, quando necessário, um segundo aprovador. Isso evita aceitação silenciosa de risco e reduz retrabalho quando auditores questionam aprovações.

Auditabilidade & Relatórios: Facilite a Prova das Revisões

Uma decisão de onboarding só é defensável enquanto a evidência puder ser reconstruída depois. Auditabilidade não é só para reguladores—ela reduz atrito interno quando Financeiro, Compras e Compliance precisam entender por que um fornecedor foi aprovado, rejeitado ou solicitado a enviar mais informações.

Construa uma trilha de auditoria confiável

Capture “quem mudou o quê e quando” para cada evento significativo: edição de perfil, upload de documento, resultado de verificação recebido, mudança de pontuação de risco e transições de status.

Mantenha entradas de auditoria append-only (não editáveis), com timestamp e vinculadas ao ator (usuário admin, usuário fornecedor ou sistema). Logue contexto importante: valor anterior → novo valor, fonte (manual vs integração) e um identificador imutável do registro do fornecedor.

Registros de decisão: documente o porquê

Para cada aprovação ou rejeição, armazene um registro de decisão que inclua:

- A decisão final e timestamp

- O tomador da decisão (ou cadeia de escalonamento)

- Evidência de suporte: resultados de provedores, dados da entidade casada, notas e referências de documentos

- A versão da política/regra usada no momento (para explicar decisões após mudanças)

Isso transforma conhecimento tribal em um histórico claro e auditável.

Retenção e exclusão conforme política

Defina retenção por tipo de dado (PII, formulários fiscais, dados bancários, documentos, logs de auditoria). Alinhe com requisitos legais e política de risco interna, e torne exclusão executável—idealmente via rotinas automatizadas.

Quando for preciso deletar, considere a redação seletiva (por exemplo, remover documentos e campos sensíveis) mantendo metadados mínimos de auditoria necessários para responsabilidade.

Relatórios que melhoram o throughput

Relatórios operacionais devem revelar gargalos: taxa convite→início, pontos de abandono no portal, tempo médio para aprovação por tipo/região e volume de revisão manual.

Exportações amigáveis para auditores (com controles)

Suporte exportações CSV/PDF para casos específicos e intervalos de tempo, mas proteja com acesso por função, fluxos de aprovação para exportações em massa e logs de exportação. Auditores devem obter o que precisam—sem transformar exports em risco de vazamento.

Plano de Construção: Tech Stack, Arquitetura, APIs e Testes

Projete fluxos de verificação

Modele verificações KYB, sanções e checagens bancárias como eventos rastreáveis no seu fluxo.

Um app de onboarding de fornecedores vence quando é fácil de manter e difícil de usar erroneamente. O plano de construção deve priorizar: tratamento seguro de dados, estado claro de workflows e integrações previsíveis (provedores de verificação, storage, e-mail/SMS).

Opções de stack (escolhas simples)

- React (frontend): ótimo para construir um portal de fornecedor suave (formulários, uploads, passos de progresso) e um console admin rápido.

- Django (Python): backend com muitas funcionalidades inclusas—ferramentas admin, autenticação e modelagem limpa de workflows.

- Laravel (PHP): produtivo para apps CRUD com filas, notificações e ecossistema consolidado.

- Node.js (ex.: NestJS/Express): bom quando a equipe prefere JavaScript end-to-end e integrações flexíveis.

Escolha o que sua equipe consegue operar com confiança; apps de onboarding são de longa duração.

Se quiser validar o fluxo antes de um build completo, ferramentas como Koder.ai podem ajudar a prototipar o portal e o console a partir de uma especificação por chat. Como pode gerar frontends em React e backends em Go/PostgreSQL, é uma forma prática de iterar sobre papéis, filas e transições de status—depois exportar o código-fonte quando o fluxo estiver provado.

Arquitetura: monolito modular vs serviços separados

Comece com um monolito modular para a maioria das equipes: um app, um banco, módulos claros (fornecedores, documentos, checagens, revisões). Você lançará mais rápido e manterá auditoria mais simples.

Evolua para serviços separados quando tráfego de verificação for alto, integrações se multiplicarem ou times precisarem de deploys independentes (por exemplo, um serviço dedicado de “checks”). Não divida cedo se isso atrapalhar mudanças de compliance.

Design de API: endpoints REST práticos

Mantenha endpoints alinhados ao fluxo:

POST /vendors(criar registro de fornecedor),GET /vendors/{id}POST /vendors/{id}/invite(enviar link do portal)POST /vendors/{id}/documents(upload de metadata),GET /documents/{id}POST /vendors/{id}/checks(iniciar KYB/KYC/sanções),GET /checks/{id}POST /vendors/{id}/submit(fornecedor atesta completude)POST /vendors/{id}/decision(aprovar/rejeitar/solicitar alterações)

Modele transições de status explicitamente para proteger o fluxo de aprovação.

Jobs em background: verificação e lembretes

Use fila para chamadas a provedores, retries, processamento de webhooks e lembretes programados (ex.: “envie formulário fiscal faltante”). Jobs também cuidam de escaneamento antivírus e OCR sem travar a UI.

Plano de testes que evita incidentes dolorosos

Foque em:

- Validação de formulários (documentos exigidos por região/tipo de fornecedor)

- Testes de permissão (fornecedor vs revisor vs admin; privilégio mínimo)

- Mocks de integração para provedores de verificação e storage

- Testes de workflow (não é possível aprovar sem checagens exigidas; trilha de auditoria sempre escrita)

Se precisar de um checklist operacional mais rígido, combine isso com /blog/security-privacy-pii para higiene de deployment.

Lançamento, Operação e Melhoria: Um Roteiro Prático

Um app de onboarding só funciona quando fornecedores o concluem e revisores conseguem liberar casos sem gargalos. Planeje o lançamento como uma mudança operacional, não apenas como um deploy.

Fase 1: Lance o fluxo mínimo utilizável

Comece com coleta de documentos + revisão manual. Isso significa: convidar fornecedores, capturar informações básicas da empresa, permitir upload de documentos e dar à sua equipe um loop claro de aprovar/rejeitar com notas. Mantenha regras mínimas para aprender o que os revisores realmente precisam.

Se precisar limitar o escopo, restrinja o primeiro release a uma região, um tipo de fornecedor ou uma unidade de negócio interna.

Piloto com um pequeno grupo de fornecedores reais

Execute um piloto com alguns fornecedores que representem sua mistura típica (novos, internacionais, alto/baixo risco). Acompanhe:

- Taxa de conclusão (iniciaram vs submeteram)

- Tempo até submissão (mediana, não só médias)

- Principais pontos de abandono (onde fornecedores desistem)

Use feedback para ajustar campos confusos, reduzir uploads duplicados e clarificar mensagens de retrabalho.

Operação do dia a dia: crie um playbook

Defina um playbook operacional antes de abrir as portas:

- SLAs (ex.: “revisar em até 2 dias úteis”)

- Caminhos de escalonamento (flags de fraude, fornecedores urgentes, fornecedores patrocinados por execs)

- Treinamento de revisores (exemplos de documentos bons/ruins, motivos de rejeição, diretrizes de tom)

Monitoramento que previne surpresas

Monitore taxas de erro no onboarding, tempo de fila de revisão e uptime de provedores de verificação. Configure alertas quando a fila crescer ou um provedor falhar, e tenha um plano de fallback (pausar checagens automáticas, passar para manual).

Próximas melhorias que costumam valer a pena

Após estabilidade, priorize: suporte multilíngue, re-verificação agendada (por expiração) e atualizações self-serve de fornecedores com histórico de mudanças e reaprovação do revisor quando necessário.