O que o aplicativo precisa suportar (e por quê)

Um pedido de acesso a dados — frequentemente chamado de DSAR (Data Subject Access Request) ou SAR (Subject Access Request) — ocorre quando uma pessoa pergunta à sua organização quais dados pessoais você tem sobre ela, como os usa e pede uma cópia. Se seu negócio coleta dados de clientes, usuários, funcionários ou prospects, assuma que esses pedidos vão acontecer.

Tratar bem esses pedidos não é só evitar multas. É sobre confiança: uma resposta clara e consistente mostra que você entende seus dados e respeita os direitos das pessoas.

Regulamentos e tipos de solicitação que você precisa suportar

A maioria das equipes projeta em torno do GDPR e do CCPA/CPRA primeiro, mas o aplicativo deve ser flexível o suficiente para lidar com múltiplas jurisdições e políticas internas.

Tipos comuns de solicitação incluem:

- Acesso: fornecer uma cópia dos dados e o contexto exigido (fontes, finalidades, destinatários, retenção quando aplicável).

- Exclusão: apagar dados quando permitido e documentar exceções (por exemplo, prevenção de fraudes, obrigações legais).

- Correção: corrigir informações pessoais imprecisas nos sistemas.

- Portabilidade: entregar os dados em um formato reutilizável para transferência.

Mesmo dentro de “acesso”, o escopo pode variar: um cliente pode pedir “tudo que vocês têm” ou apenas dados ligados a uma conta, período ou produto específico.

Um app de DSAR fica na interseção de múltiplas partes interessadas:

- Privacidade/jurídico define políticas, aprovações e o conteúdo das respostas.

- Suporte recebe solicitações e comunica-se com o solicitante.

- Segurança garante checagens de identidade, logging e entrega segura.

- Engenharia/TI mantém conectores, fontes de dados e confiabilidade.

Como “feito bem” se parece

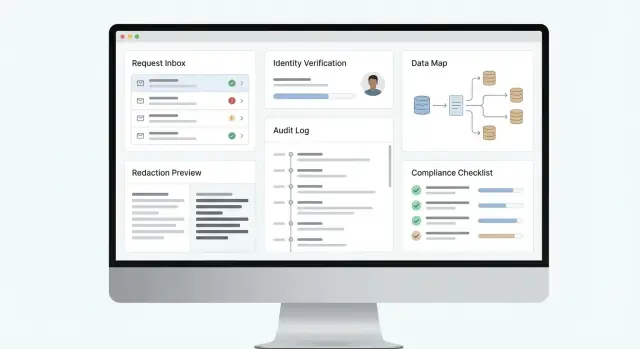

Um bom app de DSAR torna cada solicitação oportuna, rastreável e consistente. Isso significa intake claro, verificação de identidade confiável, coleta previsível de dados entre sistemas, decisões documentadas (incluindo negações ou cumprimento parcial) e um registro auditável de quem fez o quê e quando.

O objetivo é um processo repetível que você possa defender — internamente e para reguladores — sem transformar cada solicitação em um alarme.

Defina seus requisitos centrais e métricas de sucesso

Antes de desenhar telas ou escolher ferramentas, esclareça o que “pronto” significa para sua organização. Um app de pedidos de acesso a dados tem sucesso quando move de forma confiável cada pedido do intake à entrega, cumpre prazos legais (GDPR, CCPA/CPRA etc.) e deixa uma trilha defensável.

Documente o fluxo DSAR principal que seu app deve suportar desde o primeiro dia:

- Registro e rastreamento do pedido do início ao fim: capture o tipo de solicitação (acesso, exclusão, correção, portabilidade), jurisdição, regras de prazo e mudanças de status de “recebido” a “cumprido/negado”.

- Verificação de identidade e checagens de autorização: confirme que o solicitante é quem diz ser e valide que tem o direito de agir (por exemplo, pai/mãe, agente autorizado).

- Descoberta de dados nos sistemas e empacotamento estruturado da resposta: encontre dados pessoais nos sistemas prioritários, reconcilie duplicatas e produza uma exportação legível e consistente.

- Auditabilidade: quem fez o quê, quando e por quê: registre cada ação (resultados de verificação, buscas executadas, aprovações, redações, comunicações) para justificar decisões.

Mantenha prático: defina quais canais de solicitação aceitará (apenas formulário web vs. email/entrada manual), quais línguas/locais importam e quais “casos de borda” lidar desde cedo (contas compartilhadas, ex-funcionários, menores).

Defina métricas de sucesso mensuráveis (para poder melhorar)

Transforme requisitos em KPIs que sua equipe possa monitorar semanalmente:

- Tempo para reconhecimento (por exemplo, mediana do envio à confirmação)

- Tempo para concluir e taxa de conformidade com SLA (percentual fechado dentro dos prazos legais)

- Resultados de verificação (taxa de aprovação, tempo médio de verificação, percentual que exige revisão manual)

- Cobertura de automação (percentual de solicitações onde sistemas-chave foram buscados via conectores vs. trabalho manual)

- Métricas de qualidade (taxa de reabertura por dados faltantes, taxa de erro em redações, satisfação do cliente no fechamento)

- Completude de auditoria (percentual de casos com evidências necessárias anexadas e aprovações registradas)

Esclareça escopo e propriedade

Anote quem é responsável por cada passo: equipe de privacidade, suporte, segurança, jurídico. Defina papéis e permissões em alto nível agora — você traduzirá isso em controles de acesso e logs de auditoria depois.

Se você padronizar como reportar progresso às partes interessadas, decida qual é a “fonte única da verdade” (o app) e o que deve ser exportado para ferramentas internas de relatórios.

Um app de pedidos de acesso a dados é mais do que um formulário e um botão de exportar. Sua arquitetura precisa suportar prazos rigorosos, evidências para auditores e mudanças frequentes de política — sem transformar cada pedido em um projeto customizado.

Separe experiências: solicitante, equipe de privacidade e sistemas

A maioria das equipes acaba com três “faces” do produto:

- Portal do usuário (solicitante): enviar pedido, anexar documentos se necessário, acompanhar status e receber o pacote final.

- Portal admin (equipe de privacidade): triagem, validar identidade, buscar, revisar/ocultar, aprovar e publicar respostas.

- APIs internas: permitem que sistemas (CRM, helpdesk, data warehouse) troquem atualizações de status e evidências automaticamente.

Manter essas partes separadas (mesmo que compartilhem base de código) facilita permissões, auditoria e mudanças futuras.

Serviços centrais que permanecem estáveis enquanto você adiciona conectores

Um fluxo DSAR escalável geralmente se divide em alguns serviços-chave:

- Ingestão: captura pedidos de formulários web, email ou tickets.

- Identidade: verificação, checagens de autoridade (por exemplo, pedidos por agentes) e escalonamento baseado em risco.

- Conectores: puxam dados de sistemas internos e processadores.

- Cumprimento: coleta resultados, executa matching e monta o pacote de resposta.

- Notificações: lembretes de prazo, atualizações ao solicitante e SLAs internos.

Use:

- Um banco operacional para estado do pedido e tarefas.

- Armazenamento de objetos para exports gerados e anexos (com controle de acesso rigoroso e expiração).

- Um log de auditoria imutável (append-only) para quem fez o quê, quando e por quê.

App único vs serviços modulares

Comece com um aplicativo implantável único se o volume for baixo e a equipe pequena — menos partes móveis, iteração mais rápida. Migre para serviços modulares quando o número de conectores, tráfego ou requisitos de auditoria crescer, para poder atualizar integrações sem arriscar o fluxo admin.

Se você está construindo internamente, ferramentas como Koder.ai podem acelerar a implementação inicial gerando um portal admin em React e um backend em Go + PostgreSQL a partir de uma conversa estruturada.

Duas funcionalidades da plataforma são particularmente relevantes para fluxos com foco em conformidade:

- Modo de planejamento para mapear papéis, estados de caso e requisitos de evidência antes de gerar telas e APIs.

- Snapshots e rollback para que mudanças em conectores e políticas possam ser revertidas rapidamente se afetarem a precisão do cumprimento.

Você ainda precisa de aprovação de privacidade/jurídico e revisão de segurança, mas acelerar o “primeiro fluxo utilizável de ponta a ponta” ajuda as equipes a validar requisitos cedo.

Desenhe o fluxo de intake e o ciclo de vida do caso

A experiência de intake é onde a maioria dos casos DSAR e de privacidade ganha ou perde. Se as pessoas não conseguem enviar um pedido facilmente — ou se sua equipe não consegue triá-lo rápido — você perderá prazos, coletará dados em excesso ou perderá o que foi prometido.

Ofereça três canais de intake (que terminam em uma fila)

Um app prático suporta múltiplos pontos de entrada, mas normaliza tudo em um único registro de caso:

- Formulário público para quem não tem conta.

- Portal autenticado para clientes logados, onde você pode preencher detalhes conhecidos e permitir acompanhamento.

- Ingestão email→ticket para que solicitações enviadas para privacy@… ou support@… virem casos automaticamente (com anexos preservados).

A chave é consistência: qualquer que seja o canal, o resultado deve ser os mesmos campos do caso, os mesmos timers e a mesma trilha de auditoria.

Colete apenas o necessário (e nada a mais)

Seu formulário de intake deve ser curto e orientado ao propósito:

- Informações de identidade (o mínimo necessário para verificar depois): nome, método de contato e identificadores de conta que você já usa.

- Escopo da solicitação: acesso, exclusão, correção, portabilidade, “não vender/compartilhar”, etc., mais um campo opcional de texto livre.

- Jurisdição e prazos: seleção de país/estado (ou inferida pelo endereço) para que o app aplique o relógio estatutário correto.

Evite pedir detalhes sensíveis “só por precaução”. Se precisar de mais informações, solicite-as depois como parte da verificação.

Defina um ciclo de vida simples do caso que sua equipe possa seguir

Torne os estados do caso explícitos e visíveis para equipe e solicitantes:

recebido → verificando → em andamento → pronto → entregue → fechado

Cada transição deve ter regras claras: quem pode movê-la, que evidência é exigida (por exemplo, verificação concluída) e o que é registrado.

Automatize SLAs, lembretes e escalonamentos

Do momento em que um caso é criado, inicie timers de SLA vinculados à regulação aplicável. Envie lembretes conforme os prazos se aproximam, pause relógios quando a política permitir (por exemplo, esperando esclarecimento) e adicione regras de escalonamento (por exemplo, alertar um gestor se o caso estiver em “verificando” por 5 dias).

Feito direito, o design de intake e lifecycle transforma conformidade de um problema de caixa de entrada em um fluxo previsível.

Implemente verificação de identidade e checagens de autoridade

A verificação de identidade é onde a conformidade de privacidade se torna real: você está prestes a divulgar dados pessoais, então precisa ter confiança de que o solicitante é o titular dos dados (ou legalmente autorizado a agir por ele). Construa isso no fluxo como um passo de primeira classe, não como pensamento posterior.

Ofereça múltiplas opções para que usuários legítimos não fiquem bloqueados, mantendo o processo defensável:

- Link mágico por e-mail (bom padrão para solicitações de baixo risco)

- Código único por SMS (útil quando você tem um número verificado)

- Login de conta (forte quando o usuário já tem um perfil autenticado)

- Checagem documental (escaneamento de ID + selfie ou revisão manual, usado com parcimônia)

Deixe a UI clara sobre o que vai acontecer a seguir e por quê. Quando possível, preencha dados conhecidos para usuários logados e evite pedir informações extras desnecessárias.

Suporte a representantes, agentes e menores

Seu app deve lidar com casos em que o solicitante não é o titular dos dados:

- Agentes/representantes autorizados: colete uma carta de autorização ou procuração e verifique ambas as identidades (agente e titular).

- Pais/responsáveis por menores: solicite prova de guarda quando exigido e garanta que respostas vão para a parte correta.

Modele isso explicitamente em seu esquema de dados (por exemplo, “solicitante” vs “titular do dado”) e registre como a autoridade foi estabelecida.

Use verificação baseada em risco (e explique)

Nem todo pedido tem o mesmo risco. Defina regras que elevem a exigência de verificação quando:

- O pedido envolve dados sensíveis (saúde, finanças, localização precisa)

- A resposta incluirá documentos ou notas em texto livre

- O pedido vem de um dispositivo novo, região incomum ou domínio de e-mail suspeito

Quando você escalar a verificação, mostre uma razão curta e em linguagem simples para que não pareça arbitrário.

Artefatos de verificação (IDs, documentos de autorização, eventos de auditoria) devem ser criptografados, com controle de acesso e visíveis apenas a papéis limitados. Armazene apenas o necessário, mantenha um prazo de retenção claro e automatize a exclusão.

Trate evidências de verificação como dados sensíveis por si só, com entradas refletidas na trilha de auditoria para prova posterior de conformidade.

Mapeie seus dados e construa conectores de sistemas

Converta seu build em créditos

Compartilhe o que você construiu com Koder.ai e ganhe créditos pelo programa de conteúdo.

Um app de pedidos de acesso a dados só é tão bom quanto sua visibilidade sobre onde dados pessoais realmente vivem. Antes de escrever um conector, construa um inventário prático de sistemas que você consiga manter ao longo do tempo.

Crie um inventário vivo de sistemas

Comece com os sistemas mais propensos a conter informações identificáveis:

- Bancos de dados principais (produção, analytics, data warehouse)

- Ferramentas SaaS (CRM, email marketing, faturamento, analytics de produto)

- Sistemas de suporte (ticketing, transcrições de chat, gravações de chamadas)

- Logs e streams de eventos (logs de aplicação, CDN/WAF, logs de autenticação)

Para cada sistema, registre: dono, finalidade, categorias de dados armazenadas, identificadores disponíveis (email, user ID, device ID), como acessar (API/SQL/export), e quaisquer restrições (limites de taxa, retenção, tempo de resposta do fornecedor). Esse inventário vira sua “fonte da verdade” operacional quando os pedidos chegam.

Conectores não precisam ser sofisticados; precisam ser confiáveis:

- Pulls via API para ferramentas SaaS (sync incremental quando possível)

- Consultas de banco para sistemas de primeira parte (queries parametrizadas por identificador)

- Exports de fornecedores para ferramentas sem API (formato do documento, cadência e quem os aciona)

Mantenha conectores isolados do resto do app para poder atualizá-los sem quebrar o fluxo.

Normalize dados para revisão

Sistemas diferentes descrevem a mesma pessoa de formas distintas. Normalize registros recuperados em um esquema consistente para que avaliadores não estejam comparando maçãs com laranjas. Um modelo simples e prático é:

person_identifier (o que você usou para casar)data_category (perfil, comunicações, transações, telemetria)field_name e field_valuerecord_timestamp

Rastreie proveniência para cada campo

A proveniência torna os resultados defensáveis. Armazene metadados junto a cada valor:

- Sistema fonte e objeto/tabela

- Horário de recuperação e timestamp original

- Método de correspondência (exato, fuzzy) e score de confiança

Quando alguém perguntar “De onde veio isso?”, você terá uma resposta precisa — e um caminho claro para corrigir ou excluir quando exigido.

Construa o mecanismo de recuperação e matching de dados

Esta é a parte “encontre tudo sobre esta pessoa” do seu app — e a mais propensa a criar risco de privacidade se for feita de qualquer maneira. Um bom mecanismo de recuperação e matching é deliberado: procura suficientemente para ser completo, mas com parcimônia para não trazer dados não relacionados.

Projete seu motor em torno dos identificadores que você pode coletar de forma confiável no intake. Pontos de partida comuns incluem email, telefone, ID do cliente, número de pedido e endereço.

Depois expanda para identificadores que frequentemente aparecem em produto e analytics:

- Contas vinculadas (contas pai/filho, perfis de domicílio, admins de empresa)

- IDs de dispositivo e identificadores de publicidade (quando aplicável e legalmente suportado)

- IDs de sessão e cookies (tipicamente menor confiança)

Para sistemas que não compartilham chave estável, adicione matching fuzzy (por exemplo, nomes normalizados + endereço) e trate resultados como “candidatos” que exigem revisão.

Minimize a sobrecoleta por padrão

Evite a tentação de “exportar toda a tabela de usuários”. Construa conectores que consultem por identificador e retornem apenas campos relevantes quando possível — especialmente para logs e streams de eventos. Buscar menos reduz tempo de revisão e diminui a chance de divulgar dados de terceiros.

Um padrão prático é um fluxo em duas etapas: (1) executar checagens leves de “este identificador existe?” e então (2) puxar registros completos apenas para correspondências confirmadas.

Aplique isolamento multi-tenant

Se seu app atende múltiplas marcas, regiões ou unidades de negócio, toda query deve carregar um escopo de tenant. Aplique filtros de tenant na camada de conector (não só na UI) e valide isso em testes para evitar vazamento entre tenants.

Planeje duplicados e ambiguidades:

- Perfis duplicados entre sistemas e ao longo do tempo

- Emails compartilhados (caixas familiares, endereços de função como billing@)

- Contas mescladas e identificadores históricos

Armazene score de confiança da correspondência, evidências (qual identificador casou) e timestamps para que revisores possam explicar — e defender — por que registros foram incluídos ou excluídos.

Adicione revisão, redação e empacotamento da resposta

Prototipe o fluxo completo

Valide cedo seu fluxo DSAR mínimo de ponta a ponta e itere com segurança conforme os requisitos mudam.

Quando seu motor de recuperação monta os registros relevantes, você ainda não deve enviá-los direto ao solicitante. A maioria das organizações precisa de uma etapa de revisão humana para evitar divulgação acidental de dados de terceiros, informações confidenciais de negócios ou conteúdo restrito por lei ou contrato.

Construa uma fila de revisão que as pessoas realmente usem

Crie um espaço de “revisão de caso” estruturado que permita aos revisores:

- Ver o conjunto compilado agrupado por sistema fonte (CRM, suporte, faturamento, logs de produto)

- Filtrar por categoria de dado (identificadores, comunicações, transações, dados de dispositivo)

- Abrir a evidência subjacente (IDs de registro, timestamps, sistema de origem)

- Adicionar notas internas e solicitar re-fetch se algo parecer incompleto

Aqui você também padroniza decisões. Um conjunto pequeno de tipos de decisão (incluir, redigir/ocultar, reter, precisa de jurídico) mantém respostas consistentes e mais fáceis de auditar.

Redação e retenção: trate-as como recursos de primeira classe

Seu app deve suportar tanto remover partes sensíveis de um registro quanto excluir registros inteiros quando a divulgação não for permitida.

A redação deve cobrir:

- Dados de terceiros (nomes, emails, telefones em threads de mensagens)

- Informações confidenciais de negócio (detalhes de ferramentas internas, identificadores sensíveis de segurança)

- Campos de texto livre onde conteúdo sensível frequentemente aparece (notas, transcrições, anexos)

As exclusões devem ser possíveis quando os dados não podem ser divulgados, com motivos documentados (por exemplo: material legalmente privilegiado, segredos comerciais ou conteúdo que prejudicaria terceiros).

Não apenas oculte o dado — registre a justificativa de forma estruturada para poder defender a decisão depois.

Empacote entregáveis para humanos e máquinas

A maioria dos fluxos DSAR funciona melhor quando você gera dois entregáveis:

- Um relatório legível por humanos (HTML/PDF) resumindo o que foi encontrado e o que foi retido ou redactado

- Uma exportação legível por máquinas (JSON/CSV) contendo os dados divulgados em um esquema previsível

Inclua metadados úteis ao longo do pacote: fontes, datas relevantes, explicações das redações/exclusões e próximos passos claros (como fazer perguntas, apelar, corrigir dados). Isso transforma a resposta de um despejo de dados em um resultado compreensível.

Se quiser uma sensação consistente entre casos, use um template de resposta e mantenha versões para mostrar qual template foi usado na hora do cumprimento. Combine isso com seus logs de auditoria para que cada alteração no pacote seja rastreável.

Controles de segurança, permissões e logs de auditoria

Segurança não é um recurso que você “adiciona depois” em um app de pedidos de acesso a dados — é a base que evita vazamentos e prova que você tratou cada solicitação corretamente. O objetivo é simples: apenas as pessoas certas veem os dados certos, cada ação é rastreável e arquivos exportados não podem ser abusados.

Permissões baseadas em papéis (RBAC)

Comece com controles de acesso claros por papéis para que responsabilidades não se confundam. Papéis típicos incluem:

- Admin de privacidade: configura políticas, conectores, templates e escalonamentos.

- Revisor: inspeciona registros recuperados, sinaliza casos de borda, sugere redações.

- Aprovador: assinatura final antes de qualquer dado ser liberado.

- Auditor: acesso somente leitura ao histórico do caso, evidências e relatórios.

Mantenha permissões granulares. Por exemplo, um revisor pode acessar dados recuperados mas não alterar prazos, enquanto um aprovador pode liberar resposta mas não editar credenciais de conectores.

Trilha de auditoria imutável (prove o que aconteceu)

Seu fluxo DSAR deve gerar um log de auditoria append-only cobrindo:

- Quem viu, alterou, exportou ou excluiu algo

- Quais registros foram acessados (ao menos identificadores e sistema fonte)

- Quando as ações ocorreram (timestamps com timezone)

- Por que as ações aconteceram (notas do caso, códigos de decisão)

Torne entradas de auditoria difíceis de manipular: restrinja gravação ao serviço da aplicação, impeça edições e considere armazenamento write-once ou hashing/assinatura de lotes de log.

Os logs de auditoria também defendem decisões como divulgação parcial ou negação.

Criptografia, chaves e tratamento de segredos

Criptografe em trânsito (TLS) e em repouso (bancos, armazenamento de objetos, backups). Armazene segredos (tokens de API, credenciais de BD) em um gerenciador de segredos dedicado — não em código, arquivos de configuração ou tickets de suporte.

Para exports, use links de download assinados de curta duração e arquivos criptografados quando apropriado. Restrinja quem pode gerar exports e configure expiração automática.

Prevenção de abuso e downloads seguros

Apps de privacidade atraem tentativas de scraping e engenharia social. Adicione:

- Rate limits e throttling em portais e endpoints de download

- Detecção de anomalia (picos repentinos de casos, falhas repetidas de verificação, atividade admin incomum)

- Downloads seguros (scan de vírus, watermarking e opções “apenas visualização” para revisão interna)

Esses controles reduzem risco mantendo o sistema utilizável para clientes reais e equipes internas.

Um fluxo DSAR vence ou perde por duas coisas que os clientes percebem imediatamente: se você responde no prazo e se suas atualizações são claras e confiáveis. Trate comunicação como recurso de primeira classe — não apenas alguns e-mails colados no final.

Mensagens baseadas em templates que permaneçam consistentes

Comece com um pequeno conjunto de templates aprovados que sua equipe possa reutilizar e localizar. Mantenha-os curtos, específicos e livres de excesso jurídico.

Templates comuns:

- “Verificação necessária”: o que você precisa, como fornecer e o que acontecerá depois

- “Aviso de extensão”: motivo, nova data de vencimento e o que está em andamento

- “Conclusão”: o que foi fornecido, como acessar com segurança e como fazer perguntas de acompanhamento

Adicione variáveis (ID do caso, datas, link do portal, método de entrega) para que o app preencha detalhes automaticamente, preservando a redação aprovada por jurídico/privacidade.

Rastreamento de prazos por jurisdição e tipo de solicitação

Prazos variam por lei (por exemplo, GDPR vs CCPA/CPRA), tipo de solicitação (acesso, exclusão, correção) e se a verificação de identidade está pendente. Seu app deve calcular e exibir:

- a data de vencimento atual e a razão de como foi definida (regra + estado)

- condições de pausa (por exemplo, aguardando verificação) e como afetam timers

- eligibilidade para extensão e uma ação “enviar aviso de extensão” que registre na auditoria

Torne prazos visíveis em toda parte: lista de casos, detalhe do caso e lembretes para equipe.

Integrações: email, ticketing e mensagens

Nem toda organização quer mais uma caixa de entrada. Forneça webhooks e integrações por e-mail para que atualizações fluam para ferramentas existentes (por exemplo, helpdesk ou chat interno).

Use hooks orientados a eventos como case.created, verification.requested, deadline.updated e response.delivered.

Atualizações no portal do cliente e links de entrega seguros

Um portal simples reduz idas e vindas: clientes veem status (“recebido”, “verificando”, “em andamento”, “pronto”), enviam documentos e recuperam resultados.

Ao entregar dados, evite anexos. Forneça links de download autenticados e com tempo limitado e orientação clara sobre por quanto tempo o link está ativo e o que fazer se expirar.

Retenção, relatórios e alinhamento de políticas

Crie um app DSAR rapidamente

Transforme seu fluxo de trabalho DSAR em um app React funcional com backend em Go + PostgreSQL a partir do chat.

Retenção e relatórios são onde uma ferramenta DSAR deixa de ser “um app de workflow” e passa a agir como um sistema de conformidade. O objetivo é simples: manter o que você precisa, apagar o que não precisa e provar isso com evidências.

Defina regras de retenção claras (por tipo de artefato)

Defina retenção por tipo de objeto, não apenas por “caso fechado”. Uma política típica separa:

- Registro do caso (detalhes da solicitação, prazos, ações tomadas)

- Evidência de verificação de identidade (documentos, checagens de liveness, tokens)

- Exports e pacotes de resposta (ZIP/PDF/JSON entregues)

- Logs de auditoria (histórico imutável de eventos)

Mantenha períodos de retenção configuráveis por jurisdição e tipo de solicitação. Por exemplo, você pode reter logs de auditoria por mais tempo que evidências de identidade, e apagar exports rapidamente após entrega enquanto conserva um hash e metadados para provar o que foi enviado.

Holds legais e exceções (pausar ou limitar processamento)

Adicione um status explícito de legal hold que possa pausar timers de exclusão e restringir ações da equipe. Deve suportar:

- Um código de motivo (litígio, investigação, disputa contratual)

- Escopo (caso inteiro vs fontes de dados específicas)

- Datas de aprovação e revisão (para que holds não se tornem permanentes por acidente)

Modele também exceções e limitações (por exemplo, dados de terceiros, comunicações privilegiadas). Trate-as como resultados estruturados, não notas em texto livre, para que possam ser relatadas de forma consistente.

Relatórios que resistam ao escrutínio

Reguladores e auditores internos pedem tendências, não apenas anedotas. Construa relatórios cobrindo:

- Volumes por tipo de solicitação (acesso, exclusão, correção)

- Tempos de resposta vs prazos estatutários

- Resultados (cumprido, parcialmente cumprido, negado)

- Exceções aplicadas e frequência

Exporte relatórios em formatos comuns e mantenha definições de relatório versionadas para que números sejam explicáveis.

Seu app deve referenciar as mesmas regras que sua organização publica. Link diretamente recursos internos como /privacy e /security das configurações admin e das visualizações de caso, para que operadores possam verificar o “porquê” por trás de cada escolha de retenção.

Testes, monitoramento e operações contínuas

Um app DSAR não está “pronto” quando a UI funciona. As falhas mais arriscadas ocorrem nas bordas: identidades desencontradas, timeouts de conectores e exports que silenciosamente omitem dados. Planeje testes e operações como recursos de primeira classe.

Teste os casos que quebram confiança

Construa uma suíte de testes repetível ao redor de armadilhas reais de DSAR:

- Pedidos para pessoa errada: mesmo nome, aliases de email compartilhados, números reciclados, contas familiares. Verifique se o sistema rejeita ou escala quando a confiança é baixa.

- Correspondências parciais: um sistema tem “Liz”, outro “Elizabeth”, um tem endereços antigos. Confirme que a lógica de matching mostra evidência e suporta revisão manual.

- Contas grandes: históricos volumosos de transações e longas threads de mensagens. Garanta paginação, timeouts e limites de tamanho de export funcionem bem.

- Anexos: IDs enviados, autorizações e documentos de apoio. Teste escaneamento de malware, restrições de tipo de arquivo, criptografia de armazenamento e como anexos aparecem na trilha de auditoria.

Inclua fixtures “golden” para cada conector (registros de exemplo + saída esperada), para detectar mudanças de esquema cedo.

Monitore o que realmente falha em produção

Monitoramento operacional deve cobrir saúde do app e resultados de conformidade:

- Latência e taxa de erro dos conectores: acompanhe por sistema. Um conector lento de RH ou CRM pode travar todo caso.

- Backlog de filas: se jobs de recuperação ou redação se acumulam, prazos vão estourar. Alerta pela idade do job mais antigo, não só pelo tamanho da fila.

- Falhas em exports e empacotamento: monitore falhas de geração, arquivos corrompidos e seções faltantes.

- Erros de download: observe links expirados, problemas de permissão e retries repetidos que indiquem fluxo de entrega quebrado.

Associe métricas a logs estruturados para responder: “Qual sistema falhou, para qual caso, e o que o usuário viu?”.

Gestão de mudança e rollout seguro

Espere mudanças: novas ferramentas são adicionadas, nomes de campo mudam e fornecedores caem. Crie um playbook de conectores (dono, método de auth, limites de taxa, campos PII conhecidos) e um processo para aprovações de mudança de esquema.

Um plano de rollout faseado prático:

- Piloto com uma região e 2–3 sistemas principais.

- Expandir para sistemas restantes com execuções em sombra (gerar respostas internamente antes de enviar).

- Endurecer com testes de carga, caminhos de escalonamento e propriedade on-call documentada.

Checklist de melhoria contínua: revise relatórios de falha mensalmente, ajuste thresholds de matching, atualize templates, reúna treinamentos para revisores e aposente conectores não usados para reduzir risco.

Se estiver iterando rápido, considere uma estratégia de ambientes que suporte releases frequentes e de baixo risco (por exemplo, deploys staged com capacidade de reverter). Plataformas como Koder.ai suportam iteração rápida com deploy/hosting e export de código fonte, útil quando fluxos de privacidade mudam e você precisa manter implementação e auditabilidade alinhadas.