Objetivos, Usuários e Escopo das Revisões de Segurança de Fornecedores

Antes de desenhar telas ou escolher um banco de dados, alinhe o que o app deve alcançar e para quem ele é. A gestão de revisões de segurança de fornecedores falha com mais frequência quando equipes diferentes usam as mesmas palavras (“revisão”, “aprovação”, “risco”) para significar coisas diferentes.

Quem usará o app

A maioria dos programas tem pelo menos quatro grupos de usuários, cada um com necessidades diferentes:

- Segurança / GRC: dono do processo de revisão, das perguntas, requisitos de evidência e decisão final de risco.

- Procurement / Gestão de Fornecedores: precisa de intake rápido, status claro e visibilidade de renovações para que compras não sejam bloqueadas no último minuto.

- Jurídico / Privacidade: foca em termos de processamento de dados, DPA/SCCs, notificação de violação e onde os dados são armazenados.

- Contatos do fornecedor: querem um portal simples para responder uma vez, enviar evidências e responder follow-ups sem longos threads de e-mail.

Implicação de design: você não está construindo “um workflow”. Está construindo um sistema compartilhado onde cada papel vê uma visão curada da mesma revisão.

O que “revisão de segurança de fornecedor” significa na sua empresa

Defina os limites do processo em linguagem simples. Por exemplo:

- Uma revisão cobre apenas ferramentas SaaS, ou também consultores, agências e provedores de hospedagem?

- O objetivo é confirmar controles básicos ou quantificar risco e aprovar exceções?

- Você está revisando o fornecedor (empresa como um todo) ou o serviço (um produto específico e como vocês o usam)?

Escreva o que dispara uma revisão (nova compra, renovação, mudança material, novo tipo de dado) e o que significa “feito” (aprovado, aprovado com condições, rejeitado ou adiado).

Pontos de dor atuais para eliminar

Torne o escopo concreto listando o que dói hoje:

- Status presos em threads de e-mail e caixas de entrada privadas

- Planilhas que saem de sincronia, sem uma fonte única de verdade

- Evidência faltando ou desatualizada (SOC 2, ISO, testes de penetração) e sem rastreamento de expiração

- Handoff pouco claro entre Segurança, Procurement e Jurídico

- Sem maneira consistente de registrar decisões, exceções ou controles compensatórios

Esses pontos de dor viram seu backlog de requisitos.

Métricas de sucesso que mantêm o projeto honesto

Escolha algumas métricas que você possa medir desde o dia um:

- Tempo de ciclo (intake → decisão) por tier de fornecedor

- Taxa de conclusão no prazo vs SLAs

- Contagem de revisões vencidas e média de dias em atraso

- Taxa de retrabalho (revisões devolvidas ao fornecedor por falta de informação)

Se o app não consegue reportar isso de forma confiável, ele não está realmente gerenciando o programa—está apenas armazenando documentos.

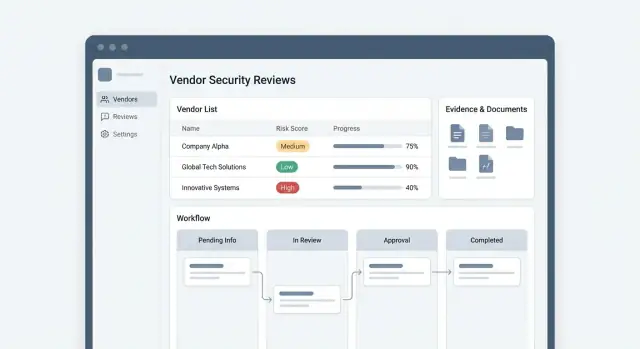

Design do Workflow: Do Intake à Aprovação

Um workflow claro é a diferença entre “ping-pong de e-mails” e um programa de revisão previsível. Antes de construir telas, mapeie o caminho ponta a ponta que uma solicitação percorre e decida o que deve acontecer em cada etapa para chegar a uma aprovação.

Mapeie o fluxo ponta a ponta

Comece com uma espinha dorsal simples e linear que você pode estender depois:

Intake → Triagem → Questionário → Coleta de evidências → Avaliação de segurança → Aprovação (ou rejeição).

Para cada estágio, defina o que significa “concluído”. Por exemplo, “Questionário completo” pode exigir 100% das perguntas obrigatórias respondidas e um responsável de segurança atribuído. “Evidência coletada” pode exigir um conjunto mínimo de documentos (relatório SOC 2, resumo de pentest, diagrama de fluxo de dados) ou uma exceção justificada.

Defina pontos de entrada (como as revisões começam)

A maioria dos apps precisa de pelo menos três formas de criar uma revisão:

- Pedido de novo fornecedor: iniciado por Procurement, TI ou um dono de negócio

- Renovação: criada automaticamente com base na data de expiração de uma revisão

- Revisão acionada por incidente: criada quando ocorre uma violação do fornecedor ou mudança material

Trate esses como templates diferentes: eles podem compartilhar o mesmo workflow, mas usar prioridades, questionários obrigatórios e prazos padrão diferentes.

Status, SLAs e propriedade

Torne os status explícitos e mensuráveis—especialmente os estados de “aguardando”. Comuns incluem Aguardando fornecedor, Em revisão de segurança, Aguardando aprovador interno, Aprovado, Aprovado com exceções, Rejeitado.

Atribua SLAs ao dono do status (fornecedor vs equipe interna). Isso permite que seu dashboard mostre “bloqueado pelo fornecedor” separadamente de “atraso interno”, o que muda como você equipa e escala.

Automação vs julgamento humano

Automatize roteamento, lembretes e criação de renovações. Mantenha pontos de decisão humanos para aceitação de risco, controles compensatórios e aprovações.

Uma regra útil: se uma etapa precisa de contexto ou trade-offs, armazene um registro de decisão em vez de tentar automatizá-la.

Modelo de Dados Central: Fornecedores, Revisões, Questionários, Evidências

Um modelo de dados limpo é o que permite ao app escalar de “questionário pontual” para um programa repetível com renovações, métricas e decisões consistentes. Trate o fornecedor como o registro de longa duração e todo o resto como atividade vinculada a ele no tempo.

Fornecedor (o perfil durável)

Comece com uma entidade Fornecedor que muda lentamente e é referenciada em todo lugar. Campos úteis incluem:

- Dono de negócio (sponsor interno), departamento e contatos primários

- Criticidade / tier (ex.: baixo/médio/alto) e status “em produção”

- Tipos de dados tratados (PII, dados de pagamento, saúde, código-fonte, etc.)

- Sistemas / integrações que eles tocam (SSO, data warehouse, ferramentas de suporte)

- Noções básicas do contrato (datas de início/fim) para automatizar renovações depois

Modele tipos de dados e sistemas como valores estruturados (tabelas ou enums), não texto livre, para manter relatórios precisos.

Revisão (uma avaliação pontual)

Cada Revisão é um snapshot: quando começou, quem a solicitou, escopo, tier na época, datas de SLA e a decisão final (aprovado/aprovado com condições/rejeitado). Armazene a racionalidade da decisão e links para quaisquer exceções.

Questionário (templates e respostas)

Separe QuestionnaireTemplate de QuestionnaireResponse. Templates devem suportar seções, perguntas reutilizáveis e branching (perguntas condicionais com base em respostas anteriores).

Para cada pergunta, defina se evidência é exigida, tipos de resposta permitidos (sim/não, multi-select, upload de arquivo) e regras de validação.

Evidência e artefatos

Trate uploads e links como registros de Evidência vinculados a uma revisão e, opcionalmente, a uma pergunta específica. Adicione metadados: tipo, timestamp, quem forneceu e regras de retenção.

Finalmente, armazene artefatos da revisão—notas, achados, tarefas de remediação e aprovações—como entidades de primeira classe. Manter um histórico completo da revisão possibilita renovações, acompanhamento de tendências e revisões de follow-up mais rápidas sem re- perguntar tudo.

Papéis, Permissões e Acesso do Fornecedor

Papéis claros e permissões rigorosas mantêm um app de revisão de fornecedores útil sem transformá-lo num risco de vazamento. Projete isso cedo, porque permissões afetam workflow, UI, notificações e trilha de auditoria.

Papéis centrais para modelar

A maioria das equipes precisa de cinco papéis:

- Requester: inicia uma revisão (geralmente Procurement, TI ou dono de negócio), acompanha status e responde perguntas de contexto (que dados o fornecedor toca, uso pretendido, valor do contrato).

- Reviewer: conduz a avaliação, solicita evidências, faz follow-up e propõe uma decisão.

- Approver: aceita formalmente o resultado do risco (aprovar, aprovar com condições, rejeitar), tipicamente liderança de Segurança, Jurídico ou Risco.

- Respondente do fornecedor: completa questionários e envia evidências.

- Admin: gerencia templates, integrações, atribuições de papéis e configurações globais.

Mantenha papéis separados de “pessoas”. A mesma pessoa pode ser requester em uma revisão e reviewer em outra.

Permissões para evidências sensíveis

Nem todos os artefatos da revisão devem ser visíveis para todos. Trate itens como relatórios SOC 2, resultados de pentest, políticas de segurança e contratos como evidência restrita.

Abordagem prática:

- Separe metadados da revisão (nome do fornecedor, status, data de renovação) de anexos restritos.

- Adicione uma flag de visibilidade de evidência (ex.: “Todos internos”, “Apenas equipe de revisão”, “Jurídico + Segurança apenas”).

- Registre todo acesso a arquivos restritos (visualização/download) para responsabilidade.

Acesso seguro do fornecedor (e isolamento)

Fornecedores devem ver apenas o que precisam:

- Limite contas de fornecedor à própria organização e suas solicitações.

- Forneça uma visão de portal dedicada: questionários atribuídos, pedidos de upload e mensagens—nada mais.

- Desative busca cross-vendor e oculte comentários internos por padrão.

Delegação, backups e continuidade

Revisões travam quando uma pessoa-chave está ausente. Dê suporte a:

- Delegados (cobertura temporária com as mesmas permissões)

- Backups para aprovação (aprovadores secundários após um limiar de SLA)

- Uma ação clara “reassinar revisão” com motivo obrigatório, capturado no log de auditoria

Isso mantém as revisões em movimento preservando o princípio do menor privilégio.

Um programa de revisão pode parecer lento quando cada solicitação começa com um questionário longo. A solução é separar intake (rápido, leve) da triagem (decidir o caminho certo).

Escolha alguns canais de intake (e mantenha consistência)

A maioria das equipes precisa de três pontos de entrada:

- Formulário interno para funcionários (Procurement, Jurídico, Engenharia) iniciarem uma revisão

- Ticket de Procurement (ex.: Jira/Service Desk) que pode criar automaticamente um registro de revisão

- Intake por API para ferramentas que já sabem quando um novo fornecedor está sendo onboarded

Independente do canal, normalize solicitações na mesma fila “New Intake” para não criar processos paralelos.

Coleta do mínimo inicial

O formulário de intake deve ser curto o suficiente para que as pessoas não chateiem. Mire em campos que habilitem roteamento e priorização:

- Nome do fornecedor e site

- Dono de negócio (requester) e departamento

- O que o fornecedor fará (categoria/caso de uso)

- Tipos de dados envolvidos (PII, dados de pagamento, saúde, nenhum)

- Nível de acesso (acesso produção, apenas interno, sem acesso)

- Data de go-live / prazo de compra

Adie perguntas profundas de segurança até saber o nível de revisão.

Regras de triagem que criam caminhos claros

Use regras de decisão simples para classificar risco e urgência. Por exemplo, marque como alta prioridade se o fornecedor:

- Processa PII ou dados de pagamento

- Recebe acesso em produção ou integração privilegiada

- É crítico para operações (faturamento, autenticação, infraestrutura central)

Auto-roteamento para fila e aprovador corretos

Uma vez triado, atribua automaticamente:

- O template de revisão correto (lite vs full)

- A fila correta (ex.: Segurança, Privacidade, Compliance)

- Um aprovador com base em tipo de dado, região ou unidade de negócio

Isso mantém SLAs previsíveis e evita que revisões “se percam” na caixa de entrada de alguém.

Questionários e UX de Coleta de Evidências

Implemente uma ferramenta interna rapidamente

Vá do chat para uma ferramenta interna ativa com implantação e hospedagem integradas.

A UX para questionários e evidências é onde revisões de fornecedores ou avançam rapidamente—ou travam. Mire em um fluxo previsível para revisores internos e genuinamente fácil para fornecedores completarem.

Crie uma pequena biblioteca de templates de questionário mapeados por tier de risco (baixo/médio/alto). O objetivo é consistência: o mesmo tipo de fornecedor deve ver as mesmas perguntas sempre, e revisores não devem recriar formulários do zero.

Mantenha templates modulares:

- Um conjunto “baseline” curto (informações da empresa, tratamento de dados, controles de acesso)

- Seções adicionais para casos de maior risco (resposta a incidentes, SDLC, pentesting, subcontratados)

Quando uma revisão é criada, pré-selecione o template com base no tier e mostre ao fornecedor um indicador claro de progresso (ex.: 42 perguntas, ~20 minutos).

Torne a submissão de evidências flexível (uploads + links)

Fornecedores costumam já ter artefatos como relatórios SOC 2, certificados ISO, políticas e sumários de scans. Suporte uploads de arquivos e links seguros para que eles forneçam o que têm sem fricção.

Para cada pedido, rotule em linguagem simples (“Enviar relatório SOC 2 Tipo II (PDF) ou compartilhar link com validade”) e inclua uma breve dica de “como é bom”.

Acompanhe a validade e automatize lembretes

Evidência não é estática. Armazene metadados ao lado de cada artefato—data de emissão, data de expiração, período coberto e (opcional) notas do revisor. Use esses metadados para acionar lembretes de renovação (para o fornecedor e internamente) para que a próxima revisão anual seja mais rápida.

Seja amigável ao fornecedor: orientação e prazos

Cada página do fornecedor deve responder três perguntas imediatamente: o que é exigido, quando vence e quem contatar.

Use datas de vencimento claras por pedido, permita submissão parcial e confirme recebimento com um status simples (“Enviado”, “Precisa de esclarecimento”, “Aceito”). Se suportar acesso do fornecedor, vincule-os diretamente ao checklist deles em vez de instruções genéricas.

Pontuação de Risco, Exceções e Registro de Decisões

Uma revisão não termina quando o questionário está “completo”. Você precisa de uma forma repetível de transformar respostas e evidências em uma decisão que stakeholders confiem e auditores consigam rastrear.

Uma abordagem de pontuação que permanece compreensível

Comece com tiering baseado no impacto do fornecedor (ex.: sensibilidade de dados + criticidade do sistema). O tier define o patamar: um processador de folha de pagamento e um serviço de entrega de lanches não devem ser avaliados da mesma forma.

Depois, pontue dentro do tier usando controles ponderados (criptografia, controles de acesso, resposta a incidentes, cobertura SOC 2, etc.). Mantenha os pesos visíveis para que os revisores possam explicar os resultados.

Adicione red flags que podem sobrepor a pontuação numérica—itens como “sem MFA para acesso admin”, “violação conhecida sem plano de remediação” ou “não suporta exclusão de dados”. Red flags devem ser regras explícitas, não intuição do revisor.

Exceções sem perder o controle

A vida real exige exceções. Modele-as como objetos de primeira classe com:

- Tipo: controle compensatório, acesso de escopo limitado, aprovação temporária

- Dono: quem aceita o risco

- Expiração: baseada em data, com lembretes de renovação

- Condições: mudanças exigidas (ex.: habilitar SSO em 60 dias)

Isso permite que as equipes avancem enquanto ainda apertam o risco ao longo do tempo.

Registro de decisões e follow-ups necessários

Todo resultado (Aprovar / Aprovar com condições / Rejeitar) deve capturar racional, evidências vinculadas e tarefas de follow-up com datas de vencimento. Isso evita “conhecimento tribal” e acelera renovações.

Um resumo de risco simples para stakeholders

Exponha uma visão de “resumo de risco” em uma página: tier, pontuação, red flags, status de exceção, decisão e próximos marcos. Mantenha legível para Procurement e liderança—detalhes podem ficar um clique mais abaixo no registro completo da revisão.

Colaboração, Aprovações e Trilha de Auditoria

Ganhe créditos com indicações

Crie conteúdo ou indique colegas para ganhar créditos pelo tempo gasto no Koder.ai.

Revisões travam quando feedback está espalhado por threads de e-mail e notas de reunião. Seu app deve tornar colaboração o padrão: um registro compartilhado por revisão do fornecedor, com propriedade clara, decisões e timestamps.

Comentários, @menções e notas

Suporte comentários encadeados na revisão, em perguntas individuais e em itens de evidência. Adicione @menções para direcionar trabalho às pessoas certas (Segurança, Jurídico, Procurement, Engenharia) e para criar um feed leve de notificações.

Separe notas em dois tipos:

- Notas internas (só sua organização): pensamentos de triagem, racional de risco, pontos de negociação e lembretes.

- Notas visíveis ao fornecedor: esclarecimentos e pedidos que o fornecedor pode agir.

Essa divisão previne oversharing acidental enquanto mantém a experiência do fornecedor responsiva.

Aprovações, incluindo aprovação condicional

Modele aprovações como assinaturas explícitas, não uma mudança de status que alguém pode editar casualmente. Um padrão forte é:

- Aprovar

- Rejeitar

- Aprovar com condições (plano de remediação)

Para aprovação condicional, capture: ações exigidas, prazos, quem verifica e qual evidência fechará a condição. Isso permite que o negócio avance enquanto mantém o trabalho de risco mensurável.

Cada pedido deve virar uma tarefa com dono e data de vencimento: “Revisar SOC 2”, “Confirmar cláusula de retenção”, “Validar configurações SSO”. Faça tarefas atribuíveis a usuários internos e (quando apropriado) a fornecedores.

Opcionalmente sincronize tarefas com ferramentas de ticketing como Jira para combinar com fluxos existentes—mantendo a revisão do fornecedor como sistema de registro.

Uma trilha de auditoria completa

Mantenha uma trilha de auditoria imutável para: edições de questionário, uploads/exclusões de evidências, mudanças de status, aprovações e sign-offs de condições.

Cada entrada deve incluir quem fez, quando, o que mudou (antes/depois) e o motivo quando relevante. Bem feito, isso apoia auditorias, reduz retrabalho na renovação e torna relatórios críveis.

Integrações: SSO, Ticketing, Mensageria e Armazenamento

Integrações decidem se seu app de revisão de fornecedores parece “mais uma ferramenta” ou uma extensão natural do trabalho existente. O objetivo é simples: minimizar duplicação de entrada, manter pessoas nos sistemas que já consultam e garantir que evidências e decisões sejam fáceis de achar depois.

SSO para usuários internos (e acesso simples para fornecedores)

Para revisores internos, suporte SSO via SAML ou OIDC para alinhar acesso ao seu identity provider (Okta, Azure AD, Google Workspace). Isso facilita onboarding/offboarding e permite mapeamento de papéis por grupo (ex.: “Security Reviewers” vs “Approvers”).

Fornecedores geralmente não precisam de contas completas. Um padrão comum são links mágicos com prazo vinculados a um questionário ou pedido de evidência específico. Combine isso com verificação de e-mail opcional e regras claras de expiração para reduzir fricção mantendo acesso controlado.

Quando uma revisão gera correções necessárias, equipes costumam rastreá-las em Jira ou ServiceNow. Integre para que revisores possam criar tickets de remediação diretamente de um achado, pré-preenchidos com:

- nome do fornecedor e ID da revisão

- sistema/produto afetado

- controle requerido e data de vencimento

- severidade e critérios recomendados de aceitação

Sincronize o status do ticket (Open/In Progress/Done) de volta para o app para que donos de revisão vejam progresso sem perseguir atualizações.

Mensageria: Slack/Teams para prazos e aprovações

Adicione notificações leves onde as pessoas já trabalham:

- prazos de questionários e uploads de evidência

- pedidos de aprovação com links profundos de um clique para a revisão

- lembretes quando SLAs estão próximos de violar

Mantenha mensagens acionáveis e mínimas, e permita que usuários configurem frequência para evitar fadiga de alertas.

Evidências costumam viver no Google Drive, SharePoint ou S3. Integre armazenando referências e metadados (file ID, versão, uploader, timestamp) e aplicando menor privilégio.

Evite copiar arquivos sensíveis desnecessariamente; quando armazenar, aplique criptografia, regras de retenção e permissões por revisão. Uma abordagem prática: links de evidência vivem no app, acesso é governado pelo seu IdP e downloads são logados para auditoria.

Requisitos de Segurança e Privacidade para o App Web

Uma ferramenta de revisão de fornecedores rapidamente vira repositório de material sensível: relatórios SOC, resumos de pentest, diagramas de arquitetura, questionários e às vezes dados pessoais. Trate-o como um sistema interno de alto valor.

Proteja uploads de evidência

Evidência é a maior superfície de risco porque aceita arquivos não confiáveis.

Defina restrições claras: whitelist de tipos de arquivo, limites de tamanho e timeouts para uploads lentos. Rode escaneamento de malware em cada arquivo antes de ficar disponível aos revisores e isole o que for suspeito.

Armazene arquivos criptografados em repouso (idealmente com chaves por tenant se você servir múltiplas unidades). Use links de download assinados e de curta duração e evite expor caminhos diretos de object storage.

Aplique padrões seguros por default

Segurança deve ser comportamento padrão, não opção de configuração.

Use menor privilégio: novos usuários começam com acesso mínimo, e contas de fornecedor vêem apenas suas solicitações. Proteja formulários e sessões com defesas CSRF, cookies seguros e expiração estrita de sessão.

Adicione rate limiting e controles anti-abuso para login, endpoints de upload e exports. Valide e sanitize todas entradas, especialmente campos de texto livre que podem ser renderizados na UI.

Logging e auditabilidade para ações sensíveis

Registre acessos a evidências e eventos-chave do workflow: visualização/download de arquivos, exportações, mudança de pontuação de risco, aprovações de exceção e modificações de permissões.

Torne logs à prova de adulteração (armazenamento append-only) e pesquisáveis por fornecedor, revisão e usuário. Tenha uma UI de “trilha de auditoria” para que stakeholders não técnicos respondam “quem viu o quê e quando?” sem fuçar logs brutos.

Retenção, exclusão e legal holds

Defina por quanto tempo mantém questionários e evidências e torne isso aplicável.

Dê suporte a políticas de retenção por fornecedor/review, workflows de exclusão que incluam arquivos e exports derivados, e flags de “legal hold” que sobrescrevam exclusão quando necessário. Documente esses comportamentos nas configurações do produto e nas políticas internas, e garanta que exclusões sejam verificáveis (ex.: recibos de exclusão e entradas de auditoria admin).

Relatórios, Dashboards e Gestão de Renovação

Construa seu fluxo de revisão rapidamente

Transforme o fluxo da entrada à aprovação em um app funcional conversando com Koder.ai.

Relatórios é onde seu programa de revisão torna-se gerenciável: você para de perseguir atualizações por e-mail e começa a direcionar trabalho com visibilidade compartilhada. Mire em dashboards que respondam “o que está acontecendo agora?” além de exports que satisfaçam auditores sem trabalho manual em planilhas.

Dashboards que geram ação

Um dashboard inicial útil é menos sobre gráficos e mais sobre filas. Inclua:

- Pipeline de revisões por status (Intake, Em Progresso, Aguardando Fornecedor, Aguardando Aprovador, Aprovado/Rejeitado)

- Itens vencidos (questionários, pedidos de evidência, aprovações) com donos e datas de vencimento

- Fornecedores de alto risco e revisões “alto risco + bloqueadas” que precisam de escalonamento

Faça filtros como primeira classe: unidade de negócio, criticidade, revisor, dono de procurement, mês de renovação e tickets integrados.

Para Procurement e donos de negócio, ofereça uma visão “meus fornecedores”: o que está pendente, o que está bloqueado e o que está aprovado.

Exports prontos para auditoria

Auditores geralmente pedem prova, não resumos. Seu export deve mostrar:

- Quem aprovou o quê, quando e por quê (decisão, pontuação de risco na época, texto da exceção)

- Que evidência foi revisada (nome/ link do arquivo, versão, timestamps)

- Trilha de auditoria completa de eventos-chave (submetido, solicitadas mudanças, reaberto)

Suporte exports CSV e PDF, e permita exportar um “pacote de revisão” de um fornecedor para um período dado.

Calendário de renovações e lembretes

Trate renovações como recurso de produto, não uma planilha.

Rastreie datas de expiração de evidências (ex.: SOC 2, pentests, seguro) e crie um calendário de renovações com lembretes automáticos: primeiro para o fornecedor, depois para o dono interno e por fim escalonamento. Quando evidência é renovada, mantenha a versão antiga para histórico e atualize a próxima data de renovação automaticamente.

Plano de Rollout, Escopo MVP e Roteiro de Iteração

Lançar um app de revisão de fornecedores é menos sobre “construir tudo” e mais sobre fazer um workflow funcionar de ponta a ponta, depois aperfeiçoar com uso real.

Escopo do MVP (o que lançar primeiro)

Comece com um fluxo magro e confiável que substitua planilhas e threads de inbox:

- Intake: um formulário único para solicitar revisão (nome do fornecedor, serviço, tipos de dados, dono interno, data alvo)

- Questionário: envie um questionário padrão e acompanhe status (enviado, em progresso, submetido)

- Upload de evidências: área básica de evidência por revisão (SOC 2, pentest, políticas) com datas de expiração

- Decisão: registre resultado (aprovar/aprovar com condições/rejeitar), riscos-chave e follow-ups necessários

Mantenha o MVP opinativo: um questionário padrão, uma avaliação de risco simples e um timer de SLA básico. Regras de roteamento avançadas podem esperar.

Se quiser acelerar a entrega, uma plataforma vibe-coding como Koder.ai pode ser prática para esse tipo de sistema interno: você pode iterar no fluxo de intake, visões baseadas em papéis e estados do workflow via implementação guiada por chat, e depois exportar o código-fonte quando estiver pronto para internalizar. Isso é especialmente útil quando seu MVP ainda precisa de bases reais (SSO, trilha de auditoria, manipulação de arquivos e dashboards) sem um ciclo de meses para construir.

Piloto primeiro, depois expansão

Rode um piloto com uma equipe (ex.: TI, Procurement ou Segurança) por 2–4 semanas. Escolha 10–20 revisões ativas e migre apenas o necessário (nome do fornecedor, status atual, decisão final). Meça:

- tempo de intake → decisão

- % de revisões sem evidência na decisão

- pontos onde revisores e fornecedores “ficam presos” (onde abandonam)

Itere semanalmente (lançamentos pequenos, ganhos visíveis)

Adote uma cadência semanal com loop de feedback curto:

- check-in de 15 minutos com usuários do piloto

- uma melhoria para reduzir fricção (texto do template, menos campos, instruções mais claras ao fornecedor)

- uma melhoria para reduzir risco (campos obrigatórios para notas de decisão, lembretes de expiração de evidência)

Documentação que evita tickets de suporte

Escreva dois guias simples:

- Guia do admin: como editar questionários, gerenciar usuários e fechar revisões.

- Guia do fornecedor: como responder perguntas, enviar evidências e o que significa “aprovado com condições”.

Roteiro: o que adicionar em seguida

Planeje fases após o MVP: regras de automação (roteamento por tipo de dado), portal de fornecedor mais completo, APIs e integrações.

Se preço ou pacotes afetarem adoção (assentos, fornecedores, armazenamento), direcione stakeholders para /pricing cedo para que expectativas de rollout batam com o plano.