O que um app de Registro de Riscos Centralizado Deve Resolver

Um registro de riscos geralmente nasce como uma planilha — e isso funciona até que múltiplas equipes precisem atualizá‑la.

Por que planilhas se quebram

Planilhas têm dificuldade com o básico da propriedade operacional compartilhada:

- Caos de versões: “Final_v7_reallyfinal.xlsx” vira norma, e ninguém sabe qual arquivo é o atual.

- Propriedade incerta: uma linha não obriga quem deve revisar, aprovar ou atualizar um risco, então a responsabilidade se perde.

- Dor nos relatórios: agregar riscos por departamento, projeto ou categoria frequentemente exige filtros manuais, tabelas dinâmicas e copiar‑colar.

- Necessidade de auditoria: quando liderança ou auditores perguntam “quem mudou a pontuação e por quê?”, planilhas raramente fornecem um histórico confiável.

Um app centralizado resolve esses problemas tornando atualizações visíveis, rastreáveis e consistentes — sem transformar cada mudança em uma reunião de coordenação.

Resultados a buscar

Um bom app de registro de riscos deve entregar:

- Fonte única da verdade: um registro por risco, com status atual claro.

- Consistência: campos padronizados, taxonomia compartilhada e método de pontuação uniforme.

- Visibilidade: todos veem a mesma imagem — filtrada ao escopo de cada um.

- Responsabilidade: proprietários nomeados, prazos e revisões obrigatórias que não dependem de lembretes na caixa de entrada.

O que “centralizado” realmente significa

“Centralizado” não precisa significar “controlado por uma pessoa”. Significa:

- Um sistema (não muitos arquivos)

- Taxonomia compartilhada (categorias, causas, impactos, controles comuns)

- Pontuação padrão (para que “Alto” signifique o mesmo entre equipes)

Isso libera relatórios consolidados e priorização consistente.

Defina o limite: registro de riscos vs suite GRC completa

Um registro de riscos centralizado foca em capturar, pontuar, rastrear e reportar riscos de ponta a ponta.

Uma suíte GRC completa acrescenta capacidades mais amplas como gestão de políticas, mapeamento de compliance, programas de risco de fornecedores, coleta de evidências e monitoramento contínuo de controles. Definir esse limite cedo mantém sua primeira versão focada nos fluxos de trabalho que as pessoas realmente usarão.

Defina Usuários, Papéis e Governança

Antes de desenhar telas ou tabelas de banco, defina quem usará o app e o que “bom” significa operacionalmente. A maioria dos projetos de registro de riscos falha não porque o software não consiga armazenar riscos, mas porque ninguém concorda quem pode mudar o quê — ou quem é responsável quando algo está atrasado.

Personas-chave (mantenha simples)

Comece com alguns papéis claros que correspondam ao comportamento real:

- Proprietário do risco: responsável pelo risco, atualiza status e conduz remediação.

- Revisor/aprovador: valida qualidade (redação, pontuação, controles) e aprova mudanças chave.

- Admin: gerencia templates, campos, usuários e configuração; resolve problemas de acesso.

- Auditor: somente leitura mais acesso a evidências; precisa de rastreabilidade e consistência.

- Visualizador executivo: quer resumos e tendências, sem direitos de edição.

Se adicionar muitos papéis cedo, você gastará o MVP debatendo casos de borda.

Permissões por ação (criar, editar, aprovar, encerrar)

Defina permissões no nível de ação. Uma linha de base prática:

- Criar: proprietários de risco (e às vezes admins).

- Editar: proprietário enquanto o risco está em Rascunho; edições limitadas após aprovação.

- Aprovar: revisor/aprovador (nunca a mesma pessoa que o proprietário para itens de alta severidade).

- Encerrar: proprietário solicita encerramento; revisor/aprovador confirma critérios de fechamento.

Decida também quem pode mudar campos sensíveis (ex.: pontuação, categoria, data de vencimento). Para muitas equipes, esses são campos só para revisores para evitar “desinflar” a pontuação.

Regras de governança que o app pode aplicar

Escreva governança como regras simples e testáveis que sua UI pode suportar:

- Campos obrigatórios: informações mínimas para ser acionável (proprietário, impacto, probabilidade, área afetada, data de vencimento).

- Cadência de revisão: ex.: revisão trimestral para riscos médios, mensal para riscos altos.

- Gatilhos de escalonamento: ações vencidas, pontuação alta, incidentes repetidos ou controles falhos.

Propriedade: riscos e controles

Documente a propriedade separadamente para cada objeto:

- Cada risco tem exatamente um proprietário responsável.

- Cada controle (ou ação de mitigação) tem um responsável e uma data alvo.

Essa clareza evita situações de “todo mundo é responsável” e torna relatórios mais significativos depois.

Modelo de Dados Central: Campos de Risco e Relacionamentos

Um app de registro de riscos ganha ou perde pelo seu modelo de dados. Se os campos são muito escassos, os relatórios ficam fracos. Se forem muito complexos, as pessoas param de usar. Comece com um registro de risco “mínimo utilizável” e depois adicione contexto e relacionamentos que tornem o registro acionável.

Campos mínimos de risco (não negociáveis)

No mínimo, todo risco deve armazenar:

- Título: resumo curto e pesquisável

- Descrição: o que pode acontecer e por que importa

- Categoria: ex.: operacional, compliance, segurança, financeiro

- Proprietário: uma pessoa responsável (não um grupo)

- Status: Rascunho → Revisão → Aprovado → Monitorado → Fechado

- Datas: data de criação, próxima data de revisão, data alvo, data de fechamento (conforme relevante)

Esses campos suportam triagem, responsabilidade e uma visão clara do “o que está acontecendo”.

Campos de contexto (o que torna filtros e relatórios úteis)

Adicione um pequeno conjunto de campos de contexto que correspondam a como sua organização fala sobre trabalho:

- Unidade de negócio (departamento/divisão)

- Processo/Sistema (o ativo em risco)

- Localização (site/região)

- Projeto (iniciativa/programa)

- Fornecedor (terceiro envolvido)

Torne a maioria desses opcionais para que as equipes possam começar a registrar riscos sem bloqueios.

Modele estes como objetos separados ligados a um risco, em vez de enfiar tudo em um único formulário:

- Controles (o que reduz probabilidade/impacto)

- Incidentes (eventos que se materializaram ou quase‑falhas)

- Ações/Mitigação (tarefas com responsáveis e datas)

- Evidência (prova de que um controle ou ação existe/foi executada)

- Anexos (arquivos, capturas, documentos)

Essa estrutura permite histórico limpo, melhor reuso e relatórios mais claros.

Inclua metadados leves para apoiar a curadoria:

- Tags (flexíveis, definidas pelo usuário)

- Origem (auditoria, autoidentificação, revisão de incidente)

- Criado por e última atualização

- Data de revisão (próxima checagem agendada)

Se quiser um template para validar esses campos com stakeholders, adicione uma página curta de “dicionário de dados” na sua docs internas (ou linke a partir de /blog/risk-register-field-guide).

Pontuação de Risco e Priorização

Um registro de riscos vira útil quando as pessoas conseguem responder rapidamente duas perguntas: “O que devemos tratar primeiro?” e “Nosso tratamento está funcionando?” Essa é a função da pontuação de risco.

Mantenha a matemática simples: probabilidade × impacto

Para a maioria das equipes, uma fórmula direta é suficiente:

Pontuação do risco = Probabilidade × Impacto

Isso é fácil de explicar, auditar e visualizar em um mapa de calor.

Defina escalas claras em linguagem simples

Escolha uma escala que combine com a maturidade da organização — comumente 1–3 (mais simples) ou 1–5 (mais nuance). O importante é definir o que cada nível significa sem jargão.

Exemplo (1–5):

- Probabilidade 1 (Raro): Improvável de acontecer no próximo ano

- Probabilidade 3 (Possível): Pode acontecer algumas vezes ao ano

- Probabilidade 5 (Quase certo): Espera‑se que aconteça com frequência

Faça o mesmo para Impacto, usando exemplos que as pessoas reconheçam (ex.: “inconveniência menor ao cliente” vs “quebra regulatória”). Se operar entre equipes, permita orientação de impacto por categoria (financeiro, legal, operacional) enquanto produz um número geral.

Risco inerente vs residual (e como mitigações mudam a pontuação)

Suporte duas pontuações:

- Risco inerente: antes de quaisquer controles ou mitigações

- Risco residual: após controles/mitigações atuais

No app, deixe a conexão visível: quando uma mitigação é marcada como implementada (ou sua eficácia é atualizada), peça aos usuários que revisem a probabilidade/impacto residual. Isso mantém a pontuação ligada à realidade e não a uma estimativa única.

Planeje exceções sem quebrar o sistema

Nem todo risco se encaixa na fórmula. Seu desenho de pontuação deve lidar com:

- Riscos apenas qualitativos: permita opção “Não pontuado” com justificativa obrigatória

- Impacto/probabilidade desconhecidos: suporte “TBD” com lembretes para reavaliar até uma data

- Métricas customizadas: para times específicos, permita um campo adicional (ex.: “confiança do cliente”) sem alterar a pontuação central

A priorização pode então combinar a pontuação com regras simples como “alto residual” ou “revisão vencida”, para que itens mais urgentes subam no topo.

Fluxo de Trabalho: da Identificação ao Fechamento

Um app de registro de riscos centralizado só é tão útil quanto o fluxo que aplica. O objetivo é tornar o “próximo passo certo” óbvio, permitindo exceções quando a realidade for complexa.

Mapeie um ciclo de vida claro

Comece com um conjunto pequeno de status que todos consigam lembrar:

- Rascunho: risco capturado, ainda não validado.

- Revisão: responsáveis confirmam descrição, escopo e pontuação inicial.

- Aprovado: risco aceito no registro como item ativo.

- Monitorado: controles e ações em vigor; risco acompanhado ao longo do tempo.

- Fechado: risco não é mais relevante, foi mitigado ou a atividade foi encerrada.

Mantenha as definições de status visíveis na UI (tooltips ou painel lateral), para que equipes não técnicas não precisem adivinhar.

Imponha passos obrigatórios em cada estágio

Adicione “portões” leves para que aprovações tenham significado. Exemplos:

- Antes de mover Rascunho → Revisão, exigir: título, categoria, proprietário, área impactada e probabilidade/impacto iniciais.

- Antes de mover Revisão → Aprovado, exigir: pelo menos um controle (existente ou planejado) e uma justificativa clara da pontuação escolhida.

- Antes de mover Aprovado → Monitorado, exigir: pelo menos uma ação/tarefa com responsável e data.

- Antes de mover Monitorado → Fechado, exigir: motivo de fechamento e evidência (upload de arquivo ou link).

Esses cheques evitam registros vazios sem transformar o app em um concurso de preenchimento de formulários.

Rastreie ações como um mini‑plano de projeto

Trate trabalho de mitigação como dados de primeira classe:

- Tarefas com responsável, data de vencimento, status e notas de conclusão

- Evidências (documentos, capturas, links de tickets)

- Lembretes e escalonamento quando prazos são perdidos

Um risco deve mostrar “o que está sendo feito a respeito” à primeira vista, não escondido em comentários.

Suporte reavaliação e reabertura

Riscos mudam. Inclua revisões periódicas (ex.: trimestrais) e registre cada reavaliação:

- data de revisão, revisor, probabilidade/impacto atualizados e notas

- lembretes automáticos quando a próxima revisão estiver devida

- possibilidade de reabrir riscos fechados com justificativa obrigatória e novo ciclo de revisão

Isso cria continuidade: stakeholders veem como a pontuação evoluiu e por que decisões foram tomadas.

UX e Navegação para Equipes Não Técnicas

Transforme riscos em decisões

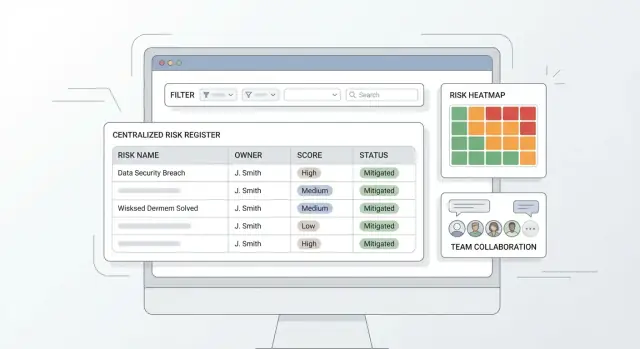

Adicione um mapa de calor e visões dos principais riscos para que líderes vejam prioridades sem tabelas dinâmicas manuais.

Um app de registro de riscos ganha ou perde pela rapidez com que alguém consegue adicionar um risco, encontrá‑lo depois e entender qual é o próximo passo. Para equipes não técnicas, busque navegação “óbvia”, cliques mínimos e telas que leiam como uma checklist — não como um banco de dados.

Páginas principais para desenhar primeiro

Comece com um pequeno conjunto de destinos previsíveis que cubram o dia a dia:

- Lista de riscos: base para navegar, filtrar e atualizar em massa.

- Detalhe do risco: página escaneável que responde “o que é, quão grave é, quem é o dono, o que está sendo feito?”.

- Biblioteca de controles: controles/mitigações reutilizáveis para evitar reinventar texto.

- Rastreador de ações: tarefas com responsáveis e datas, separadas da narrativa do risco.

- Dashboard: visão rápida com mapa de calor, ações vencidas e principais mudanças.

Mantenha a navegação consistente (barra lateral esquerda ou abas no topo) e torne a ação primária visível em todo lugar (ex.: “Novo risco”).

Entrada rápida de dados: padrões, templates e menos digitação

A entrada de dados deve parecer preencher um formulário curto, não redigir um relatório.

Use valores sensatos por padrão (ex.: status = Rascunho para novos itens; probabilidade/impacto preenchidos no ponto médio) e templates para categorias comuns (risco de fornecedor, risco de projeto, risco de compliance). Templates podem preencher categoria, controles típicos e tipos de ação sugeridos.

Ajude também a evitar digitação repetida:

- dropdowns para categoria, status, tratamento

- typeahead para proprietário e controles vinculados

- “Salvar e adicionar outro” para captura rápida em workshops

Filtros e busca que se comportam igual em todo lugar

Equipes confiarão na ferramenta quando puderem responder “mostre tudo que importa para mim”. Construa um padrão de filtros e reutilize-o na lista de riscos, rastreador de ações e drill‑downs do dashboard.

Priorize filtros que as pessoas realmente pedem: categoria, proprietário, pontuação, status e datas de vencimento. Adicione uma busca por palavras‑chave simples que verifique título, descrição e tags. Facilite limpar filtros e salvar visualizações comuns (ex.: “Meus riscos”, “Ações vencidas”).

Faça a página de detalhe do risco escaneável

A página de detalhe deve ler de cima para baixo sem caça:

- Resumo (título, descrição em linguagem simples, categoria, proprietário)

- Pontuação (probabilidade/impacto atuais, pontuação total, tendência)

- Controles (controles vinculados com eficácia)

- Ações (ações abertas com prazos e responsáveis)

- Histórico (mudanças importantes para rastreabilidade)

- Arquivos (evidências, capturas, políticas)

Use cabeçalhos claros, rótulos concisos e destaque o que é urgente (ex.: ações vencidas). Isso mantém a gestão centralizada de riscos compreensível mesmo para usuários de primeira viagem.

Permissões, Trilha de Auditoria e Noções Básicas de Segurança

Um registro de riscos frequentemente contém detalhes sensíveis (exposição financeira, questões com fornecedores, preocupações de funcionários). Permissões claras e uma trilha de auditoria confiável protegem pessoas, aumentam confiança e facilitam revisões.

Comece com um modelo simples e expanda só se necessário. Escopos comuns:

- Riscos organizacionais: visíveis para a maioria dos funcionários, editáveis por proprietários e admins.

- Riscos por unidade de negócio: visíveis dentro do departamento (ex.: Finanças, Operações).

- Riscos por projeto: limitados à equipe do projeto e stakeholders.

- Riscos confidenciais: restritos a um grupo pequeno (ex.: Jurídico, RH), com controles mais rígidos de exportação/compartilhamento.

Combine escopo com papéis (Visualizador, Colaborador, Aprovador, Admin). Mantenha “quem pode aprovar/fechar um risco” separado de “quem pode editar campos” para preservar responsabilidade.

Trilha de auditoria: quem mudou o quê, quando e por quê

Cada mudança significativa deve ser registrada automaticamente:

- Ator (usuário/conta de serviço)

- Timestamp (com fuso)

- Diferença por campo (antigo → novo)

- Notas de mudança (obrigatórias para mudanças de status, pontuação e fechamento)

Isso dá suporte a revisões internas e reduz idas e vindas durante auditorias. Torne o histórico de auditoria legível na UI e exportável para times de governança.

Noções básicas de segurança para planejar desde o início

Trate segurança como recursos do produto, não detalhes de infraestrutura:

- SSO (SAML/OIDC) para organizações maiores; mantenha login local para times pequenos.

- Políticas de senha (comprimento, limitação de reutilização) e MFA quando possível.

- Criptografia em trânsito (TLS) e em repouso (banco/armazenamento).

- Timeouts de sessão e logout de dispositivos compartilhados.

Regras de retenção e exclusão (evitar perda acidental)

Defina por quanto tempo riscos fechados e evidências são mantidos, quem pode deletar registros e o que “deletar” significa. Muitas equipes preferem soft delete (arquivado + recuperável) e retenção baseada em tempo, com exceções para retenções legais.

Se futuramente adicionar exportações ou integrações, garanta que riscos confidenciais continuem protegidos pelas mesmas regras.

Colaboração e Notificações

Lance com iteração segura

Faça o deploy e hospede a primeira versão, depois avance com segurança usando snapshots e rollback.

Um registro de riscos só se mantém atualizado quando as pessoas podem discutir mudanças rapidamente — e quando o app as lembra nos momentos certos. Recursos de colaboração devem ser leves, estruturados e vinculados ao registro para que decisões não se percam em e‑mails.

Colaboração conectada ao risco

Comece com um fio de comentários em cada risco. Mantenha simples, mas útil:

- @menções para envolver proprietários, responsáveis por controles, Finanças, Jurídico ou qualquer pessoa necessária para validar uma mudança.

- Solicitações de revisão como ação de primeira classe (ex.: “Solicitar revisão da Segurança” ou “Solicitar aprovação do Comitê de Riscos”). Isso é mais claro que “por favor veja” num comentário.

- Contexto inline: mostre o que mudou (pontuação, prazo, status da mitigação) ao lado da discussão para que revisores não precisem comparar versões manualmente.

Se você já registra trilha de auditoria em outro lugar, não duplique — comentários servem para colaboração, não para logging de compliance.

Notificações devem disparar em eventos que afetam prioridades e responsabilidades:

- Datas de vencimento para ações (próximas, hoje e vencidas).

- Mudanças de pontuação (probabilidade/impacto atualizados, risco residual recalculado).

- Aprovações (solicitada, aprovada, rejeitada) para que fluxos não empacem.

- Ações vencidas com chamada clara à ação (abrir tarefa, reatribuir, estender data com motivo).

Entregue notificações onde as pessoas trabalham: inbox no app + e‑mail e, opcionalmente, Slack/Teams via integrações.

Lembretes recorrentes de revisão sem incomodar

Muitos riscos precisam de revisão periódica mesmo quando nada “está pegando fogo”. Suporte lembretes recorrentes (mensais/trimestrais) no nível de categoria de risco (ex.: Fornecedor, Segurança da Informação, Operacional) para alinhar cadências de governança.

Notificações excessivas matam adoção. Permita que usuários escolham:

- Digest vs tempo real (resumo diário/semanal)

- Quais eventos interessam (mudanças de pontuação, menções, aprovações)

- Horário silencioso e fuso

Bons padrões importam: notifique por padrão o proprietário do risco e o responsável pela ação; os demais optam por participar.

Dashboards, Relatórios e Exportações

Dashboards são onde um app de registro de riscos prova seu valor: convertendo uma longa lista de riscos em um pequeno conjunto de decisões. Mire em alguns blocos “sempre úteis” e permita perfurar os registros subjacentes.

Dashboards principais para lançar cedo

Comece com quatro visões que respondem perguntas comuns:

- Principais riscos: itens de maior prioridade (por pontuação), com status e próxima revisão.

- Riscos por proprietário: breakdown simples mostrando quem é responsável por quê.

- Ações vencidas: tarefas de mitigação atrasadas, agrupadas por time ou responsável.

- Tendência ao longo do tempo: contagem de riscos abertos e pontuação média por mês/trimestre para mostrar se a exposição está melhorando.

Mapa de calor de risco (e como calcular)

Um mapa de calor é uma grade Probabilidade × Impacto. Cada risco fica em uma célula baseada em suas avaliações atuais (ex.: 1–5). Para calcular o que exibir:

- Posicionamento na célula:

linha = impacto, coluna = probabilidade.

- Pontuação do risco: abordagem comum:

pontuação = probabilidade * impacto.

- Intensidade da célula: faixas de cores com base em thresholds (ex.: 1–6 verde, 7–14 âmbar, 15–25 vermelho).

- Contagens e drill‑down: mostre quantos riscos há em cada célula; clicar numa célula filtra o registro para esse subconjunto.

Se suportar risco residual, permita alternar Inerente vs Residual para evitar misturar exposição pré e pós‑controle.

Relatórios, apresentações e exportações para auditoria

Executivos frequentemente precisam de um snapshot, enquanto auditores precisam de evidência. Forneça exportações com um clique para CSV/XLSX/PDF que incluam filtros aplicados, data/hora de geração e campos-chave (pontuação, proprietário, controles, ações, última atualização).

Visualizações salvas para públicos comuns

Adicione “visualizações salvas” com filtros e colunas predefinidos, como Resumo Executivo, Proprietários de Risco e Detalhe de Auditoria. Torne‑as compartilháveis via links relativos (ex.: /risks?view=executive) para que equipes retornem à mesma visão combinada.

Importação de Dados e Integrações

A maioria dos registros de riscos não começa vazia — começa como “algumas planilhas”, mais pedaços de informação espalhados por ferramentas de trabalho. Trate importação e integrações como recurso de primeira classe, porque isso determina se seu app vira a fonte única de verdade ou só mais um lugar que as pessoas esquecem de atualizar.

Fontes comuns de dados a planejar

Você normalmente importará ou referenciará dados de:

- Planilhas existentes (logs de riscos, achados de auditoria, RAID de projetos)

- Ferramentas de tickets (ex.: Jira/ServiceNow) para incidentes, problemas ou remediações de controle

- CMDB/inventário de ativos para sistemas, aplicativos, proprietários, criticidade

- RH ou diretório organizacional para departamentos, gestores e atribuições de papéis

- Listas de fornecedores para riscos de terceiros e responsáveis contratuais

Um fluxo prático de importação (para equipes não técnicas)

Um bom assistente de importação tem três etapas:

- Mapeamento de colunas: envie CSV/XLSX e mapeie colunas para seus campos (Título do Risco → Title, “Email do proprietário” → Owner). Salve mapeamentos como templates para importações repetidas.

- Validação: mostre problemas no nível da linha antes de gravar — campos obrigatórios ausentes, enums inválidos (ex.: “Highh”), datas ruins, proprietários desconhecidos.

- Relatório de erros: importe o que é válido e gere um “arquivo de erros” baixável com mensagens claras e a linha original.

Mantenha uma etapa de pré‑visualização que exiba como os primeiros 10–20 registros ficarão após a importação. Isso evita surpresas e gera confiança.

Integrações: comece simples, depois escale

Mire em três modos de integração:

- API para leitura/gravação sob demanda (ex.: criar um risco a partir de um incidente).

- Webhooks para notificar outros sistemas quando um risco muda de status ou prioridade.

- Sincronização agendada para dados de referência (ativos, usuários, fornecedores) de modo que dropdowns fiquem atualizados.

Se estiver documentando isso para admins, linke uma página concisa de configuração como /docs/integrations.

Evitando duplicatas (sem bloquear progresso)

Use múltiplas camadas:

- IDs únicas: ID interno do risco mais um ID externo opcional (chave de ticket, ID de fornecedor).

- Regras de correspondência: sinalize duplicatas potenciais por título normalizado + ativo/fornecedor + datas semelhantes.

- Processo de mesclagem: permita que um admin mescle dois riscos preservando histórico e mantendo links para controles/tarefas relacionadas.

Pilhas Tecnológicas e Opções de Arquitetura

Adicione auditoria e controle de acesso

Implemente controle de acesso por função e um histórico amigável à auditoria para que as alterações permaneçam rastreáveis.

Você tem três formas práticas de construir um app de registro de riscos, e a “certa” depende de quão rápido precisa de valor e quanto mudança espera.

Bom como ponte de curto prazo se você precisa de um lugar único para registrar riscos e produzir exportações básicas. É barato e rápido, mas tende a falhar quando é necessário granularidade de permissões, trilha de auditoria e workflows confiáveis.

Low‑code é ideal quando quer um MVP em semanas e sua equipe já tem licenças da plataforma. Dá para modelar riscos, criar aprovações simples e dashboards rapidamente. O trade‑off é flexibilidade a longo prazo: lógica de pontuação complexa, mapas de calor customizados e integrações profundas podem ficar desconfortáveis ou caras.

Opção 3: Desenvolvimento customizado

Builds customizados demoram mais no começo, mas se encaixam no seu modelo de governança e podem crescer para uma aplicação GRC completa. Geralmente é o melhor caminho quando precisa de permissões estritas, trilha de auditoria detalhada ou múltiplas unidades de negócio com workflows diferentes.

Arquitetura simples e confiável

Mantenha simples e claro:

- Frontend: UI web onde usuários registram, revisam e aprovam riscos.

- API: aplica regras de negócio (pontuação, estados de workflow, notificações).

- Banco de dados: armazena riscos, controles, proprietários e histórico.

- Armazenamento de arquivos: evidências e anexos (políticas, capturas, relatórios).

- Serviço de e‑mail: atribuições, lembretes e escalonamentos.

Pilha inicial sensata (racional em linguagem simples)

Uma escolha comum e sustentável é React (frontend) + camada de API bem estruturada + PostgreSQL. É popular, fácil de contratar e forte para apps com dados intensivos como um registro de riscos. Se sua organização já padroniza em Microsoft, .NET + SQL Server também é prático.

Se quiser um protótipo rápido — sem se comprometer com uma plataforma low‑code pesada — times costumam usar Koder.ai como caminho para um MVP. Você descreve workflow de riscos, papéis, campos e pontuação em chat, itera telas rápido e pode exportar código quando quiser assumir total propriedade. Por baixo, Koder.ai costuma alinhar bem com esse tipo de app: React no frontend e backend em Go + PostgreSQL, com deploy/hosting, domínios customizados e snapshots/rollback para iteração segura.

Ambientes e noções básicas de deploy

Planeje dev / staging / prod desde o início. Staging deve espelhar produção para testar permissões e automações de workflow com segurança. Configure deploys automáticos, backups diários (com testes de restauração) e monitoramento leve (uptime + alertas de erro). Se precisar de checklist de readiness para release, consulte /blog/mvp-testing-rollout.

MVP, Testes e Plano de Rollout

Entregar um app de registro de riscos centralizado é menos sobre construir todo recurso e mais sobre provar que o fluxo funciona para pessoas reais. Um MVP enxuto, um plano de testes realista e rollout por etapas tiram você do caos das planilhas sem criar novas dores.

Defina o escopo do MVP (o que construir primeiro)

Comece com o menor conjunto de recursos que permita a uma equipe registrar riscos, avaliá‑los consistentemente, movê‑los por um ciclo simples e ver uma visão básica.

Essenciais do MVP:

- Campos mínimos: título, descrição, proprietário, unidade/equipe, categoria, status, datas (criado/próxima revisão), controles, ações e notas de risco residual.

- Pontuação: um método (ex.: probabilidade 1–5 e impacto 1–5) com pontuação automática e classificação simples de mapa de calor (baixo/médio/alto).

- Workflow básico: Rascunho → Revisão → Aprovado → Monitorado → Fechado (configurável depois, mas implemente um caminho claro primeiro).

- Um dashboard: “Riscos residuais altos abertos por time” + lista filtrável.

Deixe analytics avançado, construtores de workflow customizados e integrações profundas para depois — depois de validar que os fundamentos batem com o trabalho real das equipes.

Crie um plano de testes prático

Seus testes devem focar em correção e confiança: as pessoas precisam crer que o registro é preciso e o acesso está controlado.

Cubra estas áreas:

- Acesso por papel: verifique quem pode ver, criar, editar, aprovar e fechar riscos entre times.

- Regras de workflow: confirme que campos obrigatórios são aplicados nas transições chave (ex.: proprietário e data obrigatórios antes de “Aprovado”).

- Importações/exportações: teste importando uma planilha bagunçada e exportando CSV/XLSX com as colunas esperadas.

- Auditabilidade: confirme que mudanças (pontuação, status, proprietário) são registradas e visíveis a usuários autorizados.

Rode um piloto e refine

Pilote com um time (idealmente motivado, mas não “super‑usuários”). Mantenha o piloto curto (2–4 semanas) e monitore:

- tempo para registrar um risco

- número de submissões incompletas

- frequência de disputa na pontuação

- quais campos são ignorados ou mal compreendidos

Use o feedback para ajustar templates (categorias, campos obrigatórios) e calibrar escalas (o que significa “Impacto = 4”) antes do rollout mais amplo.

Treinamento, documentação e cronograma de migração

Planeje enablement leve que respeite equipes ocupadas:

- Um guia de uma página “Como pontuamos riscos” e um vídeo de 2 minutos

- Dicas curtas in‑app (o que é obrigatório, como funcionam aprovações)

- Cronograma claro de migração: congelar edições em planilhas, importar base, verificar proprietários e então ativar o app

Se já tiver um formato de planilha padrão, publique‑o como template oficial de importação e linke em /help/importing-risks.