Defina Objetivos, Escopo e Tipos de Consentimento

Antes de desenhar telas ou escrever código, seja preciso sobre o que você está construindo — e o que não está. “Consentimento” e “preferências” soam parecidos, mas frequentemente têm significados legais e operacionais diferentes. Acertar essas definições cedo evita UX confusa e integrações frágeis depois.

Consentimento vs. preferências (em termos simples)

Consentimento é uma permissão que você precisa ser capaz de provar depois (quem concordou, sobre o quê, quando e como). Exemplos: concordar em receber emails de marketing ou permitir cookies de rastreamento.

Preferências são escolhas do usuário que moldam a experiência ou a frequência (semanal vs. mensal, tópicos de interesse). Você deve armazená-las de forma confiável, mas normalmente não são o mesmo que um opt-in legal.

Decida o escopo: canais, temas e pontos de coleta

Anote o que você vai gerenciar no dia um:

- Canais: email, SMS, push notifications, mensagens in-app, chamadas telefônicas

- Temas: atualizações de produto, newsletters, promoções, convites para eventos, ofertas de parceiros

- Onde as escolhas são coletadas: cadastro, checkout, formulários de lead, configurações da conta, prompts in-app, interações de suporte

Uma armadilha comum é misturar consentimento de marketing com mensagens transacionais (como recibos ou reset de senha). Mantenha-os separados nas suas definições, modelo de dados e UI.

Identifique stakeholders e propriedade

Um app de gestão de consentimento envolve múltiplas equipes:

- Marketing (regras de campanha, preferências de assinatura)

- Produto (prompts in-app, centro de preferências)

- Suporte (tratamento de mudanças, troubleshooting)

- Juridico/compliance (definições, retenção, requisitos de prova)

Atribua um responsável claro por decisões e defina um processo leve para atualizações quando regras, fornecedores ou mensagens mudarem.

Defina métricas de sucesso mensuráveis

Escolha alguns resultados mensuráveis, como menos reclamações de spam, menos descadastros causados por confusão, recuperação mais rápida de registros de consentimento GDPR, menos tickets de suporte sobre preferências e menor tempo para fornecer prova de consentimento quando solicitado.

Mapeie Requisitos para Regras de Privacidade (Noções GDPR/CCPA)

Traduza regras de privacidade em requisitos práticos de produto. Esta seção é uma orientação de alto nível, não aconselhamento jurídico — use-a para orientar funcionalidades e depois confirme detalhes com o jurídico.

Funcionalmente, um app de gestão de consentimento normalmente precisa lidar com:

- Opt-in (ex.: emails de marketing, SMS, cookies onde exigido)

- Opt-out (ex.: “Não venda/compartilhe minhas informações pessoais”)\n- Escolhas granulares (canais, temas, frequência)

- Prova (um registro defensável do que o usuário concordou)

- Retirada fácil (mudar de ideia deve ser tão fácil quanto optar)

Diferenças regionais chave (simplificado)

- GDPR (UE/UK) foca em ter uma “base legal” válida. Para muitos casos de marketing e cookies, isso significa consentimento claro e afirmativo e a habilidade de retirar.

- Regras ePrivacy (variam por país, muitas vezes alinhadas à UE) afetam comumente cookies e rastreamento similar, guiando para escolhas explícitas para rastreamento não essencial.

- CCPA/CPRA (Califórnia) enfatiza direitos de opt-out para “venda” ou “compartilhamento” de informações pessoais, além de limites sobre dados sensíveis e requisitos de transparência mais fortes.

O que registrar: quem, o quê, quando, como e por quê

Seus registros de consentimento devem capturar:

- Quem: ID do usuário (e/ou email/telefone), mais contexto de conta/tenant

- O quê: propósito(s) e canais (ex.: “atualizações de produto por email”)\n- Quando: timestamp, timezone e data efetiva

- Como: fonte da UI (centro de preferências, checkout), método (checkbox, confirmação dupla) e versão do aviso/política exibida

- Por que: base legal/rotulo de propósito e qualquer flag regional (consentimento GDPR vs opt-out CCPA)

Retenção e auditabilidade

Defina políticas de retenção de dados para registros de consentimento e o registro de auditoria (frequentemente retido por mais tempo que dados de marketing). Mantenha apenas o necessário, proteja-os e documente os períodos de retenção. Se estiver em dúvida, adicione um marcador “precisa decisão jurídica” e ligue-o aos seus documentos internos (ou /privacy se for público).

Decisões finais de política — especialmente o que conta como “venda/compartilhamento”, categorização de cookies e retenção — devem ser revisadas com o jurídico.

Projete o Modelo de Dados e o Esquema do Registro de Consentimento

Um app de gestão de consentimento vive ou morre pelo seu modelo de dados. Se o esquema não consegue responder “quem concordou com o quê, quando e como?”, você terá dificuldades com conformidade, suporte ao cliente e integrações.

Entidades centrais para modelar

Comece com alguns blocos de construção claros:

- Cliente/Identidade: a pessoa (ou conta) que você reconhece

- Identificador: email, telefone, ID interno, ID de dispositivo — armazenados em linhas separadas para suportar múltiplos

- Propósito: por que você processa dados (ex.: “emails de marketing”, “atualizações de pedido”, “analytics”)

- Canal: email, SMS, push, telefone

- Preferência: escolhas do usuário por propósito/canal (ex.: inscrito/cancelado, frequência)

- Registro de consentimento: o evento legal que concede ou retira permissão

Essa separação mantém seu centro de preferências flexível e ainda produz registros limpos de consentimento GDPR e sinais de opt-out CCPA.

Versionamento: qual texto eles aceitaram?

Armazene a versão exata do aviso/política ligada a cada decisão:

notice_id e notice_version (ou um hash de conteúdo)- locale (EN/FR), se você mostrar texto localizado

- o snippet específico do rótulo do checkbox ou divulgação mostrado

Assim, quando o texto mudar, consentimentos antigos continuam comprováveis.

Campos de evidência (prova)

Para cada evento de consentimento, registre evidência apropriada ao seu nível de risco:

- timestamp (UTC) e timezone se relevante

- source (web, iOS, suporte), além da página/caminho de origem

- user agent

- endereço IP somente se você tiver uma necessidade clara e política de retenção

Mesclagens de identidade e flags de retirada

Pessoas se cadastram duas vezes. Modele merges ligando múltiplos identificadores a um cliente e registre um histórico de merges.

Represente reversões explicitamente:

status: granted / withdrawnwithdrawn_at e motivo (ação do usuário, pedido admin)- flags dedicadas para withdraw consent e do not sell/share para suportar opt-out CCPA junto com preferências de assinatura

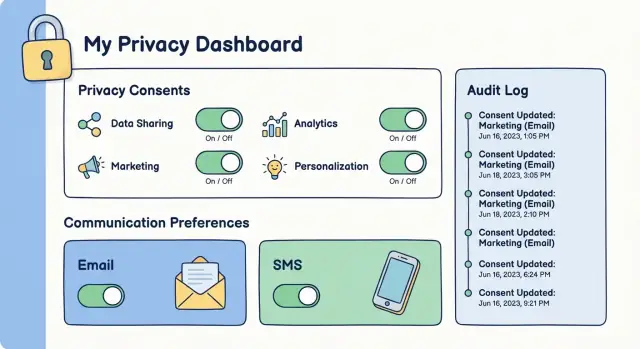

Crie o UX do Centro de Preferências que Usuários Entendam

Um centro de preferências só funciona se as pessoas puderem responder rapidamente a uma pergunta: “O que vocês vão me enviar e como eu mudo isso?” Priorize clareza sobre criatividade e mantenha decisões reversíveis.

Escolha os pontos de entrada certos

Facilite o acesso e mantenha consistência onde quer que os usuários interajam:

- Widget embutido em páginas chave (checkout, configurações da conta)

- Página hospedada do centro de preferências vinculada em todos os rodapés de email e fluxos de ajuda SMS (ex.: /preferences)

- Tela in-app para usuários logados (Configurações → Notificações / Privacidade)

Use a mesma redação e estrutura nos três para que os usuários não sintam que chegaram a um lugar diferente.

Escreva escolhas em linguagem simples (e evite armadilhas)

Use rótulos curtos como “Atualizações de produto” ou “Dicas e tutoriais” e inclua uma descrição de uma linha quando necessário. Evite juridiquês.

Não use caixas pré-marcadas para consentimento quando regulamentos ou regras de plataforma exigirem ação afirmativa. Se precisar pedir várias permissões, separe-as claramente (ex.: emails de marketing vs SMS vs compartilhamento de dados com parceiros).

Ofereça preferências granulares mais uma saída simples

Permita optar por tópico e, se pertinente, por canal (Email, SMS, Push). Depois forneça um descadastro global que esteja sempre visível.

Um bom padrão é:

- “Cancelar inscrição de todo o marketing” (ação única)

- Toggles por tema (granular)

- Toggles por canal (quando aplicável)

Confirme a intenção (sem adicionar atrito)

Para cadastros por email, use confirmação dupla quando necessário: depois que o usuário selecionar preferências, envie um email de confirmação que ativa a assinatura apenas após o clique no link. Na página, explique o que acontecerá a seguir.

Construa para acessibilidade desde o primeiro dia

Assegure que tudo funcione com navegação por teclado, tenha estados de foco claros, contraste suficiente e labels que leitores de tela possam interpretar (ex.: alternâncias que descrevem o resultado: “Receber digest semanal por email: On/Off”).

Construa o Backend API para Consentimento e Preferências

Seu backend é a fonte de verdade para o que um cliente concordou e o que quer receber. Uma API limpa e previsível facilita conectar seu centro de preferências a email, SMS e CRMs sem criar estados conflitantes.

Defina os endpoints centrais

Mantenha a superfície pequena e explícita. Um conjunto típico é:

- Read preferences:

GET /api/preferences (ou GET /api/users/{id}/preferences para uso admin)

- Update preferences:

PUT /api/preferences para substituir o conjunto atual (mais claro que updates parciais)

- Withdraw consent:

POST /api/consents/{type}/withdraw (separado do “update” para que nunca seja acidental)

Assegure que cada tipo de consentimento seja nomeado claramente (ex.: email_marketing, sms_marketing, data_sharing).

Torne atualizações idempotentes (seguros para retry)

Browsers e integrações irão re-tentar requisições. Se um retry criar um segundo evento de “unsubscribe”, seu histórico fica bagunçado. Suporte idempotência aceitando um header Idempotency-Key (ou um campo request_id) e armazenando o resultado para que a mesma requisição produza o mesmo efeito.

Valide entradas e estados permitidos

Rejeite tudo que você não queira defender depois:

- Aceite apenas campos conhecidos; não ignore silenciosamente

- Imponha valores permitidos (

granted, denied, withdrawn) e transições válidas

- Evite campos ocultos que mudem o significado (por exemplo, um checkbox que também ativa “compartilhamento de dados”)

Erros consistentes e rate limiting

Retorne formatos de erro previsíveis (ex.: code, message, field_errors) e evite vazar detalhes sensíveis. Aplique rate limit em endpoints sensíveis como retirada de consentimento e busca de conta para reduzir abuso.

Publique uma referência interna de API com requests/responses prontos para copiar e colar (para frontend e integrações). Mantenha versionamento (ex.: /api/v1/...) para que mudanças não quebrem clientes existentes.

Proteja o App: Auth, Autorização e Proteção de Dados

Inclua logs de auditoria desde o início

Capture eventos de consentimento em append-only e campos de comprovação antes que as integrações fiquem complexas.

Segurança é parte do consentimento: se alguém pode sequestrar uma conta ou falsificar uma requisição, pode alterar preferências sem permissão. Comece protegendo identidade e bloqueie toda ação que modifique consentimento.

Autentique usuários sem adicionar atrito

Use a abordagem que caiba ao seu público e nível de risco:

- Sessão (email + senha) com regras de senha fortes e MFA opcional

- Magic links para baixo atrito (tempo limitado, uso único, device-aware)

- SSO/SAML/OIDC para portais B2B onde provedores de identidade são a fonte de verdade

Adicione proteções contra takeover: rate-limit de tentativas de login, notifique usuários sobre mudanças sensíveis e considere step-up verification antes de mudar configurações de alto impacto (ex.: opt-in de marketing em todos os canais).

Aplique autorização em cada endpoint

Trate a UI como não confiável. Seu backend deve verificar:

- O solicitante está autenticado

- O solicitante pode agir sobre aquele usuário/específico (sem atalhos “editar por email”)

- A ação bate com as regras de consentimento definidas (quem pode mudar o quê e quando)

Harden endpoints expostos ao navegador com proteção CSRF para sessões por cookie, regras CORS estritas (permitir apenas suas origens) e checagens explícitas em IDs para evitar escalonamento horizontal de privilégios.

Criptografe e minimize dados

Criptografe dados em trânsito (HTTPS) e em repouso. Colete o mínimo de campos necessários para operar seu centro de preferências — frequentemente você pode evitar armazenar identificadores brutos usando IDs internos ou chaves de lookup hashadas. Defina e aplique políticas de retenção de dados para logs antigos e contas inativas.

Audit logging é essencial, mas proteja os logs: não armazene tokens de sessão completos, tokens magic-link ou dados pessoais desnecessários. Para formulários públicos de assinatura, adicione CAPTCHA ou limitações para reduzir bots e tentativas de adulteração de preferências.

Implemente Logs de Auditoria e Prova de Consentimento

Logs de auditoria são seu recibo de que uma pessoa deu (ou retirou) permissão. Também servem para explicar o que ocorreu durante uma reclamação, investigação regulatória ou revisão interna.

O que registrar para cada mudança

Toda atualização de consentimento ou preferência deve produzir um evento de auditoria append-only que capture:

- Valor anterior e novo valor (ex.: marketing_email: true → false)

- Tipo/identidade do ator: usuário, admin, sync automatizado, chave de API/service account

- Timestamp (armazene em UTC) e fonte (centro de preferências, checkout, webhook, ferramenta de suporte)

- Contexto que suporte prova: versão da política/aviso exibida, método de captura (checkbox, double opt-in), e o identificador usado na época

Esse nível de detalhe permite reconstruir o histórico completo — não apenas o estado atual.

Mantenha evidências confiáveis: separe audit logs vs logs operacionais

Logs operacionais (debug, performance, erros) giram e são fáceis de filtrar ou descartar. Logs de auditoria devem ser tratados como evidência:

- Armazene-os separadamente dos logs da aplicação

- Faça-os append-only (sem updates; apenas novos eventos)

- Adicione controles de integridade (caminhos de escrita restritos, regras de retenção, metadata opcional de hashing/chain-of-custody)

Torne auditorias utilizáveis: busca e exportação

Uma trilha de auditoria só é útil se você conseguir recuperá-la. Forneça visões pesquisáveis por user ID, email, tipo de evento, intervalo de datas e ator. Suporte exportação (CSV/JSON) para investigações — mantendo exports com watermark e rastreabilidade.

Bloqueie acesso e exports

Dados de auditoria frequentemente incluem identificadores e contexto sensível. Defina controles rígidos de acesso:

- Apenas papéis aprovados podem ver eventos de auditoria ou baixar exports

- Views admin devem exigir justificativa (campo ticket/referência)

- Registre cada export como um evento de auditoria (quem, qual escopo, quando)

Bem feito, logs de auditoria transformam gestão de consentimento de “achamos que fizemos certo” para “aqui está a prova”.

Teste rollback com segurança

Use snapshots e rollback para recuperar rapidamente se uma release quebrar a captura de consentimento.

Seu app de consentimento só funciona se todo sistema downstream (email, SMS, CRM, ferramentas de suporte) respeitar as escolhas mais recentes do cliente. Integração é menos sobre “conectar APIs” e mais sobre garantir que preferências não se desviem com o tempo.

Trate mudanças de preferência como eventos que podem ser re-executados. Mantenha o payload consistente para que toda ferramenta entenda. Um mínimo prático é:

- who (ID do cliente/usuário, mais email/telefone quando relevante)

- topic (ex.: Product Updates, Billing, Promotions)

- channel (email, SMS, phone)

- action (opt-in, opt-out, unsubscribe-all)

- legal basis (ex.: consent, legitimate interest)

- timestamp (UTC) e actor (user, admin, system)

Essa estrutura ajuda a construir prova de consentimento mantendo integrações simples.

Regras de sincronização: faça a mensagem seguir a preferência mais recente

Quando um usuário atualiza o centro de preferências, empurre a mudança imediatamente para seus provedores de email/SMS e CRM. Para provedores que não suportam sua taxonomia exata, mapeie seus tópicos internos para o modelo de listas/segmentos deles e documente o mapeamento.

Decida qual sistema é a fonte de verdade. Normalmente deve ser sua API de consentimento, com ESPs/CRMs atuando como caches.

Trate edge cases que quebram confiança

Detalhes operacionais importam:

- Bounces e contatos suprimidos: se um email hard-bouncear ou estiver em uma suppression list, mantenha esse status visível no app para que equipes não re-subcrevam acidentalmente

- Números bloqueados/inválidos: provedores SMS podem marcar números como inalcançáveis; não continue tentando enviar mesmo com consentimento

- Descadastros globais do provedor: trate-os como prioridade sobre configurações de campanha

Mesmo com webhooks, sistemas divergem (requests falhados, edições manuais, outages). Rode um job de reconciliação diário que compare seus registros de consentimento com o estado dos provedores e corrija discrepâncias, registrando uma entrada de auditoria para qualquer correção automatizada.

Trate Solicitações de Usuários: Acesso, Exclusão e Correções

Seu app de consentimento não está completo até conseguir lidar com pedidos reais: “Mostre o que vocês têm”, “Delete-me” e “Corrija isso”. Isso é essencial sob GDPR (acesso/retificação/eliminação) e alinha-se com direitos no estilo CCPA (incluindo opt-out e exclusão).

Direito de acesso: exporte histórico de consentimento

Forneça uma exportação self-serve fácil de entender e simples de entregar ao suporte se o usuário não conseguir acessar a conta.

Inclua na exportação:

- Linha do tempo de eventos de consentimento (opt-in, opt-out, mudanças de preferência)

- O que o usuário concordou (propósito + canal, ex.: email de marketing)

- Quando, onde e como: timestamp, fonte (formulário web, centro de preferências, suporte) e sinais de prova (ex.: confirmação dupla)

Mantenha o formato portátil (CSV/JSON) e nomeie claramente, por exemplo “Consent history export”.

Exclusão e anonimização — sem perder evidências permitidas

Quando um usuário pede exclusão, você muitas vezes ainda precisa de registros limitados por compliance ou para evitar re-contato. Implemente dois caminhos:

- Hard delete para dados sem requisito de retenção

- Anonimização/pseudonimização para evidência de consentimento que você tem permissão de manter (ex.: substituir identificadores por hash one-way, reter timestamps e versão da política)

Associe isso a políticas de retenção para que evidência não seja mantida indefinidamente.

Construa ferramentas admin para tickets de suporte: busca por usuário, visualização de preferências atuais e submissão de mudanças. Exija uma etapa de verificação de identidade clara (desafio por email, cheque de sessão existente ou verificação manual documentada) antes de qualquer exportação, exclusão ou edição.

Ações de alto risco devem usar um workflow de aprovação (revisão em duas pessoas ou aprovação por papel). Registre toda ação e aprovação na trilha de auditoria para responder “quem mudou o quê, quando e por quê”.

Teste o Fluxo de Consentimento End-to-End

Testar um app de gestão de consentimento não é apenas “o toggle mudou?”. É provar que toda ação downstream (emails, SMS, exports, sync de audiência) respeita a escolha mais recente do cliente, inclusive sob stress e em edge cases.

Escreva testes para regras que nunca podem falhar

Comece com testes automatizados para suas regras de maior risco — especialmente qualquer coisa que poderia gerar comunicações indesejadas:

- Opt-out deve bloquear envios em todos os lugares (marketing email, SMS, push e jobs de retry)

- Categorias “transacional” vs “marketing” devem se comportar exatamente como a política determina

- Confirmação dupla deve exigir confirmação antes de ativar uma assinatura

Um padrão útil é testar “dado estado de consentimento X, ação do sistema Y é permitida/bloqueada”, usando a mesma lógica de decisão que seus sistemas de envio chamam.

Teste concorrência e ordenação

Mudanças de consentimento ocorrem em momentos estranhos: duas abas abertas, usuário clica duas vezes, um webhook chega enquanto um agente edita preferências.

- Teste concorrência: duas atualizações simultâneas não devem corromper o estado

- Verifique que “last write wins” (ou a regra escolhida) é consistente e auditável

- Confirme que metadados como timestamp, source, região ou versão da política não se perdem em colisões

Adicione testes de UI para comportamento real do usuário

O centro de preferências é onde erros são mais fáceis:

- Adicione testes de UI para toggles, confirmações e estados de erro

- Confirme mensagens claras de sucesso e que a página reflita o estado armazenado após refresh

- Teste básicos de acessibilidade (navegação por teclado, estados de foco, labels legíveis)

Execute checagens de segurança e cenários regionais

Dados de consentimento são sensíveis e frequentemente ligados à identidade:

- Execute checagens de segurança (scanning de dependências, pentest básico)

- Teste cenários regionais (padrões diferentes, redação e avisos exigidos), inclusive o que acontece quando o usuário muda país/região ou quando não é possível determinar a região

Testes end-to-end devem incluir pelo menos um script de jornada completa: cadastro → confirmação (se requerido) → mudança de preferências → verificar bloqueios/permissões de envio → exportar prova de consentimento.

Faça Deploy, Monitore e Mantenha Confiabilidade

Centro de preferências em domínio personalizado

Lance um centro de preferências hospedado no seu próprio domínio quando estiver pronto.

Um app de consentimento não é “build and forget”. Pessoas confiam que ele reflita escolhas corretamente toda vez. Confiabilidade é principalmente operacional: como você faz deploy, observa falhas e recupera quando algo dá errado.

Separe ambientes (e mantenha dados seguros)

Use separação clara entre dev, staging e production. Staging deve ser parecido com produção (mesmas integrações, mesma forma de configuração), mas evite copiar dados pessoais reais. Para payloads realistas em testes, use usuários sintéticos e identificadores anonimizados.

Trate migrations como eventos de alto risco

Histórico de consentimento é um registro legal, então planeje migrações de banco com cuidado. Evite mudanças destrutivas que reescrevam ou colapsem linhas históricas. Prefira migrações aditivas (novas colunas/tabelas) e backfills que preservem a trilha de eventos original.

Antes de liberar uma migração, verifique:

- registros antigos de consentimento ainda validam corretamente

- timestamps e fontes (formulário web, API, import) permanecem intactos

- scripts de roll-forward não reinterpretem valores históricos

Monitore o que importa (especialmente falhas de sync)

Configure monitoramento e alertas para:

- syncs falhados para email/SMS/CRM (backlogs em filas, retries)

- taxas de erro e latência das APIs de consentimento

- quedas incomuns em eventos de consentimento registrados (pode indicar form quebrado)

Faça alertas acionáveis: inclua nome da integração, código de erro e um request ID de exemplo para debug rápido.

Planeje um rollback que proteja escolhas dos usuários

Tenha estratégia de rollback para releases que flipem defaults, quebrem o centro de preferências ou mishandlem opt-outs. Padrões comuns: feature flags, blue/green deploys e chaves rápidas de “desabilitar writes” que param atualizações mantendo reads disponíveis.

Se você itera rápido, recursos como snapshots e rollback são úteis. Por exemplo, no Koder.ai você pode prototipar o preference center em React e uma API em Go + PostgreSQL, e depois reverter se uma mudança afetar capture de consentimento ou logs de auditoria.

Mantenha um runbook e atualize-o

Mantenha documentação leve: passos de release, significados de alertas, contatos on-call e checklists de incidente. Um runbook curto transforma um outage estressante em procedimento previsível — e ajuda a provar que você agiu rápido e consistentemente.

Armadilhas Comuns e Como Evitá-las

Mesmo um app bem construído pode falhar nos detalhes. Essas armadilhas aparecem tardiamente (durante revisão jurídica ou após reclamação), então vale projetar contra elas cedo.

1) Acoplamento oculto entre sistemas

Um modo comum de falha é deixar ferramentas downstream sobrescreverem escolhas silenciosamente — ex.: seu ESP coloca o usuário como “subscribed” após um import, ou um workflow CRM atualiza campos de consentimento sem contexto.

Evite isso tornando seu app a fonte de verdade para consentimento e preferências, e tratando integrações como listeners. Prefira updates baseados em eventos (append-only) em vez de syncs periódicos que podem clobber estado. Adicione regras explícitas: quem pode mudar o quê e de qual sistema.

2) Coleta excessiva (especialmente IP/dispositivo)

É tentador logar tudo “para garantir”, mas coletar IP, fingerprints de dispositivo ou localização precisa aumenta ônus de compliance e risco.\n

Mantenha registros GDPR focados no que é necessário para provar consentimento: identificador do usuário, propósito, timestamp, versão da política, canal e ação. Se guardar IP/dispositivo, documente por quê, limite retenção e restrinja acesso.

3) Defaults e dark patterns

Caixas pré-marcadas, toggles confusos, propósitos agrupados (“marketing + parceiros + profiling”) ou opt-outs difíceis podem invalidar consentimento e prejudicar confiança.

Use rótulos claros, design neutro e defaults seguros. Faça o opt-out tão fácil quanto o opt-in. Se usar confirmação dupla, assegure que a etapa de confirmação esteja ligada ao mesmo propósito e texto de política.

4) Mudança de texto de política sem re-consentimento

Seu texto de política, descrições de propósito ou lista de vendors vai mudar. Se o sistema não rastrear versões, você não saberá quem concordou com quê.

Armazene referência de política/versão com cada evento de consentimento. Quando mudanças forem materiais, dispare re-consentimento e mantenha a prova antiga intacta.

5) Não decidir “construir vs comprar” cedo

Construir dá controle, mas exige operação contínua (audits, edge cases, mudanças de vendors). Comprar reduz tempo para valor, mas pode limitar customização.

Se estiver avaliando opções, mapeie requisitos primeiro e depois compare custo total e esforço operacional. Se quiser avançar rápido sem perder propriedade do código, uma plataforma de prototipagem como Koder.ai pode ajudar a gerar um centro de preferências (React), serviços backend (Go) e um esquema PostgreSQL com eventos de auditoria — e depois exportar o código-fonte quando estiver pronto para integrar ao seu pipeline.

Se quiser um caminho mais rápido, veja /pricing.