Por que multi-região importa para residência de dados

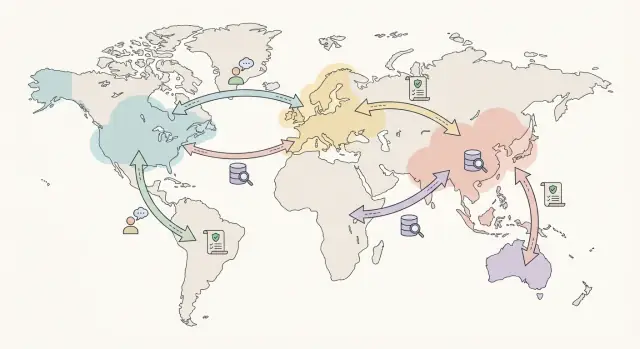

Perguntas sobre residência de dados geralmente começam com um pedido simples do cliente: “Vocês podem manter nossos dados no nosso país?” O problema é que os usuários, administradores e equipes de suporte podem ser globais. Hospedagem multi-região é como você atende às necessidades locais de armazenamento sem bloquear o trabalho do dia a dia.

Essa escolha influencia três decisões práticas:

- Onde os dados são armazenados (bancos de dados, uploads de arquivos, logs, backups)

- Onde os dados são processados (servidores de app, jobs em background, analytics, recursos de IA)

- Quem pode acessá-los (seu time, contratados, operadores de cloud) e de onde

Se qualquer um desses ocorrer fora da região acordada, você ainda pode ter uma transferência transfronteiriça mesmo que o banco de dados principal permaneça “local.”

Os trade-offs a esperar

Configurações multi-região ajudam na conformidade, mas não são grátis. Você troca simplicidade por controle. Os custos sobem (mais infraestrutura e monitoramento). A complexidade aumenta também (replicação, failover, configuração específica por região). O desempenho também pode sofrer, porque pode ser necessário manter requisições e processamento dentro de uma região em vez de usar o servidor mais próximo no mundo.

Um exemplo comum: um cliente da UE quer armazenamento somente na UE, mas metade da força de trabalho está nos EUA. Se administradores nos EUA fizerem login e gerarem exportações, isso gera questões de acesso e transferência. Uma configuração clara descreve o que fica na UE, o que pode ser acessado remotamente e quais salvaguardas se aplicam.

Gatilhos típicos que forçam a conversa

A maioria das equipes revisita as regiões de hospedagem quando um destes acontece:

- Compras corporativas exigem compromisso de residência em contratos e revisões de segurança

- Indústrias reguladas (saúde, finanças, educação) pedem controles mais rígidos e trilhas de auditoria

- Cargas do setor público exigem hospedagem no país ou locais aprovados específicos

- Regras transfronteiriças e políticas internas limitam onde dados pessoais ou sensíveis podem ser armazenados ou processados

Termos-chave: residência, transferências, acesso e processamento

Residência de dados é onde seus dados são armazenados quando estão “em repouso”. Pense em arquivos de banco de dados, armazenamento de objetos e backups em discos num país ou região de nuvem específicos.

As pessoas frequentemente confundem residência com acesso e transferência. Acesso trata de quem pode ler ou alterar os dados (por exemplo, um engenheiro de suporte em outro país). Transferência trata de onde os dados viajam (por exemplo, uma chamada de API cruzando fronteiras). Você pode cumprir regras de residência e ainda violar regras de transferência se os dados forem rotineiramente enviados para outra região para analytics, monitoramento ou suporte.

Processamento é o que você faz com os dados: armazenar, indexar, buscar, treinar modelos ou gerar relatórios. O processamento pode ocorrer em local diferente do armazenamento, então times de conformidade costumam pedir ambos.

Para tornar as discussões concretas, agrupe seus dados em alguns baldes do dia a dia: conteúdo do cliente (arquivos, mensagens, uploads), dados de conta e faturamento, metadados (IDs, timestamps, configuração), dados operacionais (logs e eventos de segurança) e dados de recuperação (backups e réplicas).

Durante as revisões, quase sempre vão te perguntar duas coisas: onde cada balde é armazenado e para onde ele pode ir. Clientes também podem perguntar como o acesso humano é controlado.

Um exemplo prático: seu banco de dados principal está na Alemanha (armazenamento), mas seu rastreamento de erros está nos EUA (transferência). Mesmo que conteúdo do cliente nunca saia da Alemanha, os logs podem incluir IDs de usuário ou trechos de payload que saiam. Por isso logs e analytics merecem uma linha própria na sua documentação.

Ao documentar, tente responder:

- Onde fica o armazenamento primário e onde os backups são mantidos?

- Quais serviços recebem cópias (CDN, analytics, monitoramento, e-mail)?

- Quem pode acessar os dados, de onde e sob qual aprovação?

- Que processamento acontece fora da região de residência, se houver?

- Qual é o período de retenção para cada tipo de dado?

Termos claros desde o início economizam tempo depois, especialmente quando clientes querem uma explicação simples e confiante.

Antes de escolher regiões, escreva o que você tem e onde os dados tocam sua stack. Isso parece básico, mas é a maneira mais rápida de evitar surpresas do tipo “achamos que ficou em-região”.

Comece por tipos de dados, não por leis. A maioria dos produtos lida com uma mistura: detalhes de conta do cliente (PII), registros de pagamento (frequentemente tokenizados, mas ainda sensíveis), conversas de suporte e telemetria do produto como logs e eventos. Inclua dados derivados também, como relatórios, tabelas de analytics e resumos gerados por IA.

Depois, liste todo sistema que pode ver ou armazenar esses dados. Isso geralmente inclui servidores de app, bancos de dados, armazenamento de objetos para uploads, provedores de e-mail e SMS, monitoramento de erros, ferramentas de suporte ao cliente e consoles de CI/CD ou administração. Se você usa snapshots, backups ou exportações, trate-os como repositórios de dados separados.

Capture o ciclo de vida em linguagem simples: como os dados são coletados, onde são armazenados, que processamento ocorre (busca, faturamento, moderação), com quem são compartilhados (fornecedores, times internos), quanto tempo ficam, e como a exclusão funciona na prática (incluindo backups).

Mantenha o inventário utilizável. Uma pequena checklist costuma ser suficiente: tipo de dado, sistema, região (armazenamento e processamento), o que dispara movimento (ação do usuário, job em background, pedido de suporte) e retenção.

Mapeie seus fluxos de dados antes de escolher regiões

Antes de escolher locais, você precisa de um retrato simples de para onde os dados realmente vão. Planejamento de região pode falhar só no papel se você não souber explicar o caminho dos dados pessoais a um cliente ou auditor.

Comece com um diagrama em linguagem simples. Uma página é suficiente. Escreva como uma história: um usuário faz login, usa o app, os dados são armazenados e sistemas de apoio registram o que aconteceu. Depois rotule cada passo com duas coisas: onde ele roda (região ou país) e se o dado está em repouso (armazenado) ou em trânsito (movendo-se).

Não pare no caminho feliz. Os fluxos que surpreendem são os operacionais: um engenheiro de suporte abrindo um ticket com um screenshot, uma sessão de resposta a incidente com acesso temporário, uma restauração de banco a partir de backups ou uma exportação para um cliente.

Uma maneira rápida de manter o mapa honesto é cobrir:

- Tráfego do app e o que é registrado nos logs

- Armazenamento primário mais backups e snapshots

- Observabilidade (logs, traces, relatórios de erro) e retenção

- Acesso humano (suporte, ferramentas de admin, resposta a incidentes) e aprovações

- Movimento de dados (exportações, importações, restaurações, replicação)

Adicione terceiros, mesmo que pareçam menores. Pagamentos, entrega de e-mail, analytics e ferramentas de suporte frequentemente processam identificadores. Anote que dados recebem, onde processam e se você pode escolher a região deles.

Uma vez que o mapa esteja claro, a seleção de regiões vira combinação, não chute.

Como escolher regiões que atendam requisitos de residência

Traga sua equipe a bordo

Use indicações para trazer colegas e construir seu piloto de residência juntos.

Comece pela regra, não pelo mapa de nuvem. Pergunte o que seus clientes ou reguladores realmente exigem: qual país (ou conjunto de países) os dados devem permanecer, quais locais são explicitamente proibidos e se há exceções estreitas (por exemplo, acesso de suporte de outro país).

Uma decisão chave é quão estrita é a fronteira. Alguns programas exigem apenas um país: armazenamento, backups e acesso de administração permanecem em um único país. Outros permitem uma área mais ampla (por exemplo, uma zona econômica definida) contanto que você consiga mostrar onde os dados são armazenados e quem pode acessá-los.

Um checklist prático

Antes de se comprometer, valide cada região candidata contra restrições reais:

- Adequação à residência: a região está dentro da área permitida e há dependências fora dela (monitoramento, logging, e-mail, analytics)?

- Ajuste de serviços: os serviços gerenciados que você precisa estão lá (banco, armazenamento de objetos, balanceadores, gerenciamento de chaves, rede privada)?

- Controles de dados: você pode manter chaves de criptografia na região, limitar acesso de admins e provar onde backups e snapshots vivem?

- Plano de resiliência: é possível fazer failover sem sair do limite permitido?

- Realidade operacional: sua equipe consegue operar sem que “todo mundo precise acessar produção de qualquer lugar” vire norma?

Proximidade ainda importa, mas vem em segundo plano. Escolha a região compatível mais próxima dos seus usuários para desempenho. Depois trate operações com processos e controles de acesso (controle por papel, aprovações, contas de emergência) em vez de mover dados para onde for mais fácil gerenciar.

Por fim, escreva a decisão: limite permitido, regiões selecionadas, plano de failover e que dados podem sair (se houver). Essa página única economiza horas em questionários.

Mantenha a latência razoável sem quebrar a residência

Latência é em grande parte física e também sobre quantas vezes você solicita dados. Distância importa, mas também importam idas e vindas ao banco, roteamento de rede e inicializações lentas quando serviços escalam.

Comece medindo antes de mudar qualquer coisa. Escolha 3 a 5 ações-chave do usuário (login, carregar dashboard, criar pedido, busca, exportar relatório). Acompanhe p50 e p95 das geografias que importam para você. Guarde esses números para comparar entre releases.

Uma regra simples: mantenha dados protegidos e os caminhos que os tocam locais, depois torne o resto global-friendly. Os maiores ganhos de desempenho geralmente vêm de cortar conversas entre regiões.

Mantenha caminhos de leitura e escrita locais

Se um usuário na Alemanha tem dados que devem ficar na UE, procure manter servidor de app, banco de dados primário e jobs de background para esse cliente na UE. Evite encaminhar autenticação e checagens de sessão para outra região a cada requisição. Reduza APIs “conversantes” fazendo menos chamadas ao banco por página.

Cache ajuda, mas cuidado onde ele fica. Armazene conteúdo público ou não sensível globalmente. Mantenha caches específicos do cliente/regulados na região permitida. Processamento em lote também ajuda: uma atualização agendada é melhor do que dezenas de pequenas requisições entre regiões.

Nem tudo precisa da mesma velocidade. Trate login e ações de salvar como “devem parecer instantâneas”. Relatórios, exportações e analytics podem ser mais lentos se você definir as expectativas.

Ativos estáticos geralmente são a vitória mais fácil. Sirva bundles de JavaScript e imagens próximos aos usuários por meio de entrega global, mantendo APIs e dados pessoais na região de residência.

Padrões de arquitetura que funcionam em setups multi-região

O ponto de partida mais seguro é um design que ancora claramente os dados do cliente em uma região, ao mesmo tempo em que dá uma forma de recuperar falhas.

Ativo-passivo vs ativo-ativo

Ativo-passivo é geralmente mais fácil de explicar a auditores e clientes. Uma região é primária para um cliente, e uma região secundária é usada apenas durante failover ou recuperação controlada.

Ativo-ativo pode reduzir downtime e melhorar velocidade local, mas levanta questões difíceis: qual região é fonte da verdade, como prevenir divergência e a replicação conta como transferência?

Uma maneira prática de escolher:

- Use ativo-passivo quando regras de residência são estritas, seu time é pequeno ou o volume de escrita é alto.

- Use ativo-ativo apenas quando realmente necessário e seu modelo de dados suportar conflitos ou forte consistência.

- Se clientes estiverem espalhados por muitos países, considere “ativo por cliente” (cada cliente ativo em uma região) em vez de um sistema global ativo-ativo.

Opções de posicionamento de dados

Para bancos de dados, bancos regionais por cliente são os mais fáceis de raciocinar: os dados de cada cliente vivem em uma instância regional do Postgres, com controles que tornam consultas cross-tenant difíceis.

Se você tem muitos clientes pequenos, partições podem funcionar, mas somente se você pode garantir que as partições nunca saiam da região e suas ferramentas não executem consultas cross-region por engano. Sharding por cliente ou geografia costuma ser um meio-termo viável.

Backups e recuperação precisam de uma regra explícita. Se backups ficam em-região, restaurações são mais fáceis de justificar. Se você copia backups para outra região, documente a base legal, criptografia, localização das chaves e quem pode disparar uma restauração.

Logs e observabilidade são onde transferências acidentais acontecem. Métricas podem ser centralizadas se estiverem agregadas e forem de baixo risco. Logs brutos, traces e payloads de erro podem conter dados pessoais, então mantenha-os regionais ou faça redaction agressiva.

Plano de rollout passo a passo (do piloto à produção)

Pilote multi-região mais rápido

Inicie um app piloto e teste opções de região sem um grande desenvolvimento inicial.

Trate uma mudança multi-região como um lançamento de produto, não uma alteração de infraestrutura de segundo plano. Você quer decisões escritas, um piloto pequeno e evidências para mostrar numa revisão.

1) Trave requisitos por escrito

Capture as regras que deve cumprir: locais permitidos, tipos de dados em escopo e o que é “bom”. Inclua critérios de sucesso como latência aceitável, objetivos de recuperação e o que conta como acesso transfronteiriço aprovado (por exemplo, logins de suporte).

2) Defina escolha de região e roteamento de clientes

Decida como cada cliente é colocado numa região e como essa escolha é aplicada. Mantenha simples: novos clientes têm um padrão, clientes existentes recebem uma atribuição explícita e exceções exigem aprovação. Garanta que o roteamento cubra tráfego de app, jobs em background e onde backups e logs caem.

3) Construa ambientes regionais e migre um piloto

Levante a stack completa por região: app, banco, secrets, monitoramento e backups. Então migre um cliente piloto de ponta a ponta, incluindo dados históricos. Tire um snapshot antes da migração para poder reverter com limpeza.

4) Prove desempenho, resiliência e controles de acesso

Execute testes que reflitam uso real e guarde os resultados:

- Latência das localizações principais de usuários

- Comportamento de failover e expectativas de consistência dos dados

- Revisões de acesso de admin e suporte (quem pode acessar o quê e de onde)

- Alertas e logs de auditoria que você usará durante incidentes

- Um checklist curtinho de “perguntas de cliente” com respostas claras

Mova clientes em pequenos lotes, mantenha um changelog e monitore taxas de erro e volume de suporte. Para cada migração, tenha um gatilho de rollback pré-aprovado (por exemplo, erro elevado por 15 minutos) e um caminho de reversão praticado.

Documentação que ajuda em auditorias e perguntas de clientes

Bom design de hospedagem pode falhar numa revisão de conformidade se você não souber explicar claramente. Trate documentação como parte do sistema: curta, precisa e fácil de manter atualizada.

Comece com um resumo de uma página que um revisor não técnico leia rápido. Diga quais dados devem ficar em-região, o que pode sair e por quê (faturamento, entrega de e-mail, detecção de ameaças etc.). Afirme sua posição padrão em linguagem simples: conteúdo gerado pelo cliente fica em-região, salvo exceção documentada.

Mantenha então dois artefatos de apoio atualizados:

- Um diagrama de fluxo de dados mostrando sistemas e setas de movimento, incluindo caminhos de acesso de admin e suporte

- Uma tabela listando sistema, tipo de dado, região, retenção, quem pode acessar e se está criptografado

Acrescente uma nota de operações curta sobre backups e restaurações (onde os backups vivem, retenção, quem pode disparar restaurações) e um processo de incidente/acesso de suporte (aprovações, logging, acesso com tempo limitado e notificação ao cliente se necessário).

Faça a redação pronta para o cliente. Um padrão forte é: “Armazenado em X, processado em Y, transferências controladas por Z.” Por exemplo: “Conteúdo gerado pelo usuário é armazenado na região UE. Acesso de suporte requer aprovação via ticket e é registrado. Métricas agregadas podem ser processadas fora da UE, mas não contêm conteúdo do cliente.”

Mantenha evidências próximas à documentação. Salve capturas de tela de configuração de região, configurações-chave de ambiente e um pequeno export de logs de auditoria que mostrem aprovações e controles de tráfego entre regiões.

Erros comuns e armadilhas a evitar

Implante com intenção de região

Implemente sua stack e valide na prática onde os dados são armazenados e processados.

A maioria dos problemas não está no banco de dados principal. Aparecem nos extras ao redor: observabilidade, backups e acesso humano. Essas lacunas são o que clientes e auditores perguntam primeiro.

Uma armadilha comum é tratar logs, métricas e traces como inofensivos e deixá-los ir para uma região global padrão. Esses registros muitas vezes contêm IDs de usuário, endereços IP, trechos de payloads ou notas de suporte. Se dados do app devem ficar no país, seus dados de observabilidade geralmente precisam da mesma regra ou de redaction clara.

Outro erro frequente é backups e cópias de recuperação. Times afirmam residência com base em onde a produção roda, depois esquecem snapshots, réplicas e testes de restauração. Se você mantém um primário na UE e um backup nos EUA “por precaução”, criou uma transferência. Garanta que locais de backup, períodos de retenção e processo de restauração casem com o que você promete.

Acesso é o próximo ponto fraco. Contas admin globais sem controles rígidos podem quebrar a residência na prática, mesmo que o armazenamento esteja correto. Use papéis de menor privilégio, acesso com escopo regional quando possível e trilhas de auditoria que mostrem quem acessou o quê e de onde.

Outros problemas comuns incluem misturar clientes com necessidades diferentes de residência no mesmo banco ou índice de busca, construir ativo-ativo antes de poder operar com confiança, e tratar “multi-região” como slogan em vez de regras aplicadas.

Verificações rápidas e próximos passos

Antes de chamar sua configuração de “pronta”, faça uma checagem rápida que cubra conformidade e desempenho real. Você quer responder com confiança a duas perguntas: onde os dados regulados vivem e o que acontece quando algo quebra.

Verificações rápidas

Assegure que cada decisão esteja ligada ao seu inventário e mapa de fluxo de dados:

- Você consegue apontar para um inventário claro: que dados armazena, onde e quem pode acessar.

- Seus fluxos de dados estão mapeados ponta a ponta (app, banco, logs, analytics, ferramentas de suporte) e você consegue explicar cada transferência entre regiões.

- Regiões foram escolhidas usando critérios escritos (requisito legal, contrato, necessidade operacional), não só por proximidade.

- Metas de latência são medidas em uso real, não adivinhadas.

- Failover foi testado e você confirmou onde backups e snapshots são mantidos.

Se você não consegue responder “o suporte já visualizou dados de produção, e de onde?”, você não está pronto para um questionário de cliente. Escreva o processo de acesso de suporte (papéis, aprovação, limites de tempo, logging) para que seja repetível.

Próximos passos

Escolha um perfil de cliente e rode um piloto pequeno antes de um rollout amplo. Opte por um perfil comum com regras de residência claras (por exemplo, “cliente UE com armazenamento apenas na UE”). Colete evidências reutilizáveis: configurações de região, logs de acesso e resultados de testes de failover.

Se desejar iterar mais rápido em implantações e escolhas de região, Koder.ai (koder.ai) é uma plataforma vibe-coding que pode construir e implantar apps a partir de chat e suporta recursos de deployment/hosting como exportação de código-fonte e snapshots/rollback, o que pode ser útil quando você precisa testar mudanças e recuperar rapidamente durante movimentos de região.