Como escolher o produto certo para codificação assistida por IA

Ferramentas de codificação com IA podem escrever funções, gerar boilerplate, traduzir ideias em código inicial e sugerir correções quando algo quebra. Elas são especialmente boas em acelerar padrões familiares: formulários, telas CRUD, APIs simples, transformações de dados e componentes de UI.

Elas são menos confiáveis quando os requisitos são vagos, as regras do domínio são complexas ou o resultado “correto” não pode ser verificado rapidamente. Podem alucinar bibliotecas, inventar opções de configuração ou produzir código que funciona em um cenário mas falha em casos-limite.

Se você está avaliando uma plataforma (não apenas um assistente de código), foque em saber se ela ajuda você a transformar especificações em um app testável e iterar com segurança. Por exemplo, plataformas de "vibe-coding" como Koder.ai são projetadas para gerar apps web/servidor/mobile funcionais a partir de um chat — úteis quando você pode validar os resultados rapidamente e quer iteração veloz com recursos como snapshots/rollback e exportação do código-fonte.

Por que o tipo de produto importa mais que a linguagem

Escolher o produto certo é mais sobre o quão fácil é validar resultados do que sobre usar JavaScript, Python ou outra linguagem. Se você consegue testar seu produto com:

- entradas claras e saídas esperadas,

- ciclos de feedback rápidos (minutos, não semanas), e

- consequências baixas quando algo estiver errado,

então a codificação assistida por IA é um bom encaixe.

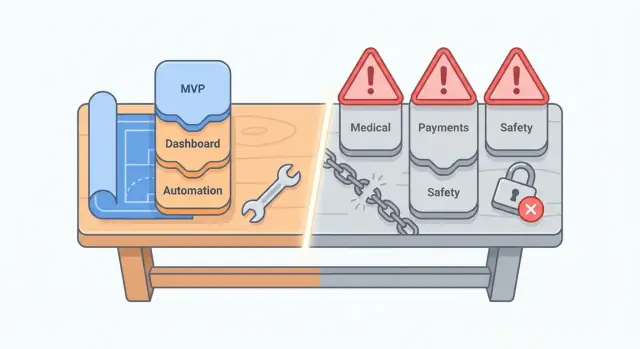

Se seu produto requer experiência profunda para julgar a correção (interpretações legais, decisões médicas, conformidade financeira) ou falhas são custosas, você frequentemente gastará mais tempo verificando e retrabalhando código gerado por IA do que economizará.

Uma maneira simples de decidir rápido

Antes de construir, defina o que “pronto” significa em termos observáveis: telas que devem existir, ações que os usuários podem executar e resultados mensuráveis (por exemplo, “importa um CSV e mostra totais que batem com este arquivo de exemplo”). Produtos com critérios de aceitação concretos são mais fáceis de construir com segurança usando IA.

Este artigo termina com uma checklist prática que você pode rodar em alguns minutos para decidir se um produto é um bom candidato — e quais guardrails adicionar quando estiver na fronteira.

Ajuste de expectativas: IA acelera, humanos são responsáveis pela qualidade

Mesmo com ótimas ferramentas, ainda é necessário revisão e testes humanos. Planeje revisão de código, checagens básicas de segurança e testes automatizados para as partes que importam. Pense na IA como um colaborador rápido que rascunha e itera — não como substituto da responsabilidade, validação e disciplina de release.

Essas ferramentas brilham quando você já sabe o que quer e consegue descrever claramente. Trate‑as como assistentes extremamente rápidos: podem rascunhar código, sugerir padrões e preencher partes tediosas — mas não conhecem automaticamente as restrições reais do seu produto.

Onde elas são fortes

Elas são especialmente boas em acelerar “trabalho conhecido”, como:

- Velocidade e scaffolding: gerar um esqueleto de projeto, configurar rotas, modelos, componentes básicos de UI e conectar bibliotecas comuns.

- Boilerplate e repetição: telas CRUD, validação básica de formulários, clientes de API, páginas de admin, stubs de teste e rascunhos de documentação.

- Refatorações e limpeza: renomear, extrair componentes/funções, traduzir estilos de código e identificar duplicação óbvia.

- Explicar código existente: ajudar a entender módulos desconhecidos para que você faça mudanças com mais segurança.

Usadas corretamente, isso pode comprimir dias de setup em horas — especialmente para MVPs e ferramentas internas.

Onde elas têm dificuldades

Ferramentas de IA tendem a falhar quando o problema é pouco especificado ou quando detalhes importam mais que velocidade:

- Requisitos pouco claros: se o objetivo for vago, o código pode parecer plausível enquanto resolve o problema errado.

- Casos de borda e dados reais: entradas incomuns, comportamento de usuário inesperado, concorrência, retries, fusos horários e gargalos de performance.

- Detalhes sensíveis à segurança: fluxos de autenticação, permissões, tratamento de segredos e defaults seguros (elas podem omitir checagens críticas).

- Peculiaridades de integração: APIs terceiras com limites estranhos, payloads inconsistentes e webhooks frágeis.

"Happy path" vs. uso no mundo real

O código gerado por IA frequentemente otimiza para o happy path: a sequência ideal onde tudo dá certo e os usuários se comportam previsivelmente. Produtos reais vivem nos caminhos infelizes — pagamentos falhos, outages parciais, requisições duplicadas e usuários que clicam duas vezes.

Trate a saída da IA como um rascunho. Verifique a correção com:

- critérios de aceitação claros e exemplos,

- testes unitários/integrados que cubram casos de borda,

- revisão manual de segurança e tratamento de erros,

- pequenos testes em ambiente parecido com produção com dados “quase reais”.

Quanto mais custoso for um bug, mais você deve depender de revisão humana e testes automatizados — não apenas geração rápida.

Melhor construir: MVPs e protótipos clicáveis-funcionais

MVPs e protótipos “clicável‑para‑funcional” são um ponto ideal para ferramentas de codificação com IA porque o sucesso é medido pela velocidade de aprendizado, não pela perfeição. O objetivo é escopo estreito: lançar rápido, colocar na frente de usuários reais e responder uma ou duas perguntas-chave (Alguém vai usar isto? Eles pagariam? Esse workflow economiza tempo?).

Um MVP prático é um projeto com tempo de aprendizado curto: algo que você pode construir em dias ou poucas semanas e depois refinar com base no feedback. Ferramentas de IA são ótimas para chegar a uma linha de base funcional rápido — routing, formulários, telas CRUD simples, autenticação básica — para que você foque no problema e na experiência do usuário.

Mantenha a primeira versão centrada em 1–2 fluxos principais. Por exemplo:

- Navegar → solicitar/comprar

- Criar → compartilhar

- Logar → completar uma tarefa → ver resultado

Defina um resultado mensurável para cada fluxo (por exemplo, “usuário consegue criar conta e concluir uma reserva em menos de 2 minutos” ou “um membro da equipe pode submeter uma solicitação sem ida‑e‑volta no Slack”).

Exemplos de produto amigáveis a MVPs

São fortes candidatos para desenvolvimento assistido por IA porque são fáceis de validar e iterar:

- Marketplaces simples: um diretório com submissões, busca/filtragem básica e um fluxo “contatar vendedor” ou “solicitar orçamento”

- Protótipos de agendamento: um app de agendamento de nicho para um serviço específico com disponibilidade, e‑mails de confirmação e uma visão de admin

- Utilitários de nicho: calculadoras, checklists de onboarding, CRM leve para um propósito, inventário simples para uma categoria pequena

O que faz isso funcionar não é amplitude de recursos, mas clareza do primeiro caso de uso.

Projete para mudanças (porque você vai mudar)

Pressupõe que seu MVP vai pivotar. Estruture seu protótipo para que mudanças sejam baratas:

- Use configuração (settings, tabelas de regras simples) em vez de lógica hard‑codada espalhada

- Mantenha modelos de dados mínimos; adicione campos só quando justificado pelo uso real

- Construa com peças substituíveis: um provedor de e‑mail básico agora, um mais avançado depois

Um padrão útil: lance o “happy path” primeiro, instrumente (até analytics leves) e então expanda apenas onde os usuários travam. É aí que as ferramentas de codificação com IA oferecem mais alavanca: ciclos rápidos de iteração em vez de um grande desenvolvimento.

Melhor construir: ferramentas internas para equipes pequenas

Ferramentas internas são um dos lugares mais seguros e de maior alavancagem para usar ferramentas de codificação com IA. São feitas para um grupo conhecido de usuários, usadas em ambiente controlado e o custo de estarem “um pouco imperfeitas” geralmente é administrável (você pode consertar e enviar atualizações rapidamente).

Exemplos ótimos de ferramentas internas

Projetos que tendem a ter requisitos claros e telas repetíveis — perfeitos para scaffolding assistido por IA — incluem:

- Painéis de administração para gerenciar registros (clientes, fornecedores, ativos)

- Rastreadores de inventário (entradas/saídas, localizações, notas de reabastecimento)

- Formulários de solicitação (helpdesk, requisições de compra, aprovações de conteúdo)

- Ferramentas simples de agendamento (plantões, reservas de salas)

Por que elas se encaixam no desenvolvimento assistido por IA

Ferramentas internas para times pequenos normalmente têm:

- Usuários e fluxos conhecidos: você pode entrevistar quem realmente vai usar a ferramenta.

- Permissões controladas: menos casos de borda que apps públicos.

- Ciclos de feedback rápidos: você pode testar mudanças no mesmo dia e refinar rapidamente.

É aqui que as ferramentas de IA brilham: gerar telas CRUD, validação de formulários, UI básica e conectar um banco de dados — enquanto você foca nos detalhes do fluxo e da usabilidade.

Se quiser aceleração fim‑a‑fim, plataformas como Koder.ai costumam casar bem com ferramentas internas: otimizadas para criar apps web React com backend em Go + PostgreSQL, além de deploy/hosting e domínios customizados quando estiver pronto para compartilhar com a equipe.

Itens essenciais que você não deve pular

Internal não significa “sem padrões.” Garanta:

- Autenticação (SSO se houver; caso contrário e‑mail/senha + MFA)

- Papéis e permissões (pelo menos admin vs membro)

- Logs de auditoria para ações chave (edições, aprovações, deleções)

- Backups e recuperação (backups do banco, opções de exportação)

Escolha um único time e resolva um processo doloroso de ponta a ponta. Depois que estiver estável e confiável, estenda a mesma fundação — usuários, papéis, logging — para o próximo fluxo em vez de recomeçar do zero.

Melhor construir: dashboards e apps de relatório

Do desenvolvimento à produção

Faça o deploy e hospede seu app quando estiver pronto para compartilhá-lo fora do seu computador.

Dashboards e apps de relatório são um ponto ideal porque tratam principalmente de juntar dados, apresentar de forma clara e economizar tempo das pessoas. Quando algo dá errado, o impacto normalmente é “tomamos uma decisão com atraso”, não “o sistema quebrou em produção.” Esse downside menor torna a categoria prática para builds assistidos por IA.

Comece com relatórios que substituem trabalho de planilha:

- Dashboards de KPI para vendas, marketing ou suporte (saúde do pipeline, taxa de conversão, backlog de tickets)

- Relatórios semanais que geram um resumo consistente (gráficos + narrativa curta)

- Exploradores de dados para perguntas comuns (“mostrar churn por plano”, “filtrar por região e data”)

Comece como somente leitura para reduzir risco

Uma regra simples: publique somente leitura primeiro. Deixe o app consultar fontes aprovadas e visualizar resultados, mas evite write‑backs (editar registros, disparar ações) até confiar nos dados e permissões. Dashboards somente leitura são mais fáceis de validar, mais seguros para liberar amplamente e mais rápidos de iterar.

O que definir desde o início

A IA pode gerar UI e plumbing de queries rápido, mas você precisa clareza sobre:

- Definições de dados: o que exatamente conta como “usuário ativo”, “lead qualificado” ou “churn”?

- Agendamento de atualização: em tempo real, horário, diário — e o que acontece quando uma atualização falha

- Controle de acesso: quem vê o quê (times, regiões, segmentos de clientes) e se dados devem ser mascarados

Um dashboard que “parece certo” mas responde à pergunta errada é pior que nenhum dashboard.

Sistemas de relatório falham silenciosamente quando métricas evoluem mas o dashboard não. Isso é deriva de métricas: o nome do KPI permanece enquanto a lógica muda (novas regras de faturamento, rastreamento de eventos alterado, janelas de tempo diferentes).

Também tome cuidado com dados de fontes incompatíveis — números financeiros do warehouse podem não bater com o CRM. Torne a fonte da verdade explícita na UI, inclua timestamps de “última atualização” e mantenha um changelog curto das definições para que todos saibam o que mudou e por quê.

Melhor construir: integrações e automações de workflow

Integrações são um uso de alta alavancagem e seguro para ferramentas de codificação com IA porque o trabalho é basicamente glue code: mover dados bem definidos de A para B, disparar ações previsíveis e tratar erros de forma limpa. O comportamento é fácil de descrever, simples de testar e fácil de observar em produção.

Bons exemplos para começar

Escolha um workflow com entradas claras, saídas claras e poucas ramificações. Por exemplo:

- Sincronização CRM → e‑mail (novo lead → adicionar em lista, taguear e confirmar)

- Alertas no Slack (pagamentos falhos, novos cadastros de alto valor, notificações de incidentes)

- Exportação de faturas (sistema contábil → export CSV/JSON para S3, resumo semanal por e‑mail)

- Webhooks (receber eventos → validar → transformar → encaminhar para outra API)

Esses projetos se encaixam bem porque você pode descrever o contrato (“quando X acontece, fazer Y”) e então verificar com fixtures de teste e payloads de exemplo.

Projete para confiabilidade, não só para “funcionou uma vez”

A maioria dos bugs de automação aparece em retries, falhas parciais e eventos duplicados. Construa alguns básicos desde o início:

- Filas para trabalho assíncrono (para que uma API lenta não bloqueie o app)

- Retries com backoff para falhas transitórias (timeouts, limites de taxa)

- Idempotência para que reprocessar o mesmo evento não gere duplicatas (use chaves de idempotência, tabelas de deduplicação ou padrões de upsert)

Mesmo que a IA gere a primeira versão rápido, você terá mais valor gastando tempo em casos de borda: campos vazios, tipos inesperados, paginação e limites de taxa.

Adicione monitoramento que torne falhas óbvias

Automatizações falham silenciosamente a menos que você as exponha. No mínimo:

- Logs estruturados com correlation IDs

- Alertas quando a taxa de erros subir ou filas acumularem

- Um simples dashboard de falhas mostrando jobs presos, último sucesso e principais causas de erro

Um passo útil extra é um botão “reprocessar job com falha” para que não‑engenheiros recuperem trabalhos sem mexer no código.

Apps de conteúdo e conhecimento são um bom encaixe porque a tarefa é clara: ajudar pessoas a encontrar, entender e reutilizar informação existente. O valor é imediato e você pode medir sucesso com sinais simples como tempo economizado, menos perguntas repetidas e maior taxa de self‑service.

O que construir (exemplos práticos)

Produtos que funcionam bem quando ancorados em seus próprios documentos e workflows:

- Busca interna por docs, tickets, wikis e políticas

- Auto‑tagging e categorização para bases de conhecimento

- Resumos de docas longas, notas de reunião ou threads de suporte

- Perguntas e respostas em documentos para “Qual é nossa política sobre X?” ou “Como faço Y?”

O padrão mais seguro e útil é: recuperar primeiro, gerar depois. Ou seja, busque nos seus dados as fontes relevantes e então use IA para resumir ou responder com base nessas fontes.

Isso mantém as respostas ancoradas, reduz alucinações e facilita o debug quando algo parecer errado (“qual documento foi usado?”).

Guardrails que mantêm a confiabilidade

Adicione proteções leves desde cedo, mesmo num MVP:

- Citações/links para os documentos exatos usados

- Revisão humana para saídas de alto impacto (política, jurídico, frente ao cliente)

- Botões de feedback (“útil / não útil”, “marcar como incorreto”) para melhorar prompts e conteúdo

Planeje controle de custo desde o primeiro dia

Ferramentas de conhecimento podem ficar populares rápido. Evite contas surpresa construindo:

- Cache de respostas para perguntas repetidas

- Rate limits por usuário/time

- Limites de uso claros (e um fallback: “Tente novamente mais tarde” ou “apenas resultados de busca”)

Com esses guardrails, você entrega uma ferramenta confiável — sem fingir que a IA está sempre certa.

Evite: sistemas críticos de segurança e de vida

Automatize uma integração

Crie um webhook ou fluxo de sincronização com tentativas, logs e tratamento de falhas claro.

Ferramentas de codificação com IA aceleram scaffolding e boilerplate, mas são uma má escolha para software onde um pequeno erro pode ferir alguém. Em trabalho crítico de segurança, “quase correto” não é aceitável — casos de borda, timing e requisitos mal entendidos podem se transformar em danos reais.

Por que essa categoria é especialmente arriscada

Sistemas críticos seguem normas estritas, exigem documentação detalhada e há responsabilidade legal. Mesmo que o código gerado pareça limpo, você precisa de provas de que ele se comporta corretamente em todas as condições relevantes, incluindo falhas. Saídas de IA também podem introduzir suposições ocultas (unidades, thresholds, tratamento de erro) fáceis de perder em revisão.

Exemplos a evitar

Ideias que soam úteis mas carregam risco desproporcional:

- Ferramentas de aconselhamento médico que interpretam sintomas, recomendam tratamento ou geram orientação clínica

- Calculadoras de dosagem (medicamentos, insulina, dosagem pediátrica) onde erro de arredondamento ou conversão de unidade é perigoso

- Controles de segurança industrial (lógica de parada de emergência, interlocks, alarmes, laços de controle de pressão/temperatura)

- Qualquer coisa que automatize decisões de triagem de pacientes sem salvaguardas fortes

Se mesmo assim você for tentar

Se seu produto precisa tocar workflows críticos, trate as ferramentas de IA como auxiliares, não autoras. Expectativas mínimas geralmente incluem:

- Especialistas de domínio na equipe (clínico, segurança industrial, fatores humanos)

- Requisitos formais, rastreabilidade de testes e verificação/validação independentes

- Revisão de segurança, engenharia de confiabilidade e documentação pronta para auditoria

- Comportamento fail‑safe conservador e caminhos claros de override humano

Se você não está preparado para esse nível de rigor, está construindo risco, não valor.

Alternativas mais seguras que ainda ajudam

É possível criar produtos significativos sem automatizar decisões de vida ou morte:

- Apps de educação e treinamento (explicações, prática de cenários) claramente rotulados como não clínicos

- Ajudantes de documentação que resumem procedimentos ou logs de manutenção para profissionais revisarem

- Ferramentas de intake que coletam informações e encaminham para humanos — sem recomendações, sem scoring que implique urgência

Se não souber onde fica a fronteira, use a checklist de decisão em /blog/a-practical-decision-checklist-before-you-start-building e incline‑se para assistência mais simples e revisável em vez de automação.

Construir em finanças reguladas é onde a codificação assistida por IA pode te prejudicar silenciosamente: o app pode “funcionar”, mas falhar em um requisito que você não percebeu. O custo do erro é alto — chargebacks, multas, contas congeladas ou exposição legal.

O que entra nessa categoria

Muitos desses produtos parecem “só mais um formulário e banco de dados”, mas carregam regras estritas sobre identidade, auditabilidade e manejo de dados:

- Fluxos de processamento de pagamento (captura de cartão, reembolsos, disputas)

- Onboarding e monitoramento KYC/AML

- Declarações e relatórios fiscais

- Cálculos de folha, holerites e recolhimentos

Por que o código gerado por IA é arriscado aqui

Ferramentas de IA podem produzir implementações plausíveis que omitem controles e casos que reguladores e auditores esperam. Falhas comuns:

- Falhas sutis de conformidade: linguagem de consentimento faltando, trilha de auditoria incompleta ou lógica de reporte incorreta

- Gaps de segurança: manejo inseguro de tokens, controles de acesso fracos ou vazamento de dados sensíveis em logs

- Erros de retenção/remoção: armazenar documentos por mais tempo do que permitido ou não conseguir provar exclusão

- Regras de fornecedores e jurisdição: requisitos variam por país, processador e categoria de comerciante

O problema é que essas questões podem não aparecer em testes normais. Elas surgem em auditorias, incidentes ou revisões de parceiros.

Se precisar mesmo construir

Às vezes a funcionalidade financeira é inevitável. Nesse caso, reduza a superfície de código customizado:

- Prefira provedores certificados para pagamentos, verificação de identidade, tributos e folha — e integre via APIs suportadas

- Mantenha lógica customizada em orquestração (roteamento, UI, estado básico), não em decisões “core” de conformidade

- Trate saída de IA como rascunho: exija revisão profissional, modelagem de ameaça explícita e evidência de teste documentada (incluindo testes negativos e checagens de logging de auditoria)

Se o valor do produto depende de lógica financeira nova ou interpretação de conformidade, considere adiar a implementação assistida por IA até ter expertise de domínio e um plano de validação.

Evite: componentes críticos de segurança e criptografia

Itere com reversões seguras

Faça instantâneos antes das mudanças e reverta rapidamente quando um experimento falhar.

Código sensível à segurança é onde ferramentas de codificação com IA têm maior probabilidade de te prejudicar — não porque não saibam escrever código, mas porque costumam falhar nas partes pouco glamorosas: hardening, casos de borda, modelagem de ameaça e defaults operacionais seguros. Implementações geradas podem parecer corretas em testes happy‑path e falhar sob ataque real (diferenças de timing, replay, randomness quebrada, desserialização insegura, confused‑deputy). Esses problemas ficam invisíveis até você ter adversários.

Evite construir ou “melhorar” com código gerado por IA:

- Primitivas e protocolos criptográficos (modos de cifragem, esquemas de assinatura, trocas de chaves, implementações custom de JWT)

- Fundações de autenticação e autorização (validação de tokens, gerenciamento de sessão, controle de acesso multitenant)

- Agentes de segurança e enforcement de rede (clientes VPN, agentes de endpoint, filtros de pacotes)

- Qualquer coisa envolvendo gerenciamento de chaves (rotacionamento de chaves, formatos seguros de armazenamento, wrappers custom de KMS)

Mesmo pequenas alterações podem invalidar suposições de segurança. Por exemplo:

- Trocar um modo de cifragem, mishandlear nonces ou “otimizar” comparações pode quebrar confidencialidade.

- Parsear mal um JWT ou pular checagens de audience/issuer pode virar takeover de conta.

Use provedores e bibliotecas consolidadas

Se seu produto precisa de features de segurança, implemente integrando soluções estabelecidas em vez de inventar:

- Prefira provedores de auth (OIDC/SAML via vendors corporativos) a sistemas custom de login/token.

- Use bibliotecas de criptografia bem mantidas e siga suas receitas oficiais. Não peça a IA para “implementar AES‑GCM” ou “escrever um servidor OAuth”.

- Siga padrões consagrados: tokens de curta duração, rotação de refresh tokens, invalidação de sessão server‑side e autorização centralizada.

A IA ainda ajuda aqui — gera glue code de integração, scaffolding de configuração ou stubs de teste — mas trate‑a como assistente de produtividade, não designer de segurança.

Defaults seguros que você deve impor (mesmo em apps “simples”)

Falhas de segurança geralmente vêm de defaults, não de ataques exóticos. Aplique desde o dia um:

- Gerenciamento de segredos: nunca hardcode chaves; use variáveis de ambiente/secret managers; rotacione regularmente.

- Princípio do menor privilégio: papéis IAM restritos, tokens com escopo, permissões mínimas no banco.

- Logging e auditabilidade: registre eventos de auth, checagens de permissão e ações administrativas (sem logar segredos).

- Higiene de dependências: fixe versões, monitore advisories e evite trechos copiados sem revisão.

Se o valor principal do recurso é “lidar com X de forma segura”, ele merece especialistas em segurança, revisão formal e validação cuidadosa — áreas onde código gerado por IA não é uma base adequada.

Uma checklist prática antes de começar a construir

Antes de pedir a uma ferramenta de IA para gerar telas, rotas ou tabelas no banco, pare 15 minutos para decidir se o projeto é um bom encaixe — e o que “sucesso” significa. Essa pausa economiza dias de retrabalho.

Um modelo de pontuação simples (rápido, honesto, útil)

Pontue cada item de 1 (fraco) a 5 (forte). Se o total ficar abaixo de ~14, considere reduzir a ideia ou adiar.

- Clareza: Você consegue descrever o usuário, o problema e o fluxo em 5–7 frases? Você conhece o “happy path”?

- Risco: Qual o pior resultado plausível se o app estiver errado (dinheiro, segurança, privacidade, reputação)? Projetos de menor risco pontuam mais.

- Testabilidade: Você consegue verificar resultados com exemplos, saídas esperadas e testes automatizados — sem “olhar e achar que tá certo”?

- Escopo: Uma pessoa consegue entregar uma versão útil em 1–2 semanas? Se não, reduza o escopo até que consiga.

Checklist de prontidão para construir

Use como seu pré‑spec. Mesmo uma meia página basta.

- Requisitos: telas/ações chave, papéis de usuário e casos de borda (inputs inválidos, estados vazios, timeouts).

- Acesso a dados: onde os dados estão, quem os controla e como você vai autenticar. Se não tiver acesso ainda, pause.

- Tratamento de erro: o que o usuário vê quando algo falha, plus defaults seguros (ex.: “nenhuma mudança salva”).

- Observabilidade: logs básicos, métricas e alertas. Decida o que vai monitorar (erros por dia, latência, jobs falhos) para conseguir debugar depois.

Defina “pronto” (para o protótipo não virar bagunça)

Um projeto está “pronto” quando tem:

- Testes: ao menos smoke tests do fluxo principal e 1–2 casos críticos de borda.

- Docs: README curto: como rodar, configs chave e como fazer deploy.

- Plano de rollback: como reverter um release ou desabilitar uma feature rapidamente.

- Responsabilidade: uma pessoa nomeada responsável por correções, atualizações e feedback dos usuários.

Se estiver usando um builder ponta‑a‑ponta como Koder.ai, torne esses itens explícitos: use o modo de planejamento para escrever critérios de aceitação, aproveite snapshots/rollback para releases mais seguros e exporte o código‑fonte quando o protótipo virar produto de vida mais longa.

Templates, ajuda ou pausa?

Use templates quando o produto bater com um padrão comum (app CRUD, dashboard, integração via webhook). Contrate ajuda quando decisões de segurança, modelagem de dados ou escalabilidade puderem sair caro de consertar. Pause quando você não consegue definir requisitos claramente, não tem acesso legal aos dados ou não sabe como testar a correção.