O que são microframeworks e por que importam

Microframeworks são frameworks web leves que focam no essencial: receber uma requisição, roteá‑la para o handler certo e retornar uma resposta. Ao contrário de frameworks full‑stack, eles geralmente não trazem tudo que você pode precisar (painéis administrativos, camadas ORM/banco, builders de formulários, jobs em background, fluxos de autenticação). Em vez disso, oferecem um núcleo pequeno e estável e permitem que você adicione apenas o que seu produto realmente requer.

Microframeworks vs. frameworks full‑stack

Um framework full‑stack é como comprar uma casa totalmente mobiliada: consistente e conveniente, mas mais difícil de reformar. Um microframework se parece mais com um espaço vazio, mas estruturalmente sólido: você decide os cômodos, os móveis e as utilidades.

Essa liberdade é o que chamamos de arquitetura personalizada — um desenho de sistema moldado pelas necessidades da sua equipe, pelo seu domínio e pelas suas restrições operacionais. Em termos simples: você escolhe os componentes (logging, acesso a banco, validação, auth, processamento em background) e decide como eles se conectam, em vez de aceitar um “jeito certo” predefinido.

Por que equipes escolhem microframeworks

Equipes frequentemente optam por microframeworks quando querem:

- Velocidade até o primeiro endpoint sem se comprometer com uma pilha pesada

- Flexibilidade para adotar bibliotecas específicas (ou evitá‑las)

- Deploys favoráveis a restrições, como funções serverless, runtimes na edge ou containers mínimos

- Limites claros entre serviços ou módulos conforme a base de código cresce

O que este artigo vai (e não vai) cobrir

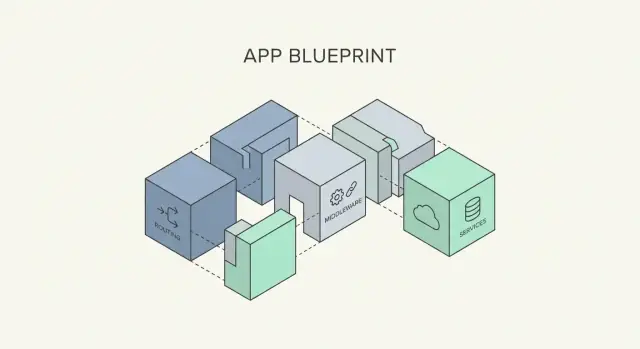

Vamos focar em como microframeworks suportam design modular: compor blocos de construção, usar middleware e adicionar injeção de dependência sem transformar o projeto em um experimento científico.

Não vamos comparar frameworks específicos linha a linha nem afirmar que microframeworks são sempre melhores. O objetivo é ajudá‑lo a escolher uma estrutura deliberada — e evoluí‑la com segurança conforme os requisitos mudam.

Ideia central: monte apenas as peças que precisa

Microframeworks funcionam melhor quando você trata sua aplicação como um kit, não como uma casa pré‑montada. Em vez de aceitar uma pilha opinativa, você começa com um núcleo pequeno e adiciona capacidades somente quando elas se justificam.

Comece pelo núcleo útil mínimo

Um “núcleo” prático normalmente é apenas:

- Roteamento: mapear URLs para handlers

- Tratamento de requisição/resposta: uma forma consistente de ler entrada e retornar saída

- Tratamento de erros: um lugar único para converter falhas em respostas limpas

Isso basta para lançar um endpoint de API ou uma página web funcional. Todo o resto é opcional até que você tenha uma razão concreta.

Adicione recursos como módulos explícitos

Quando precisar de autenticação, validação ou logging, adicione‑os como componentes separados — idealmente atrás de interfaces claras. Isso mantém sua arquitetura compreensível: cada nova peça deve responder “qual problema isto resolve?” e “onde ela se conecta?”.

Exemplos de módulos “adicionar só quando necessário”:

- Auth quando você tem usuários reais ou acesso de terceiros

- Validação quando entradas começam a causar bugs ou custo de suporte

- Logging/métricas quando precisar depurar problemas em produção rapidamente

Mantenha decisões iniciais reversíveis

No começo, escolha soluções que não te aprisionem. Prefira wrappers finos e configuração em vez de mágica profunda de framework. Se você conseguir trocar um módulo sem reescrever a lógica de negócio, está no caminho certo.

Uma definição simples de pronto para escolhas arquiteturais: a equipe consegue explicar o propósito de cada módulo, substituí‑lo em um ou dois dias e testá‑lo independentemente.

Blocos de construção de arquitetura que você pode combinar

Microframeworks permanecem pequenos por design, o que significa que você escolhe os “órgãos” da sua aplicação em vez de herdar um corpo inteiro. Isso torna arquitetura personalizada prática: comece mínima e só acrescente peças quando houver necessidade real.

Tratamento de requisição: router, handlers, middleware

A maioria das apps com microframework começa com um roteador que mapeia URLs para controladores (ou handlers mais simples). Controllers podem ser organizados por funcionalidade (cobrança, contas) ou por interface (web vs API), dependendo de como você quer manter o código.

Middleware tipicamente envolve o fluxo requisição/resposta e é o melhor lugar para preocupações transversais:

- Autenticação e autorização

- Limitação de taxa

- Cache

- Métricas, logging e tracing de requisições

Como middleware é composável, você pode aplicá‑lo globalmente (tudo precisa de logging) ou apenas em rotas específicas (endpoints de admin exigem auth mais rígida).

Acesso a dados: escolha o nível certo de abstração

Microframeworks raramente impõem uma camada de dados, então você pode selecionar uma que combine com sua equipe e carga de trabalho:

- Um ORM quando quer produtividade e modelagem consistente

- Um query builder para controle mais apertado sem escrever tudo à mão

- SQL puro para consultas sensíveis a performance ou relatórios complexos

Um bom padrão é manter o acesso a dados atrás de um repositório ou camada de serviço, assim trocar ferramentas depois não vaza pelos handlers.

Módulos opcionais: jobs em background e filas

Nem todo produto precisa de processamento assíncrono desde o dia 1. Quando precisar, adicione um runner de jobs e uma fila (envio de e‑mail, processamento de vídeo, webhooks). Trate jobs em background como uma “entrada” separada na lógica de domínio, compartilhando os mesmos serviços da camada HTTP em vez de duplicar regras.

Middleware como espinha dorsal das preocupações transversais

Middleware é onde microframeworks entregam mais alavanca: permite tratar necessidades transversais — coisas que toda requisição deve receber — sem incharem cada handler. O objetivo é simples: mantenha handlers focados em lógica de negócio, e deixe o middleware cuidar da tubulação.

Mantenha handlers pequenos movendo trabalho compartilhado para upstream

Ao invés de repetir checagens e cabeçalhos em cada endpoint, adicione middleware uma vez. Um handler limpo então fica: parsear entrada, chamar um serviço, retornar resposta. Todo o resto — auth, logging, padrões de validação, formatação da resposta — pode ocorrer antes ou depois.

Ordem típica de middleware (e por que importa)

Ordem é comportamento. Uma sequência comum e legível é:

- Request ID + logging básico: crie a correlação cedo para que cada linha de log pertença à mesma requisição.

- Tratamento/recuperação de erros: envolva o restante para que exceções virem respostas de erro consistentes.

- Segurança e cabeçalhos HTTP: CORS, rate limiting, parsing de auth/session — antes de fazer trabalho real.

- Parsing do corpo + normalização de input: garanta que handlers recebam dados previsíveis.

- Compressão: perto do fim para poder comprimir o corpo final da resposta.

Se a compressão rodar cedo demais, pode perder erros; se o tratamento de erros rodar tarde demais, você corre o risco de vazar stack traces ou retornar formatos inconsistentes.

- Request IDs: adicione um header

X-Request-Id e inclua‑o nos logs.

- Tratamento de erros: mapeie exceções para uma forma JSON estável (

{ error, message, requestId }).

- CORS: aplique origens e cabeçalhos permitidos centralmente.

- Compressão: reduza tamanhos de payload em APIs pesadas em JSON.

Evite “spaghetti” de middleware

Agrupe middleware por propósito (observabilidade, segurança, parsing, modelagem de resposta) e aplique no escopo certo: global para regras verdadeiramente universais, e middleware de grupo de rota para áreas específicas (ex.: /admin). Nomeie cada middleware claramente e documente a ordem esperada em um comentário perto do setup para que mudanças futuras não quebrem o comportamento silenciosamente.

Inversão de Controle e Injeção de Dependência sem dor

Um microframework te dá um núcleo fino “requisição entra, resposta sai”. Todo o resto — acesso a banco, cache, e‑mail, APIs de terceiros — deve ser trocável. É aí que Inversion of Control (IoC) e Dependency Injection (DI) ajudam, sem transformar sua base de código em um experimento científico.

IoC em linguagem simples: não deixe seu código “ir às compras”

Se uma feature precisa de um banco, é tentador criá‑lo diretamente dentro da feature (“new cliente de BD aqui”). O problema: todo lugar que “vai às compras” fica fortemente acoplado a esse cliente específico.

IoC inverte isso: sua feature pede o que precisa, e a montagem da aplicação lhe entrega. Sua feature fica mais reutilizável e mais fácil de mudar.

DI: encaixando partes em vez de as fixar dentro do código

Injeção de dependência significa simplesmente passar dependências em vez de criá‑las dentro. Em um setup com microframework, isso costuma ser feito na inicialização:

- crie os componentes reais (BD, cliente HTTP, logger)

- injete‑os nos handlers/serviços

- mantenha esse wiring em um lugar previsível

Você não precisa de um grande container de DI para obter benefícios. Comece com uma regra simples: construa dependências em um só lugar e passe‑as adiante.

Abordagem prática: interfaces + adapters para armazenamento e APIs

Para tornar componentes intercambiáveis, defina “o que você precisa” como uma pequena interface e escreva adapters para ferramentas específicas.

Padrão de exemplo:

UserRepository (interface): findById, create, listPostgresUserRepository (adapter): implementa usando PostgresInMemoryUserRepository (adapter): implementa para testes

Sua lógica de negócio conhece apenas UserRepository, não o Postgres. Trocar armazenamento vira escolha de configuração, não reescrita.

A mesma ideia vale para APIs externas:

PaymentsGateway (interface)StripePaymentsGateway (adapter)FakePaymentsGateway para desenvolvimento local

Centralize e torne previsível a configuração

Microframeworks facilitam a dispersão de configuração por módulos. Resista a isso.

Um padrão manutenível é:

- um módulo de configuração que lê variáveis de ambiente uma vez

- uma raiz de composição (arquivo de startup) que monta o grafo de dependências

- rotas que recebem serviços já montados

Isso lhe dá o objetivo principal: trocar componentes sem reescrever a aplicação. Mudar bancos, substituir um cliente de API ou introduzir uma fila vira uma pequena alteração na camada de wiring — enquanto o resto do código permanece estável.

Padrões comuns que microframeworks suportam

Refatore sem medo

Experimente refatorações com segurança usando snapshots e rollback.

Microframeworks não impõem um “modo único” de estruturar código. Em vez disso, oferecem roteamento, tratamento requisição/resposta e poucos pontos de extensão — assim você pode adotar padrões que combinem com o tamanho da equipe, maturidade do produto e taxa de mudanças.

Camadas (Controller / Service / Repository)

Esse é o arranjo familiar “limpo e simples”: controllers cuidam de preocupações HTTP, services guardam regras de negócio, e repositories conversam com o banco. Encaixa bem quando o domínio é direto, a equipe é pequena a média e você quer lugares previsíveis para colocar o código. Microframeworks o suportam de forma natural: rotas mapeiam para controllers, controllers chamam services, e repositories são injetados por composição manual leve.

Hexagonal (Ports-and-Adapters)

Arquitetura hexagonal é útil quando você espera que o sistema sobreviva às escolhas de hoje — banco, bus de mensagens, APIs de terceiros ou até a interface. Microframeworks funcionam bem aqui porque a camada de “adapter” costuma ser seus handlers HTTP mais uma fina tradução para comandos de domínio. Seus ports são interfaces de domínio, e adapters as implementam (SQL, clientes REST, filas). O framework fica na borda, não no centro.

Se quer clareza ao estilo microserviço sem o custo operacional, um monólito modular é uma boa opção. Mantém uma única unidade deployável, mas divide internamente em módulos de feature (ex.: Billing, Accounts, Notifications) com APIs públicas explícitas.

Microframeworks facilitam isso porque não auto‑wirem tudo: cada módulo pode registrar suas próprias rotas, dependências e acesso a dados, tornando limites visíveis e mais difíceis de serem atravessados por engano.

Poucas restrições, máxima intenção

Em todos os três padrões, o benefício é o mesmo: você escolhe as regras — layout de pastas, direção de dependência e limites dos módulos — enquanto o microframework fornece uma superfície pequena e estável para conectar tudo.

Microframeworks tornam fácil começar pequeno e permanecer flexível, mas não respondem à pergunta maior: que “forma” seu sistema deve ter? A escolha certa depende menos da tecnologia e mais do tamanho da equipe, cadência de releases e de quão dolorosa está a coordenação.

Comparações rápidas: monólito, monólito modular, microsserviços

Um monólito é uma unidade deployável única. Normalmente é o caminho mais rápido para um produto funcional: uma build, um conjunto de logs, um lugar para debugar.

Um monólito modular continua sendo uma unidade deployável, mas internamente separado em módulos claros (pacotes, bounded contexts, pastas por feature). Frequentemente é o melhor “próximo passo” quando a base de código cresce — especialmente com microframeworks, onde você pode manter módulos explícitos.

Microsserviços dividem a unidade deployável em múltiplos serviços. Isso pode reduzir acoplamento entre equipes, mas multiplica trabalho operacional.

Fronteiras de serviço: quando dividir (e quando não dividir)

Divida quando um limite já for real no seu trabalho:

- Equipes diferentes precisam liberar de forma independente.

- Um módulo tem propriedade de dados e regras distintas (não apenas endpoints diferentes).

- Requisitos de escalabilidade são genuinamente distintos (ex.: processamento em background pesado vs leituras leves).

Evite dividir quando for por conveniência (“essa pasta está grande”) ou quando serviços compartilhariam as mesmas tabelas do banco. Isso indica que você ainda não encontrou um limite estável.

API gateways e bibliotecas compartilhadas: prós e contras

Um API gateway pode simplificar clientes (um ponto de entrada, auth/limitação centralizada). A desvantagem: pode virar gargalo e ponto único de falha se ficar “inteligente” demais.

Bibliotecas compartilhadas aceleram desenvolvimento (validação comum, logging, SDKs), mas criam acoplamento oculto. Se vários serviços precisam atualizar juntos, você recriou um monólito distribuído.

Sobrecarga operacional a planejar

Microsserviços adicionam custos recorrentes: mais pipelines de deploy, versionamento, descoberta de serviços, monitoramento, tracing, resposta a incidentes e escalas de plantão. Se sua equipe não consegue operar essa máquina, um monólito modular construído com componentes de microframework costuma ser a arquitetura mais segura.

Microframework dá liberdade, mas manutenibilidade é algo que você precisa projetar. O objetivo é tornar as partes “personalizadas” fáceis de encontrar, substituir e difíceis de usar errado.

Escolha uma estrutura que você consiga explicar em um minuto e faça cumprir em code review. Uma divisão prática é:

app/ (composition root: conecta módulos)modules/ (capacidades de negócio)transport/ (roteamento HTTP, mapeamento requisição/resposta)shared/ (utilitários transversais: config, logging, tipos de erro)tests/

Mantenha nomes consistentes: pastas de módulos usam substantivos (billing, users) e pontos de entrada previsíveis (index, routes, service).

2) Defina propriedade de módulo e APIs públicas

Trate cada módulo como um pequeno produto com limites claros:

- Exponha uma superfície pública pequena (ex.:

modules/users/public.ts)

- Mantenha internos privados (

modules/users/internal/*)

- Documente propriedade (“quem aprova mudanças aqui”) e expectativas (SLAs, regras de dados)

Evite imports de “reach‑through” como modules/orders/internal/db.ts por outro módulo. Se outro precisa, promova para API pública.

3) Adicione observabilidade desde o dia 1

Mesmo serviços pequenos precisam de visibilidade básica:

- Logs estruturados com request IDs

- Um conjunto pequeno de métricas (latência, taxa de erro, contadores de negócio)

- Hooks de tracing se fizer chamadas outbound (HTTP, DB, fila)

Coloque isso em shared/observability para que todo handler use as mesmas convenções.

4) Padronize validação e respostas de erro

Torne erros previsíveis para clientes e fáceis de debugar para humanos. Defina uma forma de erro única (ex.: code, message, details, requestId) e uma abordagem de validação por endpoint. Centralize o mapeamento de exceções internas para respostas HTTP para que handlers permaneçam focados na lógica de negócio.

Onde o Koder.ai se encaixa (quando você quer velocidade sem lock‑in)

Se seu objetivo é mover rápido mantendo uma arquitetura estilo microframework explícita, Koder.ai pode ser útil como ferramenta de scaffolding e iteração, não como substituto de bom design. Você pode descrever limites de módulos desejados, stack de middleware e formato de erro em chat, gerar um app base funcional (por exemplo, frontend React com backend Go + PostgreSQL) e depois refinar o wiring deliberadamente.

Duas funcionalidades que mapeiam bem para trabalho de arquitetura personalizada:

- Modo de planejamento para alinhar estrutura (módulos, ports/adapters, grupos de rota) antes de gerar ou alterar código.

- Snapshots e rollback para experimentar mudanças arquiteturais com segurança (ex.: introduzir DI, extrair um módulo, adicionar uma fila) sem medo de travar.

Como o Koder.ai suporta exportação de código‑fonte, você mantém a propriedade da arquitetura e a evolui no seu repositório como faria em um projeto construído à mão.

Estratégias de teste que mantêm arquiteturas personalizadas seguras

Do local para produção

Faça o deploy e hospede sua aplicação quando a integração estiver pronta para tráfego real.

Sistemas montados com microframeworks podem parecer “montados à mão”, o que faz o teste ser menos sobre convenções de um framework e mais sobre proteger as emendas entre suas peças. O objetivo é confiança sem transformar cada mudança em um run end‑to‑end.

Unit vs. integração: o que priorizar

Comece com testes unitários para regras de negócio (validação, precificação, lógica de permissões) porque são rápidos e apontam falhas com precisão.

Depois invista em um número menor de testes de integração de alto valor que exercitem o wiring: routing → middleware → handler → fronteira de persistência. Esses pegam bugs sutis que surgem ao combinar componentes.

Middleware é onde comportamento transversal se esconde (auth, logging, rate limits). Teste‑o como um pipeline:

- Construa um contexto de requisição mínimo.

- Execute o middleware com um “next handler” que registra o que recebeu.

- Afirme efeitos colaterais (ex.: headers adicionados) e fluxo de controle (ex.: requisição bloqueada por falta de auth).

Para handlers, prefira testar a forma HTTP pública (códigos de status, headers, corpo da resposta) em vez de chamadas internas de função. Isso mantém testes estáveis mesmo quando os internos mudam.

Use injeção de dependência (ou parâmetros de construtor) para trocar dependências reais por fakes:

- Clientes de e‑mail/pagamento fake para evitar chamadas de rede

- Repositórios em memória para testes unitários

- Um container de banco local para alguns testes de integração que validam queries

Testes de contrato quando equipes crescem

Quando múltiplos serviços ou equipes dependem de uma API, adicione testes de contrato que fixem expectativas de requisição/resposta. Testes de provider garantem que você não quebre consumidores mesmo que seu setup com microframework e módulos internos evoluam.

Compromissos e armadilhas a vigiar

Microframeworks dão liberdade, mas liberdade não é automaticamente clareza. Os principais riscos aparecem depois — quando a equipe cresce, a base de código se expande e decisões “temporárias” viram permanentes.

Flexibilidade pode virar inconsistência

Com menos convenções embutidas, duas equipes podem implementar a mesma feature em estilos diferentes (roteamento, tratamento de erros, formatos de resposta, logging). Essa inconsistência atrasa reviews e dificulta onboarding.

Um contrapeso simples ajuda: escreva um curto “template de serviço” (estrutura do projeto, nomeação, formato de erro, campos de logging) e faça cumprir com um repositório starter e alguns lints.

Acoplamento oculto e proliferação de shared‑utils

Projetos com microframeworks costumam começar limpos e depois acumular uma pasta utils/ que vira um segundo framework. Quando módulos compartilham helpers, constantes e estado global, limites borram e mudanças causam quebras surpresa.

Prefira pacotes compartilhados explícitos com versionamento, ou mantenha o compartilhamento mínimo: tipos, interfaces e primitivas bem testadas. Se um helper depende de regras de negócio, provavelmente pertence a um módulo de domínio, não a utils.

Lacunas de segurança ao montar auth e validação manualmente

Ao fazer wiring manual de autenticação, autorização, validação de entrada e rate limiting, é fácil esquecer uma rota, omitir um middleware ou validar só caminhos felizes.

Centralize padrões de segurança: cabeçalhos seguros, checagens de auth consistentes e validação na borda. Adicione testes que afirmem que endpoints protegidos estão realmente protegidos.

Camadas de middleware não planejadas somam overhead — especialmente se múltiplos middlewares parsearem corpos, acessarem armazenamento ou serializarem logs.

Mantenha middleware pequeno e mensurável. Documente a ordem padrão e revise novos middlewares quanto ao custo. Se suspeitar de inchaço, profile requisições e remova etapas redundantes.

Guia de decisão simples para escolher sua arquitetura

Protótipo full stack rapidamente

Levante um frontend React e a integração com backend sem montar cada arquivo manualmente.

Microframeworks dão opções — mas opções precisam de processo decisório. O objetivo não é achar a “melhor” arquitetura; é escolher uma forma que sua equipe consiga construir, operar e mudar sem drama.

Passo 1: rode um checklist rápido

Antes de escolher “monólito” ou “microsserviços”, responda:

- Tamanho e habilidades da equipe: vocês conseguem suportar múltiplos serviços deployáveis (on‑call, CI/CD, observabilidade) ou precisam de um runtime único e mais simples?

- Prazos: se velocidade importa, comece com menos partes móveis e adie a separação.

- Conformidade e segurança: auditoria, residência de dados e controles de acesso muitas vezes ditam estrutura mais do que performance.

Se estiver incerto, dê preferência a um monólito modular construído com um microframework. Mantém limites claros enquanto permanece simples de entregar.

Passo 2: escolha convenções cedo (e documente)

Microframeworks não farão consistência por você, então defina convenções desde o início:

- Estilo de roteamento (recursos RESTful vs rotas de ação)

- Layout de pastas (por feature vs por camada técnica)

- Um formato de erro consistente (para que clientes tratem falhas de forma confiável)

Uma página de “contrato do serviço” em /docs geralmente resolve.

Passo 3: decida módulos obrigatórios

Comece com peças transversais que você precisará em todo lugar:

- Autenticação/autorização

- Logging e tracing de requisições

- Validação de entrada e tratamento de erros

Trate‑as como módulos compartilhados, não snippets copiados.

Passo 4: reavalie trimestralmente

Arquiteturas mudam conforme os requisitos. A cada trimestre, revise onde deploys estão mais lentos, quais partes escalam diferente e o que quebra com mais frequência. Se um domínio virar gargalo, esse é o candidato a dividir — não o sistema inteiro.

Exemplo de evolução: como uma arquitetura personalizada cresce

Um setup com microframework raramente começa “totalmente desenhado”. Normalmente começa com uma API, uma equipe e prazo curto. O valor aparece conforme o produto cresce: novas features, mais gente mexendo no código e a necessidade da arquitetura de esticar sem partir.

Você começa com um serviço mínimo: roteamento, parsing de requisição e um adaptador de banco. A maior parte da lógica fica próxima aos endpoints porque é mais rápido entregar.

Estágio 2: features viram módulos

Ao adicionar auth, pagamentos, notificações e relatórios, você os separa em módulos (pastas ou pacotes) com interfaces públicas claras. Cada módulo possui seus modelos, regras de negócio e acesso a dados, expondo só o que outros módulos precisam.

Estágio 3: preocupações transversais migrando para middleware

Logging, checagens de auth, rate limiting e validação de requisição migram para middleware para que todo endpoint se comporte de forma consistente. Como a ordem importa, documente‑a.

O que documentar para que o crescimento seja previsível

Documente:

- Limites de módulo: o que cada módulo possui e o que não deve tocar

- Ordem de middleware: o que roda primeiro, o que roda por último e por quê

- SLAs/expectativas: metas de latência, budgets de erro e contratos de dependência (mesmo que informais no início)

Sinais de que é hora de refatorar — ou dividir serviços

Refatore quando módulos começarem a compartilhar internos demais, tempos de build lentarem ou “pequenas mudanças” exigirem edições em múltiplos módulos.

Considere dividir em serviços separados quando equipes ficarem bloqueadas por deploys compartilhados, partes precisarem de escalabilidade diferente, ou um boundary de integração já se comportar como produto separado.

Conclusão e próximos passos

Microframeworks são uma boa escolha quando você quer moldar a aplicação ao redor do seu domínio em vez de uma pilha predefinida. Funcionam especialmente bem para equipes que valorizam clareza sobre conveniência: você aceita escolher (e manter) alguns blocos de construção em troca de uma base de código que permaneça compreensível à medida que os requisitos mudam.

Principais aprendizados para manter o rumo

Sua flexibilidade só vale se você a proteger com alguns hábitos:

- Limites em primeiro lugar: decida o que “pertence junto” (módulos/serviços) e o que não deve vazar entre limites.

- Módulos em vez de mágica: prefira componentes pequenos e explícitos com responsabilidades claras e mínimo estado compartilhado.

- Consistência vence criatividade: padronize formatos de requisição/resposta, tratamento de erros, campos de logging e padrões de configuração.

- Testes são sua rede de segurança: depois que personaliza a arquitetura, testes mantêm refatores seguros e integrações previsíveis.

Próximos passos que você pode fazer esta semana

Comece com dois artefatos leves:

- Rascunho de mapa de módulos: liste seus módulos principais, suas interfaces públicas e dependências permitidas entre eles.

- Rascunho de stack de middleware: escreva a ordem e propósito de cada middleware (auth, validação, rate limiting, tracing, tratamento de erro), e quais dados ele pode adicionar ao contexto de requisição.

Finalmente, documente decisões à medida que as toma — mesmo notas curtas ajudam. Mantenha uma página “Decisões Arquiteturais” no repositório e revise‑a periodicamente para que atalhos de ontem não virem limitações de hoje.