23 de dez. de 2025·6 min

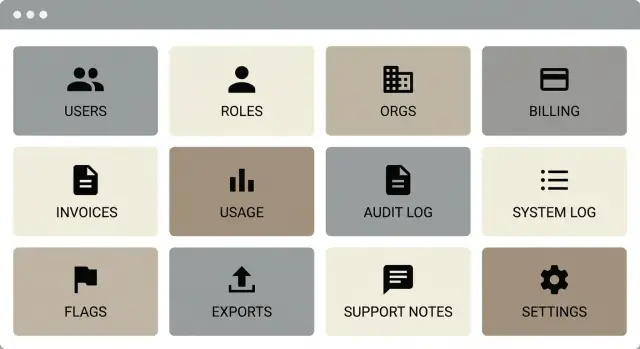

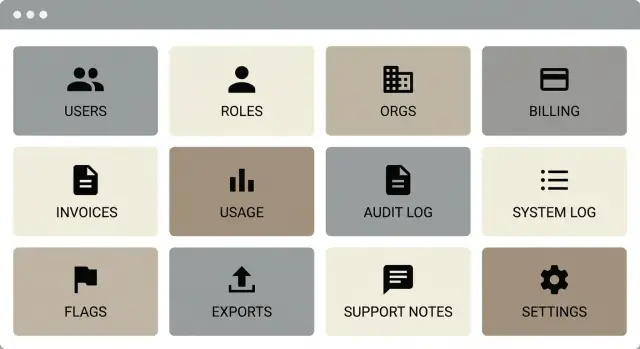

Telas do painel admin: 12 visões essenciais para ops e suporte

Lista prática de 12 telas de painel admin que cobrem a maioria dos casos de suporte e operações, mais um método simples para priorizar o que construir primeiro.

Lista prática de 12 telas de painel admin que cobrem a maioria dos casos de suporte e operações, mais um método simples para priorizar o que construir primeiro.

Um painel admin que 'cobre 80% das operações' não é aquele com mais configurações. É aquele que permite ao seu time resolver os pedidos de suporte e operações mais comuns em minutos, sem arrastar um engenheiro para uma correção pontual.

A mudança está em separar recursos de produto das ferramentas de suporte. Recursos de produto ajudam usuários finais a fazer seu trabalho. Ferramentas de suporte ajudam sua equipe interna a responder: 'O que aconteceu? Quem fez? O que podemos mudar com segurança?'. Muitos times lançam controles visíveis ao usuário e depois percebem que o suporte ainda não vê o básico, como propriedade, estado de cobrança, erros recentes ou um histórico limpo de mudanças.

Times diferentes usam o painel admin para objetivos diferentes. Suporte precisa desbloquear usuários e fazer mudanças seguras. Financeiro precisa de billing, invoices, reembolsos e detalhes fiscais. Ops precisa de saúde da org, tendências de uso, checagens de risco e exports. Engenharia precisa de pistas para depuração, como logs e trilha de auditoria (não observabilidade completa).

Para decidir o que conta para o 80%, use uma checagem frequência vs impacto. Frequência é com que frequência o pedido aparece. Impacto é o quão doloroso é quando você não resolve rápido (receita perdida, risco de churn, risco de compliance).

Um método simples:

Se um usuário diz 'Fui cobrado mas não consigo acessar Pro', a melhor lista de verificação do painel admin é aquela que leva o suporte da busca do usuário ao status da assinatura, à invoice e à ação, com trilha de auditoria para cada mudança.

Um painel admin paga seu custo quando ajuda a fechar tickets rápida e seguramente. A maneira mais fácil de escolher as telas certas é começar pela realidade do suporte, não pelo que parece 'completo'.

Primeiro, escreva as 20 principais perguntas que você já recebe (ou espera receber nos primeiros 90 dias). Use sua inbox, logs de chat e notas de reembolso. Se você está construindo algo como Koder.ai, exemplos incluem: 'Por que não consigo entrar?', 'Quem mudou essa configuração?', 'Por que fui cobrado duas vezes?', 'Vocês podem exportar meus dados?', 'O app está fora para todo mundo?'

Em seguida, agrupe essas perguntas em alguns temas: acesso (usuários, orgs, papéis), dinheiro (billing, invoices, uso), dados (exports, deleções, retenção) e incidentes (auditoria, logs, status).

Depois transforme cada tema em uma tela, mais 2–3 ações seguras que resolvam a maioria dos tickets. 'Seguro' significa reversível, logado e difícil de usar errado. Exemplos: reenviar convite, resetar MFA, reenviar pagamento, regenerar um export ou reverter uma mudança de configuração.

Use a mesma lente de pontuação para cada tela proposta:

Construa a menor versão que ainda resolva tickets de ponta a ponta. Um bom teste é se um agente de suporte consegue lidar com um caso real sem pedir um engenheiro. Se não, normalmente falta um detalhe (como último login, status de cobrança ou o que mudou, quando e por quem).

Estas três telas fazem a maior parte do trabalho diário em um painel ops. Elas devem responder rápido a duas perguntas: 'O que está pegando fogo agora?' e 'Quem está afetado?'

A Overview deve ser um pulso pequeno e confiável. Mantenha focado em hoje e nas últimas 24 horas: novos cadastros, usuários ativos, falhas de pagamento e picos de erro. Adicione uma área curta de alertas para coisas que o suporte não deve perder, como falhas incomuns de login, erros de webhook ou aumento súbito de reembolsos.

Uma boa regra: cada métrica nesta página deve levar a um clique claro, geralmente para Users, Organizations ou Logs.

A tela Users precisa de uma busca excelente. O suporte deve encontrar pessoas por email, nome, ID do usuário e organização. Coloque status e sinais de confiança em destaque: email ou telefone verificado (se coletados), último login e se a conta está ativa, suspensa ou convidada mas não aceita.

Mantenha as ações-chave em um lugar consistente e faça-as seguras: desativar ou reativar, resetar acesso (sessões, MFA ou senha dependendo do produto) e reenviar convite. Adicione um campo de notas internas para contexto como 'solicitou mudança de invoice em 9 de jan' para que os tickets não comecem do zero.

Esta tela deve mostrar membros, plano atual, uso vs limites e o dono. O suporte frequentemente precisa resolver casos de 'pessoa errada tem acesso' e 'atingimos um limite', então inclua transferência de propriedade e gestão de membros.

Mantenha essas vistas rápidas com filtros, ordenação e buscas salvas como 'payment failed', 'no login in 30 days' ou 'over limit'. Telas admin lentas transformam tickets simples em longos.

Roles e permissões é onde o suporte ganha ou perde tempo. Se alguém diz 'não consigo fazer X', você precisa responder em minutos. Trate essa tela como uma visão clara e legível do controle de acesso baseado em função, não como uma ferramenta de desenvolvedor.

Comece com duas tabelas simples: roles (o que podem fazer) e pessoas (quem tem o quê). O detalhe mais útil é o acesso efetivo. Mostre os papéis de um usuário, qualquer papel em nível de org e quaisquer sobrescritas em um lugar só, com um resumo em linguagem simples como 'Pode gerenciar billing: Sim.'

Um editor de permissões seguro importa porque mudanças de papel podem quebrar contas rapidamente. Adicione uma pré-visualização que mostre exatamente o que mudará antes de salvar: quais habilidades são adicionadas ou removidas e quais usuários serão impactados.

Para manter amigável ao suporte, adicione um solucionador 'Por que eles não podem fazer isso?'. O suporte escolhe uma ação (como 'export data' ou 'invite user'), escolhe o usuário e a tela retorna a permissão faltante e onde ela deve ser concedida (role vs policy da org). Isso evita idas e vindas e reduz escalonamentos.

Para ações de alto risco, exija confirmação extra. Comuns são mudar papéis de admin, conceder acesso a billing ou payouts, habilitar acesso de produção ou permissões de deploy, e desabilitar controles de segurança como requisitos de MFA.

Finalmente, torne mudanças de permissão auditáveis. Toda edição deve logar quem mudou, quem foi impactado, valores antes/depois e o motivo. Em uma plataforma como Koder.ai, esse histórico ajuda o suporte a explicar por que um usuário de repente pode ou não exportar código-fonte, dar deploy ou gerenciar um domínio customizado.

Billing é onde os tickets se acumulam. Essas telas devem ser claras, rápidas e difíceis de usar errado. Se você acertar só uma coisa, faça: 'Em qual plano eles estão, o que pagaram e por que o acesso mudou?'

Mostre o plano atual, data de renovação, status (active, trial, past due, canceled), contagem de assentos e quem é o responsável pelo billing. Coloque a fonte da verdade no topo e mantenha o histórico abaixo (mudanças de plano, mudanças de assentos). Separe controles arriscados (cancelar, mudar plano, reiniciar) da visualização, com confirmação e razão obrigatória.

O suporte precisa de uma lista simples de invoices com datas, valores, impostos e status (paid, open, failed, refunded). Inclua tentativas de pagamento e motivos de falha como cartão recusado ou autenticação necessária. Recibos devem ser acessíveis com um clique a partir da linha da invoice, mas evite permitir edições aqui, a não ser que sejam realmente necessárias.

Se você cobra por uso ou créditos, mostre um medidor que corresponda ao que o cliente vê. Inclua uso do período atual, limites, overages e quaisquer tetos. Adicione um pequeno 'por que foram bloqueados' para que o suporte possa explicar em linguagem simples.

Ações comuns de suporte pertencem aqui, mas mantenha-as controladas: aplicar um crédito pontual (com expiração e nota interna), estender um trial (com limites), atualizar imposto ou endereço de cobrança (rastreado), re-tentar um pagamento falho, ou adicionar assentos sem mudar o plano.

Destaque campos somente leitura visualmente de editáveis. Por exemplo, mostre 'Plan: Business (read-only)' ao lado de 'Seat count (editable)' para que um agente não dispare uma mudança de plano acidentalmente.

Quando o suporte diz 'algo mudou', essas duas telas acabam com especulações. O audit log diz quem fez o quê. O system log diz o que o sistema fez (ou falhou em fazer). Juntos, reduzem perguntas de acompanhamento e ajudam a dar respostas claras rapidamente.

Um audit log deve responder três perguntas de relance: quem fez a ação, o que foi alterado e quando aconteceu. Se você também capturar onde (endereço IP, dispositivo, estimativa de localização), dá para identificar acessos suspeitos e explicar comportamentos estranhos sem culpar o usuário.

Filtros úteis para suporte incluem ator (admin, agente de suporte, usuário final, API key), usuário e organização, janela de tempo, tipo de ação (login, mudança de role, alteração de billing, export) e objeto alvo (conta, projeto, assinatura).

Mantenha cada linha legível: nome da ação, resumo before/after e um ID de evento estável que pode ser compartilhado com engenharia.

System logs são onde você confirma 'quebrou' vs 'funcionou mas demorou'. Esta tela deve agrupar erros, tentativas de retry e jobs em background, e mostrar o que aconteceu no mesmo intervalo.

Mostre um conjunto enxuto de campos que aceleram a depuração: timestamp e severidade, request ID e correlation ID, nome do serviço ou job (API, worker, billing sync), mensagem de erro com um pequeno stack trace (se seguro), contador de retries e status final.

Isso reduz idas e vindas. O suporte pode responder: 'Seu export começou às 10:14, tentou 2 vezes e falhou por timeout. Reiniciamos e terminou às 10:19. Request ID: abc123.'

Feature flags são uma das formas mais rápidas do suporte ajudar um cliente sem esperar por um release completo. No painel admin, elas devem ser chatas, claras e seguras.

Uma boa visão de flags suporta toggles por usuário e por organização, além de rollouts graduais (5%, 25%, 100%). Também precisa de contexto para que ninguém chute o que a flag faz às 2 da manhã.

Mantenha a tela pequena mas rígida. Cada flag deve ter uma descrição simples do efeito para o usuário, um responsável, data de revisão ou expiração, regras de escopo (user, org, environment) e um histórico de mudanças que mostre quem mudou e por quê.

O fluxo de suporte importa também. Permita habilitação temporária com uma nota curta (ex: 'Enable for Org 143 for 2 hours to confirm fix'). Quando o timer acabar, deve reverter automaticamente e deixar rastro no audit log.

Flags são para experimentos e rollouts seguros. Se é uma escolha de longo prazo que o cliente espera controlar, normalmente vira uma setting. Sinais incluem pedidos repetidos durante onboarding ou renovação, mudanças em billing/limites/compliance, necessidade de label e texto de ajuda na UI, ou diferenças permanentes de padrão entre times.

Exemplo: se um cliente Koder.ai relata que um novo step de build quebra apenas para seu workspace, o suporte pode temporariamente habilitar uma flag de compatibilidade para aquela org, confirmar a causa, então ou consertar de vez ou transformar o comportamento em uma setting.

Exports parecem inofensivos, mas podem ser a via mais fácil para vazar dados. Na maioria dos painéis, exportar é a ação que pode copiar muita informação sensível em um clique.

Comece com um conjunto pequeno de exports de alto valor: users, organizations, billing e invoices, uso ou créditos, e activity (eventos ligados a um usuário ou workspace). Se o seu produto armazena conteúdo gerado por usuário, considere um export separado para isso, com permissões mais restritas.

Dê controle ao suporte sem complicar a UI. Um fluxo sólido de export inclui intervalo de datas, alguns filtros chave (status, plano, workspace) e seleção opcional de colunas para tornar o arquivo legível. CSV funciona bem para trabalho rápido; JSON é melhor para análise mais profunda.

Torne exports seguros por design. Coloque-os atrás de RBAC (não apenas 'admin'), redija segredos por padrão (API keys, tokens, dados completos de cartão) e masque PII quando possível, execute exports como jobs em background com status claro (queued, running, ready, failed), defina janela de expiração para download e limite/cap exports enormes a menos que um papel superior aprove.

Trate export como evento auditável. Registre quem exportou, o que foi exportado (tipo, filtros, intervalo, colunas) e onde foi entregue.

Exemplo: um cliente contesta uma cobrança. O suporte exporta invoices e uso dos últimos 30 dias para aquela organização, com apenas as colunas necessárias (invoice id, amount, period, payment status). O audit log captura os detalhes do export e o arquivo é entregue após o job terminar, sem expor dados de pagamento.

Aponte para o menor conjunto de telas que permita ao suporte resolver a maioria dos tickets de ponta a ponta sem envolver engenharia.

Um v1 prático normalmente inclui:

Puxe o mês passado de tickets (ou sua lista esperada dos primeiros 90 dias) e pontue cada tipo de solicitação.

Uma abordagem simples:

Projete cada tela em torno de um fluxo repetível de suporte.

Uma boa tela permite que um agente:

Se o agente ainda precisa pedir um engenheiro por 'um detalhe faltando', a tela não está completa.

Comece com uma busca que funcione: email, ID do usuário, nome e organização.

Depois mostre os sinais de confiança e status que o suporte mais precisa:

Mantenha ações consistentes e seguras, como , e , com razão obrigatória e entrada no log de auditoria.

Mostre o que o suporte precisa para responder perguntas de cobrança num só olhar:

Mantenha ações arriscadas (cancelar/mudar plano/reiniciar) separadas da visualização, exigindo confirmação + razão.

As invoices devem estar otimizadas para respostas rápidas, não edições.

Inclua:

Se permitir ações, mantenha-as estreitas (por exemplo, retry payment) e registre cada tentativa.

Faça o medidor corresponder ao que o cliente vê.

No mínimo mostre:

Ações controladas comuns: , , ou , todas com notas e logging de auditoria.

Use ambos, porque respondem a perguntas diferentes.

Juntos permitem que o suporte diga 'o que aconteceu' sem adivinhar e dão ao time de engenharia um ID de evento/req estável para escalonamento.

Trate flags como uma ferramenta de suporte controlada.

Boas práticas:

Se uma flag virar escolha permanente do cliente, transforme-a em uma setting com UI e texto de ajuda.

Exports são uma das formas mais fáceis de vazar dados, então torne-os seguros por padrão.

Faça isto:

Mantenha o fluxo simples: intervalo de datas, alguns filtros, e CSV/JSON conforme o caso de uso.