Por que escolhas de runtime moldaram o backend em JavaScript

Um runtime de JavaScript é mais do que uma forma de executar código. É um conjunto de decisões sobre características de desempenho, APIs embutidas, padrões de segurança, empacotamento e distribuição, e as ferramentas do dia a dia que os desenvolvedores usam. Essas decisões moldam a sensação do backend em JavaScript: como você estrutura serviços, como depura problemas em produção e com que confiança você entrega código.

Runtimes influenciam o trabalho, não apenas a velocidade

O desempenho é a parte óbvia — o quão eficientemente um servidor lida com I/O, concorrência e tarefas pesadas de CPU. Mas os runtimes também decidem o que você recebe “de graça.” Você tem uma forma padrão de buscar URLs, ler arquivos, iniciar servidores, rodar testes, lintar código ou empacotar um app? Ou você monta essas peças por conta própria?

Mesmo quando dois runtimes conseguem executar JavaScript similar, a experiência do desenvolvedor pode ser dramaticamente diferente. Empacotamento também importa: sistemas de módulos, resolução de dependências, lockfiles e como bibliotecas são publicadas afetam a confiabilidade da build e o risco de segurança. Escolhas de ferramentas influenciam o tempo de onboarding e o custo de manter muitos serviços ao longo dos anos.

Decisões e trade-offs — não culto a heróis

Essa história costuma ser contada em volta de indivíduos, mas é mais útil focar em restrições e trade-offs. Node.js e Deno representam respostas diferentes às mesmas perguntas práticas: como rodar JavaScript fora do navegador, como gerenciar dependências e como equilibrar flexibilidade com segurança e consistência.

Você verá por que algumas escolhas iniciais do Node.js abriram um ecossistema enorme — e o que esse ecossistema exigiu em troca. Também verá o que o Deno tentou mudar e quais novas restrições surgem com essas mudanças.

O que você vai aprender e para quem isto é

Este artigo percorre:

- As origens do Node.js e por que seu modelo orientado a eventos importou para o backend

- Os efeitos do ecossistema do npm e como isso moldou fluxos de trabalho e riscos

- Os objetivos do Deno (incluindo segurança e ergonomia TypeScript-first)

- Como essas diferenças de runtime aparecem no envio e manutenção do dia a dia

Ele é escrito para desenvolvedores, tech leads e equipes que escolhem um runtime para novos serviços — ou que mantêm código Node.js existente e avaliam se o Deno cabe em partes da stack.

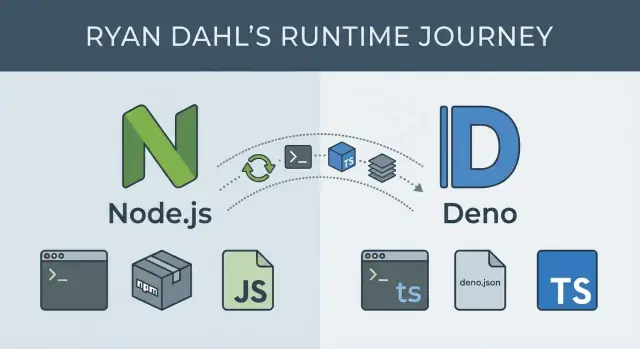

Ryan Dahl em contexto: dois runtimes, dois conjuntos de objetivos

Ryan Dahl é mais conhecido por criar Node.js (lançado em 2009) e mais tarde iniciar Deno (anunciado em 2018). Tomados juntos, os dois projetos soam como um registro público de como o backend em JavaScript evoluiu — e como prioridades mudam quando o uso real expõe trade-offs.

Node.js: tornar o JavaScript viável no servidor

Quando o Node.js apareceu, o desenvolvimento de servidores era dominado por modelos thread-per-request que tinham problemas com muitas conexões concorrentes. O foco inicial de Dahl foi simples: tornar prático construir servidores de rede pesados em I/O em JavaScript, combinando o motor V8 do Google com uma abordagem orientada a eventos e I/O não bloqueante.

Os objetivos do Node eram pragmáticos: lançar algo rápido, manter o runtime pequeno e deixar a comunidade preencher lacunas. Esse foco ajudou o Node a se espalhar rapidamente, mas também criou padrões que ficaram difíceis de mudar depois — especialmente em torno da cultura de dependências e dos padrões por omissão.

Deno: revisitar suposições após uma década de lições

Quase dez anos depois, Dahl apresentou “10 Things I Regret About Node.js”, descrevendo questões que ele sentia estarem incorporadas no design original. Deno é o “segundo rascunho” moldado por esses arrependimentos, com defaults mais claros e uma experiência de desenvolvedor mais opinativa.

Em vez de maximizar flexibilidade primeiro, os objetivos do Deno tendem a favorecer execução mais segura, suporte moderno de linguagem (TypeScript) e ferramentas embutidas para que equipes precisem de menos peças de terceiros só para começar.

O tema entre os dois runtimes não é que um esteja “certo” — é que restrições, adoção e retrospectiva podem levar a mesma pessoa a otimizar por resultados bem diferentes.

Fundamentos do Node.js: event loop, I/O não bloqueante, impacto no mundo real

Node.js roda JavaScript em um servidor, mas sua ideia central é menos sobre “JavaScript em todo lugar” e mais sobre como ele lida com espera.

O laço de eventos, em linguagem simples

A maior parte do trabalho de backend é espera: uma query ao banco, uma leitura de arquivo, uma chamada de rede a outro serviço. No Node.js, o event loop é como um coordenador que acompanha essas tarefas. Quando seu código inicia uma operação que levará tempo (como uma requisição HTTP), o Node delega esse trabalho que espera ao sistema e imediatamente segue em frente.

Quando o resultado está pronto, o laço de eventos enfileira um callback (ou resolve uma Promise) para que seu JavaScript possa continuar com a resposta.

I/O não bloqueante e concorrência “single-threaded”

O JavaScript do Node roda em uma thread principal única, o que significa que um pedaço de JS é executado por vez. Isso soa limitante até você perceber que o design evita fazer “espera” dentro dessa thread.

I/O não bloqueante significa que seu servidor pode aceitar novas requisições enquanto outras ainda aguardam o banco ou a rede. A concorrência é obtida por:

- Deixar o SO lidar com muitas operações de I/O em paralelo

- Usar o event loop para retomar a requisição certa quando seu I/O terminar

É por isso que o Node pode parecer “rápido” sob muitas conexões simultâneas, mesmo que seu JS não rode em paralelo na thread principal.

Implicações práticas: trabalho ligado à CPU e offloading

Node se destaca quando a maior parte do tempo é de espera. Ele tem dificuldades quando seu app passa muito tempo computando (processamento de imagens, criptografia em larga escala, grandes transformações de JSON), porque trabalho pesado de CPU bloqueia a thread única e atrasa tudo.

Opções típicas:

- Worker threads para tarefas de CPU que precisam permanecer no processo

- Offload de computação para serviços separados (filas de jobs, workers dedicados)

- Usar módulos nativos ou ferramentas externas quando apropriado

Onde o Node.js geralmente é uma ótima escolha

Node tende a brilhar em APIs e backend-for-frontend, proxies e gateways, apps em tempo real (WebSockets) e CLIs amigáveis ao desenvolvedor onde inicialização rápida e ecossistema rico importam.

O que o Node.js otimizou — e o que foi trocado em troca

Node.js foi criado para tornar o JavaScript uma linguagem de servidor prática, especialmente para apps que passam muito tempo aguardando na rede: requisições HTTP, bancos de dados, leituras de arquivos e APIs. A aposta central foi que throughput e responsividade importam mais do que “uma thread por requisição”.

O design central: V8 + libuv + uma biblioteca padrão enxuta

Node une o motor V8 do Google (execução rápida de JavaScript) com o libuv, uma biblioteca em C que gerencia o event loop e I/O não bloqueante entre sistemas operacionais. Essa combinação permitiu que o Node permanecesse em processo único e orientado a eventos enquanto ainda tinha bom desempenho sob muitas conexões concorrentes.

Node também veio com módulos centrais pragmáticos — notavelmente http, fs, net, crypto e stream — para que você pudesse construir servidores reais sem depender imediatamente de pacotes de terceiros.

Trade-off: uma biblioteca padrão pequena manteve o Node leve, mas também empurrou desenvolvedores a depender de dependências externas mais cedo do que em alguns outros ecossistemas.

O Node inicial usou muito callbacks para expressar “faça isso quando o I/O terminar”. Isso foi um encaixe natural para I/O não bloqueante, mas levou a códigos aninhados confusos e padrões de tratamento de erro difíceis.

Com o tempo, o ecossistema migrou para Promises e depois async/await, que tornaram o código mais parecido com lógica síncrona enquanto mantinham o mesmo comportamento não bloqueante.

Trade-off: a plataforma teve de suportar múltiplas gerações de padrões, e tutoriais, bibliotecas e bases de código misturaram estilos.

Compatibilidade retroativa: estabilidade que atrasa grandes limpezas

O compromisso do Node com compatibilidade retroativa o tornou seguro para negócios: upgrades raramente quebram tudo de uma vez, e APIs centrais tendem a permanecer estáveis.

Trade-off: essa estabilidade pode atrasar ou complicar melhorias que exigem uma “quebra limpa”. Algumas inconsistências e APIs legadas permanecem porque removê-las prejudicaria apps existentes.

Addons nativos: alcance enorme do ecossistema, mais complexidade

A capacidade do Node de chamar bindings em C/C++ permitiu bibliotecas de alto desempenho e acesso a funcionalidades do sistema através de addons nativos.

Trade-off: addons nativos podem introduzir passos de build específicos de plataforma, falhas de instalação difíceis e encargos de segurança/atualização — especialmente quando dependências compilam de forma diferente em ambientes distintos.

No geral, o Node otimizou por entregar serviços de rede rapidamente e lidar bem com I/O — aceitando complexidade em compatibilidade, cultura de dependências e evolução de API no longo prazo.

npm e o ecossistema Node: poder, complexidade e risco

npm é uma grande razão pela qual o Node.js se espalhou tão rápido. Ele transformou “preciso de um servidor web + logging + driver de banco” em alguns comandos, com milhões de pacotes prontos para usar. Para equipes, isso significou protótipos mais rápidos, soluções compartilhadas e conhecimento comunitário comum.

Por que o npm tornou o Node produtivo

O npm reduziu o custo de construir backends ao padronizar como você instala e publica código. Precisa de validação de JSON, um helper de datas ou um cliente HTTP? Provavelmente há um pacote — com exemplos, issues e conhecimento da comunidade. Isso acelera a entrega, especialmente quando você monta muitas pequenas features sob prazo.

Árvores de dependência: onde começa a dor

O trade-off é que uma dependência direta pode puxar dezenas (ou centenas) de dependências indiretas. Com o tempo, equipes frequentemente enfrentam:

- Tamanho e duplicação: múltiplas versões da mesma biblioteca são instaladas porque pacotes requerem ranges diferentes.

- Arrasto operacional: instalações podem ficar lentas, caches de CI crescem e “funciona na minha máquina” vira mais comum.

- Risco na cadeia de suprimentos: quanto maior sua árvore, mais você depende de mantenedores que nunca conheceu — e mais atraente é o alvo para takeover de conta ou updates maliciosos.

SemVer: expectativas vs realidade

Versionamento semântico (SemVer) soa reconfortante: releases de patch são seguros, releases minor adicionam recursos sem quebrar e majors podem quebrar. Na prática, grafos grandes de dependências testam essa promessa.

Mantenedores às vezes publicam mudanças quebradoras em versões menores, pacotes ficam abandonados ou um update “seguro” causa mudanças de comportamento através de uma dependência profunda. Quando você atualiza uma coisa, pode acabar atualizando muitas.

Guardrails práticos que funcionam

Alguns hábitos reduzem risco sem desacelerar desenvolvimento:

- Use lockfiles (

package-lock.json, npm-shrinkwrap.json ou yarn.lock) e comite-os.

- Fixe ou use ranges apertados em dependências críticas, especialmente as sensíveis à segurança.

- Audite regularmente:

npm audit é um baseline; considere revisão periódica de dependências.

- Prefira menos pacotes bem conhecidos a muitos pacotes minúsculos; remova dependências não usadas.

- Automatize atualizações com cuidado (por exemplo, PRs agrupados com testes obrigatórios antes do merge).

npm é acelerador e responsabilidade: facilita construir rápido e torna a higiene de dependências parte real do trabalho de backend.

Escolha Node ou Deno deliberadamente

Use o Modo de Planejamento para mapear endpoints, dados e tarefas antes de escrever qualquer coisa.

Node.js é famoso por ser pouco opinativo. Isso é uma força — equipes podem montar exatamente o fluxo que querem — mas também significa que um projeto “típico” de Node é, na prática, uma convenção construída por hábitos da comunidade.

Como projetos Node costumam organizar scripts

A maioria dos repositórios Node gira em torno de um package.json com scripts que funcionam como painel de controle:

dev / start para rodar o appbuild para compilar ou empacotar (quando necessário)test para rodar o test runnerlint e format para impor estilo de código- às vezes

typecheck quando TypeScript está envolvido

Esse padrão funciona bem porque cada ferramenta pode ser ligada via scripts, e sistemas de CI/CD podem rodar os mesmos comandos.

As camadas de ferramentas que você costuma empilhar

Um workflow Node comumente vira um conjunto de ferramentas separadas, cada uma resolvendo um pedaço:

- Transpilers (compilador TypeScript, Babel) para transformar sintaxe moderna em algo que o runtime executa

- Bundlers (Webpack, Rollup, esbuild, Vite) para empacotar código para deploy ou navegador

- Linters/formatters (ESLint, Prettier) para manter código consistente

- Runners de teste (Jest, Mocha, Vitest) além de bibliotecas de asserção e mocking

Nada disso é “errado” — são poderosos, e equipes podem escolher o melhor em cada categoria. O custo é que você está integrando uma cadeia de ferramentas, não apenas escrevendo código de aplicação.

Onde a fricção aparece

Porque ferramentas evoluem independentemente, projetos Node podem enfrentar:

- Proliferação de configuração: vários arquivos de config (ou opções profundamente aninhadas) que novos colegas precisam aprender

- Mismatch de versões: um plugin espera uma versão major diferente do linter, bundler ou TypeScript

- Drift de ambiente: versões locais do Node diferentes das do CI ou produção, levando a bugs de "funciona na minha máquina"

Com o tempo, esses pontos de dor influenciaram runtimes mais novos — especialmente o Deno — a embarcar mais defaults (formatador, linter, test runner, suporte TypeScript) para que equipes possam começar com menos partes móveis e adicionar complexidade só quando valer a pena.

Por que o Deno foi criado: revisitando suposições anteriores

Deno foi criado como uma segunda tentativa de runtime JavaScript/TypeScript — um que reconsidera algumas decisões iniciais do Node após anos de uso em produção.

Ryan Dahl refletiu publicamente sobre o que faria diferente se começasse hoje: o atrito causado por árvores de dependência complexas, a falta de um modelo de segurança de primeira classe e a natureza “bolt-on” de conveniências de desenvolvedor que se tornaram essenciais com o tempo. As motivações do Deno podem ser resumidas em: simplificar o fluxo de trabalho por padrão, tornar a segurança parte explícita do runtime e modernizar a plataforma em torno de padrões e TypeScript.

“Seguro por padrão” em termos práticos

No Node.js, um script normalmente tem acesso à rede, sistema de arquivos e variáveis de ambiente sem pedir. O Deno inverte esse default. Por padrão, um programa Deno roda sem acesso a capacidades sensíveis.

No dia a dia, isso significa que você concede permissões intencionalmente em tempo de execução:

- Permitir leitura de diretório:

--allow-read=./data

- Permitir chamadas de rede para um host:

--allow-net=api.example.com

- Permitir variáveis de ambiente:

--allow-env

Isso muda hábitos: você pensa sobre o que seu programa deve poder fazer, pode manter permissões apertadas em produção e recebe um sinal mais claro quando código tenta fazer algo inesperado. Não é uma solução completa de segurança por si só (você ainda precisa de revisão de código e higiene da cadeia de suprimentos), mas torna o caminho do princípio do menor privilégio mais natural.

Imports via URL e uma mentalidade diferente sobre dependências

Deno suporta importar módulos via URLs, o que muda como você pensa sobre dependências. Em vez de instalar pacotes na árvore local node_modules, você pode referenciar código diretamente:

import { serve } from "https://deno.land/std/http/server.ts";

Isso empurra equipes a serem mais explícitas sobre de onde o código vem e qual versão estão usando (muitas vezes pinando URLs). O Deno também faz cache de módulos remotos, então você não rebaixa a cada execução — mas você ainda precisa de uma estratégia clara para versionamento e updates, parecido com o manejo de upgrades de pacotes npm.

Uma alternativa, não um substituto universal

Deno não é “Node.js, só que melhor para todo projeto”. É um runtime com defaults diferentes. Node continua sendo uma escolha forte quando você depende do ecossistema npm, infraestrutura existente ou padrões consolidados.

Deno é atraente quando você valoriza ferramentas embutidas, um modelo de permissões e uma abordagem ESM/URL-first — especialmente para serviços novos onde essas suposições valem desde o início.

Modelo de segurança: permissões do Deno vs padrões do Node

Teste mudanças arriscadas com segurança

Experimente alterações e reverta rapidamente usando snapshots.

Uma diferença chave entre Deno e Node.js é o que um programa tem permissão para fazer “por padrão”. Node parte do pressuposto que, se você pode rodar o script, ele pode acessar tudo que a conta de usuário pode: rede, arquivos, variáveis de ambiente e mais. Deno inverte essa suposição: scripts começam sem permissões e devem pedir acesso explicitamente.

O modelo de permissões do Deno em linguagem simples

Deno trata capacidades sensíveis como features com portão. Você as concede em tempo de execução (e pode escopá-las):

- Rede (

--allow-net): se o código pode fazer requisições HTTP ou abrir sockets. Você pode restringir a hosts específicos (por exemplo, apenas api.example.com).

- Sistema de arquivos (

--allow-read, --allow-write): se o código pode ler ou escrever arquivos. Dá para limitar a pastas concretas (como ./data).

- Ambiente (

--allow-env): se o código pode ler segredos e configuração via variáveis de ambiente.

Isso reduz o “blast radius” de uma dependência ou de um snippet copiado, porque ele não consegue, por exemplo, telefonar para fora sem --allow-net.

Defaults mais seguros: scripts e serviços pequenos

Para scripts pontuais, os defaults do Deno reduzem exposição acidental. Um script que processa CSV pode rodar com --allow-read=./input e mais nada — então mesmo que uma dependência seja comprometida, ela não pode “telefonar para fora” sem --allow-net.

Para serviços pequenos, você pode ser explícito sobre o que o serviço precisa. Um listener de webhook pode receber --allow-net=:8080,api.payment.com e --allow-env=PAYMENT_TOKEN, mas nenhum acesso ao sistema de arquivos, tornando exfiltração de dados mais difícil se algo der errado.

O trade-off: conveniência vs acesso explícito

A abordagem do Node é conveniente: menos flags, menos momentos de “por que isso está falhando?”. A do Deno adiciona atrito — especialmente no início — porque você deve decidir e declarar o que o programa pode fazer.

Esse atrito pode ser uma vantagem: força equipes a documentar a intenção. Mas também exige mais setup e provoca depuração ocasional quando uma permissão ausente bloqueia uma leitura ou chamada.

Tornando permissões parte do CI e revisão de código

Equipes podem tratar permissões como parte do contrato da aplicação:

- Comite o comando exato de execução (ou task) que inclui permissões, para reduzir “funciona na minha máquina”.

- Revise mudanças de permissão como mudanças de API: se um PR adiciona

--allow-env ou amplia --allow-read, peça a justificativa.

- Checagens no CI: rode testes com permissões mínimas necessárias e falhe se um teste requer acesso inesperado.

Usadas consistentemente, permissões do Deno viram um checklist leve de segurança que fica junto da forma como você roda o código.

TypeScript e ferramentas embutidas: diferenças de fluxo de trabalho no Deno

Deno trata TypeScript como cidadã de primeira classe. Você pode rodar um arquivo .ts diretamente, e o Deno cuida da compilação por trás dos panos. Para muitas equipes, isso muda a “forma” de um projeto: menos decisões iniciais, menos partes móveis e um caminho mais claro de “novo repo” a “código funcionando”.

TypeScript de primeira classe: o que muda

Com o Deno, TypeScript não é um add-on opcional que exige cadeia de build separada no dia 1. Normalmente você não começa escolhendo um bundler, integrando tsc e configurando múltiplos scripts só para executar código localmente.

Isso não significa que os tipos desaparecem — tipos continuam importando. Significa que o runtime assume responsabilidade por pontos de atrito comuns do TypeScript (rodar, cachear output compilado e alinhar comportamento runtime com checagem de tipos) para que projetos possam padronizar mais rápido.

Ferramentas embutidas: menos decisões, mais consistência

Deno vem com um conjunto de ferramentas que cobrem o básico que a maioria das equipes usa imediatamente:

- Formatador (

deno fmt) para estilo consistente

- Linter (

deno lint) para checagens comuns de qualidade e correção

- Test runner (

deno test) para rodar testes unitários e de integração

Como são embutidas, uma equipe pode adotar convenções compartilhadas sem debater “Prettier vs X” ou “Jest vs Y” no começo. A configuração costuma ficar centralizada em deno.json, o que ajuda a manter projetos previsíveis.

Projetos Node podem perfeitamente suportar TypeScript e boas ferramentas — mas normalmente você mesmo monta o workflow: typescript, ts-node ou passos de build, ESLint, Prettier e um framework de testes. Essa flexibilidade é valiosa, mas também pode levar a setups inconsistentes entre repositórios.

Pontos de integração: suporte do editor e convenções

O language server e integrações de editor do Deno buscam fazer formatação, lint e feedback de TypeScript uniforme entre máquinas. Quando todos rodam os mesmos comandos embutidos, problemas de “funciona na minha máquina” tendem a diminuir — especialmente em relação a formatação e regras de lint.

Módulos e gestão de dependências: caminhos diferentes para entregar código

Como você importa código afeta tudo que vem depois: estrutura de pastas, tooling, publicação e até a velocidade de revisão de mudanças.

Node.js: CommonJS primeiro, ESM depois

Node cresceu com CommonJS (require, module.exports). É simples e funcionou bem com pacotes npm iniciais, mas não é o mesmo sistema de módulos que o browser padronizou.

Node hoje suporta ES modules (ESM) (import/export), mas muitos projetos reais vivem num mundo misto: alguns pacotes são só CJS, outros só ESM, e apps às vezes precisam de adaptadores. Isso aparece como flags de build, extensões de arquivo (.mjs/.cjs) ou configurações em package.json ("type": "module").

O modelo de dependência costuma ser imports por nome do pacote resolvidos via node_modules, com versionamento controlado por um lockfile. É poderoso, mas significa que o passo de instalação e a árvore de dependências podem virar parte do seu debugging diário.

Deno partiu do pressuposto que ESM é o padrão. Imports são explícitos e frequentemente parecem URLs ou caminhos absolutos, o que deixa mais claro de onde o código vem e reduz “resolução mágica”.

Para equipes, a maior mudança é que decisões de dependência ficam mais visíveis em code reviews: uma linha de import frequentemente diz a fonte exata e a versão.

Import maps: deixar imports legíveis e estáveis

Import maps permitem definir aliases como @lib/ ou pinar uma URL longa para um nome curto. Equipes os usam para:

- evitar repetir URLs longas versionadas em todo lugar

- centralizar upgrades (mude o map uma vez, não em todos os arquivos)

- manter fronteiras de módulos internos limpas

São especialmente úteis quando a codebase tem muitos módulos compartilhados ou quando você quer nomes consistentes entre apps e scripts.

Empacotamento e distribuição: bibliotecas vs apps vs scripts

No Node, bibliotecas costumam ser publicadas no npm; apps são deployados com seu node_modules (ou empacotados); scripts frequentemente dependem de uma instalação local.

Deno deixa scripts e ferramentas pequenas mais leves (executam diretamente com imports), enquanto bibliotecas tendem a enfatizar compatibilidade ESM e pontos de entrada claros.

Um guia simples de decisão

Se você mantém uma base de código legada em Node, fique com Node e adote ESM gradualmente onde reduzir atrito.

Para um novo código, escolha Deno se quiser estrutura ESM-first e controle via import-map desde o dia 1; escolha Node se depender fortemente de pacotes npm existentes e ferramentas maduras específicas do Node.

Escolhendo Node.js vs Deno: checklist prático para equipes

Do rascunho à produção

Implante e hospede seu app no mesmo lugar onde o construiu.

Escolher um runtime é menos sobre “o que é melhor” e mais sobre encaixe. A forma mais rápida de decidir é alinhar no que a equipe precisa entregar nos próximos 3–12 meses: onde roda, quais bibliotecas dependem e quanto custo operacional estão prontos a absorver.

Checklist rápido de decisão

Faça essas perguntas em ordem:

- Experiência da equipe: Vocês já têm forte experiência em Node.js e padrões estabelecidos (frameworks, testes, templates de CI)? Se sim, migrar tem custo real.

- Alvo de deploy: Vocês vão para serverless, containers, runtimes de edge ou servidores on-prem? Verifiquem suporte e paridade local->prod.

- Necessidades do ecossistema: Dependem de pacotes específicos (ORMs, SDKs de auth, agentes de observabilidade, integrações enterprise)? Chequem maturidade e manutenção.

- Postura de segurança: Precisam de fortes guardrails para scripts e serviços que rodam com acesso a arquivos, rede e variáveis de ambiente?

- Expectativas de tooling: Preferem “montar suas próprias ferramentas” ou querem um runtime que traga mais coisas embutidas (formatador, linter, testes) para reduzir drift de setup?

- Restrições operacionais: Quais fluxos de monitoramento, depuração e resposta a incidentes já existem? Mudar runtime pode alterar como você diagnostica problemas.

Se estiverem avaliando runtimes enquanto comprimem o tempo de entrega, pode ajudar separar a escolha do runtime do esforço de implementação. Por exemplo, plataformas como Koder.ai permitem que equipes prototipem e entreguem apps web, backend e mobile via fluxo orientado por chat (com export de código quando necessário). Isso facilita rodar um piloto “Node vs Deno” sem comprometer semanas de scaffolding inicial.

Cenários comuns onde Node.js é escolha mais segura

Node tende a vencer quando vocês têm serviços Node existentes, precisam de bibliotecas maduras e integrações ou devem seguir um playbook de produção consagrado. Também é boa escolha quando velocidade de contratação e onboarding importam, já que muitos desenvolvedores já têm exposição prévia.

Cenários comuns onde Deno é ótimo

Deno costuma encaixar bem em automação segura, ferramentas internas e serviços novos onde se quer desenvolvimento TypeScript-first e uma cadeia de ferramentas unificada embutida com menos decisões de terceiros.

Em vez de reescrita grande, escolha um caso contido (um worker, handler de webhook, job agendado). Defina critérios de sucesso upfront — tempo de build, taxa de erro, performance em cold-start, esforço de revisão de segurança — e limite o piloto. Se der certo, você terá um template repetível para adoção maior.

Adoção e migração: minimizar risco enquanto moderniza fluxos

Migração raramente é um corte radical. A maioria das equipes adota Deno em fatias — onde o ganho é claro e o blast radius é pequeno.

Como a adoção costuma acontecer na prática

Pontos de partida comuns são ferramentas internas (scripts de release, automações de repositório), utilitários CLI e serviços de edge (APIs leves perto dos usuários). Essas áreas tendem a ter menos dependências, limites mais claros e perfis de performance simples.

Para sistemas em produção, adoção parcial é normal: mantenha a API principal em Node.js enquanto introduz Deno para um serviço novo, um handler de webhook ou um job agendado. Com o tempo, você aprende o que encaixa sem forçar toda a organização a mudar.

Checagens de compatibilidade a fazer cedo

Antes de se comprometer, valide algumas realidades:

- Bibliotecas: Vocês dependem de pacotes exclusivos do Node, addons nativos ou ferramentas npm profundas?

- APIs de runtime: Globals e módulos do Node nem sempre mapeiam 1:1 para o Deno (e vice-versa).

- Plataforma de deploy: Alguns hosts assumem convenções Node; confirmem suporte a Deno, containers ou runtimes de edge.

- Observabilidade: Logging, tracing e reporting de erros devem funcionar de forma equivalente entre serviços.

Uma abordagem faseada que reduz risco

Comece com um destes caminhos:

- Construa uma CLI Deno que leia/grave arquivos e chame APIs internas.

- Faça deploy de um serviço isolado com contrato estreito (um endpoint, um consumidor de fila).

- Adote convenções compartilhadas: formatação, lint, políticas de dependência e revisões de segurança.

Conclusão

Escolhas de runtime não mudam só sintaxe — elas moldam hábitos de segurança, expectativas de tooling, perfil de contratação e como sua equipe mantém sistemas anos depois. Trate adoção como evolução de fluxo de trabalho, não como um projeto de reescrita.