Por que o VMware importa além das máquinas virtuais

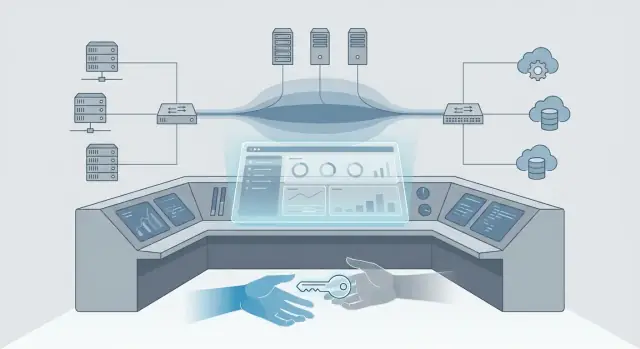

Virtualização, em termos simples, é uma forma de rodar muitos “servidores virtuais” em uma máquina física — então uma caixa pode comportar‑se com segurança como muitas. Um plano de controle é o conjunto de ferramentas e regras que diz a um sistema o que deve rodar onde, quem pode mudar isso e como é monitorado. Se a virtualização é o motor, o plano de controle é o painel, o volante e as leis de trânsito.

Papel do VMware: a fundação padrão

O VMware não ajudou apenas as organizações a comprar menos servidores. Com o tempo, vSphere e vCenter se tornaram o local onde as equipes:

- alocam capacidade de computação (e dizem “sim” ou “não” às solicitações)

- padronizam templates, clusters e guardrails operacionais

- conectam backups, monitoramento, controles de segurança e gestão de mudanças

É por isso que o VMware importa além de “rodar VMs”. Em muitas empresas, ele se tornou efetivamente a camada operacional da infraestrutura — o ponto onde decisões são aplicadas e auditadas.

O que este post cobre

Este artigo analisa como a virtualização cresceu e virou um plano de controle empresarial, por que essa posição é estrategicamente importante e o que tende a mudar quando a propriedade e a estratégia de produto mudam. Vamos cobrir a história brevemente e depois focar nos impactos práticos para equipes de TI: operações, sinais orçamentários, risco, dependências do ecossistema e opções realistas (ficar, diversificar ou migrar) nos próximos 6–18 meses.

O que podemos (e não podemos) saber

Não vamos chutar roadmaps confidenciais nem prever movimentos comerciais específicos. Em vez disso, vamos focar em padrões observáveis: o que normalmente muda primeiro após uma aquisição (empacotamento, licenciamento, fluxo de suporte), como essas mudanças afetam o dia a dia e como tomar decisões com informação incompleta — sem congelar ou reagir exageradamente.

Da consolidação à prática padrão: uma breve história

A virtualização não começou como uma ideia grandiosa de “plataforma”. Começou como uma solução prática: servidores subutilizados demais, espalhamento de hardware e muitos incidentes noturnos causados por uma aplicação que ocupava uma máquina física inteira.

Linha do tempo rápida: da eficiência para a expectativa

Nos primeiros dias, a proposta era direta — rode várias cargas em um host físico e pare de comprar tantos servidores. Isso rapidamente evoluiu para um hábito operacional.

- Era da consolidação de servidores: menos máquinas físicas, melhor utilização, provisionamento mais rápido.

- Era da padronização: uma abordagem para computação, armazenamento e abstrações de rede entre muitas equipes.

- Era das operações: gerenciamento centralizado ficou tão importante quanto o próprio hypervisor.

Como a padronização reduziu a complexidade entre equipes e locais

Quando a virtualização se tornou comum, o maior ganho não foi apenas “economizamos em hardware”. Foi que as equipes puderam repetir os mesmos padrões em qualquer lugar.

Em vez de cada local ter uma configuração única de servidores, a virtualização incentivou uma linha de base consistente: builds de host semelhantes, templates comuns, planejamento de capacidade previsível e práticas compartilhadas para patching e recuperação. Essa consistência importou entre:

- matriz vs. filiais

- produção vs. testes

- times de aplicação com cronogramas de liberação distintos

Mesmo quando o hardware subjacente era diferente, o modelo operacional podia permanecer majoritariamente o mesmo.

Gerenciamento ao estilo vCenter: a superfície de trabalho diária

À medida que os ambientes cresceram, o centro de gravidade deslocou‑se dos hosts individuais para o gerenciamento centralizado. Ferramentas como o vCenter não só “gerenciavam virtualização” — elas se tornaram onde os administradores tratavam o trabalho rotineiro: controle de acesso, inventário, alarmes, saúde de cluster, alocação de recursos e janelas seguras de manutenção.

Em muitas organizações, se algo não era visível no console de gerenciamento, efetivamente não era gerenciável.

Por que “bom o suficiente em todos os lugares” vence “melhor solução pontual”

Uma única plataforma padrão pode superar uma coleção de ferramentas best‑of‑breed quando você valoriza repetibilidade. “Bom o suficiente em todos os lugares” frequentemente significa:

- menos handoffs entre times

- treinamento e onboarding mais simples

- propriedade operacional mais clara

Foi assim que a virtualização deixou de ser uma tática de redução de custos para virar prática padrão — e preparou o terreno para se tornar um plano de controle empresarial.

Como a virtualização virou um plano de controle empresarial

A virtualização começou como uma maneira de rodar mais cargas em menos servidores. Mas quando a maioria das aplicações passou a viver numa plataforma virtual compartilhada, o “lugar onde você clica primeiro” virou o lugar onde decisões são aplicadas. É assim que uma pilha de hypervisor evolui para um plano de controle empresarial.

As equipes de TI não gerenciam apenas “computação”. As operações do dia a dia abrangem:

- Computação: alocação de CPU e memória, clusters de hosts, capacidade

- Armazenamento: datastores, níveis de desempenho, snapshots, replicação

- Rede: switches virtuais, segmentação, padrões de balanceamento de carga

- Identidade e acesso: quem pode provisionar, quem pode alterar políticas, trilhas de auditoria

- Apps e serviços: regras de posicionamento, requisitos de uptime, janelas de manutenção

Quando essas camadas são orquestradas a partir de um único console, a virtualização vira o centro prático das operações — mesmo quando o hardware subjacente é diverso.

Provisionamento centralizado, políticas e acesso

Uma mudança chave é que o provisionamento torna‑se orientado por políticas. Em vez de “construir um servidor”, as equipes definem guardrails: imagens aprovadas, limites de dimensionamento, zonas de rede, regras de backup e permissões. Solicitações se traduzem em resultados padronizados.

Por isso plataformas como o vCenter acabam funcionando como um sistema operacional para o data center: não porque executam suas aplicações, mas porque decidem como as aplicações são criadas, posicionadas, securizadas e mantidas.

Templates, golden images e pipelines de automação consolidam comportamentos. Uma vez que times padronizam um template de VM, um esquema de tags ou um fluxo para patching e recuperação, isso se espalha entre departamentos. Com o tempo, a plataforma não está só hospedando workloads — está incorporando hábitos operacionais.

Para onde o centro de gravidade se desloca

Quando um console roda “tudo”, o centro de gravidade muda dos servidores para a governança: aprovações, evidência de conformidade, separação de funções e controle de mudanças. É por isso que mudanças de propriedade ou estratégia não afetam só preços — afetam como a TI opera, com que rapidez pode responder e com quanta segurança pode mudar.

O que “plano de controle” significa para as operações diárias

Quando as pessoas chamam o VMware de “plano de controle”, não querem dizer que é apenas onde as máquinas virtuais rodam. Querem dizer que é o lugar onde o trabalho diário é coordenado: quem pode fazer o quê, o que é seguro alterar e como problemas são detectados e resolvidos.

Operações Day‑2: o trabalho que preenche o calendário

A maior parte do esforço de TI acontece depois da implantação inicial. Em um ambiente VMware, o plano de controle é onde vivem as operações Day‑2:

- Patching e upgrades: coordenação de firmware de hosts, patching de ESXi, upgrades de vCenter, checagens de saúde de clusters e planos de rollback.

- Capacidade e desempenho: acompanhar folga de CPU/RAM/armazenamento, right‑sizing de workloads e decidir quando adicionar hosts ou rebalancear.

- Troubleshooting: correlacionar alarmes, eventos e gráficos de performance para isolar se o problema é computação, armazenamento, rede ou aplicação.

Como essas tarefas são centralizadas, as equipes constroem runbooks repetíveis ao redor delas — janelas de mudança, etapas de aprovação e sequências “conhecidas como boas”.

Habilidades, runbooks e ferramentas são pegajosos por um motivo

Com o tempo, o conhecimento sobre VMware vira memória operacional: padrões de nomenclatura, desenhos de cluster e drills de recuperação. Isso é difícil de substituir, não porque não existam alternativas, mas porque consistência reduz risco. Uma nova plataforma muitas vezes exige reaprender casos extremos, reescrever runbooks e revalidar suposições sob pressão.

Resposta a incidentes depende de visibilidade e permissões

Durante uma indisponibilidade, os respondedores contam com o plano de controle para:

- Visibilidade: alertas, timelines de eventos e histórico de performance.

- Permissões: quem pode desligar/ligar uma VM, mover workloads ou mudar rede.

- Trilhas de auditoria: provar o que mudou, quando e por quem.

Se esses fluxos mudarem, o tempo médio de recuperação pode alterar também.

Dependências ocultas que você só nota quando quebram

A virtualização raramente opera sozinha. Backup, monitoramento, recuperação de desastre, gestão de configuração e sistemas de tickets integram‑se fortemente com o vCenter e suas APIs. Planos de DR podem presumir comportamento específico de replicação; jobs de backup podem depender de snapshots; monitoramento pode se basear em tags e pastas. Quando o plano de controle muda, essas integrações costumam ser as primeiras “surpresas” a inventariar e testar.

Mudanças de propriedade: o que geralmente muda primeiro

Quando uma plataforma tão central quanto o VMware muda de dono, a tecnologia normalmente não quebra da noite para o dia. O que muda primeiro é o invólucro comercial: como você compra, como renova e o que é “normal” em orçamentos e suporte.

Separe valor de produto de termos comerciais

Muitas equipes ainda obtêm enorme valor operacional de vSphere e vCenter — provisionamento padronizado, operações consistentes e uma cadeia de ferramentas familiar. Esse valor pode permanecer estável mesmo enquanto os termos comerciais mudam rapidamente.

Ajuda tratar essas como duas conversas diferentes:

- Valor do produto: o que a plataforma possibilita (estabilidade, automação, governança).

- Termos comerciais: métricas de licenciamento, bundles, níveis de suporte, mecânicas de renovação e descontos.

Por que mudanças de propriedade provocam revisões de preço e empacotamento

Novos donos frequentemente têm mandato para simplificar o catálogo, aumentar o valor médio dos contratos ou empurrar clientes para menos bundles. Isso pode se traduzir em mudanças em:

- métricas de licenciamento e mínimos

- composição de pacotes (o que vem “incluído” vs. add‑on)

- direitos de suporte e níveis de resposta

- prazos de renovação e estruturas contratuais

Preocupações comuns nas empresas: renovações e previsibilidade

As preocupações mais práticas tendem a ser chatas, mas reais: “Quanto isso vai custar no ano que vem?” e “Conseguimos previsibilidade multi‑anual?” Finanças quer previsões estáveis; TI quer garantia de que a renovação não força decisões arquiteturais apressadas.

O que reunir antes das conversas de renovação

Antes de negocirar números, construa uma base de fatos limpa:

- Inventário: clusters, hosts, cores, edições e quais ambientes são mais importantes.

- Realidade de uso: quais recursos vocês realmente usam vs. os que apenas têm direito.

- Contratos e histórico: SKUs/bundles atuais, datas de renovação, nível de suporte, termos de true‑up e concessões anteriores.

Com isso em mãos, você negocia com clareza — seja seu plano ficar, diversificar ou preparar uma migração.

Mudanças de estratégia: pacotes, roadmaps e foco de produto

Economize mais ao compartilhar

Ganhe créditos ao compartilhar o que você constrói no Koder.ai ou convidar colegas por meio de indicações.

Quando um fornecedor de plataforma muda de estratégia, a primeira coisa que muitas equipes sentem não é um recurso novo — é uma nova forma de comprar e planejar. Para clientes VMware acompanhando a direção da Broadcom, o impacto prático costuma aparecer em pacotes, prioridades de roadmap e em quais produtos recebem mais atenção.

Bundles: compra mais simples, menos flexibilidade

Empacotar pode ser útil: menos SKUs, menos debates “compramos o add‑on certo?” e padronização mais clara entre equipes.

O trade‑off é flexibilidade. Se o bundle inclui componentes que você não usa (ou não quer padronizar), pode acabar pagando por shelfware ou sendo empurrado para uma arquitetura “tamanho único”. Bundles também podem dificultar pilotos graduais — porque você deixa de comprar apenas a peça necessária.

Roadmaps de produto tendem a favorecer os segmentos de cliente que geram mais receita e renovações. Isso pode significar:

- mais foco em grandes estates padronizados

- menos atenção a casos de borda, deployments menores ou integrações de nicho

- mudanças na rapidez com que correções chegam para versões antigas

Nada disso é inerentemente ruim — mas muda como você deve planejar upgrades e dependências.

Foco de produto e risco de proliferação de ferramentas

Se certas capacidades são despriorizadas, equipes frequentemente preenchem lacunas com soluções pontuais (backup, monitoramento, segurança, automação). Isso resolve problemas imediatos enquanto cria proliferação de ferramentas a longo prazo: mais consoles, mais contratos, mais integrações a manter e mais lugares onde incidentes podem se esconder.

Perguntas a fazer aos fornecedores (e obter por escrito)

Peça compromissos e limites claros:

- Qual o cronograma de suporte para nossas versões e modelo de deployment atuais?

- Quais recursos estão no roadmap e qual a janela alvo de lançamento?

- O que está explicitamente fora de escopo (e não será suportado) daqui para frente?

- Onde o suporte termina: produto do fornecedor, integração de parceiro ou “melhor esforço"?

Essas respostas transformam “mudança de estratégia” em insumos concretos para planejamento de orçamento, pessoal e risco.

O que muda para equipes de TI, não só para o CFO

Quando o VMware é tratado como um plano de controle, uma mudança de licenciamento ou empacotamento não fica só em procurement. Ela altera como o trabalho flui pela TI: quem pode aprovar mudanças, quão rápido ambientes são provisionados e o que “padrão” significa entre equipes.

Administradores de plataforma geralmente sentem os efeitos de primeira ordem. Se direitos forem simplificados em menos bundles, as operações do dia a dia podem ficar menos flexíveis: você pode precisar de aprovação interna para usar um recurso que antes estava “lá”, ou ter que padronizar menos configurações.

Isso aparece como mais trabalho administrativo em lugares que nem sempre se vê — checagens de licença antes de projetos começarem, janelas de mudança mais rígidas para alinhar upgrades e mais coordenação com segurança e times de app sobre patching e drift de configuração.

Times de aplicação são medidos por performance e disponibilidade, mas mudanças de plataforma podem alterar suposições subjacentes. Se clusters forem rebalanceados, contagens de host mudarem ou uso de recursos for ajustado para caber em novos direitos, donos de app podem precisar re‑testar compatibilidade e re‑baselinear performance.

Isso é especialmente verdadeiro para workloads que dependem de comportamentos específicos de armazenamento, rede ou HA/DR. Resultado prático: ciclos de teste mais estruturados e documentação clara do “o que esta app precisa” antes que mudanças sejam aprovadas.

Se a camada de virtualização é seu ponto de aplicação para segmentação, acesso privilegiado e trilhas de auditoria, qualquer mudança em ferramentas ou configurações padrão afeta conformidade.

Times de segurança vão pedir separação de funções mais clara (quem pode mudar o quê no vCenter), retenção consistente de logs e menos configurações por exceção. Equipes de TI devem esperar revisões de acesso mais formalizadas e registros de mudança.

Procurement e finanças: o impacto operacional do custo

Mesmo que o gatilho seja custo, o impacto é operacional: modelos de chargeback/showback podem precisar ser atualizados, centros de custo renegociam o que consideram “incluído” e forecasting vira colaboração com times de plataforma.

Um bom sinal de que você trata virtualização como plano de controle é quando TI e finanças planejam juntos em vez de conciliar surpresas pós‑renovação.

Gestão de risco: continuidade, suporte e exposição operacional

Crie um app de inventário do plano de controle

Transforme seu inventário VMware e notas de dependência em um app interno funcional em dias.

Quando uma plataforma como o VMware muda de dono e estratégia, os maiores riscos frequentemente aparecem nas partes “silenciosas” da TI: planos de continuidade, expectativas de suporte e segurança operacional do dia a dia. Mesmo se nada quebrar imediatamente, suposições de anos podem mudar.

Continuidade não é só DR — é seu fluxo de recuperação

Uma grande mudança de plataforma pode repercutir em backup, recuperação e retenção de maneiras sutis. Produtos de backup podem depender de APIs específicas, permissões do vCenter ou comportamento de snapshot. Runbooks de DR geralmente presumem características de cluster, defaults de rede e passos de orquestração. Planos de retenção também podem ser afetados se integrações de armazenamento ou fluxos de arquivamento mudarem.

Ação prática: valide seu processo de restauração ponta a ponta (não só sucesso do backup) para os sistemas mais importantes — identidade tier 0, ferramentas de gerenciamento e apps críticos para o negócio.

Exposição operacional: onde as equipes se surpreendem

Áreas de risco comuns são operacionais, não apenas contratuais:

- Upgrades e patching: mudanças no ritmo ou requisitos podem transformar upgrades rotineiros em projetos.

- Compatibilidade de drivers/firmware: matrizes de suporte mais rígidas podem criar bloqueios para servidores antigos, HBAs, NICs ou arrays de armazenamento.

- Integrações: monitoramento, agentes de segurança, conectores de backup e scripts de automação podem falhar se APIs, permissões ou empacotamento mudarem.

O risco prático é downtime por “unknown unknowns”, não apenas custos maiores.

Concentração de fornecedor: trade‑offs

Quando uma plataforma domina, você ganha padronização, menor pegada de habilidades e ferramentas consistentes. O trade‑off é dependência: menos rotas de fuga se licenciamento, suporte ou foco de produto mudarem. O risco de concentração é maior quando o VMware sustenta não só workloads, mas identidade, backups, logging e automação.

Mitigações práticas que você pode começar agora

Documente o que você realmente roda (versões, dependências e pontos de integração), aperfeiçoe revisões de acesso para papéis de admin do vCenter e estabeleça um ritmo de testes: restores trimestrais, exercícios DR semestrais e um checklist de validação pré‑upgrade que inclua compatibilidade de hardware e confirmações de fornecedores terceirizados.

Esses passos reduzem risco operacional independentemente da direção da estratégia.

O efeito no ecossistema: parceiros, ferramentas e interoperabilidade

O VMware raramente opera sozinho. A maioria dos ambientes depende de uma teia de fornecedores de hardware, MSPs, plataformas de backup, ferramentas de monitoramento, agentes de segurança e serviços de DR. Quando a propriedade e a estratégia de produto mudam, a “zona de impacto” geralmente aparece primeiro nesse ecossistema — às vezes antes de você notar algo dentro do vCenter.

Por que certificações e matrizes de suporte importam

Fornecedores de hardware, MSPs e ISVs alinham suporte a versões, edições e padrões de deployment específicos. Certificações e matrizes de suporte determinam o que eles irão diagnosticar — e o que vão pedir para você atualizar antes de se envolverem.

Uma mudança de licenciamento ou empacotamento pode indiretamente forçar upgrades (ou impedi‑los), o que afeta se seu modelo de servidor, HBA, NIC, array de armazenamento ou proxy de backup permanece na lista suportada.

Ferramentas de terceiros: pressupostos de preço e suporte podem mudar

Muitas ferramentas de terceiros historicamente precificaram ou empacotaram em torno de pressupostos “por socket”, “por host” ou “por VM”. Se o modelo comercial da plataforma muda, essas ferramentas podem ajustar como contam uso, quais recursos exigem add‑on ou quais integrações estão incluídas.

Expectativas de suporte também podem mudar. Por exemplo, um ISV pode requerer acesso a APIs específicas, compatibilidade de plugin ou versões mínimas de vSphere/vCenter para suportar uma integração. Com o tempo, “antes funcionava” vira “funciona, mas apenas nessas versões e nesses tiers”.

Kubernetes e containers: ao lado, não substituição

Containers e Kubernetes frequentemente reduzem a pressão de VM sprawl, mas não eliminam a necessidade de virtualização em muitas empresas. Times comumente rodam Kubernetes em VMs, dependem de políticas virtuais de rede e armazenamento e usam padrões existentes de backup e DR.

Isso significa que a interoperabilidade entre ferramentas de containers e a camada de virtualização ainda importa — especialmente em identidade, rede, armazenamento e observabilidade.

Evitando surpresas: valide dependências cedo

Antes de se comprometer com “ficar, diversificar ou migrar”, inventarie as integrações das quais você depende: backups, DR, monitoramento, CMDB, varredura de vulnerabilidades, MFA/SSO, overlays de rede/segurança, plugins de armazenamento e runbooks do MSP.

Depois valide três coisas: o que é suportado hoje, o que será suportado na sua próxima versão e o que fica sem suporte se mudanças de empacotamento/licenciamento alterarem a forma de deploy ou gestão da plataforma.

Suas opções: ficar, diversificar ou migrar

Quando a virtualização funciona como seu plano de controle diário, mudança não é um simples “troca de plataforma”. A maioria das organizações segue um de quatro caminhos — às vezes em combinação.

1) Permanecer (e tratar como projeto de renovação)

Ficar não é o mesmo que “não fazer nada”. Geralmente significa apurar inventário, padronizar designs de cluster e remover sprawl acidental para que você pague pelo que realmente roda.

Se seu objetivo principal é controle de custos, comece por right‑size de hosts, reduzir clusters subutilizados e validar quais recursos você realmente precisa. Se o objetivo é resiliência, foque em higiene operacional: cadência de patch, testes de backup e passos de recuperação documentados.

2) Otimizar (ficar mais enxuto antes de mover)

Otimizar é a ação de curto prazo mais comum porque reduz risco e compra tempo. Ações típicas incluem consolidar domínios de gerenciamento, limpar templates/snapshots e alinhar padrões de armazenamento/rede para que migrações futuras sejam menos dolorosas.

3) Diversificar (usar alternativas onde cabem)

Diversificação funciona melhor quando você escolhe zonas “seguras” para introduzir outra pilha sem replatformar tudo de uma vez. Ajustes comuns incluem:

- Clusters pequenos apoiando um único time de aplicação

- Sites de borda com overhead operacional limitado

- Dev/test onde tolerância a downtime é maior

- Pilotos VDI ou pools isolados

O objetivo normalmente é diversificação de fornecedor ou agilidade, não substituição imediata.

4) Migrar (parcial ou total)

“Migrar” significa mais que mover VMs. Planeje o pacote completo: workloads, rede (VLANs, roteamento, firewalls, load balancers), armazenamento (datastores, replicação), backups, monitoramento, identidade/acesso e — frequentemente subestimado — habilidades e procedimentos operacionais.

Defina objetivos realistas desde o início: você está otimizando por preço, velocidade de entrega, redução de risco ou flexibilidade estratégica? Prioridades claras evitam que uma migração vire uma reconstrução sem fim.

Um framework prático de decisão para os próximos 6–18 meses

Torne o planejamento de renovações visível

Crie um painel de prontidão para renovações que as equipes de plataforma e finanças possam atualizar juntas.

Se o VMware é seu plano de controle operacional, decisões sobre mudanças VMware/Broadcom não devem começar por um comunicado do fornecedor — devem começar pelo seu ambiente. Nos próximos 6–18 meses, substitua suposições por fatos mensuráveis e então escolha um caminho baseado em risco e ajuste operacional.

1) Construa um inventário pronto para decisão

Crie um inventário no qual sua equipe de operações confiaria durante um incidente, não uma planilha feita só para procurement.

- Workloads: o que roda no vSphere hoje (e onde)

- Criticidade: impacto no negócio, RTO/RPO, estações de pico

- Dependências: armazenamento compartilhado, backup, ferramentas de rede/segurança, identidade

- Donos: dono da aplicação + dono da plataforma + contato de escalonamento

Esse inventário é a base para entender o que o vCenter realmente habilita — e o que seria difícil reproduzir em outro lugar.

2) Meça utilização e right‑size antes de comparar opções

Antes de debater licenciamento vSphere ou plataformas alternativas, quantifique sua linha de base e remova desperdício óbvio.

Foque em:

- CPU, memória, armazenamento por cluster e por VM

- Padrões de sobreprovisionamento (VMs ociosas, templates superdimensionados)

- Exposição de licenças (o que é realmente usado vs. o que está implantado)

Right‑sizing pode reduzir custos de virtualização imediatamente e torna qualquer planejamento de migração mais preciso.

3) Defina critérios que reflitam suas restrições

Escreva seus critérios de decisão e atribua pesos. Categorias típicas:

- Risco: tolerância a outages, dependência de fornecedor, continuidade de suporte

- Custo: licenciamento, refresh de hardware, headcount de operações, treinamento

- Tempo: quão rápido você precisa de uma resposta (e um rollback)

- Habilidades: o que seu time consegue operar com confiança

- Conformidade & desempenho: auditorias, residência de dados, latência

Escolha uma carga representativa (não a mais fácil) e faça um piloto com:

- Métricas de sucesso (performance, recuperação, esforço operacional)

- Plano de rollback (testado, com gatilhos claros)

- Assinatura executiva nos limites de risco

Trate o piloto como um ensaio para operações Day‑2 — não apenas uma demo de migração.

5) Não ignore a camada de “ferramentas internas”

Em ambientes reais, grande parte do plano de controle é o conjunto de pequenos sistemas ao redor: rastreadores de inventário, dashboards de renovação, fluxos de revisão de acesso, checklists de runbook e coordenação de janelas de mudança.

Se você precisar construir ou modernizar essa camada rapidamente, uma plataforma de codificação rápida como Koder.ai pode ajudar equipes a criar apps internos leves via interface de chat (com modo de planejamento, snapshots/rollback e exportação de código). Por exemplo, você pode prototipar um app de inventário com integração ao vCenter ou um dashboard de prontidão para renovação (front end em React, back end em Go + PostgreSQL), hospedar com domínio customizado e iterar rápido conforme mudanças — sem esperar um ciclo de desenvolvimento completo.

Próximos passos: um checklist que você pode começar esta semana

Você não precisa de uma “estratégia de plataforma” finalizada para progredir. A meta desta semana é reduzir incerteza: saiba suas datas, sua cobertura e quem precisa estar na sala quando as decisões chegarem.

1) Confirme seu contrato e realidade de suporte (hoje)

Comece com fatos que você possa apontar em reunião.

- Datas chave: início e fim do subscription/ELA atual, janelas de true‑up, período de aviso de renovação e quaisquer cláusulas de renovação automática

- Cobertura de suporte: nível de suporte ativo, quais produtos estão cobertos (vSphere, vCenter, NSX etc.) e quais ambientes estão excluídos (lab, DR, subsidiárias)

- Linha do tempo de renovação: trabalhe de trás para frente a partir da data de renovação para definir prazos internos para avaliação, orçamento, procurement e aprovações

2) Defina um plano de comunicação (esta semana)

Mudanças de propriedade e licenciamento geram surpresas quando times têm peças diferentes do quebra‑cabeça.

Reúna um grupo de trabalho curto: plataforma/virtualização, segurança, donos de aplicação e finanças/procurement. Concordem em:

- um responsável único pelo plano

- um checkpoint semanal de 30 minutos até clarear a renovação

- um único lugar para armazenar decisões e suposições (um doc compartilhado basta)

3) Construa um pacote de documentação pronto para decisão (2–3 horas)

Mire em “bom o suficiente para estimar risco e custo”, não um inventário perfeito.

- Diagramas de arquitetura: clusters, topologia do vCenter, dependências centrais (backup, monitoramento, IAM)

- Runbooks: cadência de patch, passos de incidente, procedimentos de DR e quem aprova mudanças

- Modelo de acesso: papéis de admin, contas break‑glass, status de MFA e acesso de terceiros

4) Coloque três itens em revisão trimestral

Trate isso como ciclo contínuo de gestão, não evento único.

Revise trimestralmente: roadmap/licenciamento do fornecedor, custos correntes vs. orçamento e KPIs operacionais (volume de incidentes, conformidade de patch, resultados de testes de recuperação). Adicione resultados às suas notas de planejamento de renovação e migração.