Что делает централизованное приложение для проверки запросов на доступ

Запросы на доступ появляются повсюду: быстрое сообщение в Slack «добавь меня в проект», цепочка писем с тремя менеджерами в копии, тикет в одной из нескольких очередей и иногда таблица, которую кто-то правит «пока что». Результат предсказуем: запросы теряются, одобрения непоследовательны, и никто не может уверенно ответить, кто что одобрил (и почему).

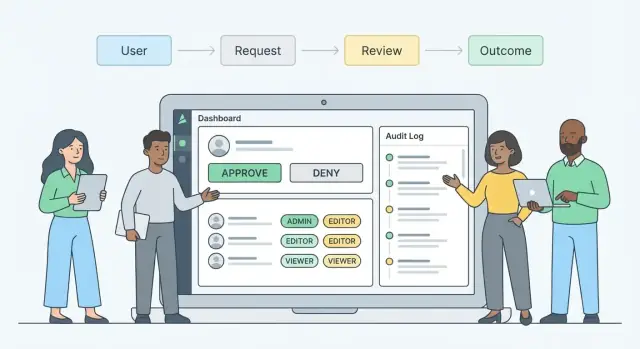

Централизованное приложение для проверки запросов исправляет это, давая запросам единое, структурированное место.

«Централизованная проверка» простыми словами

Централизация означает, что каждый запрос попадает в один входящий поток (инбокс/очередь) с едиными правилами по обязательным полям, кто должен одобрить и как фиксируется решение.

Вместо того чтобы просить проверяющих интерпретировать произвольные сообщения, приложение направляет заявителя через стандартную форму, маршрутизирует запрос к нужным одобряющим и сохраняет прослеживаемую цепочку решений. Представьте: одна система хранения решений по доступу, а не набор скриншотов и истории чатов.

Кому это приносит пользу (и как)

- Заявители получают ясность, куда подать запрос, какие детали нужны и как отслеживать статус без постоянных пингов.

- Одобряющие получают полные запросы в одном формате, могут быстро принять да/нет решение с контекстом и делегировать или эскалировать при необходимости.

- ИТ и безопасность получают возможность обеспечивать принцип наименьших привилегий, сокращать ad‑hoc исключения и стандартизировать процесс по командам.

- Аудиторы получают экспортируемый аудиторский след: кто запрашивал, кто одобрил, когда это произошло, какой доступ был выдан и когда он истёк или был отозван.

На чем сосредоточится эта статья

Это руководство не про то, чтобы строить полную платформу идентификации с нуля. Оно сосредоточено на практическом ядре: проектировании рабочего процесса запросов доступа, модели данных для ресурсов и прав доступа и базовых мерах безопасности — одобрениях, отслеживании и разумных контролях. К концу вы должны ясно понимать, что нужно приложению, прежде чем выбирать фреймворки или начинать программирование.

Пользователи, роли и обязанности

Централизованное приложение для проверки запросов живёт или умирает благодаря ясности: кто участвует, что им разрешено и что им явно запрещено. Начните с небольшой группы ролей и сопоставьте каждую страницу и действие с этими ролями.

Основные участники процесса

Заявитель (сотрудник/подрядчик): Подаёт запрос, даёт бизнес-обоснование и отслеживает статус. Должен видеть свои запросы, добавлять комментарии и отменять ожидающий запрос — но не видеть внутренние заметки проверяющих, предназначенные для одобряющих.

Менеджер: Подтверждает, что запрос соответствует обязанностям сотрудника и что время подходит. Менеджеры обычно могут одобрять/отклонять, комментировать, запрашивать изменения и смотреть запросы своих прямых подчинённых.

Владелец ресурса (системы/приложения/данных): Проверяет, уместно ли запрошенное право доступа для ресурса, и может одобрить/отклонить с учётом риска, лицензирования и операционных ограничений.

ИТ‑админ / команда выполнения: Реализует одобренный доступ (или запускает автоматику). Должны видеть одобренные запросы, выполнять шаги по предоставлению, прикреплять доказательства (скриншоты/вырезки логов) и помечать выполнение как завершённое — без изменения одобрений.

Ревьюер безопасности/соответствия (опционально): Проверяет доступы повышенного риска (админ‑роли, чувствительные наборы данных). Может одобрять/отклонять, добавлять требования (MFA, номера тикетов) или требовать временных ограничений.

Аудитор: Доступ только для чтения: поиск, фильтрация и экспорт доказательств. Нет права комментировать живые запросы.

Права: что каждая роль может видеть и делать

Определяйте права на уровне действий: просмотр, одобрить/отклонить, делегировать, комментировать, экспортировать. Строгость важна: проверяющие должны видеть только назначенные им запросы и правила видимости, основанные на политике (например, менеджеры видят запросы своей команды).

Разделение обязанностей (SoD)

Запретите самоодобрение и цикличные цепочки одобрений. Распространённые правила:

- Заявитель не может одобрять свой собственный запрос.

- Менеджер не должен одобрять доступ, который даёт ему контроль над собственными правами одобрения (например, админ системы одобрений).

- Для ролей с высоким уровнем привилегий не допускайте единоличного решения: требуйте второго рецензента (безопасность или ещё один владелец).

Временное покрытие и делегации

Планируйте отсутствие сотрудников с первого дня. Поддерживайте делегации с ограничением по времени (дата начала/окончания) и храните аудит о том, кто и кому делегировал. Показывайте делегации в UI одобрений и разрешайте экстренное перераспределение админом — только с обязательным указанием причины.

Типы запросов доступа и обязательные данные

Централизованное приложение лучше всего работает, когда запросы — структурированные объекты, а не произвольные сообщения. Стандартизированные поля делают маршрутизацию предсказуемой, сокращают вопросы и улучшают аудиторский след.

Основные типы запросов

Большинство команд покрывает подавляющее число нужд четырьмя типами:

- Новый доступ: выдать доступ пользователю впервые.

- Изменение доступа: изменить существующее право (например, Reader → Admin).

- Удаление доступа: отозвать доступ (оффбординг, смена роли, уборка по least privilege).

- Продление: увеличить срок временного доступа.

Каждый тип должен ясно соответствовать вашей RBAC‑модели (роль, группа, набор разрешений), чтобы выполнение было однозначным.

Обязательные данные (и почему они важны)

Минимум, что нужно зафиксировать:

- Пользователь (заявитель vs. субъект): кому нужен доступ.

- Ресурс: система/приложение/проект, к которому относится право.

- Уровень доступа: роль/группа/запрашиваемый набор разрешений.

- Бизнес‑обоснование: короткое пояснение, по которому проверяющие решают.

- Длительность: постоянный или временный доступ с датой окончания для временных прав.

Для ресурсов повышенного риска требуйте дополнительные поля:

- Ссылка на тикет (инцидент/чейнж): связывает доступ с документированной работой.

- Подтверждение обучения: факт прохождения требуемого курса по безопасности/соответствию.

- Чувствительность данных: есть ли PII, финансы или производство.

Модель статусов, чтобы все понимали, что дальше

Определите явный жизненный цикл, чтобы проверяющие, исполнители и заявители знали, что дальше:

Черновик → Отправлен → На проверке → Одобрен/Отклонён → Выполнение в процессе → Выполнен → Истёк/Отозван

Разделение состояния «Выполнен» критично: одобрение не равно завершению — доступ должен быть действительно предоставлен (ручная работа или интеграция с SSO/provisioning). «Истёк/Отозван» помогает поддерживать принцип наименьших привилегий для временных прав.

Проектирование рабочего процесса: маршрутизация, эскалации и исключения

Хороший рабочий процесс делает два вещи одновременно: быстро пропускает рутинные запросы и замедляет процесс только там, где высокий риск или неясность. Главное — сделать явным, кто и что утверждает, предсказуемым и легко аудируемым.

Прокладывайте понятные пути одобрения

Начните с базовой цепочки одобрения, которая отражает обычные решения. Распространённый паттерн:

- Одобрение менеджера (нужно ли это по работе и сейчас?)

- Одобрение владельца ресурса (соответствует ли это использованию системы?)

- Одобрение безопасности (условное) для чувствительных ресурсов или повышенных привилегий

Держите путь видимым в карточке запроса, чтобы и проверяющие, и заявители знали, что будет дальше.

Маршрутизация на основе правил (не «один сценарий на всё»)

Жёстко прописанные маршруты приводят к постоянным исключениям и админской нагрузке. Вместо этого определяйте правила маршрутизации на основе:

- Ресурса (например, «ERP Финансов» всегда требует утверждения владельца)

- Уровня риска (админ‑роли, доступ в продакшн, права записи)

- Атрибутов заявителя (департамент, локация, тип занятости)

Правила должны быть понятны не‑инженерам. Используйте редактор «если/то» или простую таблицу и обязательно добавляйте безопасный маршрут по умолчанию, если правило не сработало.

SLA, эскалации и авто‑истечение

Одобрения тормозятся, если не проектировать поведение людей. Определите SLA для каждого шага (например, менеджер: 2 рабочих дня; владелец: 3 дня) и реализуйте:

- Напоминания до истечения SLA

- Эскалацию к делегату или следующему уровню

- Переназначение при отсутствии проверяющего

- Авто‑истечение ожидющих запросов с понятным путём повторной подачи

Контролируемые исключения

Исключения нужны, но они должны быть структурированы:

- Быстрый трэк для низкорисковых доступов (всё равно логируется)

- Экстренный доступ с ограничением по времени и обязательным пост‑ревью

- Ручные обходы только для назначенных админов с обоснованием и заметкой в аудите

Рассматривайте исключения как отдельные состояния рабочего процесса, а не как побочные переписки. Так вы сохраните скорость без потери ответственности.

UI и опыт проверяющего

Успех централизованного приложения зависит от того, как быстро проверяющие могут принять грамотное решение. UI должен минимизировать поиски контекста, сократить обмен вопросами и сделать «безопасный выбор» очевидным.

Основные экраны

Форма запроса должна быть похожа на пошаговую покупку: выберите ресурс, уровень доступа, дайте понятное бизнес‑обоснование, выберите длительность и прикрепите ссылки/файлы. Используйте прогрессивное раскрытие — показывайте продвинутые поля только при необходимости (экстренный доступ, временный доступ).

Инбокс проверяющего — рабочее пространство на каждый день. Он должен быть легко просматриваемым: заявитель, ресурс, энтitlement, срок/SLA и простой бейдж риска. Полезные фильтры: «высокий риск», «скоро из сроков», «моя команда», «ожидает информации».

Детали запроса — место принятия решения. Размещайте элементы управления решением сверху, а доказательства сразу под ними.

Настройки админа должны позволять управлять формами, правилами маршрутизации, шаблонами и метками UI без деплоя.

Делайте решение простым с правильным контекстом

Проверяющие должны видеть:

- Текущий доступ заявителя (что у него уже есть)

- Подсказки по коллегам (например, «8 человек в финансах имеют эту роль») с агрегированием, безопасным для приватности

- Теги риска (чувствительные данные, доступ в продакшн, внешнее шаринг, повышенные привилегии)

- Подсказки по качеству обоснования («Какая задача? На какой срок? Какой тикет?»)

Представьте это в единообразной панели «Контекст», чтобы проверяющие знали, куда смотреть.

Действия проверяющего (помимо одобрить/отклонить)

Поддерживайте реальные исходы:

- Одобрить, Отклонить (с обязательной причиной)

- Запросить данные (возвращает вопрос заявителю, приостанавливает SLA)

- Делегировать (с ограничениями: только допустимым получателям)

- Одобрить с изменениями (изменить право, сократить длительность, добавить условия)

Доступность и удобство использования

Используйте понятные метки (избегайте внутренних аббревиатур), большие кликабельные зоны и клавиатурную навигацию для быстрого разбора инбокса и кнопок решения. Обеспечьте выраженные состояния фокуса, высококонтрастные бейджи и мобильную компоновку. Подтверждения должны быть явными («Вы одобряете роль Admin для X»), а также предотвращайте случайные повторные отправки видимыми состояниями загрузки.

Модель данных для ресурсов, прав доступа и запросов

Сделайте аудитируемость функцией

Реализуйте события аудита только для добавления и поля доказательств как первоклассные записи с первого дня.

Чистая модель данных — то, что делает приложение понятным по мере роста. Если проверяющие не могут понять, что именно запрошено, зачем и что произошло дальше, UI и аудит пострадают.

Определите «ресурсы» и «права доступа» отдельно

Отделяйте защищаемый объект от конкретных прав, которые можно выдать:

- Ресурс: приложение, база данных, папка, SaaS‑тенант или окружение (Prod/Dev).

- Право доступа (entitlement): группа, роль, набор разрешений, grant в базе данных или ACL папки, привязанное к ресурсу.

Это позволяет моделировать паттерны вроде «одно приложение, много ролей» или «одна база, много схем» без принуждения всё к понятию «роль».

Моделируйте запрос и его путь

Минимально нужны такие связи:

- Пользователь создаёт Запрос, состоящий из одного или нескольких пунктов запроса

- Каждый пункт запроса порождает один или несколько Одобрений (менеджер, владелец, безопасность)

- Одобренные пункты создают Задачи выполнения (авто‑провиженинг или ручной тикет)

Делайте записи об одобрениях отдельной сущностью, а не полями запроса. Так проще управлять маршрутизацией, повторными одобрениями и сбором доказательств.

Временной доступ: понятные effective dates

Храните времена на уровне пункта запроса:

- Дата начала, дата окончания и причина

- История продлений как журнал append‑only (кто продлил, с/по, обоснование)

Такая структура поддерживает принцип наименьших привилегий и не даёт «временным» доступам становиться постоянными.

Хранение и экспорт без лишнего шума

Планируйте хранение по типам записей: запросы и одобрения часто требуют долгого хранения; временные уведомления — нет. Добавляйте экспортируемые идентификаторы (номер запроса, ключ ресурса, ключ права), чтобы аудиторы могли фильтровать и сверять данные без специальных запросов.

Интеграции с идентичностью и директориями

Приложение не может надёжно проверять запросы, если не знает, кто люди, где они в оргструктуре и что у них уже есть. Интеграции становятся источником истины и предотвращают одобрения на основе устаревших таблиц.

Выберите источник правды для идентичности

Решите, какая система отвечает за какие факты:

- Аутентификация (кто может войти): обычно SSO‑провайдер (Okta, Azure AD, Google Workspace) через SAML/OIDC.

- Статус сотрудников (кто должен существовать): часто HR‑система (Workday, BambooHR) для дат приёма/увольнения и контрактов.

- Оргструктура и группы (кто кому подчиняется, текущие членства): каталог (Azure AD, AD, Google) или комбинация HR + каталог.

Многие команды используют гибрид: HR для статуса и департамента, каталог для связей менеджер‑подчинённый и групп.

Импортируйте орг‑данные, от которых вы зависите

Минимально синхронизируйте:

- Профиль пользователя и идентификаторы (email, employee ID)

- Менеджер и цепочка подчинения (для маршрутизации)

- Департамент / cost center (для правил)

- Статус занятости (active, leave, terminated)

- Текущие членства в группах/правах (чтобы обнаруживать дубликаты и поддерживать least privilege)

Проектируйте синхронизацию как дельт‑вызовы, где возможно, и храните метки «последней проверки», чтобы видно было, насколько свежи данные.

Планируйте реакции на жизненные события

Ваш рабочий процесс должен автоматически реагировать на изменения: новые сотрудники могут получать базовые наборы прав; переводы — триггерить ревью существующих прав; увольнения и окончание контрактов — ставить задачи немедленного удаления и блокировать новые запросы.

Явная обработка ошибок

Опишите поведение при «грязных» данных: устаревший менеджер (маршрут к администратору департамента), отсутствующий пользователь (разрешить ручную привязку), дубликаты идентичностей (правила слияния и безопасная блокировка) и недоступность каталога (снижение функциональности с очередью повторов). Чёткие пути при ошибках сохраняют доверие к одобрениям и их аудиту.

Провиженинг, выполнение и отзыв доступа

Одобрения — это только половина работы. Приложение также должно вести от «Одобрено» до «Доступ действительно предоставлен», а затем иметь надёжный способ удалить доступ позже.

Выбор подхода к выполнению

Обычно команды используют один из моделей или их комбинацию:

- Создавать тикеты в Jira/ServiceNow и поручать их админам.

- Вызывать API для прямого провиженинга (добавить в группу, назначить роль, создать право).

- Назначать задачи администраторам внутри приложения, когда автоматизация невозможна (с дедлайнами и владельцем).

Лучший выбор зависит от ваших систем и уровня риска. Для доступов с большим эффектом тикет‑базированное выполнение со второй проверкой может быть плюсом, а не недостатком.

Разделяйте статусы одобрения и выполнения

Проектируйте рабочий процесс так, чтобы Одобрено ≠ Предоставлено. Отслеживайте выполнение отдельной машиной состояний, например:

- Запрошено → Одобрено/Отклонено

- Одобрено → Выполнение в очереди → В процессе → Предоставлено (или Сбой)

Такое разделение предотвращает ложную уверенность и даёт честную картину статусов.

Верификация и доказательства

После выполнения добавьте шаг верификации: подтвердите, что доступ применён в целевой системе. Храните лёгкие доказательства, такие как идентификатор тикета, метка времени и «верифицировано кем» (пользователем или автоматикой). Это превращает управление доступом в доказуемый процесс.

Отзыв и истечение

Отнеситесь к удалению как к полноценной функции:

- Поддерживайте даты окончания при создании запроса.

- Автоматически удаляйте по истечении (через API) или ставьте задачу на отзыв, если удаление вручную.

- Фиксируйте результаты отзыва (Удалено/Сбой) так же, как фиксацию выдачи.

Когда отзыв прост и видим, принцип наименьших привилегий становится практикой, а не лозунгом.

Аудиторский след и доказательства для ревью

Добавьте лёгкий мобильный поток

Создайте companion на Flutter для быстрых согласований и проверки статусов на ходу.

Централизованное приложение ценно ровно столько, сколько его доказательства. Одобрения и отказы должны быть объяснимы через месяцы без полагания на чью‑то память или скриншоты в письме.

Проектируйте неизменяемый журнал аудита

Рассматривайте каждое значимое действие как событие и записывайте его в append‑only журнал. Минимум — фиксируйте кто сделал, что сделал, когда, откуда и почему.

Обычно это включает:

- Идентификатор актора (user ID, display name, роль на момент действия)

- Тип действия (отправил, одобрил, отклонил, переназначил, эскалировал, отозвал)

- Временная метка (серверная) и идентификаторы запроса/ресурса

- Детали источника (IP, user agent, SSO session ID)

- Поля причин (обоснование и комментарии)

Фиксируйте контекст решения (не только итог)

Аудиторы часто спрашивают: «Какая информация была у проверяющего, когда он одобрял?» Храните контекст решения вместе с событием:

- Комментарии и структурированные причины (например, «онбординг проекта», «аварийный доступ»)

- Вложения (тикеты, исключения по политике)

- Применённая политика или правило (RBAC‑соответствие, результат проверки SoD)

- Обходы: кто обошёл, что было пропущено и обоснование

Храните версии вложений, привязанные к конкретному шагу, чтобы они не потерялись.

Запрещайте фальсификацию и логируйте изменения конфигурации

Сделайте журнал аудита append‑only в хранилище (write‑once таблицы, immutable object storage или отдельный сервис логирования). Ограничьте возможности админов добавлять корректирующие события вместо правки истории.

Если изменения конфигурации (правила маршрутизации, группы одобряющих, тайминги эскалаций) влияют на ревью, логируйте их с до/после значениями — история изменений бывает столь же важна, как и решение.

Вьюшки аудита и экспорт, которые отвечают на вопросы

Предоставляйте экраны и экспорты с фильтрами: по пользователю, ресурсу, праву, диапазону дат, статусу запроса и одобряющему. Экспорты должны быть консистентными и полными (CSV/PDF), учитывать таймзоны и сохранять идентификаторы для сопоставления с каталогами или тикет‑системами.

Цель — чтобы каждое одобрение быстро рассказывало полную историю с проверяемыми доказательствами.

Контроли безопасности и приватности

Централизованное приложение быстро становится ресурсом с высокой ценностью: оно содержит кто имеет доступ к чему, зачем и кто это одобрил. Безопасность и приватность нельзя «добавлять потом» — они формируют архитектуру ролей, экранов и хранения данных.

Принцип наименьших привилегий внутри приложения

Начните с жёсткой видимости, а не только с действий. Многие запросы содержат чувствительный контент (именя клиентов, номера инцидентов, HR‑заметки).

Определяйте явные роли в приложении (заявитель, проверяющий, владелец ресурса, аудитор, админ) и границы видимости:

- Проверяющие видят только назначенные им запросы.

- Владельцы ресурса видят запросы по своим ресурсам, а не все подряд.

- Аудиторы могут иметь доступ только для чтения к решениям и доказательствам, но не к свободно‑текстовым полям с персональными данными.

Обращайтесь с правами админа как с исключением: требуйте MFA, ограничьте группу и логируйте каждое привилегированное действие.

Защита данных end-to-end

Шифруйте в транзите (TLS повсеместно) и в покое (база и бэкапы). Храните секреты (пароли БД, ключи подписи, webhook‑токены) в секрет‑менеджере, а не в файлах окружения в репозиториях.

Будьте экономны в хрании данных:

- Избегайте хранения raw access токенов.

- Редактируйте или шаблонизируйте поля обоснования там, где возможно.

- Разделяйте идентификационные данные и заметки запроса, чтобы снизить риск утечек.

Защита от распространённых атак

Ранние базовые контроли:

- Ограничение частоты запросов на логин, поиск и API, чтобы предотвратить скрейпинг и брутфорс.

- CSRF‑защита для браузерных сессий; используйте SameSite cookies и anti‑CSRF токены.

- Строгая валидация ввода на сервере для ID, комментариев и фильтров.

- Контроль загрузки файлов: allowlist MIME, сканирование, лимиты по размеру и хранение вне web‑root.

Соответствие: минимизировать, хранить и контролировать логи

Установите периоды хранения по политикам (например, 1–7 лет для доказательств аудита, короче для личных заметок). Держите доступ к аудиту под контролем (аудиторы и безопасность). Если не уверены — храните меньше и документируйте причины хранения.

Уведомления и коммуникации

Создайте рабочий процесс через чат

Превратите спецификацию процесса запросов доступа в полноценное приложение с помощью чат‑управляемой сборки.

Уведомления — это нервная система процесса запросов. Когда они ясны и своевременны, запросы идут быстро и проверяющие уверены. Когда они шумят или неинформативны, люди игнорируют их, и одобрения тормозят.

Что уведомлять (и когда)

Минимум — три момента:

- Подтверждение отправки для заявителя с указанием следующего шага и ожидаемых сроков.

- Требуется одобрение для каждого проверяющего с достаточным контекстом.

- Решение принято для заявителя и исполнителей (ИТ/служба помощи) с указанием следующих шагов и дат вступления в силу.

Держите контент сообщений согласованным между каналами, чтобы не искать детали.

Стратегия каналов: почта, чат и in‑app

Используйте многоуровневый подход:

- В приложении для пользователей, которые заходят туда регулярно (низкий шум, легко отслеживать).

- Email для надёжной доставки и возможности аудита, особенно для редких одобряющих.

- Чат (Slack/Teams) для быстрой реакции, но только если пользователи подписаны и можно контролировать частоту.

Избегайте спама: объединяйте не‑срочные обновления (например, ежедневный дайджест) и используйте real‑time нотификации только для одобрений и эскалаций.

Напоминания и эскалации с учётом часовых поясов

Напоминания должны быть предсказуемы и честны: первое напоминание после заданного SLA, затем эскалация при отсутствии действия. Учитывайте рабочие часы и локальные часовые пояса, чтобы проверяющий в Сиднее не получал «просроченные» уведомления в 2:00 ночи. Дайте командам возможность настроить тихие часы и праздничные календари.

Шаблоны с обязательным контекстом (и deep links)

Шаблоны уведомлений всегда должны включать:

- Заявитель, ресурс, право и обоснование

- Сигналы риска (повышенные привилегии, продакшн)

- Срок/SLA и следующий шаг одобрения

- Прямую ссылку для быстрого действия: /requests/{id}

Хорошие уведомления сокращают переписку, ускоряют процесс и улучшают готовность к аудиту без лишнего шума.

Тестирование, запуск и непрерывное улучшение

Централизованное приложение заслужит доверие, когда стабильно работает под реальной нагрузкой: срочные запросы, сложная маршрутизация и строгие правила разделения обязанностей. Перед глобальным запуском определите, что значит «готово», чтобы тестирование вело к одной цели.

Определите «готово» (чтобы тестирование имело цель)

Начните с базовых потоков, которые обязательны на день‑в‑день: создать запрос → маршрут к подходящим проверяющим → одобрить/отклонить → выполнить/отозвать → зафиксировать доказательства.

Затем перечислите админские настройки, которые обязательны (правила маршрутизации, группы одобряющих, делегации, тайминги эскалаций, дефолтные сроки) и отчёты, которые нужны (открытый бэклог, старые запросы, время цикла по команде и экспорт для аудита).

Тестируйте критические пути, которые ломают одобрения

Сосредоточьтесь на сценариях, которые могут незаметно привести к неправильным результатам:

- Правила маршрутизации: правильный одобряющий для каждого ресурса/права, включая крайние случаи (подрядчики, кросс‑командные ресурсы).

- Делегации и покрытие при отсутствии: делегат видит ровно то, что должен, и ответственность остаётся видимой.

- Истечение и временный доступ: проверьте напоминания, авто‑истечение и поведение при задержке выполнения.

- Проверки прав: проверяющие не могут одобрять свои запросы; заявители не видят чужие запросы; админы не переписывают историю.

Добавьте «злые тесты» (дубли кликов, частичные отказы, повторы) чтобы не получить двойные одобрения или противоречивые состояния.

Пошаговый запуск

Запускайте пилот с группой, представляющей реальность: одна бизнес‑команда, одна команда ИТ/провиженинга и хотя бы один владелец критического ресурса. Поддерживайте короткий цикл обратной связи (еженедельный обзор проблем) и публикуйте простые инструкции на период перехода.

При миграции из почты/тикетов планируйте правило cutoff: новые запросы создаются в приложении после даты X; старые можно импортировать как read‑only ссылки или закрыть с документированным решением.

Измеряйте и улучшайте

Отслеживайте несколько метрик: медианное время цикла, количество ожидающих запросов, коэффициент одобрений/отказов и частые причины отказов. Причины отказов особенно ценны — они указывают на отсутствующие предпосылки, неясные описания ресурсов или слишком широкие типы запросов.

Используйте эти сигналы для корректировки маршрутизации, ужесточения дефолтов least‑privilege и улучшения форм и уведомлений, не меняя политику каждую неделю.

Быстрая реализация (без потери контроля)

Когда рабочий процесс, роли и модель данных ясны, основная опасность — дрейф реализации: разные экраны, пропущенные события аудита или «временные» обходы, ставшие постоянными.

Если хотите ускорить поставку при сохранении дисциплины, подход с визуальной генерацией может помочь. Сервисам вроде Koder.ai команды могут построить ядро приложения по структурированному специфика (роли, состояния запросов, правила маршрутизации и события аудита) через чат‑интерфейс — затем итеративно дорабатывать с режимом планирования, снимками/откатами и экспортом исходников, когда готовы включить в стандартный SDLC. Стек по умолчанию (React для фронта, Go + PostgreSQL для бэка) хорошо подходит: интерфейсы в стиле инбокса, сильно типизированные рабочие процессы и append‑only логирование.

Независимо от инструмента, последовательность одна: зафиксируйте роли и SoD‑правила, отделяйте одобрение от выполнения и делайте аудируемость продуктовой фичей, а не допиливаем позже.