Что ломается, когда вы начинаете продавать предприятиям

Продажи маленьким командам в основном про фичи и скорость. Продажи предприятиям меняют определение «хорошо». Один простой простой, одна запутанная ошибка с правами или отсутствие аудита могут нивелировать месяцы накопленного доверия.

Надёжность в простых словах означает три вещи: приложение доступно, данные в безопасности и поведение предсказуемо. Последнее важнее, чем кажется. Корпоративные пользователи планируют работу вокруг вашей системы. Они ожидают такого же результата сегодня, на следующей неделе и после следующего обновления.

Чаще всего первым ломается не один сервер. Ломается разрыв между тем, что вы построили для нескольких пользователей, и тем, что крупные клиенты считают само собой разумеющимся. Они приносят больше трафика, больше ролей, больше интеграций и больше внимания со стороны безопасности и соответствия требованиям.

Ранние точки напряжения предсказуемы. Ожидания по доступности прыгают с «в основном нормально» до «должно быть скучно стабильно» с понятной обработкой инцидентов. Безопасность данных становится вопросом уровня совета директоров: бэкапы, восстановление, журналы доступа и владение данными. Права доступа быстро усложняются: департаменты, подрядчики и принцип наименьших привилегий. Изменения становятся рискованными: релизы требуют отката и способов предотвратить неожиданные поведения. Служба поддержки перестаёт быть просто «помощью» и становится частью продукта с обещанными временем реакции и путями эскалации.

Клиент-стартап может простить двухчасовой простой и быстрое извинение. Корпоративный клиент может потребовать сводку по корневой причине, доказательства, что это не повторится, и план предотвращения похожих сбоев.

Чеклист готовности к корпоративной эксплуатации — это не про «идеальное ПО». Это про масштабирование без потери доверия: одновременно улучшать дизайн продукта, привычки команды и ежедневные операции.

Diane Greene и менталитет VMware на одной странице

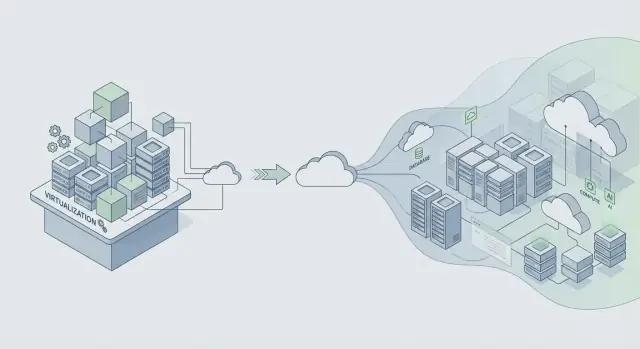

Diane Greene соосновала VMware в момент, когда корпоративная IT стояла перед болезненным выбором: двигаться быстро и рисковать простоями или оставаться стабильной и мириться с медленными изменениями. VMware стала важной потому, что заставила серверы вести себя как надёжные строительные блоки. Это открыло консолидацию, безопасные апгрейды и более быстрое восстановление, не требуя от каждой команды приложений переписывать всё.

Основное обещание для предприятий просто: стабильность прежде всего, фичи — вторично. Предприятия хотят новых возможностей, но на базе системы, которая продолжает работать во время патчей, масштабирования и рутинных ошибок. Когда продукт становится критичным для бизнеса, «исправим на следующей неделе» оборачивается потерянной выручкой, несданными сроками и головной болью с соответствием.

Виртуализация была практическим инструментом надёжности, а не только способом экономии. Она создавала границы изоляции. Одна рабочая нагрузка могла упасть, не уронив всю машину. Она также сделала инфраструктуру более повторяемой: если можно делать снепшоты, клонировать и переносить рабочую нагрузку, то проще тестировать изменения и быстрее восстанавливаться, когда что-то идёт не так.

Этот подход актуален и сейчас: проектируйте изменения без простоя. Предполагаете, что компоненты будут отказывать, требования будут меняться, а обновления пройдут под реальной нагрузкой. Затем выстраивайте привычки, которые сделают изменения безопасными.

Кратко: изолируйте отказ, чтобы одна проблема не распространялась, относитесь к апгрейдам как к рутинным задачам, делайте откат быстрым и предпочитайте предсказуемое поведение хитрым уловкам. Доверие строится через скучную надёжность день за днём.

Если вы строите на современных платформах (или генерируете приложения с такими инструментами, как Koder.ai), урок остаётся: выпускать фичи только так, как вы можете задеплоить, мониторить и отменить, не нарушая работу клиентов.

От VMware до облачных платформ: что осталось прежним

VMware родилась в мире пакованного ПО, где «релиз» был большим событием. Облачные платформы перевернули ритм: изменения стали мельче и чаще. Это может быть безопаснее, но только если вы контролируете изменения.

Константа: изменение — главный риск для надёжности

Независимо от того, отпускаете ли вы установщик в коробке или пушите облачный деплой, большинство простоев начинается одинаково: приходит изменение, ломается скрытое допущение, и радиус разрушения больше, чем ожидалось. Частые релизы не отменяют риск. Они умножают его, если у вас нет страховочных средств.

Команды, которые масштабируются надёжно, предполагают, что каждый релиз может провалиться, и строят систему так, чтобы она падала безопасно.

Простой пример: «безобидное» изменение индекса в базе выглядит нормально на стенде, но в продакшне увеличивает латентность запись, накапливает очередь запросов и делает таймауты похожими на случайные сетевые ошибки. Частые релизы дают больше шансов ввести подобные сюрпризы.

Общая инфраструктура изменила модели отказов

Облачные приложения часто обслуживают многих клиентов на общих системах. Мультиарендность приносит новые проблемы, которые по-прежнему сводятся к одному принципу: изолируйте ошибки.

Проблемы «шумного соседа» (пик у одного клиента замедляет других) и общие отказы (плохой деплой бьёт по всем) — это современная версия «один баг роняет кластер». Контроли знакомы, просто применяются непрерывно: постепенные выкаты, управление по арендаторам, границы ресурсов (квоты, лимиты скорости, таймауты) и проектирование, которое умеет работать при частичных отказах.

Наблюдаемость — ещё одна константа. Вы не можете защищать надёжность, если не видите, что происходит. Хорошие логи, метрики и трейсы помогают быстро замечать регрессии, особенно во время выката.

Откат уже не редкий экстренный приём. Это обычный инструмент. Многие команды сочетают откаты со снепшотами и более безопасными шагами деплоя. Платформы вроде Koder.ai включают снепшоты и откат, что помогает быстро отменить рискованные изменения, но главное — культурное: откат должен практиковаться, а не импровизироваться.

Задайте цели по надёжности до масштабирования

Если вы откладываете определение надёжности до момента, когда на столе появится корпоративная сделка, вы будете спорить на эмоциях: «кажется, всё нормально». Крупные клиенты хотят ясных обещаний, которые они могут повторить внутри своей организации, например «приложение доступно» и «страницы загружаются быстро в часы пик».

Начните с небольшого набора целей, написанных простым языком. Два, с которыми команды обычно быстро сходятся, — это доступность (как часто сервис работоспособен) и время ответа (насколько быстро выполняются ключевые действия). Привязывайте цели к действиям пользователей, а не к отдельным серверам.

Бюджет ошибок делает эти цели применимыми в повседневности. Это допустимый объём сбоев за период, который вы можете «потратить», оставаясь в рамках обещания. Пока вы в рамках бюджета, можно брать больше риска в доставке. Когда бюджет истощён, работа по надёжности становится приоритетом над новыми фичами.

Чтобы цели были честными, отслеживайте несколько сигналов, которые соответствуют реальному эффекту: латентность основных действий, ошибки (неудачные запросы, краши, сломанные сценарии), насыщение (CPU, память, соединения с БД, очереди) и доступность по критическому пути end-to-end.

Как только цели установлены, они должны влиять на решения. Если релиз поднимает ошибки — не обсуждайте. Приостановите, исправьте или откатите.

Если вы используете платформу для быстрой разработки вроде Koder.ai, цели по надёжности имеют ещё большее значение. Скорость полезна только тогда, когда она ограничена обещаниями по надёжности, которые вы можете соблюсти.

Архитектурные привычки, которые защищают надёжность в масштабе

Прыжок в надёжности от «работает для нашей команды» к «работает для Fortune 500» в основном про архитектуру. Ключевой ментальный сдвиг прост: предполагайте, что части системы будут падать в обычный день, а не только при крупном инциденте.

Проектируйте под отказ, делая зависимости опциональными там, где это возможно. Если платёжный провайдер, сервис отправки почты или конвейер аналитики медленны, ваше ядро всё равно должно загружаться, позволять вход и выполнять основную задачу.

Грани изоляции — ваши лучшие друзья. Отделите критический путь (вход, основные рабочие процессы, записи в основную БД) от «приятных дополнений» (рекомендации, ленты активности, экспорты). Когда опциональные части ломаются, они должны закрываться, не унося за собой ядро.

Несколько привычек предотвращают каскадные отказы на практике:

- Ставьте строгие таймауты на каждый сетевой вызов.

- Повторяйте только те операции, которые безопасно повторять, и добавляйте джиттер, чтобы избежать штормов ретраев.

- Используйте circuit breakers, чтобы одна падающая зависимость не съела всех воркеров или соединений с БД.

- Контролируйте нагрузку очередями и backpressure, чтобы пики были замедлениями, а не простоями.

- Предпочитайте грациозную деградацию: возвращайте частичные результаты с понятным сообщением вместо 500.

Защита данных — это место, где «потом починим» превращается в простой. Планируйте бэкапы, изменения схем и восстановление так, словно вам это действительно понадобится, потому что это случится. Проводите учения по восстановлению так же, как пожарные учения.

Пример: команда выпускает React-приложение с Go API и PostgreSQL. Новый корпоративный клиент импортирует 5 миллионов записей. Без границ импорт будет конкурировать с обычным трафиком и всё замедлится. С правильными ограничениями импорт идёт через очередь, записи пачками, с таймаутами и безопасными ретраями, и его можно приостановить без влияния на повседневных пользователей. Если вы строите на платформе вроде Koder.ai, относитесь к сгенерированному коду так же: добавляйте эти защитные механизмы до того, как реальные клиенты начнут на него полагаться.

Операции: то, что большинство продуктов добавляют слишком поздно

Инциденты — это не доказательство провала. Это нормальная стоимость эксплуатации реального ПО для реальных клиентов, особенно когда использование растёт и деплои происходят чаще. Разница в том, реагирует ли ваша команда спокойно и исправляет причину, или суетится и повторяет тот же простой в следующем месяце.

На раннем этапе многие продукты полагаются на пару людей, которые «просто знают», что делать. Предприятия не примут такой подход. Им нужна предсказуемая реакция, ясная коммуникация и доказательства, что вы учитесь на ошибках.

Готовность к on-call (ещё до того, как он понадобится)

On-call — это меньше героизма и больше устранения неопределённости в 2 часа ночи. Простая настройка покрывает большинство запросов крупных клиентов:

- Назначьте основного владельца для каждой службы.

- Держите короткие ранбуки для топовых сценариев отказа.

- Определите эскалацию: кого звонить, когда и как быстро.

- Проведите хотя бы одну плановую учение/дрилл.

- Иметь одно место, где проверять текущий статус и недавние изменения.

Мониторинг, который имеет значение

Если алёрты срабатывают целый день, люди их выключают, и один настоящий инцидент пропускается. Привязывайте алёрты к влиянию на пользователя: неудача входа, рост ошибок, превышение порога задержки или накопление фоновых задач.

После инцидента проводите разбор, сфокусированный на исправлениях, а не на обвинениях. Зафиксируйте, что произошло, какие сигналы отсутствовали и какие защитные механизмы уменьшили бы радиус поражения. Превратите это в одно–два конкретных изменения, назначьте владельца и срок.

Эти операционные базовые вещи отделяют «работающее приложение» от сервиса, которому клиенты доверяют.

Шаг за шагом: укрепите приложение для крупных клиентов

Крупные клиенты редко просят сначала новые фичи. Они спрашивают: «Можно ли доверять этому в продакшне каждый день?» Самый быстрый способ ответить — следовать плану укрепления и показывать доказательства, а не обещания.

Практический 5‑шаговый план укрепления

-

Перечислите, что вы уже поддерживаете, а что отсутствует. Запишите ожидания корпоративных клиентов, которые вы честно можете выполнить сегодня (цели по аптайму, контроль доступа, журналы аудита, хранение данных, география хранения, SSO, часы поддержки). Отметьте каждую как готово, частично или ещё нет. Это превращает расплывчатое давление в короткий бэклог.

-

Добавьте безопасность релизов до следующего деплоя. Предприятия меньше заботятся о частоте деплоев и больше — о возможности деплоить без инцидентов. Используйте staging, похожий на продакшн. Применяйте feature flags для рискованных изменений, canary-выкаты для постепочного распространения и план отката, который вы можете быстро выполнить. Если платформа поддерживает снепшоты и откат (Koder.ai это делает), практикуйте восстановление предыдущей версии, чтобы это стало мышечной памятью.

-

Докажите защиту данных, затем докажите ещё раз. Бэкапы — это не галочка. Планируйте автоматические бэкапы, определите политику хранения и регулярно тестируйте восстановление по календарю. Добавьте журналы аудита для ключевых действий (админские изменения, экспорт данных, редактирование прав), чтобы клиенты могли расследовать инциденты и соответствовать требованиям.

-

Документируйте поддержку и реакцию на инциденты простым языком. Напишите одностраничное обещание: как сообщать о инциденте, ожидаемое время реакции, кто информирует и как вы делаете пост-инцидентные отчёты.

-

Проведите проверку готовности с реалистичным планом нагрузочного теста. Выберите один сценарий, похожий на корпоративный, и протестируйте end to end: пиковый трафик, медленная база, упавший узел и откат. Пример: новый клиент импортирует 5 миллионов записей в понедельник утром, пока 2000 пользователей заходят и генерируют отчёты. Измерьте, что ломается, исправьте главный узкий элемент и повторите.

Выполните эти пять шагов — и переговоры по продажам станут проще, потому что вы сможете показать результаты, а не говорить общими словами.

Реалистичная история масштабирования: один новый корпоративный клиент

У SaaS-продукта среднего размера несколько сотен клиентов и небольшая команда. Затем они подписывают первого регулируемого клиента: региональный банк. Контракт включает строгие ожидания по доступности, жёсткие требования к доступу и обещание быстро отвечать на вопросы по безопасности. Ничего в основных функциях продукта не меняется, но меняются правила его эксплуатации.

В первые 30 дней команда делает «невидимые» улучшения, которые клиенты чувствуют. Мониторинг смещается с «мы ли на связи?» к «что сломалось, где и для кого?» Появляются дашборды по службам и алёрты, привязанные к влиянию на пользователей, а не к шумному CPU. Контроль доступа формализуется: усиленная аутентификация для админских действий, проверенные роли и логирование временного доступа в продакшн. Аудитируемость становится требованием продукта: единообразные логи для неудачных входов, изменений прав, экспорта данных и правок конфигурации.

Через две недели релиз идёт не так. Миграция базы выполняется дольше, чем ожидалось, и начинает таймаутить запросы для части пользователей. То, что не даёт инциденту затянуться на несколько дней, — базовая дисциплина: чёткий план отката, один ведущий инцидента и сценарий коммуникации.

Они приостанавливают выкатывание, переводят трафик с медленного пути и откатываются к последней рабочей версии. Если платформа поддерживает снепшоты и откат (Koder.ai умеет это делать), процесс может быть быстрее, но вам всё равно нужна отрепетированная процедура. Во время восстановления они отправляют короткие обновления каждые 30 минут: что затронуто, какие действия предпринимаются и время следующей сверки.

Через месяц «успех» выглядит скучно, и в лучшем смысле этого слова. Алертов стало меньше, но они более содержательны. Восстановление стало быстрее, потому что области ответственности ясны: один человек на онколле, один координирует, один общается. Банк перестаёт спрашивать «контролируете ли вы ситуацию?» и начинает спрашивать «когда мы сможем расширить развёртывание?»

Частые ловушки, которые вредят надёжности при росте

Рост меняет правила. Больше пользователей, данных и крупных клиентов означает, что мелкие пробелы превращаются в простои, шумные инциденты или долгие потоки поддержки. Многие из этих проблем кажутся «нормальными», пока вы не подписали первый крупный контракт.

Частые ловушки:

- Быстрая доставка без возможности быстрого отката. Если откат нельзя выполнить за минуты, каждый деплой становится рискованным мероприятием.

- Назначение надёжности только инженерам. Инциденты — это также задача поддержки и коммуникации. Если служба поддержки не даёт понятных статусов, техническое исправление приходит слишком поздно, чтобы сохранить доверие.

- Шумные алерты, приучающие игнорировать уведомления. Если всё вызывает пейдж, ничего не срочно.

- Убеждение, что бэкапы означают восстановление. Бэкапы показывают, что данные сохранены, но не то, что вы быстро восстановите их в нужном виде.

- Один-оф фичи для отдельных корпоративных клиентов, ослабляющие ядро. Кастомное поведение, скрытые флаги и специальные развёртывания накапливаются. Каждое исключение увеличивает поверхность тестирования и усложняет диагностику инцидентов.

Пример: команда добавляет интеграцию под одного крупного клиента и деплоит хотфикс в пятницу вечером. Быстрого отката нет, алерты и так шумны, и on-call человек действует в догадках. Баг небольшой, но восстановление тянется часами, потому что путь восстановления никогда не тестировали.

Если ваш чеклист готовности к корпоративной эксплуатации содержит только технические пункты, расширьте его. Включите откаты, учения по восстановлению и план коммуникации, который служба поддержки может исполнить без инженера в комнате.

Чеклист готовности к корпоративной эксплуатации (быстрая проверка)

Когда крупные клиенты спрашивают «вы готовы к корпоративным заказчикам?», они обычно имеют в виду одно: можно ли доверять этому в продакшне? Используйте это как быструю самооценку перед тем, как обещать что-то в разговоре с продажами.

- Надёжность и инциденты определены (не подразумеваются). Есть чёткие цели по доступности и производительности, мониторинг с алёртами и процесс инцидентов, которому действительно следуют.

- Базовые меры безопасности включены по умолчанию. Доступ основан на минимуме привилегий, админские действия логируются, ключи и секреты имеют владельца и план ротации.

- Данные можно восстановить целенаправленно, а не случайно. Бэкапы выполняются автоматически, восстановление тестируется по расписанию, и вы можете простым языком объяснить миграции и правила хранения.

- Релизы контролируемы и обращаемы. Вы умеете поэтапно выкатывать, быстро откатываться и иметь простой процесс утверждения (даже если это просто заметка о смене и вторая пара глаз).

- Обещания поддержки соответствуют реальности. У вас есть рабочий процесс поддержки (приём, тяжесть, время реакции) и понятный владелец эскалаций.

Перед демонстрацией соберите доказательства, которые можно показать без воды: скриншоты мониторинга с ошибками и задержками, редактированный пример аудита («кто что сделал и когда»), короткая заметка о проведённом упражнении по восстановлению (что восстановлено и сколько заняло) и одностраничный план релизов и откатов.

Если вы строите приложения на платформе вроде Koder.ai, относитесь к этим проверкам одинаково. Цели, доказательства и повторяемые привычки важнее инструментов.