Что на самом деле означает «ИИ строит приложение»

Когда говорят «ИИ строит приложение», обычно имеют в виду, что система на базе ИИ может сгенерировать большую часть рабочего результата — экраны, шаблонный код, таблицы БД, API‑эндпоинты и даже тесты — на основе подсказок и нескольких высокоуровневых решений.

Это не значит, что вы опишете расплывчатую идею и получите готовое к production приложение с идеальным UX, корректными бизнес‑правилами, безопасной обработкой данных и нулевым обслуживанием. ИИ умеет быстро чертить наброски, но он не знает ваших клиентов, политик, граничных случаев или уровня допустимого риска.

Где ИИ действительно полезен

ИИ особенно хорош там, где задачи рутинны, но повторяются:

- Скорость и каркас: генерация структуры проекта, базовой маршрутизации, CRUD‑потоков и согласованных имён.

- Повторяющийся код: формы, валидация, стандартные API‑клиенты, пагинация и типичные шаблоны обработки ошибок.

- Исследование: альтернативные макеты UI или модели данных для раннего сравнения вариантов.

На практике это может сократить недели начальной подготовки до часов или дней — особенно если вы чётко понимаете, что хотите построить.

Где люди всё ещё важны

За приложение отвечают люди, которые:

- Принимают решения: что строить первым, какие компромиссы допустимы и какие рабочие потоки должны быть корректны.

- Проверяют: соответствуют ли требования, корректны ли данные и учтены ли граничные случаи.

- Несут ответственность: безопасность, приватность, соответствие требованиям и надёжность — это ваша ответственность.

ИИ может предложить; человек должен утвердить.

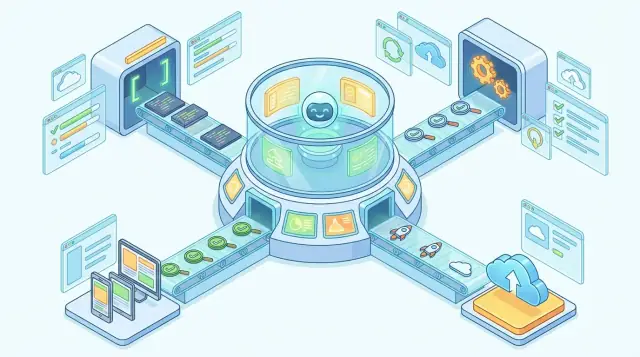

Пайплайн, который рассмотрим в этой статье

Вместо одного шага думайте об «ИИ, строящем приложение», как о пайплайне: идея → требования → спецификация → архитектурные решения → сгенерированный каркас и модель данных → сборка UI → аутентификация и права → интеграции → тестирование → проверка безопасности → развёртывание → итерации.

Дальше статья пройдёт по каждому шагу, чтобы вы понимали, чего ожидать, что проверять и где держать руку на пульсе.

Шаг 1: Превращаем идею в требования

Прежде чем генератор приложений на базе ИИ сможет что‑то полезное сгенерировать, ему нужны входные данные, похожие на требования. Этот этап — превращение «хочу приложение» в «вот что приложение должно делать, для кого и где оно будет работать».

Какие входные данные действительно нужны ИИ

Начните с четырёх опор:

- Цель: какой результат должно давать приложение (сэкономить время, учитывать запасы, продавать товары).

- Пользователи: кто будет им пользоваться (клиенты, персонал, админы) и что нужно каждой группе.

- Платформы: веб, iOS, Android или все три — и нужно ли офлайн‑поведение.

- Обязательные функции: минимальный набор, делающий приложение ценным.

Чёткие vs расплывчатые подсказки (реальные примеры)

Расплывчато: «Сделай мне фитнес‑приложение.»

Чётко: «Сделайте мобильное приложение для начинающих бегунов. Пользователи создают аккаунты, выбирают план 5K, логируют пробежки и видят еженедельный прогресс. Отправлять пуш‑напоминания в 7:00 по местному времени. Админ может редактировать планы. iOS + Android.»

Расплывчато: «Сделай как Uber, но для уборщиков.»

Чётко: «Двухсторонний маркетплейс: клиенты заказывают уборку, выбирают дату/время и платят картой; уборщики принимают заказы, общаются с клиентами и отмечают выполнение. Платформа: веб + мобильное приложение. Зона обслуживания: Лондон.»

Скрытые категории требований, которые забывают

Большинство «отсутствующих функций» попадают в одни и те же корзины:

- Данные: что вы храните и зачем.

- Аутентификация: вход, сброс пароля, восстановление аккаунта.

- Роли: админ vs обычный пользователь (и что каждая роль может делать).

- Инструменты админа: управление пользователями/контентом/настройками.

- Уведомления: email/SMS/push и триггеры для них.

Как начинается разрастание объёма работ — и как его остановить

Часто scope creep стартует с «А ещё можно…» в середине сборки. Избегайте этого, определив границы MVP заранее: список того, что входит, что исключено и что считается «фаза 2». Если функция не поддерживает основную цель — отложите её.

Шаг 2: От требований к выполнимой спецификации

Когда идея захвачена, следующий шаг — превратить «что вы хотите» во что‑то, что строитель (человек или машина) может исполнить без домыслов. Здесь требования становятся выполнимой спецификацией.

Превращение требований в пользовательские истории

ИИ обычно переписывает ваши цели как user stories: кто чего хочет и почему. Затем добавляет критерии приёма — чёткие тестируемые утверждения, определяющие «готово».

Например: «Пользователи могут бронировать встречи» превращается в критерии: пользователь может выбрать дату/время, увидеть доступные слоты, подтвердить бронь и получить подтверждение.

Сопоставление фич с экранами, действиями и данными

Выполнимая спецификация должна иметь структуру. ИИ должен сопоставить каждую функцию с:

- Экранами/страницами (Login, Dashboard, Booking Details)

- Действиями (создать, редактировать, отменить, искать, экспорт)

- Полями данных (что хранится и что отображается)

Это предотвращает поздние сюрпризы вроде «мы не определили, какая информация у встречи» или «кто может редактировать бронь?»

Выявление неизвестных (и вопросы вам)

Хорошие рабочие процессы генерации не притворяются, что всё известно. ИИ должен помечать отсутствующие решения и задавать конкретные вопросы, например:

- Пользователи платят заранее или после услуги?

- Админы подтверждают брони или они мгновенные?

- Что происходит, если два человека пытаются забронировать один и тот же слот?

Эти вопросы формируют правила приложения.

Что вы должны получить на выходе

К концу этого шага у вас должны быть два результата:

- Письменная спецификация: user stories + критерии приёма + ключевые правила/граничные случаи.

- Простой поток: текстовое описание пути пользователя (или лёгкая блок‑схема), показывающее переходы между экранами.

Если чего‑то нет, вы идёте в разработку с предположениями, а не решениями.

Шаг 3: Архитектура и выбор технического стека

После прояснения требований ИИ должен сделать проект «собирательным»: выбрать тип приложения, единый стек технологий и высокоуровневую архитектуру, которую модель сможет надёжно генерировать по множеству файлов.

Выбор типа приложения: веб, мобильное или оба

Это решение влияет на всё: навигацию, потоки аутентификации, офлайн‑поведение и развёртывание.

Веб‑приложение часто быстрее, потому что одна база кода работает в любом браузере. Мобильное приложение ощущается более нативным, но добавляет сложностей (публикация в сторах, тестирование устройств, пуш‑уведомления). «Оба» обычно значит либо:

- отзывчивое веб‑приложение с обёртками (быстрее, но иногда ограничено), либо

- отдельные нативные приложения (лучший UX, большая сложность)

В рабочем процессе с ИИ важно избегать противоречивых предположений — например, проектирования мобильных жестов для десктопного продукта.

Выбор стека (и почему важна последовательность)

Генерация кода LLM работает лучше, когда стек предсказуем. Смешение паттернов (два UI‑фреймворка, несколько менеджеров состояния, непоследовательный стиль API) увеличивает расхождение в коде и усложняет автоматические тесты.

Типичный современный веб‑стек может выглядеть так:

- Фронтенд: React/Next.js

- Бэкенд: Node.js (или Python)

- База данных: Postgres

Некоторые платформы стандартизируют это дальше, чтобы генерация оставалась согласованной по всему репозиторию. Например, Koder.ai опирается на единое окружение — React для веба, Go для бэкенда и PostgreSQL для данных — так ИИ может генерировать и рефакторить экраны, эндпоинты и миграции без расхождений.

Определение высокоуровневой архитектуры

Минимум — чёткие границы:

- Фронтенд: экраны, формы, клиентская валидация, вызовы API

- Бэкенд: бизнес‑правила, авторизация, интеграции

- База данных: модель данных, миграции, индексы

Многие команды выбирают API‑first структуру (REST или GraphQL). Важно, чтобы «требование → код» корректно маппилось: каждая фича должна давать набор эндпоинтов, UI‑экранов и таблиц.

Компромиссы, которые стоит решить заранее

Постоянный конфлікт — скорость против гибкости. Управляемые сервисы (провайдеры аутентификации, хост‑БД, serverless) ускоряют конвейер развёртывания, но ограничивают кастомизацию позже. Собственный код даёт контроль, но увеличивает поддержку и требует человека в петле для проверки граничных случаев и производительности.

Практический чек‑поинт: запишите «что должно быть легко поменять на третьем месяце?» и выберите стек, делающий эти изменения дешёвыми.

Шаг 4: Скелет приложения и модель данных

Здесь ИИ перестаёт говорить абстрактно и начинает отдавать кодовую базу, с которой можно работать. Скелет — это первый проход превращения концепта в работающий каркас: папки, экраны, навигация и первая версия модели данных.

Что генерируется первым (и почему это важно)

Инструменты обычно начинают с предсказуемой структуры проекта (где живут UI, API и конфиги), затем настраивают маршрутизацию (как переходят экраны), а потом генерируют каркас UI (базовая верстка, хедер/сайдбар, пустые состояния).

Хотя это кажется косметикой, это основа: решения по маршрутизации определяют URL, deep links и то, как экраны разделяют контекст (выбранный рабочий простор, клиент или проект).

Превращение предметной области в модель данных

Далее ИИ конвертирует доменные сущности в таблицы/коллекции и связи. Если приложение про встречи, вы увидите сущности User, Appointment, Service и, возможно, Location.

Два аспекта, которые сильно влияют дальше:

- Именование: модель

Client vs Customer повлияет на поля БД, маршруты API, метки UI и события аналитики.

- Форма данных: одно поле

fullName vs firstName + lastName, хранить status как свободный текст или enum — это меняет валидацию, фильтрацию и отчётность.

Генерация API и привязка их к UI

Когда модели заданы, ИИ обычно создаёт базовые CRUD‑эндпоинты и подключает их к экранам: списки, детали и формы.

Именно на этом этапе проявляются несогласованности: поле phoneNumber в UI и phone в API ведут к багам и дополнительному «клею». Проверьте имена моделей, обязательные поля и связи сейчас — это самое дешёвое время исправить терминологию и форму данных.

Шаг 5: Генерация UI и сборка экран за экраном

Из веба в мобильные

Создавайте мобильные приложения на Flutter из того же чат‑ориентированного рабочего процесса.

Когда модель данных и скелет готовы, UI‑работа переходит от «нарисовать экраны» к «собрать набор предсказуемых связных страниц». Большинство генераторов UI на основе ИИ интерпретируют пользовательские потоки и маппят их на общие паттерны экранов.

Как экраны создаются из потоков

Обычный поток вроде «управление клиентами» превращается в набор экранов:

- Список: таблица или карточки с сортировкой, фильтрацией и основной кнопкой (например, «Новый клиент»).

- Деталь: страница одной записи с ключевыми полями, связанными элементами и действиями (редактировать, архивировать).

- Создать: форма с валидацией, значениями по умолчанию и обязательными полями.

- Редактировать: та же форма, но предварительно заполненная и с безопасной обработкой частичных обновлений.

За кулисами ИИ в основном «склеивает» повторяемые блоки: получить данные → отрисовать компонент → обработать загрузку/ошибки → отправить форму → показать успех → навигация.

Базовые принципы дизайн‑системы, которые предотвращают хаос UI

Хорошие генераторы привязывают каждый экран к простой дизайн‑системе, чтобы приложение выглядело согласованно. Обычно это:

- Небольшой набор повторно используемых компонентов (кнопки, поля ввода, таблицы, модальные окна, тосты)

- Согласованные правила отступов и сетки (padding, margins, колонки)

- Повторяемые паттерны (пустые состояния, сообщения об ошибках, подтверждения)

Если инструмент поддерживает это, закрепление этих выборов рано уменьшает количество «почти одинаковых» экранов, которые потом приходится править.

Проверки доступности, которые стоит встроить с раннего этапа

Генерация UI должна по умолчанию включать базовые проверки доступности:

- Навигация с клавиатуры: порядок табуляции, модальные окна удерживают фокус, видимые состояния фокуса

- Контраст: текст и ключевые элементы соответствуют требованиям контраста

- Метки и имена: у каждого поля есть метка; иконки и кнопки имеют понятные доступные имена

Это не только про соответствие — это сокращает обращения в поддержку и улучшает удобство.

Шаблоны vs кастомный UI (и как избежать переработки)

Используйте шаблоны для стандартных CRUD‑экранов, дашбордов и админ‑функций — они быстрее и проще в поддержке. Переходите к кастомному дизайну только там, где UI — часть ценности продукта (например, уникальный onboarding или специализированный визуальный рабочий поток).

Практический подход: начать с шаблонов, проверить поток с реальными пользователями, затем кастомизировать только действительно критичные экраны.

Шаг 6: Аутентификация, роли и права доступа

Аутентификация — то место, где приложение перестаёт быть демкой и начинает вести себя как продукт. Когда генератор «добавляет логин», он обычно создаёт набор экранов, таблиц и серверных правил, определяющих, кто пользователь и что он может делать.

Распространённые варианты аутентификации

Большинство генераторов предлагают стандартные пути:

- Email + пароль: просто, но требует аккуратного хранения паролей и потока сброса.

- OAuth (Google, Apple, Microsoft и т. д.): меньше паролей, но нужно обрабатывать коллбэки провайдера и связывание аккаунтов.

- Magic links / одноразовые коды: снижает трение, но зависит от надёжной доставки email/SMS и короткоживущих токенов.

ИИ может сгенерировать все три, но выбор зависит от аудитории и требований соответствия.

Роли и права: «кто что может»

После идентичности идёт авторизация. ИИ обычно создаёт модель ролей, например:

- Admin (управление пользователями, настройками, биллингом)

- Member (основное использование приложения)

- Viewer/Guest (только просмотр)

Важнее названий ролей — уровень их реализации. Хорошая сборка применяет права в двух местах:

- Политики на бэкенде (API/БД), чтобы данные нельзя было вытащить из модифицированного клиента.

- Ограничения в UI, чтобы пользователи не видели кнопки, которыми не могут воспользоваться.

Безопасные настройки по умолчанию, которые недопустимо игнорировать

Просите (или проверьте) следующие настройки в сгенерированном коде:

- пароли хранятся хэшами современного алгоритма (никогда не в plaintext)

- токены хранятся безопасно (избегайте долгоживущих токенов в localStorage, если возможно)

- стратегия истечения сессий и обновления токенов

- ограничение частоты запросов на вход/сброс пароля

Пограничные случаи, которые ИИ часто пропускает

Аутентификация усложняется на стыках: связывание аккаунтов (OAuth + email), сбросы пароля, приглашения в команду и смена email. Обращайте на это внимание как на критерии приёма и тестируйте рано — эти сценарии формируют объём поддержки позже.

Шаг 7: Интеграции, API и реальные данные

Запустите на своём домене

Добавьте хостинг и собственные домены, когда будете готовы делиться с пользователями.

На этом этапе приложение перестаёт быть отшлифованной демкой и начинает вести себя как настоящий продукт. Интеграции соединяют экраны и БД с сервисами, которые вы не хотите строить сами — платежи, email, карты, аналитика, CRM и т. д.

Как выбрать сервисы (и подтвердить детали)

ИИ может предложить привычные интеграции по вашему кейсу (например, Stripe для платежей или SendGrid для transactional email). Но вам нужно подтвердить требования, которые влияют на реализацию:

- принимаете ли разовые платежи, подписки или и то, и другое?

- нужны ли возвраты, инвойсы, налоги или поддержка SCA/3DS?

- email — маркетинговые, transactional или оба типа (и кто управляет шаблонами)?

Небольшие ответы здесь приводят к разным API‑вызовам, полям данных и требованиям соответствия.

Работа с API: ключи, окружения и случаи отказов

На заднем плане процесс должен аккуратно подцепить учётные данные API:

- Ключи и секреты хранятся как переменные окружения, а не в коде.

- Окружения (dev/staging/prod) имеют свои ключи и эндпоинты.

- Ограничения скорости требуют логики повторных попыток и разумных таймаутов.

- Обработка ошибок должна давать дружелюбные сообщения пользователю и внутреннее логирование.

Миграции данных без поломок

Интеграции часто расширяют модель данных: добавление stripeCustomerId, хранение событий webhook или статус доставки писем. По мере изменений нужны миграции — безопасные поэтапные изменения БД. Хороший рабочий процесс избегает ломающих изменений: сначала добавляйте новые колонки, затем заполняйте данные, переключайте код на новый формат и только потом удаляйте старое.

Сюда также приходят webhooks и фоновые задачи, чтобы реальные события (платёж, bounce email, геокод) обновляли приложение надёжно.

Шаг 8: Тестирование и проверки качества

Когда ИИ генерирует код, он может получить рабочую версию, которая всё же ломается на граничных случаях, плохо обрабатывает данные или падает после маленького изменения. Тесты — это страховочная сетка, превращающая «один раз заработало» в «будет работать дальше».

Unit vs integration vs end‑to‑end (на простом языке)

Unit‑тесты проверяют одну маленькую часть в изоляции — например, правильно ли считает калькулятор цен. Они быстрые и точно показывают, что именно сломалось.

Integration‑тесты проверяют взаимодействие частей — например, при сохранении заказа он записывается в БД и возвращает ожидаемый ответ. Они ловят проблемы «склейки» и несоответствия данных.

End‑to‑end (E2E) симулируют путь реального пользователя — например, «зарегистрироваться → войти → создать проект → пригласить коллегу». Они медленнее, но показывают ошибки, которые реально ощущают пользователи.

Что ИИ может сгенерировать автоматически (и что всё ещё требует проверки)

ИИ обычно хорошо генерирует:

- базовые unit‑тесты для чистых функций (форматтеры, валидаторы, вычисления)

- тесты «happy path» для API (валидный запрос возвращает 200)

- простые моки и стабы (фейковый платёжный провайдер, фейковая почта)

Но сгенерированные тесты часто пропускают реальное поведение: грязные входные данные, таймауты, ошибки прав доступа и «странные» данные в продакшне.

Покрытие, которое действительно важно

Не гонитесь за процентом покрытия. Сфокусируйтесь на критических потоках и регрессиях:

- вход/сброс пароля и проверки ролей/прав

- ключевые «денежные» сценарии (оплата, бронирование, отправка форм)

- правила целостности данных (нет дубликатов, обязательные поля, корректные суммы)

- ранее исправленные баги (закрепите тестом, чтобы они не вернулись)

Повторяемые прогоны в CI

Даже маленьким приложениям полезен простой CI: каждый пуш запускает одни и те же проверки автоматически. Типичный набор:

- установка зависимостей

- lint/format

- unit + integration тесты

- опционально небольшой E2E smoke‑тест ключевых экранов

Здесь ИИ снова помогает: он может набросать первоначальные тест‑скрипты и конфиг CI, а вы решаете, какие ошибки критичны и держите набор в соответствии с реальным использованием.

Шаг 9: Обзор безопасности и приватности

Проверка безопасности — это момент, когда «работает» ставится под вопрос «как этим можно злоупотребить». Быстрая генерация кода ИИ может быстро воспроизвести распространённые ошибки — особенно по границам доверия, авторизации и работе с чувствительными данными.

Наиболее распространённые риски в коде от ИИ

Инъекции остаются классикой: SQL‑инъекции, инъекции команд и prompt‑инъекции, когда пользовательский ввод попадает в LLM‑запрос. Если ввод может менять запрос, путь к файлу или инструкцию — кто‑то это попытается использовать.

Нарушение контроля доступа проявляется как «в UI кнопка скрыта, значит всё безопасно». Нет. Каждый API‑маршрут должен проверять права на сервере, а каждое действие на уровне объекта (просмотр/редактирование/удаление) — проверять владельца или роль.

Утечки секретов происходят, когда ключи вшиты в код, логируются или случайно коммитятся. ИИ может скопировать небезопасные примеры из обучающих данных, вроде хранения токенов в localStorage или вывода секретов в debug‑лог.

Как ИИ помогает — и почему он может промахнуться

ИИ может сканировать код на шаблоны (небезопасная конкатенация строк в запросах, пропущенные проверки auth, слишком широкие IAM‑права) и предлагать исправления. Он также может сгенерировать чек‑лист и базовую модель угроз.

Но ему часто не хватает контекста: какие эндпоинты публичны, какие поля чувствительны, что в вашем бизнесе значит «админ», как третья сторона ведёт себя при ошибках. Безопасность — про поведение системы, а не только стиль кода.

Практические меры, которые реально снижают риски

Начните с валидации ввода: определите, что значит «валидно» (типы, диапазоны, форматы) и отвергайте всё остальное. Добавьте кодирование вывода в веб‑UI, чтобы снизить XSS. Введите аудит‑логи для критичных действий (входы, смена прав, экспорты, удаления). Логи должны фиксировать кто/что/когда, но не хранить пароли, токены или полные платёжные данные.

Следите за зависимостями и используйте автоматический скан уязвимостей в CI — многие реальные утечки происходят из‑за устаревших библиотек.

Приватность: минимизируйте сбор и доказывайте доступ

Придерживайтесь минимизации данных: собирайте только нужное, держите только нужное время и избегайте хранения «на всякий случай». Добавьте лог доступа к чувствительным записям, чтобы можно было ответить: кто и зачем получил доступ к данным клиента?

Шаг 10: Развёртывание, хостинг и мониторинг

Протестируйте пайплайн ИИ-приложения

Узнайте, как быстро четкое ТЗ превращается в реальные экраны, API и базу данных.

Когда приложение работает у вас локально, это ещё не значит, что оно готово для реальных пользователей. Развёртывание — контролируемый процесс превращения кода в доступный сервис и поддержание стабильности при обновлениях.

Что делает конвейер развёртывания

Большинство команд используют конвейер релизов, чтобы сделать выпуски повторяемыми. Вкратце он:

- Собирает приложение (бандлит/контейнеризует)

- Конфигурирует его для окружения (домен, подключения к БД, feature‑флаги)

- Выпускает (развёртывает, прогоняет миграции, прогревает кэш)

- Мониторит (здоровье сервиса, алерты, производительность)

Когда ИИ помогает, он может сгенерировать конфиги пайплайна, скрипты развёртывания и чек‑листы — но вы всё равно хотите, чтобы человек проверял, что именно выполняется и какие права задействованы.

Если вы используете платформу вроде Koder.ai, этот этап часто упрощается, потому что развёртывание и хостинг встроены в workflow, и при этом вы можете экспортировать исходники, если захотите запускать их в другом месте.

Dev, staging и production: зачем нужны несколько окружений

Окружения снижают риски:

- Dev — место активной работы, где падения допустимы.

- Staging — генеральная репетиция, максимально приближённая к проду.

- Production — живая система.

Типичная ошибка — пропуск staging; там вы проверяете, что «запускается» также «запускается с реальными настройками».

Управление конфигом и секретами

Приложения требуют конфигурации: ключи API, пароли БД, почтовые данные и токены. Они не должны быть в репозитории. Обычно используют переменные окружения и хранилище секретов. Хорошая практика — регулярная ротация ключей и ограничение доступа, чтобы утечка одного ключа не оборачивалась полномасштабным компромиссом.

Базовый мониторинг

После релиза нужны сигналы раннего предупреждения:

- Проверки доступности/здоровья (сервис отвечает?)

- Трекер ошибок (что падает, у каких пользователей и где?)

- Метрики производительности (медленные эндпоинты, высокая загрузка CPU/памяти, задержки)

Мониторинг превращает развёртывание из одноразового события в непрерывную обратную связь.

Шаг 11: Итерации, поддержка и как оставаться в контроле

Запуск — это только начало: пользователи сообщают об ошибках, приоритеты меняются, и «маленькие правки» превращаются в новые фичи. С генератором на базе ИИ итерации могут быть быстрыми — но только при наличии ограничений на изменения.

Петля обратной связи (и почему она может запутаться)

Большинство изменений начинаются коротким сообщением: «кнопка оплаты иногда падает» или «добавьте теги». ИИ быстро отвечает, но быстрые фиксы могут ломать смежное поведение.

Рассматривайте каждое изменение — исправление бага, правка копирайта, новое поле — как маленький проект с ясной целью и способом проверки.

Почему ИИ слабеет на долгих проектах без «памяти проекта»

За время работы в проекте накапливаются решения: соглашения по именам, граничные случаи, роли пользователей, интеграции и компромиссы. Если ИИ не помнит эти решения, он может вернуть старые баги, дублировать логику или рефакторить в конфликтующих направлениях.

Решение — не в бесконечных подсказках, а в источнике истины: спецификации, архитектурных заметках, контрактах API и тестовых ожиданиях, которым ИИ должен следовать. Инструменты с поддержкой структурированного планирования помогают сохранять согласованность со временем.

Как безопасно вносить изменения: снимки, контрольные точки, changelog

Простая рутина помогает:

- Снимок перед изменениями (тег сборки или сохранённая версия) для лёгкого отката

- Контрольная точка обзора: посмотреть, что поменялось (какие файлы, логика) до слияния

- Changelog: одна строка на изменение с описанием что и почему

Платформы вроде Koder.ai помогают снижать риски: снимки и откаты делают итерации безопасными, особенно если LLM меняет много файлов сразу.

Вопросы, которые стоит задать вашему генератору перед запуском

- Как вы отслеживаете требования и решения с течением времени (память проекта)?

- Могу ли я увидеть diff изменений и утвердить его перед релизом?

- Генерируете ли вы или обновляете тесты при каждом изменении? Что происходит при падении тестов?

- Как работают откаты, если релиз вызывает ошибки?

- Где хранятся секреты и кто имеет к ним доступ?

- Какие мониторинги/алерты есть после релиза и где их смотреть?

Оставаться в контроле значит требовать видимости, повторяемых проверок и простой обратной дороги, когда что‑то пошло не так.

Если вы оцениваете генераторы приложений на базе ИИ, смотрите дальше демо и спрашивайте, как обрабатывается полный пайплайн: трассируемость требований до кода, согласованная архитектура, генерация тестов, безопасные настройки по умолчанию и реальные пути отката. Именно это превращает «ИИ строит приложение» в повторяемый инженерный процесс, а не в разовую кучу кода.

(И если хотите практическую эталонную среду для сравнения, бесплатный тариф Koder.ai — удобный способ посмотреть, как далеко может зайти vibe‑кодинг: от режима планирования до развёртывания — прежде чем решать, сколько вы хотите кастомизировать или экспортировать в существующий пайплайн.)