15 апр. 2025 г.·8 мин

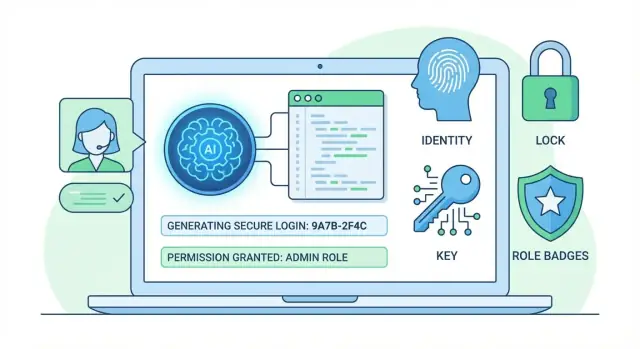

Как AI-сгенерированный код реализует аутентификацию, авторизацию и роли

Узнайте, как AI обычно генерирует логины, авторизацию и модели ролей, какие паттерны использует и как валидировать и усилить результат.

Аутентификация, авторизация и роли: что это значит

Аутентификация отвечает на вопрос: «Кто вы?» Это шаг, где приложение проверяет личность — обычно с паролем, одноразовым кодом, входом через OAuth (Google, Microsoft) или подписанным токеном вроде JWT.

Авторизация отвечает на вопрос: «Что вам разрешено делать?» После того, как приложение знает, кто вы, оно проверяет, можете ли вы просматривать эту страницу, редактировать запись или вызывать этот API-эндпоинт. Авторизация — про правила и решения.

Роли (часто называемые RBAC — Role-Based Access Control) — распространённый способ организовать авторизацию. Вместо того чтобы назначать десятки прав каждому пользователю, вы назначаете роль (например, Admin, Manager, Viewer), и роль подразумевает набор прав.

Когда вы генерируете код с помощью ИИ (включая платформы для «vibe-кодинга», как Koder.ai), важно держать эти границы чёткими. Самый быстрый путь выпустить небезопасную систему — позволить «логину» и «правам доступа» слиться в одну размывшуюся функцию «auth».

Почему AI-сгенерированный код часто смешивает эти концепции

Инструменты ИИ часто смешивают аутентификацию, авторизацию и роли, потому что подсказки и примеры кода размывают их. Вы увидите выводы, где:

- middleware «Auth» одновременно идентифицирует пользователя и принимает решение о доступе (две разные задачи в одном месте).

- «проверка роли» трактуется как аутентификация («если роль есть, значит пользователь залогинен»).

- токены (JWT) используются так, будто они сами по себе навязывают права, хотя они только несут утверждения (claims).

Это может породить код, который работает в демо-сценариях, но имеет неясные границы безопасности.

Чего ожидать от остальной части этого руководства

ИИ может набросать стандартные паттерны — потоки логина, обработку сессий/JWT и базовую интеграцию RBAC — но он не гарантирует, что ваши правила соответствуют бизнес-требованиям или что пограничные случаи безопасны. Людям всё ещё нужно валидировать сценарии угроз, правила доступа к данным и конфигурацию.

Далее мы рассмотрим, как ИИ делает выводы из вашей подсказки и кодовой базы, типичные потоки аутентификации, которые он генерирует (JWT vs сессии vs OAuth), как реализуется авторизация (middleware/guards/policies), типичные уязвимости и практические чеклисты для подсказок и ревью, чтобы сделать доступный контроль более безопасным.

Как ИИ выводит требования из вашей подсказки и кодовой базы

ИИ не «открывает» требования к авторизации так, как это сделал бы коллега. Он делает выводы из набора сигналов и заполняет пробелы паттернами, которые видел чаще всего.

Входные данные, на которые он опирается

Большая часть AI-сгенерированного кода для аутентификации и ролей формируется под влиянием:

- Вашей подсказки: слова, которые вы используете («админ-панель», «мульти-тенантность», «сотрудник vs клиент») действуют как требования.

- Вашей существующей кодовой базы: текущие модели, таблицы, наименования роутов, обработка ошибок и даже структура папок задают направление генерации.

- Дефолтов фреймворка: NextAuth сессии, Django permissions, Laravel guards, Spring Security-аннотации — ИИ часто следует «рекомендованному» пути для указанного стека.

- Примеров, которые он видел: общие туториалы и фрагменты сильно влияют на выводы, даже если ваше приложение отличается.

Если вы используете чат-ориентированный билдер вроде Koder.ai, у вас есть дополнительный рычаг: вы можете хранить переиспользуемое сообщение «спецификация безопасности» (или шаг планирования), которое платформа применяет последовательно при генерации роутов, сервисов и моделей БД. Это снижает расхождение между фичами.

Почему именование важнее, чем кажется

Если в кодовой базе уже есть User, Role и Permission, ИИ обычно отзеркалит эту лексику — создаст таблицы/коллекции, энпойнты и DTO с похожими названиями. Если вместо этого вы используете Account, Member, Plan или Org, сгенерированные схемы чаще смещаются в сторону семантики подписок или арендаторов.

Небольшие подсказки в именах могут направлять большие решения:

- «Role» тяготеет к RBAC.

- «Scope» тяготеет к OAuth-стилю разрешений.

- «Policy» тяготеет к проверкам на уровне ресурса.

Общие предположения при расплывчатых требованиях

Когда вы не уточняете детали, ИИ часто предполагает:

- JWT access-токены (часто долгоживущие) для API

- одну роль «admin» с широкими правами

- вход по email/password, даже если вы имели в виду SSO

- проверки авторизации только на уровне роутов/контроллеров

Риск несоответствия: бездумное копирование популярных паттернов

ИИ может копировать известный паттерн (например, «массив ролей в JWT», isAdmin boolean, строки прав в middleware), потому что он популярен — не потому что он подходит вашей модели угроз или требованиям соответствия.

Исправление простое: явно укажите ограничения (границы арендаторов, детализацию ролей, время жизни токенов и места, где должны выполняться проверки) до запроса генерации кода.

Типичные потоки аутентификации, которые генерирует ИИ

Инструменты ИИ склонны собирать аутентификацию из знакомых шаблонов. Это ускоряет работу, но значит, что вы часто получите самый распространённый поток, а не тот, что соответствует вашему уровню риска, требованиям соответствия или UX продукта.

Частые потоки логина

Email + пароль — по умолчанию. Сгенерированный код обычно включает endpoint регистрации, входа, сброса пароля и endpoint «текущий пользователь».

Magic links (одноразовые ссылки/коды по email) часто появляются, когда вы упоминаете «passwordless». ИИ обычно создаёт таблицу для одноразовых токенов и endpoint для их верификации.

SSO (OAuth/OIDC: Google, Microsoft, GitHub) появляется, когда вы просите «Sign in with X». ИИ обычно использует библиотечную интеграцию и хранит provider user ID плюс email.

API-токены распространены для «CLI-доступа» или «сервер-сервер». Сгенерированный код часто создаёт статический токен на пользователя (или приложение) и проверяет его в каждом запросе.

Сессии vs JWT: типичные дефолты ИИ

Если в подсказке упоминается «stateless», «mobile apps» или «microservices», ИИ обычно выбирает JWT. В противном случае он часто по умолчанию выбирает сессии на стороне сервера.

С JWT сгенерированный код часто:

- хранит токены в

localStorage(удобно, но рискованнее для XSS) - использует долгоживущие access-токены без ротации

- пропускает проверку audience/issuer, если вы явно не попросили

Со сессиями он часто правильно понимает концепцию, но может пропустить жёсткие настройки cookie. Возможно, вам придётся явно попросить настройки cookie вроде HttpOnly, Secure и строгой политики SameSite.

Основные моменты, которые ИИ-сгенерированный код часто забывает

Даже если поток работает, «скучные» части безопасности легко упустить:

- ограничение скорости на логин, регистрацию и сброс пароля

- безопасные параметры хеширования паролей (например, корректные параметры bcrypt/Argon2)

- защиты от грубой силы (блокировки, экспоненциальная задержка, сигналы по IP/устройству)

- согласованные сообщения об ошибках (избегать перелива информации о существовании аккаунта)

Как запрашивать нужный поток

Опишите поток и ограничения в одном месте: «Использовать сессии на стороне сервера с безопасными cookie, добавить rate limits для логина, использовать Argon2id с указанными параметрами и реализовать токены сброса пароля, которые истекают через 15 минут.»

Если вы хотите JWT, укажите место хранения (лучше — cookie), ротацию и стратегию отзыва токенов заранее.

Совет для AI-помощников: в Koder.ai вы можете попросить систему не только сгенерировать endpoints, но и «acceptance checks» (коды статуса, флаги cookie, TTL токенов) как часть плана, а затем итерировать с помощью снапшотов/откатов, если реализация уйдёт в сторону.

Как реализуется авторизация в сгенерированном коде

Авторизация отвечает на вопрос: «Разрешено ли уже аутентифицированному пользователю выполнить это действие над этим ресурсом?» В AI-сгенерированных проектах она обычно реализуется как цепочка проверок, распределённых по пути запроса.

Обычный стек, который генерирует ИИ

Большая часть сгенерированного кода следует предсказуемой структуре:

- Authentication middleware / guards: запускается рано, прикрепляет к запросу объект

user(илиprincipal). - Политики на уровне роутов: проверки на каждый endpoint типа «должен быть admin» или «должен иметь

billing:read». - Проверки в базе: подтверждают владение или членство (например, «пользователь владеет этим документом», «пользователь в этой рабочей области»).

Этот слоистый подход хорош, когда у каждого слоя ясная ответственность: аутентификация идентифицирует пользователя; авторизация оценивает права; проверки в БД верифицируют факты, специфичные для ресурса.

«По умолчанию запретить» vs «по умолчанию разрешить»

AI-сгенерированный код часто скатывается к по умолчанию разрешить: если политика отсутствует, endpoint всё равно работает. Это удобно при прототипировании, но рискованно — новые роуты или рефакторы тихо становятся публичными.

Более безопасный паттерн — deny by default:

- Каждый защищённый маршрут явно декларирует свою политику.

- Если политика отсутствует (или не проходит), вернуть 403.

- Если маршрут намеренно публичен, пометить это явным образом (например,

@Public()), а не полагаться на отсутствие политики.

Как соединяются проверки

Появляются два распространённых стиля:

- Декораторы/аннотации на уровне маршрута (например,

@Roles('admin'),@Require('project:update')). Легко читаются, но их просто забыть. - Централизованный слой политик (например,

can(user, action, resource)), вызываемый из контроллеров/сервисов. Более согласованный, но требует дисциплины, чтобы разработчики не обходили его.

Где авторизация часто отсутствует

Даже если HTTP-роуты защищены, сгенерированный код часто забывает о непрямых путях:

- Фоновые задачи и очереди (воркеры выполняют действия без повторной проверки прав).

- Админ-эндпоинты и «внутренние» инструменты, считающиеся приватными.

- GraphQL-резолверы, где авторизация проверяется на верхнем уровне запроса, но не на вложенных полях.

Относитесь ко всем путям выполнения — HTTP, задачи, вебхуки — как к требующим тех же гарантий авторизации.

Модели ролей и прав, которые обычно выбирает ИИ

Когда ИИ генерирует код авторизации, ему обычно нужно выбрать модель, даже если вы ничего не указывали. Выбор часто отражает то, что чаще встречается в туториалах и фреймворках, а не то, что лучше подходит вашему продукту.

Частые варианты: RBAC, rights/permissions, ABAC и гибриды

RBAC (Role-Based Access Control) назначает пользователям роли вроде admin, manager, viewer, и код проверяет роль для разрешения действий.

Доступ на уровне прав (permission-based) назначает явные способности, например invoice.read или invoice.approve. Роли могут существовать, но служат просто наборами прав.

ABAC (Attribute-Based Access Control) принимает решения на основе атрибутов и контекста: департамент пользователя, владелец ресурса, время, тенант, уровень подписки, регион и т.д. Правила выглядят как «может редактировать, если user.id == doc.ownerId» или «может экспортировать, если plan == pro и region == EU».

Гибриды наиболее распространены в реальных приложениях: RBAC для общих разделений admin/не-admin, плюс права и проверки ресурса для деталей.

Почему ИИ по умолчанию выбирает RBAC (и когда это подходит)

ИИ склонен по умолчанию к RBAC, потому что его легко объяснить и реализовать: столбец role в таблице users, middleware, проверяющий req.user.role, и пара условных операторов.

RBAC обычно достаточен, когда:

- В приложении мало явно различающихся типов пользователей (например, Admin / Staff / Customer)

- Правила доступа не зависят сильно от владения ресурсом или бизнес-контекста

- Нужна быстрая и понятная первая версия

Он начинает ломаться, когда «роль» превращается в свалку для тонких правил («support_admin_limited_no_export_v2").

Гранулярность: грубые роли vs права по фичам

Полезное правило: используйте роли для идентичности, права — для возможностей.

- Грубые роли отвечают на вопрос «кем вы являетесь в организации?» (Admin, Member, Guest).

- Права отвечают на вопрос «что вы можете делать?» (Создать проект, Удалить пользователя, Просмотреть биллинг).

Если вы каждый спринт добавляете новые роли, вероятно, вам нужны права (и, возможно, проверки владения).

Простая стартовая модель и путь эволюции

Начните с:

users.roleс 2–4 ролями- Небольшого набора прав для критичных действий (биллинг, управление пользователями)

- Проверок владения для контента, созданного пользователями (редактировать своё)

Затем эволюция:

- Role → role + permissions (роли мапятся на наборы прав)

- Добавить политики на уровне ресурса (проверки владельца/тенанта)

- Ввести ABAC-атрибуты, где это требуется бизнес-правилами (plan, region, department)

Такой путь сохраняет читаемость раннего кода и даёт чистую траекторию масштабирования авторизации без полной переработки.

Паттерны моделирования данных для пользователей, ролей и прав

Укажите правила для токенов и сессий

Создайте потоки на основе JWT или сессий с явными требованиями к хранению, сроку действия и ротации.

AI-сгенерированные системы авторизации обычно принимают несколько знакомых форм БД. Знание этих паттернов помогает заметить, когда модель упрощает реальные требования — особенно в мульти-тенантных сценариях и вокруг правил владения.

Общая основа: users, roles, permissions

Большинство сгенерированных систем создаёт таблицу users и либо:

- RBAC:

roles,user_roles(таблица со связями) - RBAC + permissions:

permissions,role_permissions, а иногда иuser_permissions

Типичная реляционная структура выглядит так:

users(id, email, password_hash, ...)

roles(id, name)

permissions(id, key)

user_roles(user_id, role_id)

role_permissions(role_id, permission_id)

ИИ часто по умолчанию даёт имена ролям вроде admin, user, editor. Это годится для прототипов, но в реальном продукте стоит использовать устойчивые идентификаторы (например, key = "org_admin") и хранить отдельно удобочитаемые метки.

Моделирование тенантов и организаций (где ИИ ошибается)

Если в подсказке упоминаются «teams», «workspaces» или «organizations», ИИ часто делает вывод о мульти-тенантности и добавляет поля organization_id / tenant_id. Ошибка — непоследовательность: он может добавить поле в users, но забыть добавить его в roles, таблицы связей и таблицы ресурсов.

Решите заранее, являются ли роли глобальными (одни и те же во всех организациях) или скоупнутыми на организацию (одна и та же роль может существовать в разных организациях).

В scoped RBAC обычно нужны roles(..., organization_id) и user_roles(..., organization_id) (или таблица memberships, которая анкорит связь).

Моделирование «владения» вместе с ролями

Роли отвечают «что этот человек может делать?», владение отвечает «что он может делать с этой конкретной записью?» ИИ часто забывает владение и пытается решить всё ролями.

Практичный паттерн — хранить явные поля владения в ресурсах (например, projects.owner_user_id) и применять правила вроде «владелец ИЛИ org_admin может редактировать». Для совместно используемых ресурсов добавьте таблицы членства (например, project_members(project_id, user_id, role)), вместо того чтобы растягивать глобальные роли.

Подводные камни миграций

Сгенерированные миграции часто пропускают ограничения, которые предотвращают тонкие баги авторизации:

- Уникальные ограничения:

users.email(и(organization_id, email)в мульти-тенантных установках) - Составная уникальность в таблицах связей:

(user_id, role_id)и(role_id, permission_id) - Cascading deletes: удаление пользователя должно убирать

user_roles, но избегайте каскадного удаления в общих ресурсах непреднамеренно - Seed-данные: начальные роли/права должны быть идемпотентны (безопасно запускать дважды) и учитывать окружение

Если схема не кодирует эти правила, ваш слой авторизации будет компенсировать это в коде — обычно непоследовательно.

Middleware, guards и слои политик: типичная развёртка

AI-сгенерированные стеки аутентификации часто имеют предсказуемую «конвейерную» структуру: аутентифицировать запрос, загрузить контекст пользователя, затем авторизовать каждое действие с помощью переиспользуемых политик.

Частые блоки, которые создаёт ИИ

Большинство генераторов производит смесь:

- auth middleware: парсит cookie сессии или заголовок

Authorization: Bearer <JWT>, верифицирует и прикрепляетreq.user(или эквивалентный контекст). - guards/filters (специфичные для фреймворка): коротко-прерывают запрос до попадания в хэндлер (например, «должен быть залогинен»).

- policy-функции/хелперы: маленькие функции вроде

canEditProject(user, project)илиrequireRole(user, "admin"). - хелперы для lookup прав: загружают роли/права из БД или из claims токена.

Где должны выполняться проверки

ИИ часто помещает проверки прямо в контроллеры, потому что это легко сгенерировать. Для простых приложений это работает, но быстро становится непоследовательно.

Более безопасная схема:

- Контроллеры: парсят запрос и вызывают метод сервиса.

- Сервисы: принуждают бизнес-правила и вызывают policy-хелперы («пользователь может утвердить счёт»).

- Запросы к БД: принудительно ограничивают выборку данных (

WHERE org_id = user.orgId), чтобы не случайно получить запрещённые данные и не фильтровать их позже.

Последовательность: единый источник правды

Централизуйте решения в policy-хелперах и стандартизируйте ответы. Например, всегда возвращайте 401, когда пользователь не аутентифицирован, и 403, когда аутентифицирован, но не имеет прав — не смешивайте это по разным endpoint.

Единая обёртка authorize(action, resource, user) уменьшает баги «забытых проверок» и упрощает аудит. Если вы экспортируете сгенерированный код (например, из Koder.ai), такой единый входной пункт — удобное место для ревью после каждой итерации.

Производительность без устаревших прав

ИИ-сгенерированный код может агрессивно кешировать роли/claims. Предпочитайте:

- короткоживущие JWT или TTL сессий;

- лёгкий кэш с инвалидацией (например, bump

permissions_versionпри изменениях ролей).

Это сохраняет авторизацию быстрой и при этом позволяет изменениям ролей вступать в силу без больших задержек.

Частые пробелы в безопасности, которые вносит AI-сгенерированный код

Проверяйте изменения с помощью снимков

Итеративно правьте middleware и политики, затем откатите изменения, если контроль доступа ослабнет.

ИИ может быстро сгенерировать рабочую аутентификацию и проверки ролей, но он часто оптимизирует под «сценарий без ошибок». Когда подсказки неясны, примеры неполны или кодовая база не даёт четкой конвенции, модель склеивает фрагменты, которые она видела раньше — иногда с небезопасными дефолтами.

Ошибки с токенами и сессиями

Частая проблема — создание токенов или сессий с избыточным временем жизни, отсутствие ротации или небезопасное хранение.

- Отсутствие ротации: refresh-токены используются бесконечно, значит при утечке токен будет действовать долго.

- Долгоживущие access-токены: пропускается модель короткоживущих access + refresh.

- Небезопасные cookies: cookies выставлены без

HttpOnly,Secureи подходящегоSameSite, или сессии хранятся в localStorage «потому что так удобно».

Профилактика: требуйте явных сроков действия, реализуйте ротацию refresh-токенов с серверной отзывной логикой и стандартизируйте настройки cookie в одном общем хелпере, чтобы все роуты использовали одинаковые защищённые дефолты.

Ошибки авторизации (самые дорогостоящие)

Сгенерированный код часто проверяет «залогинен ли пользователь», но пропускает «разрешено ли пользователю это делать». Типичные провалы:

- IDOR (Insecure Direct Object References): получение

/orders/:idбез проверки, что заказ принадлежит текущему пользователю. - Доверие ролям, присланным клиентом: чтение

roleиз тела запроса или заголовков вместо серверных claims. - Отсутствие проверок на уровне объекта: единственная проверка

isAdminзаменяет per-record авторизацию.

Профилактика: принуждайте серверную авторизацию из авторитетных данных, добавляйте проверки на уровне объектов в слое данных (например, запросы фильтруются по userId/orgId) и по умолчанию запрещайте доступ, если разрешение явно не предоставлено.

Скрытые «бекдоры» для админов

ИИ иногда «помогает» с тестовыми упрощениями: захардкоженные админ-емейлы, пароли по умолчанию или не документированные админ-роуты.

Профилактика: запрещайте захардкоженные учётки в ревью, требуйте feature-флаги для debug-эндпоинтов и блокируйте сборку при наличии секретов/паролей по умолчанию с помощью сканирования и правил линтинга.

Техники подсказок, чтобы получить более безопасную реализацию авторизации и ролей

ИИ с готовностью заполнит пробелы «разумными дефолтами» — именно так тихие баги безопасности попадают в прод. Самый безопасный подход — рассматривать подсказку как мини-спецификацию безопасности: явные требования, явные не-требования и явные acceptance-тесты.

Указывайте модель доступа, а не просто «добавь auth»

Запишите, что уже есть в продукте и как это должно работать:

- Список ролей (например,

admin,manager,member,viewer) и как пользователи их получают. - Действия + ресурсы (например, «редактировать счёт», «удалить проект», «пригласить пользователя»).

- Правила тенантов: «Пользователи могут получать доступ только к записям внутри своего

org_id», включая краевые случаи вроде cross-org приглашений. - Правила владения: «Пользователь может обновлять свой профиль, но не профиль другого пользователя».

Это предотвратит, что модель выдумает широкий «admin bypass» или пропустит изоляцию тенантов.

Если вы работаете в системе со структурированным шагом планирования (например, режим планирования в Koder.ai), попросите модель вывести:

- матрицу ролей/прав,

- точки принуждения (routes/services/queries), и

- список негативных тест-кейсов.

Генерируйте код только после того, как план выглядит корректным.

Требуйте default-deny и проверок на уровне объекта

Попросите:

- Default deny: каждый защищённый маршрут/контроллер изначально заблокирован, если явно не разрешён.

- Object-level authorization: проверки, сравнивающие текущего пользователя с конкретной записью (не только проверки ролей).

- Явную обработку ошибок: различать

401(не аутентифицирован) и403(аутентифицирован, но не разрешено) без утечки лишних деталей.

Просите тесты и сценарии угроз вместе с кодом

Не просите только реализацию — просите доказательства:

- unit/integration тесты для каждой роли и ключевого эндпоинта;

- негативные тесты (эскалация прав, IDOR/подмена объектов, межтенантный доступ);

- несколько «abuse stories», покрываемых тестами.

Добавьте ограничения безопасности заранее

Включите безоговорочные требования, такие как:

- алгоритм хеширования паролей (например, Argon2id или bcrypt с конкретным cost),

- правила истечения/ротации токенов (JWT/OAuth длительность сессий),

- требования к аудиту (какие события логировать, какие поля, срок хранения).

Если хотите шаблон подсказки для команды, храните его в общем документе и давайте на него ссылку внутри — например, /docs/auth-prompt-template.

Чеклист ревью кода для AI-сгенерированной аутентификации и авторизации

ИИ может быстро сгенерировать рабочую аутентификацию, но ревью следует считать базовым допуском: код неполон, пока это не доказано. Используйте чеклист, фокусируясь на покрытии (где применяется доступ) и корректности (как он применяется).

1) Покрытие: где должны применяться auth/authz

Перечислите все точки входа и проверьте, что везде применяются одинаковые правила доступа:

- Публичные HTTP-эндпоинты: подтвердите, что каждый роут, читающий или записывающий защищённые данные, проверяет аутентификацию и авторизацию.

- Фоновые задачи / очереди / cron: убедитесь, что воркеры не «обходят» auth, напрямую вызывая привилегированные сервисы.

- Внутренние инструменты и админ-панели: проверьте, что админ-действия не защищены просто «скрытыми URL» или проверками окружения.

- Вебхуки и входящие интеграции: убедитесь, что endpointы вебхуков валидируют подписи/секреты и не мапят их на привилегированного пользователя.

Быстрая техника: просканировать все функции доступа к данным (например, getUserById, updateOrder) и подтвердить, что они получают актёра/контекст и применяют проверки.

2) Настройки безопасности и дефолты

Проверьте детали, которые ИИ легко пропустить:

- Cookies/session:

HttpOnly,Secure,SameSiteустановлены; короткий TTL сессии; ротация при логине. - CORS: минимальные разрешённые origin; нет

*с credentials; обработка preflight. - CSRF: обязателен для cookie-based auth; валидация токена на изменяющих состояние запросах.

- Headers: HSTS, X-Content-Type-Options (no-sniff), frame protections там, где нужно.

- Rate limiting: логин, сброс пароля, refresh токен и любые эндпоинты, которые могут выдавать существование учёток.

3) Библиотеки, анализ и контроль изменений

Предпочитайте проверенные библиотеки для JWT/OAuth/хеширования паролей; избегайте самодельной криптографии.

Запускайте статический анализ и проверки зависимостей (SAST + npm audit/pip-audit/bundle audit) и убедитесь, что версии соответствуют вашей политике безопасности.

Наконец, введите peer-review gate для любых изменений в auth/authz, даже если они сгенерированы ИИ: требуйте минимум одного рецензента, проходящего чеклист и подтверждающего покрытие тестами для как разрешений, так и запретов.

Если ваш процесс подразумевает быстрое генерирование кода (например, Koder.ai), используйте снапшоты и откаты: генерируйте маленькие, ревью-годные изменения, запускайте тесты и быстро откатывайте, если выходной код ввёл рискованные дефолты.

Тестирование и мониторинг, чтобы доказать, что контроль доступа работает

Докажите авторизацию тестами

Попросите Koder.ai сгенерировать негативные тесты для IDOR и попыток доступа между тенантами.

Баги авторизации часто «молчат»: пользователи просто видят чужие данные, и ничего не падает. Для AI-сгенерированного кода тесты и мониторинг — самый быстрый способ убедиться, что правила, которые вы думаете, совпадают с правилами, которые реально выполняются.

Unit-тесты: функции политик и матрицы ролей

Начните с тестирования самых мелких точек принятия решения: ваши policy/permission-хелперы (например, canViewInvoice(user, invoice)). Постройте компактную «матрицу ролей», где каждая роль тестируется для каждого действия.

Фокусируйтесь на разрешениях и запретах:

- Admin может делать X; member не может.

- Support может читать, но не обновлять.

- «Нет роли» (или аноним) по умолчанию запрещён.

Хороший признак — когда тесты заставляют вас явно определять поведение при отсутствии данных (нет tenant id, нет owner id, null user).

Интеграционные тесты: реальные потоки, меняющие состояние

Интеграционные тесты должны покрывать потоки, которые чаще ломаются после AI-рефакторов:

- Login → access token выдан → запрос проходит.

- Ротация refresh-токена (старый refresh отклоняется, новый принимается).

- Logout (токен/сессия инвалидируются).

- Изменение ролей (существующие сессии обновляются или принудительно требуют повторной аутентификации).

Эти тесты должны бить по реальным роутам/контроллерам и проверять HTTP-статусы И response bodies (чтобы не было частичной утечки данных).

Негативные тесты: доказать изоляцию и отзыв

Добавьте тесты на:

- межтенантный доступ (тенант A не может читать ресурсы тенанта B);

- владение ресурсом (пользователь не может получить доступ к объектам другого пользователя);

- отозванные роли/деактивированные пользователи (доступ падает немедленно или в рамках определённого TTL).

Логи и мониторинг: обнаружение злоупотреблений и регрессий

Логируйте отказы авторизации с кодами причин (без чувствительных данных) и ставьте алерты на:

- всплески 401/403;

- повторяющиеся неудачи с одного аккаунта/IP;

- резкий рост отказов после деплоя.

Рассматривайте эти метрики как gate для релиза: если паттерны отказов изменились — расследуйте до того, как пользователи это заметят.

Практический план развёртывания для команд, использующих генерацию кода ИИ

Выпуск AI-сгенерированной авторизации — это не одноразовый merge. Относитесь к этому как к продуктной фиче: определите правила, реализуйте узкий срез, проверьте поведение, затем расширяйте.

1) Начните с правил, а не с фреймворка

Прежде чем просить код, запишите ваши правила доступа простым языком:

- роли, которые реально нужны (часто меньше, чем кажется);

- права, которые эти роли дают;

- правила владения (например, «пользователи могут редактировать только свой профиль», «админы могут смотреть всё»).

Это станет «источником истины» для подсказок, ревью и тестов. Если нужно быстрое руководство, посмотрите /blog/auth-checklist.

2) Выберите один механизм аутентификации и стандартизируйте его

Выберите один подход — session cookies, JWT или OAuth/OIDC — и задокументируйте его в репозитории (README или /docs). Просите ИИ следовать этому стандарту каждый раз.

Избегайте смешанных паттернов (например, некоторые endpoint используют сессии, другие — JWT) без плана миграции и чётких границ.

3) Сделайте авторизацию явной в каждой точке входа

Команды часто защищают HTTP-роуты, но забывают «боковые двери». Убедитесь, что авторизация принудительно применяется последовательно для:

- HTTP контроллеров/роутов;

- фоновых задач и воркеров;

- админ-скриптов/CLI задач;

- вебхуков и внутренних сервисов.

Требуйте от ИИ показать, где происходят проверки, и что система «fail closed» (по умолчанию запрещать).

4) Внедряйте по тонким вертикалям

Начните с одного пользовательского пути end-to-end (например, логин + просмотр аккаунта + обновление аккаунта). Смёржите за feature-flag при необходимости. Затем добавляйте следующий срез (например, действия только для админов).

Если вы строите E2E с Koder.ai (например, React фронт, Go бэкенд и PostgreSQL), такой «тонкий срез» помогает ограничить объём генерации: меньшие диффы, понятнее ревью и меньше случайных обходов авторизации.

5) Добавьте страховочные механизмы: ревью, тесты и мониторинг

Используйте процесс ревью с чеклистом и требуйте тестов для каждого правила доступа. Держите набор «нельзя допускать» мониторов (например, не-админ попал к админ-эндпоинту).

По архитектурным решениям (RBAC vs ABAC) согласовывайтесь заранее — см. /blog/rbac-vs-abac.

Плавный релиз лучше, чем глобальный рефактор авторизации — особенно когда ИИ может генерировать код быстрее, чем команда успевает его валидировать.

Если хотите дополнительную страховку, выбирайте инструменты и процессы, которые упрощают верификацию: экспортируемый исходный код для аудита, повторяемые деплои и возможность быстрого отката сгенерированных изменений. Koder.ai ориентирован на такой стиль итераций: экспорт кода и снапшоты для отката — полезно при ужесточении контроля доступа через несколько поколений AI-генерированного кода.