Что должно уметь приложение (объём и ожидаемые результаты)

Прежде чем выбирать провайдера, проектировать базу данных или строить очередь отправок, определите, что означает «успех» для вашего приложения управления email-кампаниями. Чёткий объём работ сохраняет продукт полезным для маркетинга и безопасным для доставляемости.

Основная цель: отправлять кампании, не вредя доставляемости

Как минимум, приложение должно позволять команде создавать, планировать, отправлять и анализировать email-кампании, одновременно вводя защитные механизмы, которые предотвращают плохие практики отправки (случайные массовые рассылки, игнорирование отписок или повторные отправки на адреса с отскоками).

Думайте о результате так: надёжная доставка + доверительная отчётность + последовательное соблюдение правил.

Ясно определите типы отправителей (они ведут себя по-разному)

В ваш объём явно включите (или исключите) эти потоки, потому что у них разные требования к содержанию, ритму и риску:

- Маркетинговые рассылки: промо, рассылки, анонсы на большую аудиторию.

- Обновления продукта: релизы фич, уведомления о техработах, сообщения сообществу.

- Транзакционные: чеки, сброс пароля, оповещения безопасности (обычно должны быть быстрыми и максимально надёжными).

- Lifecycle: приветственные цепочки, реактивация, nurture‑сценарии по поведению.

Если вы поддерживаете несколько типов, решите заранее, будут ли они использовать одну и ту же отправительскую идентичность и правила подавления, или требуются отдельные конфигурации.

Определите ключевые роли и их полномочия

Опишите права простым языком, чтобы команды не мешали друг другу:

- Admin: управляет доменами/отправителями, настройками соответствия, доступом пользователей и интеграциями.

- Marketer: собирает аудитории, создаёт контент, планирует отправки, запускает A/B‑тесты.

- Analyst: просматривает отчёты, экспортирует данные, валидирует атрибуцию и тренды.

- Support: расследует «почему я не получил письмо?», обрабатывает жалобы, восстанавливает отписки.

Выберите метрики успеха, связанные с реальными результатами

Избегайте одних только vanity‑метрик. Отслеживайте небольшой набор, который отражает и доставляемость, и бизнес‑эффект:

- Процент попадания во входящие / сигналы размещения (по доступным данным) и успешные доставки

- Уровень жалоб и уровень отписок

- Процент отскоков (жёсткие vs мягкие)

- Вовлечённость (открытия/клики с учётом ограничений)

- Доход или конверсионная атрибуция, где применимо

Установите ограничения заранее (чтобы архитектура соответствовала реальности)

Запишите границы прямо сейчас:

- Бюджет (расходы провайдера, хранение данных, аналитика)

- Размер и навыки команды (сколько вы можете поддерживать 24/7?)

- Требования соответствия (правила отписки, отслеживание согласий, хранение данных)

- Объёмы отправок и рост (сегодня и через 12 месяцев)

Практичная отдача для этого раздела — одностраничный «продуктовый контракт», который говорит, для кого приложение, какие типы сообщений оно отправляет и какие метрики означают успех.

Базовая архитектура и решение build-or-buy

Прежде чем рисовать блок‑схему, решите, что именно вы строите: менеджер кампаний (UI + планирование + отчёты) или систему доставки писем (уровень MTA). Большинство команд успешнее, когда они строят продуктовый опыт и интегрируют специализированную инфраструктуру.

Build vs интеграция (что аутсорсить)

Отправка: используйте email API/SMTP провайдера (SES, Mailgun, SendGrid, Postmark и т.д.), если у вас нет выделенной команды по доставляемости. Провайдеры управляют репутацией IP, feedback loops, инструментами warm‑up и стримами вебхуков.

Трекинг ссылок и аналитика: многие провайдеры дают трекинг кликов/открытий, но возможно вам захочется собственный redirect‑домен и логи кликов для единообразной отчётности. Если вы строите трекинг, держите его минимальным: сервис редиректов + приём событий.

Шаблоны: реализуйте рабочий процесс редактирования, но подумайте о интеграции зрелого HTML‑редактора для писем (или хотя бы рендеринга MJML). HTML для email нетерпим к ошибкам; аутсорсинг редактора уменьшит нагрузку поддержки.

Базовая архитектура: монолит + очередь против сервисов

Для MVP хорошо подходит модульный монолит:

- Веб‑приложение (админка + публичные эндпоинты)

- Worker‑процесс для фоновых задач

- Очередь сообщений для задач отправки и вебхуков

Разделяйте на сервисы позже, только если масштаб или организационные границы этого потребуют (например, отдельный сервис трекинга или приёма вебхуков).

Хранилища данных: «источник правды» vs поток событий

Используйте реляционную БД как систему учёта для тенантов, пользователей, аудиторий, кампаний, шаблонов, расписаний и состояния подавления.

Для отправки и событий трекинга планируйте append-only event store/log (например, отдельная таблица с партиционированием по дате или специализированный лог). Цель — принимать высокообъёмные события, не замедляя ядро CRUD.

Фоновые задачи, которые нужно запланировать

- Планирование (фан‑аут получателей кампаний в задачи отправки)

- Контроль скорости и троттлинг провайдера

- Повторы с бэкоффом и идемпотентные ключи

- Обработка отскоков/жалоб из вебхуков

- Суточные агрегации (сводки по доставляемости и кампаниям)

Мульти‑тенантные решения

Если вы поддерживаете несколько брендов/клиентов, определите мульти‑тенантность рано: доступ к данным в границах тенанта, отдельные домены отправки и правила подавления на тенанта. Даже если вы стартуете с одного клиента, проектируйте схему так, чтобы добавление tenant_id позже не стало переработкой.

Ускорение разработки (без привязки)

Если ваша главная цель — быстро выпустить рабочий менеджер кампаний (UI, БД, фоновые воркеры и вебхуки), платформы вида «vibe‑coding» вроде Koder.ai помогут прототипировать и итеративно развиваться, сохраняя контроль над архитектурой. Вы можете описать систему в режиме планирования, сгенерировать React‑фронтенд с Go + PostgreSQL бэкендом и затем экспортировать исходники, когда будете готовы владеть репозиторием и пайплайном deploy.

Это особенно полезно для «клеевых» частей — админка, CRUD сегментации, очереди отправки и приём вебхуков — пока вы по‑прежнему полагаетесь на ESP для критичных моментов доставляемости.

Модель данных для контактов, кампаний и событий

Чёткая модель данных — разница между «мы отправили» и «мы можем точно объяснить, что случилось, кому и почему». Вам нужны сущности, которые поддерживают сегментацию, соответствие и надёжную обработку событий, не загоняя себя в тупик.

Основные сущности (и их связи)

Как минимум, заведите эти первоклассные таблицы/коллекции:

- Users: люди, которые входят в систему.

- Workspaces: аккаунты/организации. Большинство объектов принадлежат workspace.

- Audiences: логические списки (например, «Newsletter», «Customers»).

- Contacts: отдельные получатели.

- Segments: сохранённые правила, выбирающие контакты из аудитории.

- Campaigns: «что мы собираемся отправить» (контент + настройки).

- Sends: запись исполнения для конкретного прогона кампании.

- Events: временная шкала «что произошло» (delivery, bounce, unsubscribe и т.д.).

Типичная схема: Workspace → Audience → Contact, и Campaign → Send → Event, где Send также ссылается на снимок аудитории/сегмента, использованный при отправке.

Поля контакта: сохраняйте идентичность и историю

Рекомендуемые поля контакта:

email (нормализованный + в нижнем регистре), опционально namestatus (например, active, unsubscribed, bounced, complained, blocked)source (импорт, API, имя формы, интеграция)consent (не просто булево): храните consent_status, consent_timestamp, consent_sourceattributes (JSON/пользовательские поля для сегментации: тариф, город, теги)- временные метки:

created_at, updated_at, и желательно last_seen_at / last_engaged_at

Избегайте удаления контактов «ради чистоты». Меняйте статус и сохраняйте запись для соответствия и отчётности.

Поля кампании и отправки: разделяйте контент и исполнение

Для кампаний храните:

subject, from_name, from_email, reply_totemplate_version (неизменяемая ссылка на снимок шаблона)tracking_options (включен/выключен трекинг открытий/кликов, дефолтные UTM)

А операционная запись send должна содержать:

scheduled_at, started_at, completed_at- цель: id аудитории + id сегмента, плюс сохранённый «segment query» как снимок

- счётчики: предполагаемые получатели, отправлено, доставлено, неудач

Модель событий: одна таблица, много типов, строгий аудит

Храните события как append-only поток с консистентной формой:

event_type: delivered, opened, clicked, bounced, complained, unsubscribed- внешние ключи:

send_id, contact_id (и опционально message_id)

- метаданные: временная метка, IP/юзер‑агент (где применимо), коды отскоков, URL клика

- поля идемпотентности: id события провайдера + хеш для предотвращения дубликатов

Проектирование для аудита

Для ключевых объектов (contacts, campaigns, segments) добавьте created_by, updated_by и рассмотрите маленькую таблицу change log, фиксирующую кто что изменил, когда и до/после‑значения. Это сильно упрощает поддержку, запросы соответствия и расследования по доставляемости.

Управление аудиторией, сегментация и согласия

Управление аудиторией — место, где приложение либо заслуживает доверие, либо создаёт проблемы. Обращайтесь с контактами как с долговечными записями с понятными правилами добавления, обновления и права на получение почты.

Импорты без «загрязнения» списков

Импорт CSV должен быть простым для пользователя, но строгим «за кулисами».

Проверяйте обязательные поля (хотя бы email), нормализуйте регистр/пробелы и отклоняйте явно неверные адреса. Добавьте правила дедупликации (обычно по нормализованному email) и решите политику при конфликте: перезаписывать только пустые поля, всегда перезаписывать или «спрашивать при импорте».

Маппинг полей важен: реальные таблицы хаотичны («First Name», «fname», «Given name»). Позвольте пользователям сопоставлять колонки с известными полями и создавать кастомные поля при необходимости.

Сегментация: правила, а не manual‑копии

Сегменты работают лучше как сохранённые правила, которые обновляются автоматически. Поддерживайте фильтры по:

- Атрибутам (локация, тариф, источник регистрации)

- Вовлечённости (открывал за последние 30 дней, кликал в кампанию X)

- Тегам (VIP, участник вебинара)

- Кастомным фильтрам (любое пользовательское поле + операторы)

Делайте сегменты понятными: показывайте превью‑количество и «почему включён» с разбором для примера контакта.

Согласия и предпочтения на уровне контакта

Храните согласие как первоклассные данные: статус (opted‑in, opted‑out), временная метка, источник (форма, импорт, API) и, когда важно, к какому списку/цели оно относится.

Центр предпочтений должен позволять людям отписываться от отдельных категорий, оставаясь подписанными на другие, и каждое изменение должно быть аудируемым. Ссылайтесь на workflow предпочтений там, где это описано, например /blog/compliance-unsubscribe.

Международные детали, которые сокращают ошибки

Имена и адреса не одинаковы для всех стран. Поддерживайте Unicode, гибкие поля имени, адреса ориентированные по стране и часовую зону на уровне контакта для отправок вроде «9:00 по местному времени».

Проверки права на отправку перед каждой отправкой

Перед постановкой в очередь получателей фильтруйте только допустимых контактов: не отписанных, не в списках подавления и с валидным согласием для этого типа сообщения. Показывайте правило в UI, чтобы пользователи понимали, почему некоторые контакты не получат кампанию.

Составление писем: шаблоны, превью и проверка контента

Даже идеальная pipeline доставки может не сработать, если контент трудно читать или в нём отсутствуют обязательные элементы. Сделайте составление частью продукта: пусть «хорошая почта» будет настройкой по умолчанию.

Масштабируемые шаблоны (блоки + версионирование)

Начните с системы шаблонов из повторно используемых блоков — header, hero, текст, кнопка, grid продуктов, footer — чтобы кампании были единообразны.

Добавьте версионирование шаблонов и блоков. Редакторы должны уметь:

- создавать новую версию («Holiday footer v3») не перезаписывая старую

- видеть, где используется блок («используется в 12 шаблонах»)

- откатывать изменения, если что‑то сломало рендер

Включите test sends на уровне шаблона и на уровне кампании: отправьте шаблон себе, прежде чем привязывать к кампании, и отправьте черновик кампании на внутренний список перед расписанием.

Опции редактора: выбирайте по пользователям

Большинство систем поддерживают несколько режимов редактирования:

- Чистый HTML для продвинутых пользователей и импортированных дизайнов

- Drag‑and‑drop для скорости и защитных ограничений (строгая сетка)

- Markdown→HTML для контентных рассылок (быстро и предсказуемо)

Какой бы режим вы ни выбрали, храните «источник» (HTML/Markdown/JSON блоки) и рендеренный HTML отдельно, чтобы можно было перемерджить/перерендерить после фикс‑патча.

Превью и plain‑text

Давайте превью для распространённых брейкпоинтов (desktop/mobile) и учтите клиентские особенности: переключатели вьюпорта, симуляцию тёмной темы и опцию «показать границы таблиц».

Всегда генерируйте и позволяйте редактировать plain‑text версию. Это важно для доступности, уменьшает трения с некоторыми спам‑фильтрами и лучше для пользователей, предпочитающих текст.

Переписывание ссылок + проверка контента

Если вы делаете трекинг кликов, переписывайте ссылки читаемо (с сохранением UTM) и показывайте цель при наведении. Сохраняйте внутренние ссылки относительными в UI приложения (например, /blog/template-guide).

Перед отправкой выполняйте проверки:

- спам‑триггер фразы и чрезмерные восклицания/капс

- битые ссылки и отсутствующий alt у ключевых изображений

- отсутствие адреса для отписки и данных компании в футере

- несогласованность «from» имени/адреса и настроек кампании

Делайте чекер действенным: подсвечивайте точный блок, предлагайте исправления и классифицируйте как «must fix» vs «warning».

Pipeline отправки: очереди, планирование и контроль скорости

Превратите объём работ в план разработки

Опишите объём и архитектуру почтового приложения в режиме планирования Koder.ai и быстро вносите изменения.

Пайплайн отправки — это «транспортная система» вашего приложения: он решает, как письмо отправляется, когда оно выходит и как быстро нарастать, не вредя доставляемости.

Выбор метода отправки

Большинство приложений стартуют с провайдера API (SendGrid, Mailgun, SES, Postmark), потому что вы получаете масштабирование, вебхуки обратной связи и инструменты по репутации с меньшими усилиями. SMTP‑реле подходят для совместимости с существующими системами. Самостоятельный MTA даёт максимальный контроль, но добавляет операционные расходы (warm‑up IP, обработка bounce/abuse, мониторинг).

Модель данных должна трактовать отправительский канал как настраиваемый «delivery channel», чтобы позже можно было менять метод без переписывания кампаний.

Архитектура с очередью (и защитными механизмами)

Не отправляйте напрямую из веб‑запроса. Ставьте в очередь задачи на уровне получателя (или маленькие батчи) и пусть воркеры занимаются доставкой.

Ключевые механики:

- Ограничение скорости: глобальные лимиты плюс лимиты на отправителя, на кампанию и на домен получателя.

- Бэкофф и повтор: временные ошибки (4xx, таймауты) повторяются с экспоненциальным бэкоффом; постоянные ошибки (жёсткие отскоки) прекращают попытки.

- Идемпотентность: предотвращайте дубликаты при повторном выполнении. Используйте ключ вроде

{campaign_id}:{recipient_id}:{variant_id}.

Планирование и троттлинг, учитывающие папку "Входящие"

Планирование должно поддерживать часовые пояса (храните предпочитаемую зону пользователя; конвертируйте в UTC для исполнения). Для доставляемости троттлите по доменам получателей (например, gmail.com, yahoo.com). Это даёт возможность замедлять «горячие» домены без блокировки всей кампании.

Практичный подход — поддерживать «бакеты» доменов с независимыми token‑bucket лимитами и динамически настраивать их при росте дефереов.

Раздельные потоки для защиты репутации

Разделяйте транзакционные и маркетинговые потоки (по возможности отдельные субдомены и/или IP‑пулы). Тогда массовая маркетинговая кампания не будет задерживать критичные транзакционные письма.

Логирование результата на уровне получателя

Храните неизменяемый трек на каждого получателя: queued → sent → delivered/soft bounce/hard bounce/complaint/unsubscribe. Это помогает поддержке («почему я не получил?»), аудитам соответствия и корректному поведению списков подавления.

Основы доставляемости: SPF, DKIM, DMARC и домены

Доставляемость начинается с доказательства почтовым провайдерам, что вам разрешено отправлять от имени домена. Три основных проверки — SPF, DKIM и DMARC — плюс корректная настройка доменов.

SPF (кто может отправлять)

SPF — это DNS‑запись, перечисляющая сервера, которым разрешено отправлять почту от вашего домена. Практический вывод: если ваше приложение (или ESP) отправляет от yourbrand.com, SPF должен включать провайдера, которого вы используете.

UI должен генерировать значение SPF (или сниппет для include) и явно предупреждать пользователей не создавать несколько SPF‑записей (распространённая ошибка конфигурации).

DKIM (целостность сообщения)

DKIM добавляет криптографическую подпись к каждому письму. Публичный ключ хранится в DNS; провайдер использует его, чтобы подтвердить, что письмо не было изменено и связано с вашим доменом.

В приложении предложите «Создать DKIM» для каждого отправляемого домена и показывайте точный DNS‑host/value для копирования.

DMARC (политика + отчётность)

DMARC говорит почтовым сервисам, что делать, если SPF/DKIM не проходят проверку — и куда отправлять отчёты. Начните с мониторинговой политики (часто p=none) чтобы собирать отчёты, затем ужесточайте до quarantine или reject после стабилизации.

DMARC — это также про выравнивание: домен в видимом From должен быть выровнен с SPF и/или DKIM.

Выравнивание доменов, return‑path и tracking‑домены

Поощряйте пользователей держать From‑домен согласованным с аутентифицированным доменом. Если провайдер позволяет настроить custom return‑path (bounce‑домен), рекомендируйте использовать домен той же организации (например, mail.yourbrand.com) для повышения доверия.

Для трекинга кликов/открытий поддерживайте custom tracking domain (CNAME вроде track.yourbrand.com). Требуйте TLS (HTTPS) и автоматически проверяйте статус сертификата, чтобы избежать битых ссылок и предупреждений браузера.

Автоматическая проверка и предупреждения

Сделайте кнопку «Verify DNS», которая проверяет распространение и помечает:

- Отсутствие SPF/DKIM/DMARC

- Наличие нескольких SPF‑записей

- DMARC есть, но не выровнен

- Tracking‑домен некорректно настроен или нет валидного TLS

Ссылайтесь на чеклист вроде /blog/domain-authentication-checklist для ускорённого решения проблем.

Обработка отскоков, жалоб и отписок

Запустите прозрачную отчётность по доставляемости

Генерируйте отчёты по доставкам, отказам, жалобам, отпискам и производительности по доменам.

Если вы не относитесь к отскокам, жалобам и отпискам как к важной продуктовой функции, они тихо подорвут доставляемость. Цель проста: принимать каждое событие от провайдера, нормализовать в единый внутренний формат и автоматически и быстро применять правила подавления.

Приём событий через вебхуки (ожидайте дубликатов)

Большинство провайдеров отправляет вебхуки для delivered, bounced, complained и unsubscribed. Ваш endpoint должен быть:

- Идемпотентным: одно и то же событие может прийти несколько раз, не по порядку или с повторами

- Быстрым: подтверждайте провайдера быстро (обычно в пределах секунд), а обработку делайте асинхронно

Распространённый подход — сохранять уникальный provider event ID (или хеш стабильных полей) и игнорировать повторы. Также логируйте сырой payload для аудита/отладки.

Нормализация событий провайдеров в единый формат

Разные провайдеры называют одно и то же по‑разному. Нормализуйте в внутреннюю модель, например:

event_type: delivered | bounce | complaint | unsubscribeoccurred_atprovider, provider_message_id, provider_event_idcontact_id (или email), campaign_id, send_idbounce_type: soft | hard (если применимо)reason / smtp_code / category

Это делает отчёты и подавление сопоставимыми при смене провайдера.

Правила подавления: мягкие vs жёсткие отскоки

Обрабатывайте жёсткие отскоки (некорректный адрес, несуществующий домен) как немедленное подавление. Для мягких отскоков (полный ящик, временная ошибка) подавляйте только после порога — например, «3 мягких отскока в течение 7 дней» — затем либо временно охладите, либо подавляйте навсегда в зависимости от вашей политики.

Храните подавление на уровне идентичности email (email + домен), а не только по кампании, чтобы один плохой адрес не пытался отправляться снова и снова.

Жалобы и отписки: немедленное подавление

Жалобы (feedback loops) — сильный негативный сигнал. Применяйте мгновенное подавление и прекращайте все будущие отправки этому адресу.

Отписки также должны вступать в силу немедленно и глобально для обещанного уровня списка. Храните метаданные отписки (источник, временная метка, кампания), чтобы поддержка могла ответить на «почему я перестал получать письма?» без догадок.

При желании свяжите поведение подавления с пользовательской страницей настроек (например, /settings/suppression), чтобы команды понимали, что происходит за кулисами.

Трекинг открытий, кликов и конверсий (с оговорками)

Трекинг помогает сравнивать кампании и замечать проблемы, но легко переинтерпретировать числа. Делайте аналитику полезной для принятия решений — и честной относительно неопределённости.

Трекинг открытий: полезно, но всё более неточно

Открытия обычно фиксируются пиксель‑изображением. Когда клиент загружает картинку, вы фиксируете open.

Ограничения:

- Многие клиенты блокируют изображения по умолчанию, поэтому реальное прочтение может выглядеть как «нет открытия».

- Фичи приватности (например, Apple Mail Privacy Protection) могут предварительно загружать изображения, создавая фальшивые открытия.

Практика: рассматривайте открытия как направляющий сигнал (например, «этот subject сработал лучше»), но не как доказательство внимания.

Трекинг кликов: редиректы, UTM и фильтрация ботов

Клики более пригодны для действий. Обычная схема: заменить ссылки на tracking URL (ваш redirect‑сервис), затем редиректнуть на окончательную цель.

Лучшие практики:

- Добавляйте UTM‑параметры (source, medium, campaign) для атрибуции в аналитике

- Добавьте базовую фильтрацию ботов (известные user‑agent сканеров, «клик сразу после доставки», повторяющиеся хиты без cookie). Ничего не ловите стопроцентно, но можно уменьшить явное искажение.

Храните статистику по ссылкам и timelines вовлечённости

Моделируйте аналитику на двух уровнях:

- Статистика по ссылке (уникальные клики, всего кликов, первый/последний клик) для отчётов по кампании

- Таймлайн вовлечённости на получателя (delivered → открыт? → кликнул → конвертировал) для сегментации и follow‑up

Будьте прозрачны в UI: «unique» — это best‑effort, и «open rate» не равно фактическому чтению.

Конверсии и чего метрики не доказывают

Если вы отслеживаете конверсии (покупка, регистрация), связывайте их через UTM или лёгкий сервер‑side эндпоинт. Однако атрибуция не идеальна (разные устройства, отсроченные действия, блокировщики).

Экспорты и API

Давайте CSV‑экспорты и API для событий и агрегированных метрик, чтобы команды могли использовать BI‑инструменты. Делайте эндпоинты простыми (по кампании, диапазону дат, получателю) и документируйте лимиты в /docs/api.

Мониторинг, отчётность и оповещения о доставляемости

Вы не улучшите доставляемость, если не видите, что происходит. Мониторинг должен быстро отвечать на два вопроса: принимают ли сообщения почтовые сервисы, и вовлекаются ли получатели. Делайте отчёты так, чтобы нетехнический маркетолог видел проблему за минуты, а не часы.

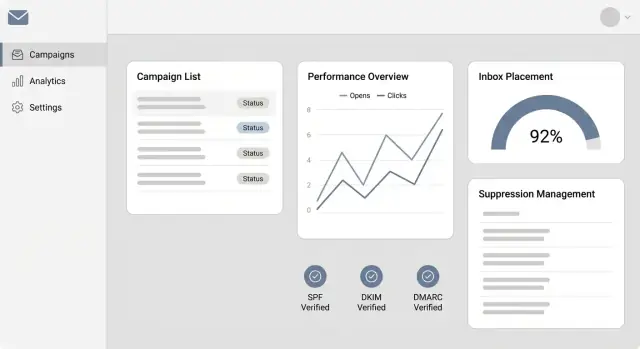

Дашборды, которые рассказывают правду

Начните с простого панеля «здоровье доставляемости», который комбинирует:

- Delivery rate (accepted vs bounced)

- Complaint rate (spam reports)

- Unsubscribe rate

- Тренды вовлечённости (открытия/клики при доступных данных)

- Топ‑кампании и крупнейшие изменения week‑over‑week

Избегайте красивых, но вводящих в заблуждение графиков. Кампания с высоким open‑rate, но растущими жалобами — это будущая проблема блокировок.

Сигналы попадания во входящие (не выдавая себя за абсолютную правду)

Реальное попадание во входящие трудно измерить напрямую. Используйте прокси‑метрики:

- Всплески жёстких отскоков (плохое качество списка или внезапные блокировки)

- Всплески жалоб (проблемы с контентом/таргетингом)

- Отказы/троттлинг (провайдер замедляет вас)

Если вы интегрируете фидбеки провайдеров или postmaster‑инструменты, рассматривайте их как сигналы, а не как абсолютную истину.

Оповещения, которые будят нужных людей

Алерты должны быть действенными и привязаны к порогам и окнам времени:

- Всплеск отскоков по кампании или домену отправителя

- Всплеск жалоб (особенно выше 0.1% в зависимости от объёма)

- Сбой аутентификации (SPF/DKIM/DMARC)

- Простой вебхуков или накопление бэклога событий (пробелы в трекинге могут скрывать инциденты)

Посылайте оповещения на email + Slack и давайте прямую ссылку на отфильтрованный вид (например, /reports?domain=gmail.com&window=24h).

Представления по доменам получателей

Разбивайте метрики по доменам (gmail.com, outlook.com, yahoo.com). Троттлинг или блокировка обычно начинается с одного провайдера. Показывайте скорость отправки, деферы, отскоки и жалобы по домену, чтобы быстро локализовать, где замедлить или приостановить отправки.

Журнал инцидентов для институциональной памяти

Добавьте лог инцидентов с временными метками, зоной (кампания/домен), симптомами, предполагаемой причиной, принятыми действиями и результатом. Со временем это станет вашим playbook и позволит повторно решать уже решённые проблемы.

Безопасность, приватность и меры соответствия

Постройте MVP, начав бесплатно

Начните на Koder.ai и проверьте рабочий процесс прежде чем перейти на Pro или Business.

Безопасность и соответствие не опции для приложения — они определяют, как вы храните данные, как отправляете и что вам позволено делать с информацией получателей.

Безопасность аккаунтов (кто что может делать)

Начните с понятных ролей и прав: например, «Owner», «Admin», «Campaign Creator», «Viewer» и ограниченной роли «API‑only» для интеграций. Делайте рискованные действия явными и аудируемыми (экспорт контактов, смена доменов отправки, редактирование списков подавления).

Добавьте 2FA для интерактивных пользователей и рассматривайте API‑доступ как полноценную функцию: скопленные ключи с областью действия, ротация, срок годности и права на ключ. Для корпоративных клиентов добавьте IP‑whitelisting для админки и API.

Защита данных (как вы храните данные)

Шифруйте чувствительные данные в покое (особенно идентификаторы контактов, метаданные согласий и любые кастомные поля). Держите секреты вне БД: используйте менеджер секретов для SMTP‑учётных данных, signing‑secrets вебхуков и ключей шифрования.

Применяйте принцип минимальных прав: «сервис отправки» не должен уметь читать полные экспорты контактов, отчётные джобы не должны писать в биллинг. Логируйте доступ к чувствительным эндпоинтам и экспортам, чтобы клиенты могли расследовать подозрительную активность.

Приватность и соответствие (что нужно соблюдать)

Отписки должны быть немедленными и надёжными. Храните записи подавления (отписки, отскоки, жалобы) в долговечном списке подавления, удерживайте их достаточно долго, чтобы предотвратить случайную повторную отправку, и храните доказательства: временная метка, источник (клик по ссылке, webhook, действие админа) и кампания.

Отслеживайте согласия так, чтобы можно было доказать что, когда и как пользователь согласился (форма, импорт, API). Для основ аутентификации и доверия см. также /blog/email-authentication-basics.

Безопасные значения по умолчанию (защита новых отправителей)

Уважайте лимиты отправки и предоставьте «безопасный режим» для новых аккаунтов: низкие дневные капы, принудительный warm‑up, предупреждения перед большими рассылками. Сопровождайте это прозрачной информацией о планах и путях апгрейда на /pricing.

От MVP в прод: тестирование, запуск и последующие функции

Первый релиз должен доказать полный цикл: создать аудиторию, отправить реальную кампанию и корректно обработать всё, что по ней произошло. Если вы не доверяете потоку событий (отскоки, жалобы, отписки), у вас нет продакшна.

Чеклист MVP («минимально завершённый» цикл)

Стремитесь к узкому набору функций, которые поддерживают реальное использование:

- Импорт контактов (CSV + базовая валидация), хранение статуса согласия и применение списка подавления

- Создание шаблона, превью и тестовая отправка себе

- Планирование и отправка кампании через pipeline (очереди + контроль скорости)

- Приём вебхуков от провайдера для событий доставки (bounce, complaint, unsubscribe) и обновление статуса контакта

- Базовые отчёты: отправлено, доставлено, отскоки, жалобы, отписки (по кампании)

План тестирования, чтобы избежать неприятных сюрпризов

Обращайте особое внимание на сегментацию и обработку вебхуков.

- Unit‑тесты: правила сегментации, логика согласий, приоритеты подавления, обработка отписок

- Интеграционные тесты: подписи вебхуков, идемпотентность (дубликаты событий), мэппинг провайдерских событий в вашу схему

- Нагрузочные тесты: пропускная способность очереди, пределы конкуренции, «горячие» места в БД и поведение повторов при замедлении провайдера

Операционный план (что поддерживает систему)

Стабильность в проде — это в основном операции:

- Структурированные логи с correlation IDs (

campaign_id, message_id)

- Метрики и алерты (глубина очереди, скорость отправки, ошибки, лаг вебхуков)

- Бэкапы и тренировки по восстановлению БД

- Чёткие политики повторов и dead‑letter очереди для «отравленных» сообщений

- Runbook’ы: «накопление вебхуков», «отправка приостановлена», «высокий уровень жалоб», «внезапный всплеск отскоков»

Подход к релизу и безопасное масштабирование

Начните с внутренних рассылок, затем небольшой пилот‑кохорт и постепенно увеличивайте объёмы. Введение консервативных лимитов сначала и их расширение только при стабильных показателях отскоков/жалоб. Держите «kill switch» для глобальной паузы отправок.

Следующие функции (планировать, но не блокировать запуск)

Когда основной цикл надёжен, добавьте A/B‑тесты, автоматические сценарии, центр предпочтений и мультиязычные шаблоны. Лёгкий onboarding‑гайд на /blog/deliverability-basics снизит ошибки новых отправителей.

Если вы быстро итеративно развиваетесь, фичи вроде snapshots и rollback помогут снижать риск при изменениях сегментации, логики подавления или обработки вебхуков. (Например, Koder.ai поддерживает snapshots, что полезно при масштабировании от MVP в прод.)