15 авг. 2025 г.·8 мин

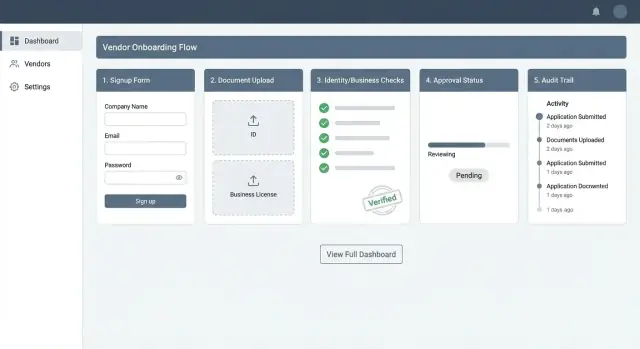

Как создать веб‑приложение для онбординга и верификации поставщиков

Узнайте, как спланировать, спроектировать и построить веб‑приложение для онбординга и верификации поставщиков: рабочие процессы, KYB/KYC, документы, утверждения и готовые к аудиту записи.

Что делает веб‑приложение для онбординга и верификации поставщиков

Веб‑приложение для онбординга и верификации поставщиков превращает «мы хотим работать с этим поставщиком» в «этот поставщик одобрен, корректно настроен и готов к выплатам» — без бесконечных переписок по почте, разбросанных PDF и ручного копирования/вставки.

Цель: быстрее и с контролем

Главная цель — скорость и контроль. Поставщики должны предоставить корректные данные с первого раза, а внутренние команды — проверять их эффективно и последовательно.

Хорошо спроектированное приложение обычно сокращает:

- обмен письмами («Не могли бы вы повторно прислать сертификат?»)

- дублирование ввода данных в ERP/бухгалтерию

- время до утверждения для низкорисковых стандартных поставщиков

Онбординг vs верификация: что входит

Эти термины часто используются взаимозаменяемо, но это разные части одного процесса:

- Онбординг собирает и организует информацию о поставщике: данные компании, контакты, адреса, налоговые формы, реквизиты для выплат, страховые сертификаты и обязательные политики.

- Верификация подтверждает эту информацию: проверяет существование компании, бенефициарных владельцев (где требуется), проводит скрининг по санкциям/списки, подтверждает налоговые идентификаторы и проверяет корректность банковских данных.

На практике ваше приложение должно поддерживать оба аспекта: структурированный сбор данных (онбординг) и автоматические и ручные проверки (верификация).

Кто выигрывает (и как)

Единый процесс помогает нескольким командам работать с единой источником правды:

- Закупки получают понятный статус («приглашён / в процессе / одобрен») и меньше задержек.

- Финансы/Accounts Payable получают точные платежные реквизиты и чищею мастер‑карту поставщиков.

- Compliance/Risk применяют согласованные проверки, документируют решения и эскалируют спорные случаи.

- Поставщики получают понятный портал для отправки данных, загрузки документов и отслеживания недостающих элементов.

Что вы построите: портал + админ‑консоль + проверки

К концу этого руководства вы фактически создадите три связанных компонента:

- Портал поставщика для приглашений, заполнения форм и загрузки документов.

- Админ‑консоль для оценки поданных данных, запроса изменений, утверждения/отклонения и ведения внутренних заметок.

- Проверки верификации (автоматизированные где возможно) и понятный путь для ручной проверки, когда система помечает риск или недостающие данные.

Вместе эти элементы создают повторяемый рабочий процесс онбординга поставщиков, который проще управлять, удобнее аудитировать и легче для заполнения поставщиками.

Начните с требований: типы поставщиков, регионы и желаемые результаты

Прежде чем проектировать экраны или выбирать инструменты для проверки, проясните кто ваши поставщики и что означает «завершено». Веб‑приложение для онбординга успешно, когда последовательно собирает нужную информацию, выносит понятное решение и устанавливает ожидания для поставщиков и внутренних ревьюеров.

1) Сгруппируйте типы поставщиков

Определите начальные категории поставщиков, которые вы будете поддерживать — от этого зависят данные и шаги верификации:

- Физические лица / индивидуальные предприниматели: часто требуется личная идентификация и подтверждение возможности получать платежи.

- Малый бизнес: может иметь ограниченный набор документов, неформальную структуру и быстрее нуждаться в поддержке.

- Крупные компании: обычно больше документов, несколько контактов и более строгие договорные требования.

Держите список коротким на старте — добавляйте пограничные случаи позже, на основе реальных заявок.

2) Определите статусы и их значение

Определите небольшой набор согласованных статусов, на которых будет базироваться поток утверждений:

- Одобрен: поставщик может проводить операции; оставшиеся шаги не блокируют работу.

- Отклонён: поставщик не может проводить операции; указывайте коды причин для отчётности.

- Требуются дополнительные данные: данные или документы отсутствуют/неясны; требуется действие поставщика.

Решите, нужны ли вам промежуточные состояния, например «На проверке» или «Ожидает верификации», чтобы управлять ожиданиями.

3) Выберите документы и поля по типу поставщика

Составьте чек‑лист для каждого типа: профиль, данные бизнеса, владельцы/контролёры (если применимо), налоговые формы и банковские реквизиты для выплат.

Будьте конкретны в отношении обязательных и опциональных полей, форматов файлов и региональных альтернатив (например, разные регистрационные документы по странам).

4) Учитывайте ограничения: регионы, языки и сроки

Перечислите страны/регионы, где вы будете работать, поддерживаемые языки и целевые сроки ответа (например «мгновенные предварительные проверки, ручная проверка в течение 24 часов»). Эти ограничения формируют правила валидации, штат и пользовательские сообщения.

Основы комплаенса: KYB/KYC, санкции, налог и банковские проверки

Требования комплаенса — это разница между гладкой настройкой поставщика и бесконечной переделкой. Прежде чем строить формы и рабочие процессы, решите, какие проверки вы обязаны запускать, когда их запускать и что означает «прошёл».

Основы KYB (компании)

Know Your Business (KYB) подтверждает, что поставщик — реальная, законно зарегистрированная организация, и помогает понять, кто за ней стоит. Типичные KYB‑проверки включают:

- данные регистрации компании (юридическое название, регистрационный номер, дата регистрации, статус)

- проверка зарегистрированного и фактического адреса

- информация о бенефициарных владельцах (кто фактически владеет или контролирует бизнес)

Даже если провайдер вернул «verified», сохраняйте доказательства (источник, отметка времени, ID ссылки), на которые вы опирались, чтобы можно было объяснить решение позже.

Основы KYC (лица, связанные с бизнесом)

Если задействованы физические лица — бенефициарные владельцы, директора, уполномоченные подписанты — может потребоваться KYC (верификация личности). Обычные шаги: сбор юридического имени, даты рождения (где разрешено) и проверка по документу, удостоверяющему личность, или альтернативный метод проверки.

Скрининг по санкциям, PEP и спискам наблюдения

Если ваша программа требует, проводите проверку компании и релевантных лиц по спискам санкций, базам PEP (политически значимых лиц) и другим watchlist’ам.

Заранее определите правила обработки совпадений (например: авто‑очистка низкоуровневых совпадений, направление потенциальных совпадений на ручную проверку).

Налог и проверка банковских реквизитов

Обычно поставщика нельзя оплачивать до тех пор, пока налоговые и банковские данные не валидированы:

- Налоги: W‑9/W‑8 (США), VAT‑ID (ЕС/Великобритания), местные аналоги

- Банковские: форматы IBAN/маршрутизации/номер счёта, проверки соответствия имени владельца счета (где доступны)

Обязательно vs условно (избегайте избыточного сбора данных)

Делайте поля условными в зависимости от региона, типа поставщика, способа оплаты и уровня риска. Например, низкорисковому локальному поставщику может не требоваться информация о бенефициарных владельцах, тогда как для высокорискового трансграничного поставщика — необходимо.

Это делает портал короче, повышает процент завершения и одновременно соответствует требованиям комплаенса.

Проектирование полного процесса (от приглашения до утверждения)

Поток онбординга должен быть линейным для поставщика и давать вашей команде чёткие контрольные точки для верификации и принятия решения. Цель — уменьшить переписку и поймать риск на ранних шагах.

1) Регистрация поставщика: по приглашению, самообслуживание или оба варианта

Большинство команд поддерживают два пути входа:

- Ссылки‑приглашения для известных поставщиков (закупки создают запись, поставщик её заполняет). Ссылки должны быть одноразовыми, с ограничением по времени и привязаны к email.

- Саморегистрация для маркетплейсов или открытых программ. Добавьте базовую защиту от спама (верификация email, лимиты по частоте) и заранее объясните требуемые документы.

Если вы поддерживаете оба варианта, стандартизируйте последующие шаги, чтобы отчётность и ревью оставались единообразными.

2) Пошаговый онбординг (постепенное раскрытие)

Используйте пошаговую последовательность с видимым индикатором прогресса. Типичная последовательность:

- Профиль: контактное лицо, роль, предпочитаемый язык.

- Данные компании: юридическое название, регистрационный номер, адрес, бенефициарные владельцы при необходимости.

- Документы: сертификаты, удостоверения личности, подтверждение адреса, налоговые формы.

- Выплаты: банковские реквизиты, метод выплат, соотнесение имени бенефициара.

Автосохранение черновиков и возможность вернуться позже существенно снижают отказы.

3) Верификация: автоматические проверки + ручная проверка

Запускайте автоматические проверки, как только достаточно данных доступно (не только в конце процесса). Исключения отправляйте на ручную проверку: несовпадения имён, неясные документы, высокорисковые регионы или совпадения по санкциям, требующие подтверждения аналитика.

4) Процесс утверждения: закрываем петлю с поставщиком

Моделируйте решения как Одобрить / Отклонить / Требуется дополнительная информация. Когда чего‑то не хватает, отправляйте задачевую просьбу («Загрузите налоговую форму», «Подтвердите владельца счёта») с дедлайном, а не общим письмом.

5) Постоянный мониторинг после утверждения

Онбординг не заканчивается на одобрении. Отслеживайте изменения (новый банк, обновление адреса, изменения в структуре собственности) и планируйте периодическую повторную верификацию по риску — например, ежегодно для низкого риска, ежеквартально для высокого и немедленно при критических изменениях.

Пользовательский опыт: портал поставщика vs админ‑консоль

Приложение для онбординга выигрывает или проигрывает по двум интерфейсам: портал поставщика (скорость и ясность) и внутренняя консоль ревьюеров (контроль и последовательность). Рассматривайте их как отдельные продукты с разными целями.

Портал поставщика: уменьшите усилия, увеличьте уверенность

Поставщики должны завершать всё без отправки PDF по почте. Основные страницы обычно включают:

- Аккаунт: регистрация/принятие приглашения, пароль/SSO опции, настройка MFA.

- Профиль компании: юридическое название, регистрационный номер, адреса, бенефициарные владельцы (если требуется) и контакты.

- Загрузка документов: чёткие требования по типу/региону, рекомендации по размеру файла и допустимые форматы.

- Статус: простая временная шкала (Отправлено → На проверке → Требуются изменения → Одобрено/Отклонено) с указанием следующих шагов.

Делайте формы удобными для мобильных (крупные поля, загрузка камеры, автосохранение) и доступными (ярлыки, навигация с клавиатуры, сообщения об ошибках с объяснением, как исправить).

По возможности показывайте примеры допустимых документов и объясняйте, зачем нужно то или иное поле, чтобы снизить отказы.

Админ‑консоль: быстрые решения и строгий контроль

Внутренним пользователям нужно рабочее пространство, ориентированное на задачу:

- Очередь: приоритетный список с фильтрами (уровень риска, регион, SLA, недостающие элементы).

- Профиль поставщика: консолидированный вид данных, результатов проверок и документов.

- Решение: одобрить, отклонить или запросить изменения с структурированными причинами.

- Заметки и история: комментарии ревьюеров, вложения и полный таймлайн активности.

Роли, уведомления и копии для аудита

Используйте ролевой доступ для разделения обязанностей (например, «Запросивший», «Ревьюер», «Утвердитель», «Финансы»). Уведомления должны быть шаблонными (email/SMS/in‑app), с ясными CTA и хранить копии для аудита того, что и когда было отправлено — особенно для «запрошено изменение» и финальных решений.

Модель данных: что нужно хранить (и зачем)

Вносите изменения без риска

Экспериментируйте безопасно с помощью снимков и откатом при изменении требований.

Успех приложения во многом зависит от модели данных. Если вы храните только «загруженные документы» и один флаг «одобрено/отклонено», вы быстро столкнётесь с проблемами при изменении требований, запросах аудиторов или добавлении новых проверок.

Основные сущности (ваш «источник правды»)

Начните с чёткого разделения между компанией‑поставщиком и пользователями портала.

- Organization (поставщик): юридические названия, регистрационные номера, налоговые идентификаторы, тип бизнеса, страны ведения деятельности.

- User: учётные записи пользователей поставщиков и внутренние ревьюеры (с ролями/правами).

- Addresses: зарегистрированный адрес, фактический адрес, почтовый — храните отдельно, чтобы поддерживать разные страны и форматы.

- Documents: сначала метаданные (тип, издатель, даты выдачи/истечения, статус файла). Сам файл храните в объектном хранилище; в базе — ссылки и метаданные.

Такая структура поддерживает несколько контактов на поставщика, несколько локаций и множество документов на одно требование.

Сущности верификации (что проверялось и что произошло)

Моделируйте верификацию как события во времени, а не как единственный результат.

- Checks: «скрининг санкций», «поиск в реестре компаний», «проверка банковского счёта» и т.д.

- Results: снимок ответа провайдера (нормализованные поля + ссылка на raw‑пейлоад), уровень доверия, метки времени.

- Risk score: храните как числовой показатель и входные данные, использованные для расчёта.

- Действия ревьюеров: кто проверял, какое решение принял, почему и какие доказательства использовал.

Сущности рабочего потока (как движется работа)

Онбординг — это задача очереди.

- Задачи и статусы: мелкие шаги типа «Ожидается налоговая форма», «Требуется ручная проверка», «Запрошено повторное предоставление».

- Таймеры SLA: когда задача начата, приостановлена, просрочена и решена.

- Комментарии: внутренние заметки и сообщения для поставщика (храните отдельно, чтобы избежать случайного раскрытия).

Интеграционные данные (прослеживаемость между системами)

Для каждого внешнего вызова сохраняйте:

- Внешние идентификаторы (ID поставщика у провайдера)

- События webhook (ID события, статус подписи, результат обработки)

- Связь запрос/ответ (чтобы поддержка могла воспроизвести проблему)

Проектируйте для изменений: версия и история

Правила комплаенса меняются. Добавьте поля версии для проверок и анкет, и ведите таблицы истории (или неизменяемые записи аудита) для ключевых объектов.

Так вы сможете доказать, что знали в момент утверждения, даже если политики изменятся позже.

Интеграции: провайдеры проверок, хранение и бэк‑офис

Интеграции превращают форму в рабочую систему. Цель проста: поставщик отправляет данные один раз, ваша команда проверяет один раз, а бэк‑офис остаётся в синхронизации без ручного ввода.

Строить vs покупать: аутсорсьте проверки, которые часто меняются

Для большинства команд быстрее и безопаснее отдать на аутсорс KYB, скрининг санкций и, при необходимости, идентификацию личности проверенным провайдерам. Эти поставщики следят за изменениями в регуляторике, источниках данных и эксплуатацией.

Стройте in‑house только то, что даёт вам конкурентное преимущество: ваш рабочий процесс утверждений, политика риска и способ комбинирования сигналов (например: «скрининг санкций чист + налоговая форма валидна + банковский счёт подтверждён»). Делайте интеграции модульными, чтобы при смене провайдера не пришлось переписывать приложение.

Сбор документов: хранение, сканирование и правила файлов

Верификация поставщиков часто требует чувствительных файлов (W‑9/W‑8, сертификаты, письма от банка). Используйте объектное хранилище с шифрованием и короткоживущими подписанными URL для загрузки.

Добавьте меры безопасности на этапе приёма: сканирование на вирусы/вредоносное ПО, белый список типов файлов (PDF/JPG/PNG), лимиты по размеру и базовые проверки содержимого (например, отклонять защищённые паролем PDF, если ревьюеры не могут их открыть). Храните метаданные документов отдельно от файла (тип, дата выдачи/истечения, загрузивший, контрольная сумма).

Электронная подпись (если соглашения часть онбординга)

Если нужно, чтобы термины, DPA или MSA были подписаны до утверждения, интегрируйте провайдера e‑sign и сохраняйте финальный PDF с данными по подписи (подписант, метки времени, ID конверта) в записи поставщика.

Синхронизация с бэк‑офисом + вебхуки для событий

Планируйте интеграцию с бухгалтерией/ERP для синхронизации данных «мастер‑поставщика» после утверждения (юридическое название, налоговые ID где разрешено, реквизиты для выплат). Используйте вебхуки для обновлений статусов (отправлено, проверки начаты, одобрено/отклонено) и append‑only логи событий, чтобы внешние системы могли реагировать без опроса.

Безопасность и приватность: защищайте PII и чувствительные документы

Создайте консоль для проверяющих

Создайте консоль администратора с очередями, ролями и переходами статусов по вашей спецификации.

Онбординг собирает одни из самых чувствительных данных: персональные данные, налоговые и банковские документы. Рассматривайте безопасность и приватность как фичи продукта, а не как финальный чек‑лист.

Аутентификация: усложните фальсификацию доступа

Для поставщиков снизьте риск паролей, предлагая магические ссылки по email (короткоживущие, одноразовые) или SSO для поставщиков из крупных организаций.

Для внутренних пользователей требуйте MFA для админов и всех, кто может просматривать или экспортировать документы.

Также рассмотрите контроль сессий: короткие тайм‑ауты для админов, подтверждение личности на устройствах для рискованных действий (например, смена банковских реквизитов) и оповещения о необычных входах.

Авторизация: минимум прав и разделение обязанностей

Применяйте политику наименьших привилегий, чтобы люди видели только то, что им нужно (например, «Viewer», «Reviewer», «Approver», «Finance»).

Разделяйте роли так, чтобы тот, кто запросил изменение (например, смену банковского счёта), не мог одновременно его утвердить. Это простое правило предотвращает многие внутренние мошенничества.

Шифрование: в передаче и в покое

Всегда используйте HTTPS/TLS для передачи данных. Для данных в покое шифруйте базы и файловое хранилище.

Храните ключи в управляемом KMS, периодически их ротируйте и ограничивайте доступ. Шифруйте также бэкапы.

Обращение с PII: минимизируйте, редактируйте, ограничивайте доступ

Собирайте только необходимое для KYB/KYC и налоговых целей. По умолчанию показывайте замаскированные виды (например, маскировать налоговые номера и банковские номера), раскрытие которых требует дополнительных прав и фиксируется в аудите.

Безопасная загрузка: контроль, сканирование и проверка

Используйте подписанные URL для прямой загрузки в хранилище, чтобы не раскрывать учётные данные.

Ограничивайте размеры файлов и типы, сканируйте на вредоносное ПО перед тем, как документы станут видны ревьюерам. Храните документы в приватных бакетах и выдавайте временные ссылки для просмотра.

Если вы публикуете ожидания по безопасности, держите их доступными в портале (например, /security), чтобы поставщики знали, как защищены их данные.

Логика верификации: правила, скоринг риска и ручная проверка

Логика верификации превращает «загруженные документы» в обоснованное решение. Цель — не автоматизировать всё, а быстро решать простые случаи и последовательно подходить к сложным.

Автоматические правила (быстрые, предсказуемые проверки)

Начните с понятных детерминированных правил, которые блокируют прогресс или направляют на ручную проверку. Примеры:

- Отсутствующие поля/документы: обязательное юридическое имя, регистрационный номер, данные бенефициарных владельцев, налоговая форма, подтверждение банка.

- Ограничения по стране: страна поставщика не поддерживается, высокорисковая юрисдикция или несоответствие «страны регистрации» и «страны ведения деятельности».

- Дублирование поставщиков: совпадающий регистрационный номер, налоговый ID, банковский счёт или домен email уже существует.

Делайте сообщения валидации конкретными («Загрузите банковское письмо датированное не позднее 90 дней») и поддерживайте «Сохранить и продолжить позже», чтобы не терялась прогрессия.

Оценка риска (простые уровни с объяснимыми причинами)

Используйте простую модель сначала: Низкий / Средний / Высокий. Каждый уровень должен рассчитываться из прозрачных сигналов, с причинами, видимыми ревьюерам.

Примеры сигналов:

- Высокий: совпадение по санкциям (даже частичное), высокорисковая страна, несогласованность в структуре собственности, невозможность подтвердить регистрацию.

- Средний: новая компания, слабое присутствие в сети, небольшое несоответствие в документах.

- Низкий: подтверждение реестра, чистый скрининг санкций, согласованные документы.

Храните и скоринг, и коды причин (например, COUNTRY_HIGH_RISK, DOC_MISMATCH_NAME), чтобы можно было объяснить исход без догадок.

Чек‑лист ручной проверки (последовательные решения)

Дайте ревьюерам структурированный чек‑лист: соответствие личности, валидность регистрации, бенефициарные владельцы, результаты санкционного скрининга, налоговое соответствие, банковское подтверждение и «заметки по исключениям».

Обработка исключений (переопределения с учётом ответственности)

Разрешайте переопределения, но требуйте обязательной причины и, при необходимости, второго подписанта. Это предотвращает тихое принятие рисков и уменьшает вопросы аудиторов по утверждениям.

Аудитность и отчётность: облегчите доказательство решений

Решение по онбордингу поставщика имеет силу лишь настолько, насколько вы можете восстановить доказательства позже. Аудитность важна не только для регуляторов — она снижает внутренние трения, когда Финансы, Закупки и Compliance хотят понять, почему поставщик был одобрен или отклонён.

Постройте надёжный аудит‑трейл

Фиксируйте «кто, что и когда» для каждого значимого события: правки профиля, загрузки документов, полученные результаты проверок, изменения скоринга риска и переходы статусов.

Держите записи только‑вставной (append‑only), с метками времени и ссылкой на актёра (внутренний пользователь, пользователь поставщика или система). Логируйте контекст: предыдущее значение → новое значение, источник (ручной ввод vs интеграция) и неизменяемый идентификатор записи поставщика.

Записи о решениях: документируйте «почему»

Для каждого одобрения или отклонения сохраняйте запись решения, включающую:

- Финальное решение и метку времени

- Лицу, принявшее решение (или цепочку эскалации)

- Подтверждающие доказательства: результаты провайдеров, данные совпадений, заметки и ссылки на документы

- Версию политики/правила, применённую в момент принятия решения

Это превращает устное знание в чёткую и проверяемую историю.

Хранение и удаление в соответствии с политикой

Определите сроки хранения по типам данных (PII, налоговые формы, банковские данные, документы, журналы аудита). Привяжите к юридическим требованиям и внутренней политике, и делайте удаление автоматизированным.

При необходимости удаления рассмотрите селективное редактирование (например, удалять документы и чувствительные поля, оставляя минимальную мета‑информацию для ответственности).

Отчётность, улучшающая пропускную способность

Операционные отчёты должны выявлять узкие места: конверсия приглашения в старт, точки отказа в портале, медианное время до утверждения по типу/региону и объём ручных проверок.

Экспорты для аудиторов (с контролями)

Поддерживайте CSV/PDF‑экспорты по кейсам и периодам, но защищайте их через ролевой доступ, согласование для массовых выгрузок и логи экспорта. Аудиторы должны получать нужные данные — без превращения выгрузок в утечку.

План сборки: стек, архитектура, API и тестирование

Снизьте затраты на разработку

Получайте кредиты, делясь тем, что вы создаёте, с Koder.ai или приглашая коллег.

Приложение работает, когда его легко поддерживать и сложно использовать неправильно. План сборки должен отдавать приоритет: безопасной обработке данных, понятным состояниям рабочего процесса и предсказуемым интеграциям (провайдеры проверок, хранилище, email/SMS).

Варианты стека (простые решения)

- React (frontend): отлично подходит для плавного портала поставщика (формы, загрузки, шаги прогресса) и быстрой админ‑консоли.

- Django (Python): «батарейки включены» — удобства админки, аутентификации и чистое моделирование рабочих потоков.

- Laravel (PHP): продуктивен для CRUD‑приложений с очередями, уведомлениями и зрелой экосистемой.

- Node.js (например, NestJS/Express): удобно, если команда предпочитает JavaScript на всём протяжении и нужна гибкая интеграция.

Выбирайте то, чем команда уверенно оперирует; приложения для онбординга живут долго.

Если нужно быстро валидировать поток перед полной реализацией, инструменты вроде Koder.ai помогут прототипировать портал и админ‑консоль по спецификации из чата. Он может генерировать фронтенд на React и бекенд на Go/PostgreSQL, что удобно для итераций по ролям, очередям и переходам статусов, а затем — экспорта исходников.

Архитектура: монолит vs модульные сервисы

Для большинства команд начните с модульного монолита: одно приложение, одна БД, чёткие модули (поставщики, документы, проверки, ревью). Так вы быстрее поставите функционал и проще будете вести аудит.

Рассмотрите разделение на отдельные сервисы, когда трафик проверок высок, интеграций много или командам нужно независимое деплоемент (например, отдельный сервис "checks"). Не разделяйте слишком рано, если это замедлит изменения в комплаенсе.

Дизайн API: практичные REST‑эндпоинты

Сделайте эндпоинты под рабочий процесс:

POST /vendors(создать запись),GET /vendors/{id}POST /vendors/{id}/invite(отправить ссылку в портал)POST /vendors/{id}/documents(загрузить метаданные),GET /documents/{id}POST /vendors/{id}/checks(запустить KYB/KYC/скрининг),GET /checks/{id}POST /vendors/{id}/submit(поставщик подтверждает полноту)POST /vendors/{id}/decision(одобрить/отклонить/запросить изменения)

Явно моделируйте переходы статусов, чтобы защитить процесс утверждения.

Фоновые задачи: верификация и напоминания

Используйте очередь для вызовов провайдеров, ретраев, обработки webhook’ов и таймерных напоминаний (например, «загрузите недостающую налоговую форму»). Задачи также выполняют сканирование файлов и OCR без блокировки UI.

План тестирования, который предотвращает инциденты

Сосредоточьтесь на:

- Валидации форм (обязательные документы по региону/типу)

- Тестах прав доступа (поставщик vs ревьюер vs админ; наименьшие привилегии)

- Моках интеграций для провайдеров проверок и хранилища

- Тестах рабочего потока (нельзя одобрить без обязательных проверок; запись аудита всегда создаётся)

Если нужно более жёсткое руководство, сопоставьте это с /blog/security-privacy-pii для гигиены деплоя.

Запуск, эксплуатация и улучшения: практическая дорожная карта

Приложение работает, когда поставщики его завершают, а ревьюеры быстро разбирают кейсы. Планируйте запуск как операционные изменения, а не только как деплой.

Фаза 1: выпустите минимально полезный поток

Начните с сбора документов + ручной проверки. То есть: приглашение поставщиков, сбор обязательной информации, загрузка документов и понятный цикл утверждения/отклонения с заметками. Держите правила минимальными, чтобы понять реальные потребности ревьюеров.

Если нужно сузить объём, ограничьте первый релиз одним регионом, типом поставщика или внутренним подразделением.

Пилот с небольшой группой реальных поставщиков

Проведите пилот с несколькими поставщиками, представляющими типичный микс (новые, международные, высокий/низкий риск). Отслеживайте:

- Процент завершения (начали vs отправили)

- Время на отправку (медиана, а не только средние значения)

- Основные точки отказа (где поставщики бросают форму)

Используйте обратную связь, чтобы упростить поля, убрать дублирующие загрузки и уточнить сообщения о доработках.

Операционный плейбук на 2‑й день

Определите операционный плейбук до открытия массового доступа:

- SLA (например, «ревью в течение 2 рабочих дней»)

- Пути эскалации (флаги мошенничества, срочные поставщики, поставщики с поддержкой от руководства)

- Обучение ревьюеров (примеры хороших и плохих документов, причины отклонения, тон коммуникации)

Мониторинг, который предотвращает сюрпризы

Мониторьте ошибки онбординга, время в очереди ревью и доступность провайдеров проверок. Ставьте алерты при росте очереди или падении провайдера и имейте план на случай отказа (приостановить авто‑проверки, перейти на ручную обработку).

Следующие апгрейды, которые обычно окупаются

После стабильности приоритетно: мультиязычность, плановая повторная верификация (по истечении срока) и самообслуживание поставщиков с историей изменений и повторным требованием ревью при изменениях.

Если хотите, я могу подготовить чек‑лист задач для первой итерации разработки и минимальный набор метрик для пилота.