Цели, пользователи и область проверок безопасности поставщиков

Прежде чем проектировать экраны или выбирать базу данных, согласуйте, чего именно должно достигать приложение и для кого оно. Управление проверками безопасности поставщиков чаще всего проваливается, когда разные команды используют одни и те же слова («проверка», «утверждение», «риск»), вкладывая в них разный смысл.

Кто будет пользоваться приложением

В большинстве программ есть как минимум четыре группы пользователей с разными потребностями:

- Безопасность / GRC: владеет процессом проверки, вопросами, требованиями к доказательствам и окончательным решением по риску.

- Закупки / Управление поставщиками: нуждаются в быстром вводе, прозрачном статусе и видимости продлений, чтобы закупки не блокировались в последний момент.

- Юристы / Приватность: концентрируются на условиях обработки данных, DPA/SCC, уведомлениях о нарушениях и месте хранения данных.

- Контакты поставщиков: хотят простой портал, чтобы ответить на вопросы один раз, загрузить доказательства и отвечать на уточнения без длинных цепочек писем.

Вывод для дизайна: вы строите не «один рабочий процесс», а общую систему, в которой каждая роль видит отфильтрованный вид одной и той же проверки.

Что под «проверкой безопасности поставщика» понимают в вашей компании

Опишите границы процесса простым языком. Например:

- Проверка охватывает только SaaS-инструменты или также консультантов, агентства и хостинг-провайдеров?

- Цель — подтвердить базовые контролы или количественно оценить риск и согласовать исключения?

- Вы проверяете поставщика (компания в целом) или сервис (конкретный продукт и способ вашего использования)?

Зафиксируйте, что запускает проверку (новая покупка, продление, существенное изменение, новый тип данных) и что значит «готово» (утверждено, утверждено с условиями, отклонено или отложено).

Текущие болевые точки, которые нужно устранить

Сделайте область применения конкретной, перечислив, что мешает сегодня:

- Статус застревает в цепочках писем и личных почтовых ящиках

- Таблицы рассинхронизированы, нет единого источника правды

- Отсутствуют или устарели доказательства (SOC 2, ISO, пентест) и нет отслеживания срока годности

- Неясные передачи между Безопасностью, Закупками и Юридическим

- Нет последовательного способа фиксировать решения, исключения и компенсирующие контролы

Эти проблемы превращаются в ваш backlog требований.

Метрики успеха, которые держат проект честным

Выберите несколько метрик, которые можно измерять с первого дня:

- Время цикла (intake → решение) по уровням важности поставщика

- Процент завершения в срок по SLA

- Число просроченных проверок и среднее число дней просрочки

- Процент переделок (проверки, возвращённые поставщикам за недостающую информацию)

Если приложение не может надёжно отчётно показывать эти метрики, то это не управление программой — это просто хранилище документов.

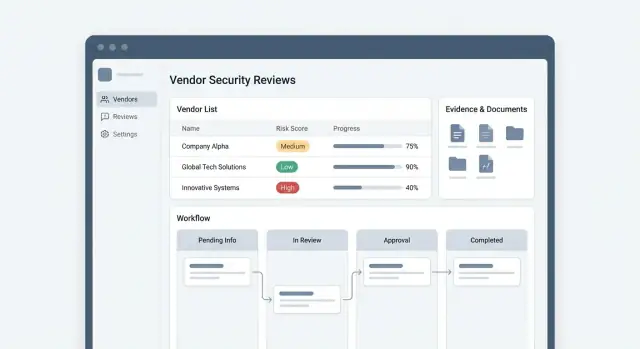

Проектирование рабочего процесса: от ввода запроса до утверждения

Ясный рабочий процесс — разница между «перепиской по почте» и предсказуемой программой проверки. Прежде чем строить экраны, нарисуйте конец-в-конец путь запроса и решите, что обязательно должно произойти на каждом шаге, чтобы достичь утверждения.

Карта процесса конец-в-конец

Начните с простой линейной основы, которую можно расширить позже:

Intake → Triage → Questionnaire → Evidence collection → Security assessment → Approval (или rejection).

Для каждого этапа определите критерии «готово». Например, «опросник заполнен» может требовать 100% ответов на обязательные вопросы и назначенного владельца в безопасности. «Доказательства собраны» может требовать минимального набора документов (SOC 2, краткое резюме пентеста, диаграмма потоков данных) или обоснованного исключения.

Точки входа (как начинаются проверки)

Большинству приложений нужно как минимум три способа создания проверки:

- Запрос на нового поставщика: инициируется Закупками, IT или владельцем бизнеса

- Продление: создаётся автоматически на основе даты истечения проверки

- Проверка по инциденту: запускается при нарушении у поставщика или существенном изменении

Рассматривайте эти варианты как разные шаблоны: они могут использовать один и тот же рабочий процесс, но иметь разные приоритеты, обязательные опросники и сроки.

Статусы, SLA и владение

Сделайте статусы явными и измеримыми — особенно состояния «ожидания». Распространённые статусы: Waiting on vendor, In security review, Waiting on internal approver, Approved, Approved with exceptions, Rejected.

Привязывайте SLA к владельцу статуса (поставщик vs внутренняя команда). Это позволяет вашей панели разделять «заблокировано поставщиком» и «внутренний бэклог», что меняет подход к ресурсам и эскалации.

Автоматизация против человеческого решения

Автоматизируйте маршрутизацию, напоминания и создание продлений. Оставьте человеческий вклад для принятия рисков, компенсирующих контролов и утверждений.

Полезное правило: если шаг требует контекста или компромиссов, сохраняйте запись решения вместо попытки принять автоматическое решение.

Базовая модель данных: Поставщики, проверки, опросники, доказательства

Чистая модель данных позволяет приложению масштабироваться от «одноразового опросника» до повторяемой программы с продлениями, метриками и последовательными решениями. Рассматривайте поставщика как долговременную сущность, а всё остальное — как привязанную ко времени активность.

Поставщик (долговечный профиль)

Начните с сущности Vendor, которая редко меняется и на которую ссылаются везде. Полезные поля:

- Владелец бизнеса (внутренний спонсор), отдел и основные контакты

- Критичность / уровень (низкий/средний/высокий) и статус «в продакшене»

- Типы данных, с которыми он работает (PII, платёжные данные, данные о здоровье, исходный код и т. п.)

- Системы / интеграции, к которым имеет доступ (SSO, хранилище данных, инструменты поддержки)

- Основные данные по контракту (даты начала/окончания) для автоматизации продлений

Моделируйте типы данных и системы как структурированные значения (таблицы или enum), а не свободный текст, чтобы отчётность оставалась точной.

Проверка (моментальная оценка)

Каждая Review — это снимок: когда она началась, кто её запросил, объём, уровень на момент проверки, даты SLA и окончательное решение (approved/approved with conditions/rejected). Храните обоснование решения и ссылки на любые исключения.

Опросник (шаблоны и ответы)

Отделяйте QuestionnaireTemplate от QuestionnaireResponse. Шаблоны должны поддерживать секции, повторно используемые вопросы и ветвление (условные вопросы в зависимости от предыдущих ответов).

Для каждого вопроса указывайте, требуется ли доказательство, допустимые типы ответов (да/нет, множественный выбор, загрузка файла) и правила валидации.

Доказательства и артефакты

Обрабатывайте загрузки и ссылки как записи Evidence, привязанные к проверке и, при необходимости, к конкретному вопросу. Добавьте метаданные: тип, отметка времени, кто предоставил и правила хранения.

Наконец, храните артефакты проверки — заметки, выявленные проблемы, задачи на исправление и утверждения — как первоклассные сущности. Полная история проверки ускоряет последующие ревью, отслеживание тенденций и позволяет не задавать одни и те же вопросы заново.

Роли, права доступа и доступ поставщика

Явные роли и жёсткие права доступа делают приложение полезным, не превращая его в риск утечки данных. Проектируйте это рано — права влияют на рабочий процесс, UI, уведомления и аудиторский журнал.

Основные роли для моделирования

Большинство команд нуждаются примерно в пяти ролях:

- Requester: запускает проверку (часто Закупки, IT или владелец бизнеса), отслеживает статус и отвечает на контекстные вопросы (какие данные затрагиваются, цель, стоимость контракта)

- Reviewer: проводит оценку, запрашивает доказательства, ведёт переписку и предлагает решение

- Approver: формально принимает результат (approve, approve-with-conditions, reject), обычно руководство по безопасности, юристы или риск-офис

- Vendor respondent: заполняет опросники и загружает доказательства

- Admin: управляет шаблонами, интеграциями, назначениями ролей и глобальными настройками

Разделяйте роли и людей: один сотрудник может быть requester в одной проверке и reviewer в другой.

Разграничение доступа к конфиденциальным доказательствам

Не все артефакты проверки должны быть видны всем. Относитесь к таким материалам, как отчёты SOC 2, результаты пентестов, политики безопасности и контракты, как к ограниченным доказательствам.

Практический подход:

- Разделите метаданные проверки (название поставщика, статус, дата продления) и ограниченные вложения.

- Добавьте флаг видимости уровня доказательства (например, «все внутренние», «только команда проверки», «только Юристы + Безопасность»).

- Логируйте каждый доступ к ограниченным файлам (просмотр/скачивание) для подотчётности.

Безопасный доступ поставщиков (изоляция)

Поставщики должны видеть только необходимое:

- Ограничьте учётные записи поставщиков их собственной организацией и их собственными запросами.

- Предоставьте отдельный портал: назначенные опросы, запросы на загрузку и сообщения — ничего лишнего.

- Отключите поиск между поставщиками и скрывайте внутренние комментарии по умолчанию.

Делегирование, резервы и непрерывность

Проверки тормозятся, когда ключевой сотрудник отсутствует. Поддерживайте:

- Делегатов (временное покрытие с теми же правами)

- Резервных утверждающих (вторичные утверждающие после порога SLA)

- Чёткую функцию «переназначить проверку» с обязательным объяснением, сохранённым в аудиторском журнале

Это позволяет проверкам двигаться вперёд, сохраняя принципы наименьших прав.

Intake и триаж: формы, маршрутизация и приоритизация

Программа проверок может казаться медленной, когда каждый запрос начинается с длинного опросника. Исправление — разделить intake (быстро и легко) и triage (решить правильный путь).

Выберите несколько каналов ввода (и соблюдайте консистентность)

Большинству команд нужны три точки входа:

- Внутренняя форма запроса для сотрудников (Закупки, Юристы, Инженерия) для запуска проверки

- Тикет в системе закупок (например, Jira/Service Desk), который автоматически создаёт запись проверки

- API-ввод для инструментов, которые уже знают о новом поставщике

Независимо от канала, нормализуйте запросы в одну очередь «New Intake», чтобы не создавать параллельных процессов.

Собирайте минимум данных на старте

Форма intake должна быть короткой, чтобы люди не догадывались. Стремитесь к полям, которые позволяют маршрутизировать и приоритизировать:

- Название и сайт поставщика

- Владелец бизнеса (внутренний запросчик) и отдел

- Чем займётся поставщик (категория/сценарий использования)

- Типы данных (PII, платёжные данные, данные о здоровье, нет)

- Уровень доступа (доступ в продакшен, только внутренний, без доступа)

- Дата запуска / крайний срок покупки

Отложите глубокие вопросы по безопасности до момента определения уровня проверки.

Добавьте правила триажа, которые создают чёткие пути

Используйте простые правила принятия решений для классификации риска и срочности. Например, пометьте высокий приоритет, если поставщик:

- Обрабатывает PII или платёжные данные

- Получает доступ в продакшен или привилегированный интеграционный доступ

- Критичен для операций (биллинг, аутентификация, основная инфраструктура)

Автоматически направляйте в правильную очередь и к утверждающему

После триажа автоматически назначайте:

- Подходящий шаблон опросника (lite vs full)

- Правильную очередь (например, Security, Privacy, Compliance)

- Утверждающего на основе типа данных, региона или бизнес‑единицы

Это делает SLA предсказуемыми и предотвращает «потерянные» проверки во входящих.

UX опросников и сбора доказательств

Создавайте сейчас, экспортируйте позже

Создайте приложение для обзора поставщиков, затем экспортируйте исходный код, когда будете готовы.

UX опросников и процесса загрузки доказательств — то место, где проверки либо идут быстро, либо тормозят. Стремитесь к потоку, понятному для внутренних рецензентов и действительно простому для поставщиков.

Начните с повторно используемых шаблонов по уровню риска

Создайте небольшую библиотеку шаблонов опросников, сопоставленных с уровнями риска (низкий/средний/высокий). Цель — согласованность: один и тот же тип поставщика должен видеть одни и те же вопросы, а рецензенты не должны собирать формы заново.

Держите шаблоны модульными:

- Короткий «базовый» набор (информация о компании, обработка данных, контроль доступа)

- Дополнительные секции для более рискованных случаев (инцидент-реSPONSE, SDLC, пентесты, субподрядчики)

При создании проверки заранее выбирайте шаблон по уровню и показывайте поставщику индикатор прогресса (например, 42 вопроса, ~20 минут).

Сделайте подачу доказательств гибкой (загрузки + ссылки)

У поставщиков зачастую уже есть артефакты: отчёты SOC 2, сертификаты ISO, политики и сводки сканов. Поддерживайте как загрузку файлов, так и защищённые ссылки, чтобы они могли предоставить то, что у них есть, без трений.

Для каждого запроса давайте понятную инструкцию («Загрузите SOC 2 Type II (PDF) или поделитесь временной ссылкой») и короткое «что считается хорошим» примечание.

Отслеживайте актуальность и автоматизируйте напоминания

Доказательства не статичны. Храните метаданные вместе с каждым артефактом — дата выдачи, срок годности, период покрытия и (опционально) заметки рецензента. Используйте эти данные для автоматических напоминаний (и поставщику, и внутреннему владельцу), чтобы следующий ежегодный обзор проходил быстрее.

Будьте дружелюбны к поставщику: подсказки и сроки

Каждая страница поставщика должна сразу отвечать на три вопроса: что требуется, когда это нужно и с кем связаться.

Указывайте чёткие сроки по каждому запросу, разрешайте частичную отправку и подтверждайте получение простым статусом («Submitted», «Needs clarification», «Accepted»). Если вы поддерживаете доступ поставщиков, ссылку прямо ведите на их чеклист, а не на общие инструкции.

Оценка риска, исключения и запись решений

Проверка не считается завершённой, когда опросник «заполнен». Нужен повторяемый способ переводить ответы и доказательства в решение, которому доверяют стейкхолдеры и которое можно проверить на аудите.

Подход к скорингу, остающийся понятным

Начните с тарирования на основе воздействия (например, чувствительность данных + критичность системы). Тарирование задаёт планку: сервис расчёта заработной платы и служба доставки закусок не должны оцениваться одинаково.

Затем оценивайте внутри тарирования по взвешенным контролям (шифрование, управление доступом, IR, покрытие SOC 2 и т. п.). Держите веса видимыми, чтобы рецензенты могли объяснить результат.

Добавьте красные флаги, которые могут переопределить числовой балл — пункты типа «нет MFA для админов», «известный инцидент без плана ремедиации» или «невозможность удаления данных». Красные флаги должны быть явными правилами, а не интуицией рецензента.

Исключения без потери контроля

Реальность требует исключений. Моделируйте их как первоклассные объекты с:

- Типом: компенсирующий контроль, доступ с ограничениями, временное разрешение

- Владельцем: кто принимает риск

- Сроком истечения: по дате с напоминаниями о продлении

- Условиями: требуемые изменения (например, включить SSO в течение 60 дней)

Это позволяет бизнесу двигаться дальше, при этом работать над снижением риска со временем.

Фиксация решений и требуемых доработок

Каждый исход (Approve / Approve with conditions / Reject) должен фиксировать обоснование, связанные доказательства и последующие задачи с датами исполнения. Это предотвращает «племенные знания» и ускоряет продления.

Короткое резюме риска для стейкхолдеров

Показывайте одностраничное «резюме риска»: уровень, балл, красные флаги, статус исключений, решение и ближайшие вехи. Делайте его понятным для Закупок и руководства — подробности остаются на один клик глубже в полной записи проверки.

Сотрудничество, утверждения и аудиторский журнал

Добавьте журнал аудита с первого дня

Внедрите журналы событий и записи утверждений с первого дня с помощью чат-управляемого кодирования.

Проверки тормозят, когда обратная связь разбросана по письмам и заметкам. Ваше приложение должно по умолчанию делать сотрудничество простым: одна общая запись на проверку с ясной ответственностью, решениями и временными метками.

Комментарии, @mentions и заметки

Поддерживайте ветвящиеся комментарии по всей проверке, по отдельным вопросам опросника и по элементам доказательств. Добавьте @упоминания, чтобы направлять работу нужным людям (Безопасность, Юристы, Закупки, Инженерия) и формировать лёгкую ленту уведомлений.

Разделяйте заметки на два типа:

- Внутренние заметки (видимы только вашей организации): мысли по триажу, обоснование риска, переговорные моменты и напоминания.

- Видимые поставщику заметки: уточнения и запросы, которые может выполнить поставщик.

Такое разделение предотвращает случайное разглашение и делает взаимодействие с поставщиком отзывчивым.

Утверждения, включая условные

Моделируйте утверждения как явные подписи, а не как статус, который кто‑то может просто поменять. Хорошая схема:

- Approve

- Reject

- Approve with conditions (план ремедиации)

Для условного утверждения фиксируйте: требуемые действия, дедлайны, кто отвечает за верификацию и какие доказательства закроют условие. Это позволяет бизнесу двигать процесс, сохраняя управляемые риски.

Задачи, владельцы и синхронизация с тикет-системами

Каждый запрос должен становиться задачей с владельцем и сроком: «Проверить SOC 2», «Подтвердить условие по хранению данных», «Проверить настройки SSO». Делайте задачи назначаемыми внутренним пользователям и (где уместно) поставщикам.

Опционально синхронизируйте задачи с Jira или ServiceNow, чтобы соответствовать существующим рабочим процессам — при этом храните проверку как систему записи правды.

Полный аудиторский след

Ведите неизменяемый аудиторский журнал для: правок опросников, загрузок/удалений доказательств, смен статусов, утверждений и закрытия условий.

Каждая запись должна содержать, кто сделал изменение, когда, что изменилось (до/после) и причину, если она важна. Хорошая реализация поддерживает аудиты, уменьшает переделки на продлении и повышает доверие к отчётности.

Интеграции: SSO, тикетинг, мессенджеры и хранилище

Интеграции определяют, будет ли ваше приложение «ещё одним инструментом» или естественным продолжением существующей работы. Цель — минимизировать дублирование данных, оставить людей в инструментах, которые они уже проверяют, и обеспечить доступность доказательств и решений позже.

SSO для внутренних пользователей (и простой доступ для поставщиков)

Для внутренних рецензентов поддержите SSO через SAML или OIDC, чтобы доступ соответствовал вашему IdP (Okta, Azure AD, Google Workspace). Это упрощает onboarding/offboarding и даёт возможность мэппинга групп (например, «Security Reviewers» vs «Approvers").

Поставщикам обычно не требуются полноценные аккаунты. Распространённый подход — временные magic links, ограниченные конкретным опросником или запросом на доказательство. Сопроводите это опциональной верификацией по email и понятными правилами истечения, чтобы снизить трение и при этом сохранить контроль.

Интеграции с тикет-системами для ремедиации

Когда проверка выявляет требуемые исправления, команды часто отслеживают их в Jira или ServiceNow. Интегрируйте создание тикетов прямо из находки, предзаполнив:

- название поставщика и ID проверки

- затронутую систему/продукт

- требуемый контроль и срок

- приоритет и рекомендации по критериям приёмки

Синхронизируйте статус тикета (Open/In Progress/Done) обратно в приложение, чтобы владельцы проверки видели прогресс без лишних запросов.

Мессенджеры: Slack/Teams для напоминаний и утверждений

Добавьте лёгкие уведомления туда, где люди уже работают:

- приближающиеся дедлайны по опросникам и загрузкам доказательств

- запросы на утверждение с одно‑кликовыми глубокими ссылками на проверку

- напоминания при приближении к нарушению SLA

Держите сообщения действенными и минимальными, и разрешите пользователям настраивать частоту, чтобы избежать усталости от уведомлений.

Хранение документов (с контролем доступа)

Доказательства часто хранятся в Google Drive, SharePoint или S3. Интегрируйте, сохраняя ссылки и метаданные (ID файла, версия, загрузивший, отметка времени) и обеспечивая управление доступом с принципом наименьшего привилегирования.

Старайтесь не копировать чувствительные файлы без нужды; если копируете — применяйте шифрование, правила хранения и строгие права на уровне проверки.

Практический подход: ссылки на доказательства хранятся в приложении, доступ контролируется через IdP, а загрузки логируются для аудита.

Требования по безопасности и приватности для веб‑приложения

Инструмент проверок быстро становится хранилищем чувствительных материалов: отчётов SOC, резюме пентестов, архитектурных диаграмм, опросников и иногда персональных данных. Относитесь к нему как к высокоценной внутренней системе.

Защищайте загрузки доказательств

Доказательства — самая большая поверхность риска, потому что приложение принимает непроверенные файлы.

Установите чёткие ограничения: белые списки типов файлов, лимиты размера и тайм‑ауты для медленных загрузок. Запускайте сканирование на вредоносное ПО для каждого файла перед тем, как сделать его доступным рецензентам, и помещайте подозрительные файлы в карантин.

Храните файлы зашифрованными в покое (и по возможности с отдельными ключами для разных подразделений). Используйте короткоживущие подписанные ссылки для скачивания и избегайте прямого раскрытия путей к объектному хранилищу.

Применяйте безопасные настройки по умолчанию везде

Безопасность должна быть поведением по умолчанию, а не опцией конфигурации.

Применяйте принцип наименьших прав: новые пользователи получают минимальный доступ, а аккаунты поставщиков видят только свои запросы. Защитите формы и сессии от CSRF, используйте secure cookies и жёсткие сроки истечения сессий.

Добавьте ограничение по частоте и защиту от злоупотреблений для входа, точек загрузки и экспортов. Валидируйте и санитизируйте все входящие данные, особенно свободный текст, который может отображаться в интерфейсе.

Логирование и аудируемость чувствительных действий

Логируйте доступ к доказательствам и ключевые события рабочего процесса: просмотр/скачивание файлов, экспорт отчётов, изменение оценок риска, утверждения исключений и изменение прав.

Делайте логи «видимыми» на предмет изменения (append-only) и пригодными для поиска по поставщику, проверке и пользователю. Предоставьте UI аудита, чтобы не‑технические заинтересованные стороны могли ответить на вопрос «кто что видел и когда?» без копания в сырых логах.

Хранение, удаление и юридические блокировки

Определите сроки хранения опросников и доказательств и обеспечьте их исполнение.

Поддерживайте политики хранения по поставщику/типу проверки, рабочие процессы удаления, включающие файлы и производные экспорты, и флаг «legal hold», который отменяет удаление при необходимости. Документируйте эти поведения в настройках продукта и внутренних политиках, и обеспечьте подтверждение удаления (квитанции об удалении и записи в админ‑журнале).

Отчётность, панели и управление продлениями

Проектируйте рабочие процессы в Planning Mode

Используйте Planning Mode, чтобы сопоставить сущности, статусы и SLA перед генерацией экранов.

Отчётность — это то место, где программа проверок становится управляемой: вы перестаёте гоняться за обновлениями в почте и начинаете руководить работой с общей видимостью. Стройте панели, которые отвечают на «что происходит сейчас?», и экспорты, которые удовлетворяют аудиторов без ручной обработки таблиц.

Панели, которые побуждают к действию

Полезная домашняя панель больше про очереди, чем про диаграммы. Включите:

- Пайплайн проверок по статусу (Intake, In Progress, Waiting on Vendor, Waiting on Approver, Approved/Rejected)

- Просроченные элементы (опросники, запросы доказательств, утверждения) с явными владельцами и сроками

- Высокорисковые поставщики и «высокорисковые + заблокированные» проверки, требующие эскалации

Сделайте фильтры первоклассными: подразделение, критичность, рецензент, владелец закупок, месяц продления и подключённые интеграции.

Для Закупок и владельцев бизнеса предоставьте упрощённый вид «мои поставщики»: что на них ждёт, что заблокировано и что утверждено.

Экспорты, готовые к аудиту

Аудиторы обычно просят доказательства, а не сводки. Экспорт должен показывать:

- Кто что утвердил, когда и почему (решение, балл риска в тот момент, текст исключения)

- Какие доказательства были просмотрены (имя файла/ссылка, версия, отметки времени)

- Полный аудиторский след ключевых событий (отправлено, запрошены изменения, переоткрыто)

Поддерживайте CSV и PDF‑экспорты и возможность выгружать пакет проверки одного поставщика за выбранный период.

Календарь продлений и напоминания

Рассматривайте продления как продуктовую функцию, а не как таблицу. Отслеживайте даты истечения доказательств (например, отчёты SOC 2, пентесты, страхование) и создавайте календарь продлений с автоматическими напоминаниями: сначала поставщику, затем внутреннему владельцу, затем эскалация. При обновлении доказательств храните старую версию для истории и автоматически обновляйте следующую дату продления.

План запуска, объём MVP и дорожная карта итераций

Выпуск приложения для проверок поставщиков — это скорее про «запустить один рабочий процесс end-to-end», чем про «построить всё сразу». Запустите надёжный минимальный поток, затем улучшайте на реальном использовании.

Объём MVP (что выпустить сначала)

Начните с тонкого, надёжного потока, который заменяет таблицы и почтовые потоки:

- Intake: простая форма запроса проверки (название поставщика, сервис, типы данных, владелец бизнеса, планируемая дата запуска).

- Опросник: отправка стандартного опросника и отслеживание статуса (отправлен, в процессе, отправлен).

- Загрузка доказательств: базовая область доказательств на проверку (SOC 2, пентест, политики) с датами истечения.

- Решение: запись исхода (approve/approve with conditions/reject), ключевых рисков и требуемых доработок.

Делайте MVP направленным: один дефолтный опросник, одна оценка риска и простой таймер SLA. Сложные правила маршрутизации можно отложить.

Если хотите ускорить доставку, платформа вроде Koder.ai может быть практичным решением для такого внутреннего продукта: вы сможете итеративно настраивать intake, представления по ролям и состояния рабочего процесса через реализацию, управляемую чатом, а затем экспортировать исходники, когда захотите взять продукт полностью в свою инфраструктуру. Это особенно полезно, когда MVP всё ещё требует реальных базовых функций (SSO, аудиторский журнал, обработка файлов и панели) без месячной разработки с нуля.

Сначала пилот, затем расширение

Запустите пилот с одной командой (например, IT, Закупки или Безопасность) на 2–4 недели. Выберите 10–20 активных проверок и мигрируйте только необходимое (название поставщика, текущий статус, итоговое решение). Измеряйте:

- время от intake → до решения

- % проверок без нужных доказательств на момент принятия решения

- точки «застревания» для рецензента и поставщика

Итерации еженедельно (малые релизы, заметные улучшения)

Примите недельный ритм с короткой петлёй обратной связи:

- 15‑минутный чек‑ин с пилотными пользователями

- одно улучшение, снижающее трение (текст шаблона, меньше полей, яснее инструкции поставщику)

- одно улучшение, снижающее риск (обязательные поля для обоснования решения, напоминания об истечении доказательств)

Документация, которая снижает нагрузку на поддержку

Напишите два простых руководства:

- Админ-гайд: как редактировать опросники, управлять пользователями и закрывать проверки.

- Гайд для поставщика: как отвечать на вопросы, загружать доказательства и что значит «approved with conditions».

Дорожная карта: что добавить дальше

Планируйте этапы после MVP: правила автоматизации (маршрутизация по типу данных), расширенный портал поставщика, API и дополнительные интеграции.

Если ценообразование или модель лицензирования влияют на внедрение (места, количество поставщиков, объём хранения), заранее свяжите заинтересованные стороны с /pricing, чтобы ожидания по разворачиванию соответствовали плану.