Что приложение должно уметь (и почему)

Запрос на доступ к данным — часто называемый DSAR (Data Subject Access Request) или SAR (Subject Access Request) — это когда человек спрашивает организацию, какие персональные данные о нём хранятся, как они используются и просит копию. Если ваш бизнес собирает данные клиентов, пользователей, сотрудников или потенциальных клиентов, следует рассчитывать, что такие запросы будут поступать.

Хорошая обработка — это не только про избежание штрафов. Это про доверие: понятный и последовательный ответ показывает, что вы понимаете свои данные и уважаете права людей.

Регламенты и типы запросов, которые нужно поддерживать

Большинство команд проектирует систему вокруг GDPR и CCPA/CPRA, но приложение должно быть гибким, чтобы охватывать разные юрисдикции и внутренние политики.

Распространённые типы запросов:

- Доступ: предоставить копию данных и необходимый контекст (источники, цели, получатели, сроки хранения, где применимо).

- Удаление: удалить данные там, где это разрешено, и задокументировать исключения (например, предотвращение мошенничества, юридические обязательства).

- Исправление: корректировать неточные персональные сведения в системах.

- Портирование: предоставить данные в переносимом формате.

Даже внутри «доступа» объём может варьироваться: клиент может просить «всё, что у вас есть», или данные, привязанные к конкретному аккаунту, периоду или продукту.

Кто будет работать с этим процессом

DSAR‑приложение находится на пересечении нескольких заинтересованных сторон:

- Privacy / legal определяет политику, одобрения и содержание ответов.

- Support принимает запросы и коммуницирует с запрашивающим.

- Security отвечает за проверки личности, логирование и безопасную доставку.

- Engineering/IT поддерживает коннекторы, источники данных и надёжность.

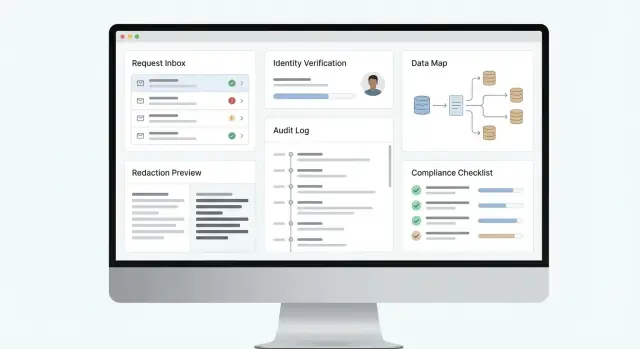

Как выглядит «хорошо выполнено»

Сильное DSAR‑веб‑приложение делает каждый запрос оперативным, отслеживаемым и последовательным. Это значит: чёткий приём, надёжная проверка личности, предсказуемый сбор данных по системам, документированные решения (включая отказы или частичное выполнение) и аудируемая запись о том, кто что и когда сделал.

Цель — повторяемый процесс, который можно защищать внутри компании и перед регуляторами, не превращая каждый запрос в пожарную тревогу.

Определите основные требования и метрики успеха

Прежде чем проектировать экраны или выбирать инструменты, уточните, что для вашей организации значит «готово». Веб‑приложение для запросов на доступ к данным успешно, когда оно надёжно переводит каждый запрос от приёма до доставки, соблюдает юридические сроки и оставляет защищаемый след.

Начните с минимального сквозного рабочего процесса

Задокументируйте ядро DSAR‑workflow, которое приложение должно поддерживать с первого дня:

- Приём и трекинг запроса от начала до конца: фиксируйте тип запроса (доступ, удаление, исправление, портирование), юрисдикцию, правила расчёта сроков и изменения статуса от «получено» до «выполнено/отказано».

- Проверка личности и авторизационные проверки: подтверждайте, что запрашивающий — это тот, за кого он себя выдаёт, и что у него есть право действовать (например, родитель/опекун, уполномоченный агент).

- Обнаружение данных по системам и формирование структурированного ответа: находите персональные данные в приоритетных системах, приводите дубликаты в соответствие и формируйте экспорт, который читаем и согласован.

- Аудируемость: кто что сделал, когда и почему: фиксируйте каждое действие (результаты верификации, выполненные поиски, одобрения, редактирования, коммуникации), чтобы можно было обосновать решения.

Будьте прагматичны: определите, какие каналы приёма вы будете поддерживать (только веб‑форма или email/ручной ввод), какие языки/локали важны и какие «краевые» случаи вы решите с самого начала (общие аккаунты, бывшие сотрудники, несовершеннолетние).

Определите измеримые метрики успеха (чтобы улучшать)

Преобразуйте требования в KPI, которые команда сможет отслеживать еженедельно:

- Время до подтверждения (например, медиана времени от подачи до подтверждения)

- Время до завершения и процент соблюдения SLA (доля закрытых в установленные законом сроки)

- Результаты верификаций (процент успешных, среднее время верификации, доля ручных проверок)

- Покрытие автоматизацией (процент запросов, где ключевые системы были просмотрены через коннекторы vs вручную)

- Метрики качества (процент повторных открытий из‑за отсутствующих данных, ошибка редактирования, удовлетворённость клиента при закрытии)

- Полнота аудита (процент дел с прикреплёнными доказательствами и записанными одобрениями)

Уточните область и зону ответственности

Опишите, кто владеет каждым шагом: privacy команда, support, security, legal. Определите роли и права на высоком уровне — позже вы переведёте это в контроль доступа и журналы аудита.

Если вы стандартизируете отчётность для стейкхолдеров, решите, что будет «единственным источником правды» (приложение) и что следует экспортировать во внутренние инструменты отчётности.

Выберите архитектуру, которая масштабируется с требованиями соответствия

DSAR‑веб‑приложение — это не просто форма и кнопка «экспорт». Архитектура должна поддерживать строгие сроки, доказательства для аудиторов и частые изменения политик — без превращения каждого запроса в кастомизированный проект.

Разделите интерфейсы: запрашивающий, privacy‑команда и системы

Большинство команд получают три «лица» продукта:

- Портал пользователя (запрашивающий): подать запрос, загрузить документы при необходимости, отслеживать статус и получить финальный пакет.

- Админ‑портал (privacy‑команда): триаж, верификация, поиск, ревью/редактирование, утверждение и публикация ответов.

- Внутренние API: позволяют системам (CRM, helpdesk, хранилище данных) автоматически обмениваться статусами и доказательствами.

Даже при совместном кодбазе разделение упрощает управление правами, аудит и будущие изменения.

Ключевые сервисы, которые остаются стабильными при добавлении коннекторов

Масштабируемый DSAR‑workflow обычно делится на несколько сервисов:

- Ingestion: приём запросов с веб‑форм, email или тикетов.

- Identity: верификация, проверки полномочий и эскалации на основе риска.

- Connectors: вытягивание данных из внутренних систем и процессоров.

- Fulfillment: сбор результатов, сопоставление и сборка ответного пакета.

- Notifications: напоминания по срокам, обновления для запрашивающих и внутренние SLA‑уведомления.

Выбирайте хранилища данных с учётом требований соответствия

Рекомендуется использовать:

- Операционную базу для состояния запросов и задач.

- Объектное хранилище для сгенерированных экспортов и вложений (с жёсткими правами доступа и временем жизни).

- Неизменяемый журнал аудита (append‑only) для записи кто что делал, когда и почему.

Единственное приложение vs модульные сервисы

Начните с единого деплойного приложения, если у вас небольшой объём и команда — меньше точек отказа и быстрее итерации. Переходите к модульным сервисам, когда число коннекторов, трафик или требования к аудиту вырастут, чтобы можно было обновлять интеграции без риска для админ‑workflow.

Где Koder.ai может помочь (не меняя требований соответствия)

Если вы строите это in‑house, инструменты вроде Koder.ai могут ускорить начальную реализацию, сгенерировав рабочий React‑админ и backend на Go + PostgreSQL по структурированному описанию.

Две функции платформы особенно полезны для workflow с высокой нагрузкой на соответствие:

- Planning mode для проработки ролей, состояний кейсов и требований к доказательствам до генерации экранов и API.

- Snapshots и rollback чтобы изменения в коннекторах и политике можно было быстро откатить, если они влияют на точность выполнения.

Вам всё равно нужен sign‑off от privacy/legal и проверка безопасности, но ускорение получения «первого рабочегo end‑to‑end» помогает командам раньше валидировать требования.

Спроектируйте поток приёма и жизненный цикл кейса

Опыт приёма — место, где большинство DSAR‑кейсов выигрывают или проваливаются. Если людям неудобно подать запрос или команде трудно быстро провести триаж, сроки будут пропускаться, данные будут собираться избыточно, или вы потеряете трекинг обещанного.

Предложите три канала приёма (все в одну очередь)

Практичное веб‑приложение поддерживает несколько точек входа, но нормализует всё в единый кейс:

- Публичная форма запроса для тех, у кого нет аккаунта.

- Аутентифицированный портал для залогиненных клиентов — можно предзаполнить данные и дать доступ к статусу.

- Email→тикет инжестирование чтобы письма на privacy@… или support@… автоматически становились кейсами (вложенные файлы сохраняются).

Ключ — согласованность: независимо от канала результат должен иметь те же поля кейса, те же таймеры и тот же аудиторный след.

Собирайте только необходимое (и ничего лишнего)

Форма приёма должна быть короткой и целенаправленной:

- Информация для идентификации (только то, что нужно для последующей верификации): имя, способ контакта и известные идентификаторы аккаунта.

- Область запроса: доступ, удаление, исправление, портирование, «не продавать/не передавать» и опциональное текстовое поле.

- Юрисдикция и сроки: выбор страны/штата (или вывод по адресу) чтобы приложение применило правильные статутные часы.

Не просите чувствительных данных «про запас». Если нужно — запросите позже в шаге верификации.

Определите простой жизненный цикл кейса

Сделайте состояния кейса явными и видимыми для сотрудников и запрашивающих:

received → verifying → in progress → ready → delivered → closed

Каждый переход должен иметь чёткие правила: кто может его совершить, какие доказательства требуются (например, верификация) и что фиксируется в логе.

Автоматизируйте SLA, напоминания и эскалации

С момента создания кейса запускайте SLA‑таймеры, привязанные к применимому регламенту. Отправляйте напоминания по мере приближения сроков, ставьте паузы, когда политика это позволяет (например, ожидание разъяснений), и добавляйте правила эскалации (например, уведомление менеджера, если кейс находится в «verifying» 5 дней).

Корректно устроенный приём и жизненный цикл превращают соответствие в управляемый рабочий процесс, а не в почтовый ящик.

Реализуйте верификацию личности и проверки полномочий

Проверка личности — момент, когда соответствие приватности становится реальным: вы собираетесь раскрыть персональные данные, поэтому нужно быть уверенным, что запрашивающий — субъект данных (или имеет право действовать от его имени). Сделайте это первоклассным шагом рабочего процесса, а не послефактной операцией.

Выберите методы верификации, подходящие вашей аудитории

Предлагайте несколько опций, чтобы легитимные пользователи не блокировались, сохраняя при этом защиту:

- Магическая ссылка на email (вменяемый базовый уровень для низкого риска)

- SMS‑OTP (полезно, если у вас проверенный номер)

- Вход в аккаунт (надёжно, если у пользователя уже есть аутентификация)

- Проверка документов (скан ID + селфи или ручная проверка, используйте редко)

В UI ясно объясняйте следующий шаг и причину. При возможности предзаполняйте данные для залогиненных пользователей и избегайте лишних запросов.

Поддержка представителей, агентов и несовершеннолетних

Приложение должно уметь обрабатывать случаи, когда запрашивающий не является субъектом данных:

- Уполномоченные агенты/представители: собирайте письмо‑разрешение или доверенность и проверяйте личности обеих сторон.

- Родители/опекуны для несовершеннолетних: запрашивайте доказательство опеки там, где требуется, и убедитесь, что ответы приходят нужной стороне.

Моделируйте это явно в схеме данных (например, «requester» vs «data subject») и логируйте, как подтверждались полномочия.

Используйте риск‑ориентированную верификацию (и объясняйте это)

Не все запросы несут одинаковый риск. Устанавливайте правила, повышающие планку верификации, когда:

- Запрос включает чувствительные данные (медицина, финансы, точное местоположение)

- В ответе будут документы или свободный текст

- Запрос приходит с нового устройства, из необычного региона или с подозрительного домена email

Когда вы эскалируете верификацию, показывайте короткое, понятное объяснение, чтобы это не выглядело произвольно.

Храните доказательства верификации безопасно — удаляйте по расписанию

Артефакты верификации (ID, авторизационные документы, события в логе) должны быть зашифрованы, с контролем доступа и видны только ограниченным ролям. Храните только необходимое, устанавливайте явные сроки хранения и автоматизируйте удаление.

Рассматривайте доказательства верификации как чувствительные данные сами по себе, фиксируя записи в аудите для последующей демонстрации соответствия.

Картирование данных и создание системных коннекторов

Вносите изменения без страха

Тестируйте изменения коннекторов и политик с помощью снимков и отката, чтобы обновления не срывали дела.

DSAR‑приложение эффективно лишь тогда, когда вы понимаете, где реально находятся персональные данные. Прежде чем писать коннектор, сформируйте практичный инвентарь систем, который можно поддерживать со временем.

Создайте живой инвентарь систем

Начните с систем, где скорее всего есть идентифицируемые данные:

- Базы данных (production, analytics, data warehouse)

- SaaS‑сервисы (CRM, email‑маркетинг, биллинг, product analytics)

- Системы поддержки (тикеты, чат‑транскрипты, записи звонков)

- Логи и стримы событий (application logs, CDN/WAF, auth logs)

Для каждой системы фиксируйте: владельца, назначение, категории данных, доступные идентификаторы (email, user ID, device ID), как получить доступ (API/SQL/экспорт) и ограничения (rate limits, правила хранения, сроки ответа вендора). Этот реестр становится вашим «источником правды» при поступлении запросов.

Стройте коннекторы, соответствующие источнику

Коннекторы не обязаны быть сложными; они должны быть надёжными:

- API‑вызовы для SaaS (по возможности инкрементальная синхронизация)

- SQL‑запросы для собственных систем (параметризованные запросы по известным идентификаторам)

- Вендорские экспорты для инструментов без API (формат документа, частота и кто инициирует экспорт)

Держите коннекторы изолированными от остальной логики приложения — чтобы менять их, не ломая workflow.

Нормализуйте данные для ревью

Разные системы описывают одного и того же человека по‑разному. Нормализуйте полученные записи в единое представление, чтобы ревьюеры не сравнивали «яблоки и груши». Простая рабочая модель:

person_identifier (по чему вы совмещали)data_category (профиль, коммуникации, транзакции, телеметрия)field_name и field_valuerecord_timestamp

Отслеживайте происхождение для каждого поля

Происхождение делает результаты защищаемыми. Сохраняйте метаданные рядом с каждым значением:

- Система‑источник и объект/таблица

- Время извлечения и оригинальная метка времени

- Метод совпадения (exact, fuzzy) и confidence score

Когда спросят «откуда это взято?», вы сможете дать точный ответ и путь для исправления/удаления.

Постройте движок извлечения данных и сопоставления

Это часть «найти всё про этого человека» — и она наиболее рискованна, если выполнена небрежно. Хороший движок извлечения ищет достаточно широко, чтобы быть полным, но достаточно узко, чтобы не тянуть чужие данные.

Начните с чёткой поисковой стратегии

Проектируйте движок вокруг идентификаторов, которые вы надёжно собираете при приёме. Частые стартовые точки: email, телефон, customer ID, номер заказа.

Затем расширяйте список идентификаторов, которые часто встречаются в продуктовых и аналитических системах:

- Связанные аккаунты (parent/child, семейные профили, администраторы рабочих аккаунтов)

- ID устройств и рекламные идентификаторы (если применимо и законно)

- Session ID и cookie‑идентификаторы (обычно меньшая уверенность)

Для систем без стабильных ключей используйте фаззи‑матчинг (нормализованные имена + адрес) и относите такие результаты к «кандидатам», требующим ревью.

Минимизируйте избыточный сбор по умолчанию

Не давайте возможность «заскачать всю таблицу пользователей». Делайте коннекторы, которые умеют запрашивать по идентификатору и отдавать только релевантные поля — особенно для логов и стримов. Меньше данных — меньше времени на ревью и ниже риск раскрытия третьих лиц.

Практический шаблон: двухэтапный поток — (1) лёгкая проверка «существует ли этот идентификатор?», затем (2) загрузка полных записей только для подтверждённых совпадений.

Обеспечьте изоляцию мульти‑тенантности

Если приложение обслуживает несколько брендов, регионов или бизнес‑юнитов, каждый запрос должен иметь тенант‑контекст. Применяйте фильтры тенанта в слое коннекторов (а не только в UI) и валидируйте их тестами, чтобы предотвратить утечку между тенантами.

Обрабатывайте реальные краевые случаи

Планируйте дубликаты и неоднозначности:

- Дубликаты профилей в разных системах и во времени

- Общие почты (семейные inbox, role‑адреса вроде billing@)

- Слитые аккаунты и исторические идентификаторы

Храните confidence сопоставления, доказательства (какой идентификатор совпал) и метки времени, чтобы ревьюер мог объяснить и обосновать включение/исключение записей.

Добавьте ревью, редактирование и упаковку ответа

Спланируйте жизненный цикл DSAR

В режиме планирования определите роли, состояния дел и требования к аудиту до генерации.

После того как движок собрал релевантные записи, вы не должны отправлять их напрямую запрашивающему. Большинству организаций нужен человек на проверке, чтобы не случайно раскрыть данные третьих лиц, конфиденциальную коммерческую информацию или контент, ограниченный законом/договором.

Сделайте очередь ревью удобной для людей

Создайте структурированное рабочее пространство "case review", где ревьюеры смогут:

- Видеть собранный набор данных, сгруппированный по источникам (CRM, support, billing, product logs)

- Фильтровать по категориям данных (идентификаторы, переписка, транзакции, данные устройств)

- Открывать исходные доказательства (ID записи, метки времени, система‑источник)

- Добавлять внутренние заметки и запрашивать повторное извлечение при необходимости

Здесь же стандартизируйте решения. Небольшой набор типов решений (include, redact, withhold, needs legal) сохраняет последовательность и упрощает аудит.

Редактирование и исключения: рассматривайте их как первые классы фич

Приложение должно поддерживать как удаление частей записи, так и исключение целых записей, когда раскрытие запрещено.

Редактирование должно покрывать:

- Данные третьих лиц (имена, email, телефоны в переписках)

- Конфиденциальную бизнес‑информацию (внутренние детали, чувствительные идентификаторы)

- Поля свободного текста, где часто прячется чувствительный контент (заметки, транскрипты, вложения)

Исключения должны документироваться с причинами (например: юр. привилегия, коммерческая тайна, риск причинения вреда третьим лицам).

Не просто скрывайте данные — фиксируйте обоснование в структурированном виде, чтобы позже можно было защитить решение.

Упаковывайте результаты для людей и машин

Обычно DSAR‑процессы дают два артефакта:

- Читаемый отчёт (HTML/PDF), суммирующий найденное и перечисляющий, что удержано или отредактировано

- Машиночитаемый экспорт (JSON/CSV) с раскрытыми данными в предсказуемой схеме

Включайте метаданные: источники, релевантные даты, объяснения редактирования/исключений и чёткие дальнейшие шаги (как задать вопросы, как обжаловать, как исправить данные). Это превращает ответ из дампа данных в понятный результат.

Для единообразия используйте шаблон ответа и версионируйте его, чтобы можно было показать, какой шаблон применялся при выполнении. Сочетайте это с аудит‑логами, чтобы каждое изменение пакета было отслеживаемым.

Контролы безопасности, права доступа и журналы аудита

Безопасность — это не дополнительная функция, её нельзя «добавить позже». Она — основа, которая не даёт утечь чувствительным персональным данным и позволяет доказать корректную обработку запроса. Цель простая: только нужные люди видят нужные данные, каждое действие отслеживается, и экспортируемые файлы нельзя злоупотребить.

Ролевые права доступа (RBAC)

Начните с явного, ролевого контроля доступа. Типичные роли:

- Privacy admin: настраивает политики, коннекторы, шаблоны и эскалации.

- Reviewer: инспектирует извлечённые записи, помечает краевые случаи, предлагает редактирования.

- Approver: финальное одобрение перед выпуском данных.

- Auditor: доступ только для чтения к истории кейса, доказательствам и отчётам.

Делайте права детальными. Например, ревьюер может просматривать данные, но не менять сроки; апрувер может выпускать ответ, но не редактировать креды коннекторов.

Неизменяемый журнал аудита (докажите, что произошло)

Workflow должен генерировать append‑only аудит‑лог, покрывающий:

- Кто просматривал, изменял, экспортировал или удалял что‑либо

- Какие записи были доступны (по крайней мере идентификаторы и система‑источник)

- Когда действия произошли (таймстампы с временной зоной)

- Почему действия были совершены (заметки кейса, коды решений)

Делайте записи аудита трудноподделываемыми: ограничьте запись только сервису приложения, запретите редактирование и рассмотрите write‑once хранение или хеширование/подпись батчей логов.

Аудит‑логи — это место, где вы защищаете решения вроде частичного раскрытия или отказа.

Шифрование, ключи и хранение секретов

Шифруйте в транспорте (TLS) и в покое (базы, объектное хранилище, бэкапы). Храните секреты (API‑токены, учётки БД) в менеджере секретов — не в коде, не в конфиге и не в тикетах поддержки.

Для экспортов используйте кратковременные подписанные ссылки для скачивания и, при необходимости, зашифрованные файлы. Ограничьте, кто может генерировать экспорты, и устанавливайте автоматическое истечение ссылок.

Защита от злоупотреблений и безопасные загрузки

Приложения для приватности привлекают скрапинг и попытки социальной инженерии. Добавьте:

- Ограничения скорости и троттлинг на порталах и эндпойнтах скачивания

- Детекцию аномалий (всплески кейсов, повторные неудачные верификации, подозрительная активность админов)

- Безопасные загрузки (антивирус, водяные знаки и «только‑просмотр» для внутренней проверки)

Эти меры снижают риск и сохраняют удобство для реальных клиентов и команд.

Уведомления, сроки и коммуникация с клиентом

DSAR‑workflow выигрывает или проигрывает по двум вещам, которые клиенты замечают сразу: ответ вовремя и понятные обновления. Рассматривайте коммуникацию как первоклассную функцию, а не как пару писем «в конце».

Шаблонные сообщения для последовательности

Начните с небольшого набора утверждённых шаблонов, которые можно локализовать. Держите их короткими, конкретными и без лишней юридической «мусорности».

Типичные шаблоны:

- "Требуется верификация": что нужно, как это предоставить и что будет дальше

- "Уведомление о продлении": причина, новая дата и текущие работы

- "Завершение": что было предоставлено, как получить это безопасно, как задать вопросы

Добавляйте переменные (ID запроса, даты, ссылка на портал, способ доставки), чтобы приложение подставляло детали автоматически, сохраняя одобренную формулировку.

Отслеживание сроков по юрисдикции и типу запроса

Сроки зависят от закона (GDPR vs CCPA/CPRA), типа запроса и статуса верификации. Приложение должно вычислять и показывать:

- текущий срок и почему он установлен (правило + состояние)

- условия паузы (например, ожидание верификации) и как они влияют на таймеры

- возможность продления и действие «отправить уведомление о продлении» с отметкой в аудите

Делайте сроки видимыми везде: список кейсов, детали кейса и напоминания сотрудникам.

Интеграции: email, тикетинг и мессенджеры

Не всем нужна ещё одна почта. Предоставьте вебхуки и email‑интеграции, чтобы обновления шли в существующие инструменты (helpdesk, внутренний чат).

Используйте событийные хуки: case.created, verification.requested, deadline.updated, response.delivered.

Обновления в клиентском портале и безопасные ссылки для доставки

Простой портал уменьшает обмен сообщениями: клиенты видят статус ("received", "verifying", "in progress", "ready"), загружают документы и скачивают результаты.

При доставке избегайте вложений: предоставляйте аутентифицированные, временные ссылки для скачивания и указывайте, как долго ссылка действительна и что делать, если она истекла.

Удаление, отчётность и согласование с политиками

Наладьте основной бэкенд

Создайте API и схему БД, соответствующие шагам приёма, верификации, проверки и доставки.

Ретеншн и отчётность превращают DSAR‑инструмент из «workflow‑приложения» в систему соответствия. Цель простая: хранить то, что нужно, удалять то, что не нужно, и доказывать это доказательствами.

Установите понятные правила хранения (по типу артефакта)

Определяйте сроки хранения по типу объекта, а не только по «кейс закрыт». Типичный набор:

- Запись кейса (детали запроса, сроки, действия)

- Доказательства верификации (документы, liveness‑чеки, токены верификации)

- Экспорты и пакеты ответов (ZIP/PDF/JSON файлы, которые вы доставляете)

- Аудит‑логи (неизменяемая история событий)

Делайте периоды хранения настраиваемыми по юрисдикции и типу запроса. Например, аудит‑логи могут храниться дольше, чем доказательства личности; экспорты можно удалять быстро после доставки, сохранив хеш и метаданные как доказательство отправки.

Юридические удержания и исключения (приостанавливайте или ограничивайте обработку)

Добавьте явный статус legal hold, который может приостанавливать таймеры удаления и ограничивать действия персонала. Он должен поддерживать:

- Причину (litigation, investigation, contractual dispute)

- Область действия (весь кейс vs конкретные источники)

- Дату одобрения и обзорные сроки (чтобы холд не становился вечным по ошибке)

Также моделируйте исключения и ограничения (например, данные третьих лиц, привилегированная переписка). Относите их к структурированным результатам, а не к свободному тексту, чтобы их можно было последовательно репортировать.

Отчётность, выдерживающая проверку

Регуляторы и внутренние аудиторы обычно просят тренды, а не отдельные случаи. Стройте отчёты по:

- Объёмам по типам запросов

- Времени ответа vs законные сроки

- Результатам (выполнено, частично выполнено, отказано)

- Используемым исключениям и частоте их применения

Экспортируйте отчёты в общих форматах и версионируйте определения отчётов, чтобы числа оставались объяснимыми.

Согласование с политиками (и ссылки в продукте)

Приложение должно ссылаться на те же правила, что публикует организация. Встраивайте ссылки на внутренние ресурсы, например /privacy и /security, из настроек админа и просмотра кейса, чтобы операторы могли быстро проверить «почему» конкретного решения по хранению.

Тестирование, мониторинг и эксплуатация

DSAR‑приложение не «готово», когда UI работает. Наиболее рискованные ошибки возникают на краях: неверные личности, таймауты коннекторов и экспорты, которые молча что‑то пропускают. Планируйте тестирование и операционные процессы как первоклассные функции.

Тестируйте кейсы, которые ломают доверие

Постройте повторяемый набор тестов вокруг реальных DSAR‑подводных камней:

- Запросы не тому человеку: одинаковые имена, общие почтовые алиасы, повторно использованные номера телефонов, семейные аккаунты. Убедитесь, что система отвергает или эскалирует при низкой уверенности.

- Частичные совпадения: в одной системе — "Liz", в другой — "Elizabeth", в третьей старые адреса. Проверьте, что логика сопоставления показывает доказательства и поддерживает ручной обзор.

- Крупные аккаунты: большие истории транзакций и длинные переписки. Убедитесь, что пагинация, таймауты и лимиты экспорта работают корректно.

- Вложения: загруженные ID, письма‑разрешения и документы. Тестируйте антивирус, ограничения типов файлов, шифрование хранения и отображение вложений в аудите.

Добавьте «золотые» фикстуры для каждого коннектора (пример записи + ожидаемый вывод), чтобы изменения схемы обнаруживались рано.

Мониторьте реальные ошибки в продакшне

Операционный мониторинг должен покрывать здоровье приложения и результаты соответствия:

- Задержки и ошибки коннекторов: трекайте по каждой системе. Один медленный CRM может остановить весь кейс.

- Накопление очередей: если задания на извлечение или редактирование накапливаются, сроки будут сорваны. Алертьте по возрасту старейшей задачи, а не только по длине очереди.

- Ошибки генерации экспортов: следите за сбоями упаковки, повреждёнными архивами и отсутствующими секциями.

- Ошибки скачивания: наблюдайте за истёкшими ссылками, проблемами с правами и повторными попытками, указывающими на проблему доставки.

Связывайте метрики с структурированными логами, чтобы можно было ответить: «Какая система упала, по какому кейсу и что видел пользователь?»

Управление изменениями и безопасный релиз

Ожидайте изменений: появляются новые инструменты, имена полей меняются, вендоры падают. Создайте playbook для коннекторов (владелец, метод авторизации, rate limits, известные PII‑поля) и процесс согласования изменений схемы.

Практичный поэтапный план развёртывания:

- Пилот в одном регионе с 2–3 ключевыми системами.

- Расширение на остальные системы с shadow‑запусками (генерируйте ответы внутри, прежде чем отправлять клиенту).

- Укрепление: нагрузочные тесты, пути эскалации и документированный on‑call.

Чек‑лист непрерывного улучшения: ежемесячный обзор отчётов по сбоям, настройка порогов сопоставления, обновление шаблонов, обучение ревьюеров и отключение неиспользуемых коннекторов.

Если вы быстро итеративно меняете функционал, используйте стратегию окружений для частых безопасных релизов (поэтапные деплои и возможность отката). Платформы вроде Koder.ai упрощают быструю итерацию с деплоем и экспортом исходников, что полезно, когда workflows часто меняются и нужно сохранять соответствие и аудитируемость реализации.