Почему веб‑приложения постоянно выполняют одни и те же задачи

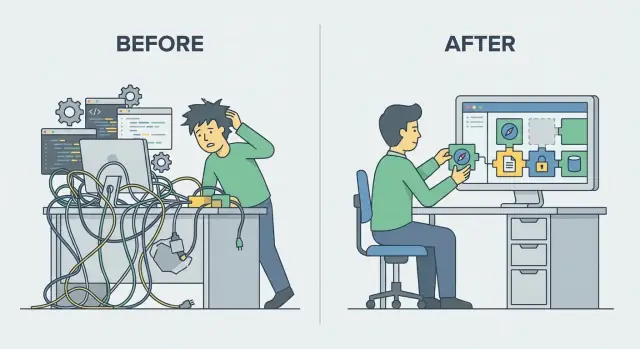

Большинство веб‑приложений делает один и тот же набор действий на каждый запрос. Браузер (или мобильное приложение) шлёт запрос, сервер решает, куда его направить, читает ввод, проверяет, разрешён ли доступ у пользователя, общается с базой данных и возвращает ответ. Даже если бизнес‑идея уникальна, «трубы» (plumbing) привычны.

«Повторяющиеся проблемы», которые видны не сразу

Практически в каждом проекте встречаются одинаковые паттерны:

- Запросы и ответы: разбор заголовков, query‑строк, cookie и формирование согласованных JSON или HTML ответов.

- Сессии и идентичность: запоминание пользователя между запросами, обработка входа, сброса пароля и прав доступа.

- Доступ к базе данных: открытие соединений, написание запросов, маппинг строк в объекты и управление миграциями.

- Поперечные потребности: валидация, контроль частоты, защита от CSRF, кэширование и обработка ошибок.

Команды часто пере‑реализуют эти куски, потому что они кажутся «маленькими» на старте — пока несогласованности не накопятся и каждый endpoint не начнёт вести себя чуть по‑разному.

Абстракция: написано один раз — используется повсюду

Веб‑фреймворк упаковывает проверенные решения этих повторяющихся задач в переиспользуемые блоки (маршрутизация, middleware, ORM‑помощники, шаблонизаторы, тестовые утилиты). Вместо переписывания одного и того же кода в каждом контроллере вы конфигурируете и составляете общие компоненты.

Скорость с компромиссами

Фреймворки обычно ускоряют разработку, но не бесплатно. Нужно потратить время на изучение соглашений, разбор «магии» и выбор между несколькими подходами. Цель не в отсутствии кода вообще — а в меньшем дублировании и меньшем числе избежаемых ошибок.

Далее мы пройдёмся по основным областям, где фреймворки экономят усилия: маршрутизация и middleware, валидация и сериализация, абстракции для работы с данными, представления, аутентификация, безопасные настройки по умолчанию, обработка ошибок и наблюдаемость, dependency injection и конфигурация, scaffolding, тестирование и, наконец, компромиссы при выборе фреймворка.

Маршрутизация: одно место, где запросы попадают в код

Каждое серверное веб‑приложение должно ответить на один и тот же вопрос: «Поступил запрос — какой код должен его обработать?» Без фреймворка команды часто изобретают маршрутизацию заново: ad‑hoc разбор URL, длинные цепочки if/else или дублирование проводки по файлам.

Маршрутизация отвечает на обманчиво простой вопрос: «Когда кто‑то посещает этот URL с этим методом (GET/POST и т.д.), какой обработчик должен выполниться?»

Центральная карта URL → код

Роутер даёт вам одну читаемую «карту» endpoint‑ов вместо того, чтобы разбрасывать проверки URL по проекту. Без неё логика становится трудночитаемой, легко ломается и непоследовательна.

С маршрутизацией вы объявляете намерение заранее:

GET /users -> listUsers

GET /users/:id -> getUser

POST /users -> createUser

Такая структура делает изменения безопаснее. Нужно переименовать /users в /accounts? Обновляете таблицу маршрутизации (и может быть несколько ссылок), вместо поиска по не связанным файлам.

Почему это уменьшает повторение работы

Маршрутизация сокращает количество «склеивающего» кода и помогает всем следовать одинаковым соглашениям. Она также улучшает ясность: быстро видно, что приложение экспонирует, какие методы разрешены и какие обработчики за это отвечают.

Частые возможности маршрутизации, которые вы получаете «бесплатно»:

- Параметры (как

:id), чтобы обработчики получали структурированные значения

- Группы для применения общих префиксов вроде

/admin или общих правил для множества маршрутов

- Версионирование (например

/api/v1/...) чтобы эволюционировать API без нарушения существующих клиентов

На практике хорошая маршрутизация превращает обработку запросов из повторяющейся головоломки в предсказуемый чек‑лист.

Middleware‑конвейры: переиспользование поперечной логики

Middleware — способ выполнить одинаковый набор шагов для многих разных запросов без копирования этой логики в каждый endpoint. Вместо того, чтобы каждый маршрут вручную делал «залогировать запрос, проверить аутентификацию, установить заголовки, обработать ошибки…», фреймворк позволяет определить конвейер, через который проходит каждый запрос.

Как middleware выглядит на практике

Думайте о middleware как о контрольных точках между входящим HTTP‑запросом и вашим обработчиком. Каждая точка может читать или менять запрос, досрочно вернуть ответ или добавить информацию для следующего шага.

Типичные примеры:

- Логирование и request IDs (чтобы проследить один запрос через систему)

- Сжатие (gzip/brotli) для уменьшения размера полезной нагрузки

- CORS‑правила для контроля, какие браузеры могут вызывать ваш API

- Ограничение частоты для защиты от злоупотреблений

- Проверки аутентификации и авторизации перед защищёнными маршрутами

Почему это уменьшает повторение (и ошибки)

Конвейер middleware делает поведение единообразным по умолчанию. Если ваш API всегда должен добавлять заголовки безопасности, всегда отклонять сверхбольшие payload‑ы или всегда фиксировать метрики времени, middleware обеспечивает это равномерно.

Это также уменьшает дрейф: когда логика находится в одном месте, не окажется одной конечной точки, которая «забыла» валидировать токен, или другой, которая по ошибке логирует чувствительные поля.

Держите это простым, чтобы было проще отлаживать

Middleware можно переиспользовать слишком широко. Слишком много слоёв усложняет ответы на вопросы вроде «где изменился заголовок?» или «почему запрос вернулсь раньше времени?» Отдавайте предпочтение небольшому числу ясно названных шагов и документируйте порядок их выполнения. Когда что‑то должно быть специфично для маршрута — держите это в обработчике.

Валидация ввода и сериализация: меньше багов, согласованные API

Любое веб‑приложение принимает ввод: HTML‑формы, query‑строки, JSON‑тела, загрузки файлов. Без фреймворка вы постоянно повторяете одни и те же проверки в каждом обработчике — «это поле присутствует?», «это email?», «не слишком ли длинно?», «нужно ли обрезать пробелы?» — и каждый endpoint придумывает свой формат ошибок.

Фреймворки сокращают это повторение, делая валидацию и сериализацию первоклассными возможностями.

Валидация — повторяющаяся потребность

Правила знакомы независимо от типа формы:

- Обязательные поля (например

email, password)

- Типы и приведение (строка vs число, парсинг целых)

- Ограничения длины (минимальная длина пароля, макс. длина заголовка)

- Форматы (email, URL, UUID, дата)

- Диапазоны (возраст между 13–120)

Вместо рассыпания этих проверок по контроллерам, фреймворки поощряют одну схему (или form‑объект) на форму/запрос.

Централизованные схемы, нормализация и ошибки

Хороший слой валидации делает не только отклонение плохого ввода. Он также последовательно нормализует корректный ввод:

- Обрезка пробелов

- Преобразование строк в числа/даты, когда это безопасно

- Применение значений по умолчанию (например

page=1, limit=20)

А при ошибке ввода вы получаете предсказуемые сообщения и структуру — часто с детализацией по полям. Это значит, что фронтенд или клиенты API могут опираться на стабильный ответ вместо спец‑обработок для каждого endpoint.

Сериализация: согласованные выходы, меньше «склеивающего» кода

Вторая половина — превращение внутренних объектов в безопасные публичные ответы. Сериализаторы помогают:

- Указывать белый список полей (чтобы не выдать внутреннее)

- Поддерживать единый стиль нейминга

- Одинаково форматировать даты и числа

Вместе валидация + сериализация уменьшают кастомный парсинг, предотвращают тонкие баги и делают API цельным по мере роста.

Абстракции доступа к данным: ORM и билдера запросов

При прямой работе с базой легко разбрасывать сырые SQL по контроллерам, джобам и хелперам. Постепенно это порождает повторяющиеся паттерны: открыть соединение, построить строку запроса, привязать параметры, выполнить, обработать ошибки и замаппить строки в объекты. Со временем это ведёт к несогласованности и ошибкам (пропущенные фильтры, небезопасная конкатенация строк, тонкие несоответствия типов).

Что абстрагируют ORM и query builderы

Большинство фреймворков поставляются с ORM или поддерживают query builder, которые стандартизируют рутинные операции работы с БД:

- Соединения и транзакции: единая настройка, пул, поведение commit/rollback

- Построение запросов: API для фильтрации, сортировки, join‑ов и пагинации

- Маппинг результатов: превращение строк в модели/объекты с предсказуемыми типами

- Миграции: версионирование изменений схемы

Почему это ускоряет разработку (и снижает баги)

С моделями и переиспользуемыми запросами обычные CRUD‑потоки перестают писаться вручную каждый раз. Вы определяете модель User один раз и используете её в разных местах.

Также обработка параметров безопаснее по умолчанию: вместо ручной интерполяции значений в SQL ORM/билдер обычно биндуют параметры, снижая риск SQL‑инъекций и упрощая рефакторинг запросов.

Компромиссы, о которых стоит помнить

Абстракции не бесплатны. ORM может скрывать дорогие запросы, а для сложных отчётов выражение нужной логики через ORM бывает неудобно. Многие команды используют гибридный подход: ORM для повседневных операций и проверенный raw SQL для мест, где важна производительность или специфические возможности БД.

Представления и шаблоны: переиспользование UI‑паттернов безопасно

Начните с React, Go и Postgres

Сгенерируйте рабочую веб- и API-основу на знакомом вам стеке.

Когда приложение растёт, UI начинает повторяться: одинаковые шапка, навигация, футер, флэш‑сообщения и разметка форм. Фреймворки уменьшают копипасту с помощью шаблонизаторов или компонентной системы, позволяющей вынести эти части в переиспользуемые блоки.

Layouts, partials и компоненты

Большинство фреймворков поддерживает базовый layout, который оборачивает страницу: общая HTML‑структура, общие стили/скрипты и место для уникального содержимого страницы. Повторяющиеся фрагменты можно вынести в partials/компоненты — форма входа, карточка тарифа, баннер ошибки.

Это не только удобно: изменение ссылки в шапке или добавление атрибута доступности делается в одном файле, а не в двадцати.

SSR и компонентные системы

Фреймворки обычно предлагают server‑side rendering (SSR) из коробки — рендеринг HTML на сервере на основе шаблонов и данных. Некоторые дают компонентную модель, где «виджеты» рендерятся с пропсами, что повышает согласованность.

Даже если позже вы используете фронтенд‑фреймворк, SSR‑шаблоны остаются полезны для писем, админки или простых маркетинговых страниц.

Безопасность: экранирование и кодирование вывода по умолчанию

Шаблонизаторы обычно автоматически экранируют переменные, превращая пользовательский текст в безопасный HTML. Такое кодирование по умолчанию снижает риск XSS и предотвращает поломки страниц из‑за неэкранированных символов.

Ключевая выгода: вы переиспользуете UI‑паттерны и закладываете безопасные правила вывода, так что каждая новая страница стартует с согласованной, защищённой базой.

Аутентификация и авторизация: стандартные паттерны контроля доступа

Аутентификация отвечает на «кто вы?», авторизация — на «что вам разрешено делать?». Фреймворки ускоряют эти задачи, предоставляя стандартный способ обработки повторяющейся инфраструктуры — чтобы вы могли сосредоточиться на бизнес‑правилах.

Сессии, cookie и токены (в общих чертах)

Большинству приложений нужно «запомнить» пользователя после входа.

- Сессии обычно хранят небольшой идентификатор в cookie, а сервер держит состояние входа в store сессий.

- Токены (часто для API) — креденшелы, которые клиент шлёт с каждым запросом, чтобы сервер мог подтвердить пользователя.

Фреймворки дают высокоуровневую конфигурацию: как подписываются cookie, когда истекают, где хранится сессия.

Стандартные потоки входа и хранения

Вместо ручной сборки всех шагов фреймворки часто предлагают готовые паттерны: вход, выход, «запомнить меня», сброс пароля, верификация email и защита от типичных проблем вроде session fixation. Опции хранения (in‑memory для разработки, БД/Redis для продакшна) меняются без больших изменений в приложении.

Паттерны авторизации

Фреймворки формализуют защиту фич:

- Роли и права (admin vs editor)

- Политики (правила, связанные с ресурсом: «может ли редактировать этот документ?»)

- Route guards (блокировать доступ к URL или действию)

Преимущество: проверки авторизации становятся последовательными и проще для аудита.

Что остаётся за вами

Фреймворк не решает, что именно считать «разрешено». Вы всё ещё определяете бизнес‑правила, проверяете все пути доступа (UI и API) и тестируете граничные случаи, особенно для действий администраторов и владения данными.

Безопасные настройки по умолчанию, чтобы не повторять ошибки

Работа по безопасности повторяемая: каждую форму нужно защитить, каждый ответ — снабдить заголовками, каждая cookie — выставить правильные флаги. Фреймворки сокращают это повторение, поставляя разумные значения по умолчанию и централизованную конфигурацию, чтобы не изобретать безопасность десятки раз.

Частые защиты, которые покрывают фреймворки

Многие фреймворки включают (или рекомендуют) меры, которые применяются везде, если вы явно не отключили их:

- Защита от CSRF для изменяющих состояние запросов

- Безопасные cookie с

HttpOnly, Secure, SameSite и единое управление сессиями

- Заголовки безопасности (

Content-Security-Policy, X-Content-Type-Options, Referrer-Policy) через middleware

- Автоматическое экранирование в шаблонизаторах

Ключевая выгода — согласованность. Вместо того, чтобы помнить добавить одни и те же проверки в каждый обработчик, вы конфигурируете их один раз и фреймворк применяет это ко всему приложению.

По умолчанию — не значит навсегда: проверяйте

Поведение по умолчанию зависит от версии фреймворка и способа деплоя. Рассматривайте их как отправную точку, а не как гарантию.

Читайте официальное руководство по безопасности для вашего фреймворка, проверяйте, что включено по умолчанию, и держите зависимости в актуальном состоянии. Обновления часто содержат исправления безопасности — их своевременное применение убирает множество повторяющихся уязвимостей.

Обработка ошибок, логирование и точки для наблюдаемости

Рефакторьте безопасно с помощью снэпшотов

Пробуйте крупные изменения фреймворка и откатывайтесь, если структура не подходит.

Когда каждая ручка сама обрабатывает ошибки, логика растекается: try/catch повсюду, несогласованные сообщения и забытые граничные случаи. Фреймворки уменьшают это повторение за счёт централизации того, как ошибки ловятся, форматируются и записываются.

Централизованная обработка ошибок против разбросанных try/catch

Большинство фреймворков предоставляет одну границу ошибок (глобальный обработчик или последний middleware), который ловит необработанные исключения и известные «ошибочные» состояния.

Это позволяет вашему функционалу сосредоточиться на «счастливом» пути, а фреймворку — на рутинной работе:

- сопоставление исключений в HTTP‑коды

- генерация предсказуемого тела ответа

- обеспечение логирования запроса даже при падении

Вместо того, чтобы каждый endpoint решал, возвращать ли 400, 404 или 500, вы описываете правила однажды и используете их повсеместно.

Согласованные ответы об ошибках для UI и API

Согласованность важна и для людей, и для машин. Конвенции фреймворков упрощают возврат ошибок с нужным статусом и стабильной формой, например:

400 — некорректный ввод (с деталями по полям)401/403 — ошибки аутентификации/авторизации404 — ресурс не найден500 — непредвиденная внутренняя ошибка

Для UI та же центральная обработка может рендерить дружелюбные страницы ошибок, тогда как API‑маршруты возвращают JSON — без дублирования логики.

Хуки для логирования и трассировки

Фреймворки стандартизируют видимость через хуки в жизненном цикле запроса: request IDs, тайминги, структурированные логи и интеграции с трейсингом/метриками.

Поскольку эти хуки работают для каждого запроса, вам не нужно вручную логировать начало/конец в каждом контроллере; логи становятся сопоставимыми по всем endpoint‑ам, что ускоряет отладку и работу с производительностью.

Практические советы

Не сливайте чувствительные детали наружу: логируйте полные стеки локально/внутренне, а пользователям возвращайте общие сообщения.

Делайте ошибки информативными: добавляйте краткий код ошибки (например INVALID_EMAIL) и, когда безопасно, ясное указание следующего шага для пользователя.

Dependency Injection и конфигурация: меньше «склеивающего» кода

Dependency Injection (DI) звучит пафосно, но идея проста: вместо того, чтобы код сам создавал необходимые объекты (подключение к БД, отправитель почты, кеш), он их получает от фреймворка.

Большинство фреймворков реализует это через контейнер сервисов — регистр, который знает, как строить сервисы и передавать их в нужные места. Так вы прекращаете дублировать настройку в каждом контроллере, обработчике или джобе.

Как выглядит «инъекция» на практике

Вместо повсеместных new Database(...) или connect() вы позволяете фреймворку поставлять зависимости:

- БД: настроенный клиент/ORM, передаваемый в обработчики

- Почта:

EmailService, инжектируемый в флоу восстановления пароля

- Кеш: клиент кеша для быстрых чтений

- Конфиг: объект конфигурации, чтобы код не читал env напрямую

Это сокращает «склеивающий» код и держит конфигурацию в одном месте.

Почему так проще тестировать

Если обработчик получает db или mailer как вход, в тестах можно подставить фейковые или in‑memory реализации. Вы проверяете поведение без отправки реальных писем или подключения к продовой базе.

Предупреждение полезное

DI можно переусердствовать. Если «всё зависит от всего», контейнер превращается в магическую коробку и отладка усложняется. Держите границы ясными: малые сфокусированные сервисы, избегайте циклических зависимостей и лучше инжектируйте интерфейсы (способности), а не гигантские «god‑объекты».

Scaffolding и соглашения: быстрый старт и единая структура

Сравнивайте фреймворки через прототипирование

Быстро создайте базовый вариант и определите, какие соглашения подходят вашей команде.

Scaffolding — стартовый набор, который многие фреймворки дают: предсказуемая структура проекта и генераторы, создающие типичный код. Соглашения — правила, которые позволяют сгенерированному коду органично вписаться в приложение без ручной проводки.

Что обычно генерирует scaffolding

Большинство фреймворков создаёт проект «готовый к запуску» (папки для контроллеров, моделей, шаблонов, тестов, конфига). Генераторы часто создают:

- CRUD‑endpoint‑ы для ресурса

- Миграции и модель, привязанную к таблице

- Базовые формы или сериализаторы

- Стартовые тесты и примерные фикстуры

Смысл не в «магичности» кода — а в том, что он следует тем же паттернам, что и всё остальное приложение.

Как соглашения выравнивают команды

Соглашения ускоряют онбординг: новые участники понимают, где что лежит и как течёт запрос. Они также уменьшают споры про структуру: если контроллеры лежат в одном месте, а миграции — в другом, ревью фокусируются на поведении, а не на размещении файлов.

Где scaffolding особенно полезен

Он выручает при множестве похожих сущностей:

- админки с типичными моделями

- внутренние инструменты со простыми рабочими процессами

- JSON‑API с повторяющимися ресурсными паттернами

Практическое предостережение

Сгенерированный код — это точка старта, а не финальный дизайн. Просматривайте его как любой другой код: удаляйте неиспользуемые endpoint‑ы, ужесточайте валидацию, добавляйте проверки авторизации и адаптируйте названия под домен. Оставлять всё как есть «потому что генератор сделал» — значит зафиксировать лишнюю поверхность и ненужные абстракции.

Тестовые инструменты: превращение качества в рутину

Быстрее выпускать можно только тогда, когда можно доверять выпуску. Фреймворки помогают сделать тестирование рутинной частью, а не проектом, который приходится собирать заново для каждого приложения.

Встроенные хелперы, убирающие рутинную работу

Большинство фреймворков содержит тестовый клиент, который может вызывать ваше приложение как браузер — без реального сервера. Можно послать запросы, следовать редиректам и проверять ответы в несколько строк.

Также есть стандартные инструменты: фикстуры, фабрики для реалистичных записей и хуки для моков (замена внешних сервисов — почты, платежей, API). Вместо ручного создания данных и стабов вы пересоздаёте проверенный рецепт.

Повторяемая настройка = быстрее обратная связь и больше уверенности

Когда каждый тест стартует в предсказуемом состоянии (чистая БД, seed‑данные, замоканные зависимости), падения легче анализировать. Разработчики тратят меньше времени на шум в тестах и больше — на реальные ошибки. Со временем это уменьшает страх перед рефакторами, потому что есть быстрый и надёжный safety‑net.

Что тестировать (и что фреймворки облегчают)

Фреймворки подталкивают к тестам высокой ценности:

- Маршруты и обработчики: URL возвращает правильный статус и полезную нагрузку?

- Валидация и сериализация: плохие входы последовательно отвергаются?

- Правила доступа: может ли нужная роль выполнить действие, а неавторизованные запросы блокируются?

- Взаимодействие с БД: корректно ли создание/обновление данных, включая крайние случаи?

Готовность к CI из коробки

Поскольку команды тестирования, окружения и команды запуска стандартизованы, проще запускать тот же набор локально и в CI. Одна команда для тестов делает автоматическую проверку привычной частью перед мёржем и деплоем.

Компромиссы и как выбрать подходящий фреймворк

Фреймворки экономят время, упаковав общие решения, но они несут и затраты, которые стоит учитывать.

Настоящие компромиссы

Фреймворк — это инвестиция. Ожидайте кривую обучения (особенно соглашения и «спрятанная магия») и периодические апгрейды, которые могут требовать рефакторов. Сильно навязанные паттерны — плюс для консистентности, но могут мешать при нетипичных требованиях.

Вы также наследуете экосистему и ритм релизов фреймворка. Если ключевые плагины заброшены или сообщество слабое, придётся дописывать недостающие части самостоятельно.

Критерии выбора, которые остаются актуальными

Начните с команды: что люди уже знают и кого будет легко нанять. Посмотрите экосистему: библиотеки для маршрутизации, middleware, аутентификации, доступа к данным, валидации и тестирования. Оцените сопровождение: качество документации, гайдов по апгрейду, политику версий и насколько просто запускать приложение локально и в проде.

При сравнениях попробуйте построить маленький фрагмент продукта (одна страница + форма + запись в БД). Трение там часто предсказывает, как будет идти работа в следующий год.

Как избежать overengineering

Не нужно всё сразу. Выбирайте фреймворк, который позволяет подключать компоненты постепенно — начните с маршрутизации, простых шаблонов или API‑ответов и тестирования. Добавляйте аутентификацию, фоновые задания, кэширование и продвинутые возможности ORM только когда это действительно нужно.

Где Koder.ai вписывается

Фреймворки абстрагируют повторение на уровне кода. Платформа вроде Koder.ai может убрать повторение на уровне создания проекта. Если вы уже знаете стек (React, Go, PostgreSQL, типичные auth + CRUD), Koder.ai позволяет описать приложение в чате и сгенерировать рабочую стартовую точку, которую можно итеративно улучшать и экспортировать исходники.

Это полезно для упомянутого «маленького среза»: быстро прототипировать маршрут, форму с валидацией и запись в базу, чтобы понять, насколько соглашения фреймворка и структура проекта подходят вашей команде.

Koder.ai поддерживает режим планирования, снимки состояния и откат, что хорошо сочетается с проектами, где рефактор может затронуть маршруты, middleware и модели. Вы можете безопасно экспериментировать, сравнивать подходы и сохранять темп, не превращая каждое изменение структуры в длительный ручной рефактор.

Практический чек‑лист

- Можно ли быстро выпустить маленькую фичу с понятной ответственностью за код?

- Даёт ли фреймворк безопасные настройки по умолчанию для безопасности и обработки ошибок?

- Предсказуемы ли апгрейды, и здорова ли экосистема?

- Подходят ли абстракции под наш продукт: серверно‑рендеримые страницы, API или и то, и другое?

Хороший фреймворк снижает повторяющуюся работу, но правильный фреймворк — тот, который ваша команда сможет поддерживать.