Что на самом деле значит «vibe‑кодинг» и «укрепление для продакшена»

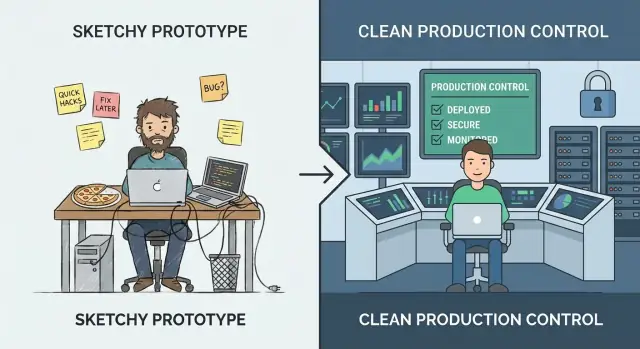

«Vibe‑кодинг» — это фаза, в которой скорость важнее аккуратности. Вы экспериментируете, узнаёте, чего действительно хотят пользователи, и пробуете идеи, которые могут не пережить неделю. Цель — получить инсайт: подтвердить рабочий процесс, доказать ценностное предложение или убедиться, что нужные данные вообще существуют. В этом режиме шероховатости нормальны — ручные шаги, слабая обработка ошибок и код, оптимизированный чтобы быстро «работать».

«Укрепление для продакшена» — другое. Это работа по тому, чтобы поведение было предсказуемым при реальном использовании: некорректные входные данные, частичные отказы, пиковый трафик и люди, которые делают не то, чего вы ожидали. Укрепление меньше про добавление функций и больше про уменьшение сюрпризов — чтобы система падала безопасно, восстанавливалась чисто и была понятна следующему человеку, который будет её эксплуатировать.

Перейти слишком рано vs. слишком поздно

Если вы укрепляете слишком рано, вы замедляете обучение. Можно вложиться в масштабируемость, автоматизацию или отполированную архитектуру для направления продукта, которое поменяется на следующей неделе. Это дорого и может заставить маленькую команду застрять.

Если вы укрепляете слишком поздно, вы создаёте риск. Те же самые обходные пути, которые годились для демо, становятся пользовательскими инцидентами: неконсистентные данные, пробелы в безопасности и простой, подрывающий доверие.

Вам не нужно выбирать навсегда

Практический подход — продолжать эксперименты, укрепляя при этом «тонкую талию» системы: несколько ключевых путей, которые должны быть надёжными (регистрация, платежи, записи данных, критические интеграции). По периферии вы можете всё ещё быстро итеративно развивать функционал — просто не позволяйте предположениям прототипа управлять теми частями, от которых ежедневно зависят реальные пользователи.

Здесь также важен выбор инструментов. Платформы, созданные для быстрой итерации, помогают оставаться в режиме vibe, не теряя способности профессионализироваться позже. Например, Koder.ai ориентирован на vibe‑кодинг через чат для создания web, backend и мобильных приложений, но также поддерживает экспорт исходников, деплой/хостинг, кастомные домены и снимки/откат — функции, прямо соответствующие mindset «ship fast, but protect critical paths and recover quickly».

Простая модель зрелости: от демо до надёжного продукта

Vibe‑кодинг хорош, когда нужно быстро проверить: работает ли вообще эта идея? Ошибка — предполагать, что те же привычки подойдут, когда реальные люди (или бизнес‑процессы) начнут зависеть от результата.

Стадии, через которые чаще всего проходят команды

Полезно назвать стадию, в которой вы находитесь, чтобы решить, что укреплять:

- Идея: изучение выполнимости; одноразовый код приемлем.

- Демо: кликабельное или запускаемое доказательство; успех — «оно показывает концепт».

- Пилот: небольшой реальный рабочий процесс; успех — «помогает нескольким людям надёжно».

- Бета: более широкий доступ; успех — «работает большую часть времени при поддержке».

- Продакшен: инструмент по умолчанию для задачи; успех — «надёжен, безопасен и поддерживаем».

Как меняются требования, когда важен результат

По мере продвижения вопрос смещается с «Работает ли?» на «Можно ли этому доверять?». Появляются ожидания вроде предсказуемой производительности, понятной обработки ошибок, аудита и возможности отката изменений. Это также заставляет определить ответственных: кто отвечает, когда что‑то ломается?

Кривая затрат, которую никто не любит

Ошибки, исправленные на этапе идеи/демо, дешёвы — вы меняете код, от которого ещё никто не зависит. После запуска та же ошибка может вызвать поддержку, очистку данных, отток клиентов или срывы сроков. Укрепление — это не перфекционизм, а уменьшение радиуса поражения неизбежных ошибок.

«Продакшен» — не только для внешних пользователей

Внутренний инструмент, который выставляет счета, маршрутизирует лиды или управляет доступом, уже является продакшеном, если от него зависит бизнес. Если отказ остановит работу, подвергнет данные риску или создаст финансовую проблему, обращайтесь с ним как с продакшеном — даже если пользуются только 20 человек.

Сигналы, что вы переросли стадию прототипа

Прототип может быть хрупким: он доказывает идею, открывает разговор и помогает быстро учиться. Момент, когда реальные люди начинают на него полагаться, повышает стоимость «быстрых фиксов», а риски перестают быть просто неудобствами и становятся бизнес‑рисками.

Самые явные сигналы

Аудитория меняется. Если число пользователей растёт, появились платные клиенты или вы подписали что‑то с ожиданиями по времени безотказной работы и отклика — вы уже не экспериментируете, вы предоставляете сервис.

Данные становятся чувствительнее. В день, когда система начинает работать с ПДн (имена, емейлы, адреса), финансовыми данными, учётными данными или приватными файлами, нужны более строгие контроли доступа, журналы аудита и безопасные настройки по умолчанию. Для демо достаточно «безопасно для показа», для реальных данных — нет.

Использование становится рутинным или критичным. Когда инструмент входит в повседневный рабочий процесс или отказы блокируют заказы, отчётность, онбординг или поддержку, простой и странные пограничные случаи становятся недопустимыми.

Другие команды зависят от ваших данных. Если внутренние команды строят процессы вокруг ваших дашбордов, экспортов, вебхуков или API, каждое изменение может стать ломающе. Появляется давление, чтобы поведение оставалось консистентным и изменения были заранее коммуницированы.

Сбоев становится много и они повторяются. Поток «оно сломалось» в Slack, тикеты и пинги — сильный индикатор того, что вы тратите больше времени на реакцию, чем на обучение. Это сигнал вложиться в стабильность вместо новых фич.

Быстрая проверка интуицией

Если часовой простой будет стыдным, вы приближаетесь к продакшену. Если он будет дорогим — потеря выручки, нарушенные обещания или подорванное доверие — значит, вы уже в продакшене.

Решайте на основе риска, а не настроения

Если вы спорите о том, «готово ли приложение», вы уже задаёте неправильный вопрос. Лучше спросить: какова цена ошибки? Укрепление для продакшена — не трофей, а ответ на риск.

Начните с определения «отказа» простыми словами

Запишите, как выглядит отказ для вашей системы. Общие категории:

- Простой: сервис недоступен

- Неправильные результаты: система работает, но выдаёт неверные данные (часто хуже простоя)

- Медленные ответы: пользователи бросают задачи, автоматизации таймаутятся, тикеты растут

Будьте конкретны. «Поиск занимает 12 секунд для 20% пользователей в пик» — это действие; «проблемы с производительностью» — нет.

Оцените бизнес‑воздействие (пусть грубо)

Точные числа не нужны — используйте диапазоны.

- Выручка: упущенные продажи, пропущенные продления, штрафы по SLA

- Отток и доверие: пользователи не возвращаются после плохого опыта

- Потеря продуктивности: внутренние команды заблокированы, ручные обходные пути множатся

- Соблюдение: замечания при аудите, нарушение контрактов, отчётность

Если оценка тяжёлая, спросите: Кто поднимает трубку? Кто извиняется? Кто платит?

Перечислите ключевые риски

Большинство провалов при переходе из прототипа в продакшен укладываются в несколько кучек:

- Потеря или порча данных (нет бэкапов, небезопасные миграции, слабые доступы)

- Пробой безопасности (утёкшие токены, чрезмерные права, открытые эндпойнты)

- Неправильная автоматизация (LLM‑действия или скрипты, делающие неверные массовые изменения)

Оцените риски по вероятности × воздействию — это и станет роадмапом укрепления.

Выберите «достаточно хороший» таргет надёжности для вашей стадии

Избегайте перфекционизма. Подберите цель под текущие ставки — например, «доступность в рабочие часы», «99% успеха для ключевых сценариев» или «восстановление в течение 1 часа». По мере роста зависимости повышайте план целенаправленно, а не в панике.

Подготовка к продакшену начинается с ответственности и охвата

Частая причина провалов укрепления — никто не может сказать, кто отвечает за систему насквозь, и никто не понимает, что означает «готово». Прежде чем добавлять rate limits, нагрузочные тесты или новый стек логирования, зафиксируйте два базовых пункта: владельца и scope. Они превращают бесконечную инженерную задачу в управляемый набор обязательств.

Назначьте владельца (end‑to‑end)

Запишите, кто владеет системой насквозь — не только кодом. Владелец отвечает за доступность, качество данных, релизы и влияние на пользователей. Это не значит, что он делает всё; значит, он принимает решения, координирует работу и гарантирует, что при проблемах кто‑то на связи.

Если ответственность разделена, всё равно укажите первичного: одного человека/команду, который может сказать «да/нет» и держать приоритеты в порядке.

Сначала определите критические пути

Выявите основные пользовательские сценарии и критичные пути. Это потоки, где сбой причиняет реальный вред: регистрация/вход, оформление покупки, отправка сообщения, импорт данных, генерация отчёта и т. п.

Когда у вас есть критические пути, вы можете укреплять выборочно:

- Установить цели надёжности именно для этих путей.

- Решить, какие данные никогда не должны теряться.

- Выбрать несколько метрик, которые определяют «работоспособность».

Ограничьте scope, чтобы избежать бесконечного укрепления

Документируйте, что в зоне покрытия сейчас, а что — позже, чтобы не скатиться в вечную доводку. Готовность к продакшену — это не «идеальный софт», а «достаточно безопасно для этой аудитории с известными ограничениями». Ясно пропишите, что вы пока не поддерживаете (регионы, браузеры, пиковую нагрузку, интеграции).

Начните с каркаса runbook’а

Создайте лёгкий каркас runbook: как деплоить, откатывать, отлаживать. Пусть он будет коротким и пригодным в 2:00 ночи — чек‑лист, ключевые дашборды, типичные режимы отказа и контакты. Его можно развивать со временем, но импровизировать во время первого инцидента уже поздно.

Надёжность: делайте поведение предсказуемым при нагрузке

Надёжность — не про невозможность отказов, а про предсказуемость поведения при проблемах и нагрузке. Прототипы часто «работают на моей машине», потому что трафика мало, входы дружелюбны, и никто не долбит один и тот же эндпойнт одновременно.

Поставьте ограждения на каждый запрос

Начните с простых, но эффективных защит:

- Валидация входа на границах (API, формы, webhook‑payload). Отвергайте плохие данные рано с понятным сообщением об ошибке.

- Тайм‑ауты везде, где вызываете что‑то медленное или внешнее (БД, сторонние API, очереди). Отсутствие тайм‑аутов превращает маленький сбой в лавину.

- Повторы — осторожно: только для безопасных операций, с экспоненциальным backoff + jitter и лимитом попыток. Слепые ретраи могут усилить аварию.

- Circuit breakers, чтобы прекратить вызовы к зависимостям, которые падают, и восстановиться автоматически.

Падайте безопасно и явно

Если система не может выполнить всё, она должна сделать самое безопасное: отдать кэшированное значение, отключить несущественную фичу или вернуть «повторите попытку» с ID запроса. Предпочитайте грациозную деградацию вместо тихих частичных записей или непонятных общих ошибок.

Конкурентность и идемпотентность — не опция

При нагрузке дублированные запросы и перекрывающиеся задачи происходят (двойной клик, сетевые повторы, redelivery очереди). Проектируйте под это:

- Делайте ключевые действия идемпотентными (повторная обработка даёт тот же результат).

- Используйте блокировки или optimistic concurrency, где нужно, чтобы избежать гонок.

Защитите целостность данных

Надёжность включает «не портить данные». Используйте транзакции для многошаговых записей, добавляйте ограничения (unique, foreign keys) и практикуйте дисциплину миграций (обратная совместимость, тестовые выкаты).

Вводите лимиты ресурсов

Установите лимиты на CPU, память, connection pools, размеры очередей и payload‑ов. Без лимитов один шумный тенант или один плохой запрос может задушить всё остальное.

Безопасность: минимальный порог перед реальными пользователями

Укрепление безопасности не превращает прототип в крепость. Это достижение минимального стандарта, при котором обычная ошибка — открытая ссылка, утёкший токен, любопытный пользователь — не превращается в инцидент с влиянием на клиента.

Начните с разделения: dev, staging, prod

Если у вас одно окружение — у вас один радиус поражения. Сделайте отдельные dev/staging/prod с минимальным общим количеством секретов. Staging должен быть близок к продакшену по конфигурации, но не использовать прод‑учётные данные и секреты.

Аутентификация и авторизация (authn/authz)

Многие прототипы останавливаются на «вход работает». В продакшене нужен принцип наименьших прав:

- Определите роли (например, admin, support, обычный пользователь) и применяйте ограничения на стороне сервера.

- Заблокируйте внутренние инструменты и админ‑эндпойнты.

- Ведите журналы аудита для чувствительных действий (вход, сброс пароля, смена роли, экспорты, удаления). Не нужно идеальное аналитическое покрытие — достаточно, чтобы ответить «кто что и когда сделал?».

Управление секретами: вынесите ключи из кода и логов

Перенесите API‑ключи, пароли БД и секреты подписи в менеджер секретов или защищённые переменные окружения. Затем убедитесь, что они не могут утечь:

- Не печатайте токены в логах приложения.

- Не отправляйте секреты на клиент.

- Ротуйте любые креды, когда они когда‑либо были залиты в репозиторий.

Угрозы, которые стоит приоритетизировать рано

Наиболее полезно закрыть несколько распространённых векторов:

- Инъекции (SQL/командные): используйте параметризованные запросы и безопасные библиотеки.

- Нарушение контроля доступа: проверяйте права в каждом запросе, а не только в UI.

- Утечка данных: шифруйте при передаче, по умолчанию возвращайте меньше данных и избегайте широких экспортов.

План патчинга зависимостей

Определите, кто отвечает за обновления и как часто вы патчите зависимости и базовые образы. Простой план (еженедельная проверка + ежемесячные обновления, критические фиксы в течение 24–72 часов) лучше, чем «сделаем потом».

Тестирование: ловите поломки до пользователей

Тестирование превращает «работает у меня» в «продолжает работать для клиентов». Цель не в идеальном покрытии, а в уверенности в поведениях, которые будет дорого ломать: биллинг, целостность данных, права, ключевые рабочие потоки и всё, что трудно отлаживать после деплоя.

Пирамида тестов, соответствующая реальности

Практическая пирамида обычно выглядит так:

- Unit‑тесты для чистой логики (быстрые, много)

- Интеграционные тесты для границ (БД, очереди, внешние API за‑снимокнутые/моки)

- E2E‑тесты для нескольких критических пользовательских путей (медленные, держите их минимальными)

Если приложение в основном API + БД — делайте упор на интеграционные тесты. Если интерфейс тяжёлый — держите небольшой набор E2E, отражающий реальные успешные и неуспешные сценарии.

Регрессионные тесты там, где это больно

Когда баг стоит дорого по времени, деньгам или доверию, сразу добавляйте регрессионный тест. Приоритизируйте такие сценарии, как «клиент не может оплатить», «задача списала средства дважды», «обновление портит записи». Так вы постепенно строите страховую сеть вокруг самых рискованных областей.

Повторяемые интеграционные тесты с seed‑данными

Интеграционные тесты должны быть детерминированы. Используйте фикстуры и seed‑данные, чтобы прогон тестов не зависел от локальной БД разработчика. Сбрасывайте состояние между тестами и держите тестовые данные маленькими, но репрезентативными.

Smoke‑тесты производительности

Не нужен полный load‑тестинг, но нужны быстрые проверки производительности для ключевых эндпойнтов и фоновых задач. Простой пороговый smoke‑тест (например, p95 < X ms при небольшой конкуренции) ловит очевидные регрессии.

Автоматизируйте проверки в CI

Каждое изменение должно проходить автоматические ворота:

- lint/format

- проверка типов (если применимо)

- unit + integration наборы

- базовый security scan (проверка уязвимостей зависимостей)

Если тесты не выполняются автоматически, они опциональны — и продакшен это рано или поздно докажет.

Наблюдаемость: знать, что происходит, не догадываясь

В прототипе при поломке часто можно «просто попробовать ещё раз». В продакшене такое гадание превращается в простой, отток и ночи без сна. Наблюдаемость сокращает время между «что‑то не так» и «вот где и как всё поменялось».

Логи, которые отвечают на реальные вопросы

Логируйте важное, но не всё. Нужно достаточно контекста, чтобы воспроизвести проблему, но без дампа секретов.

- Включайте request ID в каждый запрос и несите его по всей системе.

- Добавляйте идентификаторы пользователя/сессии безопасно (хеши или внутренние ID; никогда не логируйте пароли или платежные данные).

- Фиксируйте результаты: успех/ошибка, коды статуса и понятные причины ошибок.

Хорошее правило: каждый лог ошибки должен давать понять, что сломалось и что проверить дальше.

Измеряйте «золотые сигналы»

Метрики дают живой пульс. Минимум — отслеживать:

- Задержку (насколько медленно)

- Ошибки (насколько сломано)

- Трафик (сколько)

- Насыщение (насколько близко к пределам)

Эти метрики помогают отличать «больше пользователей» от «что‑то сломалось».

Трассировка при переходах через границы

Если одно действие пользователя запускает несколько сервисов, очередей или сторонних вызовов, трассировка превращает загадку в хронологию. Даже базовая распределённая трассировка показывает, где тратится время и какая зависимость падает.

Алерты должны быть действенными, а не шумными

Шум от алертов приучает людей игнорировать их. Определите:

- Какие условия вызывают paging (влияние на пользователя)

- Кто дежурит и какие ожидаемые сроки реакции

- Что означает «хорошо» (пороги, связанные с SLA/SLO)

Один дашборд, отвечающий на три больших вопроса

Соберите простой дашборд, который моментально отвечает: Падает ли? Медленно ли? Почему? Если он этого не делает — это скорее украшение, чем операция.

Релизы и эксплуатация: деплой без драмы

Укрепление — это не только качество кода, но и то, как вы меняете систему, когда на неё полагаются люди. Прототипы терпят «push в main и надеемся». В продакшене так не делают. Практики релизов и эксплуатации превращают доставку в рутинную операцию, а не в рискованное событие.

Стандартизируйте сборки и деплои (CI/CD)

Сделайте сборки и деплой повторяемыми, скриптованными и скучными. Простой CI/CD должен: запускать проверки, собирать артефакт одинаково каждый раз, деплоить в известное окружение и фиксировать, что именно поменялось.

Плюс в консистентности: вы можете воспроизвести релиз, сравнить версии и избежать сюрпризов «работает у меня».

Используйте feature flags для безопасного релиза

Фичер‑флаги позволяют отделить доставку кода от включения для пользователей. Так вы можете часто шипать маленькие изменения, включать их постепенно и быстро выключать, если что‑то пойдёт не так.

Держите флаги дисциплинированными: ясно именуйте, назначайте владельцев и удаляйте флаги, когда эксперимент завершён. Постоянные «мифические флаги» становятся собственной операционной проблемой.

Определите откат — и потренируйтесь

Стратегия отката реальна только если вы её практиковали. Решите, что значит «откат» для вашей системы:

- Деплойнуть предыдущую версию?

- Выключить фичер‑флаг?

- Дойти до исправления и «откатиться вперёд»?

- Восстановить данные из бэкапа (медленно, рисковано, иногда необходимо)?

Отрепетируйте в безопасной среде. Засеките время и задокументируйте точные шаги. Если откат требует эксперта, который в отпуске — это не стратегия.

Если платформа поддерживает безопасный откат (например, снимки и workflow отката в Koder.ai), используйте это. Это позволяет сделать «остановить кровотечение» первоочередным и повторяемым действием, при этом сохраняя быструю итерацию.

Версионируйте API и логируйте изменения в данных

Когда другие системы или клиенты зависят от ваших интерфейсов, изменения требуют правил.

Для API: вводите версионирование (простой /v1 уже помогает) и публикуйте changelog.

Для схем данных: относитесь к миграциям как к релизам. Предпочитайте обратносуместимые изменения (добавить поля прежде чем убрать старые), и документируйте миграции рядом с релизами приложения.

Основы ёмкости: квоты, rate limits, пороги масштабирования

«Вчера всё работало» часто ломается из‑за роста трафика, пакетных задач или изменения поведения клиентов.

Установите базовую защиту и ожидания:

- Квоты и rate limits, чтобы один пользователь/тенант не перегрузил систему

- Чёткие пороги масштабирования (CPU, глубина очереди, задержка), которые триггерят действия

- Лёгкий план на случай достижения пределов (троттлинг, shedding нагрузки или масштабирование)

Хорошая дисциплина релизов и эксплуатации делает доставку безопасной — даже при высокой скорости изменений.

Инциденты: подготовьтесь к первому плохому дню

Инциденты неизбежны, когда пользователи полагаются на вашу систему. Разница между «плохим днём» и «днём, угрожающим бизнесу» — в том, решили ли вы заранее, кто что делает, как коммуницировать и как учиться.

Лёгкий чек‑лист для инцидента

Держите короткий документ, доступный всем (прикреплённый в Slack, ссылка в README или в /runbooks). Практический чек‑лист обычно покрывает:

- Идентификация: подтвердить влияние, время начала, затронутых пользователей и текущие симптомы.

- Митигирование: остановить кровотечение (откат, выключить фичер‑флаг, масштабировать, переключиться на резерв).

- Коммуникация: один владелец публикует обновления по расписанию (например, каждые 15–30 минут) внутренним стейкхолдерам и, при необходимости, клиентам.

- Извлечение уроков: зафиксировать случившееся пока память свежа; запланировать постмортем.

Постмортемы без обвинений

Пишите постмортемы, фокусируясь на исправлениях, а не на вине. Хороший постмортем даёт конкретные действия: добавить алерт; назначить on‑call; ввести канареечную стадию для рискованого деплоя. Держите тон фактическим и делайте вклад простым.

Превращайте повторяющиеся проблемы в инженерную работу

Повторяющиеся инциденты — это не «невезение», а backlog‑задача. Ведите список повторов и превращайте основные проблемы в плановую работу с владельцами и дедлайнами.

Осторожно со SLA/SLO

Определяйте SLA/SLO только тогда, когда готовы их измерять и поддерживать. Если у вас ещё нет стабильного мониторинга и ответственного за реакцию, начните с внутренних целей и базовой сигнализации, а затем формализуйте обещания позже.

Практический чек‑лист решений и следующие шаги

Вам не нужно укреплять всё сразу. Надо укреплять те части, которые могут навредить пользователям, финансам или репутации — и при этом оставлять остальное гибким, чтобы продолжать учиться.

Что нужно укрепить сейчас (критические пути)

Если любое из ниже входит в пользовательский путь, считайте это production‑путём и укрепляйте, прежде чем расширять доступ:

- Auth & permissions: вход, сброс пароля, проверки ролей, удаление аккаунта.

- Деньги & обязательства: биллинг, возвраты, смена плана, чек‑аут, инвойсы.

- Целостность данных: записи в основных сущностях, идемпотентность, миграции, бэкапы/восстановление.

- тайм‑ауты запросов, ретраи, rate limits, грациозная деградация.

Что можно оставить в формате vibe (пока)

Держите легче:

- Внутренние инструменты, которыми пользуется небольшая обученная команда.

- Эксперименты и одноразовые прототипы за фичер‑флагами.

- UI‑полировка, которая не трогает ключевые рабочие процессы.

- Некритичные автоматизации с простыми ручными обходами.

Проведите time‑boxed sprint по укреплению

Попробуйте 1–2 недели, сфокусированные только на критическом пути. Критерии выхода конкретны:

- Топ‑пользовательские потоки имеют базовые тесты и повторяемый тест‑прогон.

- Дашборды + алерты для важных потоков настроены.

- Путь отката или безопасного деплоя проверен (даже если вручную).

- Известные риски задокументированы с владельцем и планом смягчения.

Простые go/no‑go ворота

- Гейт запуска (ограниченный доступ): «Мы быстро детектируем сбои, останавливаем кровотечение и защищаем данные.»

- Гейт расширения (больше пользователей/трафика): «Мы можем выдержать предсказуемый рост нагрузки и восстановиться после плохого деплоя без героической работы.»

Устойчивая ритмика

Чтобы не качаться между хаосом и переработкой, чередуйте:

- Недели экспериментов: быстро шипать изменения ради обучения.

- Недели стабилизации: закрывать обнаруженные в экспериментах дыры в надёжности/безопасности/тестировании.

Если нужен одностраничный вариант этого плана, превратите ключевые буллеты в чек‑лист и прогоняйте его при каждом запуске или расширении доступа.