Как выбрать подходящий продукт для разработки с поддержкой ИИ

Инструменты ИИ для программирования могут писать функции, генерировать бойлерплейт, переводить идеи в стартовый код и предлагать исправления, когда что-то ломается. Они особенно хорошо ускоряют знакомые паттерны: формы, CRUD-экраны, простые API, преобразования данных и UI-компоненты.

Они менее надежны, когда требования расплывчатые, правила домена сложны или «правильный» результат нельзя быстро проверить. Они могут галлюцинировать библиотеки, придумывать параметры конфигурации или выдать код, который работает в одном сценарии, но падает в пограничных случаях.

Если вы оцениваете платформу (а не просто ассистента по коду), сосредоточьтесь на том, помогает ли она превратить спецификацию в тестируемое приложение и безопасно итераровать. Например, платформы типа «vibe-coding», такие как Koder.ai, спроектированы вокруг получения рабочих веб/сервер/мобильных приложений из чата — полезно, когда результаты можно быстро проверить и нужны функции вроде снимков/отката и экспорта исходников.

Почему тип продукта важнее языка

Выбор продукта в основном зависит от того, насколько просто валидировать результаты, а не от того, используете ли вы JavaScript, Python или что-то ещё. Если вы можете тестировать продукт с:

- понятными входами и ожидаемыми выходами,

- быстрыми циклами обратной связи (минуты, а не недели), и

- низкими последствиями ошибки,

то разработка с поддержкой ИИ подходит отлично.

Если продукт требует глубокой экспертизы для оценки корректности (юридические интерпретации, медицинские решения, финансовый комплаенс) или ошибки дорого обходятся, вы часто будете тратить больше времени на проверку и переработку сгенерированного кода, чем сэкономите.

Простой способ быстро принять решение

Перед началом опишите, что значит «готово» в наблюдаемых терминах: экраны, которые должны быть, действия, которые пользователи могут выполнить, и измеримые результаты (например, «импортирует CSV и показывает итоги, совпадающие с этим примером файла»). Продукты с конкретными критериям приема проще и безопаснее строить с ИИ.

В конце этой статьи — практический чеклист, который можно пройти за несколько минут, чтобы решить, подходит ли продукт — и какие ограждения добавить, если он на грани.

Устанавливаем ожидания: ИИ ускоряет, люди отвечают за качество

Даже с отличными инструментами вам всё равно нужны человеческие проверки и тестирование. Планируйте код-ревью, базовые проверки безопасности и автоматические тесты для важных частей. Думайте об ИИ как о быстром коллабораторе, который делает черновики и итерации — но не заменяет ответственность, валидацию и дисциплину релиза.

В чём инструменты ИИ для программирования сильны (и где они подводят)

Инструменты ИИ особенно полезны, когда вы уже точно знаете, чего хотите, и можете это ясно описать. Относитесь к ним как к очень быстрым ассистентам: они могут набросать код, предложить паттерны и закрыть скучные куски — но они не понимают автоматически реальные ограничения вашего продукта.

Где они сильны

Они особенно хороши в ускорении «известной работы», такой как:

- Скорость и скелет: генерация каркаса проекта, настройка роутинга, моделей, базовых UI-компонентов и интеграция распространённых библиотек.

- Бойлерплейт и повторяющиеся задачи: CRUD-экраны, базовая валидация форм, клиентские библиотеки API, админки, заглушки для тестов и наброски документации.

- Рефактор и очистка: переименование, вынос компонентов/функций, перевод кода между стилями и поиск явного дублирования.

- Объяснение существующего кода: помогают понять незнакомые модули, чтобы вы могли безопаснее вносить изменения.

При грамотном использовании это может сократить дни подготовительной работы до часов — особенно для MVP и внутренних инструментов.

Где они подводят

Инструменты ИИ обычно дают сбои, когда задача недостаточно специфицирована или когда детали важнее скорости:

- Нечёткие требования: если цель расплывчата, код может выглядеть правдоподобно, но решать не ту проблему.

- Краевые случаи и реальные данные: необычные входы, непредсказуемое поведение пользователей, конкуренция, повторные попытки, часовые пояса и узкие места по производительности.

- Детали, важные для безопасности: потоки аутентификации, права доступа, обращение с секретами и безопасные значения по умолчанию (инструмент может пропустить критические проверки).

- Причуды интеграций: сторонние API с особыми лимитами, непоследовательными payload-ами и хрупкими webhooks.

"Хэппи-пат" vs реальное использование

Сгенерированный код часто оптимизирует «хэппи-пат»: идеальную последовательность, где всё проходит успешно, а пользователи ведут себя предсказуемо. Реальные продукты живут в зонах сбоев — отменённые платежи, частичные простои, дублирующиеся запросы и пользователи, которые нажимают кнопки дважды.

Где выход требует дополнительной проверки

Относитесь к выводу ИИ как к черновику. Проверяйте корректность с помощью:

- понятных приемочных критериев и примеров,

- unit/integration тестов, покрывающих краевые случаи,

- ручного ревью безопасности и обработки ошибок,

- мелких проб в условиях, похожих на прод, с реалистичными данными.

Чем дороже ошибка, тем больше опирайтесь на человеческое ревью и автоматические тесты — не только на быструю генерацию.

Лучше всего строить: MVP и кликабельные рабочие прототипы

MVP и «кликабельные рабочие» прототипы — отличная зона для инструментов ИИ, потому что успех измеряется скоростью обучения, а не идеальностью. Цель — узкий фокус: быстро выдать версию, показать реальным пользователям и ответить на один–два ключевых вопроса (Будут ли использовать? Будут ли платить? Экономит ли этот рабочий процесс время?).

Как должен выглядеть MVP с поддержкой ИИ

Практический MVP — это проект с коротким временем обучения: что-то, что можно собрать за дни или пару недель и затем дорабатывать по фидбеку. Инструменты ИИ хорошо помогают быстро получить рабочую базу — роутинг, формы, простые CRUD-экраны, базовая аутентификация — чтобы вы могли сосредоточиться на проблеме и опыте пользователя.

Держите первую версию вокруг 1–2 ключевых потоков. Например:

- Просмотр → запрос/покупка

- Создание → шаринг

- Вход → выполнение одной задачи → просмотр результата

Определите измеримую метрику для каждого потока (например, «пользователь может создать аккаунт и завершить бронирование за < 2 минут» или «член команды может отправить запрос без переписок в Slack").

Примеры MVP, подходящие для ИИ

Сильные кандидаты, потому что их легко валидировать и итеративно улучшать:

- Простые маркетплейсы: директория с отправками, базовым поиском/фильтрами и потоком «связаться с продавцом» или «запросить цену»

- Прототипы бронирования: нишевое приложение для записи на услугу с учётом доступности, подтверждениями по e‑mail и админским видом

- Утилитарные ниши: калькуляторы, чек-листы онбординга, лёгкие CRM для одной цели, простой учёт запасов для узкой категории

Успех этих проектов определяется не количеством функций, а ясностью первой сценария использования.

Проектируйте под изменения (они неизбежны)

Предполагайте, что MVP будет меняться. Стройте прототип так, чтобы изменения были дешёвыми:

- Используйте конфигурацию (настройки, простые таблицы правил) вместо повсеместного хардкода

- Держите модели данных минимальными; добавляйте поля только при обосновании реальным использованием

- Стройте заменяемые части: сейчас базовый почтовый провайдер, позже более продвинутая система

Полезный паттерн: сначала выпустить «хэппи-пат», инструментировать его (даже лёгкая аналитика), а затем расширять только там, где пользователи застревают. Именно там инструменты ИИ дают наибольшую отдачу: быстрые циклы итераций, а не одна большая сборка.

Лучше всего строить: внутренние инструменты для небольших команд

Внутренние инструменты — одна из самых безопасных и выгодных областей для применения инструментов ИИ. Они создаются для известной группы пользователей, используются в контролируемой среде, и «стоимость небольшого несовершенства» обычно управляемая (потому что можно быстро исправлять и релизить обновления).

Отличные примеры внутренних инструментов

Проекты с ясными требованиями и повторяющимися экранами — идеальны для AI-ускоренной генерации и итераций:

- Админки для управления записями (клиенты, поставщики, активы)

- Трекеры инвентаря (приход/расход, локации, заметки о пополнении)

- Формы приема запросов (IT‑поддержка, закупки, утверждение контента)

- Простые планировщики (графики дежурств, бронирование комнат)

Почему они подходят для разработки с ИИ

Внутренние инструменты обычно имеют:

- Известных пользователей и рабочие процессы: можно опросить тех, кто будет реально пользоваться.

- Контролируемые права: меньше краевых кейсов, чем в публичных приложениях.

- Быстрые циклы обратной связи: изменения тестируются в тот же день и быстро дорабатываются.

Здесь инструменты ИИ отлично генерируют CRUD-экраны, валидацию форм, базовый UI и подвязку к БД — а вы сосредотачиваетесь на деталях потока работ и удобстве.

Если хотите ускорить end‑to‑end, платформы вроде Koder.ai часто хорошо подходят для внутренних инструментов: они оптимизированы для развёртывания React‑приложений с бэкендом на Go + PostgreSQL, плюс хостинг/деплой и кастомные домены, когда готовы поделиться инструментом с командой.

Обязательное, что не стоит пропускать

Внутренний не означает «нет стандартов». Включите:

- Аутентификацию (SSO, если есть; иначе email/password + MFA)

- Роли и права доступа (хотя бы админ/участник)

- Аудит-логи для ключевых действий (редактирование, утверждение, удаление)

- Бэкапы и восстановление (резервные копии БД, опции экспорта)

Начните с одного потока, затем расширяйте

Выберите одну команду и автоматизируйте один болезненный процесс целиком. Когда он станет стабильным и заслужит доверие, расширяйте ту же основу — пользователи, роли, логирование — на следующий рабочий процесс вместо того, чтобы начинать с нуля.

Лучше всего строить: дашборды и отчётные приложения

Быстро соберите тестируемый MVP

Превратите критерии приёмки в рабочее приложение через чат и итеративно улучшайте с уверенностью.

Дашборды и отчётные приложения — ещё одна отличная сфера для инструментов ИИ, поскольку их задача в основном собрать данные, показать их наглядно и сэкономить время людей. Когда что‑то идет не так, последствия чаще «решение было принято с опозданием», а не «система рухнула в проде». Низкая стоимость ошибки делает эту категорию практичной для AI‑помощи.

Хорошие варианты (с конкретными примерами)

Начните с отчётов, которые заменяют рутинную работу в таблицах:

- KPI‑дашборды для продаж, маркетинга или поддержки (здоровье воронки, конверсия, бэклог тикетов)

- Еженедельные отчёты с автогенерацией сводки (графики + короткий текст)

- Исследователь данных для частых вопросов («покажите отток по тарифу», «фильтровать по региону и дате»)

Выпускайте сначала только для чтения, чтобы снизить риск

Правило: сначала read‑only. Пусть приложение запрашивает утверждённые источники и визуализирует результаты, но не делает записи, пока вы не доверите данным и правам. Read‑only дашборды легче валидировать, безопаснее раскрывать и быстрее итеративно улучшать.

Что нужно определить заранее

ИИ быстро сгенерирует UI и логику запросов, но вам нужно чётко описать:

- Определения данных: что именно считается «активным пользователем», «квалифицированным лидом» или «оттоком»?

- Графики обновления: в реальном времени, ежечасно, ежедневно — и что делать при ошибке обновления

- Контроль доступа: кто что может видеть (команды, регионы, сегменты клиентов) и нужно ли маскировать данные

Дашборд, который «выглядит правильно», но отвечает не на тот вопрос — хуже, чем его отсутствие.

Следите за дрейфом метрик и несовпадающими источниками

Отчётные системы тихо ломаются, когда метрики эволюционируют, а дашборд нет. Это — дрейф метрик: название KPI остаётся, а логика меняется (новые правила биллинга, смена трекинга событий, другое окно времени).

Также опасайтесь несовпадающих источников: финансовые цифры из data warehouse не всегда совпадут с CRM. Делайте источник правды явным в UI, добавляйте метку «последнее обновление» и короткий changelog определений метрик, чтобы все понимали, что и почему изменилось.

Лучше всего строить: интеграции и автоматизации рабочих процессов

Интеграции — одна из самых безопасных и высокоэффективных областей для инструментов ИИ, потому что это в основном glue‑код: переместить чёткие данные из A в B, триггерить предсказуемые действия и аккуратно обрабатывать ошибки. Поведение легко описать, просто тестировать и наблюдать в проде.

Отличные примеры для старта

Выбирайте рабочие процессы с ясными входами, выходами и небольшим количеством ветвлений. Например:

- Синхронизация CRM → e‑mail (новый лид → добавить в рассылку, проставить теги, подтвердить)

- Уведомления в Slack (упавшие платежи, новые ценные регистрации, инцидентные нотификации)

- Экспорт счетов (аккаунтинг → CSV/JSON в S3, еженедельная сверка по e‑mail)

- Webhooks (получить событие → валидировать → трансформировать → переслать в другой API)

Эти проекты хорошо подходят для ИИ‑помощи, потому что можно описать контракт («когда X, делать Y»), а затем проверить на тестовых фикстурах и реальных примерах payload'ов.

Проектируйте на надёжность, а не «работало один раз»

Больше всего багов в автоматизациях проявляется при повторах, частичных сбоях и дублирующих событиях. Постройте несколько базовых вещей с самого начала:

- Очереди для асинхронной обработки (чтобы медленный API не блокировал приложение)

- Ретраи с экспоненциальным backoff для временных сбоев (таймауты, rate limits)

- Идемпотентность, чтобы повторная обработка одного и того же события не создавалась дубликата (ключи идемпотентности, таблицы для дедупа, паттерн upsert)

Даже если ИИ генерирует первый вариант быстро, вы получите больше пользы, потратив время на краевые случаи: пустые поля, неожиданные типы, пагинация и лимиты.

Добавьте мониторинг, который делает сбои очевидными

Автоматизации тихо умирают, если вы их не визуализируете. Минимум:

- Структурированные логи с correlation IDs

- Алерты, когда растёт доля ошибок или очередь накапливается

- Простейшая панель ошибок с застрявшими задачами, временем последнего успеха и основными причинами ошибок

Полезный следующий шаг — кнопка «повторить упавшую задачу», чтобы неинженеры могли восстанавливать процессы без копания в коде.

Лучше всего строить: контентные и справочные инструменты с ограничениями

Контентные и знаниевые приложения хорошо подходят для ИИ, потому что задача ясна: помогать людям находить, понимать и переиспользовать уже существующую информацию. Ценность очевидна, и успех можно измерять простыми сигналами: сэкономленное время, меньше повторяющихся вопросов, более высокий уровень самообслуживания.

Что можно построить (практические примеры)

Такие продукты работают, когда они привязаны к вашим документам и процессам:

- Внутренний поиск по документам, тикетам, вики и политикам

- Автоматическая категоризация и тэгирование базы знаний

- Суммаризация длинных документов, протоколов встреч или тредов поддержки

- Вопрос‑ответ по документам: «Какая у нас политика по X?» или «Как сделать Y?»

Сначала извлечение, потом «умная» генерация

Самая безопасная и полезная схема: retrieve first, generate second. То есть сначала ищите релевантные источники в ваших данных, а потом используйте ИИ для суммаризации или ответа на основе этих источников.

Это удерживает ответы привязанными к фактам, уменьшает галлюцинации и облегчает отладку, когда что‑то показалось неправильным («какой документ он использовал?»).

Ограждения для доверия

Добавьте лёгкие защиты даже для MVP:

- Цитаты/ссылки на использованные документы

- Человеческое ревью для материалов с высоким воздействием (политики, юриспруденция, материалы для клиентов)

- Кнопки обратной связи («полезно / не полезно», «отметить как неверное») для улучшения промптов и контента

Планируйте контроль расходов с первого дня

Инструменты знаний могут быстро стать популярны. Избегайте сюрпризных счетов, введя:

- Кеширование ответов для повторяющихся запросов

- Лимиты на использование для пользователя/команды

- Ясные квоты (и запасной вариант: «повторите позже» или «только результаты поиска")

С этими ограждениями вы получите надёжный инструмент — не притворяясь, что ИИ всегда прав.

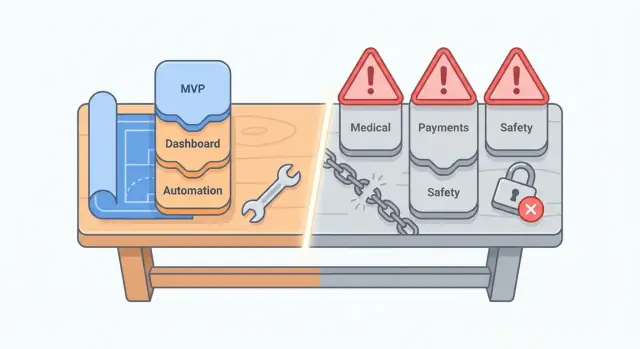

Избегайте: систем, критичных для безопасности и жизни

Запустите внутренний инструмент

Создайте внутренний CRUD‑инструмент для команды с аутентификацией и ролями с первого дня.

Инструменты ИИ ускоряют скелет и бойлерплейт, но они плохи для ПО, где мелкая ошибка может напрямую навредить человеку. В системах, критичных для безопасности, «в основном правильно» неприемлемо — краевые случаи, временные требования и неверно понятые требования могут привести к реальным травмам.

Почему эта категория особенно рискована

Системы, критичные для безопасности или жизни, подпадают под строгие стандарты, детальную документацию и юридическую ответственность. Даже если код выглядит аккуратно, нужно доказать его корректность во всех релевантных условиях, включая отказы. Вывод ИИ может ввести скрытые допущения (единицы, пороги, обработка ошибок), которые легко пропустить при ревью.

Примеры, которые стоит избегать

Несколько распространённых «кажется полезным» идей с непропорционально высоким риском:

- Инструменты медицинских рекомендаций, интерпретации симптомов, назначения лечения

- Калькуляторы дозировок (лекарства, инсулин, педиатрические расчёты) с потенциально опасными округлениями или ошибками в единицах

- Промышленные элементы управления (логика экстренной остановки, интерлоки, сигнализация, контроль давления/температуры)

- Всё, что автоматизирует триаж пациентов или приоритизацию без строгих мер безопасности

Если вы всё же пытаетесь это делать

Если продукт действительно должен затрагивать критичные рабочие процессы, относитесь к инструментам ИИ как к помощнику, а не к автору. Минимальные ожидания обычно включают:

- Встроенных специалистов по предметной области (врачи, инженеры по безопасности, специалисты по человеческим факторам)

- Формальные требования, трассируемость тестов и независимая верификация/валидация

- Ревью безопасности, инженерия надежности и документация, готовая к аудиту

- Консервативное поведение с защитой от сбоев и явные пути для человеческого контроля

Если вы не готовы к такому уровню строгости, вы создаёте риск, а не ценность.

Более безопасные альтернативы, которые всё ещё помогают

Можно создавать полезные продукты вокруг этих областей без принятия решений, влияющих на жизнь:

- Образовательные и тренировочные приложения (объяснения, сценарные практики) с пометкой «не клиническое"

- Помощники по документации, которые суммируют процедуры или журналы обслуживания для специалистов, оставляя окончательное решение за человеком

- Инструменты приема информации для триажа, которые собирают данные и перенаправляют людям — без рекомендаций и оценок срочности

Если вы не уверены в границе, используйте чеклист на /blog/a-practical-decision-checklist-before-you-start-building и склоняйтесь к более простым, проверяемым помощникам, нежели к автоматизации.

Избегайте: регулируемой финансовой деятельности и задач с высоким уровнем комплаенса

Разработка в сфере регулируемых финансов — место, где поддержка ИИ может тихо навредить: приложение может «работать», но нарушать требование, о котором вы не знали. Цена ошибки высока — чарджбеки, штрафы, заморозка счетов или юридические риски.

Что входит в эту категорию

Эти продукты внешне похожи на «еще одну форму и базу данных», но имеют строгие правила по идентификации, аудиту и обработке данных:

- Потоки обработки платежей (захват карты, возвраты, диспуты)

- KYC/AML онбординг и мониторинг

- Налоговая отчётность и расчёты

- Расчёт зарплат, платежные ведомости и перечисления

Почему сгенерированный ИИ‑код здесь рискует

Инструменты ИИ могут выдать правдоподобную реализацию, которая упускает краевые случаи и контролы, ожидаемые регуляторами и аудиторами. Частые проблемы:

- Скрытые нарушения соответствия: отсутствие нужных форм согласий, неполные аудиторские следы или некорректная логика отчётности

- Пробелы в безопасности: ненадёжная обработка токенов, слабый контроль доступа или утечка чувствительных данных в логах

- Ошибки хранения и удаления данных: хранение документов дольше допустимого или невозможность доказать удаление

- Правила провайдеров и юрисдикций: требования отличаются по странам, процессорам и категориям продавцов

Проблемы часто не проявляются в обычном тестировании — они всплывают при аудитах, инцидентах или проверках партнёров.

Если всё же нужно строить

Иногда финансовая функциональность неизбежна. В этом случае уменьшите площадь кода под собственную ответственность:

- Предпочитайте сертифицированных провайдеров для платежей, идентификации, налогов и расчёта зарплаты и интегрируйтесь через их официальные API

- Оставляйте кастомную логику для оркестрации (роутинг, UI, базовое состояние), а не для ключевых решений по комплаенсу

- Относитесь к выводу ИИ как к черновику: требуйте профессионального ревью, явного моделирования угроз и документированных доказательств тестирования (включая негативные тесты и проверки логов аудита)

Если ценность продукта зависит от новой финансовой логики или интерпретации комплаенса, отложите реализацию с ИИ до тех пор, пока не появится предметная экспертиза и план валидации.

Избегайте: компонентов, критичных для безопасности и криптографии

Снизьте затраты на разработку

Создавайте контент о Koder.ai или приглашайте коллег и зарабатывайте кредиты на использование.

Код, критичный для безопасности, — это область, где ИИ‑инструменты чаще всего могут навредить. Не потому, что они не умеют писать код, а потому что они часто пропускают неприметные, но критические части: харднинг, краевые случаи, моделирование угроз и безопасные значения по умолчанию. Сгенерированные реализации могут выглядеть корректно в happy‑path тестах, но проваливаться под реальной атакой (различия во времени, повторы, слабая энтропия, небезопасная десериализация, уязвимости типа confused‑deputy). Эти проблемы остаются незаметными, пока не появятся злоумышленники.

Что не стоит реализовывать с помощью ИИ как основного источника

Не используйте ИИ как основной источник для:

- Криптографических примитивов и протоколов (режимы шифрования, схемы подписей, обмен ключами, кастомная реализация JWT)

- Фундамента аутентификации и авторизации (валидация токенов, управление сессиями, многопользовательский доступ)

- Агентов безопасности и сетевого контроля (VPN‑клиенты, endpoint‑агенты, фильтрация пакетов)

- Управления ключами (ротация ключей, безопасные форматы хранения, кастомные обёртки KMS)

Даже маленькое изменение может нарушить предположения безопасности. Например, подмена режима шифрования, неправильная обработка nonce или оптимизация сравнений может разрушить конфиденциальность. Неправильный парсинг JWT или пропуск проверки audience/issuer может привести к захвату аккаунта.

Используйте проверенные провайдеры и библиотеки

Если продукт нуждается в безопасности, интегрируйте проверенные решения, а не изобретайте их:

- Предпочитайте провайдеров аутентификации (OIDC/SAML через надёжных вендоров) вместо кастомных систем логина/токенов

- Используйте поддерживаемые библиотеки криптографии и следуйте их официальным рецептам. Не просите ИИ «реализовать AES‑GCM» или «написать OAuth‑сервер»

- Придерживайтесь стандартных паттернов: короткоживущие токены, ротация refresh‑токенов, инвалидирование сессий на сервере и централизованный контроль авторизации

ИИ всё ещё полезен — он может генерировать glue‑код, конфигурацию или тестовые заглушки — но рассматривайте его как ассистента по продуктивности, а не как архитектора безопасности.

Безопасные значения по умолчанию, которые нужно обеспечить (даже для простых приложений)

Часто провалы по безопасности связаны с настройками по умолчанию, а не с экзотическими атаками. Заложите их с первого дня:

- Обращение с секретами: никогда не хардкодьте ключи; используйте переменные окружения/менеджеры секретов; регулярно ротируйте

- Минимальные привилегии: узкие роли IAM, scoped токены, минимальные права БД

- Логирование и аудит: фиксируйте события аутентификации, проверки прав и действия админов (без логирования секретов)

- Гигиена зависимостей: фиксируйте версии, отслеживайте advisories и избегайте непроверенных копипаст‑фрагментов

Если основная ценность фичи — «мы надёжно обрабатываем X», ей нужны специалисты по безопасности, формальные ревью и тщательная валидация — области, где ИИ‑генерированный код не должен быть фундаментом.

Практический чеклист принятия решения перед стартом

Прежде чем просить инструмент ИИ генерировать экраны, роуты или таблицы БД, уделите 15 минут на оценку, подходит ли проект — и что означает «успех». Эта пауза сэкономит дни переделок.

Простая скоринговая модель (быстро, честно, полезно)

Оцените каждый пункт от 1 (слабый) до 5 (сильный). Если сумма меньше ~14, рассмотрите сокращение идеи или её отложение.

- Ясность: Можно ли описать пользователя, проблему и рабочий процесс в 5–7 предложениях? Знаете ли вы «хэппи‑пат»?

- Риск: Каков худший правдоподобный исход, если приложение ошибается (деньги, безопасность, приватность, репутация)? Низкорисковые проекты получают более высокий балл.

- Тестируемость: Можно ли проверить результаты примерами, ожидаемыми выходами и автоматическими тестами — без «оценки глазами»?

- Объём: Может ли один человек выпустить полезную версию за 1–2 недели? Если нет, сократите объём.

Чеклист готовности к разработке

Используйте этот чеклист как пред‑спецификацию. Даже полустраничной заметки достаточно.

- Требования: ключевые экраны/действия, роли пользователей и краевые случаи (некорректные входы, пустые состояния, таймауты)

- Доступ к данным: где хранятся данные, кто их владелец и как будете аутентифицироваться. Если доступа нет — пауза.

- Обработка ошибок: что видит пользователь при сбое и безопасные значения по умолчанию (например, «изменения не сохранены")

- Наблюдаемость: базовые логи, метрики и алерты. Решите, что будете отслеживать (ошибки в день, задержки, застрявшие задачи), чтобы потом проще было дебажить.

Определите «готово» (чтобы прототип не превратился в хаос)

Проект считается «готов», когда у него есть:

- Тесты: минимум smoke‑тесты для основного потока и 1–2 критических краевых случая

- Документы: короткое README: как запустить, ключевые настройки и как деплоить

- План отката: как откатить релиз или быстро отключить фичу

- Ответственный: один именованный человек за исправления, обновления и работу с фидбеком

Если вы используете end‑to‑end билдера вроде Koder.ai, зафиксируйте эти пункты явно: используйте режим планирования для написания приемочных критериев, опирайтесь на снимки/откат для безопасных релизов и экспортируйте исходники, когда прототип перерастает в долговременный продукт.

Шаблоны, помощь или пауза?

Используйте шаблоны, когда продукт совпадает с распространённым паттерном (CRUD‑приложение, дашборд, webhook‑интеграция). Привлекайте помощь, когда решения по безопасности, моделированию данных или масштабу могут дорого обойтись в будущем. Приостановитесь, когда вы не можете ясно описать требования, у вас нет законного доступа к данным или вы не можете объяснить, как будете проверять корректность.