Что такое микрофреймворки и почему они важны

Микрофреймворки — это лёгкие веб‑фреймворки, которые концентрируются на базовом: принять запрос, направить его к нужному обработчику и вернуть ответ. В отличие от полнофункциональных фреймворков, они обычно не включают всё подряд (админку, ORM/слой БД, генераторы форм, фоновые задачи, потоки аутентификации). Вместо этого они дают небольшой, стабильный «ядро» и позволяют добавить только то, что действительно нужно вашему продукту.

Микрофреймворки vs. полнофункциональные фреймворки

Полнофункциональный фреймворк — как покупка уже меблированного дома: удобно и последовательно, но сложнее перестраивать. Микрофреймворк ближе к пустому, но структурно прочному пространству: вы решаете, какие комнаты, мебель и коммуникации будут.

Эта свобода — то, что мы называем кастомной архитектурой: система проектируется под нужды команды, домен и операционные ограничения. Проще говоря: вы выбираете компоненты (логирование, доступ к БД, валидацию, аутентификацию, фоновые процессы) и сами решаете, как они связаны, вместо того чтобы принимать предопределённый «единственно верный» путь.

Почему команды выбирают микрофреймворки

Команды часто выбирают микрофреймворки, когда им нужно:

- Скорость до первого эндпойнта без привязки к тяжёлому стеку

- Гибкость при выборе конкретных библиотек (или при отказе от них)

- Дружелюбные к ограничениям среды развёртывания: serverless, edge‑runtime или минимальные контейнеры

- Явные границы между сервисами или модулями по мере роста кода

Что будет (и не будет) в этой статье

Мы сосредоточимся на том, как микрофреймворки поддерживают модульный дизайн: компоновка блоков, использование middleware и внедрение зависимостей без превращения проекта в научный эксперимент.

Мы не будем сравнивать фреймворки строка‑в‑строку и не будем утверждать, что микрофреймворки всегда лучше. Цель — помочь вам осознанно выбирать структуру и безопасно её эволюционировать по мере изменения требований.

Основная идея: собирайте только нужные кусочки

Микрофреймворки работают лучше всего, когда вы относитесь к приложению как к набору деталей, а не к готовому дому. Вместо принятия навязанного стек‑мнения, начните с малого ядра и добавляйте функциональность только тогда, когда она окупается.

Начните с минимально полезного ядра

Практичное «ядро» обычно включает:

- Маршрутизацию: сопоставление URL с обработчиками

- Обработку запроса/ответа: единообразный способ читать вход и возвращать выход

- Обработку ошибок: единое место, где сбои превращаются в аккуратные ответы

Этого достаточно, чтобы выпустить рабочий API‑эндпойнт или страницу. Всё остальное — опционально до появления конкретной причины.

Добавляйте функции как явные модули

Когда нужны аутентификация, валидация или логирование — добавляйте их как отдельные компоненты, лучше за чёткими интерфейсами. Это сохраняет архитектуру понятной: каждый новый элемент должен отвечать на вопросы «какую проблему он решает?» и «куда он подключается?».

Примеры модулей по принципу «добавляй только по необходимости»:

- Auth — когда у вас реальные пользователи или сторонний доступ

- Validation — когда входы начинают приводить к багам или росту поддержки

- Logging/metrics — когда нужно быстро дебажить продакшен

Делайте ранние решения обратимыми

На ранних стадиях выбирайте решения, которые не загоняют вас в угол. Предпочитайте тонкие обёртки и конфигурацию вместо глубокой магии фреймворка. Если вы можете заменить модуль без переписывания бизнес‑логики — вы на верном пути.

Простое определение «готово» для архитектурных выборов: команда объясняет назначение каждого модуля, может заменить его за день‑два и протестировать отдельно.

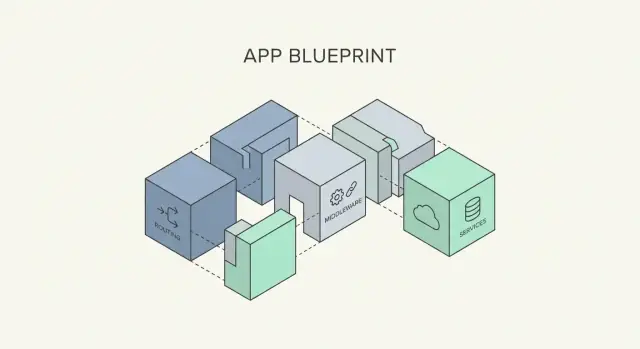

Архитектурные блоки, которые можно комбинировать

Микрофреймворки остаются маленькими по дизайну, поэтому вы сами выбираете «органы» приложения, а не наследуете целое тело. Это делает кастомную архитектуру практичной: начните с малого и добавляйте части только по реальной необходимости.

Обработка запросов: роутер, обработчики, middleware

Большинство приложений на микрофреймворках начинаются с роутера, который сопоставляет URL с контроллерами (или простыми обработчиками). Контроллеры можно организовать по фичам (billing, accounts) или по интерфейсу (веб vs API), в зависимости от предпочтений по поддержке кода.

Middleware обычно оборачивает поток запрос/ответ и является лучшим местом для сквозных задач:

- Аутентификация и авторизация

- Ограничение скорости

- Кеширование

- Метрики, логирование и трассировка запросов

Поскольку middleware компонуется, его можно применять глобально (всё логируется) или только для отдельных маршрутов (для /admin нужны строгие проверки).

Доступ к данным: выбирайте уровень абстракции

Микрофреймворки редко навязывают слой данных, поэтому выбирайте тот уровень, который подходит вашей команде и нагрузке:

- ORM — когда важна производительность разработки и единое моделирование

- Query builder — для более тонкого контроля без ручного SQL на всё

- Raw SQL — для тяжёлых по производительности запросов или сложных отчётов

Хорошая практика — держать доступ к данным за репозиторием или сервисным слоем, чтобы смена инструмента не разнесла изменения по всем обработчикам.

Опциональные модули: фоновые задания и очереди

Не всем продуктам нужны асинхронные процессы с самого начала. Когда нужны — добавьте job runner и очередь (отправка писем, обработка видео, вебхуки). Рассматривайте фоновые задания как отдельную «точку входа» в доменную логику, использующую те же сервисы, что и HTTP‑слой, а не дублирующую правила.

Middleware как основа для сквозных задач

Middleware — это место, где микрофреймворки дают наибольшую отдачу: оно позволяет обрабатывать сквозные требования без раздутия каждого обработчика маршрута. Цель простая: держать обработчики сфокусированными на бизнес‑логике, а «проводку» — в middleware.

Держите обработчики компактными, перенеся общую работу вверх по потоку

Вместо дублирования проверок и заголовков в каждом эндпойнте, добавьте middleware раз и навсегда. Чистый обработчик выглядит так: распарсить вход, вызвать сервис, вернуть ответ. Всё остальное — auth, логирование, дефолтная валидация, формирование ответа — может выполняться до или после.

Типичный порядок middleware (и почему он важен)

Порядок — это поведение. Распространённая, читаемая последовательность:

- Request ID + базовое логирование: создайте корреляцию рано, чтобы каждая строка лога связалась с одним запросом.

- Обработка ошибок / восстановление: оборачивает остальное, чтобы исключения превращались в стабильные ответы.

- Безопасность и HTTP‑заголовки: CORS, rate limiting, парсинг auth/session — до реальной работы.

- Парсинг тела + нормализация входа: чтобы обработчики получали предсказуемые данные.

- Сжатие: ближе к концу, чтобы сжимать конечное тело ответа.

Если сжатие работает слишком рано, оно может пропустить ошибки; если обработка ошибок идёт слишком поздно, есть риск утечки стек‑трейсов или возврата несовместимых форматов.

Практические примеры, которые вы сразу примените

- Request IDs: добавьте заголовок

X-Request-Id и включайте его в логи.

- Обработка ошибок: сопоставляйте исключения с постоянной JSON‑формой (

{ error, message, requestId }).

- CORS: централизованно ограничивайте origin и заголовки.

- Сжатие: уменьшит объём JSON‑ответов для тяжёлых API.

Избегайте «спагетти» из middleware

Группируйте middleware по назначению (observability, безопасность, парсинг, формирование ответа) и применяйте в нужной области: глобально для действительно универсальных правил и групп‑маршрутов для областей типа /admin. Даёте каждому middleware понятное имя и документируйте ожидаемый порядок коротким комментарием возле настройки, чтобы будущие изменения не ломали поведение.

IoC и внедрение зависимостей без боли

Микрофреймворк даёт тонкое «вход → выход» ядро. Всё остальное — доступ к БД, кеш, электронная почта, сторонние API — должно быть заменяемым. Здесь помогают IoC и DI, но не надо превращать кодовую базу в научный эксперимент.

IoC простыми словами: не позволяйте коду «ходить за покупками»

Если фича нуждается в базе данных, легко создать её прямо внутри фичи (new database client here). Минус: место, где создаётся клиент, теперь жёстко связано с этой конкретной реализацией.

IoC переворачивает это: фича просит то, что ей нужно, а сборка приложения даёт это. Фича становится проще в повторном использовании и замене.

DI: подключаем части вместо их жесткого встраивания

Внедрение зависимостей — это просто передача зависимостей внутрь, а не создание их внутри. В микрофреймворке это обычно делается на старте:

- создайте реальные компоненты (БД, HTTP‑клиент, логгер)

- передайте их в обработчики/сервисы

- храните эту проводку в одном предсказуемом месте

Большому DI‑контейнеру для этого не нужно. Начните с простого правила: создавайте зависимости в одном месте и пробрасывайте их вниз.

Практический подход: интерфейсы + адаптеры вокруг хранилищ и API

Чтобы компоненты были взаимозаменяемы, опишите «что вам нужно» как небольшой интерфейс, затем напишите адаптеры для конкретных инструментов.

Пример паттерна:

UserRepository (интерфейс): findById, create, listPostgresUserRepository (адаптер): реализует методы через PostgresInMemoryUserRepository (адаптер): реализует те же методы для тестов

Бизнес‑логика знает только про UserRepository, а не про Postgres. Смена хранилища — это вопрос конфигурации, не переписывания.

То же работает для внешних API:

PaymentsGateway (интерфейс)StripePaymentsGateway (адаптер)FakePaymentsGateway для локальной разработки

Централизованная и предсказуемая конфигурация

Микрофреймворки легко приводят к разбросу конфигурации по модулям. Этому нужно сопротивляться.

Поддерживаемый шаблон:

- один модуль конфигурации, читающий env‑переменные один раз

- один composition root (файл старта), строящий граф зависимостей

- маршруты, получающие уже‑собранные сервисы

Это даёт цель: менять компоненты без переписывания приложения. Замена БД, API‑клиента или добавление очереди — небольшое изменение в слое проводки, а остальной код остаётся стабильным.

Распространённые паттерны, которые поддерживают микрофреймворки

Выпустите первый эндпоинт

Создайте бэкенд на Go + PostgreSQL с понятными модулями и едиными формами ошибок.

Микрофреймворки не навязывают «единственно верного» способа структуры. Вместо этого они дают маршрутизацию, обработку запрос/ответ и точки расширения — так что вы можете выбирать паттерны, подходящие вашей команде и продукту.

Слойная (Controller / Service / Repository)

Знакомая «чистая и простая» схема: контроллеры решают HTTP‑вопросы, сервисы содержат бизнес‑правила, репозитории общаются с БД.

Хорошо подходит при простом домене, небольшой‑средней команде и желании иметь предсказуемые места для кода. Микрофреймворки естественно это поддерживают: маршруты мапятся в контроллеры, контроллеры вызывают сервисы, а репозитории подключаются через ручную композицию.

Гексагональная (Ports‑and‑Adapters)

Гексагональная архитектура полезна, когда вы ожидаете, что система переживёт сегодняшние технические выборы — БД, message bus, UI. Микрофреймворки хорошо подходят, потому что «адаптерный» слой часто — это HTTP‑обработчики плюс тонкая трансляция в доменные команды. Порты — это интерфейсы в домене, адаптеры реализуют их (SQL, REST‑клиенты, очереди). Фреймворк остаётся на краю, а не в центре.

Модульный монолит (Feature Modules с границами)

Если вы хотите ясности, как в микросервисах, но без операционных расходов, модульный монолит — хороший выбор. Вы держите одно развертываемое приложение, но разделяете его на фичевые модули (Billing, Accounts, Notifications) с явными публичными API.

Микрофреймворки упрощают это, потому что они не автоподключают всё: каждый модуль регистрирует свои маршруты, зависимости и доступ к данным, делая границы видимыми и труднее случайно пересечь их.

Минимальные ограничения, максимальный смысл

Во всех трёх подходах польза одна: вы сами устанавливаете правила — структуру папок, направление зависимостей и границы модулей — а микрофреймворк даёт маленькую, стабильную поверхность для подключения.

От монолита к микросервисам: выбор правильной формы

Микрофреймворки позволяют начать с малого и оставаться гибкими, но они не отвечают на главный вопрос: какую «форму» принять? Правильный выбор зависит не от технологий, а от размера команды, ритма релизов и того, насколько болезненна координация.

Краткое сравнение: монолит, модульный монолит, микросервисы

Монолит — один деплой, одна сборка, одно место для логов и дебага. Часто самый быстрый путь к рабочему продукту.

Модульный монолит — всё ещё один деплой, но с внутренним разделением на модули (пакеты, bounded contexts, feature‑папки). Часто лучший «следующий шаг» при росте кода — особенно с микрофреймворками, где модули очевидны.

Микросервисы дробят деплой на несколько сервисов. Это снижает связность команд, но умножает операционные затраты.

Границы сервисов: когда разделять (и когда нет)

Разделяйте, когда граница уже реальна в работе:

- Разные команды должны релизить независимо

- Модуль имеет собственную ответственность за данные и правила

- Требования к масштабированию существенно различаются (например, тяжёлая фоновая обработка vs лёгкие чтения)

Не разделяйте, если причина — только удобство («папка большая») или когда сервисы будут использовать одну и ту же БД. Это признак нестабильной границы.

API‑шлюзы и shared‑библиотеки: за и против

API‑шлюз упрощает клиентов (единая точка входа, централизованная аутентификация/лимитирование). Минус — он может стать бутылочным горлышком и единой точкой отказа, если станет слишком «умным».

Общие библиотеки ускоряют разработку (валидация, логирование, SDK), но создают скрытую связность. Если несколько сервисов вынуждены апгрейдить одновременно — вы вернулись к распределённому монолиту.

Операционные расходы, которые нужно учитывать

Микросервисы добавляют постоянные расходы: больше пайплайнов деплоя, версионирование, discovery сервисов, мониторинг, трассировка, инцидент‑реакция и дежурства. Если команда не готова управлять этим, модульный монолит на базе микрофреймворков часто безопаснее.

Практический шаблон: поддерживаемая настройка микрофреймворка

Микрофреймворк даёт свободу, но поддерживаемость нужно проектировать. Цель — сделать кастомные части лёгкими для поиска, замены и сложения неправильного использования.

1) Начните с простой, предсказуемой структуры проекта

Выберите структуру, которую можно объяснить за минуту и проверять в кодревью. Практичный разрез:

app/ (composition root: свяжет модули)modules/ (бизнес‑возможности)transport/ (HTTP‑маршруты, маппинг запрос/ответ)shared/ (кросс‑функциональные утилиты: config, логирование, типы ошибок)tests/

Поддерживайте консистентные имена: папки модулей — существительные (billing, users), точки входа предсказуемы (index, routes, service).

2) Определите владение модулем и публичные API

Обращайтесь к каждому модулю как к маленькому продукту с явными границами:

- Открывайте небольшую публичную поверхность (например,

modules/users/public.ts)

- Держите внутренности приватными (

modules/users/internal/*)

- Документируйте владение («кто согласует изменения») и ожидания (SLA, правила данных)

Избегайте «reach‑through» импортов вроде modules/orders/internal/db.ts в другом модуле. Если другой модуль нуждается в этом, поднимите это в публичный API.

3) Добавьте наблюдаемость с первого дня

Даже крошечным сервисам нужна базовая видимость:

- Структурированные логи с request ID

- Набор метрик (латентность, ошибка, ключевые бизнес‑счётчики)

- Хуки трассировки при исходящих вызовах (HTTP, DB, очередь)

Поместите это в shared/observability, чтобы все обработчики использовали одинаковые конвенции.

4) Стандартизируйте валидацию и ответы об ошибках

Сделайте ошибки предсказуемыми для клиентов и удобными для людей. Определите единый формат ошибки (например, code, message, details, requestId) и одну стратегию валидации (схема для каждого эндпойнта). Централизуйте сопоставление внутренних исключений в HTTP‑ответы, чтобы обработчики оставались сфокусированы.

Где уместен Koder.ai (когда нужен темп без локаллока)

Если цель — двигаться быстро, сохраняя стиль микрофреймворка, Koder.ai может помочь как инструмент скелетирования и итерации, а не как замена хорошего дизайна. Вы можете описать границы модулей, стек middleware и формат ошибок в чате, сгенерировать рабочую базу (например, React‑фронтенд с бэком на Go + PostgreSQL) и затем осознанно доработать проводку.

Две особенности особенно полезны для кастомной архитектуры:

- Planning mode для выравнивания структуры (модули, порты/адаптеры, группы маршрутов) до генерации кода

- Snapshots и rollback для безопасных экспериментов (внедрение DI, извлечение модуля, добавление очереди)

Поскольку Koder.ai поддерживает экспорт исходников, вы сохраняете владение архитектурой и эволюционируете репозиторий так же, как с ручной настройкой.

Стратегии тестирования, которые защищают кастомную архитектуру

Создать базу микрофреймворка

Опишите конфигурацию микрофреймворка в чате и быстро получите рабочую основу.

Системы на микрофреймворках могут выглядеть «собранными вручную», поэтому тестирование — это не про единый фреймворк, а про защиту швов между кусками. Цель — уверенность без необходимости запускать полный end‑to‑end при каждом изменении.

Unit vs integration: что приоритетнее

Начните с unit‑тестов для бизнес‑правил (валидация, ценообразование, логика прав), они быстрые и локализуют ошибки.

Затем добавьте небольшое число ценных интеграционных тестов, покрывающих проводку: routing → middleware → handler → граница персистентности. Они ловят тонкие баги при объединении компонентов.

Эффективное тестирование middleware и обработчиков

Middleware — место, где спрятано много сквозной логики (auth, logging, rate limiting). Тестируйте его как pipeline:

- Создайте минимальный контекст запроса.

- Запустите middleware с «next handler», который фиксирует полученное.

- Ассерты на побочные эффекты (например, добавленные заголовки) и поток управления (например, блокировка на отсутствии auth).

Для обработчиков тестируйте публичную HTTP‑форму (коды статусов, заголовки, тело ответа), а не внутренние вызовы. Это делает тесты стабильными при рефакторинге.

Изоляция внешних сервисов через DI или фейки

Меняйте реальные зависимости на фейки:

- Фейковые почтовые/платежные клиенты, чтобы избежать сетевых вызовов

- In‑memory репозитории для unit‑тестов

- Локальный контейнер БД для ограниченного числа интеграционных тестов

Контрактные тесты при росте команд

Когда несколько команд зависят от API, добавляйте контрактные тесты, фиксирующие ожидания request/response. Провайдер‑тесты помогут не ломать потребителей даже при эволюции внутренней архитектуры.

Компромиссы и подводные камни

Микрофреймворки дают свободу, но свобода не равна ясности. Основные риски проявляются позже — при росте команды и кода, когда «временные» решения становятся постоянными.

Гибкость может превратиться в непоследовательность

При отсутствии встроенных конвенций две команды могут реализовать одну и ту же фичу по‑разному (маршрутизация, обработка ошибок, форматы ответов, логирование). Это замедляет ревью и усложняет онбординг.

Простые защитные меры: короткий «service template» (структура проекта, именование, формат ошибок, поля логов) и стартер‑репозиторий с линтами.

Скрытая связность и разрастание shared‑utils

Проекты часто стартуют чисто, затем накапливают utils/, который тихо становится вторым фреймворком. Когда модули делят хелперы, константы и глобальное состояние, границы размываются и изменения ломают неожиданно.

Предпочитайте явные общие пакеты с версионированием или держите шаринг минимальным: типы, интерфейсы и проверенные примитивы. Если хелпер зависит от доменных правил — он, вероятно, должен жить в доменном модуле, а не в utils.

Пробелы в безопасности при ручной сборке auth и валидации

При самостоятельной проводке аутентификации, авторизации, валидации и лимитирования легко забыть маршрут или валидировать только «хорошие» входы.

Централизуйте безопасные настройки: безопасные заголовки, единые проверки auth и валидация на границе. Добавьте тесты, которые гарантируют защиту важных эндпойнтов.

Цепочки middleware могут повредить производительности

Непланируемое наслоение middleware добавляет накладные расходы — особенно если несколько middleware парсят тела, обращаются к хранилищу или сериализуют логи.

Держите middleware маленьким и измеряемым. Документируйте стандартный порядок и проверяйте новые middleware на стоимость. При подозрении на перегруз — профилируйте запросы и убирайте избыточность.

Простой гид принятия решения по архитектуре

Рефакторьте без страха

Экспериментируйте с рефакторами безопасно с помощью снапшотов и отката.

Микрофреймворки дают опции — но опции требуют процесса принятия решения. Цель — не найти «лучшую» архитектуру, а выбрать форму, которую команда сможет строить, эксплуатировать и менять без драмы.

Шаг 1: быстрый чеклист

Перед решением «монолит» или «микросервисы», ответьте:

- Размер и навыки команды: сможете ли вы поддерживать несколько деплой‑юнитов (on‑call, CI/CD, наблюдаемость) или нужен один простой рантайм?

- Срочность: если главное — скорость, начните с меньшего числа движущихся частей и отложите дробление.

- Соответствие и безопасность: аудит, локализация данных и контроль доступа часто определяют структуру больше, чем производительность.

Если сомневаетесь, дефолт — модульный монолит на микрофреймворке. Он сохраняет границы и остаётся простым в доставке.

Шаг 2: выберите конвенции рано (и зафиксируйте их)

Микрофреймворки не навязывают консистентность, поэтому определите её сразу:

- Стиль маршрутизации (RESTful ресурсы vs action‑routes)

- Расположение папок (по фичам vs по техническим слоям)

- Единый формат ошибок

Одностраничный «service contract» в /docs часто достаточен.

Шаг 3: решите обязательные модули

Начните с кросс‑функциональных частей, нужных везде:

- Аутентификация/авторизация

- Логирование и трассировка запросов

- Валидация входа и обработка ошибок

Рассматривайте их как общие модули, а не копипасту.

Шаг 4: ревью квартально

Архитектуры меняются вместе с требованиями. Каждый квартал проверяйте, где развёртывание замедляется, какие части по‑разному масштабируются и что чаще всего ломается. Если одна зона становится бутылочным горлышком — её кандидат на выделение в отдельный сервис, а не весь проект.

Пример эволюции: как растёт кастомная архитектура

Микрофреймворк‑проект редко стартует «полностью спроектированным». Обычно он начинается с одного API, одной команды и жёсткого дедлайна. Ценность проявляется по мере роста: фичи добавляются, людей становится больше, и архитектура должна тянуть, не ломаясь.

Стадия 1: единый API с несколькими маршрутами

Старт с минимального сервиса: маршрутизация, парсинг запросов и один адаптер БД. Логика живёт близко к эндпойнтам, потому что так быстрее выпустить.

Стадия 2: фичи становятся модулями

С появлением auth, payments, notifications и reporting их выносят в модули (папки или пакеты) с чёткими публичными интерфейсами. Каждый модуль владеет моделями, бизнес‑правилами и доступом к данным, открывая только то, что нужно другим.

Стадия 3: сквозные задачи в middleware

Логирование, проверки auth, лимитирование и валидация мигрируют в middleware, чтобы все эндпойнты вели себя одинаково. Поскольку порядок важен — его следует документировать.

Что документировать, чтобы рост был предсказуем

Документируйте:

- Границы модулей: за что отвечает модуль и чего он не должен трогать

- Порядок middleware: что идёт первым, что последним и почему

- Ожидания/SLAs: целевые латентности, бюджеты ошибок и контракты зависимостей (пусть сначала неформальные)

Сигналы к рефактору или разделению сервисов

Рефакторьте, когда модули начинают делиться слишком многими внутренностями, время сборки заметно растёт или «малые изменения» требуют правки по нескольким модулям.

Делите на сервисы, когда команды блокируют друг друга из‑за общего деплоя, части требуют разного масштаба или граница интеграции уже ведёт себя как отдельный продукт.

Заключение и следующие шаги

Микрофреймворки хороши, когда хочется формировать приложение вокруг домена, а не вокруг предписанного стека. Они особенно полезны для команд, которые ценят ясность больше удобства: вы готовы выбирать (и поддерживать) ключевые строительные блоки в обмен на поддерживаемую кодовую базу по мере роста требований.

Главное, что нужно помнить

Гибкость окупается, если её защищать простыми привычками:

- Границы прежде всего: решите, что «принадлежит вместе», и что не должно просачиваться через границы.

- Модули вместо магии: предпочитайте небольшие, явные компоненты с понятной ответственностью и минимальным общим состоянием.

- Последовательность важнее изобретательности: стандартизируйте формы запрос/ответ, обработку ошибок, поля логов и шаблоны конфигурации.

- Тесты — ваша страховка: после кастомизации архитектуры тесты сохраняют безопасность рефакторов и предсказуемость интеграций.

Что можно сделать уже на этой неделе

Начните с двух лёгких артефактов:

- Схема модулей: перечислите основные модули, их публичные интерфейсы и допустимые зависимости между ними.

- Стек middleware: опишите порядок и назначение каждого middleware (auth, validation, rate limiting, tracing, error handling) и какие данные оно может класть в контекст запроса.

И наконец, фиксируйте решения по мере их принятия — даже короткие заметки помогают. Держите страницу «Architecture Decisions» в репозитории и периодически её пересматривайте, чтобы вчерашние быстрые решения не превратились в сегодняшние ограничения.